Integrare i servizi di Azure con le reti virtuali per l'isolamento della rete

Rete virtuale integrazione per un servizio di Azure consente di bloccare l'accesso al servizio solo all'infrastruttura di rete virtuale. L'infrastruttura di rete virtuale include anche reti virtuali con peering e reti locali.

L'integrazione della rete virtuale offre ai servizi di Azure i vantaggi dell'isolamento di rete con uno o più dei metodi seguenti:

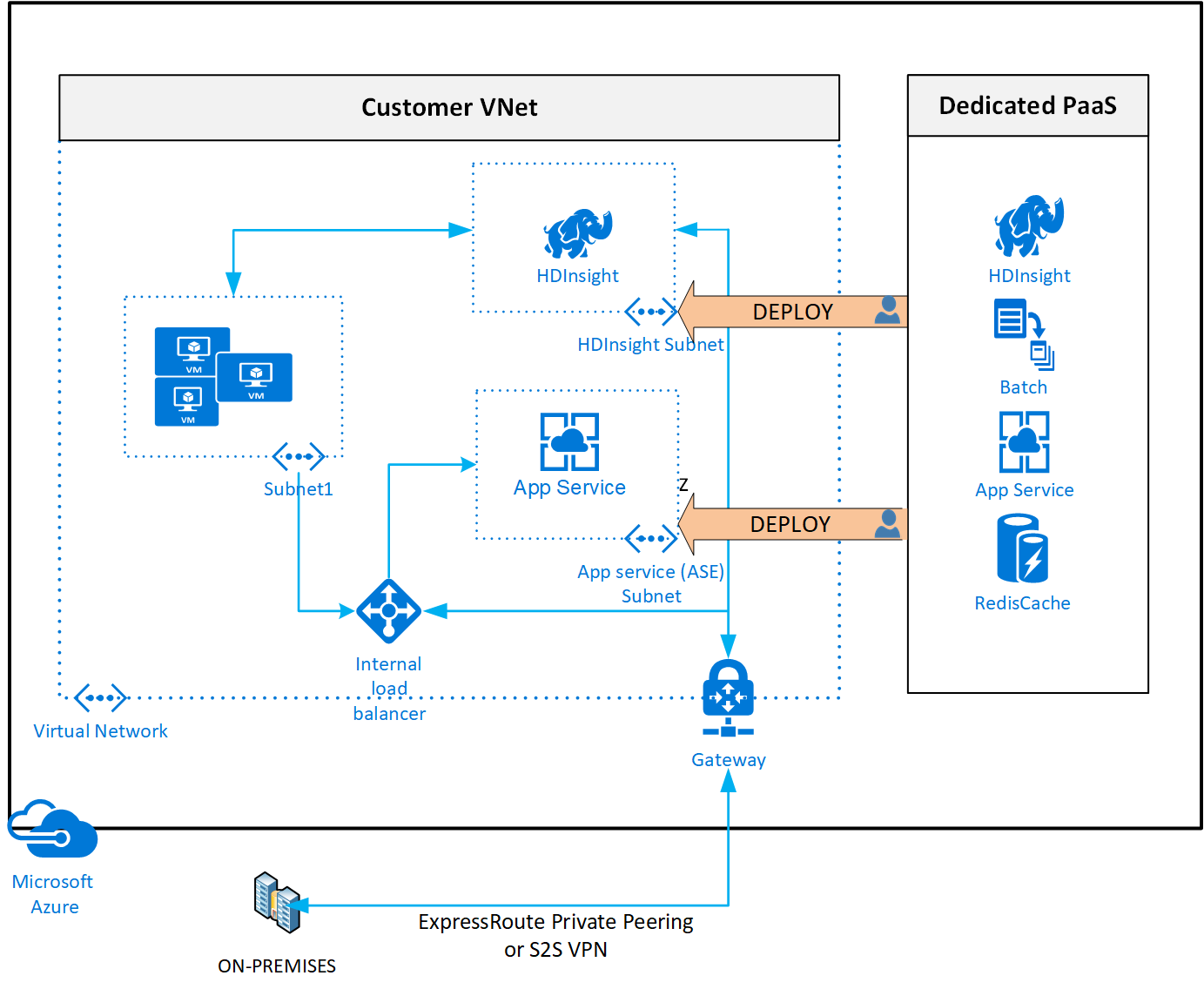

Distribuzione di istanze dedicate del servizio in una rete virtuale. I servizi sono accessibili privatamente all'interno della rete virtuale e da reti locali.

Uso dell'endpoint privato che consente di connettersi privatamente e in modo sicuro a un servizio basato su collegamento privato di Azure. L'endpoint privato usa un indirizzo IP privato della rete virtuale, portando il servizio nella rete virtuale in modo efficace.

Accesso al servizio tramite endpoint pubblici estendendo una rete virtuale al servizio tramite endpoint di servizio. Gli endpoint di servizio consentono di proteggere le risorse del servizio nella rete virtuale.

Uso dei tag di servizio per consentire o negare il traffico alle risorse di Azure verso e dagli endpoint IP pubblici.

Distribuire servizi di Azure dedicati in reti virtuali

Quando si distribuiscono i servizi di Azure in una rete virtuale, è possibile comunicare con le risorse dei servizi privatamente, tramite indirizzi IP privati.

La distribuzione di un servizio di Azure dedicato nella rete virtuale offre le funzionalità seguenti:

Le risorse all'interno della rete virtuale possono comunicare tra loro privatamente, tramite indirizzi IP privati, ad esempio trasferendo direttamente i dati tra HDInsight e SQL Server in esecuzione in una macchina virtuale, nella rete virtuale.

Le risorse locali possono accedere alle risorse in una rete virtuale usando indirizzi IP privati su una VPN da sito a sito (gateway VPN) o ExpressRoute.

Le reti virtuali possono essere associate tramite peering per consentire alle risorse delle reti virtuali di comunicare tra loro, usando indirizzi IP privati.

Il servizio di Azure gestisce completamente le istanze del servizio in una rete virtuale. Questa gestione include il monitoraggio dell'integrità delle risorse e della scalabilità con il carico.

Le istanze dei servizi vengono distribuite in una subnet in una rete virtuale. L'accesso alla rete in ingresso e in uscita deve essere consentito tramite gruppi di sicurezza di rete per la subnet, in base alle indicazioni fornite dal servizio.

Alcuni servizi impongono restrizioni alla subnet in cui vengono distribuite. Queste restrizioni limitano l'applicazione di criteri, route o combinazione di macchine virtuali e risorse di servizio all'interno della stessa subnet. Verificare con ogni servizio le restrizioni specifiche che potrebbero cambiare nel corso del tempo. Esempi di tali servizi sono Azure NetApp Files, HSM dedicato, istanze di Azure Container, servizio app.

Facoltativamente, i servizi potrebbero richiedere una subnet delegata come identificatore esplicito del fatto che una subnet possa ospitare un servizio specifico. I servizi di Azure dispongono dell'autorizzazione esplicita per creare risorse specifiche del servizio nella subnet delegata.

Vedere un esempio di risposta all'API REST in una rete virtuale con una subnet delegata. Un elenco completo dei servizi che usano il modello di subnet delegata può essere ottenuto tramite l'API Deleghe disponibili.

Per un elenco di servizi che possono essere distribuiti in una rete virtuale, vedere Distribuire servizi di Azure dedicati in reti virtuali.

collegamento privato e endpoint privati

Gli endpoint privati consentono l'ingresso del traffico dalla rete virtuale a una risorsa di Azure in modo sicuro. Questo collegamento privato viene stabilito senza la necessità di indirizzi IP pubblici. Un endpoint privato è un'interfaccia di rete speciale per un servizio di Azure nella rete virtuale. Quando si crea un endpoint privato per la risorsa, offre connettività sicura tra i client nella rete virtuale e la risorsa di Azure. All'endpoint privato viene assegnato un indirizzo IP incluso nell'intervallo di indirizzi IP della rete virtuale in uso. La connessione tra l'endpoint privato e il servizio di Azure è un collegamento privato.

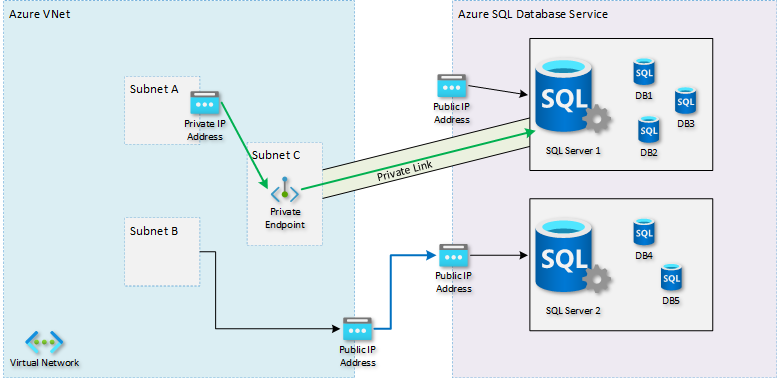

Nel diagramma, a destra viene visualizzato un database Azure SQL come servizio PaaS di destinazione. La destinazione può essere qualsiasi servizio che supporta endpoint privati. Esistono più istanze del SQL Server logico per più clienti, che sono tutti raggiungibili tramite indirizzi IP pubblici.

In questo caso, un'istanza di un SQL Server logico viene esposta con un endpoint privato. L'endpoint rende l'SQL Server raggiungibile tramite un indirizzo IP privato nella rete virtuale del client. A causa della modifica nella configurazione DNS, l'applicazione client invia ora il traffico direttamente all'endpoint privato. Il servizio di destinazione vede il traffico proveniente da un indirizzo IP privato della rete virtuale.

La freccia verde rappresenta il collegamento privato. Un indirizzo IP pubblico può comunque esistere per la risorsa di destinazione insieme all'endpoint privato. L'INDIRIZZO IP pubblico non viene più usato dall'applicazione client. Il firewall può ora impedire l'accesso a tale indirizzo IP pubblico, rendendo accessibile solo gli endpoint privati. Le connessioni a un server SQL senza un endpoint privato dalla rete virtuale provengono da un indirizzo IP pubblico. La freccia blu rappresenta questo flusso.

L'applicazione client usa in genere un nome host DNS per raggiungere il servizio di destinazione. Non sono necessarie modifiche all'applicazione. La risoluzione DNS nella rete virtuale deve essere configurata per risolvere lo stesso nome host all'indirizzo IP privato della risorsa di destinazione anziché all'indirizzo IP pubblico originale. Con un percorso privato tra il client e il servizio di destinazione, il client non si basa sull'indirizzo IP pubblico. Il servizio di destinazione può disattivare l'accesso pubblico.

Questa esposizione di singole istanze consente di evitare il furto di dati. Un attore dannoso non è in grado di raccogliere informazioni dal database e caricarlo in un altro database pubblico o in un account di archiviazione. È possibile impedire l'accesso agli indirizzi IP pubblici di tutti i servizi PaaS. È comunque possibile consentire l'accesso alle istanze PaaS tramite gli endpoint privati.

Per altre informazioni sul collegamento privato e sull'elenco dei servizi di Azure supportati, vedere Informazioni collegamento privato?.

Endpoint di servizio

Gli endpoint di servizio forniscono connettività sicura e diretta ai servizi di Azure tramite la rete backbone di Azure. Gli endpoint consentono di proteggere le risorse di Azure solo nelle reti virtuali. Gli endpoint di servizio consentono agli indirizzi IP privati nella rete virtuale di raggiungere un servizio di Azure senza la necessità di un indirizzo IP pubblico in uscita.

Senza endpoint di servizio, limitare l'accesso solo alla rete virtuale può essere difficile. L'indirizzo IP di origine potrebbe cambiare o essere condiviso con altri clienti. Ad esempio, i servizi PaaS con indirizzi IP in uscita condivisi. Con gli endpoint di servizio, l'indirizzo IP di origine visualizzato dal servizio di destinazione diventa un indirizzo IP privato dalla rete virtuale. Questa modifica del traffico in ingresso consente di identificare facilmente l'origine e di usarla per configurare le regole del firewall appropriate. Ad esempio, consentendo solo il traffico da una subnet specifica all'interno della rete virtuale.

Con gli endpoint di servizio, le voci DNS per i servizi di Azure rimangono così come sono e continuano a risolvere gli indirizzi IP pubblici assegnati al servizio di Azure.

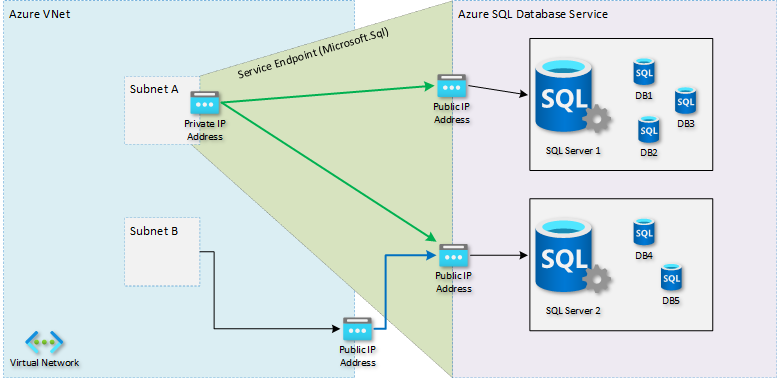

Nel diagramma seguente, il lato destro è lo stesso servizio PaaS di destinazione. A sinistra è presente una rete virtuale del cliente con due subnet: Subnet A che dispone di un endpoint di servizio verso Microsoft.Sqle Subnet B, che non dispone di endpoint di servizio definiti.

Quando una risorsa nella subnet B tenta di raggiungere qualsiasi SQL Server, usa un indirizzo IP pubblico per la comunicazione in uscita. La freccia blu rappresenta questo traffico. Il firewall SQL Server deve usare tale indirizzo IP pubblico per consentire o bloccare il traffico di rete.

Quando una risorsa in Subnet A tenta di raggiungere un server di database, viene vista come indirizzo IP privato dall'interno della rete virtuale. Le frecce verdi rappresentano questo traffico. Il firewall SQL Server può ora consentire o bloccare specificamente Subnet A. La conoscenza dell'indirizzo IP pubblico del servizio di origine non viene eseguita.

Gli endpoint di servizio si applicano a tutte le istanze del servizio di destinazione. Ad esempio, tutte le istanze SQL Server dei clienti di Azure, non solo l'istanza del cliente.

Per altre informazioni, vedere Endpoint del servizio di rete virtuale

Tag di servizio

Un tag del servizio rappresenta un gruppo di prefissi di indirizzi IP di un determinato servizio di Azure. Con i tag di servizio è possibile definire controlli di accesso di rete nei gruppi di sicurezza di rete o Firewall di Azure. È possibile consentire o negare il traffico per il servizio. Per consentire o negare il traffico, specificare il tag del servizio nel campo di origine o destinazione di una regola.

Ottenere l'isolamento della rete e proteggere le risorse di Azure da Internet durante l'accesso ai servizi di Azure con endpoint pubblici. Creare regole del gruppo di sicurezza di rete in ingresso/in uscita per negare il traffico verso e da Internet e consentire il traffico verso/da AzureCloud. Per altre tag di servizio, vedere tag di servizio disponibili di servizi specifici di Azure.

Per altre informazioni sui tag di servizio e sui servizi di Azure che li supportano, vedere Panoramica dei tag di servizio

Confrontare endpoint privati ed endpoint di servizio

Nota

Microsoft consiglia di usare collegamento privato di Azure. collegamento privato offre funzionalità migliori in termini di accesso privato a PaaS dall'ambiente locale, nella protezione di esfiltrazione dei dati incorporata e il mapping del servizio a IP privato nella propria rete. Per altre informazioni, vedere collegamento privato di Azure

Invece di esaminare solo le differenze, vale la pena sottolineare che sia gli endpoint di servizio che gli endpoint privati hanno caratteristiche in comune.

Entrambe le funzionalità vengono usate per un controllo più granulare sul firewall nel servizio di destinazione. Ad esempio, limitare l'accesso ai database SQL Server o agli account di archiviazione. L'operazione è diversa per entrambi, come illustrato in dettaglio nelle sezioni precedenti.

Entrambi gli approcci superano il problema dell'esaurimento della porta SNAT (Source Network Address Translation). È possibile trovare l'esaurimento quando si esegue il tunneling del traffico tramite un'appliance virtuale di rete (NVA) o un servizio con limitazioni della porta SNAT. Quando si usano endpoint di servizio o endpoint privati, il traffico accetta un percorso ottimizzato direttamente al servizio di destinazione. Entrambi gli approcci possono trarre vantaggio dalle applicazioni a elevato utilizzo della larghezza di banda perché sia la latenza che i costi sono ridotti.

In entrambi i casi, è comunque possibile assicurarsi che il traffico nel servizio di destinazione passi attraverso un firewall di rete o un'interfaccia virtuale di rete. Questa procedura è diversa per entrambi gli approcci. Quando si usano endpoint di servizio, è necessario configurare l'endpoint del servizio nella subnet del firewall anziché la subnet in cui viene distribuito il servizio di origine. Quando si usano endpoint privati, si inserisce una route definita dall'utente per l'indirizzo IP dell'endpoint privato nella subnet di origine . Non nella subnet dell'endpoint privato.

Esaminare la tabella seguente per confrontare e comprendere le differenze.

| Considerazioni | Endpoint servizio | Endpoint privati |

|---|---|---|

| Ambito del servizio a cui si applica la configurazione | Intero servizio (ad esempio , tutti gli account SQL Server o Archiviazione di tutti i clienti) | Istanza singola (ad esempio, un'istanza di SQL Server specifica o un account di archiviazione personalizzato) |

| In-Built Protezione esfiltrazione dati - Possibilità di spostare/copiare dati dalla risorsa PaaS protetta ad altre risorse PaaS non protette da utenti malintenzionati | No | Sì |

| Accesso privato alla risorsa PaaS da locale | No | Sì |

| Configurazione del gruppo di sicurezza di rete necessaria per l'accesso al servizio | Sì (usando i tag di servizio) | No |

| Il servizio può essere raggiunto senza usare alcun indirizzo IP pubblico | No | Sì |

| Il traffico da Azure ad Azure rimane nella rete backbone di Azure | Sì | Sì |

| Il servizio può disabilitare l'indirizzo IP pubblico | No | Sì |

| È possibile limitare facilmente il traffico proveniente da un Rete virtuale di Azure | Sì (consentire l'accesso da subnet specifiche e usare gruppi di sicurezza di rete) | Sì |

| È possibile limitare facilmente il traffico proveniente da locale (VPN/ExpressRoute) | N/A** | Sì |

| Richiede modifiche DNS | No | Sì (vedere configurazione DNS) |

| Influisce sul costo della soluzione | No | Sì (vedere Prezzi dei collegamenti privati) |

| Influisce sul contratto di servizio composito della soluzione | No | Sì (Il servizio di collegamento privato ha un contratto di servizio del 99,99%) |

| Installazione e manutenzione | Semplice configurazione con un minore sovraccarico di gestione | È necessario un impegno aggiuntivo |

| Limiti | Nessun limite per il numero totale di endpoint di servizio in una rete virtuale. I servizi di Azure possono applicare limiti al numero di subnet usate per proteggere la risorsa. (vedere domande frequenti sulla rete virtuale) | Sì (vedere limiti di collegamento privato) |

**Le risorse del servizio di Azure protette alle reti virtuali non sono raggiungibili dalle reti locali. Se si vuole consentire il traffico da locale, consentire indirizzi IP pubblici (in genere NAT) dall'ambiente locale o ExpressRoute. Questi indirizzi IP possono essere aggiunti tramite la configurazione del firewall IP per le risorse dei servizi di Azure. Per altre informazioni, vedere domande frequenti sulla rete virtuale.

Passaggi successivi

Informazioni su come integrare l'app con una rete di Azure.

Informazioni su come limitare l'accesso alle risorse usando i tag di servizio.

Informazioni su come connettersi privatamente a un account Azure Cosmos DB tramite collegamento privato di Azure.