Configurare Cloud NGFW di Palo Alto Networks nella rete WAN virtuale

Cloud Next Generation Firewall (NGFW)di Palo Alto Networks è un’offerta di sicurezza SaaS (Software as a Service) nativa del cloud che può essere distribuita nell’hub della rete WAN virtuale come soluzione BITW (bump-in-the-wire) per controllare il traffico di rete. Il documento seguente descrive alcune delle funzionalità principali, i casi d’uso critici e le procedure associate all’uso di Cloud NGFW di Palo Alto Networks nella rete WAN virtuale.

Background

L’integrazione di Cloud NGFW di Palo Alto Networks con la rete WAN virtuale offre ai clienti i vantaggi seguenti:

- Protezione dei carichi di lavoro critici usando un’offerta di sicurezza SaaS altamente scalabile che può essere inserita come soluzione BITW nella rete WAN virtuale.

- Infrastruttura e il ciclo di vita del software completamente gestiti nel modello SaaS.

- Fatturazione con pagamento in base al consumo. Se si usa Cloud NGFW di Palo Alto Networks, non vengono fatturate le unità di infrastruttura dell’appliance virtuale di rete (NVA) della rete WAN virtuale. Viene addebitato invece il consumo SaaS con pagamento in base al consumo tramite Azure Marketplace, come documentato in prezzi di Cloud NGFW di Palo Alto Networks.

- Esperienza nativa del cloud con una stretta integrazione con Azure per offrire la gestione end-to-end del firewall tramite il portale di Azure o le API di Azure. La gestione delle regole e dei criteri è anche configurabile facoltativamente tramite la soluzione di gestione Panorama di Palo Alto Networks.

- Canale di supporto dedicato e semplificato tra Azure e Palo Alto Networks per risolvere i problemi.

- Routing con un clic per configurare la rete WAN virtuale per controllare il traffico locale, di rete virtuale e di Internet in uscita tramite Cloud NGFW di Palo Alto Networks.

Utilizzare casi

La sezione seguente descrive i casi d’uso di sicurezza comuni per Cloud NGFW di Palo Alto Networks nella rete WAN virtuale.

Traffico privato (locale e rete virtuale)

Ispezione del traffico est-ovest

La rete WAN virtuale instrada il traffico da reti virtuali a reti virtuali o da locali a locali (VPN da sito a sito, ExpressRoute, VPN da punto a sito) a Cloud NGFW distribuito nell’hub per l’ispezione.

Ispezione del traffico nord-sud

La rete WAN virtuale instrada anche il traffico tra reti virtuali e da locali a locali (VPN da sito a sito, ExpressRoute, VPN da punto a sito) a Cloud NGFW distribuito nell’hub per l’ispezione.

Internet

Nota

La route predefinita 0.0.0.0/0 non si propaga tra hub. Le reti locali e virtuali possono usare solo risorse Cloud NGFW locali per accedere a Internet. Inoltre, per i casi d’uso NAT (Network Address Translation) di destinazione, Cloud NGFW può inoltrare solo il traffico in ingresso alle reti virtuali locali e alle reti locali.

Internet in uscita

La rete WAN virtuale può essere configurata per instradare il traffico associato a Internet da reti virtuali o locali a Cloud NGFW per l’ispezione e l’immissione all’interno dell’Internet pubblico. È possibile scegliere in modo selettivo le reti virtuali o locali che apprenderanno la route predefinita (0.0.0.0/0) e usare Cloud NGFW di Palo Alto Networks per l’Internet in uscita. In questo caso d’uso, Azure esegue automaticamente l’operazione NAT dell’indirizzo IP di origine del pacchetto associato a Internet agli indirizzi IP pubblici associati con Cloud NGFW.

Per altre informazioni sulle funzionalità in uscita su Internet e sulle impostazioni disponibili, vedere la documentazione di Palo Alto Networks.

Ingresso da Internet (DNAT)

È anche possibile configurare Palo Alto Networks per NAT di destinazione (DNAT). Il NAT di destinazione consente agli utenti di accedere e comunicare con un’applicazione ospitata in locale o in una rete virtuale di Azure tramite gli indirizzi IP pubblici associati con Cloud NGFW.

Per altre informazioni sulle funzionalità in ingresso da Internet (DNAT) e sulle impostazioni disponibili, vedere la documentazione di Palo Alto Networks.

Operazioni preliminari

I passaggi descritti in questo articolo presuppongono che sia già stata creata una rete WAN virtuale.

Per creare una nuova rete WAN virtuale, seguire la procedura descritta nell’articolo seguente:

Limitazioni note

- Controllare la documentazione di Palo Alto Networks per l’elenco delle aree in cui è disponibile Cloud NGFW di Palo Alto Networks.

- Cloud NGFW di Palo Alto Networks non può essere distribuito con appliance virtuali di rete nell’hub della rete WAN virtuale.

- Tutte le altre limitazioni nella sezione delle limitazioni della documentazione relativa alle finalità di routing e ai criteri di routing si applicano alle distribuzioni di Cloud NGFW di Palo Alto Networks nella rete WAN virtuale.

Registrare il provider di risorse

Per usare Cloud NGFW di Palo Alto Networks, è necessario registrare il provider di risorse PaloAltoNetworks.Cloudngfw nella sottoscrizione con una versione API che sia almeno 2022-08-29-preview.

Per altre informazioni su come registrare un provider di risorse in una sottoscrizione di Azure, vedere documentazione sui provider di risorse e sui tipi di Azure.

Distribuire un hub virtuale

I passaggi seguenti descrivono come distribuire un hub virtuale che può essere usato con Cloud NGFW di Palo Alto Networks.

- Passare alla risorsa della rete WAN virtuale.

- Nel menu a sinistra, selezionare Hub in Connettività.

- Fare clic su Nuovo hub.

- In Informazioni di base, specificare un’area per l’hub virtuale. Assicurarsi che l’area sia elencata in Aree disponibili per Cloud NGFW di Palo Alto Networks. Specificare anche un nome, uno spazio indirizzi, una capacità dell’hub virtuale e una preferenza di routing hub per l’hub.

- Selezionare e configurare i gateway (VPN da sito a sito, VPN da punto a sito, ExpressRoute) da distribuire nell’hub virtuale. Se si vuole, è possibile distribuire i gateway in un secondo momento.

- Fare clic su Rivedi e crea.

- Fare clic su Crea

- Passare all’hub appena creato e attendere che lo Stato di routing passi a Provisioning effettuato. Questo passaggio può richiedere fino a 30 minuti.

Distribuire Cloud NGFW di Palo Alto Networks

Nota

Prima di distribuire Cloud NGFW, è necessario attendere che lo stato di routing dell’hub passi a “Provisioning effettuato”.

- Passare all’hub virtuale e fare clic su Soluzioni SaaS in Provider di terze parti.

- Fare clic su Crea SaaS e selezionare Cloud NGFW di Palo Alto Networks.

- Cliccare su Crea.

- Specificare un nome per il firewall. Assicurarsi che l’area del firewall corrisponda all’area dell’hub virtuale. Per altre informazioni sulle opzioni di configurazione disponibili per Cloud NGFW di Palo Alto Networks, vedere la documentazione per Cloud NGFW di Palo Alto Networks.

Configurare il routing

Nota

Non è possibile configurare la finalità di routing fino a quando non viene eseguito correttamente il provisioning di Cloud NGFW.

- Passare all’hub virtuale e fare clic su Finalità e criteri di routing in Routing

- Se si vuole usare Cloud NGFW di Palo Alto Networks per esaminare il traffico Internet in uscita (traffico tra reti virtuali o locali e Internet), in Traffico Internet, selezionare Soluzione SaaS. Per la Risorsa hop successiva, selezionare la risorsa Cloud NGFW.

- Se si vuole usare Cloud NGFW di Palo Alto Networks per esaminare il traffico privato (traffico tra tutte le reti virtuali e locali nelle rete WAN virtuale), in Traffico Internet, selezionare Soluzione SaaS. Per la Risorsa hop successiva, selezionare la risorsa Cloud NGFW.

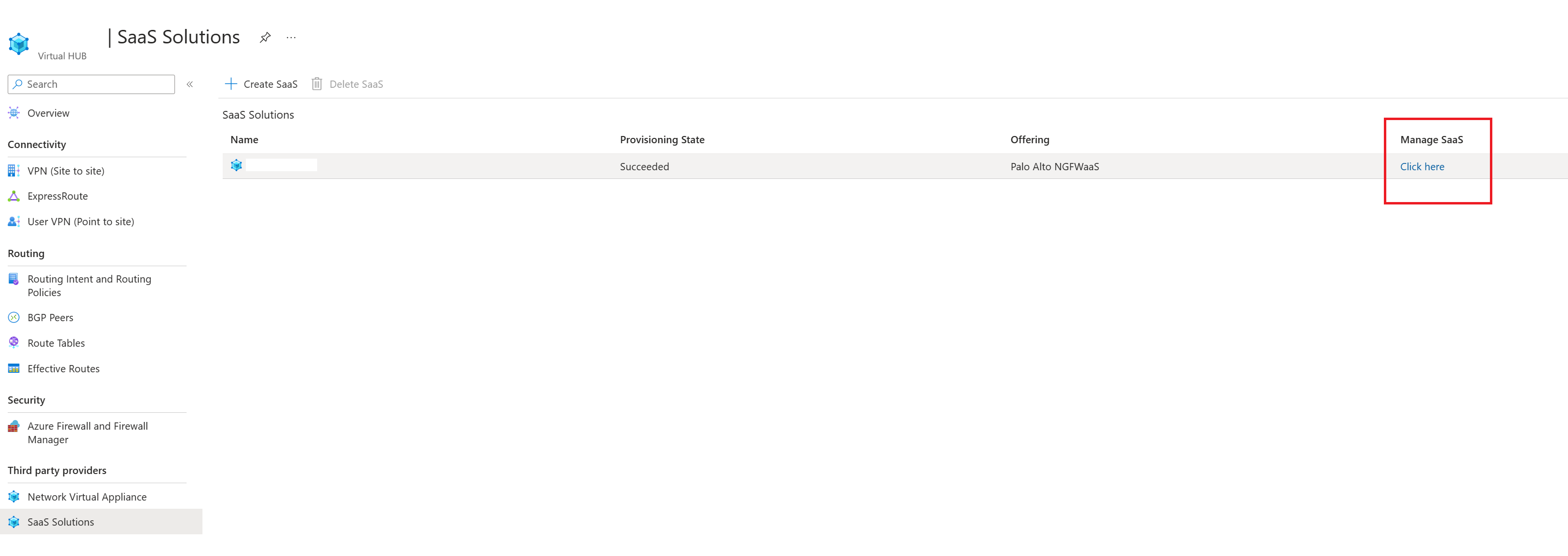

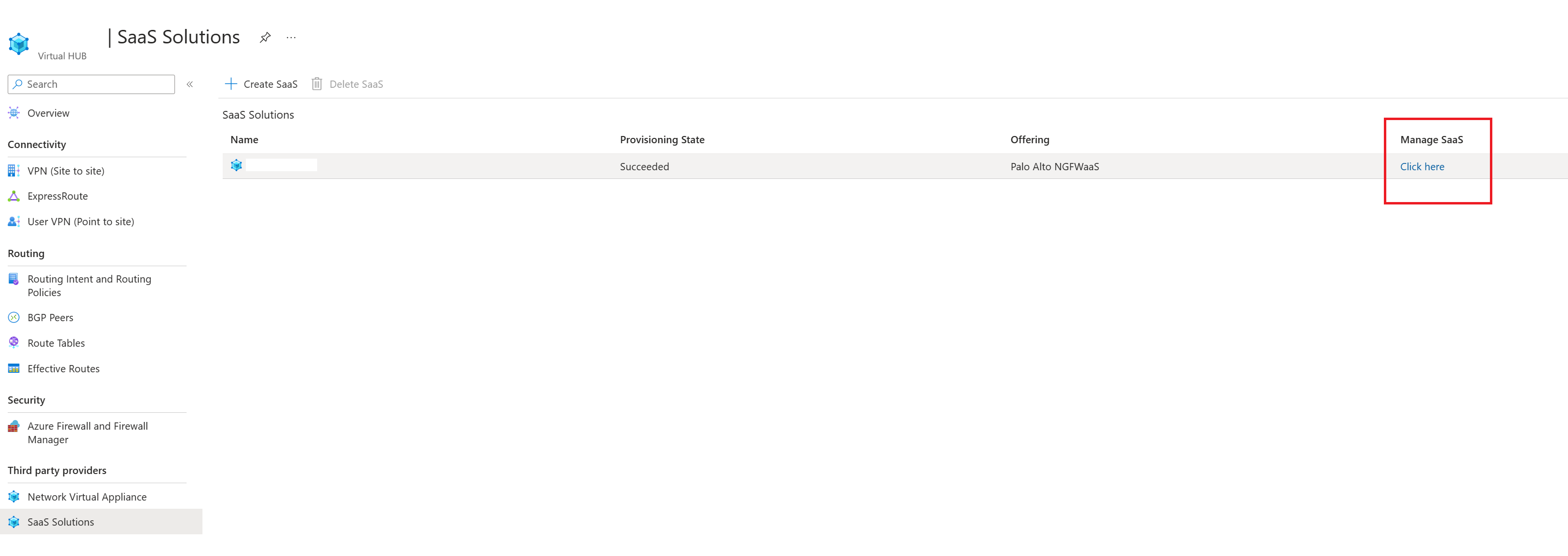

Gestire Cloud NGFW di Palo Alto Networks

La sezione seguente descrive come gestire Cloud NGFW di Palo Alto Networks (regole, indirizzi IP, configurazioni di sicurezza e così via)

- Passare all'hub virtuale e fare clic su Soluzioni SaaS.

- Fare clic su Fai clic qui, in Gestisci SaaS.

- Per altre informazioni sulle opzioni di configurazione disponibili per Cloud NGFW di Palo Alto Networks, vedere la documentazione per Cloud NGFW di Palo Alto Networks.

Eliminare Cloud NGFW di Palo Alto Networks

Nota

Non è possibile eliminare l’hub virtuale fino a quando non vengono eliminate le soluzioni SaaS Cloud NGFW e della rete WAN virtuale.

I passaggi seguenti descrivono come eliminare un’offerta Cloud NGFW:

- Passare all'hub virtuale e fare clic su Soluzioni SaaS.

- Fare clic su Fai clic qui, in Gestisci SaaS.

- Fare clic su Elimina nell’angolo superiore sinistro della pagina.

- Al termine dell’operazione di eliminazione, tornare alla pagina Soluzioni SaaS dell’hub virtuale.

- Fare clic sulla riga corrispondente al Cloud NGFW e fare clic su Elimina SaaS nell’angolo superiore sinistro della pagina. Questa opzione non sarà disponibile fino al completamento del passaggio 3.

Risoluzione dei problemi

La sezione seguente descrive i problemi comuni riscontrati quando si usa Cloud NGFW di Palo Alto Networks nella rete WAN virtuale.

Risoluzione dei problemi relativi alla creazione di Cloud NGFW

- Assicurarsi che gli hub virtuali vengano distribuiti in una delle aree seguenti elencate nella documentazione di Palo Alto Networks.

- Verificare che lo stato di routing dell’hub virtuale sia “Provisioning effettuato”. I tentativi di creare Cloud NGFW prima del provisioning del routing avranno esito negativo.

- Assicurarsi che la registrazione al provider di risorse PaloAltoNetworks.Cloudngfw abbia esito positivo.

Risoluzione dei problemi di eliminazione

- Una soluzione SaaS non può essere eliminata finché non viene eliminata la risorsa Cloud NGFW collegata. Eliminare quindi la risorsa Cloud NGFW prima di eliminare la risorsa della soluzione SaaS.

- Non è possibile eliminare una risorsa della soluzione SaaS che è attualmente la risorsa hop successiva per la finalità di routing. La finalità di routing deve essere eliminata prima che la risorsa della soluzione SaaS possa essere eliminata.

- Analogamente, non è possibile eliminare una risorsa hub virtuale con una soluzione SaaS. La soluzione SaaS deve essere eliminata prima dell’eliminazione dell’hub virtuale.

Risoluzione dei problemi relativi a finalità e criteri di routing

- Assicurarsi che la distribuzione di Cloud NGFW sia stata completata correttamente prima di tentare di configurare la finalità di routing.

- Assicurarsi che tutte le reti locali e virtuali di Azure siano in RFC1918 (subnet entro 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12). Se ci sono reti non presenti in RFC1918, assicurarsi che tali prefissi siano elencati nella casella di testo Prefissi di traffico privato.

- Per altre informazioni sulla risoluzione dei problemi relativi alla finalità di routing, vedere la documentazione sulla finalità di routing. Questo documento descrive i prerequisiti, gli errori comuni associati alla configurazione della finalità di routing e i suggerimenti per la risoluzione dei problemi.

Risoluzione dei problemi di configurazione di Cloud NGFW di Palo Alto Networks

- Fare riferimento alla documentazione di Palo Alto Networks.

Passaggi successivi

- Per altre informazioni sulla rete WAN virtuale, vedere le domande frequenti.

- Per altre informazioni sulla finalità di routing, vedere la documentazione relativa alla finalità di routing.

- Per altre informazioni su Cloud NGFW di Palo Alto Networks, vedere la documentazione su Cloud NGFW di Palo Alto Networks.