Configurare gateway VPN da punto a sito per l'autenticazione di Microsoft Entra ID - app registrata manualmente

Questo articolo illustra come configurare un gateway VPN da punto a sito (P2S) per l'autenticazione di Microsoft Entra ID e registrare manualmente il client VPN di Azure. Questo tipo di configurazione è supportato solo per le connessioni al protocollo OpenVPN.

È anche possibile creare questo tipo di configurazione del gateway VPN da punto a sito (P2S) usando la procedura per la nuova app client VPN registrata da Microsoft. L'uso della versione più recente ignora i passaggi per registrare il client VPN di Azure con il tenant di Microsoft Entra. Supporta anche più sistemi operativi client. Tuttavia, non tutti i valori dei gruppi di destinatari sono supportati. Per altre informazioni sull'autenticazione e sui protocolli da punto a sito, vedere Informazioni sulla VPN da punto a sito del Gateway VPN. Per informazioni sulla creazione e la modifica di gruppi di destinatari personalizzati, vedere Creare o modificare un gruppo di destinatari personalizzato.

Nota

Quando possibile, è consigliabile usare invece le istruzioni della nuova app client VPN registrata da Microsoft.

Prerequisiti

Per eseguire i passaggi presenti in questo articolo è necessario un tenant di Microsoft Entra. Se non si dispone di un tenant di Microsoft Entra, è possibile crearne uno seguendo la procedura descritta nell'articolo Creare un nuovo tenant. Notare i campi seguenti durante la creazione della directory:

- Nome dell'organizzazione

- Nome di dominio iniziale

Se si dispone già di un gateway da punto a sito esistente, i passaggi descritti in questo articolo consentono di configurare il gateway per l'autenticazione di Microsoft Entra ID. È anche possibile creare un nuovo gateway VPN. Il collegamento per creare un nuovo gateway è incluso in questo articolo.

Nota

L'autenticazione di Microsoft Entra ID è supportata solo per le connessioni del protocollo OpenVPN® e richiede il client VPN di Azure.

Creare utenti tenant di Microsoft Entra

Creare due account nel tenant Microsoft Entra appena creato. Per la procedure, vedere Aggiungere o eliminare un nuovo utente.

- Ruolo di amministratore dell'applicazione cloud

- Account utente

Il ruolo Amministratore applicazione cloud viene usato per concedere il consenso alla registrazione dell'app VPN di Azure. L'account utente può essere usato per testare l'autenticazione OpenVPN.

Assegnare uno degli account al ruolo Amministratore applicazione cloud. Per la procedura, vedere Assegnare ruoli di amministratore e senza privilegi di amministratore agli utenti con Microsoft Entra ID.

Autorizzare l'applicazione VPN di Azure

Accedere al portale di Azure come utente a cui è assegnato il ruolo Amministratore applicazione cloud.

Successivamente, concedere il consenso amministratore per l'organizzazione. In questo modo l'applicazione VPN di Azure potrà accedere e leggere i profili utente. Copiare e incollare l'URL relativo alla posizione di distribuzione nella barra degli indirizzi del browser:

Pubblico

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure gestito da 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentNota

Se si usa un account amministratore applicazione cloud non nativo del tenant di Microsoft Entra per fornire il consenso, sostituire "common" con l'ID tenant di Microsoft Entra nell'URL. Può essere necessario sostituire "common" con l'ID tenant anche in alcuni altri casi. Per informazioni su come trovare l'ID tenant, vedere Come trovare l'ID tenant di Microsoft Entra.

Se richiesto, selezionare l'account con il ruolo di amministratore applicazione cloud.

Nella pagina Autorizzazioni richieste selezionare Accetta.

Passare a Microsoft Entra ID. Nel riquadro sinistro fare clic su Applicazioni aziendali. Sarà elencato VPN di Azure.

Configurare il gateway VPN

Importante

Il portale di Azure sta aggiornando i campi di Azure Active Directory a Entra. Se viene visualizzato Microsoft Entra ID a cui si fa riferimento e non vengono ancora visualizzati i valori nel portale, è possibile selezionare i valori di Azure Active Directory.

Individuare l'ID tenant della directory da usare per l'autenticazione. Questo è elencato nella sezione Proprietà della pagina Active Directory. Per informazioni su come trovare l'ID del tenant, vedere Come trovare l'ID tenant di Microsoft Entra.

Se non è già presente un ambiente da punto a sito in funzione, seguire le istruzioni per crearne uno. Vedere Creare una VPN da punto a sito per creare e configurare un gateway VPN da punto a sito. Quando si crea un gateway VPN, lo SKU Basic non è supportato per OpenVPN.

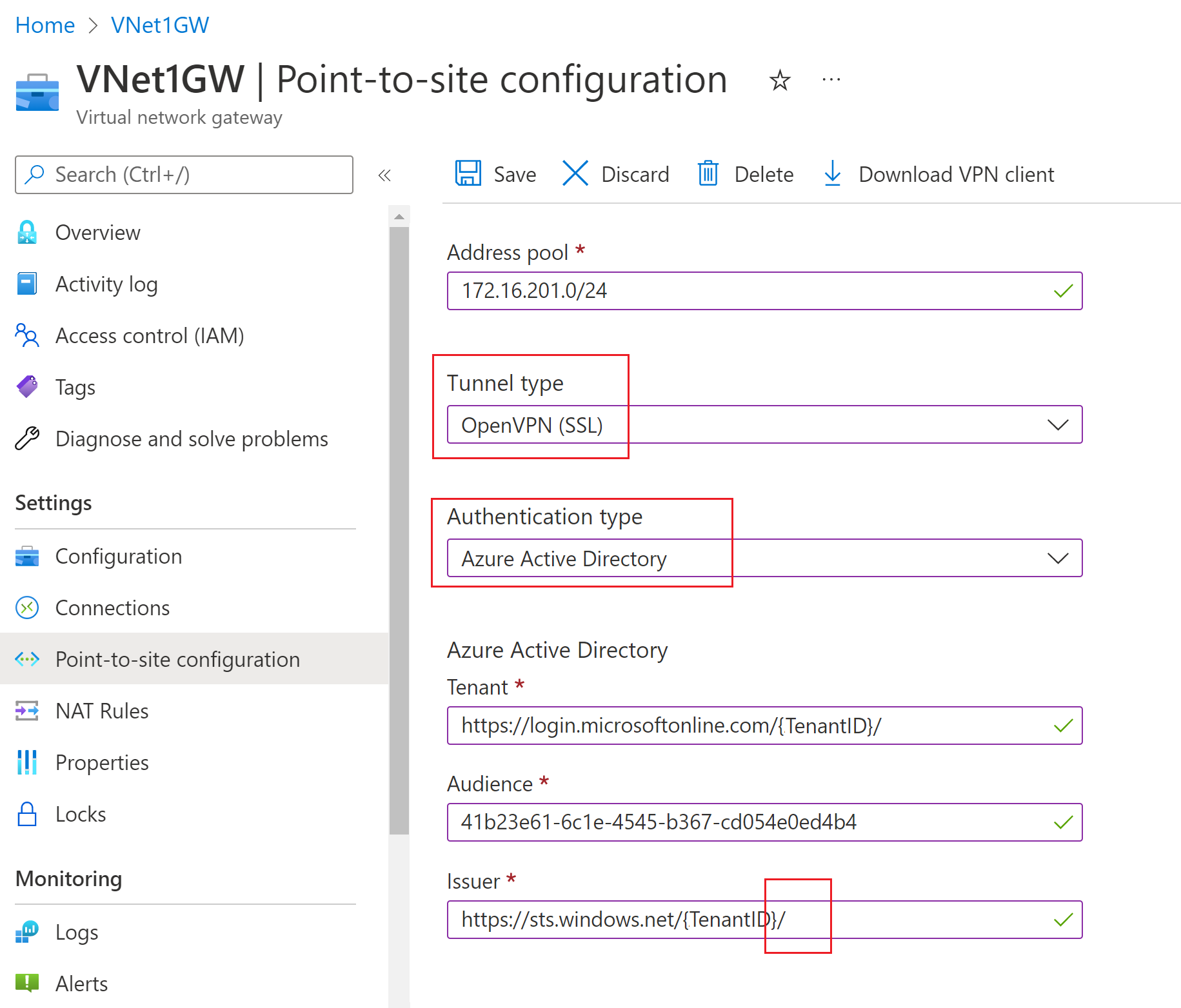

Passare al gateway di rete virtuale. Nel riquadro sinistro fare clic su Configurazione da punto a sito.

Configurare i valori seguenti:

- Pool di indirizzi: pool di indirizzi client

- Tipo di tunnel: OpenVPN (SSL)

- Tipo di autenticazione: Microsoft Entra ID

Per valori di Microsoft Entra ID, usare le linee guida seguenti per i valori Tenant, Destinatari e Emittente. Sostituire {TenantID} con l'ID del proprio tenant, avendo cura di rimuovere {} dagli esempi quando si sostituisce questo valore.

Tenant: ID del tenant di Microsoft Entra. Immettere l'ID tenant corrispondente alla propria configurazione. Assicurarsi che l'URL del tenant non termini con un simbolo

\(barra rovesciata). La barra è consentita.- AD Pubblico di Azure:

https://login.microsoftonline.com/{TenantID} - AD Azure per enti pubblici:

https://login.microsoftonline.us/{TenantID} - AD Azure Germania:

https://login-us.microsoftonline.de/{TenantID} - AD Azure Cina (21Vianet):

https://login.chinacloudapi.cn/{TenantID}

- AD Pubblico di Azure:

Destinatari: ID applicazione dell'app aziendale Microsoft Entra "VPN di Azure".

- Pubblico di Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure per enti pubblici:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Germania:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure gestito da 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Pubblico di Azure:

Rilasciato da: URL del servizio token di sicurezza. Includere una barra finale alla fine del valore Autorità di certificazione. In caso contrario, la connessione potrebbe non riuscire. Esempio:

https://sts.windows.net/{TenantID}/

Al termine della configurazione delle impostazioni, fare clic su Salva nella parte superiore della pagina.

Scaricare il pacchetto di configurazione del profilo del client VPN di Azure

In questa sezione viene generato e scaricato il pacchetto di configurazione del profilo del client VPN di Azure. Questo pacchetto contiene le impostazioni che è possibile usare per configurare il profilo del client VPN di Azure nei computer client.

Nella pagina Configurazione da punto a sito, fare clic su Scarica client VPN. La generazione del pacchetto di configurazione client richiede qualche minuto.

Il browser indica che è disponibile un file con estensione zip per la configurazione client, Ha lo stesso nome del gateway.

Estrarre il file ZIP scaricato.

Passare alla cartella "AzureVPN" decompressa.

Prendere nota del percorso del file "azurevpnconfig.xml". Il file azurevpnconfig.xml contiene l'impostazione per la connessione VPN. È inoltre possibile distribuire questo file a tutti gli utenti che devono connettersi tramite posta elettronica o altri mezzi. Per connettersi correttamente, l'utente dovrà disporre di credenziali valide di Microsoft Entra ID.

Passaggi successivi

- Per connettersi alla rete virtuale è necessario configurare il client VPN di Azure nei computer client. Vedere Configurare un client VPN per le connessioni VPN da punto a sito - Windows o Configurare un client VPN per le connessioni VPN da punto a sito - macOS.

- Per le domande frequenti, vedere la sezione Da punto a sito delle Domande frequenti sul Gateway VPN.