Configurare le impostazioni del server per l'autenticazione RADIUS da sito a sito Gateway VPN

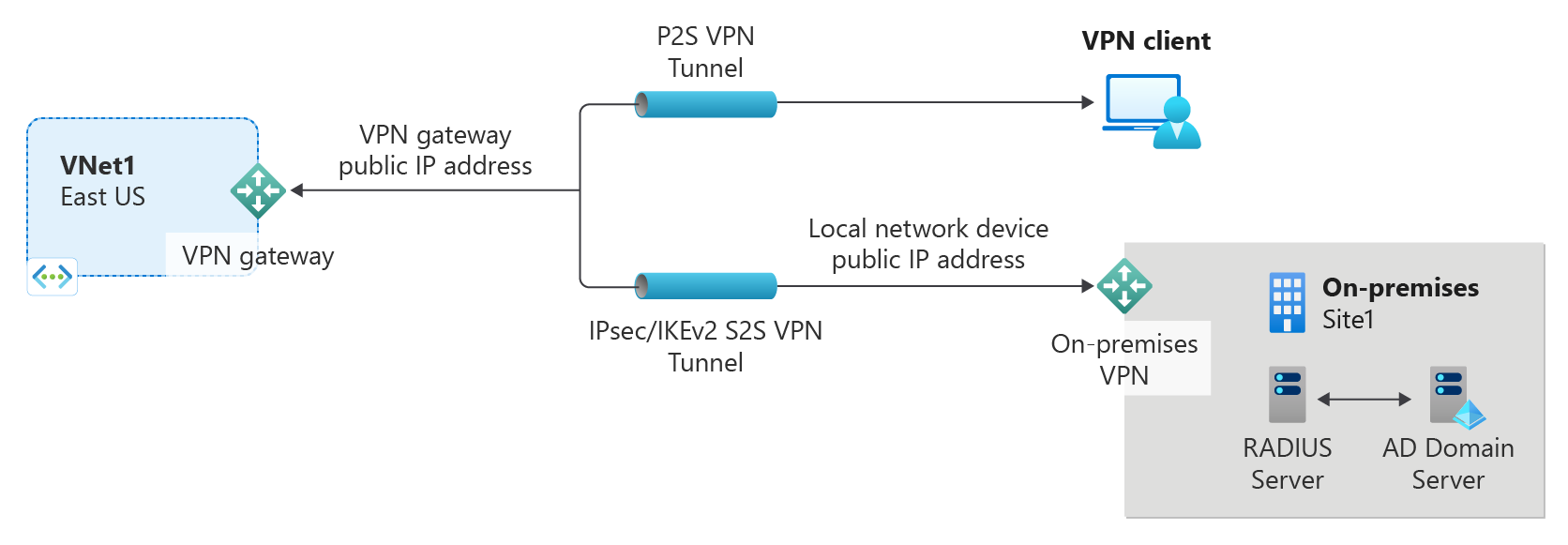

Questo articolo illustra come creare una connessione da punto a sito che usa l'autenticazione RADIUS. Questa configurazione può essere creata tramite il portale di Azure o PowerShell. I passaggi descritti in questo articolo funzionano sia per i gateway VPN in modalità attivo-attivo che per i gateway VPN in modalità attivo-standby.

Le connessioni VPN da punto a sito sono utili quando si vuole connettersi alla rete virtuale da una posizione remota, ad esempio quando si esegue il telelavoro da casa o una conferenza. È anche possibile usare P2S anziché una VPN da sito a sito (S2S) quando sono presenti solo alcuni client che devono connettersi a una rete virtuale. Le connessioni da punto a sito non richiedono un dispositivo VPN o un indirizzo IP pubblico. Sono disponibili diverse opzioni di configurazione per la connessione da punto a sito. Per altre informazioni sulle connessioni VPN da punto a sito, vedere Informazioni sulla VPN da punto a sito.

Questo tipo di connessione richiede:

- Un gateway VPN RouteBased che usa uno SKU del gateway VPN diverso dallo SKU Basic.

- Un server RADIUS per gestire l'autenticazione utente. Il server RADIUS può essere distribuito in locale o nella rete virtuale di Azure. È anche possibile configurare due server RADIUS per la disponibilità elevata.

- Il pacchetto di configurazione del profilo del client VPN. Il pacchetto di configurazione del profilo del client VPN è un pacchetto generato. Contiene le impostazioni necessarie per la connessione di un client VPN tramite una connessione da punto a sito.

Limitazioni :

- Se si usa IKEv2 con RADIUS, è supportata solo l'autenticazione basata su EAP.

- Non è possibile usare una connessione ExpressRoute per connettersi a un server RADIUS locale.

Informazioni sull'autenticazione di un dominio di Active Directory (AD) per le VPN P2S

L'autenticazione di un dominio di AD consente agli utenti di accedere ad Azure usando le credenziali di dominio dell'organizzazione. Richiede un server RADIUS che si integra con il server AD. Le organizzazioni possono anche sfruttare la distribuzione RADIUS esistente.

Il server RADIUS può risiedere in locale o nella rete virtuale di Azure. Durante l'autenticazione, il gateway VPN funge da pass-through e inoltra i messaggi di autenticazione tra il server RADIUS e il dispositivo che si connette e viceversa. È importante per il gateway VPN poter raggiungere il server RADIUS. Se il server RADIUS si trova in locale, è necessaria una connessione VPN da sito a sito da Azure al sito locale.

Oltre che con Active Directory, un server RADIUS può anche integrarsi con altri sistemi di identità esterni, offrendo così molte opzioni di autenticazione per le VPN da punto a sito, incluse le opzioni MFA. Vedere la documentazione del fornitore del server RADIUS per ottenere l'elenco dei sistemi di identità con cui si integra.

Configurare il server RADIUS

Prima di configurare le impostazioni da punto a sito del gateway di rete virtuale, il server RADIUS deve essere configurato correttamente per l'autenticazione.

- Se necessario, distribuire un server RADIUS. Per la procedura di distribuzione, vedere la guida alla configurazione del fornitore RADIUS.

- Configurare il gateway VPN come client RADIUS in RADIUS. Quando si aggiunge questo client RADIUS, specificare l'elemento GatewaySubnet di rete virtuale creato.

- Dopo avere configurato il server RADIUS, ottenere l'indirizzo IP del server RADIUS e il segreto condiviso che i client RADIUS devono usare per comunicare con il server RADIUS. Se il server RADIUS si trova nella rete virtuale di Azure, usare l'indirizzo IP DELLA CA della macchina virtuale del server RADIUS.

L'articolo Server dei criteri di rete (NPS) fornisce indicazioni sulla configurazione di un server RADIUS Windows (NPS) per l'autenticazione di un dominio di AD.

Verificare il gateway VPN

È necessario disporre di un gateway VPN basato su route compatibile con la configurazione da sito a sito che si vuole creare e i client VPN che si connettono. Per determinare la configurazione da sito a sito necessaria, vedere la tabella del client VPN. Se il gateway usa lo SKU Basic, tenere presente che lo SKU Basic presenta limitazioni P2S e non supporta l'autenticazione IKEv2 o RADIUS. Per altre informazioni, vedere Informazioni sugli SKU del gateway.

Se non si ha ancora un gateway VPN funzionante compatibile con la configurazione da punto a sito che si vuole creare, vedere Creare e gestire un gateway VPN. Creare un gateway VPN compatibile, quindi tornare a questo articolo per configurare le impostazioni della connessione da punto a sito.

Aggiungere il pool di indirizzi client VPN

Il pool di indirizzi client è un intervallo di indirizzi IP privati specificati dall'utente. I client che si connettono dinamicamente tramite VPN da punto a sito ricevono un indirizzo IP da questo intervallo. Usare un intervallo di indirizzi IP privati che non si sovrapponga con la posizione locale da cui viene effettuata la connessione o con la rete virtuale a cui ci si vuole connettere. Se si configurano più protocolli e SSTP è uno dei protocolli, il pool di indirizzi configurato viene suddiviso equamente tra i protocolli configurati.

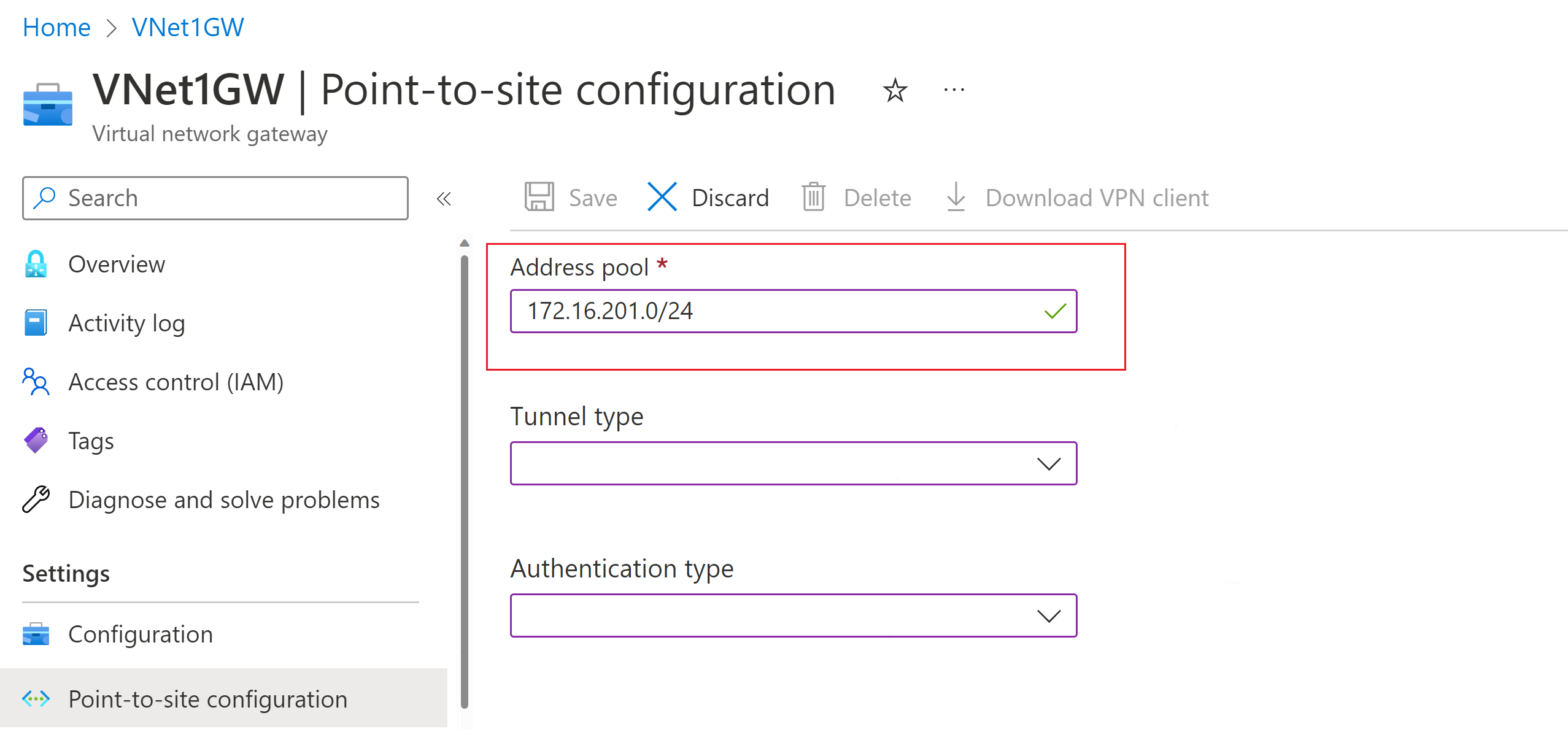

Nel portale di Azure passare al gateway VPN.

Nella pagina del gateway selezionare Configurazione da punto a sito nel riquadro sinistro.

Fare clic su Configura ora nella parte superiore, per aprire la pagina di configurazione.

Nella pagina Configurazione da punto a sito aggiungere nella casella Pool di indirizzi l'intervallo di indirizzi IP privati da usare. I client VPN ricevono dinamicamente un indirizzo IP dall'intervallo specificato. La subnet mask minima è a 29 bit per la configurazione attiva/passiva e a 28 bit per la configurazione attiva/attiva.

Continuare con la sezione successiva per configurare altre impostazioni.

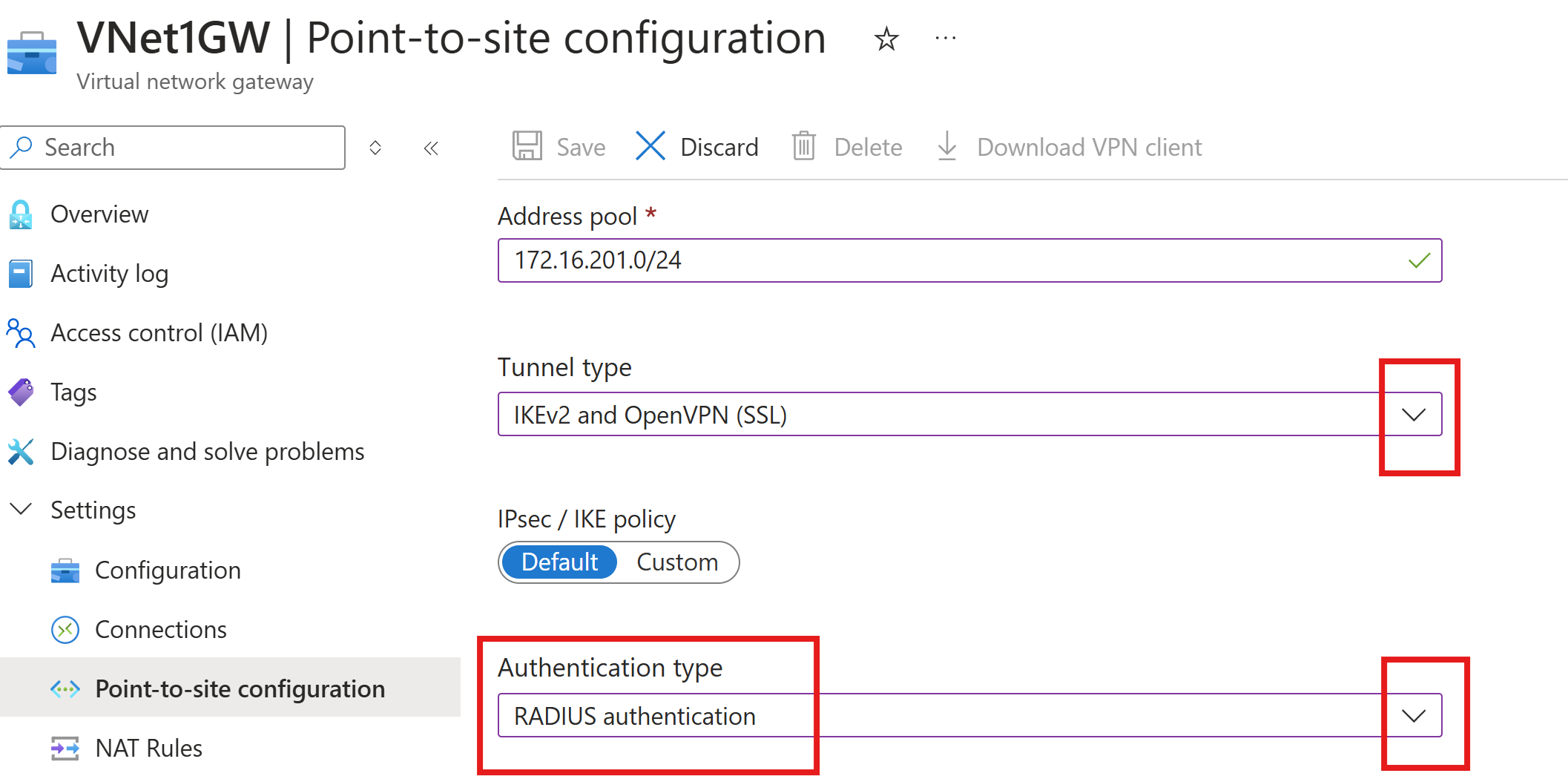

Specificare il tunnel e il tipo di autenticazione

In questa sezione si specificano il tipo di tunnel e il tipo di autenticazione. Queste impostazioni possono diventare complesse. È possibile selezionare le opzioni che contengono più tipi di tunnel dall'elenco a discesa, ad esempio IKEv2 e OpenVPN(SSL) o IKEv2 e SSTP (SSL). Sono disponibili solo determinate combinazioni di tipi di tunnel e tipi di autenticazione.

Il tipo di tunnel e il tipo di autenticazione devono corrispondere al software client VPN che si vuole usare per connettersi ad Azure. Quando si hanno diversi client VPN che si connettono da sistemi operativi diversi, è importante pianificare il tipo di tunnel e il tipo di autenticazione.

Nota

Se non viene visualizzato il tipo di tunnel o il tipo di autenticazione nella pagina Configurazione da punto a sito, il gateway usa lo SKU Basic. Lo SKU Basic non supporta l'autenticazione IKEv2 o RADIUS. Se si vogliono usare queste impostazioni, è necessario eliminare e ricreare il gateway usando uno SKU del gateway diverso.

Per Tipo di tunnel selezionare il tipo di tunnel che si vuole usare.

Per Tipo di autenticazione, nell'elenco a discesa selezionare Autenticazione RADIUS.

Aggiungere un altro indirizzo IP pubblico

Se si dispone di un gateway in modalità attiva-attiva, è necessario specificare un terzo indirizzo IP pubblico per configurare il punto a sito. Nell'esempio viene creato il terzo indirizzo IP pubblico usando il valore di esempio VNet1GWpip3. Se il gateway non è in modalità attiva-attiva, non è necessario aggiungere un altro indirizzo IP pubblico.

Specificare il server RADIUS

Nel portale specificare le impostazioni seguenti:

- Indirizzo IP del server primario

- Segreto server primario. Questo è il segreto RADIUS e deve corrispondere a ciò che è configurato nel server RADIUS.

Impostazioni facoltative:

- Facoltativamente, è possibile specificare l'indirizzo IP del server secondario e il segreto del server secondario. Ciò è utile per gli scenari a disponibilità elevata.

- Route aggiuntive da annunciare. Per altre informazioni su questa impostazione, vedere Pubblicizzare route personalizzate.

Dopo aver specificato la configurazione da punto a sito, selezionare Salva nella parte superiore della pagina.

Configurare il client VPN e connettersi

I pacchetti di configurazione del profilo client VPN contengono le impostazioni che consentono di configurare i profili client VPN per una connessione alla rete virtuale di Azure.

Per generare un pacchetto di configurazione client VPN e configurare un client VPN, vedere uno degli articoli seguenti:

- RADIUS - Autenticazione del certificato per i client VPN

- RADIUS - Autenticazione della password per i client VPN

- RADIUS - Altri metodi di autenticazione per i client VPN

Dopo aver configurato il client VPN, connettersi ad Azure.

Per verificare la connessione

Per verificare che la connessione VPN sia attiva, nel computer client aprire un prompt dei comandi con privilegi elevati ed eseguire ipconfig/all.

Visualizzare i risultati. Si noti che l'indirizzo IP ricevuto è uno degli indirizzi compresi nel pool di indirizzi del client VPN da punto a sito specificato al momento della configurazione. I risultati sono simili a questo esempio:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Per informazioni sulla risoluzione dei problemi della connessione da punto a sito, vedere Risoluzione dei problemi di connessione da punto a sito di Azure.

Domande frequenti

Per le domande frequenti, vedere la sezione Da punto a sito - Autenticazione RADIUS delle domande frequenti.

Passaggi successivi

Per altre informazioni sulle connessioni VPN da punto a sito, vedere Informazioni sulla VPN da punto a sito.