Che cos'è la limitazione della frequenza per Frontdoor di Azure?

La limitazione della velocità consente di rilevare e bloccare livelli anomali di traffico da qualsiasi indirizzo IP del socket. Usando Web application firewall di Azure in Frontdoor di Azure, è possibile attenuare alcuni tipi di attacchi Denial of Service. La limitazione della frequenza protegge anche gli utenti dai client che sono stati accidentalmente configurati in modo errato per inviare grandi volumi di richieste in un breve periodo di tempo.

L'indirizzo IP del socket è l'indirizzo del client che ha avviato la connessione TCP a Frontdoor di Azure. In genere, l'indirizzo IP del socket è l'indirizzo IP dell'utente, ma potrebbe anche essere l'indirizzo IP di un server proxy o un altro dispositivo che si trova tra l'utente e Frontdoor di Azure. Se si dispone di più client che accedono ad Azure Frontdoor da indirizzi IP socket diversi, ognuno ha i propri limiti di frequenza.

Configurare un criterio di limite di velocità

La limitazione della frequenza viene configurata usando regole WAF personalizzate.

Quando si configura una regola di limite di velocità, specificare la soglia. La soglia è il numero di richieste Web consentite da ogni indirizzo IP socket entro un periodo di tempo di un minuto o cinque minuti.

È anche necessario specificare almeno una condizione di corrispondenza, che indica ad Azure Frontdoor quando attivare il limite di velocità. È possibile configurare più limiti di frequenza che si applicano a percorsi diversi all'interno dell'applicazione.

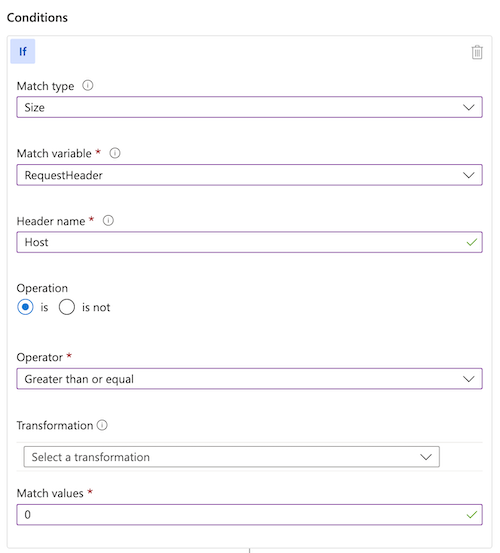

Se è necessario applicare una regola per il limite di frequenza a tutte le richieste, è consigliabile usare una condizione di corrispondenza come nell'esempio seguente:

La condizione di corrispondenza precedente identifica tutte le richieste con un'intestazione Host di lunghezza maggiore di 0. Poiché tutte le richieste HTTP valide per Frontdoor di Azure contengono un'intestazione Host, questa condizione di corrispondenza ha l'effetto di associare tutte le richieste HTTP.

Limiti di frequenza e server Frontdoor di Azure

Le richieste provenienti dallo stesso client arrivano spesso allo stesso server Frontdoor di Azure. In tal caso, si noterà che le richieste vengono bloccate non appena viene raggiunto il limite di velocità per ognuno degli indirizzi IP client.

È possibile che le richieste provenienti dallo stesso client arrivino a un server Frontdoor di Azure diverso che non ha ancora aggiornato i contatori dei limiti di frequenza. Ad esempio, il client potrebbe aprire una nuova connessione TCP per ogni richiesta e ogni connessione TCP potrebbe essere instradata a un server Frontdoor di Azure diverso.

Se la soglia è sufficientemente bassa, la prima richiesta al nuovo server Frontdoor di Azure potrebbe superare il controllo del limite di frequenza. Pertanto, per una soglia bassa (ad esempio, inferiore a circa 200 richieste al minuto), potrebbero essere visualizzate alcune richieste al di sopra della soglia.

Alcune considerazioni da tenere presenti durante la determinazione dei valori di soglia e delle finestre temporali per la limitazione della frequenza:

- Una dimensione maggiore della finestra con la soglia minima del numero di richieste accettabile è la configurazione più efficace per prevenire gli attacchi DDoS. Questa configurazione è più efficace perché quando un utente malintenzionato raggiunge la soglia viene bloccato per il resto della finestra del limite di frequenza. Pertanto, se un utente malintenzionato viene bloccato nei primi 30 secondi di una finestra di un minuto, è limitato solo per i rimanenti 30 secondi. Se un utente malintenzionato viene bloccato nel primo minuto di una finestra di cinque minuti, la frequenza è limitata per i quattro minuti rimanenti.

- L'impostazione di dimensioni maggiori dell'intervallo di tempo (ad esempio, cinque minuti invece di un minuto) e valori di soglia maggiori (ad esempio, 200 invece di 100) tende ad essere più accurata nell'applicazione delle soglie di prossimità rispetto all'uso di dimensioni più brevi dell'intervallo di tempo e di valori soglia inferiori.

- La limitazione della frequenza WAF di Frontdoor di Azure opera su un periodo di tempo fisso. Una volta superata una soglia di limite di velocità, tutto il traffico corrispondente alla regola di limitazione della velocità viene bloccato per il resto della finestra fissa.

Passaggi successivi

- Configurare la limitazione della frequenza nel WAF di Frontdoor di Azure.

- Esaminare le procedure consigliate per la limitazione della velocità.