Perché seguire le linee guida di backup degli utenti ACSC Essential Eight?

L'Australian Cyber Security Center (ACSC) guida gli sforzi del governo australiano per migliorare la sicurezza informatica. L'ACSC consiglia a tutte le organizzazioni australiane di implementare le strategie di mitigazione Essential Eight delle strategie dell'ACSC per mitigare gli eventi imprevisti di cyber security come base. La linea di base, nota come Essential Eight, sono misure fondamentali di sicurezza informatica che rendono molto più difficile per gli avversari compromettere i sistemi.

Gli otto livelli di maturità essenziali consentono alle organizzazioni di valutare l'appropriatezza delle misure di cyber security contro le minacce comuni nel panorama TIC interconnesso di oggi.

I backup sono una strategia essenziale per garantire che i dati importanti siano protetti dalla perdita, indipendentemente dal fatto che si verifichino in seguito a mezzi fisici come errori hardware, furti, danni accidentali o calamità naturali o mezzi logici come l'eliminazione accidentale, il danneggiamento e le infezioni da virus o malware. Come mitigazione Essential Eight, i backup sono forse anche uno dei più difficili da fornire indicazioni prescrittive per l'implementazione varia notevolmente in base alle esigenze specifiche di ogni organizzazione. L'importanza dei backup regolari può essere vista dalla sua inclusione os una delle otto strategie essenziali nelle strategie di ACSC per mitigare gli incidenti di sicurezza informatica.

L'approccio tradizionale ai backup consiste nell'eseguire una copia completa, differenziale o incrementale dei dati in base a una pianificazione regolare e archiviare il supporto di backup offline, idealmente in una struttura separata, in modo che una copia pulita dei dati possa essere ripristinata in modo tempestivo. Anche se può essere allettante rispecchiare un approccio di questo tipo in un mondo online, la scala dei servizi cloud può rendere tali misure poco pratiche e costose.

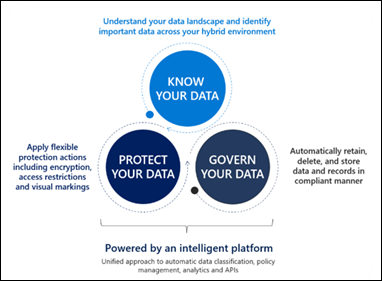

Ciò significa che non è necessario eseguire il backup dei dati con servizi come Microsoft 365? No! È assolutamente necessario assicurarsi che le informazioni siano protette. Tuttavia, il modo in cui si procede con servizi come Microsoft 365 sarà naturalmente diverso da come è possibile proteggere le condivisioni file locali. Le organizzazioni devono concentrarsi sulla configurazione delle impostazioni di conservazione predefinite per garantire che i dati siano protetti all'interno del servizio in base alle esigenze aziendali. Le organizzazioni devono anche investire in uno schema di classificazione dei dati per identificare le informazioni veramente critiche da proteggere con altri controlli. Microsoft 365 fornisce servizi per consentire a utenti e amministratori di ripristinare file e messaggi di posta elettronica in caso di eliminazione accidentale o danneggiamento. Per i dati archiviati nei carichi di lavoro locali o nei servizi di Azure, Backup di Azure offre una soluzione semplice, sicura ed efficiente in base ai costi per eseguire il backup dei dati e recuperarli dal cloud di Microsoft Azure.

Infine, in uno scenario di ripristino di emergenza la configurazione necessaria per ripristinare lo stato operativo dell'ambiente può essere importante quanto i dati stessi. Le informazioni sul server e sul dominio possono essere acquisite tramite un backup dello stato del sistema con l'agente mars (Microsoft Azure Recovery Services) e archiviate nel servizio Backup di Azure. Per la configurazione di servizi cloud come Microsoft 365 e Azure, le soluzioni di infrastruttura distribuita come codice offrono un'alternativa alle modifiche manuali direttamente all'interno del portale di amministrazione, con script o modelli di distribuzione in grado di reimpostare un ambiente alle impostazioni desiderate o di effettuare il provisioning di un secondo tenant con la stessa configurazione.

Poiché l'8 essenziale delinea un set minimo di misure preventive, le organizzazioni devono implementare misure aggiuntive laddove sono richieste dall'ambiente. Inoltre, mentre l'Essential Eight può aiutare a mitigare la maggior parte delle minacce informatiche, non mitigerà tutte le minacce informatiche. Di conseguenza, è necessario prendere in considerazione altre strategie di mitigazione e controlli di sicurezza, incluse le strategie delle strategie per mitigare gli eventi imprevisti della sicurezza informatica | Cyber.gov.au e il Manuale sulla sicurezza delle informazioni (ISM) | Cyber.gov.au.

Nella tabella seguente viene descritto un mapping tra il livello di maturità 1, 2 e 3 del componente Backup regolari degli otto controlli essenziali all'ISM:

| Controllo ISM settembre 2024 | Livello di maturità | Mitigazione |

|---|---|---|

| 1511 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono eseguiti e conservati in base ai requisiti di criticità aziendale e continuità aziendale. |

| 1515 | 1, 2, 3 | Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza. |

| 1810 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono sincronizzati per consentire il ripristino a un punto nel tempo comune. |

| 1811 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono conservati in modo sicuro e resiliente. |

| 1812 | 1, 2, 3 | Gli account utente senza privilegi non possono accedere ai backup appartenenti ad altri account. |

| 1814 | 1, 2, 3 | Gli account utente senza privilegi non possono modificare ed eliminare i backup. |

| 1705 | 2, 3 | Gli account utente con privilegi (esclusi gli account amministratore di backup) non possono accedere ai backup appartenenti ad altri account |

| 1707 | 2, 3 | Gli account utente con privilegi (esclusi gli account amministratore di backup) non possono modificare ed eliminare i backup. |

| 1813 | 2, 3 | Gli account utente senza privilegi non possono accedere ai backup appartenenti ad altri account né ai propri account. |

| 1706 | 3 | Gli account utente con privilegi (esclusi gli account amministratore di backup) non possono accedere ai propri backup. |

| 1708 | 3 | Agli account amministratore di backup viene impedito di modificare ed eliminare i backup durante il periodo di conservazione. |

Approccio

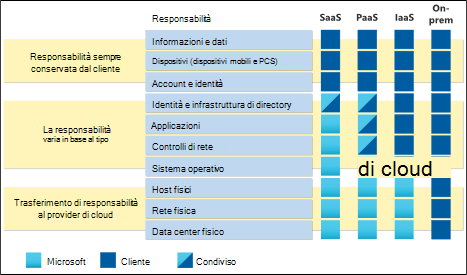

conservazione In-Place in Microsoft 365

In base al modello di responsabilità condivisa, i clienti mantengono sempre la responsabilità per le informazioni e i dati. Le implementazioni di backup tradizionali sono in genere incentrate sulla protezione del contenitore di archiviazione e su tutto ciò che è al suo interno. Questa strategia globale potrebbe essere stata necessaria per proteggersi dall'ampia gamma di minacce affrontate in locale, ma con l'adozione di servizi cloud la responsabilità per l'ambiente fisico passa al provider di servizi cloud e i controlli alternativi possono essere impiegati per mitigare le minacce da perdita o guasto delle apparecchiature e il danneggiamento fisico o logico dei dati che potrebbero verificarsi di conseguenza. In questi casi, la necessità di ripristinare l'infrastruttura da un backup può essere negata dagli sviluppi nella resilienza.

Una suddivisione completa della resilienza e della continuità dei servizi Microsoft Cloud esula dall'ambito di questo documento. Le organizzazioni devono acquisire familiarità con i concetti presentati nella Guida alla valutazione dei rischi per Microsoft Cloud ed esaminare i report di controllo esterni appropriati disponibili tramite service trust portal.

Uno dei principi standard della protezione delle informazioni è che i dati e i backup devono essere conservati separatamente, quindi l'idea di usare la conservazione all'interno del servizio sembra spesso contro-intuitiva per i clienti in un primo momento. La conservazione delle informazioni all'interno di un servizio cloud offre molti vantaggi. Si consideri l'archiviazione disponibile per l'organizzazione media con licenze Microsoft 365 E3:

- OneDrive for Business, in cui un utente archivia i propri file simili a una home directory in una condivisione file, offre 1 TB per utente con un'opzione per espandere l'archiviazione per impostazione predefinita a 5 TB e più spazio di archiviazione disponibile su richiesta per supporto tecnico Microsoft.

- Exchange Online consente una cassetta postale primaria da 100 GB e spazio di archiviazione illimitato in un archivio personale.

- SharePoint Online, che fornisce l'archiviazione back-end per i siti di collaborazione e Microsoft Teams, fornisce un primo TB di spazio di archiviazione in pool per cliente e altri 10 GB per utente con licenza.

Di conseguenza, per una tipica organizzazione di 1.000 utenti, Microsoft 365 fornisce oltre 5.111 TB o 5,11 PB di spazio di archiviazione prima ancora di considerare l'archiviazione illimitata per gli archivi delle cassette postali e le cassette postali e i file personali degli utenti in partenza.

La duplicazione di tutte queste informazioni in un servizio esterno richiederebbe una notevole quantità di tempo per il trasferimento per le operazioni di backup e ripristino e nel tempo potrebbe rappresentare un costo finanziario significativo per l'azienda. Inoltre, esistono altri rischi da considerare quando si spostano dati al di fuori del servizio, ad esempio le implicazioni di conformità alle normative del trasferimento dei dati all'esterno dell'area geografica, intenzionalmente o meno, o il potenziale rischio di esposizione dei dati compromessi tramite servizi di terze parti. In definitiva, tuttavia, una delle considerazioni più importanti è la comodità dell'utente - in caso di file eliminati o anche un'infezione ransomware che cancella l'intera directory di un utente, OneDrive for Business rende facile per un utente ripristinare una buona versione di un file, o per ripristinare un'intera libreria a un determinato punto nel tempo, il tutto senza assistenza amministratore.

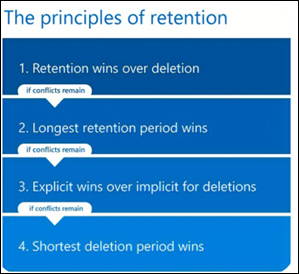

Criteri di conservazione ed etichette di conservazione

I criteri e le etichette di conservazione consentono di controllare la modalità di conservazione dei dati in Microsoft 365. I criteri di conservazione possono essere applicati a percorsi come cassette postali Exchange Online e cartelle pubbliche, siti di SharePoint Online, account OneDrive for Business, gruppi di Microsoft 365, messaggi di Teams e contenuto di Viva Engage (Yammer). Un singolo criterio può essere applicato a più posizioni o a singoli siti o utenti e gli elementi ereditano le impostazioni di conservazione assegnate al contenitore. Quando vengono applicate le impostazioni di conservazione, gli utenti lavorano con i propri file o messaggi di posta elettronica nel modo consueto, tuttavia il sistema archivia in modo trasparente una copia dei dati in una posizione protetta nascosta agli utenti ogni volta che un file o un messaggio viene modificato o eliminato.

Per informazioni dettagliate sul funzionamento delle impostazioni di conservazione per carichi di lavoro diversi, vedere gli articoli seguenti:

- Informazioni sulla conservazione per SharePoint e OneDrive

- Informazioni sulla conservazione per Microsoft Teams

- Informazioni sulla conservazione per Viva Engage (Yammer)

- Informazioni sulla conservazione per Exchange

I criteri di conservazione devono essere usati per assegnare le stesse impostazioni di conservazione per il contenuto a livello di sito o cassetta postale, tuttavia per le etichette di conservazione delle applicazioni più granulari è possibile assegnare le impostazioni a livello di elemento (cartella, documento o posta elettronica). A differenza dei criteri di conservazione, le etichette di conservazione viaggiano con il contenuto se viene spostato in un'altra posizione nel tenant di Microsoft 365. Le etichette di conservazione forniscono anche funzionalità che non vengono applicate ai criteri di conservazione, ad esempio l'attivazione di una revisione dell'eliminazione alla fine del periodo di conservazione o il contrassegno del contenuto come record.

Le etichette di conservazione possono essere applicate manualmente o automaticamente in base a parole chiave, modelli, tipi di informazioni sensibili o classificatori sottoponibili a training. I tipi di informazioni sensibili possono essere usati per riconoscere modelli che rappresentano informazioni riservate in file e messaggi di posta elettronica, ad esempio dati personali, numeri di conto finanziari e dati medici. I classificatori sottoponibili a training estendono questo approccio usando Machine Learning per comprendere e classificare un elemento in base a ciò che è, riconoscendo immediatamente i curriculum e il codice sorgente o informazioni specifiche dell'organizzazione, ad esempio contratti e ordini di lavoro dopo un periodo di training.

I criteri e le etichette di conservazione sono componenti essenziali di un piano di gestione del ciclo di vita dei dati e devono essere valutati sia in termini di stand-in di backup che di implicazioni di governance dei dati più ampie.

Eccezioni alla conservazione In-Place

Per alcuni tipi di informazioni veramente critiche, può essere pratico mantenere una copia all'esterno del Servizi online. I piani di ripristino di emergenza e un registro dei contatti dei dipendenti archiviati in un sito di SharePoint avrebbero un valore minimo se gli errori di alimentazione o comunicazione significassero che non è possibile accedere a Internet, ad esempio. Le organizzazioni devono adottare procedure standard di gestione dei rischi per assicurarsi di pianificare in modo appropriato eventi significativi in base alla probabilità e all'impatto. L'identificazione e la classificazione dei dati possono contribuire a garantire che le informazioni più importanti possano essere archiviate in una posizione alternativa senza il costo della duplicazione dei dati non necessari.

Anche se non è inteso come soluzione di backup o ripristino, OneDrive for Business e Outlook come parte di Microsoft Office Apps for Enterprise archivia entrambe le copie dei dati sincronizzati con i servizi cloud nel computer locale di un utente a cui è possibile accedere o anche copiare se l'accesso all'origine dati originale non è disponibile. È anche possibile usare l'applicazione client OneDrive per sincronizzare i documenti chiave con un computer esterno.

È possibile usare strumenti di migrazione di terze parti per eseguire il mirroring del contenuto tra le istanze di Servizi online e standby di Microsoft SharePoint Server o Microsoft Exchange Server in soluzioni cloud private. Tali soluzioni elaborate e costose non sarebbero giustificabili per la maggior parte delle organizzazioni o degli utenti, ma potrebbero essere implementate per i dati e gli account business critical se determinati per essere necessari tramite un'analisi dei rischi quantitativi.

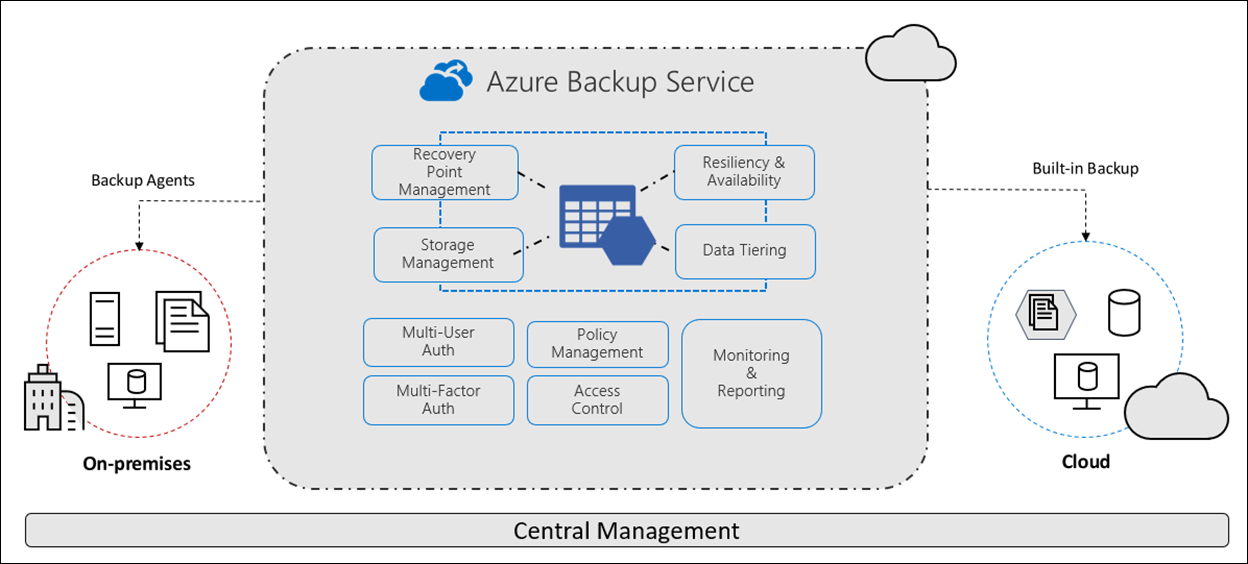

Eseguire il backup dei servizi locali e basati sul cloud con Backup di Azure

Il servizio Backup di Azure offre una soluzione semplice, sicura ed economica per eseguire il backup e il ripristino dei dati locali e basati sul cloud dall'interno di Microsoft Azure. I controlli nativi in Azure abilitano i backup di macchine virtuali Windows/Linux, azure Managed Disks, condivisioni File di Azure, database SQL, database SAP HANA e BLOB di Azure. L'agente di Servizi di ripristino di Microsoft Azure (MARS) offre la possibilità di eseguire il backup di file, cartelle e stato del sistema da macchine virtuali o locali e l'integrazione con server Backup di Azure server (MABS) locale o server System Center Data Protection Manager (DPM) per eseguire il backup di carichi di lavoro come macchine virtuali Hyper-V, Microsoft SQL Server, SharePoint Server, Microsoft Exchange o anche macchine virtuali VMware.

Backup di Azure include funzionalità di sicurezza complete per proteggere i dati in transito e inattivi, inclusi controlli degli accessi in base al ruolo con granularità fine, crittografia dei dati, protezione dall'eliminazione involontaria e monitoraggio e avviso di attività sospette.

Gestione e controllo dell'identità e dell'accesso degli utenti

Gli account di archiviazione usati dagli insiemi di credenziali di Servizi di ripristino sono isolati e non possono essere accessibili dagli utenti per scopi dannosi. L'accesso è consentito solo tramite operazioni di gestione Backup di Azure, ad esempio il ripristino. Backup di Azure consente di controllare le operazioni gestite tramite l'accesso con granularità fine usando il controllo degli accessi in base al ruolo di Azure. Il controllo degli accessi in base al ruolo di Azure consente di separare i compiti all'interno del team e concedere solo la quantità di accesso agli utenti necessari per eseguire il proprio lavoro.

Backup di Azure offre tre ruoli predefiniti per controllare le operazioni di gestione dei backup:

- Collaboratore al backup: per creare e gestire i backup, ad eccezione dell'eliminazione dell'insieme di credenziali di Servizi di ripristino e dell'accesso ad altri utenti

- Operatore di backup: tutte le operazioni eseguite da un collaboratore, ad eccezione della rimozione del backup e della gestione dei criteri di backup

- Lettore di backup: autorizzazioni per visualizzare tutte le operazioni di gestione dei backup

Sono inoltre disponibili altri dettagli sulle funzionalità specifiche assegnate a questi tre ruoli predefiniti nella pagina seguente Gestire i backup con il controllo degli accessi in base al ruolo di Azure. Una considerazione particolare deve essere rivolta anche ai proprietari delle risorse di Azure (ad esempio, i proprietari del gruppo di risorse di Azure) quando ereditano le autorizzazioni sugli asset, incluse le autorizzazioni Backup di Azure.

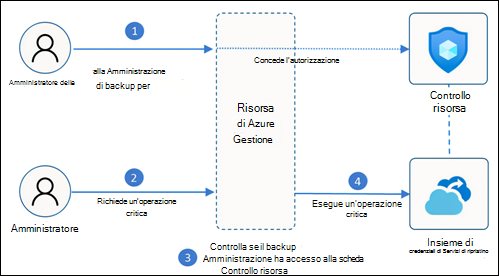

Per fornire un ulteriore livello di protezione alle operazioni critiche sugli insiemi di credenziali di Servizi di ripristino, Backup di Azure supporta l'autorizzazione multiutente tramite Resource Guard. Anche se Microsoft Entra Privileged Identity Management può essere usato per garantire che gli amministratori del backup debbano ottenere l'approvazione per accedere alle autorizzazioni con privilegi elevati, l'utente avrebbe quindi accesso a tutte le funzionalità offerte dal ruolo, inclusa la modifica dei criteri di backup per ridurre la conservazione o la disabilitazione della funzionalità di eliminazione temporanea che garantisce che i backup eliminati siano disponibili per altri 14 Giorni. Resource Guard risolve l'autorizzazione richiedendo all'amministratore del backup di disporre dell'autorizzazione sia per l'insieme di credenziali di Servizi di ripristino che per l'istanza di Resource Guard in una sottoscrizione o un tenant separato.

Affinché un amministratore del backup esegua un'operazione critica, ad esempio la modifica di un criterio o la disabilitazione dell'eliminazione temporanea, è prima necessario ottenere il ruolo Collaboratore backup nella sottoscrizione che ospita Backup di Azure e quindi il ruolo Collaboratore in Resource Guard, in caso contrario l'azione non riuscirà. Con PIM vengono registrate entrambe le elevazioni, inclusa l'acquisizione di una giustificazione del motivo per cui ciò è stato richiesto, assegnato per un breve periodo di tempo e revocato automaticamente e potrebbe anche richiedere l'approvazione da parte di diversi amministratori.

Gestire impostazioni e programmi per i dispositivi client

Invece di eseguire il backup dei dispositivi client per mantenere le impostazioni e le applicazioni, gli approcci di gestione moderni garantiscono che i dispositivi client siano facilmente sostituiti con un impatto minimo per gli utenti. Le posizioni di archiviazione dati possono essere reindirizzate e sincronizzate automaticamente con i servizi cloud, il che significa che tutte le copie nel dispositivo sono disponibili solo per facilitare l'accesso offline. È possibile effettuare automaticamente il provisioning delle applicazioni in base ai criteri utente o dispositivo in una soluzione di gestione, ad esempio Microsoft Intune, e alle impostazioni dell'applicazione archiviate in un profilo utente basato sul cloud.

Windows Autopilot consente agli utenti di configurare facilmente il proprio computer, sia che sia stato preconfigurato dall'organizzazione o acquistato nuovo da un rivenditore, sia che possa essere usato anche per reimpostare, riutilizzare o ripristinare i dispositivi.

Considerazioni sul ripristino ransomware e azioni dannose

Le sezioni precedenti hanno evidenziato come i dati possono essere conservati all'interno dei servizi Microsoft come alternativa ai processi tradizionali per gli scenari di backup e ripristino, tuttavia, data la finalità del controllo Essential 8, vale la pena prestare particolare attenzione all'impatto di un evento imprevisto ransomware e alle azioni intenzionali di un amministratore non autorizzato o di un account con privilegi compromessi.

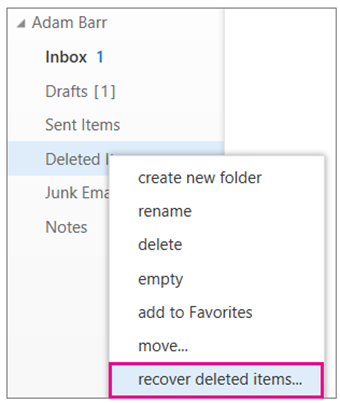

Con un approccio di gestione moderna e zero trust, l'endpoint stesso dovrebbe avere conseguenze trascurabili perché un computer client compromesso dal ransomware potrebbe essere cancellato in remoto e riprovisionato da tecnologie come Windows Autopilot senza perdita di dati. I server possono essere ripristinati o ricreati da backup di macchine virtuali o stato del sistema in Backup di Azure, tra cui il ripristino dei file utente che si trovano nelle condivisioni di rete. Per ripristinare i file di un utente archiviati in SharePoint Online o OneDrive for Business, è possibile ripristinare l'intero sito in un momento precedente negli ultimi 30 giorni, come descritto più avanti in questo articolo nella sezione Ripristino di SharePoint e OneDrive in uno stato valido noto. Nel raro caso in cui i messaggi di posta elettronica eliminati dal ransomware questi potrebbero essere probabilmente recuperati dagli elementi eliminati.

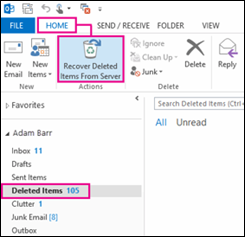

Microsoft pubblica linee guida specifiche per il ripristino da un attacco ransomware e richiama le opzioni nel passaggio 6 di tale guida per il recupero dei messaggi di posta elettronica, in particolare il modo in cui un amministratore può utilizzare Exchange Online per recuperare i messaggi eliminati nella cassetta postale di un utente e come un utente finale può recuperare gli elementi eliminati in Outlook per Windows, incluso l'accesso alla cartella nascosta "Elementi ripristinabili".

Proprio come i servizi possono essere configurati per conservare o eseguire il backup dei dati, possono anche essere configurati per eliminare i dati da un utente con finalità dannose, che si tratti di un dipendente scontento o di un attore esterno con accesso a un account con privilegi compromessi. In due esempi reali, un amministratore è stato costretto a disabilitare i criteri di conservazione nell'account di un dirigente, consentendo al dirigente di eliminare i file e i messaggi di posta elettronica per eliminare le prove e un attore di minacce esterne con accesso all'account di un amministratore è stato in grado di eliminare i backup prima di avviare un attacco Wiper contro l'organizzazione. Questi scenari evidenziano la necessità di un approccio di difesa in profondità che includa controlli di compensazione per gestire i privilegi amministrativi.

Microsoft 365 include la funzionalità Blocco di conservazione che può impedire agli amministratori di disabilitare o eliminare criteri ed etichette di conservazione o renderli meno restrittivi. Anche se si tratta di una funzionalità importante per garantire la sicurezza dei dati e dimostrare la conformità alle normative, è consigliabile usarli con cautela perché nessuno, incluso un amministratore globale e nemmeno supporto tecnico Microsoft, può disattivarli.

Altre opzioni per la protezione dei criteri includono controlli rigorosi sull'accesso basato sui ruoli con elevazione e approvazione JIT in modo che nessun utente possa ottenere autonomamente i privilegi necessari. Queste funzionalità sono descritte in modo più dettagliato nella guida alla limitazione dei privilegi amministrativi.

Per Backup di Azure, Resource Guard offre un ulteriore livello di sicurezza oltre Privileged Identity Management richiedendo autorizzazioni da una sottoscrizione separata per eseguire operazioni protette, ad esempio l'eliminazione o la modifica di criteri o la disabilitazione dell'eliminazione temporanea. Fatto correttamente, questo può garantire l'approvazione e la supervisione da parte di un team separato, il che significa che eventuali modifiche alle funzioni protette richiedono il coinvolgimento di almeno due o tre individui.

Introduzione

Impostare un criterio di conservazione predefinito

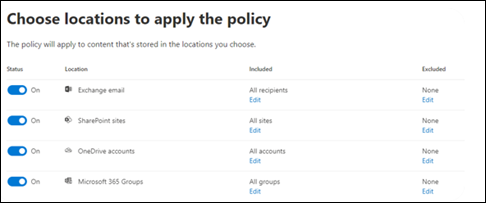

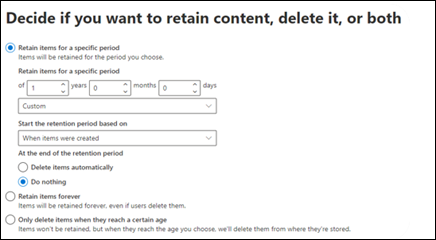

Per proteggere i dati in Microsoft 365, è necessario creare un criterio di conservazione e applicarli alle posizioni appropriate. A differenza delle etichette di conservazione, è possibile applicare più criteri di conservazione allo stesso contenuto, ovvero è possibile creare un valore predefinito standard a livello di organizzazione e applicare la conservazione più lunga a livello di contenitore (criterio di conservazione) o a livello di elemento (etichetta di conservazione) se necessario.

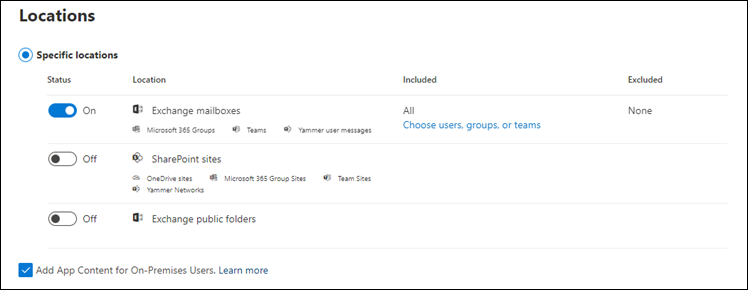

Ad esempio, creare un criterio di conservazione nella soluzione di gestione del ciclo di vita dei dati nel portale di Microsoft Purview che si applica a tutti i destinatari della posta elettronica di Exchange, a tutti i siti di SharePoint, a tutti gli account di OneDrive e a tutti i gruppi di Microsoft 365 e impostare un criterio per conservare gli elementi per 1 anno senza alcuna azione alla fine. Il criterio viene applicato a tutte le posizioni esistenti e le nuove posizioni create successivamente erediteranno queste impostazioni. Se un elemento viene eliminato, viene conservato nel percorso appropriato (cartella Elementi ripristinabili per Exchange, raccolta di archiviazione per SharePoint e OneDrive) per 1 anno prima dell'esecuzione del processo di pulizia. Gli elementi che non sono stati eliminati rimarranno nella loro posizione quando scade il periodo di attesa di 1 anno e possono rimanere lì a tempo indeterminato, tuttavia, se eliminati dopo, passano immediatamente alla fase di pulizia per l'eliminazione permanente nel servizio appropriato.

Le impostazioni di conservazione più lunghe possono essere applicate in base alle esigenze tramite più criteri di conservazione applicati a utenti o siti specifici o con etichette di conservazione per gli elementi che contengono informazioni riservate. I criteri di conservazione possono avere un ambito adattivo o statico e le opzioni disponibili nei criteri possono variare a seconda di questa selezione. Potrebbe essere necessario creare più criteri per coprire tutte le posizioni nel tenant perché le impostazioni di Teams e Viva Engage (Yammer) non possono essere definite nei criteri statici che includono altri servizi.

Conservare il contenuto per gli utenti in partenza

L'approccio tradizionale alla conservazione del contenuto di proprietà degli utenti che hanno lasciato l'azienda può consistere nell'esportare la cassetta postale in un file PST e archiviarla con i file personali in un file server o in un supporto di archiviazione offline, tuttavia le organizzazioni spesso vogliono questi dati online in modo che siano accessibili non solo per la revisione manuale da parte di un manager o un successore, ma per fornire visibilità di tali dati tramite soluzioni eDiscovery. Microsoft 365 conterrà i dati di un utente per 30 giorni per impostazione predefinita dopo che la licenza è stata rimossa o l'account è stato eliminato, durante il quale è possibile accedervi o riattivarlo se l'utente torna all'organizzazione. Per conservare i dati dopo la scadenza di questo periodo, i criteri di conservazione e le etichette di conservazione di Microsoft 365 possono impedire l'avvio del processo di pulizia dell'eliminazione finché è ancora presente contenuto da proteggere. Ciò significa che se il contenuto è protetto da un blocco di 1 anno come definito nella sezione precedente, un utente che lascia l'organizzazione avrà i messaggi di posta elettronica e i file conservati da Microsoft 365 per almeno l'anno successivo anche dopo l'eliminazione dell'account e la riassegnazione della licenza.

Anche se Exchange Online supporta ancora la funzionalità di conservazione per controversia legale legacy in base alla quale l'intera cassetta postale e l'archivio possono essere protetti fino a quando il blocco non viene rimosso, Microsoft consiglia invece di usare la conservazione di Microsoft 365 per applicare impostazioni diverse in base al contenuto e gestire ciò che deve accadere ai dati alla scadenza del periodo di conservazione.

Per altre informazioni sulla gestione degli ex dipendenti in Microsoft 365, vedere Gestione degli ex dipendenti.

| Controllo ISM settembre 2024 | Maturità | Controllo | Misura |

|---|---|---|---|

| 1511 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono eseguiti e conservati in base ai requisiti di criticità aziendale e continuità aziendale. | La conservazione di Microsoft 365 garantisce che i dati archiviati all'interno dei servizi vengano acquisiti e conservati in un ambiente altamente resiliente. Le etichette di conservazione e/o i criteri devono essere configurati come descritto in precedenza, ma non è necessario pianificare o eseguire un processo di copia specifico man mano che i file vengono conservati tramite le normali operazioni di scrittura o eliminazione. |

| 1515 | 1, 2, 3 | Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza. | Le etichette di conservazione e/o i criteri devono essere convalidati in modo che la conservazione dei dati funzioni come previsto. |

| 1705 | 2, 3 | Gli account utente con privilegi (esclusi gli account amministratore di backup) non possono accedere ai backup appartenenti ad altri account. | L'accesso ai dati coperti dalle etichette di conservazione e/o dai criteri deve essere verificato in modo che l'accesso sia ben compreso. È necessario prestare particolare attenzione per garantire che gli account con privilegi non possano accedere ai backup di altri account né ai propri oltre alla verifica. |

| 1707 | 2, 3 | Gli account utente con privilegi (esclusi gli account amministratore di backup) non possono modificare ed eliminare i backup. | L'accesso ai dati coperti dalle etichette di conservazione e/o dai criteri deve essere verificato in modo che l'accesso sia ben compreso. È necessario prestare particolare attenzione per garantire che gli account con privilegi non possano accedere ai backup di altri account né ai propri oltre alla verifica. |

| 1810 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono sincronizzati per consentire il ripristino a un punto nel tempo comune. | I criteri di conservazione vengono archiviati come parte del servizio Microsoft 365 e la gestione e la governance di questi criteri devono essere gestite in modo appropriato. |

| 1811 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono conservati in modo sicuro e resiliente. | I criteri di conservazione vengono archiviati come parte del servizio Microsoft 365 e la gestione e la governance di questi criteri devono essere gestite in modo appropriato. |

Ripristinare gli elementi eliminati della cassetta postale come utente

Quando un utente elimina un elemento nella propria cassetta postale, viene spostato nella cartella Posta eliminata e può essere recuperato aprendo la cartella e trascinando di nuovo l'elemento nella posizione desiderata. Se l'utente elimina l'elemento da Posta eliminata, svuota la cartella Posta eliminata o elimina definitivamente l'elemento da un'altra cartella selezionando Maiusc+Elimina , l'elemento viene archiviato nella cartella Elementi ripristinabili .

Per ripristinare un elemento dalla cartella Elementi ripristinabili, gli utenti possono selezionare l'opzione Ripristina elementi eliminati dalla barra degli strumenti nell'applicazione desktop Outlook o facendo clic con il pulsante destro del mouse sulla cartella Posta eliminata in Outlook sul web. Gli elementi appropriati possono quindi essere selezionati e ripristinati, che restituiscono l'elemento alla cartella Posta eliminata in cui può quindi essere spostato in una posizione più permanente. Gli utenti possono anche eliminare gli elementi dall'interfaccia Recupera elementi eliminati, a quel punto possono essere recuperati solo da un amministratore.

Altre informazioni sul ripristino degli elementi eliminati sono disponibili da Ripristinare gli elementi eliminati in Outlook per Windows e Recuperare gli elementi eliminati o il messaggio di posta elettronica in Outlook Web App.

Ripristino degli elementi eliminati della cassetta postale come amministratore

Gli amministratori possono ripristinare gli elementi eliminati per conto di un utente con diversi mezzi.

Per ripristinare gli elementi eliminati per un singolo utente, gli amministratori possono selezionare l'opzione Ripristina elementi eliminati all'interno delle impostazioni cassetta postale per un destinatario nel nuovo Centro Amministrazione Exchange.

Gli amministratori possono anche usare Exchange Online PowerShell per ripristinare gli elementi eliminati usando i comandi Get-RecoverableItems e Restore-RecoverableItems. Con i metodi Exchange Amministrazione Center e PowerShell, gli elementi vengono ripristinati nelle posizioni originali.

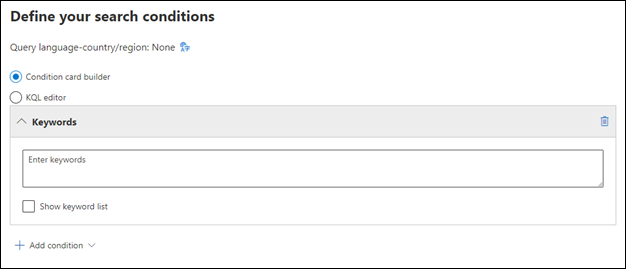

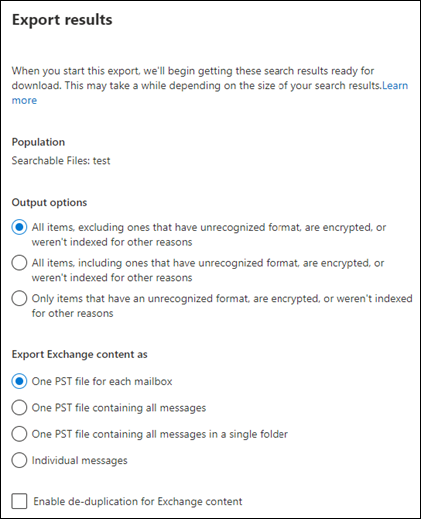

Per cercare messaggi tra più utenti, gli amministratori possono usare la funzionalità Ricerca contenuto nella Portale di conformità di Microsoft Purview.

Dopo aver completato la ricerca, è disponibile un report dettagliato dei risultati e gli amministratori possono perfezionare ulteriormente la query o esportare i risultati in file PST.

L'approccio Ricerca contenuto può essere usato anche per ripristinare i file archiviati in SharePoint Online ed è lo stesso meccanismo per la ricerca e l'esportazione di contenuto usato in un caso standard di eDiscovery.

| Controllo ISM settembre 2024 | Maturità | Controllo | Misura |

|---|---|---|---|

| 1515 | 1, 2, 3 | Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza. | Il ripristino degli elementi delle cassette postali da parte di utenti e amministratori deve essere documentato, testato e convalidato per garantire che il processo sia definito e compreso. |

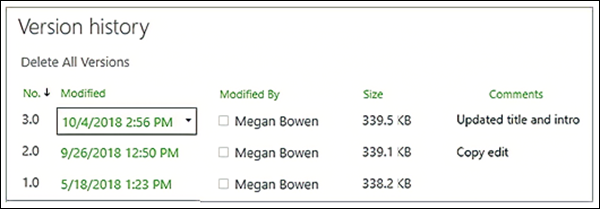

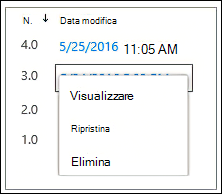

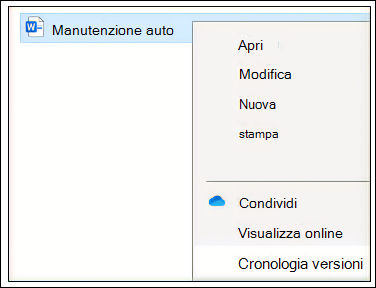

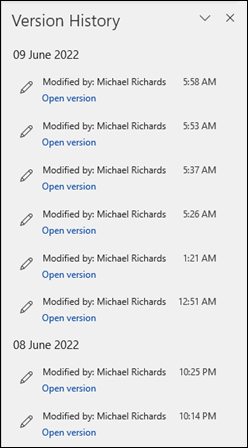

Ripristino di una versione precedente di un file in SharePoint e OneDrive

Il controllo delle versioni è abilitato per impostazione predefinita in tutti gli elenchi e le raccolte in SharePoint Online e OneDrive for Business, con le ultime 500 versioni di un documento mantenute automaticamente. SharePoint archivia solo le modifiche tra i file per ottimizzare i requisiti di archiviazione, tuttavia il controllo delle versioni contribuisce alle quote del sito e può essere modificato nei singoli elenchi e raccolte in base alle esigenze.

Per ripristinare una versione precedente di un file in SharePoint o OneDrive tramite il browser, aprire la raccolta documenti, selezionare il file da ripristinare, selezionare i puntini di sospensione e selezionare Cronologia versioni. Le singole versioni possono essere visualizzate e ripristinate o anche eliminate se necessario per risparmiare spazio.

È anche possibile accedere alla cronologia delle versioni in Esplora risorse selezionando con il pulsante destro del mouse su un file o in Microsoft 365 Apps for enterprise tramite Informazioni file>:

| Controllo ISM settembre 2024 | Maturità | Controllo | Misura |

|---|---|---|---|

| 1515 | 1, 2, 3 | Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza. | Anche se i dati conservati nei servizi di Microsoft 365 potrebbero non richiedere test di ripristino allo scopo di garantire il corretto completamento del backup, è necessario assicurarsi di comprendere le varie opzioni per il ripristino di file, siti o messaggi di posta elettronica all'interno della piattaforma e che sarebbero appropriati per un determinato scenario. Microsoft 365 rende le funzionalità di ripristino disponibili direttamente all'utente finale in modalità self-service, quindi la documentazione e i servizi helpdesk appropriati devono essere disponibili per chiunque abbia domande. |

Ripristino di SharePoint e OneDrive in uno stato valido noto

Se molti file in OneDrive o in una raccolta documenti di SharePoint sono stati eliminati, sovrascritti, danneggiati o infettati da malware, è possibile ripristinare l'intera raccolta a un punto precedente negli ultimi 30 giorni. Nell'icona Impostazioni in alto a destra selezionare Ripristina OneDrive o Ripristina questa raccolta:

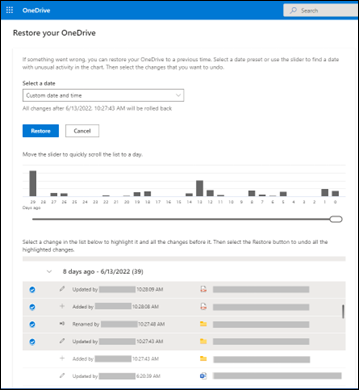

Selezionare Ieri, Una settimana fa, Tre settimane fa o Data e ora personalizzate dalla casella a discesa e il dispositivo di scorrimento verrà regolato di conseguenza con i file appropriati selezionati. Dopo aver selezionato Ripristina e le modifiche evidenziate vengono annullate:

Altre informazioni sul ripristino di elementi mancanti, eliminati o danneggiati sono disponibili in Come recuperare elementi mancanti, eliminati o danneggiati in SharePoint e OneDrive.

| Controllo ISM settembre 2024 | Maturità | Controllo | Misura |

|---|---|---|---|

| 1511 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono eseguiti e conservati in base ai requisiti di criticità aziendale e continuità aziendale. | I file possono essere archiviati in SharePoint Online/OneDrive for Business o in una condivisione file ed è stato eseguito il backup tramite la conservazione di Microsoft 365 o Backup di Azure. |

| 1515 | 1, 2, 3 | Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza. | Anche se i dati conservati nei servizi di Microsoft 365 potrebbero non richiedere test di ripristino allo scopo di garantire il corretto completamento del backup, è necessario assicurarsi di comprendere le varie opzioni per il ripristino di file, siti o messaggi di posta elettronica all'interno della piattaforma e che sarebbero appropriati per un determinato scenario. È importante garantire che questa comprensione delle opzioni per il ripristino di file, siti e messaggi di posta elettronica sia rafforzata regolarmente per garantire che gli amministratori e/o il personale IT rimangano aggiornati sui processi più recenti. |

Configurazione di Backup di Azure

Il processo di configurazione Backup di Azure dipende dai servizi da proteggere, tuttavia il primo passaggio sarà sempre la creazione degli insiemi di credenziali in cui archiviare i backup. Azure offre due tipi di insiemi di credenziali, ovvero insiemi di credenziali di Servizi di ripristino e Insiemi di credenziali di backup, e il tipo che è necessario creare è determinato dalle origini dati che si intende usare.

Gli insiemi di credenziali di Servizi di ripristino ospitano in genere copie di dati o informazioni di configurazione per servizi come i database di Azure Macchine virtuali, File di Azure e Azure SQL e supportano l'integrazione con System Center Data Protection Manager, Windows Server e Backup di Azure Server. Gli insiemi di credenziali di Servizi di ripristino supportano la funzione di eliminazione temporanea, che mantiene copie di backup eliminati per 14 giorni senza altre implicazioni sui costi.

Gli insiemi di credenziali di backup ospitano i dati di backup per i carichi di lavoro di Azure più recenti, ad esempio Database di Azure per PostgreSQL, BLOB di Azure, Dischi di Azure, servizio Kubernetes e AVS Macchine virtuali.

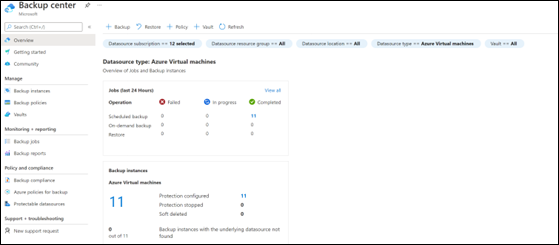

È possibile creare insiemi di credenziali e backup tramite Backup di Azure Center offre un'unica esperienza di gestione unificata per gestire, monitorare, gestire e analizzare i backup su larga scala.

Indicazioni dettagliate per la configurazione delle varie operazioni di backup sono disponibili da Microsoft Docs, ad esempio: macchina virtuale di Azure, SQL in macchina virtuale di Azure, Disco di Azure, BLOB di Azure e File di Azure.

L'agente di Servizi di ripristino di Microsoft Azure (MARS) può essere usato per eseguire il backup di file, cartelle e lo stato del volume o del sistema da computer locali o anche per eseguire il backup di singoli file e cartelle da una macchina virtuale di Azure. L'agente MARS può essere scaricato e installato in un singolo server per il backup diretto in Azure o in un server Microsoft Backup di Azure Server (MABS) o System Center Data Protection Manager (DPM). In questo scenario, il backup di computer e carichi di lavoro in MABS/DPM e quindi l'agente MARS viene usato per eseguire il backup in un insieme di credenziali di Azure.

Per proteggere i carichi di lavoro locali, ad esempio macchine virtuali Hyper-V, Microsoft SQL Server, SharePoint Server e Microsoft Exchange, installare Microsoft Backup di Azure Server in un server aggiunto a un dominio. MaBS può ora essere usato anche per proteggere le macchine virtuali VMware.

| Controllo ISM settembre 2024 | Maturità | Controllo | Misura |

|---|---|---|---|

| 1511 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono eseguiti e conservati in base ai requisiti di criticità aziendale e continuità aziendale. | Backup di Azure offre una soluzione semplice per il backup delle risorse nel cloud, con opzioni per l'archiviazione con ridondanza locale e geografica. I backup possono essere eseguiti su richiesta o in base a una pianificazione e possono includere informazioni sulla configurazione del software e del server tramite lo stato del sistema Windows Server. |

| 1515 | 1, 2, 3 | Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza. | Backup di Azure offre un'ampia gamma di servizi di backup tradizionali nei carichi di lavoro locali e cloud. Le opzioni di ripristino variano a seconda del carico di lavoro, ma in generale è possibile selezionare un punto nel tempo in cui eseguire il ripristino e se ripristinare la posizione originale o alternativa. I piani di test devono incorporare tutte le opzioni. |

Backup di Microsoft 365

Il servizio Backup di Microsoft 365 è la soluzione di backup nata nel cloud di Microsoft per eseguire il backup dei dati in locale e in Azure. Sostituisce la soluzione di backup locale o fuori sede esistente con una soluzione di backup cloud affidabile, sicura e conveniente. Offre anche la flessibilità necessaria per proteggere gli asset in esecuzione nel cloud.

Aspetti principali dell'architettura:

- I dati non lasciano mai il limite di attendibilità dei dati di Microsoft 365 o le posizioni geografiche della residenza dei dati corrente.

- I backup non sono modificabili a meno che non vengano eliminati espressamente dall'amministratore dello strumento di backup tramite offboarding del prodotto.

- OneDrive, SharePoint ed Exchange hanno più copie fisicamente ridondanti dei dati per la protezione da emergenze fisiche.

Uso dello strumento Microsoft 365 Desired State Configuration (DSC) per gestire la configurazione del tenant

Microsoft 365 DSC è un'iniziativa Open-Source guidata dai tecnici Microsoft e gestita dalla community che consente di scrivere una definizione per la configurazione del tenant di Microsoft 365, automatizzare la distribuzione di tale configurazione e garantire il monitoraggio della configurazione definita, notificando e agendo sulle deviazioni di configurazione rilevate. Consente anche di estrarre una configurazione a fedeltà completa da qualsiasi tenant di Microsoft 365 esistente, inclusi i carichi di lavoro principali, ad esempio Exchange Online, Teams, SharePoint, OneDrive, Sicurezza e conformità, Power Platforms, Intune e Planner.

La guida per l'utente di Microsoft 365 DSC è disponibile e può essere utile per iniziare. Lo strumento può essere usato in molti modi a seconda delle preferenze dell'organizzazione: nel formato più semplice, lo strumento può essere usato per estrarre la configurazione dal tenant di Microsoft 365 e salvarla come una serie di file nel caso in cui in futuro sia necessario il ripristino o il ripristino. Un'altra opzione sarebbe quella di gestire un tenant di staging e distribuire tutte le modifiche all'ambiente di produzione tramite lo strumento.

| Controllo ISM settembre 2024 | Maturità | Controllo | Misura |

|---|---|---|---|

| 1511 | 1, 2, 3 | I backup di dati, applicazioni e impostazioni vengono eseguiti e conservati in base ai requisiti di criticità aziendale e continuità aziendale. | Le impostazioni di configurazione per l'ambiente Microsoft 365 possono essere acquisite con lo strumento Microsoft 365DSC, come report di Excel o HTML di facile utilizzo o come pacchetto di esportazione che può essere usato per reimpostare la configurazione del tenant. |

| 1515 | 1, 2, 3 | Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza. | Lo strumento Microsoft 365DSC può essere usato per importare i dati di configurazione acquisiti in precedenza a scopo di ripristino. |

Requisiti di livello 1

I backup di dati, applicazioni e impostazioni vengono eseguiti e conservati in base ai requisiti di criticità aziendale e continuità aziendale

La conservazione di Microsoft 365 garantisce che i dati archiviati all'interno dei servizi vengano acquisiti e conservati in un ambiente altamente resiliente. Le etichette di conservazione e/o i criteri devono essere configurati come descritto in precedenza, ma non è necessario pianificare o eseguire un processo di copia specifico man mano che i file vengono conservati tramite le normali operazioni di scrittura o eliminazione.

Backup di Azure offre una soluzione semplice per il backup delle risorse nel cloud, con opzioni per l'archiviazione con ridondanza locale e geografica. I backup possono essere eseguiti su richiesta o in base a una pianificazione e possono includere informazioni sulla configurazione del software e del server tramite lo stato del sistema Windows Server.

Le impostazioni di configurazione per l'ambiente Microsoft 365 possono essere acquisite con lo strumento Microsoft 365DSC, come report di Excel o HTML di facile utilizzo o come pacchetto di esportazione che può essere usato per reimpostare la configurazione del tenant. I file possono essere archiviati in SharePoint Online/OneDrive for Business o in una condivisione file ed è stato eseguito il backup tramite la conservazione di Microsoft 365 o Backup di Azure.

Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza

Anche se i dati conservati nei servizi di Microsoft 365 potrebbero non richiedere test di ripristino allo scopo di garantire il corretto completamento del backup, è necessario assicurarsi di comprendere le varie opzioni per il ripristino di file, siti o messaggi di posta elettronica all'interno della piattaforma e che sarebbero appropriati per un determinato scenario. Microsoft 365 rende le funzionalità di ripristino disponibili direttamente all'utente finale in modalità self-service, quindi la documentazione e i servizi helpdesk appropriati devono essere disponibili per chiunque abbia domande. Queste informazioni sulle opzioni per il ripristino di file, siti e messaggi di posta elettronica devono essere rafforzate regolarmente tramite gli esercizi di ripristino di emergenza.

Backup di Azure offre un'ampia gamma di servizi di backup tradizionali nei carichi di lavoro locali e cloud. Le opzioni di ripristino variano a seconda del carico di lavoro, ma in generale è possibile selezionare un punto nel tempo in cui eseguire il ripristino e se ripristinare la posizione originale o alternativa. I piani di test devono incorporare tutte le opzioni.

Gli account utente senza privilegi non possono accedere ai backup appartenenti ad altri account

Con la conservazione sul posto di Microsoft 365 non è disponibile alcuna copia separata dei dati e l'accesso si basa sulla posizione delle informazioni. Ad esempio, tutti gli utenti con autorizzazioni di lettura possono visualizzare la cronologia delle versioni di un file in SharePoint Online, tuttavia solo un utente con autorizzazioni Di collaborazione può effettivamente ripristinare una versione precedente. Per quanto riguarda il controllo, ciò significa che gli account senza privilegi non possono accedere a più informazioni rispetto a quelle a cui hanno già accesso.

I ruoli Collaboratore backup, Operatore di backup o Lettore di backup devono essere concessi per accedere a Backup di Azure e pertanto, per definizione, gli account senza privilegi non avrebbero accesso ai dati.

Gli account utente senza privilegi non possono modificare o eliminare backup

Nessun utente, con privilegi o altro, è in grado di modificare o eliminare copie dei dati conservati in Microsoft 365.

Gli account senza privilegi non hanno accesso a Backup di Azure, per non parlare delle autorizzazioni per modificare o eliminare i backup.

Requisiti di livello 2

Gli account utente senza privilegi non possono accedere ai backup appartenenti ad altri account

Non sono disponibili backup separati in Microsoft 365 per l'accesso agli account senza privilegi e potranno visualizzare solo le versioni dei file a cui hanno già accesso. In generale, se lo scopo del controllo è garantire che gli utenti non siano in grado di ottenere l'accesso alle informazioni tramite un repository di backup che altrimenti non sarebbero in grado di visualizzare, Microsoft 365 sarebbe conforme al requisito in quanto non esiste alcuna duplicazione del contenuto come parte della conservazione sul posto: gli account senza privilegi possono accedere solo ai dati per i quali sono autorizzati, e anche agli account con privilegi devono essere concessi diritti di accesso specifici.

Gli account utente senza privilegi e gli account utente con privilegi (esclusi gli amministratori di backup) non possono modificare o eliminare i backup

Nessun utente, con privilegi o altro, è in grado di modificare o eliminare copie dei dati conservati in Microsoft 365. Gli utenti con privilegi possono tuttavia modificare o eliminare i criteri di conservazione in modo che le informazioni non vengano più mantenute. Il blocco di conservazione può essere usato per garantire che nessuno, inclusi gli amministratori globali, possa disattivare il criterio, eliminarlo o renderlo meno restrittivo. Anche se questo può contribuire a proteggere dagli amministratori non autorizzati, è fondamentale comprendere l'impatto per l'organizzazione prima di decidere se usare questo controllo.

Nel modello controllo degli accessi in base al ruolo per Backup di Azure, solo i collaboratori al backup hanno l'autorizzazione per modificare o eliminare i backup. Backup di Azure fornisce anche una funzione di eliminazione temporanea abilitata per impostazione predefinita e conserva i backup eliminati per altri 14 giorni se l'eliminazione accidentale o dannosa.

Requisiti di livello 3

Gli account utente senza privilegi e gli account utente con privilegi (esclusi gli amministratori di backup), non possono accedere ai backup

Non sono disponibili backup separati in Microsoft 365 per gli account con privilegi o senza privilegi a cui accedere. Anche se gli utenti possono accedere ai file conservati e alle versioni di cui, non esiste alcuna distinzione tra l'accesso a questi dati come copia primaria e un backup.

Gli account senza privilegi o gli account con privilegi non concessi alle autorizzazioni appropriate non hanno accesso a Backup di Azure e pertanto non possono accedere ai backup.

Gli account utente senza privilegi e gli account utente con privilegi (esclusi gli account di backup break glass) non possono modificare o eliminare i backup

Come per il requisito Livello di maturità 2, nessun utente, con privilegi o altro, è in grado di modificare o eliminare copie conservate dei dati in Microsoft 365.

Solo i collaboratori al backup hanno l'autorizzazione per modificare o eliminare i backup in Backup di Azure. Per assicurarsi che solo gli account di backup break glass dispongano di queste autorizzazioni, concedere questo ruolo solo a tali account.

Gestione dei livelli di maturità con Microsoft Platform

Le informazioni seguenti forniscono indicazioni sulle azioni di implementazione per ottenere il livello di maturità desiderato per i backup regolari. La piattaforma microsoft per la sicurezza e la conformità può essere usata per ottenere l'implementazione e tenere traccia della conformità. Microsoft Purview Compliance Manager fornisce modelli per valutare, gestire e tenere traccia dell'implementazione dei controlli Essential Eight.

Le organizzazioni possono scegliere il modello Essential Eight e creare valutazioni in base al livello di maturità di destinazione. Il modello di valutazione fornisce indicazioni utili per implementare le azioni di miglioramento per raggiungere il livello di maturità desiderato. Per altri dettagli, fare riferimento al modello essential eight maturity di ACSC .

Informazioni di riferimento - Articoli

- Panoramica sulla resilienza e sulla continuità

- Che cos'è il servizio Backup di Azure?

- Introduzione - Microsoft365DSC - Configurazione cloud

- Informazioni sui criteri e sulle etichette di conservazione

- Creare e gestire le cassette postali inattive

- Protezione da malware e ransomware in Microsoft 365

- Implementare la protezione ransomware per il tenant Microsoft 365

- Mapping da modello di maturità 8 essenziale a ISM

Riferimento - Livelli di maturità

| Controllo ISM settembre 2024 | Livello 1 | Livello 2 | Livello 3 |

|---|---|---|---|

| 1511 I backup di dati, applicazioni e impostazioni vengono eseguiti e conservati in base ai requisiti di criticità aziendale e continuità aziendale. | Y | Y | Y |

| 1810 I backup di dati, applicazioni e impostazioni vengono sincronizzati per consentire il ripristino a un punto nel tempo comune. | Y | Y | Y |

| 1811 I backup di dati, applicazioni e impostazioni vengono conservati in modo sicuro e resiliente. | Y | Y | Y |

| 1515 Il ripristino di dati, applicazioni e impostazioni dai backup a un punto nel tempo comune viene testato come parte degli esercizi di ripristino di emergenza. | Y | Y | Y |

| 1812 Gli account utente senza privilegi non possono accedere ai backup appartenenti ad altri account. | Y | Y | Y |

| 1814 Gli account utente senza privilegi non possono modificare ed eliminare i backup. | Y | Y | Y |

| 1813 Gli account utente senza privilegi non possono accedere ai backup appartenenti ad altri account né ai propri account. | N | Y | Y |

| 1705 Gli account utente con privilegi (esclusi gli account amministratore di backup) non possono accedere ai backup appartenenti ad altri account | N | Y | Y |

| 1707 Gli account utente con privilegi (esclusi gli account amministratore di backup) non possono modificare ed eliminare i backup. | N | Y | Y |

| 1706 Gli account utente con privilegi (esclusi gli account amministratore di backup) non possono accedere ai propri backup. | N | N | Y |

| 1708 Gli account amministratore del backup non possono modificare ed eliminare i backup durante il periodo di conservazione. | N | N | Y |