Scenari di prevenzione della perdita dei dati (DLP) per la conformità del governo australiano con PSPF

Questo articolo fornisce una panoramica sull'uso di Prevenzione della perdita dei dati Microsoft Purview (DLP) per il contrassegno e la protezione delle informazioni del governo australiano. Il suo scopo è quello di aiutare le organizzazioni governative ad aumentare la loro maturità in materia di sicurezza e conformità, rispettando al tempo stesso i requisiti descritti in Protective Security Policy Framework (PSPF) e Information Security Manual (ISM).

Prevenzione della perdita dei dati (DLP) è un servizio usato principalmente per ridurre il rischio di informazioni, impedendo l'uscita di informazioni sensibili da un ambiente. I criteri DLP possono essere configurati in base a:

- Percorso o servizio: ad esempio, SharePoint o Exchange.

- Una condizione o un set di condizioni: ad esempio, contiene un'etichetta o informazioni riservate.

- Un'azione: ad esempio, bloccare la trasmissione o la condivisione dell'elemento.

I lettori devono esaminare queste informazioni prima di esplorare i consigli forniti qui che si riferiscono in modo più specifico alla configurazione per le organizzazioni governative australiane.

Casi d'uso DLP rilevanti per i requisiti governativi

Nel contesto dei requisiti del governo australiano, il servizio DLP Microsoft Purview viene usato per:

- Per applicare i metadati necessari alla posta elettronica (x-protective-marking x-headers).

- Per applicare i contrassegni dell'oggetto alla posta elettronica.

- Per bloccare la trasmissione di messaggi di posta elettronica etichettati in modo inappropriato.

- Per bloccare la trasmissione o impedire la distribuzione inappropriata delle informazioni classificate di sicurezza.

- Per bloccare o avvisare contro la distribuzione o la condivisione di posta elettronica di elementi agli utenti che non hanno bisogno di sapere.

- Implementare controlli operativi per evitare la perdita di informazioni che potrebbero causare danni a un individuo, un'organizzazione o un governo.

Strategia DLP

Protective Security Policy Framework (PSPF) è un framework che aiuta le organizzazioni governative australiane a proteggere le persone, le informazioni e gli asset. I criteri PSPF più rilevanti per la configurazione DLP sono criteri PSPF 8: sistema di classificazione e criteri PSPF 9: accesso alle informazioni.

Le sfumature organizzative del governo australiano che influiscono sulla strategia DLP includono:

- Strumenti normativi specifici dell'organizzazione.

- Tipo di ente governativo australiano e requisiti normativi associati.

- Altre organizzazioni contattate di frequente.

- Tenant dell'organizzazione e livello massimo di sicurezza per ogni tenant.

- Requisiti di servizio pubblico non australiano (APS), guest e appaltatore.

Le sezioni seguenti sono rilevanti per l'approccio DLP in tutti i servizi integrati DLP. Le organizzazioni governative devono decidere la strategia per il feedback degli utenti e la gestione degli eventi DLP. Le strategie decise possono quindi essere applicate nelle configurazioni DLP ulteriormente esaminate in:

- Prevenzione della distribuzione inappropriata di informazioni classificate per la sicurezza

- Prevenzione della distribuzione inappropriata di informazioni riservate

- Prevenzione della fuoriuscita di dati tramite la ricezione di classificazioni inappropriate

Decisioni relative al feedback degli utenti per la violazione dei criteri DLP

A condizione che le organizzazioni siano allineate ai consigli forniti in questa guida, quando un utente tenta di inviare informazioni, esistono quattro motivi per cui viene attivato un criterio DLP:

- L'utente ha il destinatario errato per il proprio messaggio di posta elettronica (accidentale).

- La configurazione non è corretta e un altro dominio deve essere aggiunto all'elenco delle eccezioni.

- L'organizzazione esterna in questione potrebbe essere appropriata per ricevere le informazioni, ma il processo aziendale per stabilire contratti formali e la configurazione associata deve ancora essere completato.

- L'utente sta tentando di esfiltrare informazioni classificate (dannose).

Quando i criteri di prevenzione della perdita dei dati vengono attivati a causa dell'allineamento delle azioni con uno dei primi tre scenari, il feedback all'utente è prezioso. Il feedback consente all'utente di correggere l'errore, l'organizzazione di correggere la configurazione o di applicare il processo aziendale richiesto. Se i criteri vengono attivati a causa di attività dannose, il feedback dell'utente avvisa l'utente che l'azione è stata notata. Le organizzazioni devono considerare il rischio rispetto al vantaggio del feedback degli utenti e decidere l'approccio migliore per la propria situazione.

Suggerimenti per i criteri DLP prima della violazione

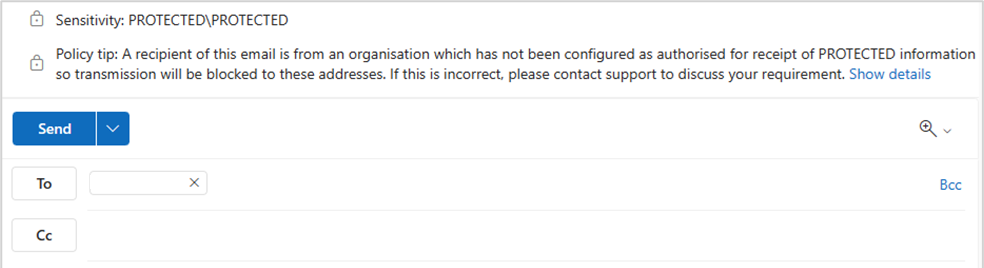

Se si sceglie di fornire commenti e suggerimenti per gli utenti, i suggerimenti per i criteri sono un ottimo modo per aiutare gli utenti a attivarsi direttamente nei client Outlook. Avvisano gli utenti dei problemi prima di inviare un messaggio di posta elettronica e attivare una violazione dei criteri, evitando potenzialmente la disciplina o una situazione imbarazzante. I suggerimenti per i criteri vengono configurati tramite l'opzione suggerimenti per i criteri nella configurazione delle regole DLP. Se applicata agli scenari di posta elettronica, l'esperienza dell'utente finale di questa configurazione consiste nel ricevere una descrizione di avviso nella parte superiore del messaggio di posta elettronica che sta redigendo:

Quando gli utenti ignorano il suggerimento per i criteri, vengono attivate altre azioni dei criteri DLP, ad esempio un'azione di blocco. Sono disponibili anche una gamma di opzioni di notifica, incluse le notifiche visualizzate in tempo reale, che informano l'utente che il messaggio di posta elettronica è stato bloccato.

È necessario considerare anche il vantaggio dei suggerimenti per i criteri per il carico di lavoro degli eventi DLP. Gli eventi di rischio DLP vengono ridotti con l'uso di suggerimenti per i criteri, prima che venga attivata un'azione di blocco e l'avviso associato. Il vantaggio è che i team di sicurezza hanno meno eventi imprevisti da gestire.

Per altre informazioni sulle notifiche DLP e sui suggerimenti per i criteri, vedere Inviare notifiche tramite posta elettronica e visualizzare suggerimenti sui criteri per i criteri di prevenzione della perdita dei dati.

Gestione degli eventi DLP

Le organizzazioni che implementano la prevenzione della perdita dei dati devono considerare il proprio approccio alla gestione degli eventi DLP, tra cui:

- Quale strumento usare per la gestione degli eventi DLP?

- Quali gravità degli eventi DLP garantiscono l'azione dell'amministratore e qual è il tempo desiderato per la risoluzione?

- Quale team è responsabile della gestione degli eventi DLP (ad esempio, team di sicurezza, dati o privacy)?

- Quali risorse sono necessarie?

Sono disponibili quattro soluzioni Microsoft per supportare il monitoraggio e la gestione degli eventi DLP:

- Microsoft Defender XDR

- Dashboard degli avvisi DLP

- Esplora attività

- Microsoft Sentinel

Microsoft Defender XDR

Microsoft Defender XDR è una soluzione di sicurezza completa che offre protezione e risposta alle minacce tra domini tra endpoint, posta elettronica, identità, app cloud e infrastruttura. Offre una difesa semplificata ed efficiente contro gli attacchi avanzati offrendo ai team di sicurezza una visione completa del panorama delle minacce, consentendo indagini più efficaci e correzione automatizzata. Microsoft Defender XDR è il metodo consigliato per la gestione degli eventi imprevisti DLP all'interno di Microsoft 365.

Per altre informazioni sulla gestione degli eventi imprevisti DLP con Microsoft Defender XDR, vedere analizzare gli avvisi di prevenzione della perdita dei dati con Microsoft Defender XDR.

Dashboard degli avvisi DLP

Il dashboard degli avvisi di Microsoft Purview è visibile dall'interno del Portale di conformità di Microsoft Purview. Il dashboard offre agli amministratori la visibilità degli eventi imprevisti DLP. Per informazioni su come configurare gli avvisi nei criteri DLP e usare il dashboard di gestione degli avvisi DLP, vedere Introduzione al dashboard degli avvisi DLP.

Esplora attività

Esplora attività è un dashboard disponibile all'interno del Portale di conformità di Microsoft Purview e offre una visualizzazione diversa degli eventi DLP. Questo strumento non è progettato per la gestione degli eventi, ma per fornire agli amministratori informazioni dettagliate più approfondite e filtri più ampi e un comportamento longitudinale. Per altre informazioni su Esplora attività, vedere Esplora attività.

Microsoft Sentinel

Microsoft Sentinel è un siem (Security Information and Event Management) scalabile nativo del cloud che offre una soluzione intelligente e completa per l'orchestrazione, l'automazione e la risposta della sicurezza (SOAR). I connettori possono essere configurati per importare informazioni sugli eventi imprevisti DLP da Microsoft Defender XDR in Microsoft Sentinel. La definizione di questa connettività consente di usare più Sentinel funzionalità di analisi e automazione più avanzate per la gestione degli eventi imprevisti DLP. Per altre informazioni sull'uso di Sentinel per la gestione degli eventi DLP, vedere analizzare gli avvisi di prevenzione della perdita dei dati con Microsoft Sentinel.