Controllo di accesso della progettazione del servizio di Microsoft 365

Zero Standing Access (ZSA) significa che il personale del team di servizio Microsoft non dispone di alcun accesso con privilegi permanenti all'ambiente di produzione di Microsoft 365 o ai dati dei clienti. Quando un membro del team del servizio Microsoft vuole aggiornare il servizio o accedere ai dati dei clienti per qualsiasi motivo, deve inviare una richiesta che giustifichi la necessità e ricevere l'approvazione da un responsabile autorizzato. Su larga scala, non è possibile fornire e rimuovere manualmente l'accesso come richiesto per gestire i servizi di Microsoft 365, quindi Microsoft ha sviluppato una soluzione automatizzata per gestire l'accesso con privilegi in base alle esigenze.

Lockbox

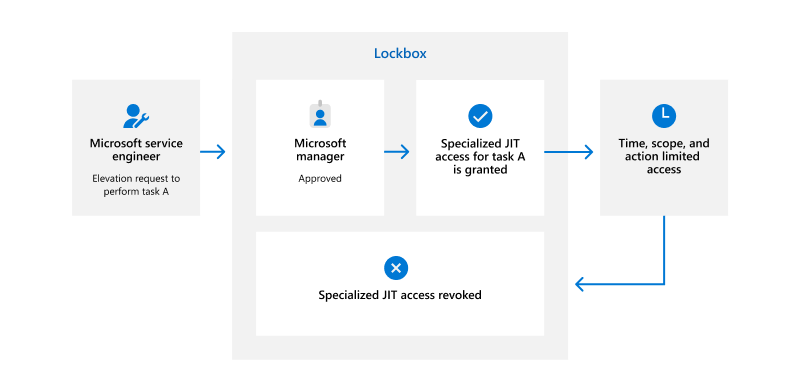

Tutti gli accessi ai sistemi e ai dati dei clienti di Microsoft 365 vengono negoziati da Lockbox, un sistema di controllo di accesso che usa un modello JIT (Just-In-Time) e JEA (Just-Enough-Access) per fornire ai tecnici dei servizi l'accesso temporaneo con privilegi ai dati e ai servizi di Microsoft 365 specificati. Inoltre, tutte le richieste e le azioni vengono registrate a scopo di controllo e sono accessibili tramite l'API attività di gestione Office 365 e il Centro sicurezza e conformità.

Prima che un tecnico del servizio Microsoft possa connettersi a qualsiasi sistema Microsoft 365 o accedere ai dati dei clienti, deve inviare una richiesta di accesso tramite Lockbox. Questa richiesta può essere approvata solo se vengono soddisfatti determinati criteri:

- Il tecnico del servizio soddisfa i requisiti di idoneità per un account del team di servizio,

- Appartengono al ruolo Lockbox associato al lavoro nella richiesta,

- Il tempo di accesso richiesto non supera il tempo massimo consentito,

- Hanno una giustificazione commerciale legittima,

- La risorsa richiesta a cui vogliono accedere rientra nell'ambito di lavoro e

- Ricevono l'approvazione del manager

Dopo che tutti i criteri sono stati soddisfatti e verificati da Lockbox, viene concesso l'accesso temporaneo per eseguire l'azione specifica richiesta. Al termine dell'intervallo di tempo per la richiesta, l'accesso viene revocato.

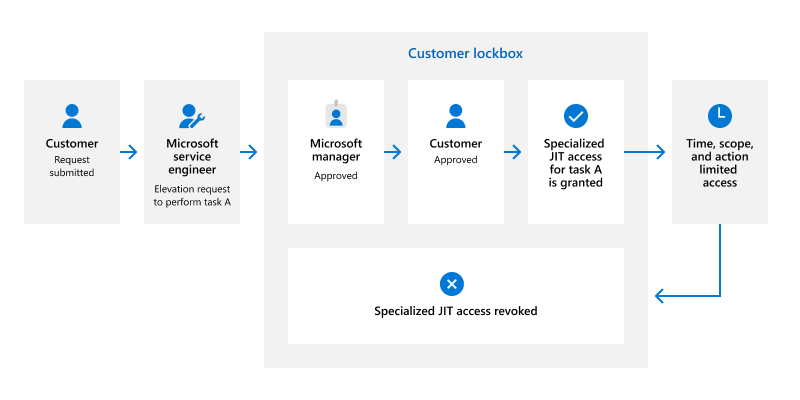

Inoltre, se un cliente concede in licenza e abilita la funzionalità Customer Lockbox , qualsiasi tentativo da parte di un tecnico del servizio Microsoft di accedere ai dati dei clienti deve essere approvato anche da un amministratore nel tenant del cliente. La necessità di accedere ai dati dei clienti può derivare sia dal cliente che da Microsoft. Ad esempio, un evento imprevisto generato da un cliente può richiedere l'accesso ai dati per risolvere il problema o quando Microsoft necessita dell'accesso ai dati per applicare un aggiornamento specifico.

I clienti non hanno strumenti per avviare una richiesta di Customer Lockbox; devono inviare un ticket a Microsoft che richiede la generazione di una richiesta customer lockbox. Una richiesta Customer Lockbox generata da un tecnico del servizio Microsoft deve essere approvata da un Microsoft Manager e da un amministratore autorizzato nel tenant del cliente.

Ruoli di Lockbox

Per applicare la separazione dei compiti e il principio dei privilegi minimi, i tecnici del servizio devono appartenere a un ruolo Lockbox corrispondente al ruolo nel team. I ruoli di Lockbox vengono gestiti all'interno dello strumento Gestione identità e definiscono i privilegi e le azioni per cui un membro del team di servizio può essere approvato tramite il processo di richiesta Lockbox. Il personale del team di servizio deve richiedere di essere membro di un ruolo Lockbox e ricevere l'approvazione dirigenziale. Se approvato, l'account del team di servizio del dipendente viene inserito in un gruppo di sicurezza applicato da Active Directory (AD) e Microsoft Entra ID.

Interfacce di gestione vincolate

I tecnici del servizio usano due interfacce di gestione per eseguire attività amministrative: Desktop remoto da una workstation di Amministrazione sicura (SAW) tramite un gateway del servizio terminal protetto e PowerShell remoto. All'interno di queste interfacce di gestione, i controlli di accesso basati sulla richiesta e sui criteri software di Lockbox approvati prevedono restrizioni significative sulle applicazioni eseguite e sui comandi e i cmdlet disponibili.

Desktop remoto

I membri del team di servizio che gestiscono il servizio tramite Desktop remoto devono connettersi da un saw, portatile appositamente progettato e prodotto gestito da Microsoft in modo specifico per questo caso d'uso. Microsoft collabora con i fornitori per creare saw, creando una supply chain breve e sicura. Le SMV usano sistemi operativi con protezione avanzata configurati per limitare tutte le funzionalità, ad eccezione di quanto necessario per le attività di gestione definite. Queste limitazioni includono la disabilitazione di tutte le porte USB, elenchi di accesso alle applicazioni rigorosi, la rimozione dell'accesso alla posta elettronica, la limitazione dell'esplorazione internet e l'applicazione dei blocchi dello screensaver inattività. I sistemi di controllo di accesso Microsoft esaminano periodicamente i computer SAW per assicurarsi che siano conformi ai controlli di sicurezza più recenti e disabilitano automaticamente i computer se sono determinati come non conformi.

Ai tecnici del servizio è consentito connettersi solo a un TSG alla volta e non sono consentite più sessioni. Tuttavia, i gruppi di sicurezza di rete consentono agli amministratori del team di servizio di Microsoft 365 di connettersi a più server, ognuno con una sola sessione simultanea, in modo che gli amministratori possano svolgere efficacemente i propri compiti. Gli amministratori del team di servizio non dispongono di autorizzazioni per i gruppi di sicurezza di servizio stessi. Il TSG viene usato solo per applicare l'autenticazione a più fattori (MFA) e i requisiti di crittografia. Dopo che l'amministratore del team di servizio si connette a un server specifico tramite un TSG, il server specifico applica un limite di sessione pari a uno per amministratore.

I criteri di gruppo di Active Directory stabiliscono restrizioni di utilizzo, connessione e requisiti di configurazione per il personale di Microsoft 365. Questi criteri includono le caratteristiche TSG seguenti:

- Usare solo la crittografia convalidata FIPS 140-2

- Le sessioni si disconnettono dopo 15 minuti di inattività

- Le sessioni si disconnetteno automaticamente dopo 24 ore

Le connessioni ai gruppi di sicurezza di rete richiedono anche l'autenticazione a più fattori usando una smart card fisica separata. Ai tecnici del servizio vengono rilasciate smart card diverse per diverse piattaforme e le piattaforme di gestione dei segreti garantiscono l'archiviazione sicura delle credenziali. I gruppi di sicurezza di rete usano i criteri di gruppo di Active Directory per controllare chi può accedere ai server remoti, il numero di sessioni consentite e le impostazioni di timeout di inattività.

Remote PowerShell

Oltre all'accesso remoto tramite TSG configurati in modo specifico, il personale del team di servizio con il ruolo Service Engineer Operations Lockbox può accedere a determinate funzionalità amministrative nei server di produzione tramite PowerShell remoto. Per usare questo accesso, l'utente deve essere autorizzato per l'accesso di sola lettura (debug) all'ambiente di produzione di Microsoft 365. L'escalation dei privilegi è abilitata nello stesso modo in cui è abilitata per i gruppi di sicurezza di sicurezza che usano il processo Lockbox.

Per l'accesso remoto, ogni data center ha un INDIRIZZO IP virtuale con carico bilanciato che funge da singolo punto di accesso. I cmdlet di PowerShell remoti disponibili si basano sul livello di privilegio identificato nell'attestazione di accesso ottenuta durante l'autenticazione. Questi cmdlet forniscono l'unica funzionalità amministrativa accessibile dagli utenti che si connettono con questo metodo. PowerShell remoto limita l'ambito dei comandi disponibili per il tecnico e si basa sul livello di accesso concesso tramite il processo Lockbox. Ad esempio, in Exchange Online il cmdlet Get-Mailbox potrebbe essere disponibile, ma il cmdlet Set-Mailbox non lo sarebbe.