Intel 471 Threat Intelligence

Intel 471 offre informazioni rilevanti e tempestive sulla cyber underground.

È possibile usare il plug-in Intel 471 Threat Intelligence con Microsoft Security Copilot per fornire:

- Contesto completo sulle minacce tramite indicatori di compromissione per facilitare la risposta alle minacce attive presenti nelle reti e nell'analisi CTI.

- Informazioni di intelligence pertinenti e tempestive sui gruppi di attività e gli scenari antagonisti.

- Visibilità di potenziali violazioni di terze parti per migliorare la postura di rischio e modificare le probabilità di un attacco riuscito.

- Intelligence sulla vulnerabilità, inclusi i precursori di tale attività, ad esempio un aumento dei livelli di interesse tra i gruppi di attività, codice di verifica del concetto (POC) in fase di sviluppo, scambio o vendita e altro ancora.

Nota

Questo articolo contiene informazioni sui plug-in di terze parti. Questa opzione viene fornita per completare gli scenari di integrazione. Tuttavia, Microsoft non fornisce supporto per la risoluzione dei problemi per plug-in di terze parti. Per assistenza, contattare il fornitore di terze parti.

Sapere prima di iniziare

L'integrazione con Security Copilot richiede le credenziali DELL'API Intel 471, disponibili nell'ambito delle sottoscrizioni a pagamento di Intel 471. Per altre informazioni, contattare sales@intel471.com. Prima di usare il plug-in, è necessario seguire questa procedura.

Ottenere l'account utente e la password intel 471.

Accedere a Microsoft Security Copilot.

Accedere a Gestisci plug-in selezionando il pulsante Origini dalla barra dei prompt.

Accanto a Intel 471 Threat Intelligence selezionare Configura.

Nel riquadro delle impostazioni di Intel 471 Threat Intelligence specificare l'account utente e la password intel 471.

Salvare le modifiche.

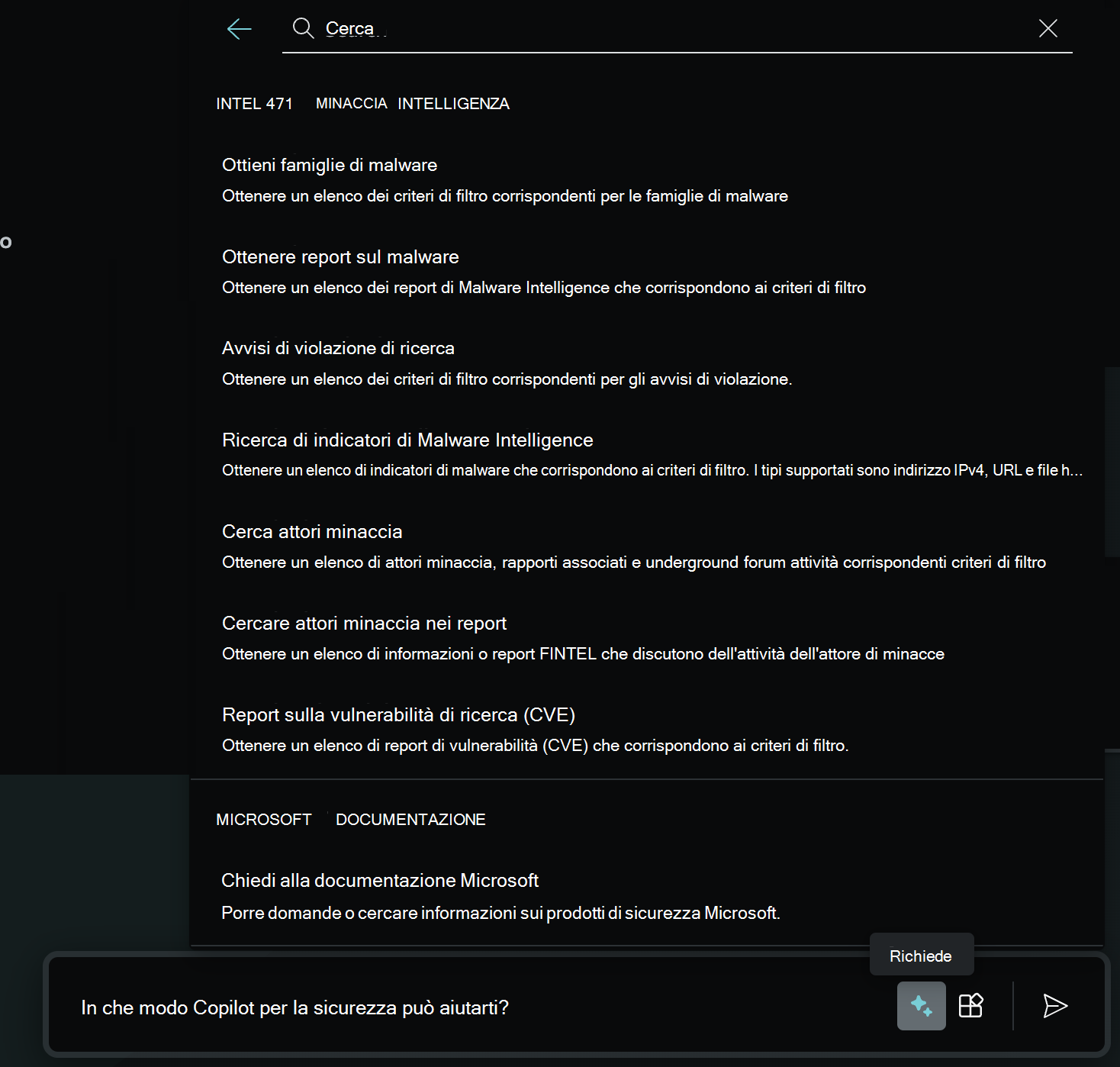

Richieste di Intel 471 Threat Intelligence di esempio

Dopo aver configurato il plug-in Intel 471 Threat Intelligence, è possibile usare le richieste in linguaggio naturale, ad esempio gli esempi forniti nell'immagine seguente. È anche possibile sceglierli dal menu prompt che si trova nell'input del prompt.

La tabella seguente fornisce esempi che è possibile provare:

| Suggerimento per la richiesta di funzionalità | Prompt del linguaggio naturale di esempio |

|---|---|

| Malware Intelligence | - Cercare l'indicatore di Malware Intelligence con hash sha256 cdf248960aa1acefedf4f1ab4165365db481591a17e31e7b5fca03cc0ccff0f - Cercare report sulla famiglia di malware operaloader |

| Intelligence sulle vulnerabilità | - Cercare il report sulla vulnerabilità in CVE-2023-6553 |

| Intelligence sulle violazioni | - Trovare un avviso di violazione per la vittima TTEC - Qual è la fonte delle informazioni per la violazione di TTEC da parte dell'attore netsher? |

| Intelligenza antagonista | - Trovare informazioni sul gruppo di attività con handle netnsher. Usare il plug-in Intel 471 |

Inviare feedback

Per fornire commenti e suggerimenti, contattare Intel 471 Threat Intelligence.