Governance delle app connesse

La governance consente di controllare le operazioni degli utenti tra le app. Per le app connesse, è possibile applicare azioni di governance a file o attività. Le azioni di governance sono azioni integrate che è possibile eseguire su file o attività direttamente da Microsoft Defender for Cloud Apps. Le azioni di governance controllano le operazioni degli utenti nelle app connesse.

Nota

Quando Microsoft Defender for Cloud Apps tenta di eseguire un'azione di governance su un file ma ha esito negativo perché il file è bloccato, ritenterà automaticamente l'azione di governance.

Azioni di governance dei file

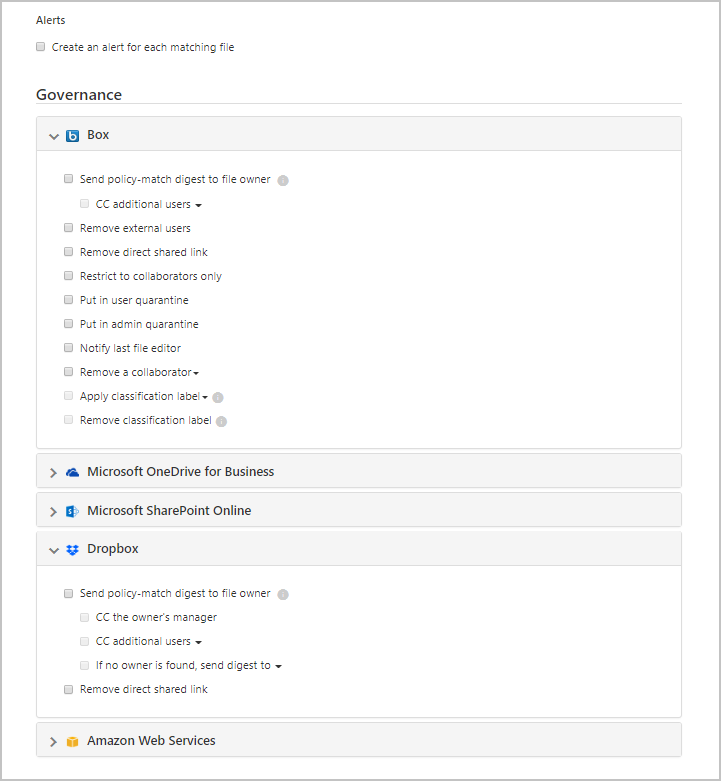

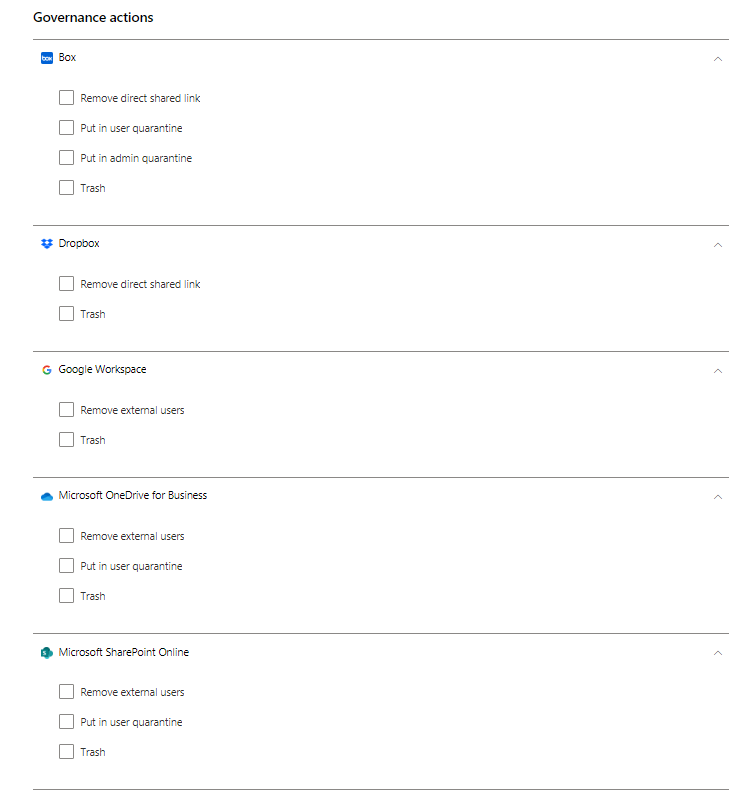

È possibile eseguire le azioni di governance seguenti per le app connesse in un file specifico, un utente o da un criterio specifico.

Notifiche:

Avvisi : gli avvisi possono essere attivati nel sistema e propagati tramite posta elettronica, in base al livello di gravità.

Notifica tramite posta elettronica dell'utente: Email messaggi possono essere personalizzati e verranno inviati a tutti i proprietari di file che violano.

Notifica a utenti specifici : elenco specifico di indirizzi di posta elettronica che riceveranno queste notifiche.

Notifica ultimo editor di file : inviare notifiche all'ultima persona che ha modificato il file.

Azioni di governance nelle app : le azioni granulari possono essere applicate per ogni app, le azioni specifiche variano a seconda della terminologia dell'app.

Applicazione di etichette

- Applica etichetta: possibilità di aggiungere un'etichetta di riservatezza Microsoft Purview Information Protection.

- Rimuovi etichetta: possibilità di rimuovere un'etichetta di riservatezza Microsoft Purview Information Protection.

Condivisione delle modifiche

Rimuovi condivisione pubblica : consente l'accesso solo ai collaboratori denominati, ad esempio Rimuovere l'accesso pubblico per Google Workspace e Rimuovere il collegamento condiviso diretto per Box e Dropbox.

Rimuovi utenti esterni : consente l'accesso solo agli utenti aziendali.

Rendi privato : solo gli amministratori del sito possono accedere al file, tutte le condivisioni vengono rimosse.

Rimuovere un collaboratore : rimuovere un collaboratore specifico dal file.

Ridurre l'accesso pubblico : impostare i file disponibili pubblicamente in modo che siano disponibili solo con un collegamento condiviso. (Google)

Scadenza collegamento condiviso : possibilità di impostare una data di scadenza per un collegamento condiviso dopo il quale non sarà più attivo. (Box)

Modificare il livello di accesso del collegamento di condivisione : possibilità di modificare il livello di accesso del collegamento condiviso solo tra società, solo collaboratori e pubblico. (Box)

Quarantena

Mettere in quarantena l'utente : consente il self-service spostando il file in una cartella di quarantena controllata dall'utente

Mettere in quarantena amministratore : il file viene spostato in quarantena nell'unità di amministrazione e l'amministratore deve approvarlo.

Eredita le autorizzazioni dall'elemento padre : questa azione di governance consente di rimuovere autorizzazioni specifiche impostate per un file o una cartella in Microsoft 365. Ripristinare quindi le autorizzazioni impostate per la cartella padre.

Cestino : spostare il file nella cartella del cestino. (Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex)

Azioni di governance del malware (anteprima)

È possibile eseguire le azioni di governance seguenti per le app connesse in un file specifico, un utente o da un criterio specifico. Per motivi di sicurezza, questo elenco è limitato solo alle azioni correlate al malware che non implicano rischi per l'utente o il tenant.

Notifiche:

- Avvisi : gli avvisi possono essere attivati nel sistema e propagati tramite posta elettronica e SMS, in base al livello di gravità.

Azioni di governance nelle app : le azioni granulari possono essere applicate per ogni app, le azioni specifiche variano a seconda della terminologia dell'app.

Condivisione delle modifiche

- Rimuovi utenti esterni : consente l'accesso solo agli utenti aziendali. (Box, Google Drive, OneDrive, SharePoint)

- Rimuovi collegamento condiviso diretto : rimuovere le autorizzazioni dei collegamenti condivisi in precedenza (Box, Dropbox)

Quarantena

- Mettere in quarantena l'utente : consente il self-service spostando il file in una cartella di quarantena controllata dall'utente (Box, OneDrive, SharePoint)

- Mettere in quarantena amministratore : il file viene spostato in quarantena nell'unità di amministrazione e l'amministratore deve approvarlo. (Box)

Cestino : spostare il file nella cartella del cestino. (Box, Dropbox, Google Drive, OneDrive, SharePoint)

Nota

In SharePoint e OneDrive, Defender for Cloud Apps supporta la quarantena degli utenti solo per i file nelle raccolte documenti condivisi (SharePoint Online) e nei file nella raccolta documenti (OneDrive for Business).

Microsoft Defender per i clienti di Microsoft 365 possono controllare i file malware rilevati in SharePoint e OneDrive tramite la pagina quarantena Microsoft Defender XDR. Ad esempio, le attività supportate includono il ripristino di file, l'eliminazione di file e il download di file in file ZIP protetti da password. Queste attività sono limitate ai file non già messi in quarantena da Microsoft Defender for Cloud Apps. In SharePoint Defender for Cloud Apps supporta le attività di quarantena solo per i file con documenti condivisi nel percorso in inglese.

Le azioni verranno visualizzate solo per le app connesse.

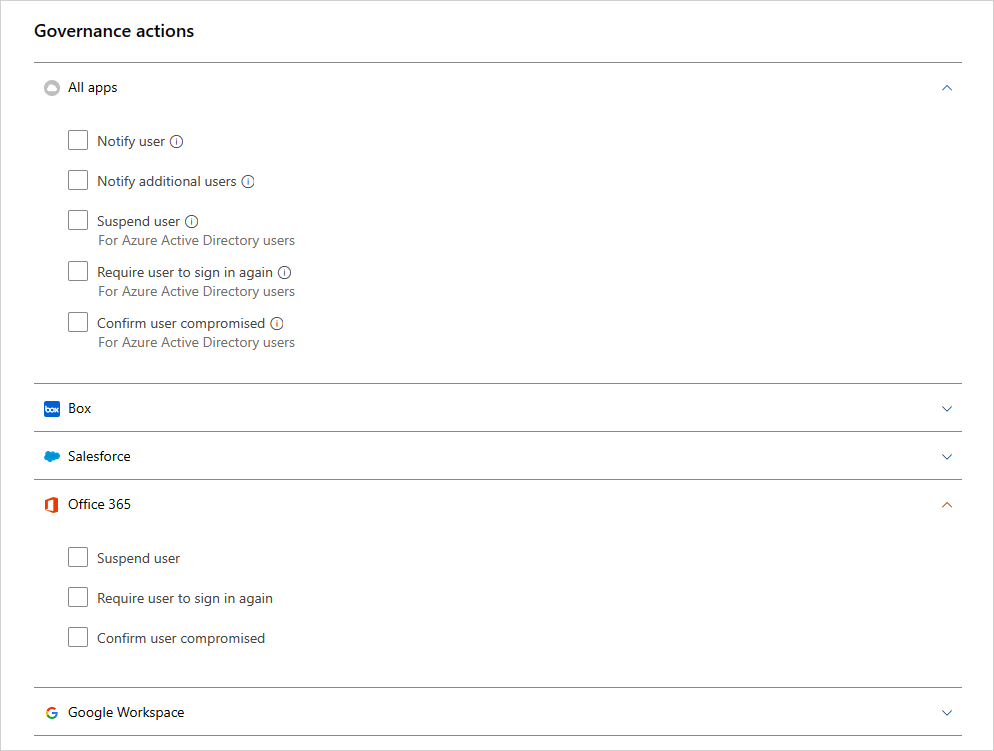

Azioni di governance delle attività

Notifiche

Avvisi : gli avvisi possono essere attivati nel sistema e propagati tramite posta elettronica, in base al livello di gravità.

Notifica tramite posta elettronica dell'utente: Email messaggi possono essere personalizzati e verranno inviati a tutti i proprietari di file che violano.

Notifica ad altri utenti : elenco specifico di indirizzi di posta elettronica che riceveranno queste notifiche.

Azioni di governance nelle app : le azioni granulari possono essere applicate per ogni app, le azioni specifiche variano a seconda della terminologia dell'app.

Sospendi utente : sospende l'utente dall'applicazione.

Nota

Se il Microsoft Entra ID è impostato per la sincronizzazione automatica con gli utenti nell'ambiente locale di Active Directory, le impostazioni dell'ambiente locale sostituiscono le impostazioni Microsoft Entra e questa azione di governance verrà ripristinata.

Richiedi l'accesso dell'utente : consente di disconnettere l'utente e richiede l'accesso di nuovo.

Confermare la compromissione dell'utente : impostare il livello di rischio dell'utente su alto. In questo modo, le azioni dei criteri pertinenti definite in Microsoft Entra ID vengono applicate. Per altre informazioni sul funzionamento di Microsoft Entra ID con i livelli di rischio, vedere Come Microsoft Entra ID usare il feedback sui rischi.

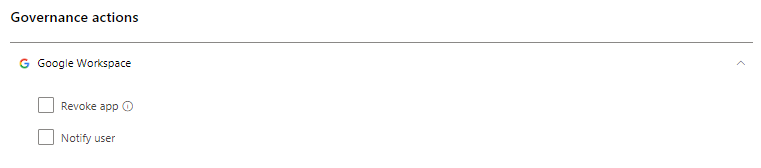

Revocare un'app OAuth e inviare una notifica all'utente

Per Google Workspace e Salesforce, è possibile revocare l'autorizzazione a un'app OAuth o notificare all'utente che deve modificare l'autorizzazione. Quando si revoca l'autorizzazione, vengono rimosse tutte le autorizzazioni concesse all'applicazione in "Applicazioni aziendali" in Microsoft Entra ID.

Nella scheda Google o Salesforce nella pagina Governance app selezionare i tre puntini alla fine della riga dell'app e selezionare Notifica utente. Per impostazione predefinita, l'utente riceverà una notifica come segue: L'app è stata autorizzata ad accedere al proprio account Google Workspace. Questa app è in conflitto con i criteri di sicurezza dell'organizzazione. Riconsidera la concessione o la revoca delle autorizzazioni concesse a questa app nel tuo account Google Workspace. Per revocare l'accesso alle app, passare a: https://security.google.com/settings/security/permissions?hl=en& pli=1 Selezionare l'app e selezionare "Revoca accesso" sulla barra dei menu a destra. È possibile personalizzare il messaggio inviato.

È anche possibile revocare le autorizzazioni per usare l'app per l'utente. Selezionare l'icona alla fine della riga dell'app nella tabella e selezionare Revoca app. Ad esempio:

Conflitti di governance

Dopo aver creato più criteri, può verificarsi una situazione in cui le azioni di governance in più criteri si sovrappongono. In questo caso, Defender for Cloud Apps elabora le azioni di governance nel modo seguente:

Conflitti tra i criteri

- Se due criteri contengono azioni che sono contenute l'una nell'altra (ad esempio, Rimuovi condivisioni esterne è incluso in Rendi private), Defender for Cloud Apps risolverà il conflitto e verrà applicata l'azione più forte.

- Se le azioni non sono correlate( ad esempio, Notifica proprietario e Rendi private). Entrambe le azioni verranno eseguite.

- Se le azioni sono in conflitto,ad esempio Modificare il proprietario dell'utente A e modificare il proprietario dell'utente B, possono verificarsi risultati diversi da ogni corrispondenza. È importante modificare i criteri per evitare conflitti perché possono causare modifiche indesiderate nell'unità che saranno difficili da rilevare.

Conflitti nella sincronizzazione utente

- Se la Microsoft Entra ID è impostata per la sincronizzazione automatica con gli utenti nell'ambiente locale di Active Directory, le impostazioni nell'ambiente locale sostituiscono le impostazioni di Microsoft Entra e questa azione di governance verrà ripristinata.

Log di governance

Il log di governance fornisce un record di stato di ogni attività impostata Defender for Cloud Apps da eseguire, incluse le attività manuali e automatiche. Queste attività includono quelle impostate nei criteri, le azioni di governance impostate su file e utenti e qualsiasi altra azione impostata Defender for Cloud Apps da eseguire. Il log di governance fornisce anche informazioni sull'esito positivo o negativo di queste azioni. È possibile scegliere di riprovare o ripristinare alcune delle azioni di governance dal log di governance.

Per visualizzare il log di governance, nel portale di Microsoft Defender selezionare Log di governance in App cloud.

La tabella seguente è l'elenco completo delle azioni che il portale di Defender for Cloud Apps consente di eseguire. Queste azioni sono abilitate in diverse posizioni nella console, come descritto nella colonna Posizione . Ogni azione di governance eseguita è elencata nel log di governance. Per informazioni sul modo in cui vengono gestite le azioni di governance in caso di conflitti di criteri, vedere Conflitti di criteri.

| Posizione | Tipo di oggetto di destinazione | Azione di governance | Descrizione | Connettori correlati |

|---|---|---|---|---|

| Account | File | Rimuovere le collaborazioni dell'utente | Rimuovere tutte le collaborazioni di un utente specifico per qualsiasi file, utile per le persone che lasciano l'azienda. | Box, Google Workspace |

| Account | Account | Utente non in sospensione | Annulla l'apertura dell'utente | Google Workspace, Box, Office, Salesforce |

| Account | Account | Impostazioni dell'account | Consente di accedere alla pagina delle impostazioni dell'account nell'app specifica, ad esempio all'interno di Salesforce. | Tutte le app -One Drive e le impostazioni di SharePoint sono configurate dall'interno di Office. |

| Account | File | Trasferire la proprietà di tutti i file | In un account si trasferiscono i file di un utente a tutti i file di proprietà di una nuova persona selezionata. Il proprietario precedente diventa un editor e non può più modificare le impostazioni di condivisione. Il nuovo proprietario riceverà una notifica tramite posta elettronica sulla modifica della proprietà. | Google Workspace |

| Account, criteri attività | Account | Sospendere l'utente | Imposta l'utente in modo che non abbia accesso e non abbia la possibilità di accedere. Se hanno eseguito l'accesso quando si imposta questa azione, vengono immediatamente bloccati. | Google Workspace, Box, Office, Salesforce |

| Criteri attività, account | Account | Richiedere all'utente di eseguire di nuovo l'accesso | Revoca tutti i token di aggiornamento e i problemi relativi ai cookie di sessione alle applicazioni da parte dell'utente. Questa azione impedirà l'accesso a uno qualsiasi dei dati dell'organizzazione e costringerà l'utente ad accedere nuovamente a tutte le applicazioni. | Google Workspace, Office |

| Criteri attività, account | Account | Verificare che l'utente sia compromesso | Impostare il livello di rischio dell'utente su alto. In questo modo, le azioni dei criteri pertinenti definite in Microsoft Entra ID vengono applicate. | Office |

| Criteri attività, account | Account | Revocare i privilegi di amministratore | Revoca i privilegi per un account amministratore. Ad esempio, l'impostazione di un criterio di attività che revoca i privilegi di amministratore dopo 10 tentativi di accesso non riusciti. | Google Workspace |

| Autorizzazioni app per il dashboard > dell'app | Autorizzazioni | Annullare ilbano dell'app | In Google e Salesforce: rimuovere il divieto dall'app e consentire agli utenti di concedere le autorizzazioni all'app di terze parti con Google o Salesforce. In Microsoft 365: ripristina le autorizzazioni dell'app di terze parti in Office. | Google Workspace, Salesforce, Office |

| Autorizzazioni app per il dashboard > dell'app | Autorizzazioni | Disabilitare le autorizzazioni per le app | Revocare le autorizzazioni di un'app di terze parti a Google, Salesforce o Office. Si tratta di un'azione occasionale che si verificherà su tutte le autorizzazioni esistenti, ma non impedirà connessioni future. | Google Workspace, Salesforce, Office |

| Autorizzazioni app per il dashboard > dell'app | Autorizzazioni | Abilitare le autorizzazioni dell'app | Concedere le autorizzazioni di un'app di terze parti a Google, Salesforce o Office. Si tratta di un'azione occasionale che si verificherà su tutte le autorizzazioni esistenti, ma non impedirà connessioni future. | Google Workspace, Salesforce, Office |

| Autorizzazioni app per il dashboard > dell'app | Autorizzazioni | Ban app | In Google e Salesforce: revocare le autorizzazioni di un'app di terze parti a Google o Salesforce e vietarle di ricevere le autorizzazioni in futuro. In Microsoft 365: non consente l'autorizzazione delle app di terze parti per accedere a Office, ma non le revoca. | Google Workspace, Salesforce, Office |

| Autorizzazioni app per il dashboard > dell'app | Autorizzazioni | Revocare l'app | Revocare le autorizzazioni di un'app di terze parti a Google o Salesforce. Si tratta di un'azione occasionale che si verificherà su tutte le autorizzazioni esistenti, ma non impedirà connessioni future. | Google Workspace, Salesforce |

| Autorizzazioni app per il dashboard > dell'app | Account | Revocare l'utente dall'app | È possibile revocare utenti specifici quando si fa clic sul numero in Utenti. Nella schermata verranno visualizzati gli utenti specifici ed è possibile usare la X per eliminare le autorizzazioni per qualsiasi utente. | Google Workspace, Salesforce |

| Individuare > app/indirizzi IP/utenti individuati | Cloud Discovery | Esportare i dati di individuazione | Crea un csv dai dati di individuazione. | Individuazione |

| Criteri file | File | Pattume | Sposta il file nel cestino dell'utente. | Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex (eliminazione definitiva) |

| Criteri file | File | Notifica dell'ultimo editor di file | Invia un messaggio di posta elettronica per notificare all'ultima persona che ha modificato il file che viola un criterio. | Google Workspace, Box |

| Criteri file | File | Notificare il proprietario del file | Invia un messaggio di posta elettronica al proprietario del file quando un file viola un criterio. In Dropbox, se nessun proprietario è associato a un file, la notifica verrà inviata all'utente specifico impostato. | Tutte le app |

| Criteri file, criteri attività | File, Attività | Notificare utenti specifici | Invia un messaggio di posta elettronica per notificare a utenti specifici un file che viola un criterio. | Tutte le app |

| Criteri file e criteri attività | File, Attività | Inviare una notifica all'utente | Invia un messaggio di posta elettronica agli utenti per notificare loro che qualcosa che hanno fatto o un file di loro proprietà viola un criterio. È possibile aggiungere una notifica personalizzata per segnalare la violazione. | Tutti |

| File e criteri | File | Rimuovere la possibilità di condividere gli editor | In Google Drive, anche le autorizzazioni dell'editor predefinito di un file consentono la condivisione. Questa azione di governance limita questa opzione e limita la condivisione file al proprietario. | Google Workspace |

| File e criteri | File | Mettere in quarantena l'amministratore | Rimuove tutte le autorizzazioni dal file e sposta il file in una cartella di quarantena in un percorso per l'amministratore. Questa azione consente all'amministratore di esaminare il file e rimuoverlo. | Microsoft 365 SharePoint, OneDrive for Business, Box |

| File e criteri | File | Applicare l'etichetta di riservatezza | Applica un'etichetta di riservatezza Microsoft Purview Information Protection ai file automaticamente in base alle condizioni impostate nei criteri. | Box, One Drive, Google Workspace, SharePoint |

| File e criteri | File | Rimuovere l'etichetta di riservatezza | Rimuove automaticamente un'etichetta di riservatezza Microsoft Purview Information Protection dai file in base alle condizioni impostate nei criteri. È possibile rimuovere le etichette solo se non includono la protezione e sono state applicate dall'interno di Defender for Cloud Apps, non etichette applicate direttamente in Information Protection. | Box, One Drive, Google Workspace, SharePoint |

| Criteri file, criteri attività, avvisi | App | Richiedere agli utenti di eseguire di nuovo l'accesso | È possibile richiedere agli utenti di accedere di nuovo a tutte le app di Microsoft 365 e Microsoft Entra come correzione rapida ed efficace per avvisi di attività utente sospette e account compromessi. È possibile trovare la nuova governance nelle impostazioni dei criteri e nelle pagine di avviso, accanto all'opzione Sospendi utente. | Microsoft 365, Microsoft Entra ID |

| File | File | Ripristino dalla quarantena dell'utente | Ripristina la quarantena di un utente. | Box |

| File | File | Concedere autorizzazioni di lettura a me stesso | Concede le autorizzazioni di lettura per il file per se stessi in modo da poter accedere al file e capire se ha una violazione o meno. | Google Workspace |

| File | File | Consenti la condivisione degli editor | In Google Drive, anche l'autorizzazione predefinita dell'editor di un file consente la condivisione. Questa azione di governance è l'opposto della capacità dell'editor di rimuovere la condivisione e consente all'editor di condividere il file. | Google Workspace |

| File | File | Proteggere | Proteggere un file con Microsoft Purview applicando un modello di organizzazione. | Microsoft 365 (SharePoint e OneDrive) |

| File | File | Revocare personalmente il modulo autorizzazioni di lettura | Revoca le autorizzazioni di lettura per il file per se stessi, utili dopo aver concesso a se stessi l'autorizzazione per capire se un file presenta una violazione o meno. | Google Workspace |

| File, Criteri file | File | Trasferire la proprietà del file | Modifica il proprietario: nel criterio si sceglie un proprietario specifico. | Google Workspace |

| File, Criteri file | File | Ridurre l'accesso pubblico | Questa azione consente di impostare i file disponibili pubblicamente in modo che siano disponibili solo con un collegamento condiviso. | Google Workspace |

| File, Criteri file | File | Rimuovere un collaboratore | Rimuove un collaboratore specifico da un file. | Google Workspace, Box, One Drive, SharePoint |

| File, Criteri file | File | Rendi privato | Solo gli amministratori del sito possono accedere al file, tutte le condivisioni vengono rimosse. | Google Workspace, One Drive, SharePoint |

| File, Criteri file | File | Rimuovere utenti esterni | Rimuove tutti i collaboratori esterni, all'esterno dei domini configurati come interni in Impostazioni. | Google Workspace, Box, One Drive, SharePoint |

| File, Criteri file | File | Concedere l'autorizzazione di lettura al dominio | Concede le autorizzazioni di lettura per il file al dominio specificato per l'intero dominio o un dominio specifico. Questa azione è utile se si vuole rimuovere l'accesso pubblico dopo aver concesso l'accesso al dominio di persone che devono lavorarvi. | Google Workspace |

| File, Criteri file | File | Mettere in quarantena l'utente | Rimuove tutte le autorizzazioni dal file e sposta il file in una cartella di quarantena nell'unità radice dell'utente. Questa azione consente all'utente di esaminare il file e spostarlo. Se viene spostato manualmente indietro, la condivisione file non viene ripristinata. | Box, One Drive, SharePoint |

| File | File | Scadenza collegamento condiviso | Impostare una data di scadenza per un collegamento condiviso dopo il quale non sarà più attivo. | Box |

| File | File | Modificare il livello di accesso del collegamento di condivisione | Modifica il livello di accesso del collegamento condiviso solo tra società, solo collaboratori e pubblico. | Box |

| File, Criteri file | File | Rimuovere l'accesso pubblico | Se un file è stato creato e lo si inserisce nell'accesso pubblico, diventa accessibile a chiunque sia configurato con accesso al file (a seconda del tipo di accesso del file). | Google Workspace |

| File, Criteri file | File | Rimuovere il collegamento condiviso diretto | Rimuove un collegamento creato per il file pubblico ma condiviso solo con utenti specifici. | Box, Dropbox |

| Impostazioni Impostazioni> di Cloud Discovery | Cloud Discovery | Ricalcolare i punteggi di individuazione cloud | Ricalcola i punteggi nel catalogo delle app cloud dopo una modifica della metrica del punteggio. | Individuazione |

| Impostazioni Impostazioni>> Cloud Discovery Gestire le visualizzazioni dati | Cloud Discovery | Creare una visualizzazione dati del filtro di individuazione cloud personalizzata | Crea una nuova visualizzazione dati per una visualizzazione più granulare dei risultati dell'individuazione. Ad esempio, intervalli IP specifici. | Individuazione |

| Impostazioni Impostazioni>> di Cloud Discovery Eliminare i dati | Cloud Discovery | Eliminare i dati di cloud discovery | Elimina tutti i dati raccolti dalle origini di individuazione. | Individuazione |

| Impostazioni> Impostazioni > di Cloud Discovery Caricare i log manualmente/Caricare automaticamente i log | Cloud Discovery | Analizzare i dati di individuazione cloud | Notifica che tutti i dati di log sono stati analizzati. | Individuazione |

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.