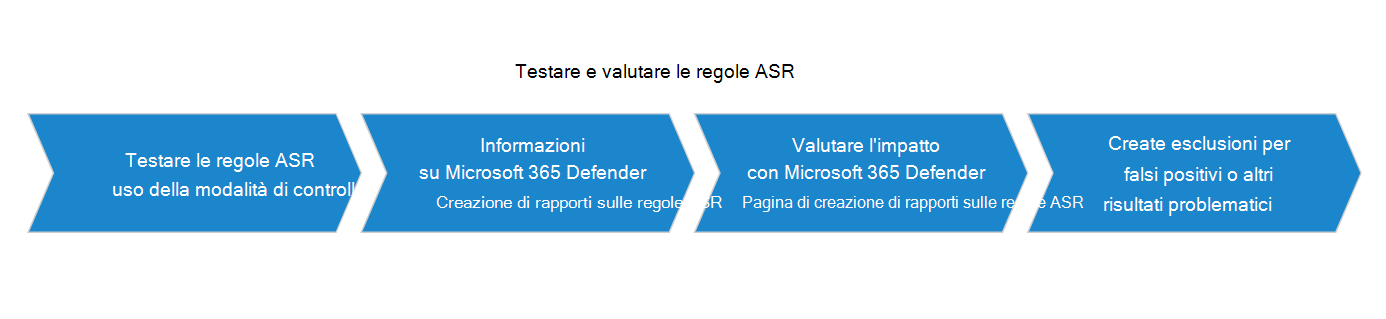

Testare le regole di riduzione della superficie di attacco

Si applica a:

Il test Microsoft Defender per endpoint regole di riduzione della superficie di attacco consente di determinare se le regole impediscono le operazioni line-of-business prima di abilitare qualsiasi regola. A partire da un piccolo gruppo controllato, è possibile limitare potenziali interruzioni del lavoro durante l'espansione della distribuzione nell'organizzazione.

In questa sezione della guida alla distribuzione delle regole di riduzione della superficie di attacco si apprenderà come:

- configurare le regole usando Microsoft Intune

- usare Microsoft Defender per endpoint report delle regole di riduzione della superficie di attacco

- configurare le esclusioni delle regole di riduzione della superficie di attacco

- abilitare le regole di riduzione della superficie di attacco con PowerShell

- usare Visualizzatore eventi per gli eventi delle regole di riduzione della superficie di attacco

Nota

Prima di iniziare a testare le regole di riduzione della superficie di attacco, è consigliabile disabilitare prima tutte le regole impostate in precedenza su controllo o abilitazione (se applicabile). Vedere Report sulle regole di riduzione della superficie di attacco per informazioni sull'uso del report sulle regole di riduzione della superficie di attacco che disabilita le regole di riduzione della superficie di attacco.

Iniziare la distribuzione delle regole di riduzione della superficie di attacco con l'anello 1.

Passaggio 1: Testare le regole di riduzione della superficie di attacco usando Audit

Iniziare la fase di test attivando le regole di riduzione della superficie di attacco con le regole impostate su Audit, a partire dagli utenti o dai dispositivi campione nell'anello 1. In genere, è consigliabile abilitare tutte le regole (in Controllo) in modo da poter determinare quali regole vengono attivate durante la fase di test.

Le regole impostate su Audit in genere non influiscono sulle funzionalità dell'entità o delle entità a cui viene applicata la regola, ma generano eventi registrati per la valutazione; non c'è alcun effetto sugli utenti finali.

Configurare le regole di riduzione della superficie di attacco usando Intune

È possibile usare Microsoft Intune Endpoint Security per configurare regole di riduzione della superficie di attacco personalizzate.

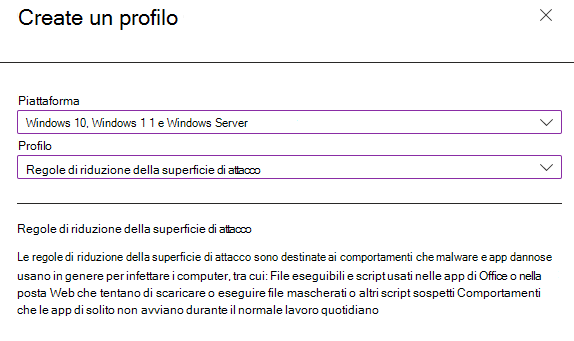

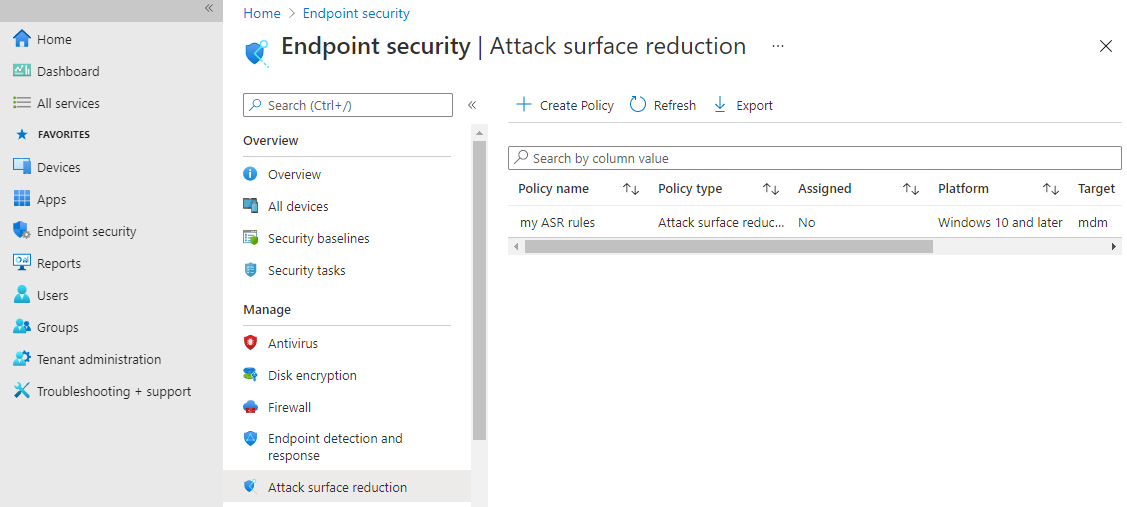

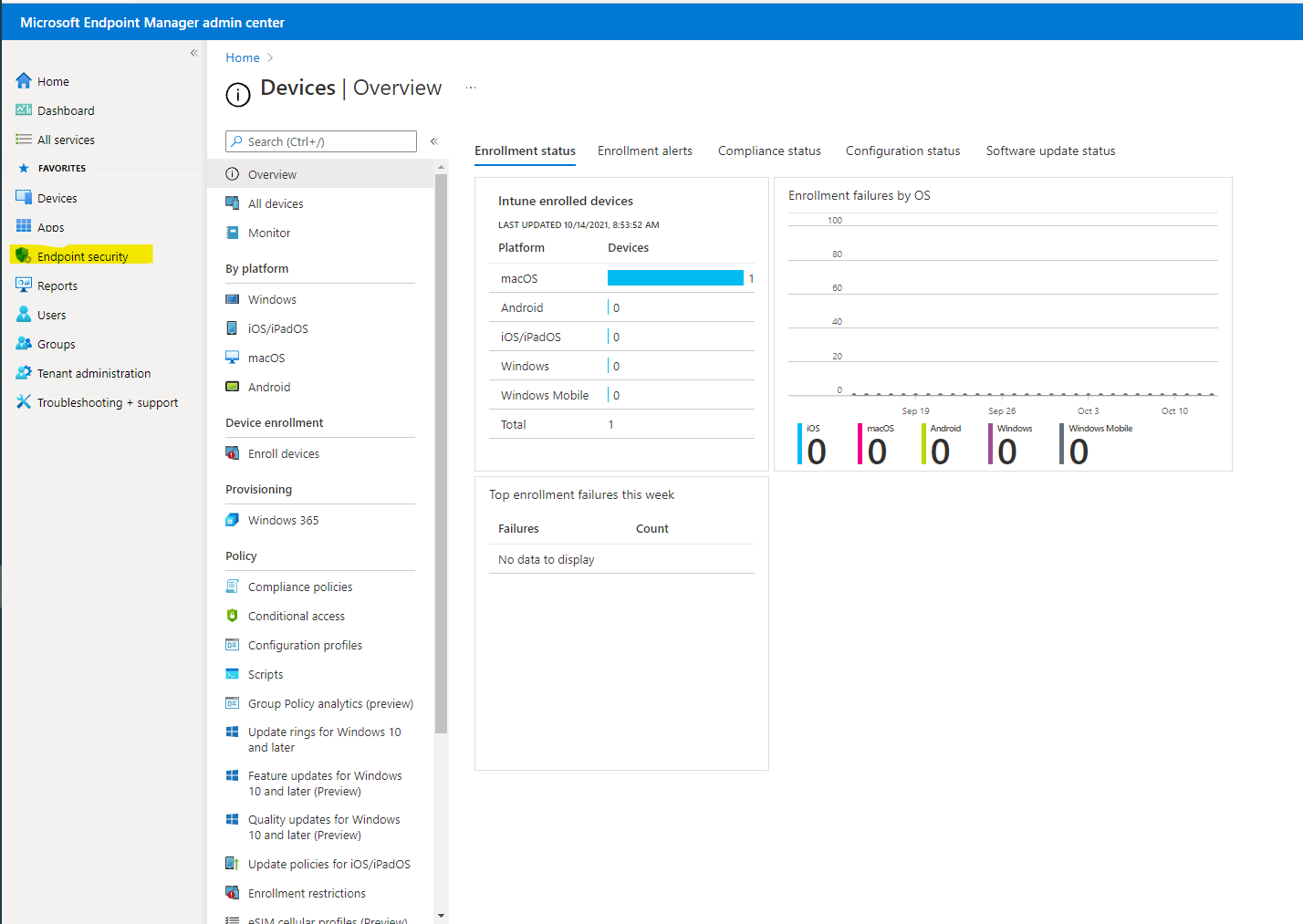

Passare a Endpoint SecurityAttack surface reduction (Riduzione della superficie di attacco di Endpoint Security>).

Selezionare Crea criteri.

In Piattaforma selezionare Windows 10, Windows 11 e Windows Server e in Profilo selezionare Regole di riduzione della superficie di attacco.

Selezionare Crea.

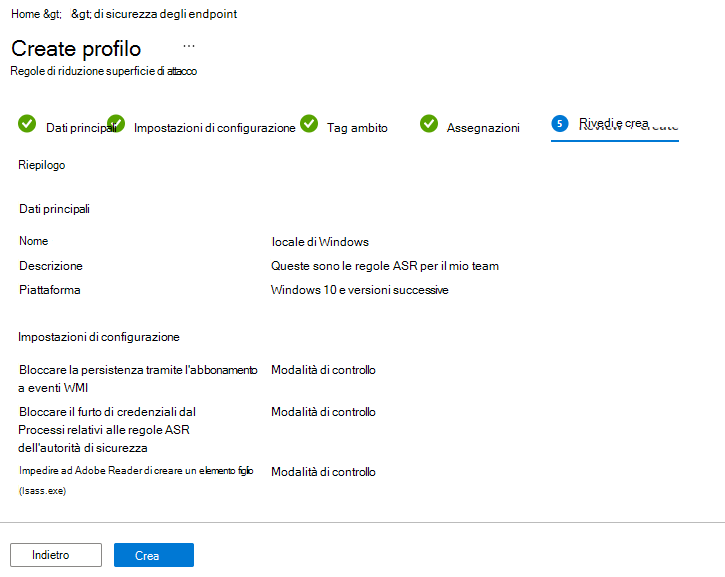

Nella scheda Informazioni di base del riquadro Crea profilo aggiungere un nome per i criteri in Nome . In Descrizione aggiungere una descrizione per i criteri delle regole di riduzione della superficie di attacco.

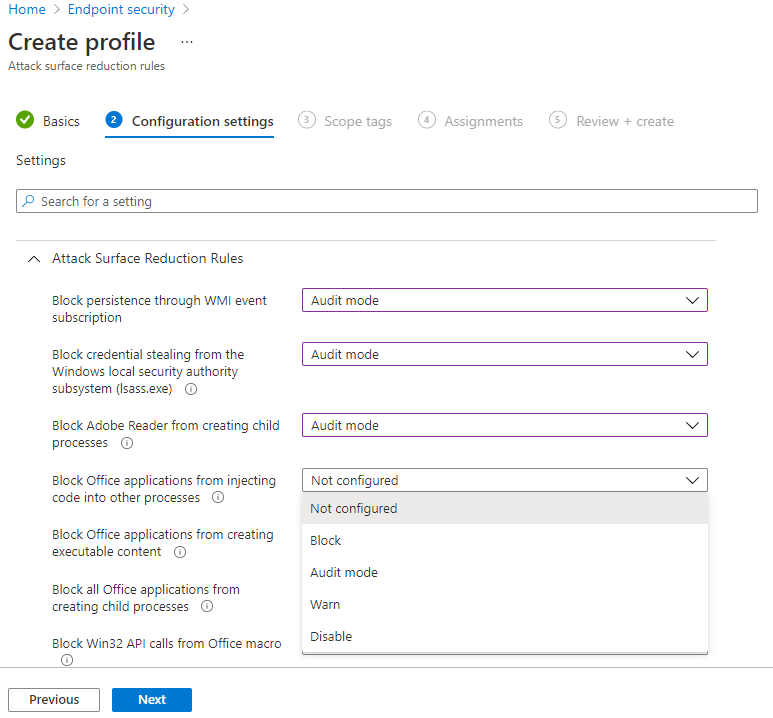

Nella scheda Impostazioni di configurazione , in Regole di riduzione della superficie di attacco, impostare tutte le regole su Modalità di controllo.

Nota

Ci sono variazioni in alcuni elenchi delle regole di riduzione della superficie di attacco; Bloccato e Abilitato forniscono la stessa funzionalità.

[Facoltativo] Nel riquadro Tag ambito è possibile aggiungere informazioni sui tag a dispositivi specifici. È anche possibile usare i tag di ambito e il controllo degli accessi in base al ruolo per assicurarsi che gli amministratori corretti abbiano l'accesso e la visibilità corretti per gli oggetti Intune corretti. Altre informazioni: Usare il controllo degli accessi in base al ruolo e i tag di ambito per l'IT distribuito in Intune.

Nel riquadro Assegnazioni è possibile distribuire o "assegnare" il profilo ai gruppi di utenti o dispositivi. Altre informazioni: Assegnare profili di dispositivo in Microsoft Intune

Nota

La creazione di gruppi di dispositivi è supportata in Defender per endpoint Piano 1 e Piano 2.

Esaminare le impostazioni nel riquadro Rivedi e crea . Selezionare Crea per applicare le regole.

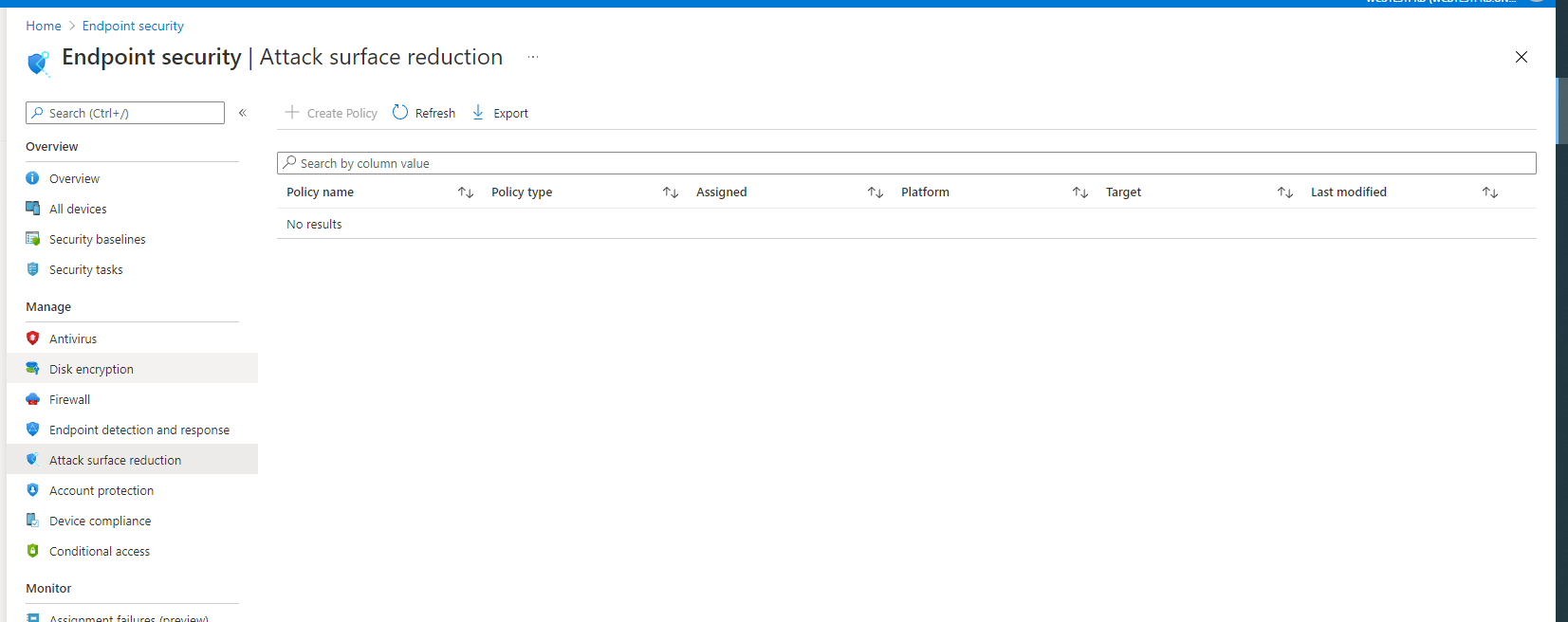

I nuovi criteri di riduzione della superficie di attacco per le regole di riduzione della superficie di attacco sono elencati in Sicurezza degli endpoint | Riduzione della superficie di attacco.

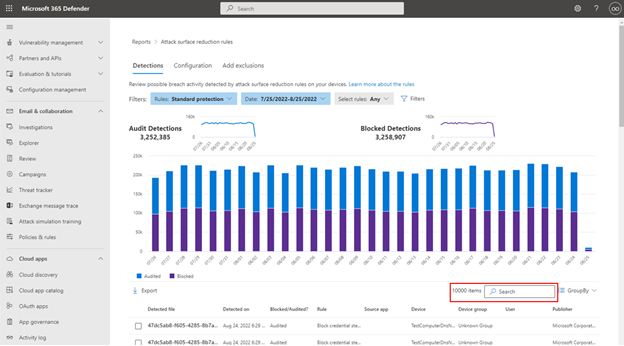

Passaggio 2: Comprendere la pagina di report delle regole di riduzione della superficie di attacco nel portale di Microsoft Defender

La pagina di segnalazione delle regole di riduzione della superficie di attacco è disponibile in Microsoft Defender portale>Segnala>le regole di riduzione della superficie di attacco. Questa pagina include tre schede:

- Detections

- Configurazione

- Aggiungere esclusioni

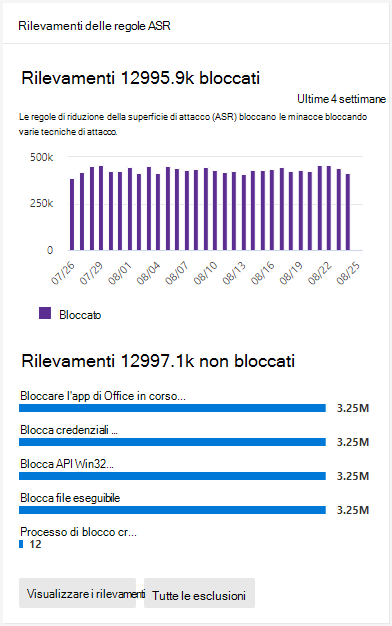

Scheda Rilevamenti

Fornisce una sequenza temporale di 30 giorni degli eventi di controllo e bloccati rilevati.

Il riquadro delle regole di riduzione della superficie di attacco offre una panoramica degli eventi rilevati in base alle regole.

Nota

Esistono alcune variazioni nei report delle regole di riduzione della superficie di attacco. Microsoft sta aggiornando il comportamento dei report sulle regole di riduzione della superficie di attacco per offrire un'esperienza coerente.

Selezionare Visualizza rilevamenti per aprire la scheda Rilevamenti .

Nel riquadro GroupBy e Filter sono disponibili le opzioni seguenti:

GroupBy restituisce i risultati impostati sui gruppi seguenti:

- Nessun raggruppamento

- File rilevato

- Controllo o blocco

- Regola

- App di origine

- Dispositivo

- Utente

- Autore

Nota

Quando si filtra per regola, il numero di singoli elementi rilevati elencati nella metà inferiore del report è attualmente limitato a 200 regole. È possibile usare Esporta per salvare l'elenco completo dei rilevamenti in Excel.

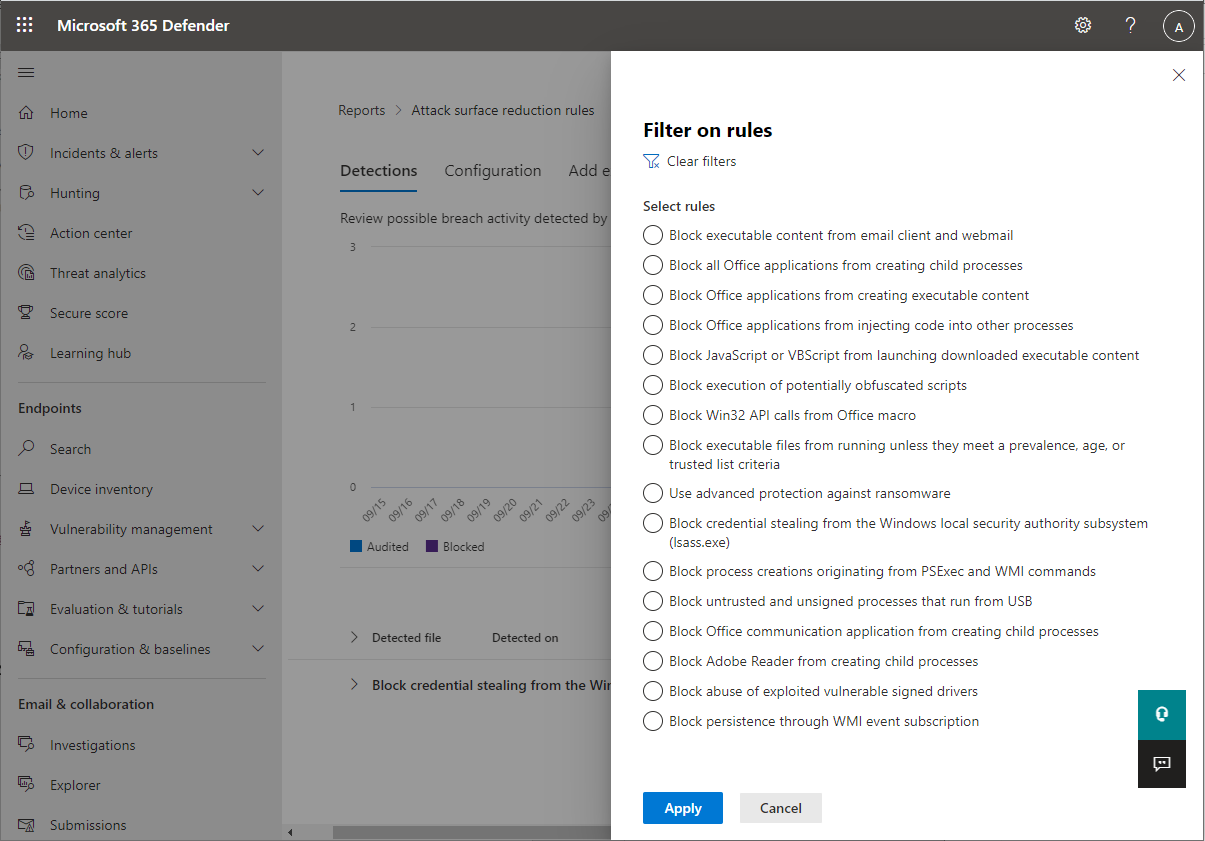

Filtra apre la pagina Filtro in base alle regole , che consente di definire l'ambito dei risultati solo per le regole di riduzione della superficie di attacco selezionate:

Nota

Se si dispone di una licenza di Microsoft 365 Security E5 o A5, Windows E5 o A5, il collegamento seguente apre la scheda Rilevamenti delle riduzioni> della superficie di attacco Microsoft Defender 365 Report>.

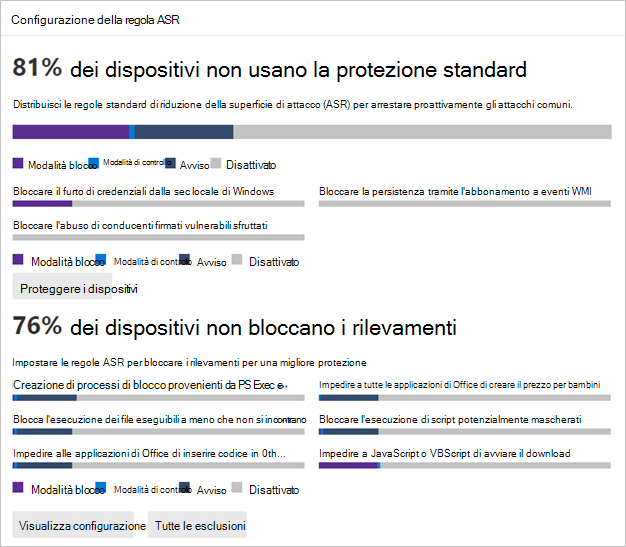

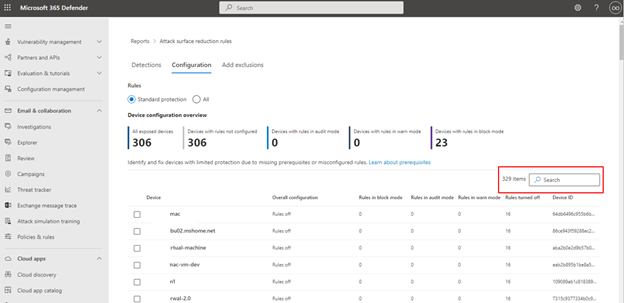

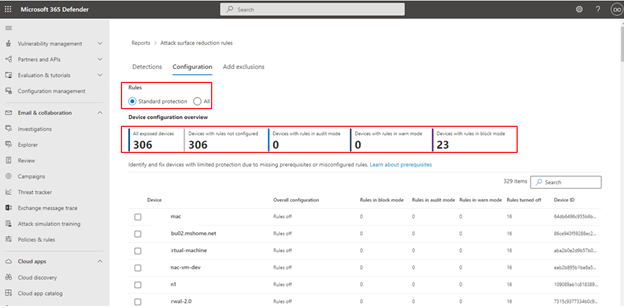

Scheda Configurazione

Elenchi, per ogni computer, lo stato aggregato delle regole di riduzione della superficie di attacco: Off, Audit, Block.

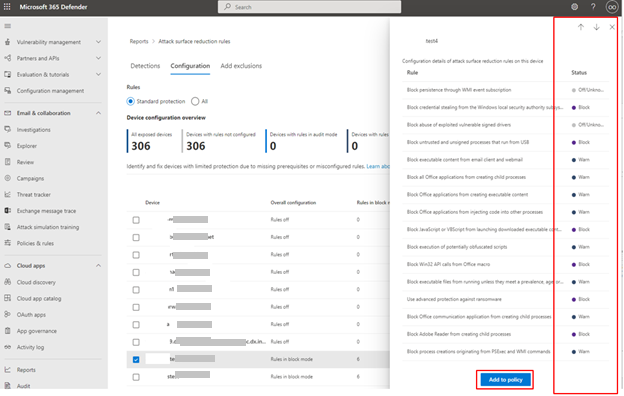

Nella scheda Configurazioni è possibile visualizzare quali regole di riduzione della superficie di attacco sono abilitate e la relativa modalità per ogni dispositivo selezionando il dispositivo che si vuole esaminare.

Il collegamento Introduzione apre l'interfaccia di amministrazione Microsoft Intune, in cui è possibile creare o modificare i criteri di endpoint protection per la riduzione della superficie di attacco:

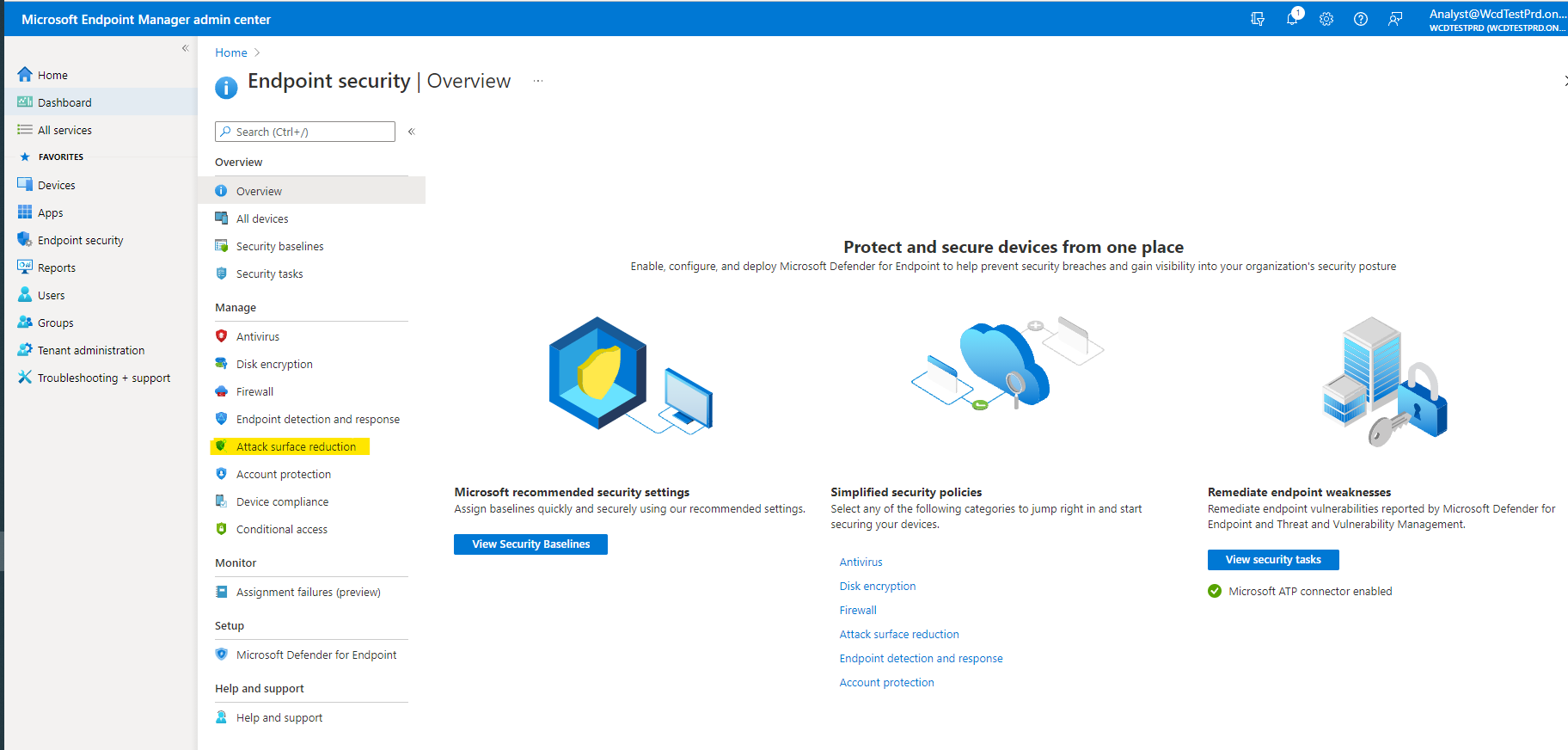

In Sicurezza degli endpoint | Panoramica, selezionare Riduzione della superficie di attacco:

Endpoint Security | Si apre il riquadro di riduzione della superficie di attacco:

Nota

Se si dispone di un Microsoft Defender 365 E5 (o Windows E5?) Licenza, questo collegamento apre la scheda Configurazioni di riduzione > della superficie di attacco Microsoft Defender 365 Report>.

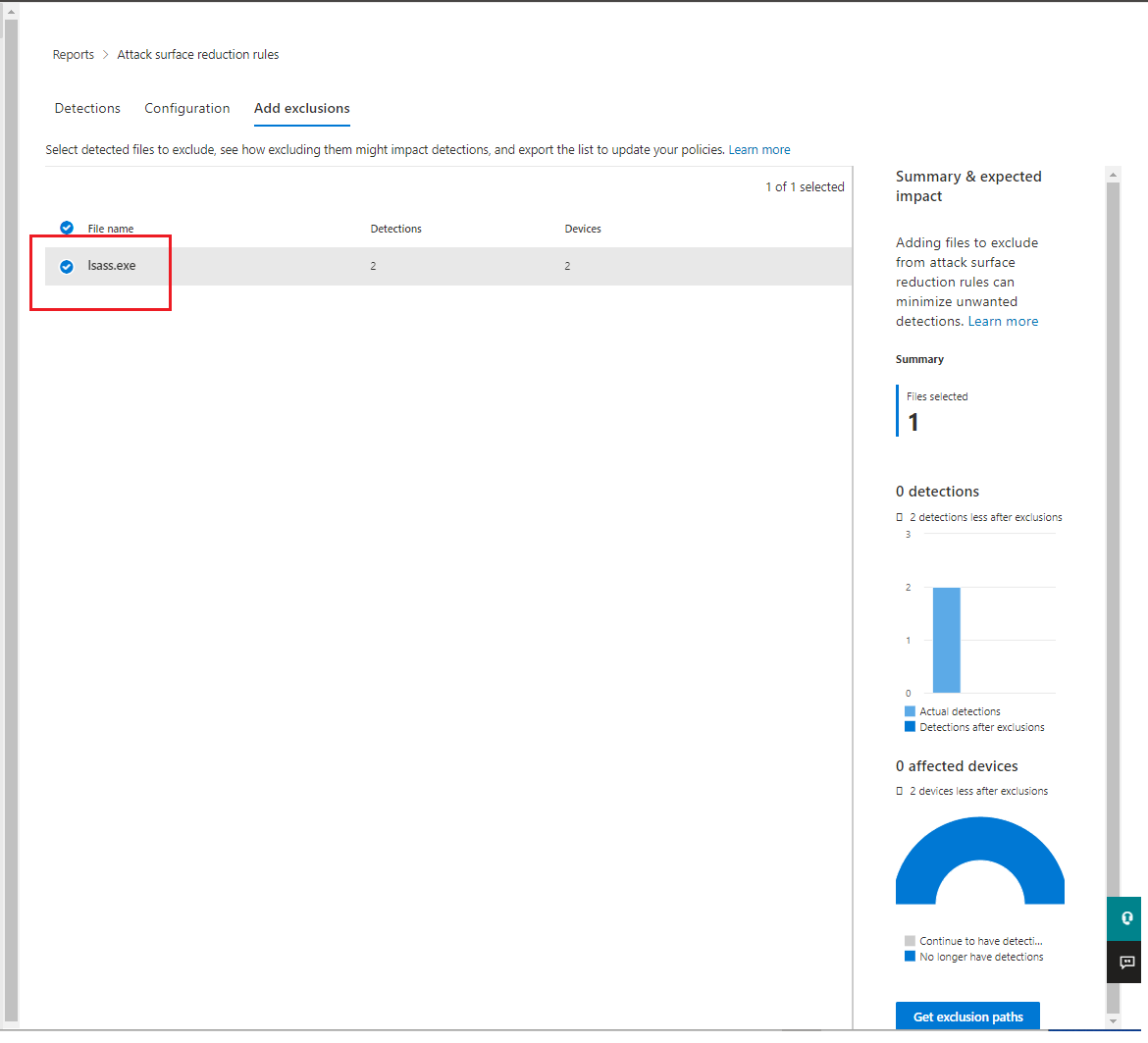

Aggiungere esclusioni

Questa scheda fornisce un metodo per selezionare le entità rilevate (ad esempio, i falsi positivi) per l'esclusione. Quando vengono aggiunte esclusioni, il report fornisce un riepilogo dell'impatto previsto.

Nota

Le regole di riduzione della superficie di attacco rispettano l'esclusione di Microsoft Defender Antivirus (AV). Vedere Configurare e convalidare le esclusioni in base all'estensione, al nome o alla posizione.

Nota

Se si dispone di un Microsoft Defender 365 E5 (o Windows E5?) Licenza, questo collegamento aprirà la scheda Microsoft Defender 365 Reports > Attack surface reductions >Esclusioni.

Per altre informazioni sull'uso del report sulle regole di riduzione della superficie di attacco, vedere Report sulle regole di riduzione della superficie di attacco.

Configurare le esclusioni per regola per la riduzione della superficie di attacco

Le regole di riduzione della superficie di attacco ora offrono la possibilità di configurare esclusioni specifiche delle regole, note come "Esclusioni per regola".

Per configurare esclusioni di regole specifiche, è possibile scegliere di usare MDE Gestione impostazioni di sicurezza, Intune e Criteri di gruppo.

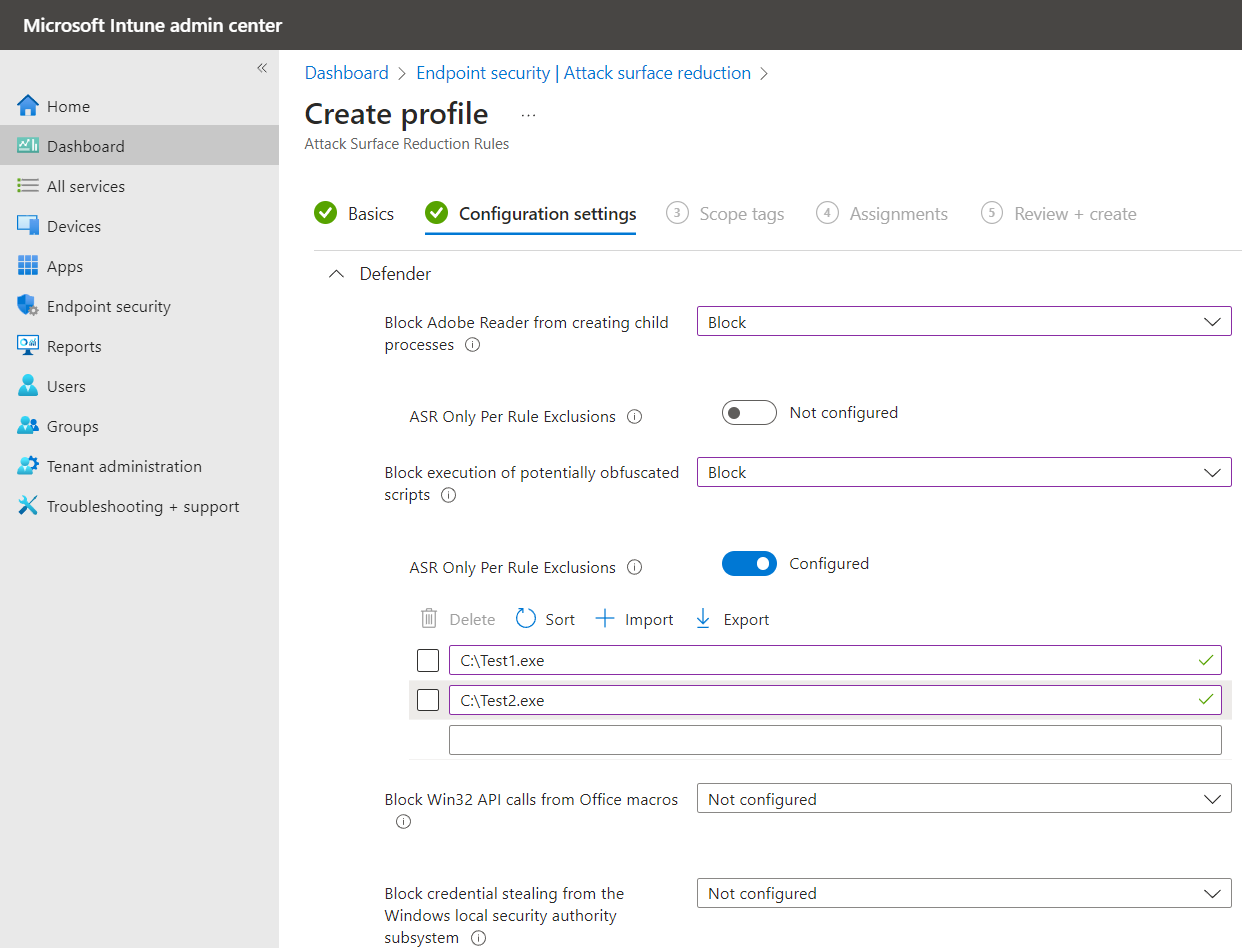

Tramite Intune:

Aprire l'interfaccia di amministrazione Microsoft Intune e passare a Home Endpoint securityAttack surface reduction (Riduzione della superficie di attacco perla sicurezza> degli endpoint home>).

Se non è già configurato, impostare la regola per cui si desidera configurare le esclusioni su Controlla o Blocca.

In Asr Only Per Rule Exclusion (Solo asr solo per esclusione regola) fare clic sull'interruttore per passare da Non configurato a Configurato.

Immettere i nomi dei file o dell'applicazione da escludere.

Nella parte inferiore della creazione guidata profilo selezionare Avanti e seguire le istruzioni della procedura guidata.

Consiglio

Usare le caselle di controllo accanto all'elenco di voci di esclusione per selezionare gli elementi in Elimina, Ordina, Importa o Esporta.

Via Criteri di gruppo

Usare Criteri di gruppo per impostare le esclusioni delle regole asr per utente

Nel computer di gestione dei Criteri di gruppo aprire la Console Gestione Criteri di gruppo.

Fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo da configurare e quindi scegliere Modifica.

Nel Criteri di gruppo Management Editor passare a Configurazione computer.

Selezionare Modelli amministrativi.

Espandere l'albero in Componenti >di WindowsMicrosoft Defender Antivirus>Microsoft Defender Riduzione della superficie di attacco di Exploit Guard>.

Fare doppio clic su Applica un elenco di esclusioni a specifiche regole di riduzione della superficie di attacco (ASR) e impostare l'opzione su Abilitato.

Quindi fare clic su Mostra...

In "Nome valore" immettere "GUID per la regola asr" senza virgolette doppie

In "Valore" immettere il <drive_letter:\Path\ProcessName>. Per aggiungere più processi, è separato da un segno maggiore di (>)

Ad esempio, "C:\Notepad.exe>c:\regedit.exe>C:\SomeFolder\test.exe" senza virgolette doppie

Selezionare OK. Questa impostazione consente ai processi bloccati dalla regola asr particolare di continuare l'esecuzione.

Nota

"Se i criteri non vengono applicati, vedere Risolvere i problemi Microsoft Defender impostazioni antivirus

Usare PowerShell come metodo alternativo per abilitare le regole di riduzione della superficie di attacco

Usare PowerShell, in alternativa a Intune, per abilitare le regole di riduzione della superficie di attacco in modalità di controllo. In questo modo è possibile visualizzare un record di app che sarebbero state bloccate se la funzionalità fosse stata completamente abilitata. È anche possibile vedere la frequenza con cui le regole vengono attivate durante l'uso normale.

Per abilitare una regola di riduzione della superficie di attacco in modalità di controllo, usare il cmdlet di PowerShell seguente:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Dove <rule ID> è un valore GUID della regola di riduzione della superficie di attacco.

Per abilitare tutte le regole di riduzione della superficie di attacco aggiunte in modalità di controllo, usare il cmdlet di PowerShell seguente:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Consiglio

Se si vuole controllare completamente il funzionamento delle regole di riduzione della superficie di attacco nell'organizzazione, è necessario usare uno strumento di gestione per distribuire questa impostazione ai dispositivi della rete.

È anche possibile usare provider di servizi di configurazione di Criteri di gruppo, Intune o MDM (Mobile Device Management) per configurare e distribuire l'impostazione. Per altre informazioni, vedere l'articolo principale sulle regole di riduzione della superficie di attacco .

Usare Windows Visualizzatore eventi Review come alternativa alla pagina di report delle regole di riduzione della superficie di attacco nel portale di Microsoft Defender

Per esaminare le app che sarebbero state bloccate, aprire Visualizzatore eventi e filtrare l'ID evento 1121 nel log di Microsoft-Windows-Windows Defender/Operational. Nella tabella seguente sono elencati tutti gli eventi di protezione di rete.

| ID evento | Descrizione |

|---|---|

| 5007 | Evento quando vengono modificate le impostazioni |

| 1121 | Evento quando una regola di riduzione della superficie di attacco viene attivata in modalità blocco |

| 1122 | Evento quando una regola di riduzione della superficie di attacco viene attivata in modalità di controllo |

Altri articoli in questa raccolta di distribuzione

Panoramica della distribuzione delle regole di riduzione della superficie di attacco

Pianificare la distribuzione delle regole di riduzione della superficie di attacco

Abilitare regole di riduzione della superficie di attacco

Rendere operative le regole di riduzione della superficie di attacco

Informazioni di riferimento sulle regole di riduzione della superficie di attacco

Risolvere i problemi relativi alle regole di riduzione della superficie di attacco

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.