Distribuire Microsoft Defender per endpoint in Linux con Saltstack

Si applica a:

- Server di Microsoft Defender per endpoint.

- Microsoft Defender per server

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Questo articolo descrive come distribuire Defender per endpoint in Linux usando Saltstack. Una distribuzione corretta richiede il completamento di tutti i passaggi descritti in questo articolo.

Importante

Questo articolo contiene informazioni sugli strumenti di terze parti. Questo viene fornito per semplificare il completamento degli scenari di integrazione, tuttavia, Microsoft non fornisce supporto per la risoluzione dei problemi per gli strumenti di terze parti.

Per assistenza, contattare il fornitore di terze parti.

Prerequisiti e requisiti di sistema

Prima di iniziare, vedere la pagina principale di Defender per endpoint in Linux per una descrizione dei prerequisiti e dei requisiti di sistema per la versione software corrente.

Inoltre, per la distribuzione di Saltstack, è necessario avere familiarità con l'amministrazione di Saltstack, avere installato Saltstack, configurare master e minion e sapere come applicare gli stati. Saltstack ha molti modi per completare la stessa attività. Queste istruzioni presuppongono la disponibilità di moduli Saltstack supportati, ad esempio apt e unarchive per semplificare la distribuzione del pacchetto. L'organizzazione potrebbe usare un flusso di lavoro diverso. Per altre informazioni, vedere la documentazione di Saltstack.

Ecco alcuni punti importanti:

- Saltstack viene installato in almeno un computer (Saltstack chiama il computer come master).

- Il master Saltstack ha accettato i nodi gestiti (Saltstack chiama i nodi come servitori) connessioni.

- I servitori Saltstack sono in grado di risolvere la comunicazione con il master Saltstack (per impostazione predefinita i servitori cercano di comunicare con una macchina denominata salt).

- Eseguire il test ping seguente:

sudo salt '*' test.ping - Il master Saltstack ha un percorso del file server da cui è possibile distribuire i file Microsoft Defender per endpoint (per impostazione predefinita Saltstack usa la

/srv/saltcartella come punto di distribuzione predefinito)

Scaricare il pacchetto di onboarding

Avviso

Il riconfezionamento del pacchetto di installazione di Defender per endpoint non è uno scenario supportato. Ciò può influire negativamente sull'integrità del prodotto e portare a risultati negativi, tra cui, a titolo esemplificabile, l'attivazione di avvisi di manomissione e l'impossibilità di applicare gli aggiornamenti.

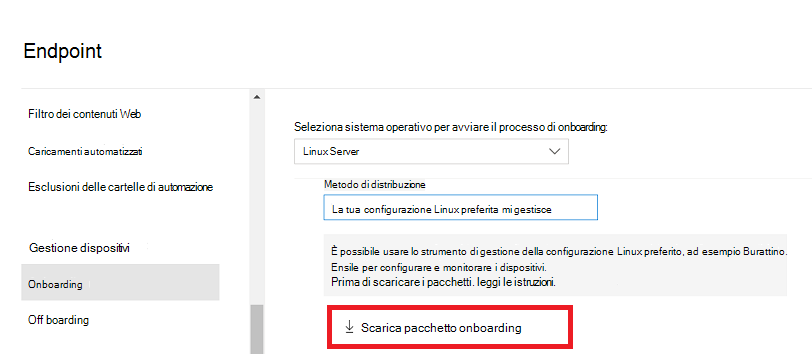

In Microsoft Defender portale passare a Impostazioni>Endpoint>Gestione> dispositiviOnboarding.

Nel primo menu a discesa selezionare Server Linux come sistema operativo. Nel secondo menu a discesa selezionare Lo strumento di gestione della configurazione Linux preferito come metodo di distribuzione.

Selezionare Scarica pacchetto di onboarding. Salvare il file come

WindowsDefenderATPOnboardingPackage.zip.

In SaltStack Master estrarre il contenuto dell'archivio nella cartella del server SaltStack (in genere

/srv/salt):unzip WindowsDefenderATPOnboardingPackage.zip -d /srv/salt/mdeArchive: WindowsDefenderATPOnboardingPackage.zip inflating: /srv/salt/mde/mdatp_onboard.json

Creare file di stato Saltstack

È possibile creare i file di stato Saltstack in due modi:

Usare lo script del programma di installazione (consigliato): Con questo metodo, lo script automatizza la distribuzione installando l'agente, eseguendo l'onboarding del dispositivo nel portale di Microsoft Defender e configurando i repository per selezionare l'agente corretto compatibile con la distribuzione Linux.

Configurare manualmente i repository: Con questo metodo, i repository devono essere configurati manualmente insieme alla selezione della versione dell'agente compatibile con la distribuzione linux. Questo metodo offre un controllo più granulare sul processo di distribuzione.

Creare file di stato Saltstack usando lo script del programma di installazione

Eseguire il pull dello script bash del programma di installazione da Microsoft GitHub Repository o usare il comando seguente per scaricarlo:

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /srv/salt/mde/Creare il file

/srv/salt/install_mdatp.slsdi stato con il contenuto seguente. Lo stesso può essere scaricato da GitHub#Download the mde_installer.sh: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh install_mdatp_package: cmd.run: - name: /srv/salt/mde/mde_installer.sh --install --onboard /srv/salt/mde/mdatp_onboard.json - shell: /bin/bash - unless: 'pgrep -f mde_installer.sh'

Nota

Lo script del programma di installazione supporta anche altri parametri, ad esempio il canale (insiders-fast, insiders-slow, prod (impostazione predefinita), la protezione in tempo reale, la versione e così via. Per selezionare dall'elenco delle opzioni disponibili, consultare la Guida tramite il comando seguente: ./mde_installer.sh --help

Creare file di stato Saltstack configurando manualmente i repository

In questo passaggio si crea un file di stato SaltState nel repository di configurazione (in genere /srv/salt) che applica gli stati necessari per distribuire ed eseguire l'onboarding di Defender per endpoint. Aggiungere quindi il repository e la chiave di Defender per endpoint: install_mdatp.sls.

Nota

Defender per endpoint in Linux può essere distribuito da uno dei canali seguenti:

-

insiders-fast, indicato come

[channel] -

insiders-slow, indicato come

[channel] -

prod, indicato come

[channel]utilizzando il nome della versione (vedere Linux Software Repository for Microsoft Products)

Ogni canale corrisponde a un repository software Linux. La scelta del canale determina il tipo e la frequenza degli aggiornamenti offerti al dispositivo. I dispositivi in insider-fast sono i primi a ricevere aggiornamenti e nuove funzionalità, seguiti in seguito da insider-slow e infine da prod.

Per visualizzare in anteprima le nuove funzionalità e fornire feedback anticipato, è consigliabile configurare alcuni dispositivi nell'organizzazione per usare i partecipanti ai lavori in modo rapido o lento.

Avviso

Il cambio di canale dopo l'installazione iniziale richiede la reinstallazione del prodotto. Per cambiare il canale del prodotto: disinstallare il pacchetto esistente, riconfigurare il dispositivo per usare il nuovo canale e seguire la procedura descritta in questo documento per installare il pacchetto dal nuovo percorso.

Prendere nota della distribuzione e della versione e identificare la voce più vicina in

https://packages.microsoft.com/config/[distro]/.Nei comandi seguenti sostituire [distro] e [version] con le informazioni.

Nota

Nel caso di Oracle Linux e Amazon Linux 2, sostituire [distro] con "rhel". Per Amazon Linux 2, sostituire [versione] con "7". Per l'utilizzo di Oracle, sostituire [versione] con la versione di Oracle Linux.

cat /srv/salt/install_mdatp.slsadd_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/[channel] [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %}Aggiungere lo stato del pacchetto installato a

install_mdatp.slsdopo loadd_ms_repostato come definito in precedenza.install_mdatp_package: pkg.installed: - name: matp - required: add_ms_repoAggiungere la distribuzione del file di onboarding a

install_mdatp.slsdopo comeinstall_mdatp_packagedefinito in precedenza.copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageIl file dello stato di installazione completato dovrebbe essere simile all'output seguente:

add_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %} install_mdatp_package: pkg.installed: - name: mdatp - required: add_ms_repo copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageCreare un file di stato SaltState nel repository di configurazione (in genere

/srv/salt) che applica gli stati necessari all'offboard e alla rimozione di Defender per endpoint. Prima di usare il file di stato di offboarding, è necessario scaricare il pacchetto di offboarding dal portale di Microsoft Defender ed estrarlo nello stesso modo in cui è stato eseguito il pacchetto di onboarding. Il pacchetto offboarding scaricato è valido solo per un periodo di tempo limitato.Creare un file

uninstall_mdapt.slsdi stato Disinstalla e aggiungere lo stato per rimuovere ilmdatp_onboard.jsonfile.cat /srv/salt/uninstall_mdatp.slsremove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.jsonAggiungere la distribuzione del file di offboarding al

uninstall_mdatp.slsfile dopo loremove_mde_onboarding_filestato definito nella sezione precedente.offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/mdatp_offboard.jsonAggiungere la rimozione del pacchetto MDATP al

uninstall_mdatp.slsfile dopo looffboard_mdestato definito nella sezione precedente.remove_mde_packages: pkg.removed: - name: mdatpIl file di stato di disinstallazione completo dovrebbe essere simile all'output seguente:

remove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/offboard/mdatp_offboard.json remove_mde_packages: pkg.removed: - name: mdatp

Distribuire Defender nell'endpoint usando i file di stato creati in precedenza

Questo passaggio si applica sia allo script del programma di installazione che al metodo di configurazione manuale. In questo passaggio si applica lo stato ai servitori. Il comando seguente applica lo stato ai computer con il nome che inizia con mdetest.

Installazione:

salt 'mdetest*' state.apply install_mdatpImportante

Quando il prodotto viene avviato per la prima volta, scarica le definizioni antimalware più recenti. A seconda della connessione Internet, possono essere necessari alcuni minuti.

Convalida/configurazione:

salt 'mdetest*' cmd.run 'mdatp connectivity test'salt 'mdetest*' cmd.run 'mdatp health'Disinstallazione:

salt 'mdetest*' state.apply uninstall_mdatp

Risolvere i problemi di installazione

Per risolvere i problemi:

Per informazioni su come trovare il log generato automaticamente quando si verifica un errore di installazione, vedere Problemi di installazione del log.

Per informazioni sui problemi di installazione comuni, vedere Problemi di installazione.

Se l'integrità del dispositivo è

false, vedere Problemi di integrità dell'agente di Defender per endpoint.Per i problemi di prestazioni del prodotto, vedere Risolvere i problemi di prestazioni.

Per i problemi di proxy e connettività, vedere Risolvere i problemi di connettività cloud.

Per ottenere supporto da Microsoft, aprire un ticket di supporto e fornire i file di log creati usando l'analizzatore client.

Come configurare i criteri per Microsoft Defender in Linux

È possibile configurare impostazioni antivirus o EDR negli endpoint usando uno dei metodi seguenti:

- Vedere Impostare le preferenze per Microsoft Defender per endpoint in Linux.

- Vedere Gestione delle impostazioni di sicurezza per configurare le impostazioni nel portale di Microsoft Defender.

Aggiornamenti del sistema operativo

Quando si aggiorna il sistema operativo a una nuova versione principale, è necessario disinstallare Defender per endpoint in Linux, installare l'aggiornamento e infine riconfigurare Defender per endpoint nel dispositivo Linux.

Riferimento

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.