Controllo dispositivo per macOS

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

- Microsoft Defender for Business

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Requisiti

Il controllo del dispositivo per macOS presenta i prerequisiti seguenti:

- Microsoft Defender per endpoint diritto (può essere versione di valutazione)

- Versione minima del sistema operativo: macOS 11 o versione successiva

- Versione minima del prodotto: 101.34.20

Panoramica

Microsoft Defender per endpoint funzionalità Controllo dispositivo consente di:

- Controllare, consentire o impedire l'accesso in lettura, scrittura o esecuzione all'archiviazione rimovibile; e

- Gestire dispositivi iOS e portatili e dispositivi crittografati Apple APFS e supporti Bluetooth, con o senza esclusioni.

Preparare gli endpoint

Microsoft Defender per endpoint diritto (può essere versione di valutazione)

Versione minima del sistema operativo: macOS 11 o versione successiva

Distribuire l'accesso completo al disco: è possibile che sia https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig già stato creato e distribuito in precedenza per altre funzionalità di MDE. È necessario concedere l'autorizzazione Accesso completo al disco per una nuova applicazione:

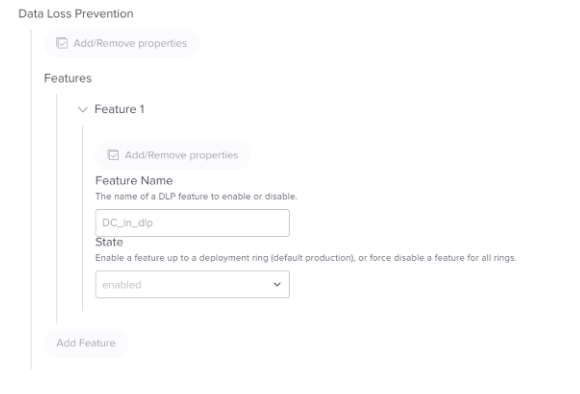

com.microsoft.dlp.daemon.Abilitare Controllo dispositivo nell'impostazione Preferenza MDE:

Prevenzione della perdita dei dati (DLP)/Funzionalità/

Per Nome funzionalità immettere "DC_in_dlp"

Per Stato immettere "enabled"

Esempio 1: JAMF con schema.json.

Esempio 2: demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

Versione minima del prodotto: 101.91.92 o versione successiva

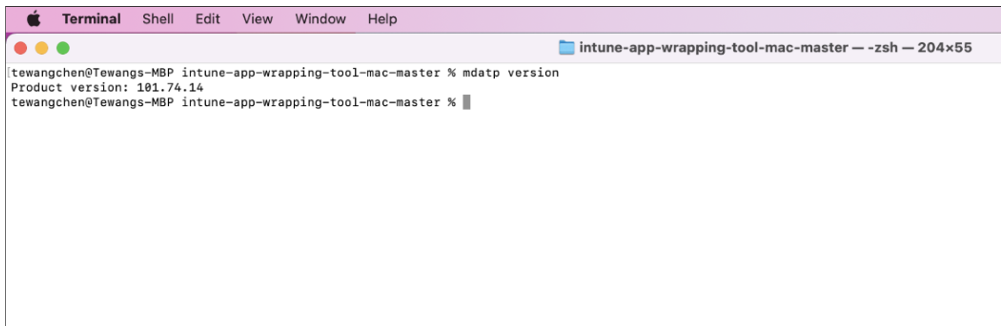

Eseguire la versione mdatp tramite terminale per visualizzare la versione del prodotto nel computer client:

Informazioni sui criteri

I criteri determinano il comportamento del controllo del dispositivo per macOS. Il criterio è destinato tramite Intune o JAMF a una raccolta di computer o utenti.

Il criterio Controllo dispositivi per macOS include impostazioni, gruppi e regole:

- L'impostazione globale denominata "impostazioni" consente di definire l'ambiente globale.

- Il gruppo denominato "gruppi" consente di creare gruppi multimediali. Ad esempio, gruppo USB autorizzato o gruppo USB crittografato.

- La regola dei criteri di accesso denominata "regole" consente di creare criteri per limitare ogni gruppo. Ad esempio, consentire solo all'utente autorizzato di scrivere un gruppo USB autorizzato per l'accesso.

Nota

È consigliabile usare gli esempi in GitHub per comprendere le proprietà: mdatp-devicecontrol/Removable Storage Controllo di accesso Samples/macOS/policy at main - microsoft/mdatp-devicecontrol (github.com).

È anche possibile usare gli script in mdatp-devicecontrol/tree/main/python#readme at main - microsoft/mdatp-devicecontrol (github.com) per convertire i criteri di Controllo dei dispositivi windows in criteri di controllo dei dispositivi macOS o convertire i criteri di controllo dispositivo macOS V1 in questo criterio V2.

Nota

Esistono problemi noti relativi al controllo del dispositivo per macOS che i clienti devono considerare durante la creazione di criteri.

Procedure consigliate

Il controllo del dispositivo per macOS ha funzionalità simili a quelle del controllo del dispositivo per Windows, ma macOS e Windows offrono funzionalità sottostanti diverse per gestire i dispositivi, quindi esistono alcune differenze importanti:

- macOS non ha una Gestione dispositivi centralizzata o una visualizzazione dei dispositivi. L'accesso viene concesso o negato alle applicazioni che interagiscono con i dispositivi. Questo è il motivo per cui in macOS è disponibile un set più completo di tipi di accesso. Ad esempio, in un

portableDevicecontrollo dispositivo per macOS può negare o consentiredownload_photos_from_device. - Per mantenere la coerenza con Windows, sono

generic_readgeneric_writedisponibili tipi di accesso e .generic_executeNon è necessario modificare i criteri con tipi di accesso generici se/quando verranno aggiunti altri tipi di accesso specifici in futuro. La procedura consigliata consiste nell'usare tipi di accesso generici, a meno che non sia necessario negare o consentire un'operazione più specifica. - La creazione di criteri

denyusando tipi di accesso generici è il modo migliore per tentare di bloccare completamente tutte le operazioni per quel tipo di dispositivo (ad esempio telefoni Android), ma potrebbero esserci ancora lacune se l'operazione viene eseguita usando un'applicazione non supportata dal controllo del dispositivo macOS.

Impostazioni

Di seguito sono riportate le proprietà che è possibile usare quando si creano gruppi, regole e impostazioni nei criteri di controllo dei dispositivi per macOS.

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

| tratti somatici | Configurazioni specifiche delle funzionalità | È possibile impostare disable su false o true per le funzionalità seguenti:- removableMedia- appleDevice- portableDevice, inclusi i supporti della fotocamera o PTP- bluetoothDeviceIl valore predefinito è true, quindi se non si configura questo valore, non verrà applicato anche se si crea un criterio personalizzato per , perché è disabilitato per removableMediaimpostazione predefinita. |

| globale | Impostare l'imposizione predefinita | È possibile impostare su defaultEnforcement- allow (impostazione predefinita)- deny |

| Ux | È possibile impostare un collegamento ipertestuale alla notifica. |

navigationTarget: string. Esempio: "http://www.microsoft.com" |

Gruppo

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

$type |

Tipo di gruppo | "dispositivo" |

id |

GUID, un ID univoco, rappresenta il gruppo e verrà usato nei criteri. | È possibile generare l'ID tramite New-Guid (Microsoft.PowerShell.Utility) - PowerShell o il comando uuidgen in macOS |

name |

Nome descrittivo per il gruppo. | stringa |

query |

La copertura mediatica in questo gruppo | Per informazioni dettagliate, vedere le tabelle delle proprietà della query riportate di seguito. |

Query

Controllo dispositivo supporta due tipi di query:

Il tipo di query 1 è il seguente:

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

$type |

Identificare l'operazione logica da eseguire sulle clausole |

all: tutti gli attributi nelle clausole sono una relazione And . Ad esempio, se l'amministratore inserisce vendorId e serialNumber, per ogni USB connessa, il sistema verifica se l'USB soddisfa entrambi i valori.e: equivale a tutte le qualunque: Gli attributi nelle clausole sono o relazione. Ad esempio, se l'amministratore inserisce vendorId e serialNumber, per ogni USB connessa, il sistema esegue l'imposizione purché l'USB abbia un valore o serialNumber identicovendorId. o: equivale a qualsiasi |

clauses |

Usare la proprietà del dispositivo multimediale per impostare la condizione del gruppo. | Matrice di oggetti clausola valutati per determinare l'appartenenza al gruppo. Vedere la sezione Clausola di seguito. |

Il tipo di query 2 è il seguente:

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

$type |

Identificare l'operazione logica da eseguire nella sottoquery | not: negazione logica di una query |

query |

Una sottoquery | Query che verrà negata. |

Clausola

Proprietà della clausola

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

$type |

Tipo di clausola | Vedere la tabella seguente per le clausole supportate. |

value |

$type valore specifico da usare |

Clausole supportate

| clausola $type | valore | Descrizione |

|---|---|---|

primaryId |

A scelta tra: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

Stringa esadecimale a 4 cifre | Corrisponde all'ID fornitore di un dispositivo |

productId |

Stringa esadecimale a 4 cifre | Corrisponde all'ID prodotto di un dispositivo |

serialNumber |

stringa | Corrisponde al numero di serie di un dispositivo. Non corrisponde se il dispositivo non ha un numero di serie. |

encryption |

apfs | Trova la corrispondenza se un dispositivo è crittografato con apfs. |

groupId |

Stringa UUID | Trova la corrispondenza se un dispositivo è membro di un altro gruppo. Il valore rappresenta l'UUID del gruppo su cui trovare la corrispondenza. Il gruppo deve essere definito all'interno dei criteri prima della clausola . |

Regola dei criteri di accesso

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

id |

GUID, un ID univoco, rappresenta la regola e verrà usato nei criteri. | New-Guid (Microsoft.PowerShell.Utility) - PowerShell uuidgen |

name |

String, il nome del criterio e verrà visualizzato nell'avviso popup in base all'impostazione del criterio. | |

includeGroups |

Gruppi a cui verranno applicati i criteri. Se vengono specificati più gruppi, i criteri si applicano a qualsiasi supporto in tutti questi gruppi. Se non specificato, la regola si applica a tutti i dispositivi. | Il valore id all'interno del gruppo deve essere usato in questa istanza. Se sono presenti più gruppi in includeGroups, è AND. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

Gruppi a cui non si applicano i criteri. | Il valore id all'interno del gruppo deve essere usato in questa istanza. Se più gruppi si trovano in excludeGroups, si tratta di OR. |

entries |

Una regola può avere più voci; ogni voce con un GUID univoco indica a Controllo dispositivo una restrizione. | Per ottenere i dettagli, vedere la tabella delle proprietà delle voci più avanti in questo articolo. |

Nella tabella seguente sono elencate le proprietà che è possibile usare nella voce:

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

$type |

Include: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| rinforzo |

-

$type:- allow- deny- auditAllow- auditDenyQuando si seleziona $type consenti, il valore delle opzioni supporta: - disable_audit_allowAnche se Allow si verifica e l'impostazione auditAllow è configurata, il sistema non invierà l'evento. Quando $type deny è selezionato, il valore options supporta: disable_audit_denyAnche se block si verifica e auditDeny è configurato, il sistema non visualizzerà la notifica o l'evento send. Quando $type auditAllow è selezionato, il valore options supporta: send_eventQuando $type auditDeny è selezionato, il valore delle opzioni supporta: send_eventshow_notification |

|

access |

Specificare uno o più diritti di accesso per questa regola. Queste possono includere autorizzazioni granulari specifiche del dispositivo o autorizzazioni generiche più ampie. Vedere la tabella seguente per altri dettagli sui tipi di accesso validi per una voce specificata $type. | |

id |

UUID |

Nella tabella seguente sono elencate le proprietà che è possibile usare nella voce :

Rinforzo

Nome della proprietà di imposizione

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

$type |

Tipo di imposizione | Vedere la tabella seguente per le imposizioni supportate |

options |

$type valore specifico da usare | Matrice di opzioni per la voce. Può essere omesso se non sono desiderate opzioni. |

Tipo di imposizione

| Nome della proprietà | Descrizione | Opzioni |

|---|---|---|

Enforcement $type |

options valori [string] |

Descrizione |

allow |

disable_audit_allow |

Anche se Allow si verifica e l'impostazione auditAllow è configurata, il sistema non invierà l'evento. |

deny |

disable_audit_deny |

Anche se block si verifica e auditDeny è configurato, il sistema non visualizzerà la notifica o l'evento send. |

auditAllow |

send_event |

Inviare dati di telemetria |

auditDeny |

- send_event- show_notification |

- Inviare dati di telemetria - Visualizzare l'esperienza utente di blocco per l'utente |

Tipi di accesso

| $type voce | valori 'access' [string] | Accesso generico | Descrizione |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | scaricare la foto dal dispositivo iOS specifico al computer locale |

| appleDevice | download_files_from_device | generic_read | scaricare file dal dispositivo iOS specifico al computer locale |

| appleDevice | sync_content_to_device | generic_write | sincronizzare il contenuto dal computer locale a un dispositivo iOS specifico |

| portableDevice | download_files_from_device | generic_read | |

| portableDevice | send_files_to_device | generic_write | |

| portableDevice | download_photos_from_device | generic_read | |

| portableDevice | debug | generic_execute | Controllo strumento ADB |

| * removableMedia | leggere | generic_read | |

| removableMedia | scrivere | generic_write | |

| removableMedia | eseguire | generic_execute | generic_read |

| bluetoothDevice | download_files_from_device | ||

| bluetoothDevice | send_files_to_device | generic_write | |

| generico | generic_read | Equivale all'impostazione di tutti i valori di accesso indicati in questa tabella mappati a generic_read. | |

| generico | generic_write | Equivale all'impostazione di tutti i valori di accesso indicati in questa tabella mappati a generic_write. | |

| generico | generic_execute | Equivale all'impostazione di tutti i valori di accesso indicati in questa tabella mappati a generic_execute. |

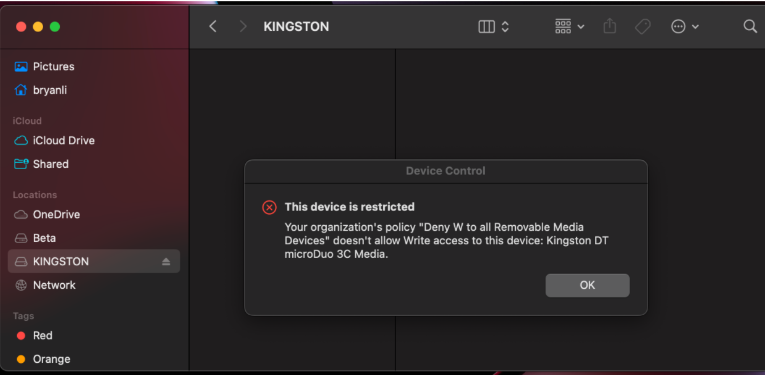

Esperienza dell'utente finale

Quando nega si verifica e la notifica è abilitata nei criteri, l'utente finale visualizza una finestra di dialogo:

Stato

Usare mdatp health --details device_control per controllare lo stato di Controllo del dispositivo:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

-

active- versione della funzionalità, dovrebbe essere visualizzato ["v2"]. Controllo dispositivo è abilitato, ma non configurato.- [] - Controllo dispositivo non è configurato nel computer.

- ["v1"] - Si usa una versione di anteprima di Controllo dispositivo. Eseguire la migrazione alla versione 2 usando questa guida. v1 è considerato obsoleto e non descritto in questa documentazione.

- ["v1","v2"] - Sono abilitati sia v1 che v2. Offboard dalla versione 1.

-

v1_configured- Viene applicata la configurazione v1 -

v1_enforcement_level- quando v1 è abilitato -

v2_configured- Viene applicata la configurazione v2 -

v2_state- Stato v2,enabledse completamente funzionante -

v2_sensor_connection- secreated_ok, controllo del dispositivo ha stabilito la connessione all'estensione di sistema -

v2_full_disk_access- se nonapproved, controllo dispositivo non può impedire alcune o tutte le operazioni

Creazione di report

È possibile visualizzare l'evento dei criteri nel report Ricerca avanzata e Controllo dispositivo. Per altre informazioni, vedere Proteggere i dati dell'organizzazione con Controllo dispositivo.

Scenari

Di seguito sono riportati alcuni scenari comuni che consentono di acquisire familiarità con Microsoft Defender per endpoint e Microsoft Defender per endpoint Device Control.

Scenario 1: Negare qualsiasi supporto rimovibile, ma consentire USB specifici

In questo scenario è necessario creare due gruppi: un gruppo per qualsiasi supporto rimovibile e un altro gruppo per il gruppo USB approvato. È anche necessario creare una regola dei criteri di accesso.

Passaggio 1: Impostazioni: abilitare Controllo dispositivo e impostare l'imposizione predefinita

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

Passaggio 2: Gruppi: Creare qualsiasi gruppo di supporti rimovibili e un gruppo usb approvato

- Creare un gruppo per coprire tutti i dispositivi multimediali rimovibili.

- Creare un gruppo per gli USB approvati.

- Combinare questi gruppi in un unico

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

Passaggio 3: Regole: Creare criteri di negazione per usb non consentiti

Creare una regola dei criteri di accesso e inserirla in rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

In questo caso, disporre di un solo criterio di regola di accesso, ma se sono presenti più, assicurarsi di aggiungere tutti in rules.

Problemi noti

Avviso

Controllo dispositivo in macOS limita i dispositivi Android connessi solo tramite la modalità PTP. Il controllo del dispositivo non limita altre modalità, ad esempio trasferimento file, tethering USB e MIDI.

Avviso

Il controllo del dispositivo in macOS non impedisce il trasferimento di software sviluppato su XCode a un dispositivo esterno.

Vedere anche

- Distribuire il controllo del dispositivo usando Intune

- Distribuire il controllo del dispositivo con JAMF

- Distribuire il controllo dispositivo manualmente

- Domande frequenti su macOS Device Control

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.