Microsoft Defender per endpoint in Linux per dispositivi basati su ARM64 (anteprima)

- Server di Microsoft Defender per endpoint.

- Microsoft Defender per server

Panoramica di Defender per endpoint in Linux per dispositivi basati su ARM64

Come si potrebbe già sapere, Microsoft Defender per endpoint in Linux è una soluzione di sicurezza degli endpoint unificata che consente di proteggere i dispositivi server da minacce avanzate. Defender per endpoint in Linux sta ora estendendo il supporto per i server Linux basati su ARM64 in anteprima. Analogamente ai server Linux basati su x64 (inclusa la piattaforma Intel e AMD a 64 bit), sono incluse le funzionalità seguenti:

- Antivirus Microsoft Defender

- Rilevamento e risposta degli endpoint (EDR)

- Live Response

- Isolamento del dispositivo

- Rilevazione avanzata

- Gestione delle vulnerabilità

- Configurazione centralizzata dei criteri tramite la gestione delle impostazioni di sicurezza

Inizialmente, le distribuzioni Linux seguenti sono supportate in anteprima:

- Ubuntu 20.04 ARM64

- Ubuntu 22.04 ARM64

- Amazon Linux 2 ARM64

- Amazon Linux 2023 ARM64

Nota

Il supporto per altre distribuzioni Linux è pianificato come parte di questo programma di anteprima.

Le procedure di installazione in questo articolo installano la versione 101.24102.0002 dell'agente dal canale insider lento nel dispositivo basato su ARM64. Vedere Novità di Microsoft Defender per endpoint in Linux.

Distribuire Defender per endpoint in Linux per dispositivi basati su ARM64

È possibile scegliere tra diversi metodi per distribuire Defender per endpoint in Linux nel dispositivo basato su ARM64:

Prima di iniziare

Assicurarsi che i prerequisiti siano soddisfatti per Defender per endpoint in Linux

Per eseguire l'onboarding dei server in Defender per endpoint, sono necessarie licenze server . È possibile scegliere tra queste opzioni:

- Microsoft Defender per server piano 1 o piano 2 (come parte dell'offerta Defender per cloud) o

- Server di Microsoft Defender per endpoint.

Eseguire la distribuzione usando lo script del programma di installazione

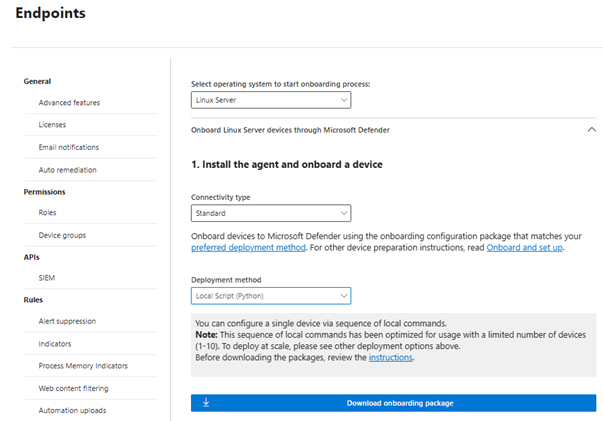

Nel portale di Microsoft Defender passare a Impostazioni> EndpointGestione>dispositivi>Onboarding.

Nella schermata di onboarding selezionare le opzioni seguenti:

Nell'elenco Selezionare il sistema operativo per avviare il processo di onboarding selezionare Server Linux.

Nell'elenco Tipo di connettività selezionare Semplificata. In alternativa, se necessario, è possibile selezionare Standard. Per altre informazioni, vedere Onboarding di dispositivi con connettività semplificata per Microsoft Defender per endpoint.

Nell'elenco Metodo di distribuzione selezionare Script locale (Python).

Selezionare Scarica pacchetto di onboarding.

In una nuova finestra del browser scaricare lo script bash del programma di installazione di Defender per endpoint.

Usare il comando seguente per concedere le autorizzazioni necessarie per lo script:

$chmod +x /mde_installer.shEseguire il comando seguente per eseguire lo script del programma di installazione:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyConvalidare la distribuzione seguendo questa procedura:

Nel dispositivo eseguire il comando seguente per controllare lo stato di integrità. Un valore restituito di

trueindica che il prodotto funziona come previsto:$ mdatp health --field healthyNel portale di Microsoft Defender, in Dispositivi asset> cercare il dispositivo Linux appena caricato. La visualizzazione del dispositivo nel portale può richiedere circa 20 minuti.

Se si verifica un problema, vedere Risolvere i problemi di distribuzione (in questo articolo).

Eseguire la distribuzione usando lo script del programma di installazione con Ansible

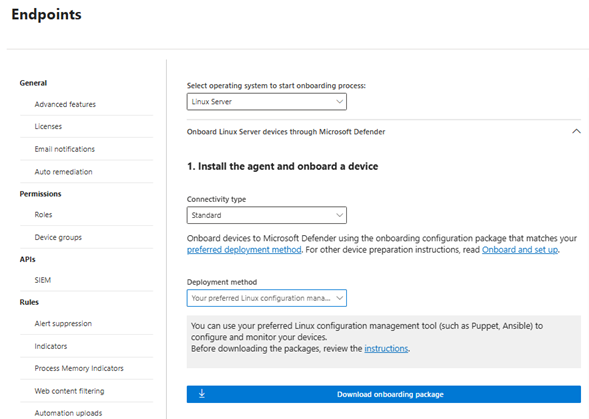

Nel portale di Microsoft Defender passare a Impostazioni> EndpointGestione>dispositivi>Onboarding.

Nella schermata di onboarding selezionare le opzioni seguenti:

Nell'elenco Selezionare il sistema operativo per avviare il processo di onboarding selezionare Server Linux.

Nell'elenco Tipo di connettività selezionare Semplificata. In alternativa, se necessario, è possibile selezionare Standard. Per altre informazioni, vedere Onboarding di dispositivi con connettività semplificata per Microsoft Defender per endpoint.

Nell'elenco Metodo di distribuzione selezionare Lo strumento di gestione della configurazione Linux preferito.

Selezionare Scarica pacchetto di onboarding.

In una nuova finestra del browser scaricare lo script bash del programma di installazione di Defender per endpoint.

Creare un file YAML di installazione nel server Ansible. Ad esempio,

/etc/ansible/playbooks/install_mdatp.ymlusando l'oggettomde_installer.shscaricato nel passaggio 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Distribuire Defender per endpoint in Linux usando il comando seguente. Modificare i percorsi e il canale corrispondenti, in base alle esigenze.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Convalidare la distribuzione seguendo questa procedura:

Nel dispositivo eseguire i comandi seguenti per verificare l'integrità, la connettività, l'antivirus e i rilevamenti EDR del dispositivo:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"Nel portale di Microsoft Defender, in Dispositivi asset> cercare il dispositivo Linux appena caricato. La visualizzazione del dispositivo nel portale può richiedere circa 20 minuti.

Se si verifica un problema, vedere Risolvere i problemi di distribuzione (in questo articolo).

Distribuire usando lo script del programma di installazione con Puppet

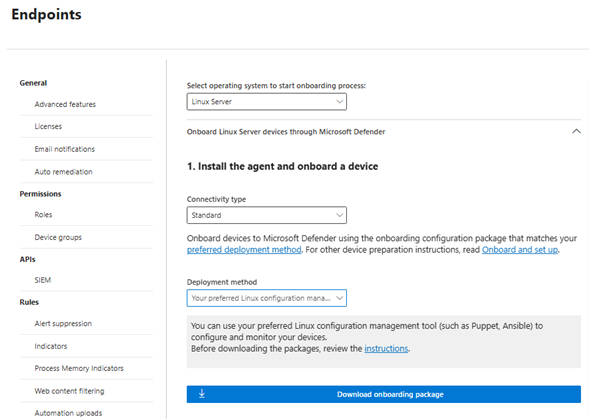

Nel portale di Microsoft Defender passare a Impostazioni> EndpointGestione>dispositivi>Onboarding.

Nella schermata di onboarding selezionare le opzioni seguenti:

Nell'elenco Selezionare il sistema operativo per avviare il processo di onboarding selezionare Server Linux.

Nell'elenco Tipo di connettività selezionare Semplificata. In alternativa, se necessario, è possibile selezionare Standard. Per altre informazioni, vedere Onboarding di dispositivi con connettività semplificata per Microsoft Defender per endpoint.

Nell'elenco Metodo di distribuzione selezionare Lo strumento di gestione della configurazione Linux preferito.

Selezionare Scarica pacchetto di onboarding. Salvare il file come

WindowsDefenderATPOnboardingPackage.zip.

Estrarre il contenuto del pacchetto di onboarding usando il comando seguente:

unzip WindowsDefenderATPOnboardingPackage.zipVerrà visualizzato l'output seguente:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonIn una nuova finestra del browser scaricare lo script bash del programma di installazione di Defender per endpoint (questo script è denominato

mde_installer.sh).Creare un manifesto puppet usando la procedura seguente, che usa lo script del

mde_installer.shpassaggio 4.Nella cartella modules dell'installazione di Puppet creare le cartelle seguenti:

install_mdatp/filesinstall_mdatp/manifests

La cartella modules si trova in genere nel

/etc/puppetlabs/code/environments/production/modulesserver Puppet.Copiare il

mdatp_onboard.jsonfile creato in precedenza nellainstall_mdatp/filescartella.Copiare

mde_installer.shininstall_mdatp/files folder.Creare un

init.ppfile all'internoinstall_mdatp/manifestsche contiene le istruzioni di distribuzione seguenti:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Usare il manifesto puppet per installare Defender per endpoint in Linux nel dispositivo.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Convalidare la distribuzione. Nel portale di Microsoft Defender, in Dispositivi asset> cercare il dispositivo Linux appena caricato. La visualizzazione del dispositivo nel portale può richiedere circa 20 minuti.

Distribuire Defender per endpoint in Linux usando Microsoft Defender per il cloud

Se l'organizzazione usa Defender per cloud, è possibile usarlo per distribuire Defender per endpoint in Linux.

È consigliabile abilitare la distribuzione automatica nei dispositivi Linux basati su ARM64. Dopo il provisioning della macchina virtuale, definire una variabile nel file

/etc/mde.arm.d/mde.confnel dispositivo come indicato di seguito:OPT_FOR_MDE_ARM_PREVIEW=1Attendere 1-6 ore per il completamento dell'onboarding.

Nel portale di Microsoft Defender, in Dispositivi asset> cercare i dispositivi Linux appena caricati.

Serve assistenza con Defender per cloud?

Vedere questi articoli:

- Abilitare l'integrazione di Defender per endpoint: Linux

- Connettere i computer non Azure a Microsoft Defender per il cloud: eseguire l'onboarding del server Linux

Risolvere i problemi di distribuzione

Se si verificano problemi durante la distribuzione di Defender per endpoint in Linux nei dispositivi basati su ARM64, la Guida è disponibile. Per prima cosa, esaminare l'elenco dei problemi comuni e come risolverli. Se il problema persiste, contattaci.

Problemi comuni e come risolverli

La tabella seguente riepiloga i problemi comuni e come risolverli.

| Messaggio di errore o problema | Soluzione |

|---|---|

mdatp not found |

Il repository potrebbe non essere configurato correttamente. Verificare se il canale è impostato su insiders-slow nello script del programma di installazione |

mdatp health indica una licenza mancante |

Assicurarsi di passare lo script o il file json di onboarding corretto allo script o allo strumento di automazione |

| Le esclusioni non funzionano come previsto | Se si verificano esclusioni che funzionano su altri dispositivi, ma non funzionano sui server Linux basati su ARM64, contattare Microsoft all'indirizzo mdearmsupport@microsoft.com. Sono necessari i log dell'analizzatore client. |

| Si vuole assistenza per l'ottimizzazione di mdatp. | Contattaci all'indirizzo mdearmsupport@microsoft.com. |

Contattaci se hai bisogno di aiuto

Quando ci contatti all'indirizzo mdearmsupport@microsoft.com, assicurati di descrivere il problema in dettaglio. Se possibile, includere screenshot e i log dell'analizzatore client.

Anteprima arm dell'analizzatore client XMDE

Usando Bash, scaricare l'anteprima di ARM dell'analizzatore client XMDE.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Eseguire lo strumento di supporto.

sudo ./MDESupportTool -d --mdatp-log debugSeguire le istruzioni visualizzate e quindi eseguire il completamento alla fine della raccolta di log. I log si trovano nella

/tmpdirectory.Il set di log è di proprietà dell'utente radice, quindi potrebbero essere necessari privilegi radice per rimuovere il set di log.