Configurare e configurare Microsoft Defender per endpoint Piano 1

Si applica a:

Questo articolo descrive come configurare e configurare Defender per endpoint Piano 1. Sia che si disponga di assistenza o che si stia eseguendo manualmente, è possibile usare questo articolo come guida per tutta la distribuzione.

Il processo di configurazione e configurazione

Il processo di configurazione e configurazione generale per Defender per Endpoint Piano 1 è il seguente:

| Numero | Passaggio | Descrizione |

|---|---|---|

| 1 | Verificare i requisiti | Elenchi requisiti relativi a licenze, browser, sistema operativo e data center |

| 2 | Pianificare la distribuzione | Elenchi diversi metodi di distribuzione da considerare e include collegamenti a più risorse per decidere quale metodo usare |

| 3 | Configurare l'ambiente tenant | Elenchi attività per la configurazione dell'ambiente tenant |

| 4 | Assegnare ruoli e autorizzazioni | Elenchi ruoli e autorizzazioni da considerare per il team di sicurezza SUGGERIMENTO: non appena vengono assegnati ruoli e autorizzazioni, il team di sicurezza può iniziare a usare il portale di Microsoft Defender. Per altre informazioni, vedere Introduzione. |

| 5 | Eseguire l'onboarding in Defender per endpoint | Elenchi diversi metodi da parte del sistema operativo per l'onboarding in Defender per endpoint Piano 1 e include collegamenti a informazioni più dettagliate per ogni metodo |

| 6 | Configurare la protezione di nuova generazione | Descrive come configurare le impostazioni di protezione di nuova generazione in Microsoft Intune |

| 7 | Configurare le funzionalità di riduzione della superficie di attacco | Elenchi i tipi di funzionalità di riduzione della superficie di attacco che è possibile configurare e include procedure con collegamenti a più risorse |

Verificare i requisiti

Nella tabella seguente sono elencati i requisiti di base per Defender per endpoint Piano 1:

| Requisito | Descrizione |

|---|---|

| Requisiti di licenza | Defender per endpoint piano 1 (autonomo o come parte di Microsoft 365 E3, A3 o G3) |

| Requisiti per il browser | Microsoft Edge Internet Explorer versione 11 Google Chrome |

| Sistemi operativi (client) | Windows 11 Windows 10 versione 1709 o successiva macOS iOS Android OS |

| Sistemi operativi (server) | Windows Server 2022 Windows Server 2019 Windows Server versione 1803 e successive Windows Server 2016 e 2012 R2 sono supportati quando si usa la soluzione unificata moderna Linux Server |

| Datacenter | Una delle posizioni del data center seguenti: -Unione Europea -Regno Unito - Stati Uniti |

Nota

La versione autonoma di Defender per Endpoint Piano 1 non include licenze server. Per eseguire l'onboarding dei server, è necessaria una licenza aggiuntiva, ad esempio:

- Microsoft Defender per server Piano 1 o Piano 2 (come parte dell'offerta Defender per cloud).

- Server di Microsoft Defender per endpoint.

- Microsoft Defender for Business per server (per le piccole e medie imprese)

Per altre informazioni, vedere Defender per l'onboarding degli endpoint Windows Server

Pianificare la distribuzione

Quando si pianifica la distribuzione, è possibile scegliere tra diverse architetture e metodi di distribuzione. Ogni organizzazione è univoca, quindi sono disponibili diverse opzioni da considerare, come indicato nella tabella seguente:

| Metodo | Descrizione |

|---|---|

| Intune | Usare Intune per gestire gli endpoint in un ambiente nativo del cloud |

| Intune e Configuration Manager | Usare Intune e Configuration Manager per gestire endpoint e carichi di lavoro che si estendono su un ambiente locale e cloud |

| Configuration Manager | Usare Configuration Manager per proteggere gli endpoint locali con la potenza basata sul cloud di Defender per endpoint |

| Script locale scaricato dal portale di Microsoft Defender | Usare script locali negli endpoint per eseguire un progetto pilota o eseguire l'onboarding di pochi dispositivi |

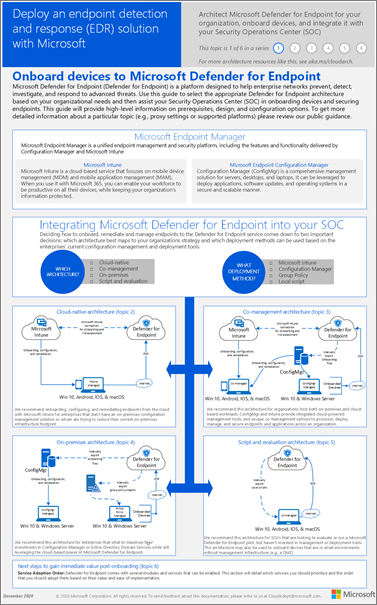

Per altre informazioni sulle opzioni di distribuzione, vedere Pianificare la distribuzione di Defender per endpoint. Scaricare inoltre il poster seguente:

Ottenere il poster della distribuzione

Consiglio

Per informazioni più dettagliate sulla pianificazione della distribuzione, vedere Pianificare la distribuzione Microsoft Defender per endpoint.

Configurare l'ambiente tenant

La configurazione dell'ambiente tenant include attività, ad esempio:

- Verifica delle licenze

- Configurazione del tenant

- Configurazione delle impostazioni proxy (solo se necessario)

- Assicurarsi che i sensori funzionino correttamente e segnalare i dati a Defender per endpoint

Queste attività sono incluse nella fase di installazione di Defender per endpoint. Vedere Configurare Defender per endpoint.

Assegnare ruoli e autorizzazioni

Per accedere al portale di Microsoft Defender, configurare le impostazioni per Defender per endpoint o eseguire attività, ad esempio l'esecuzione di azioni di risposta sulle minacce rilevate, è necessario assegnare le autorizzazioni appropriate. Defender per endpoint usa ruoli predefiniti all'interno di Microsoft Entra ID.

Microsoft consiglia di assegnare agli utenti solo il livello di autorizzazione necessario per eseguire le attività. È possibile assegnare le autorizzazioni usando la gestione delle autorizzazioni di base o il controllo degli accessi in base al ruolo .

- Con la gestione delle autorizzazioni di base, gli amministratori globali e gli amministratori della sicurezza hanno accesso completo, mentre i lettori di sicurezza hanno accesso in sola lettura.

- Con il controllo degli accessi in base al ruolo è possibile impostare autorizzazioni più granulari tramite più ruoli. Ad esempio, è possibile avere lettori di sicurezza, operatori di sicurezza, amministratori della sicurezza, amministratori degli endpoint e altro ancora.

La tabella seguente descrive i ruoli chiave da considerare per Defender per endpoint nell'organizzazione:

| Ruolo | Descrizione |

|---|---|

| Amministratori globali Come procedura consigliata, limitare il numero di amministratori globali. |

Gli amministratori globali possono eseguire tutti i tipi di attività. La persona che ha effettuato l'iscrizione alla società per Microsoft 365 o per Microsoft Defender per endpoint Piano 1 è un amministratore globale per impostazione predefinita. Gli amministratori globali sono in grado di accedere o modificare le impostazioni in tutti i portali di Microsoft 365, ad esempio: - Il interfaccia di amministrazione di Microsoft 365 (https://admin.microsoft.com) - portale Microsoft Defender (https://security.microsoft.com) - Intune interfaccia di amministrazione (https://intune.microsoft.com) |

| Amministratori della sicurezza | Gli amministratori della sicurezza possono eseguire attività dell'operatore di sicurezza più le attività seguenti: - Monitorare i criteri correlati alla sicurezza - Gestire avvisi e minacce per la sicurezza - Visualizzare i report |

| Operatore della sicurezza | Gli operatori di sicurezza possono eseguire attività di lettura della sicurezza più le attività seguenti: - Visualizzare le informazioni sulle minacce rilevate - Analizzare e rispondere alle minacce rilevate |

| Ruolo con autorizzazioni di lettura per la sicurezza | I lettori di sicurezza possono eseguire le attività seguenti: - Visualizzare i criteri correlati alla sicurezza nei servizi di Microsoft 365 - Visualizzare le minacce e gli avvisi di sicurezza - Visualizzare i report |

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Per altre informazioni sui ruoli in Microsoft Entra ID, vedere Assegnare ruoli di amministratore e non amministratore agli utenti con Microsoft Entra ID. Inoltre, altre informazioni sui ruoli per Defender per endpoint, vedere Controllo degli accessi in base al ruolo.

Eseguire l'onboarding in Defender per endpoint

Quando si è pronti per eseguire l'onboarding degli endpoint dell'organizzazione, è possibile scegliere tra diversi metodi, come indicato nella tabella seguente:

| Endpoint | Strumento di distribuzione |

|---|---|

| Windows |

Script locale (fino a 10 dispositivi) Criteri di gruppo Microsoft Intune/Mobile Gestione dispositivi Microsoft Endpoint Configuration Manager Script VDI |

| macOS |

Script locale Microsoft Intune JAMF Pro Gestione di dispositivi mobili |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Gestione applicazioni mobili |

Procedere quindi alla configurazione delle funzionalità di protezione e riduzione della superficie di attacco di nuova generazione.

Configurare la protezione di nuova generazione

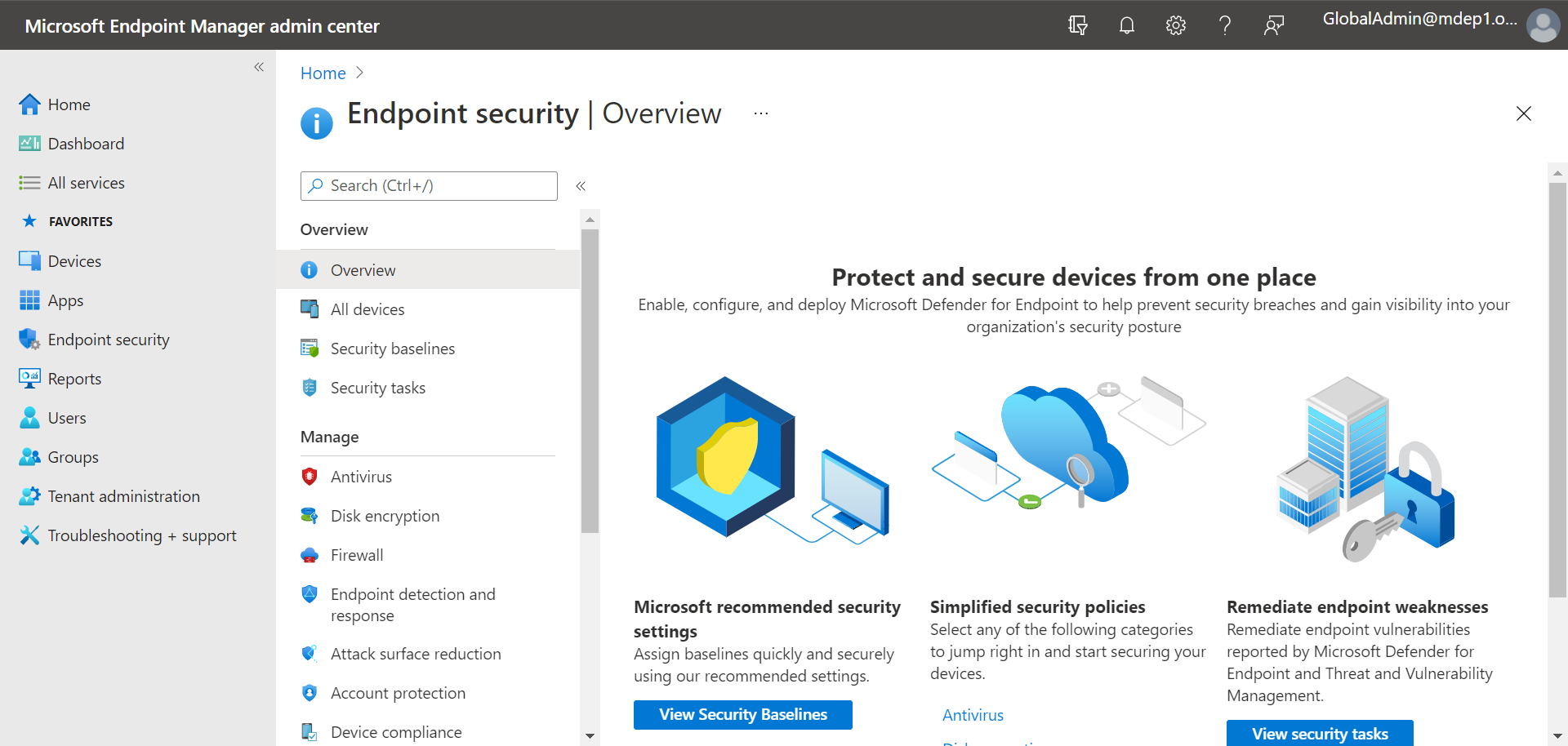

È consigliabile usare Intune per gestire i dispositivi e le impostazioni di sicurezza dell'organizzazione, come illustrato nell'immagine seguente:

Per configurare la protezione di nuova generazione in Intune, seguire questa procedura:

Passare all'interfaccia di amministrazione di Intune (https://intune.microsoft.com) e accedere.

Selezionare Endpoint security>Antivirus e quindi selezionare un criterio esistente. Se non si dispone di un criterio esistente, creare un nuovo criterio.

Impostare o modificare le impostazioni di configurazione dell'antivirus. Hai bisogno di assistenza? Fare riferimento alle risorse seguenti:

Al termine della specifica delle impostazioni, scegliere Rivedi e salva.

Configurare le funzionalità di riduzione della superficie di attacco

La riduzione della superficie di attacco consiste nel ridurre le posizioni e i modi in cui l'organizzazione è aperta agli attacchi. Defender per Endpoint Piano 1 include diverse funzionalità e funzionalità che consentono di ridurre le superfici di attacco tra gli endpoint. Queste funzionalità e funzionalità sono elencate nella tabella seguente:

| Funzionalità/funzionalità | Descrizione |

|---|---|

| Regole per la riduzione della superficie di attacco | Configurare le regole di riduzione della superficie di attacco per limitare i comportamenti rischiosi basati su software e proteggere l'organizzazione. Le regole di riduzione della superficie di attacco sono destinate a determinati comportamenti software, ad esempio - Avvio di file eseguibili e script che tentano di scaricare o eseguire file - Esecuzione di script offuscati o altrimenti sospetti - Esecuzione di comportamenti che le app in genere non avviano durante il normale lavoro quotidiano Tali comportamenti software sono talvolta visti in applicazioni legittime. Tuttavia, questi comportamenti sono spesso considerati rischiosi perché vengono comunemente abusati dagli utenti malintenzionati tramite malware. |

| Mitigazione ransomware | Configurare la mitigazione ransomware configurando l'accesso controllato alle cartelle, che consente di proteggere i dati preziosi dell'organizzazione da app e minacce dannose, ad esempio ransomware. |

| Controllo dispositivo | Configurare le impostazioni di controllo del dispositivo per consentire o bloccare i dispositivi rimovibili, ad esempio le unità USB. |

| Protezione di rete | Configurare la protezione di rete per impedire agli utenti dell'organizzazione di usare applicazioni che accedono a domini pericolosi o a contenuti dannosi su Internet. |

| Protezione sul Web | Configurare la protezione dalle minacce Web per proteggere i dispositivi dell'organizzazione da siti di phishing, siti di exploit e altri siti non attendibili o con bassa reputazione. Configurare il filtro dei contenuti Web per tenere traccia e regolare l'accesso ai siti Web in base alle relative categorie di contenuto (ad esempio, tempo libero, larghezza di banda elevata, contenuto per adulti o responsabilità legale). |

| Firewall di rete | Configurare il firewall di rete con regole che determinano quale traffico di rete può entrare o uscire dai dispositivi dell'organizzazione. |

| Controllo delle applicazioni | Configurare le regole di controllo delle applicazioni se si vuole consentire l'esecuzione solo di applicazioni e processi attendibili nei dispositivi Windows. |

Regole di riduzione della superficie di attacco

Le regole di riduzione della superficie di attacco sono disponibili nei dispositivi che eseguono Windows. È consigliabile usare Intune, come illustrato nell'immagine seguente:

Passare all'interfaccia di amministrazione Intune ed eseguire l'accesso.

Scegliere Riduzionedella superficie> di attacco per la sicurezza> degli endpoint+ Crea criterio.

In Piattaforma selezionare Windows 10, Windows 11 e Windows Server.

In Profilo selezionare Regole di riduzione della superficie di attacco e quindi scegliere Crea.

Nella scheda Informazioni di base specificare un nome e una descrizione per i criteri e quindi scegliere Avanti.

Nella scheda Impostazioni di configurazione espandere in Defender, configurare le regole di riduzione della superficie di attacco e quindi scegliere Avanti. Per altre informazioni sulle regole di riduzione della superficie di attacco, vedere Panoramica della distribuzione delle regole di riduzione della superficie di attacco.

È consigliabile abilitare almeno le tre regole di protezione standard seguenti:

Nella scheda Tag ambito , se l'organizzazione usa tag di ambito, scegliere + Seleziona tag di ambito e quindi selezionare i tag da usare. Scegliere quindi Avanti.

Per altre informazioni sui tag di ambito, vedere Usare il controllo degli accessi in base al ruolo e i tag di ambito per l'IT distribuito.

Nella scheda Assegnazioni specificare gli utenti e i gruppi a cui devono essere applicati i criteri e quindi scegliere Avanti. Per altre informazioni sulle assegnazioni, vedere Assegnare profili utente e dispositivo in Microsoft Intune.

Nella scheda Rivedi e crea esaminare le impostazioni e quindi scegliere Crea.

Consiglio

Per altre informazioni sulle regole di riduzione della superficie di attacco, vedere le risorse seguenti:

- Usare le regole di riduzione della superficie di attacco per prevenire le infezioni dovute a malware

- Visualizzare l'elenco delle regole di riduzione della superficie di attacco

- Distribuzione delle regole di riduzione della superficie di attacco Passaggio 3: Implementare le regole di riduzione della superficie di attacco

Mitigazione ransomware

È possibile ottenere la mitigazione ransomware tramite l'accesso controllato alle cartelle, che consente solo alle app attendibili di accedere alle cartelle protette sugli endpoint.

È consigliabile usare Intune per configurare l'accesso controllato alle cartelle.

Passare all'interfaccia di amministrazione Intune ed eseguire l'accesso.

Passare aRiduzione della superficie degli attacchi di sicurezza> degli endpoint e quindi scegliere + Crea criterio.

In Piattaforma selezionare Windows 10, Windows 11 e Windows Server e in Profilo selezionare Regole di riduzione della superficie di attacco. Scegliere quindi Crea.

Nella scheda Informazioni di base assegnare un nome al criterio e aggiungere una descrizione. Seleziona Avanti.

Nella sezione Defender della scheda Impostazioni di configurazione scorrere verso il basso fino alla fine. Nell'elenco a discesa Abilita accesso controllato alle cartelle selezionare Abilitato e quindi scegliere Avanti.

Facoltativamente, è possibile specificare queste altre impostazioni:

- Accanto a Cartelle protette con accesso controllato alle cartelle, impostare l'opzione su Configurato e quindi aggiungere cartelle che devono essere protette.

- Accanto a Accesso controllato alle cartelle Applicazioni consentite, impostare l'opzione su Configurato e quindi aggiungere app che devono avere accesso alle cartelle protette.

Nella scheda Tag ambito , se l'organizzazione usa tag di ambito, scegliere + Seleziona tag di ambito e quindi selezionare i tag da usare. Scegliere quindi Avanti. Per altre informazioni sui tag di ambito, vedere Usare il controllo degli accessi in base al ruolo e i tag di ambito per l'IT distribuito.

Nella scheda Assegnazioni selezionare Aggiungi tutti gli utenti e + Aggiungi tutti i dispositivi e quindi scegliere Avanti. È possibile specificare in alternativa gruppi specifici di utenti o dispositivi.

Nella scheda Rivedi e crea esaminare le impostazioni per i criteri e quindi scegliere Crea. I criteri vengono applicati a tutti gli endpoint di cui è stato eseguito l'onboarding in Defender per endpoint a breve.

Controllo del dispositivo

È possibile configurare Defender per endpoint per bloccare o consentire i dispositivi e i file rimovibili nei dispositivi rimovibili. È consigliabile usare Intune per configurare le impostazioni di controllo del dispositivo.

Passare all'interfaccia di amministrazione Intune ed eseguire l'accesso.

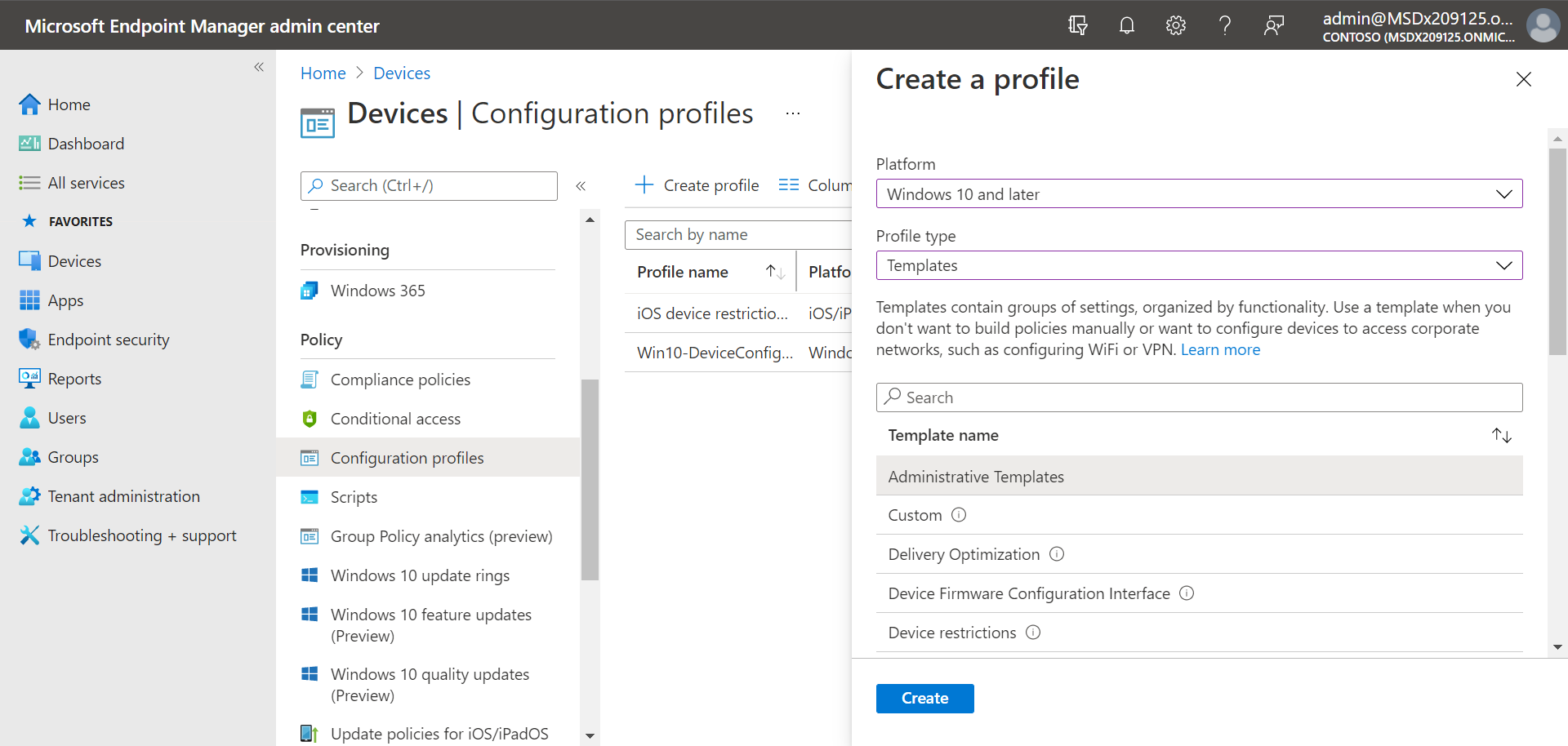

SelezionareConfigurazione>dispositivi>+ Crea>criterio.

In Piattaforma selezionare un profilo, ad esempio Windows 10 e versioni successive, e per Tipo di profilo selezionare Modelli.

In Nome modello selezionare Modelli amministrativi e quindi scegliere Crea.

Nella scheda Informazioni di base assegnare un nome al criterio e aggiungere una descrizione. Seleziona Avanti.

Nella scheda Impostazioni di configurazione selezionare Tutte le impostazioni. Nella casella di ricerca digitare

Removablequindi per visualizzare tutte le impostazioni relative ai dispositivi rimovibili.Selezionare un elemento nell'elenco, ad esempio Tutte le classi di archiviazione rimovibile, Nega tutto l'accesso, per aprire il riquadro a comparsa. Il riquadro a comparsa per ogni impostazione spiega cosa accade quando è abilitato, disabilitato o non configurato. Selezionare un'impostazione e quindi scegliere OK.

Ripetere il passaggio 6 per ogni impostazione che si vuole configurare. Quindi scegliere Avanti.

Nella scheda Tag ambito , se l'organizzazione usa tag di ambito, scegliere + Seleziona tag di ambito e quindi selezionare i tag da usare. Scegliere quindi Avanti.

Per altre informazioni sui tag di ambito, vedere Usare il controllo degli accessi in base al ruolo e i tag di ambito per l'IT distribuito.

Nella scheda Assegnazioni selezionare Aggiungi tutti gli utenti e + Aggiungi tutti i dispositivi e quindi scegliere Avanti. È possibile specificare in alternativa gruppi specifici di utenti o dispositivi.

Nella scheda Rivedi e crea esaminare le impostazioni per i criteri e quindi scegliere Crea. I criteri vengono applicati a tutti gli endpoint di cui è stato eseguito l'onboarding in Defender per endpoint a breve.

Consiglio

Per altre informazioni, vedere Come controllare i dispositivi USB e altri supporti rimovibili usando Microsoft Defender per endpoint.

Protezione della rete

Con la protezione di rete, è possibile proteggere l'organizzazione da domini pericolosi che potrebbero ospitare truffe di phishing, exploit e altri contenuti dannosi su Internet. È consigliabile usare Intune per attivare la protezione di rete.

Passare all'interfaccia di amministrazione Intune ed eseguire l'accesso.

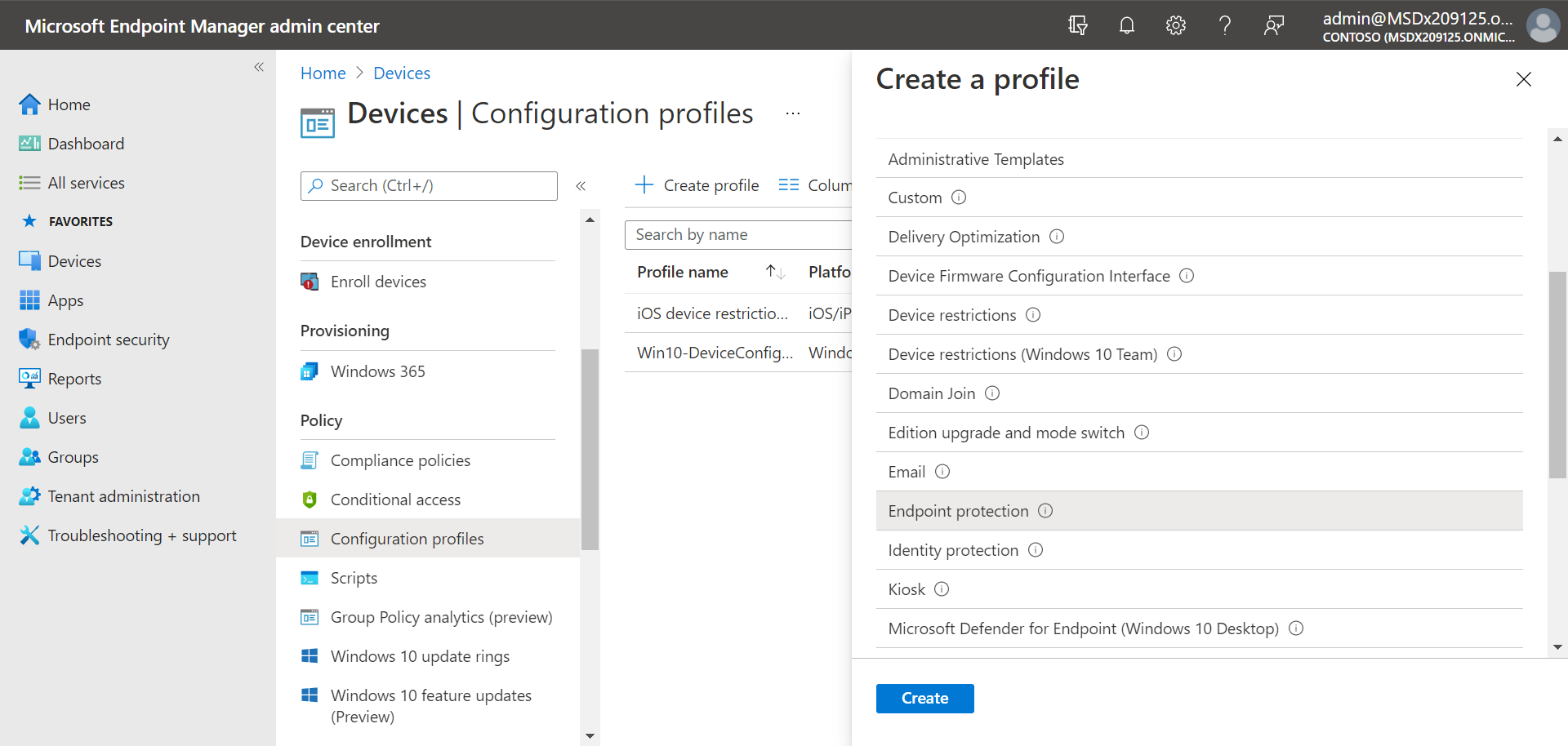

SelezionareConfigurazione>dispositivi>+ Crea>criterio.

In Piattaforma selezionare un profilo, ad esempio Windows 10 e versioni successive, e per Tipo di profilo selezionare Modelli.

In Nome modello selezionare Endpoint Protection e quindi scegliere Crea.

Nella scheda Informazioni di base assegnare un nome al criterio e aggiungere una descrizione. Seleziona Avanti.

Nella scheda Impostazioni di configurazione espandere Microsoft Defender Exploit Guard, quindi espandere Filtro di rete.

Impostare Protezione di rete su Abilita. In alternativa, è possibile scegliere Controlla per vedere come funziona la protezione di rete nell'ambiente in un primo momento.

Quindi scegliere Avanti.

Nella scheda Assegnazioni selezionare Aggiungi tutti gli utenti e + Aggiungi tutti i dispositivi e quindi scegliere Avanti. È possibile specificare in alternativa gruppi specifici di utenti o dispositivi.

Nella scheda Regole di applicabilità configurare una regola. Il profilo che si sta configurando viene applicato solo ai dispositivi che soddisfano i criteri combinati specificati.

Ad esempio, è possibile scegliere di assegnare i criteri solo agli endpoint che eseguono una determinata edizione del sistema operativo.

Quindi scegliere Avanti.

Nella scheda Rivedi e crea esaminare le impostazioni per i criteri e quindi scegliere Crea. I criteri vengono applicati a tutti gli endpoint di cui è stato eseguito l'onboarding in Defender per endpoint a breve.

Consiglio

È possibile usare altri metodi, ad esempio Windows PowerShell o Criteri di gruppo, per abilitare la protezione di rete. Per altre informazioni, vedere Attivare la protezione di rete.

Protezione Web

Con la protezione Web, è possibile proteggere i dispositivi dell'organizzazione da minacce Web e contenuti indesiderati. La protezione Web include la protezione dalle minacce Web e il filtro dei contenuti Web. Configurare entrambi i set di funzionalità. È consigliabile usare Intune per configurare le impostazioni di protezione Web.

Configurare la protezione dalle minacce Web

Passare all'interfaccia di amministrazione Intune e accedere.

Scegliere Riduzionedella superficie di attaccoper la sicurezza> degli endpoint e quindi scegliere + Crea criterio.

Selezionare una piattaforma, ad esempio Windows 10 e versioni successive, selezionare il profilo di protezione Web e quindi scegliere Crea.

Nella scheda Informazioni di base specificare un nome e una descrizione e quindi scegliere Avanti.

Nella scheda Impostazioni di configurazione espandere Protezione Web, specificare le impostazioni nella tabella seguente e quindi scegliere Avanti.

Impostazione Consiglio Abilitare la protezione di rete Impostare su Abilitato. Impedisce agli utenti di visitare siti o domini dannosi.

In alternativa, è possibile impostare la protezione di rete sulla modalità di controllo per vedere come funziona nell'ambiente. In modalità di controllo, la protezione di rete non impedisce agli utenti di visitare siti o domini, ma tiene traccia dei rilevamenti come eventi.Richiedi SmartScreen per Versione legacy di Microsoft Edge Impostare su Sì. Consente di proteggere gli utenti da potenziali truffe di phishing e software dannoso. Bloccare l'accesso a siti dannosi Impostare su Sì. Impedisce agli utenti di ignorare gli avvisi relativi a siti potenzialmente dannosi. Blocca il download di file non verificato Impostare su Sì. Impedisce agli utenti di ignorare gli avvisi e scaricare file non verificati. Nella scheda Tag ambito , se l'organizzazione usa tag di ambito, scegliere + Seleziona tag di ambito e quindi selezionare i tag da usare. Scegliere quindi Avanti.

Per altre informazioni sui tag di ambito, vedere Usare il controllo degli accessi in base al ruolo e i tag di ambito per l'IT distribuito.

Nella scheda Assegnazioni specificare gli utenti e i dispositivi per ricevere i criteri di protezione Web e quindi scegliere Avanti.

Nella scheda Rivedi e crea esaminare le impostazioni dei criteri e quindi scegliere Crea.

Consiglio

Per altre informazioni sulla protezione dalle minacce Web, vedere Proteggere l'organizzazione dalle minacce Web.

Configurare il filtro contenuto Web

Passare al portale di Microsoft Defender ed eseguire l'accesso.

Scegliere Impostazioni>Endpoint.

In Regole scegliere Filtro contenuto Web e quindi + Aggiungi criterio.

Nel riquadro a comparsa Aggiungi criterio , nella scheda Generale , specificare un nome per il criterio e quindi scegliere Avanti.

Nelle categorie Bloccate selezionare una o più categorie da bloccare e quindi scegliere Avanti.

Nella scheda Ambito selezionare i gruppi di dispositivi che si desidera ricevere questo criterio e quindi scegliere Avanti.

Nella scheda Riepilogo esaminare le impostazioni dei criteri e quindi scegliere Salva.

Consiglio

Per altre informazioni sulla configurazione del filtro contenuto Web, vedere Filtro contenuto Web.

Firewall di rete

Firewall di rete consente di ridurre il rischio di minacce alla sicurezza di rete. Il team di sicurezza può impostare regole che determinano il traffico a cui è consentito il flusso da o verso i dispositivi dell'organizzazione. È consigliabile usare Intune per configurare il firewall di rete.

::: alt-text="Screenshot dei criteri del firewall nel portale di Intune.":::

Per configurare le impostazioni di base del firewall, seguire questa procedura:

Passare all'interfaccia di amministrazione Intune e accedere.

Scegliere Firewall di sicurezza> endpoint e quindi + Crea criteri.

Selezionare una piattaforma, ad esempio Windows 10, Windows 11 e Windows Server, selezionare il profilo di Microsoft Firewall e quindi scegliere Crea.

Nella scheda Informazioni di base specificare un nome e una descrizione e quindi scegliere Avanti.

Espandere Firewall e quindi scorrere verso il basso fino alla fine dell'elenco.

Impostare ognuna delle impostazioni seguenti su True:

- Abilitare il firewall di rete del dominio

- Abilitare il firewall di rete privato

- Abilitare il firewall di rete pubblico

Esaminare l'elenco delle impostazioni in ogni rete di dominio, reti private e reti pubbliche. È possibile lasciarli impostati su Non configurati o modificarli in base alle esigenze dell'organizzazione.

Quindi scegliere Avanti.

Nella scheda Tag ambito , se l'organizzazione usa tag di ambito, scegliere + Seleziona tag di ambito e quindi selezionare i tag da usare. Scegliere quindi Avanti.

Per altre informazioni sui tag di ambito, vedere Usare il controllo degli accessi in base al ruolo e i tag di ambito per l'IT distribuito.

Nella scheda Assegnazioni selezionare Aggiungi tutti gli utenti e + Aggiungi tutti i dispositivi e quindi scegliere Avanti. È possibile specificare in alternativa gruppi specifici di utenti o dispositivi.

Nella scheda Rivedi e crea esaminare le impostazioni dei criteri e quindi scegliere Crea.

Consiglio

Le impostazioni del firewall sono dettagliate e possono sembrare complesse. Fare riferimento alle procedure consigliate per la configurazione di Windows Defender Firewall.

Controllo delle applicazioni

Windows Defender Application Control (WDAC) consente di proteggere gli endpoint di Windows consentendo l'esecuzione solo di applicazioni e processi attendibili. La maggior parte delle organizzazioni ha usato una distribuzione in più fasi di WDAC. Ovvero, la maggior parte delle organizzazioni non distribuisce inizialmente WDAC in tutti gli endpoint di Windows. In effetti, a seconda che gli endpoint Windows dell'organizzazione siano completamente gestiti, gestiti con leggerezza o endpoint "Bring Your Own Device", è possibile distribuire WDAC in tutti o in alcuni endpoint.

Per informazioni sulla pianificazione della distribuzione di WDAC, vedere le risorse seguenti:

Decisioni di progettazione dei criteri di Controllo delle applicazioni di Windows Defender

Distribuzione di Windows Defender Application Control in scenari diversi: tipi di dispositivi

Passaggi successivi

Dopo aver completato il processo di configurazione e configurazione, il passaggio successivo consiste nell'iniziare a usare Defender per endpoint.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.