Configurare gli account azione Microsoft Defender per identità

Defender per identità consente di eseguire azioni correttive destinate Active Directory locale account nel caso in cui un'identità venga compromessa. Per eseguire queste azioni, Microsoft Defender per identità deve disporre delle autorizzazioni necessarie per eseguire questa operazione.

Per impostazione predefinita, il sensore Microsoft Defender per identità rappresenta l'account LocalSystem del controller di dominio ed esegue le azioni, inclusi gli scenari di interruzione degli attacchi da Microsoft Defender XDR.

Se è necessario modificare questo comportamento, configurare un account del servizio gestito del gruppo dedicato e definire l'ambito delle autorizzazioni necessarie. Ad esempio:

Nota

L'uso di un account gMSA dedicato come account azione è facoltativo. È consigliabile usare le impostazioni predefinite per l'account LocalSystem .

Procedure consigliate per gli account azione

È consigliabile evitare di usare lo stesso account gMSA configurato per le azioni gestite da Defender per identità in server diversi dai controller di dominio. Se si usa lo stesso account e il server è compromesso, un utente malintenzionato potrebbe recuperare la password per l'account e ottenere la possibilità di modificare le password e disabilitare gli account.

È anche consigliabile evitare di usare lo stesso account sia dell'account del servizio directory che dell'account Gestisci azione. Questo perché l'account del servizio directory richiede solo autorizzazioni di sola lettura per Active Directory e gli account Di gestione azione devono avere autorizzazioni di scrittura per gli account utente.

Se sono presenti più foreste, l'account dell'azione gestita gMSA deve essere considerato attendibile in tutte le foreste o crearne uno separato per ogni foresta. Per altre informazioni, vedere Microsoft Defender per identità supporto per più foreste.

Creare e configurare un account azione specifico

Creare un nuovo account gMSA. Per altre informazioni, vedere Introduzione agli account del servizio gestito del gruppo.

Assegnare il diritto Accesso come servizio all'account gMSA in ogni controller di dominio che esegue il sensore Defender per identità.

Concedere le autorizzazioni necessarie all'account gMSA come indicato di seguito:

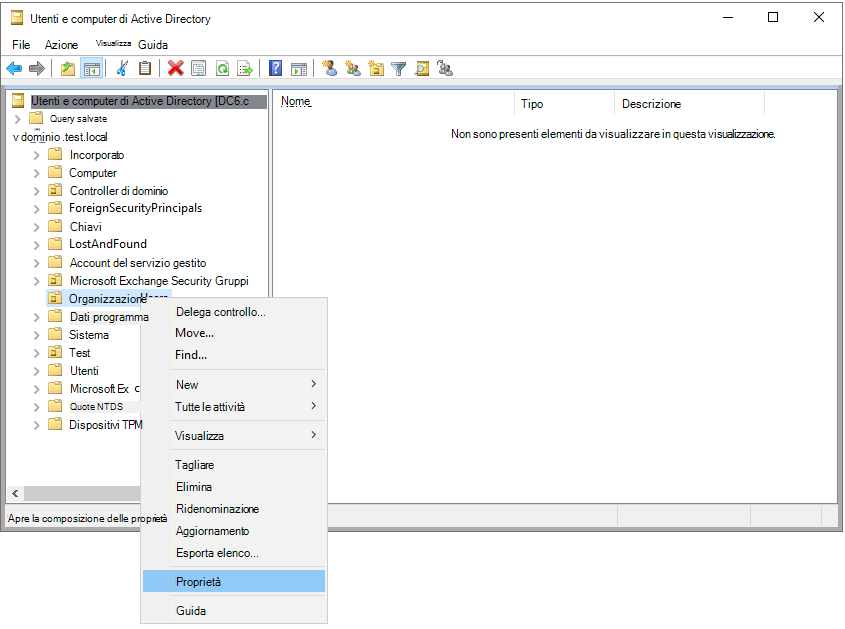

Aprire Utenti e computer di Active Directory.

Fare clic con il pulsante destro del mouse sul dominio o sull'unità organizzativa pertinente e scegliere Proprietà. Ad esempio:

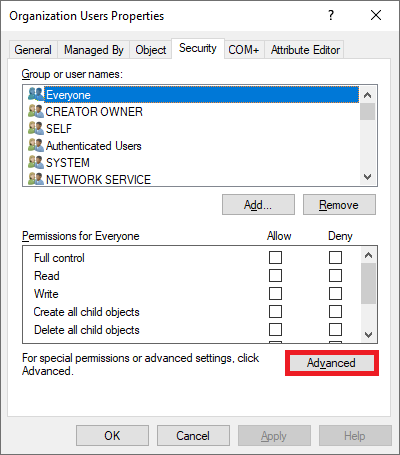

Passare alla scheda Sicurezza e selezionare Avanzate. Ad esempio:

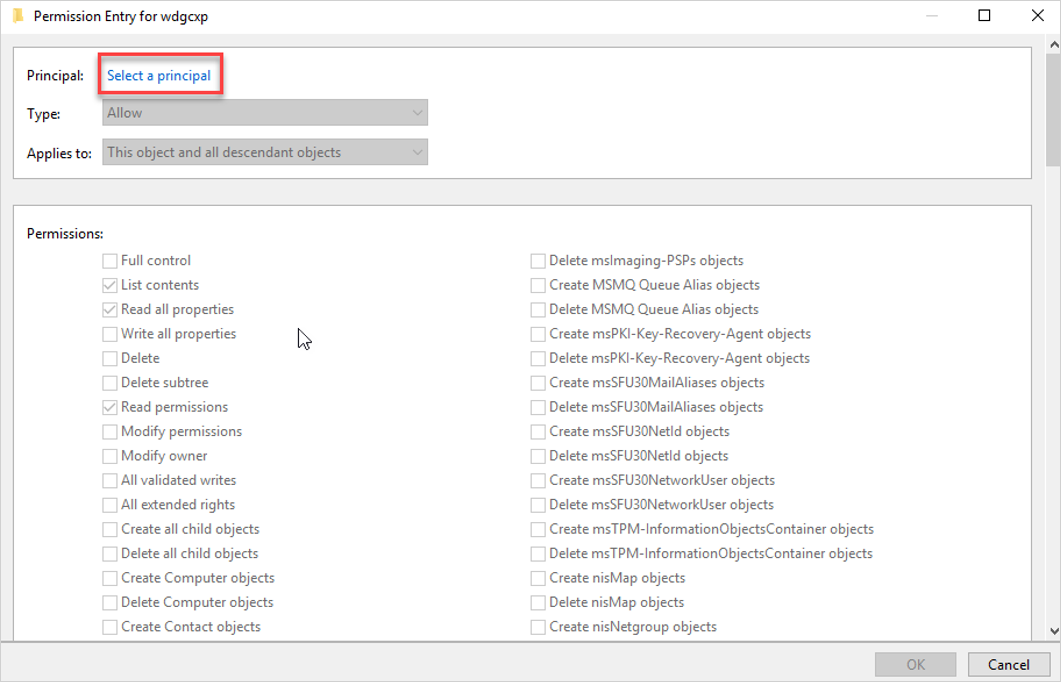

Selezionare Aggiungi>Selezionare un'entità. Ad esempio:

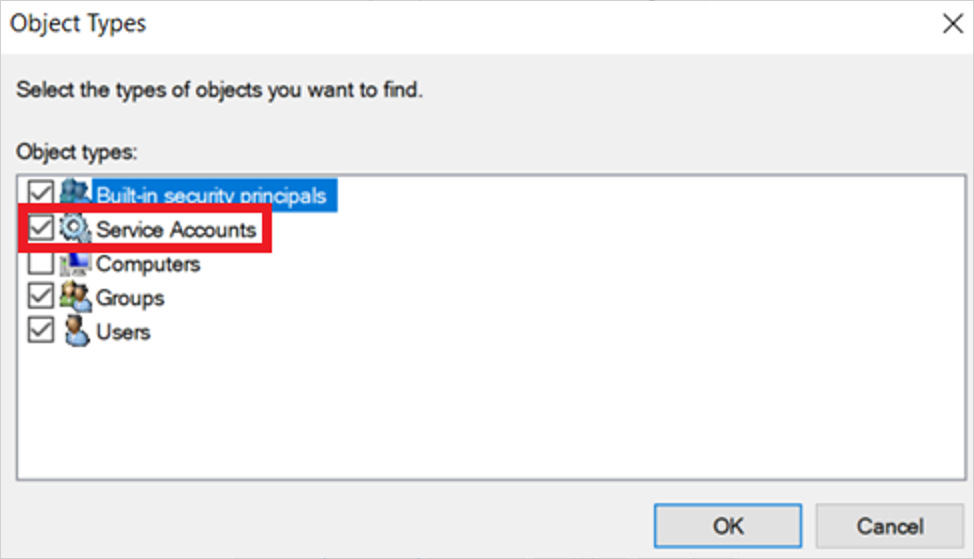

Verificare che gli account del servizio siano contrassegnati in Tipi di oggetto. Ad esempio:

Nella casella Immettere il nome dell'oggetto da selezionare immettere il nome dell'account gMSA e selezionare OK.

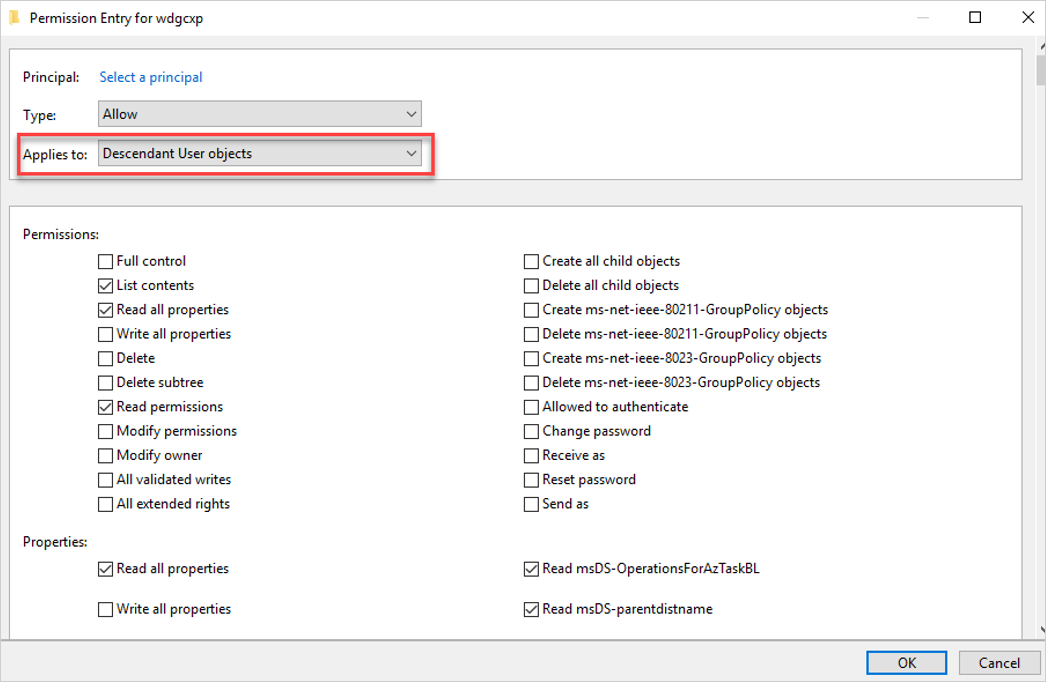

Nel campo Si applica a selezionare Oggetti utente discendente, lasciare le impostazioni esistenti e aggiungere le autorizzazioni e le proprietà illustrate nell'esempio seguente:

Le autorizzazioni necessarie includono:

Azione Autorizzazioni Proprietà Abilitare la reimpostazione forzata della password Reimpostare la password - Read pwdLastSet

-Write pwdLastSetPer disabilitare l'utente - - Read userAccountControl

-Write userAccountControl(Facoltativo) Nel campo Si applica a selezionare Oggetti gruppo discendente e impostare le proprietà seguenti:

Read membersWrite members

Selezionare OK.

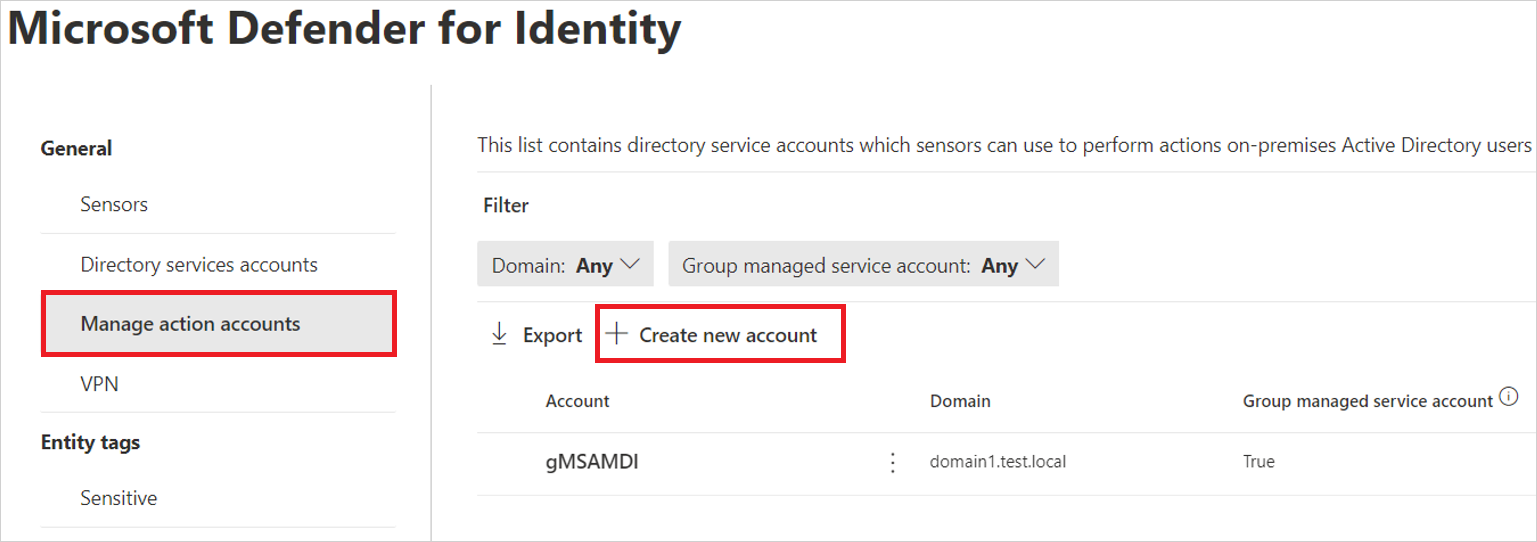

Aggiungere l'account gMSA nel portale di Microsoft Defender

Passare al portale di Microsoft Defender e selezionare Impostazioni ->Identità>Microsoft Defender per identità>Gestisci account> azione+Crea nuovo account.

Ad esempio:

Immettere il nome dell'account e il dominio e selezionare Salva.

L'account azione è elencato nella pagina Gestisci account azione .

Contenuto correlato

Per altre informazioni, vedere Azioni di correzione in Microsoft Defender per identità.