Valutazione della sicurezza: modificare l'impostazione dell'autorità di certificazione vulnerabile (ESC6) (anteprima)

Questo articolo descrive il report delle impostazioni dell'autorità di certificazione vulnerabile di Microsoft Defender per identità.

Quali sono le impostazioni vulnerabili dell'autorità di certificazione?

Ogni certificato è associato a un'entità tramite il relativo campo oggetto. Tuttavia, un certificato include anche un campo SAN (Subject Alternative Name ), che consente la validità del certificato per più entità.

Il campo SAN viene comunemente usato per i servizi Web ospitati nello stesso server, supportando l'uso di un singolo certificato HTTPS anziché certificati separati per ogni servizio. Quando il certificato specifico è valido anche per l'autenticazione, includendo un EKU appropriato, ad esempio l'autenticazione client, può essere usato per autenticare diversi account.

Gli utenti senza privilegi che possono specificare gli utenti nelle impostazioni SAN possono portare a una compromissione immediata e comportare un rischio elevato per l'organizzazione.

Se il flag di Servizi editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 certificati Active Directory è attivato, ogni utente può specificare le impostazioni SAN per la richiesta di certificato. Ciò influisce a sua volta su tutti i modelli di certificato, indipendentemente dal fatto che l'opzione Supply in the request sia attivata o meno.

Se è presente un modello in cui l'impostazione EDITF_ATTRIBUTESUBJECTALTNAME2 è attivata e il modello è valido per l'autenticazione, un utente malintenzionato può registrare un certificato che può rappresentare qualsiasi account arbitrario.

Prerequisiti

Questa valutazione è disponibile solo per i clienti che hanno installato un sensore in un server servizi certificati Active Directory. Per altre informazioni, vedere Nuovo tipo di sensore per Servizi certificati Active Directory.

Ricerca per categorie usare questa valutazione della sicurezza per migliorare il comportamento di sicurezza dell'organizzazione?

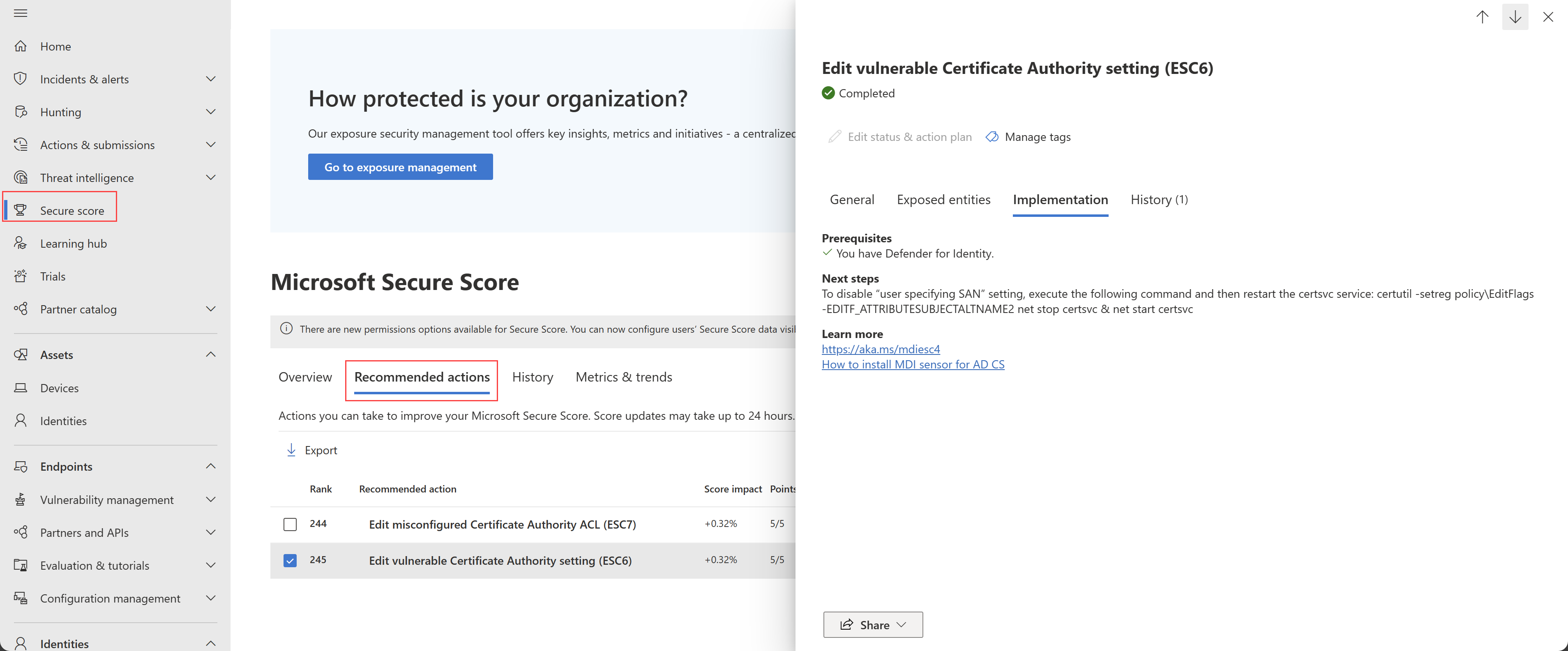

Esaminare l'azione consigliata in https://security.microsoft.com/securescore?viewid=actions per modificare le impostazioni vulnerabili dell'autorità di certificazione. Ad esempio:

Cercare il motivo per cui l'impostazione

EDITF_ATTRIBUTESUBJECTALTNAME2è attivata.Disattivare l'impostazione eseguendo:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Riavviare il servizio eseguendo:

net stop certsvc & net start certsvc

Assicurarsi di testare le impostazioni in un ambiente controllato prima di attivarle nell'ambiente di produzione.

Nota

Mentre le valutazioni vengono aggiornate quasi in tempo reale, i punteggi e gli stati vengono aggiornati ogni 24 ore. Anche se l'elenco delle entità interessate viene aggiornato entro pochi minuti dall'implementazione delle raccomandazioni, lo stato potrebbe richiedere tempo fino a quando non viene contrassegnato come Completato.