Microsoft Defender per Office 365 supporto del piano 2 per Microsoft Teams

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Con l'aumento dell'uso di strumenti di collaborazione come Microsoft Teams, è aumentata anche la possibilità di attacchi dannosi tramite messaggi di chat. Microsoft Defender per Office 365 offre già il tempo di protezione dei clic per URL e file nei messaggi di Teams tramite collegamenti sicuri per Microsoft Teams e allegati sicuri per SharePoint, OneDrive e Microsoft Teams.

In Microsoft 365 E5 e Defender per Office 365 piano 2 è stata estesa la protezione di Teams con un set di funzionalità progettate per interrompere la catena di attacchi:

Segnala messaggi sospetti di Teams: gli utenti possono segnalare messaggi dannosi di Teams. A seconda delle impostazioni dei messaggi segnalati nell'organizzazione, i messaggi segnalati vengono inviati alla cassetta postale di report specificata, a Microsoft o a entrambi. Per altre informazioni, vedere Impostazioni segnalate dall'utente in Teams.

Protezione automatica a zero ore (ZAP) per Teams: ZAP è una funzionalità di protezione della posta elettronica esistente che rileva e neutralizza i messaggi di posta indesiderata, phishing e malware dopo il recapito spostando i messaggi nella cartella o nella quarantena Email spazzatura.

ZAP per Teams mette in quarantena i messaggi nelle chat o nei canali di Teams che si trovano come malware o phishing ad alta attendibilità. Per altre informazioni, vedere Eliminazione automatica a zero ore (ZAP) in Microsoft Teams.

Le istruzioni per configurare la protezione ZAP per Teams sono disponibili nella sezione successiva.

Messaggi di Teams in quarantena: come per i messaggi di posta elettronica identificati come malware o phishing ad alta attendibilità, solo gli amministratori sono in grado di gestire i messaggi di Teams messi in quarantena da ZAP per Teams per impostazione predefinita. Per altre informazioni, vedere Gestire i messaggi di Teams in quarantena.

Il pannello dell'entità messaggio di Teams è un'unica posizione in cui archiviare tutti i metadati dei messaggi di Teams per la revisione immediata di SecOps. Tutte le minacce provenienti da chat di Teams, chat di gruppo, chat di riunione e altri canali sono disponibili in un'unica posizione non appena vengono valutate. Per altre informazioni, vedere Il pannello dell'entità messaggio di Teams in Microsoft Defender per Office 365 Piano 2.

Formazione con simulazione degli attacchi usando i messaggi di Teams: per garantire che gli utenti siano resilienti agli attacchi di phishing in Microsoft Teams, gli amministratori possono configurare simulazioni di phishing usando i messaggi di Teams anziché i messaggi di posta elettronica. Per altre informazioni, vedere Microsoft Teams in Formazione con simulazione degli attacchi.

Configurare la protezione ZAP per Teams in Defender per Office 365 Piano 2

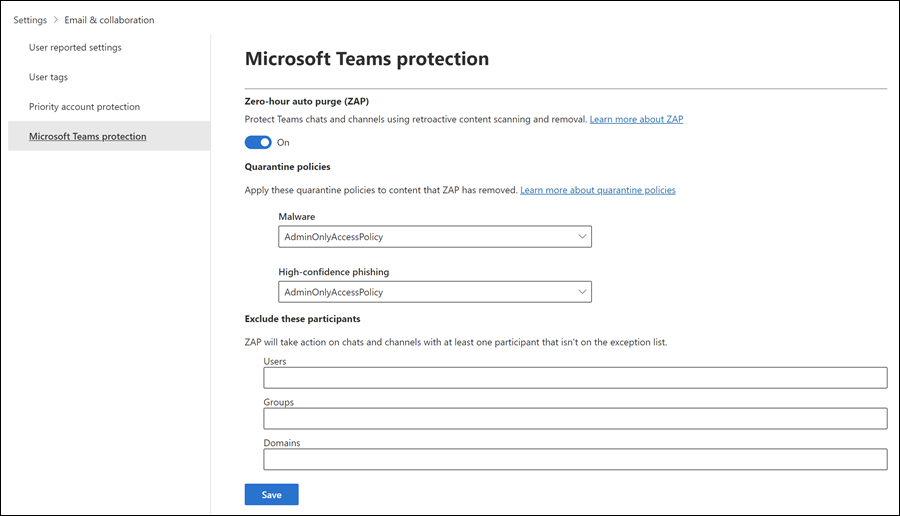

Nel portale https://security.microsoft.comdi Microsoft Defender in passare a Impostazioni>Email & la protezionedi Microsoft Teams per la collaborazione>. In alternativa, per passare direttamente alla pagina di protezione di Microsoft Teams , usare https://security.microsoft.com/securitysettings/teamsProtectionPolicy.

Nella pagina Protezione di Microsoft Teams verificare l'interruttore nella sezione Eliminazione automatica zero ore (ZAP ):

-

Attivare ZAP per Teams: verificare che l'interruttore sia attivato

.

. -

Disattiva ZAP per Teams: fare scorrere l'interruttore su Disattivato

.

.

-

Attivare ZAP per Teams: verificare che l'interruttore sia attivato

Quando l'interruttore è attivata

, usare le impostazioni rimanenti nella pagina per personalizzare la protezione ZAP for Teams:

, usare le impostazioni rimanenti nella pagina per personalizzare la protezione ZAP for Teams:Sezione Criteri di quarantena : è possibile selezionare i criteri di quarantena esistenti da usare per i messaggi messi in quarantena da ZAP per la protezione di Teams come malware o phishing con attendibilità elevata. I criteri di quarantena definiscono le operazioni che gli utenti possono eseguire per mettere in quarantena i messaggi e se gli utenti ricevono notifiche di quarantena. Per altre informazioni, vedere Anatomia dei criteri di quarantena.

Nota

Le notifiche di quarantena sono disabilitate nel criterio denominato AdminOnlyAccessPolicy. Per notificare ai destinatari che hanno messaggi messi in quarantena come malware o phishing ad alta attendibilità, creare o usare un criterio di quarantena esistente in cui sono attivate le notifiche di quarantena. Per istruzioni, vedere Creare criteri di quarantena nel portale di Microsoft Defender.

Escludere la sezione partecipanti: specificare gli utenti, i Gruppi o i domini da escludere dalla protezione ZAP for Teams. Le esclusioni sono importanti per i destinatari dei messaggi, non per i mittenti dei messaggi. Per altre informazioni, vedere Eliminazione automatica a zero ore (ZAP) in Microsoft Teams.

È possibile usare un'eccezione una sola volta, ma l'eccezione può contenere più valori:

- Più valori della stessa eccezione usano la logica OR (ad esempio,< recipient1> o <recipient2>). Se il destinatario corrisponde a uno dei valori specificati, la protezione ZAP for Teams non viene applicata.

- I diversi tipi di eccezioni usano la logica OR, <ad esempio recipient1> o <membro di group1> o <membro di domain1>. Se il destinatario corrisponde a uno dei valori di eccezione specificati, la protezione ZAP for Teams non viene applicata.

Al termine della pagina protezione di Microsoft Teams , selezionare Salva.

Usare Exchange Online PowerShell per configurare la protezione ZAP per Teams

Se si preferisce usare Exchange Online PowerShell per configurare ZAP per Microsoft Teams, sono coinvolti i cmdlet seguenti:

- I criteri di protezione di Teams (cmdlet*-TeamsProtectionPolicy ) attivano e disattivano ZAP per Teams e specificano i criteri di quarantena da usare per i rilevamenti di malware e phishing ad alta attendibilità.

- La regola dei criteri di protezione di Teams (cmdlet*-TeamsProtectionPolicyRule ) identifica i criteri di protezione di Teams e specifica eventuali eccezioni per la protezione ZAP per Teams (utenti, gruppi o domini).

Note:

- Esiste un solo criterio di protezione di Teams in un'organizzazione. Per impostazione predefinita, tale criterio è denominato Criteri di protezione di Teams.

- L'uso del cmdlet New-TeamsProtectionPolicy è significativo solo se non sono presenti criteri di protezione di Teams nell'organizzazione (il cmdlet Get-TeamsProtectionPolicy non restituisce nulla). È possibile eseguire il cmdlet senza errori, ma non vengono creati nuovi criteri di protezione di Teams se ne esiste già uno.

- Non è possibile rimuovere un criterio di protezione di Teams o una regola dei criteri di protezione di Teams esistente (non è disponibile alcun cmdlet Remove-TeamsProtectionPolicy o Remove-TeamsProtectionPolicyRule ).

- Per impostazione predefinita, non è presente alcuna regola dei criteri di protezione di Teams (il cmdlet Get-TeamsProtectionPolicyRule non restituisce nulla). Se si specificano criteri di quarantena o eccezioni per ZAP per Teams nel portale di Defender, la regola viene creata automaticamente. In alternativa, è possibile usare il cmdlet New-TeamsProtectionPolicyRule per creare la regola in PowerShell, se non esiste già.

Usare PowerShell per visualizzare i criteri di protezione di Teams e la regola dei criteri di protezione di Teams

Per visualizzare i valori importanti nei criteri di protezione di Teams e nella regola dei criteri di protezione di Teams, eseguire i comandi seguenti:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Get-TeamsProtectionPolicy e Get-TeamsProtectionPolicyRule.

Usare PowerShell per modificare i criteri di protezione di Teams

Per modificare i criteri di protezione di Teams, usare la sintassi seguente:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

Questo esempio abilita ZAP per Teams e modifica i criteri di quarantena usati per i rilevamenti di phishing con attendibilità elevata:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-TeamsProtectionPolicy.

Usare PowerShell per creare la regola dei criteri di protezione di Teams

Per impostazione predefinita, non è presente alcuna regola dei criteri di protezione di Teams, perché non sono presenti eccezioni predefinite per ZAP per Teams.

Per creare una nuova regola dei criteri di protezione di Teams, usare la sintassi seguente:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

Importante

Come illustrato in precedenza in questo articolo, più tipi di eccezione (utenti, gruppi e domini) usano la logica OR, non AND.

In questo esempio viene creata la regola dei criteri di protezione di Teams con i membri del gruppo denominato Research esclusi dalla protezione ZAP for Teams.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

Per informazioni dettagliate sulla sintassi e sui parametri, vedere New-TeamsProtectionPolicyRule.

Usare PowerShell per modificare la regola dei criteri di protezione di Teams

Se la regola dei criteri di protezione di Teams esiste già (il cmdlet Get-TeamsProtectionPolicyRule restituisce l'output), usare la sintassi seguente per modificare la regola:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

Note:

- Per informazioni sulla sintassi per l'aggiunta, la rimozione e la sostituzione di tutti i valori per i parametri ExceptIfSentTo, ExceptIfSentToMemberOf e ExceptIfRecipientDomainIs , vedere le descrizioni dei parametri in Set-TeamsProtectionPolicyRule.

- Per svuotare i parametri ExceptIfSentTo, ExceptIfSentToMemberOf o ExceptIfRecipientDomainIs , usare il valore

$null.

Questo esempio modifica la regola dei criteri di protezione di Teams esistente escludendo i destinatari nei domini research.contoso.com e research.contoso.net dalla protezione ZAP per Teams.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-TeamsProtectionPolicyRule.