Delega e ruoli nella gestione entitlement

In Microsoft Entra ID è possibile usare modelli di ruolo per gestire l'accesso su larga scala tramite la governance delle identità.

- È possibile usare i pacchetti di accesso per rappresentare ruoli dell'organizzazione nell'organizzazione, ad esempio "rappresentante vendite". Un pacchetto di accesso che rappresenta quel particolare ruolo dell'organizzazione includerà tutti i diritti di accesso di cui un rappresentante può avere normalmente bisogno, per più risorse.

- Le applicazioni possono definire i propri ruoli. Ad esempio, se si dispone di un'applicazione di vendita e tale applicazione include il ruolo app "venditore" nel relativo manifesto, è possibile includere tale ruolo dal manifesto dell'app in un pacchetto di accesso. Le applicazioni possono anche usare gruppi di sicurezza, negli scenari in cui un utente potrebbe disporre contemporaneamente di più ruoli specifici dell'applicazione.

- È possibile usare i ruoli per delegare l'accesso amministrativo. Se si ha un catalogo di tutti i pacchetti di accesso necessari per il reparto vendite, è possibile designare una persona come responsabile del catalogo assegnando a questa persona un ruolo specifico del catalogo.

Questo articolo illustra come usare i ruoli per gestire gli aspetti all'interno della gestione entitlement di Microsoft Entra, per controllare l'accesso alle risorse di gestione entitlement.

Per impostazione predefinita, gli utenti con il ruolo Amministratore globale o Amministratore di Identity Governance possono creare e gestire tutti gli aspetti della gestione entitlement. Tuttavia, gli utenti di questi ruoli potrebbero non conoscere tutte le situazioni in cui sono necessari i pacchetti di accesso. Si tratta in genere di utenti all'interno dei rispettivi reparti, team o progetti che sanno con chi collaborano, quali risorse usano e per quanto tempo. Invece di concedere autorizzazioni senza restrizioni a utenti non amministratori, è possibile concedere agli utenti le autorizzazioni minime di cui hanno bisogno per svolgere il loro lavoro ed evitare di creare diritti di accesso in conflitto o non appropriati.

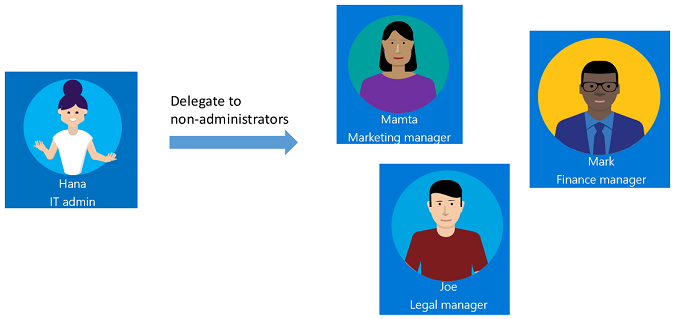

Questo video offre una panoramica di come delegare la governance dell'accesso dall'amministratore IT agli utenti che non sono amministratori.

Esempio di delega

Per comprendere come si potrebbe delegare la governance dell'accesso nella gestione entitlement, è utile considerare un esempio. Si supponga che la propria organizzazione abbia gli amministratori e i responsabili seguenti.

Come amministratore IT, Hana ha contatti in ogni reparto che sono responsabili delle risorse e del contenuto critico del reparto: Mamta nel reparto Marketing, Mark nel reparto Finance e Joe nel reparto Legal.

La gestione entitlement consente di delegare la governance dell'accesso a questi utenti non amministratori, poiché sono gli unici a sapere quali utenti hanno bisogno di accesso, per quanto tempo e per quali risorse. Delegare a non amministratori garantisce che l'accesso per i reparti venga gestito dalle persone appropriate.

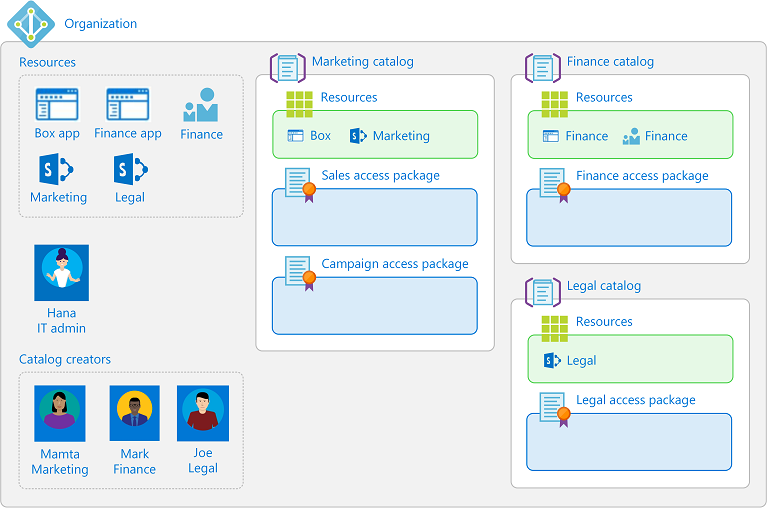

Ecco un modo in cui Hana potrebbe delegare la governance dell'accesso ai reparti marketing, finanziario e legale.

Hana crea un nuovo gruppo di sicurezza di Microsoft Entra e aggiunge Mamta, Mark e Joe come membri del gruppo.

Hana aggiunge il gruppo al ruolo Autore di cataloghi.

Mamta, Mark e Joe possono ora creare cataloghi per i propri reparti, aggiungere le risorse necessarie e conferire ulteriori deleghe all'interno del catalogo. Non possono vedere i cataloghi degli altri.

Mamta crea un catalogo Marketing, che è un contenitore di risorse.

Mamta aggiunge al catalogo le risorse di proprietà del reparto Marketing.

Mamta può aggiungere altre persone del suo reparto come proprietari del catalogo. Questo consente di condividere le responsabilità di gestione del catalogo.

Mamta può delegare ulteriormente la creazione e la gestione dei pacchetti di accesso nel catalogo Marketing ai project manager del reparto Marketing. A tale scopo, è possibile assegnarli al ruolo di responsabile dei pacchetti di accesso in un catalogo. Un responsabile dei pacchetti di accesso può creare e gestire i pacchetti di accesso, oltre che i criteri, le richieste e assegnazioni in tale catalogo. Se il catalogo lo consente, il responsabile dei pacchetti di accesso può configurare criteri per l'ingresso degli utenti di organizzazioni connesse.

Il diagramma seguente illustra i cataloghi con le risorse per i reparti marketing, finanziario e legale. Quando si usano questi cataloghi, i project manager possono creare pacchetti di accesso per i team o i progetti.

Dopo la delega, il reparto marketing potrebbe avere ruoli simili a quelli illustrati nella tabella seguente.

| User | Ruolo dell'organizzazione | Ruolo Microsoft Entra | Ruolo di gestione entitlement |

|---|---|---|---|

| Hana | Amministratore IT | Amministratore globale o amministratore di Identity Governance | |

| Mamta | Marketing manager | User | Autore di cataloghi e Proprietario catalogo |

| Bob | Marketing lead | User | Proprietario catalogo |

| Jessica | Marketing project manager | User | Responsabile dei pacchetti di accesso |

Ruoli di gestione entitlement

La gestione entitlement ha i ruoli seguenti, con autorizzazioni per amministrare la gestione entitlement stessa, applicabili in tutti i cataloghi.

| Ruolo di gestione entitlement | Un ID di definizione del ruolo | Descrizione |

|---|---|---|

| Autore di cataloghi | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Può creare e gestire cataloghi. In genere un amministratore IT che non è un amministratore globale o un proprietario di risorse per una raccolta di risorse. La persona che crea un catalogo ne diventa automaticamente il primo proprietario e può aggiungere altri proprietari del catalogo. Un autore di cataloghi non può gestire o visualizzare i cataloghi di cui non è proprietario e non può aggiungere risorse di cui non è proprietario a un catalogo. Se l'autore del catalogo deve gestire un altro catalogo o aggiungere risorse che non possiede, può chiedere di diventare comproprietario di tale catalogo o risorsa. |

La gestione entitlement ha i ruoli seguenti, definiti per ogni specifico catalogo per amministrare i pacchetti di accesso e altre configurazioni all'interno del catalogo. Un amministratore o un proprietario del catalogo può aggiungere utenti, gruppi di utenti o entità servizio a questi ruoli.

| Ruolo di gestione entitlement | Un ID di definizione del ruolo | Descrizione |

|---|---|---|

| Proprietario catalogo | ae79f266-94d4-4dab-b730-feca7e132178 |

Può modificare e gestire pacchetti di accesso e altre risorse in un catalogo. In genere un amministratore IT o proprietari di risorse o un utente scelto dal proprietario del catalogo. |

| Ruolo con autorizzazioni di lettura per il catalogo | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Può visualizzare i pacchetti di accesso esistenti all'interno di un catalogo. |

| Responsabile dei pacchetti di accesso | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Può modificare e gestire tutti i pacchetti di accesso esistenti all'interno di un catalogo. |

| Responsabile assegnazione pacchetti di accesso | e2182095-804a-4656-ae11-64734e9b7ae5 |

Può modificare e gestire tutte le assegnazioni dei pacchetti di accesso esistenti. |

Inoltre, il responsabile approvazione scelto e un richiedente di un pacchetto di accesso hanno diritti, anche se non sono ruoli.

| Right | Descrizione |

|---|---|

| Responsabile approvazione | Autorizzato da un criterio ad approvare o rifiutare le richieste di pacchetti di accesso, anche se non può modificare le definizioni dei pacchetti di accesso. |

| Richiedente | Autorizzato da un criterio di un pacchetto di accesso a richiedere tale pacchetto di accesso. |

Nella tabella seguente sono elencate le attività che i ruoli di gestione entitlement possono eseguire all'interno della gestione entitlement.

Per determinare il ruolo con privilegi minimi per un'attività, è anche possibile fare riferimento aiRuoli di amministratore per attività dell’amministratore in Microsoft Entra ID.

Nota

Gli utenti a cui è stato assegnato il ruolo di gestione assegnazione pacchetti di Access non potranno più ignorare le impostazioni di approvazione quando si assegna direttamente un utente se i criteri del pacchetto di accesso richiedono l'approvazione. Se si ha uno scenario in cui è necessario ignorare l'approvazione, è consigliabile creare un secondo criterio nel pacchetto di accesso che non richiede l'approvazione ed è limitato solo agli utenti che necessitano dell'accesso.

Ruoli necessari per aggiungere risorse a un catalogo

Un amministratore globale può aggiungere o rimuovere qualsiasi gruppo (gruppi di sicurezza creati dal cloud o Gruppi di Microsoft 365 creati dal cloud), applicazioni o siti di SharePoint Online in un catalogo.

Nota

Gli utenti a cui è stato assegnato il ruolo Amministratore utenti non potranno più creare cataloghi o gestire pacchetti di accesso in un catalogo di cui non sono proprietari. Un amministratore utente che è un proprietario del catalogo può aggiungere o rimuovere qualsiasi gruppo o applicazione nel catalogo di cui è proprietario, ad eccezione di un gruppo configurato come assegnabile a un ruolo della directory. Per altre informazioni sui gruppi di questo tipo, vedere Creare un gruppo a cui è possibile assegnare ruoli in Microsoft Entra ID. Se agli utenti dell'organizzazione è stato assegnato il ruolo Amministratore utenti per configurare cataloghi, pacchetti di accesso o criteri nella gestione entitlement, è invece necessario assegnare questi utenti al ruolo Di amministratore di Identity Governance.

Per aggiungere gruppi, applicazioni o siti SharePoint Online a un catalogo, un utente che non è un amministratore globale deve avere sia la possibilità di eseguire azioni su quella risorsa, sia il ruolo di proprietario del catalogo nella gestione entitlement dei diritti per il catalogo. Il modo più comune in cui un utente può disporre della capacità di eseguire azioni per una risorsa è far parte di un ruolo della directory di Microsoft Entra che consenta di amministrare la risorsa. Oppure per le risorse con proprietari, l'utente può avere la possibilità di eseguire azioni dopo essere stato assegnato come proprietario della risorsa.

Le azioni che la gestione entitlement controlla quando un utente aggiunge una risorsa a un catalogo sono:

- Per aggiungere un gruppo di sicurezza o un gruppo di Microsoft 365: l'utente deve essere autorizzato a eseguire le azioni

microsoft.directory/groups/members/updateemicrosoft.directory/groups/owners/update - Per aggiungere un'applicazione: l'utente deve essere autorizzato a eseguire l'azione

microsoft.directory/servicePrincipals/appRoleAssignedTo/update - Per aggiungere un sito di SharePoint Online: l'utente deve essere un amministratore di SharePoint o disporre di un ruolo del sito di SharePoint Online che consente di gestire le autorizzazioni nel sito

La tabella seguente elenca alcune delle combinazioni di ruoli che includono le azioni che consentono agli utenti in tali combinazioni di ruoli di aggiungere risorse a un catalogo. Per rimuovere risorse da un catalogo è necessario avere anche un ruolo o una proprietà con le stesse azioni.

| Ruolo della directory di Microsoft Entra | Ruolo di gestione entitlement | Può aggiungere un gruppo di sicurezza | Può aggiungere un gruppo di Microsoft 365 | Può aggiungere app | Può aggiungere un sito di SharePoint Online |

|---|---|---|---|---|---|

| Amministratore globale | n/d | ✔️ | ✔️ | ✔️ | ✔️ |

| Amministratore di Identity Governance | n/d | ✔️ | |||

| Amministratore di gruppi | Proprietario catalogo | ✔️ | ✔️ | ||

| Amministratore di Intune | Proprietario catalogo | ✔️ | ✔️ | ||

| Amministratore di Exchange | Proprietario catalogo | ✔️ | |||

| Amministratore di SharePoint | Proprietario catalogo | ✔️ | ✔️ | ||

| Amministratore applicazione | Proprietario catalogo | ✔️ | |||

| Amministratore di applicazioni cloud | Proprietario catalogo | ✔️ | |||

| User | Proprietario catalogo | Solo se è proprietario del gruppo | Solo se è proprietario del gruppo | Solo se è proprietario dell'app |

Gestione delegata del ciclo di vita degli utenti guest

In genere, un utente in un ruolo con privilegi di mittente dell'invito guest può invitare singoli utenti esterni a un'organizzazione e questa impostazione può essere modificata usando le impostazioni di collaborazione esterna.

Per la gestione della collaborazione esterna, dove i singoli utenti esterni di un progetto di collaborazione potrebbero non essere noti in anticipo, l'assegnazione agli utenti che lavorano con organizzazioni esterne di ruoli di gestione entitlement può consentire loro di configurare cataloghi, pacchetti di accesso e criteri per la collaborazione esterna. Queste configurazioni consentono agli utenti esterni con cui si sta collaborando di richiedere pacchetti di accesso e di essere aggiunti alla directory dell'organizzazione.

- Per consentire agli utenti presenti nelle directory esterne di organizzazioni connesse di richiedere pacchetti di accesso in un catalogo, l'opzione del catalogo Abilitato per utenti esterni deve essere impostata su Sì. La modifica di questa impostazione può essere eseguita da un amministratore o da un proprietario del catalogo.

- Il pacchetto di accesso deve avere anche un set di criteri per gli utenti che non si trovano nella directory. Il criterio può essere creato da un amministratore, un proprietario del catalogo o un responsabile dei pacchetti di accesso del catalogo.

- Un pacchetto di accesso con tale criterio consente agli utenti nell'ambito di poter richiedere l'accesso, inclusi gli utenti che non sono già presenti nella directory. Se la richiesta viene approvata o non richiede l'approvazione, l'utente viene aggiunto automaticamente alla directory.

- Se l'impostazione di criteri è Tutti gli utenti e l'utente non fa parte di un'organizzazione connessa esistente, viene creata automaticamente una nuova organizzazione connessa proposta. È possibile visualizzare l'elenco delle organizzazioni connesse e rimuovere organizzazioni non più necessarie.

È anche possibile configurare ciò che avviene quando un utente esterno introdotto dalla gestione entitlement perde l'ultima assegnazione a qualsiasi pacchetto di accesso. È possibile impedire l'accesso a questa directory o rimuovere l'account guest nelle impostazioni per gestire il ciclo di vita degli utenti esterni.

Impedire agli amministratori delegati di configurare criteri per gli utenti non presenti nella directory

È possibile impedire agli utenti che non ricoprono ruoli amministrativi di invitare singoli utenti guest, nelle impostazioni di collaborazione esterna, modificando l'impostazione Impostazioni per gli inviti guest a ruoli amministrativi specifici e impostando Abilita iscrizione self-service guest su No.

Per impedire agli utenti delegati di configurare la gestione entitlement per consentire agli utenti esterni di richiedere la collaborazione esterna, assicurarsi di comunicare questo vincolo a tutti gli amministratori globali, gli amministratori della governance delle identità, i creatori di cataloghi e i proprietari di cataloghi, in quanto possono modificare i cataloghi, in modo che non consentano accidentalmente la nuova collaborazione in cataloghi nuovi o aggiornati. Devono assicurarsi che i cataloghi siano impostati con Abilitato per gli utenti esterni su No e non dispongano di pacchetti di accesso con criteri per consentire a un utente non nella directory di effettuare la richiesta.

È possibile visualizzare l'elenco dei cataloghi attualmente abilitati per gli utenti esterni nell'interfaccia di amministrazione di Microsoft Entra.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity governance>Gestione entitlement>Cataloghi.

Modificare l'impostazione del filtro per Abilitato per utenti esterni impostando Sì.

Se uno di questi cataloghi ha un numero di pacchetti di accesso diverso da zero, questi pacchetti di accesso potrebbero disporre di criteri per gli utenti che non si trovano nella directory.

Gestire le assegnazioni di ruolo ai ruoli di gestione entitlement a livello di programmazione

È anche possibile visualizzare e aggiornare le assegnazioni di ruolo specifiche del catalogo correlate a gestione entitlement e autori di cataloghi usando Microsoft Graph. Un utente in un ruolo appropriato con un'applicazione dotata dell'autorizzazione delegata EntitlementManagement.ReadWrite.All può chiamare l'API Graph per elencare le definizioni di ruolo della gestione entitlement ed elencare le assegnazioni di ruolo a tali definizioni di ruolo.

Ad esempio, per visualizzare i ruoli specifici della gestione entitlement a cui è assegnato un determinato utente o gruppo, usare la query Graph per elencare le assegnazioni di ruolo e specificare l'ID dell'utente o del principalId gruppo come valore del filtro di query, come in

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

Per un ruolo specifico di un catalogo, il valore appScopeId nella risposta indica il catalogo in cui all'utente è assegnato un ruolo. Questa risposta recupera solo le assegnazioni esplicite di tale entità al ruolo nella gestione entitlement. Non restituisce risultati per un utente che dispone dei diritti di accesso tramite un ruolo della directory oppure tramite l'appartenenza a un gruppo assegnato a un ruolo.