Cartella di lavoro: analisi dell'impatto dei criteri di accesso basati sul rischio

È consigliabile abilitare i criteri di accesso condizionale basati sul rischio, è necessario comprendere che questa distribuzione richiede tempo, gestione delle modifiche e talvolta un attento controllo da parte della leadership per comprendere eventuali effetti indesiderati. Gli amministratori offrono agli amministratori il potere di fornire risposte a questi scenari per adottare rapidamente i criteri basati sui rischi necessari per proteggere rapidamente il proprio ambiente.

Anziché creare criteri di accesso condizionale basati sul rischio in modalità di solo report e attendere alcune settimane/mesi per ottenere risultati, è possibile usare l'analisi dell'impatto della cartella di lavoro criteri di accesso basato sul rischio, che consente di visualizzare l'impatto immediatamente basato sui log di accesso.

Descrizione

La cartella di lavoro consente di comprendere l'ambiente prima di abilitare i criteri che potrebbero impedire agli utenti di accedere, richiedere l'autenticazione a più fattori o eseguire una modifica della password sicura. Offre una suddivisione basata su un intervallo di date di scelta degli accessi, tra cui:

- Un riepilogo dell'impatto dei criteri di accesso basati sui rischi consigliati, inclusa una panoramica di:

- Scenari di rischio utente

- Scenari di rischio di accesso e rete attendibile

- Dettagli sull'impatto, inclusi i dettagli per gli utenti univoci:

- Scenari di rischio utente come:

- Utenti ad alto rischio non bloccati da criteri di accesso basati sul rischio.

- Agli utenti ad alto rischio non viene richiesto di modificare la password da un criterio di accesso basato sul rischio.

- Utenti che hanno modificato la password a causa di criteri di accesso basati sul rischio.

- Gli utenti a rischio non accedono correttamente a causa di criteri di accesso basati sul rischio.

- Utenti che hanno risolto il rischio da una reimpostazione della password locale.

- Utenti che hanno risolto il rischio tramite correzione da una reimpostazione della password basata sul cloud.

- Scenari di criteri di rischio di accesso come:

- Accessi ad alto rischio non bloccati da criteri di accesso basati sul rischio.

- Accessi ad alto rischio non correzione automatica tramite l'autenticazione a più fattori da criteri di accesso basati sul rischio.

- Accessi a rischio non riusciti a causa di criteri di accesso basati sul rischio.

- Accessi a rischio risolti dall'autenticazione a più fattori.

- Dettagli di rete, inclusi gli indirizzi IP principali non elencati come rete attendibile.

- Scenari di rischio utente come:

Gli amministratori possono usare queste informazioni per vedere quali utenti potrebbero essere interessati in un periodo di tempo se sono stati abilitati i criteri di accesso condizionale basati sul rischio.

Come accedere alla cartella di lavoro

Questa cartella di lavoro non richiede la creazione di criteri di accesso condizionale, anche quelli in modalità solo report. L'unico prerequisito è che i log di accesso vengano inviati a un'area di lavoro Log Analytics. Per altre informazioni su come abilitare questo prerequisito, vedere l'articolo Come usare le cartelle di lavoro di Microsoft Entra. È possibile accedere alla cartella di lavoro direttamente nel pannello Identity Protection o passare a Cartelle di lavoro per una versione modificabile:

Nel pannello Identity Protection:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Lettore report.

- Passare a Protection Identity Protection Impact Analysis Report(Report di analisi dell'impatto di Identity>Protection).>

In Cartelle di lavoro:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Lettore report.

- Andare a Identità>Monitoraggio e integrità>Cartelle di lavoro.

- Selezionare la cartella di lavoro Analisi dell'impatto dei criteri di accesso in base al rischio in Identity Protection.

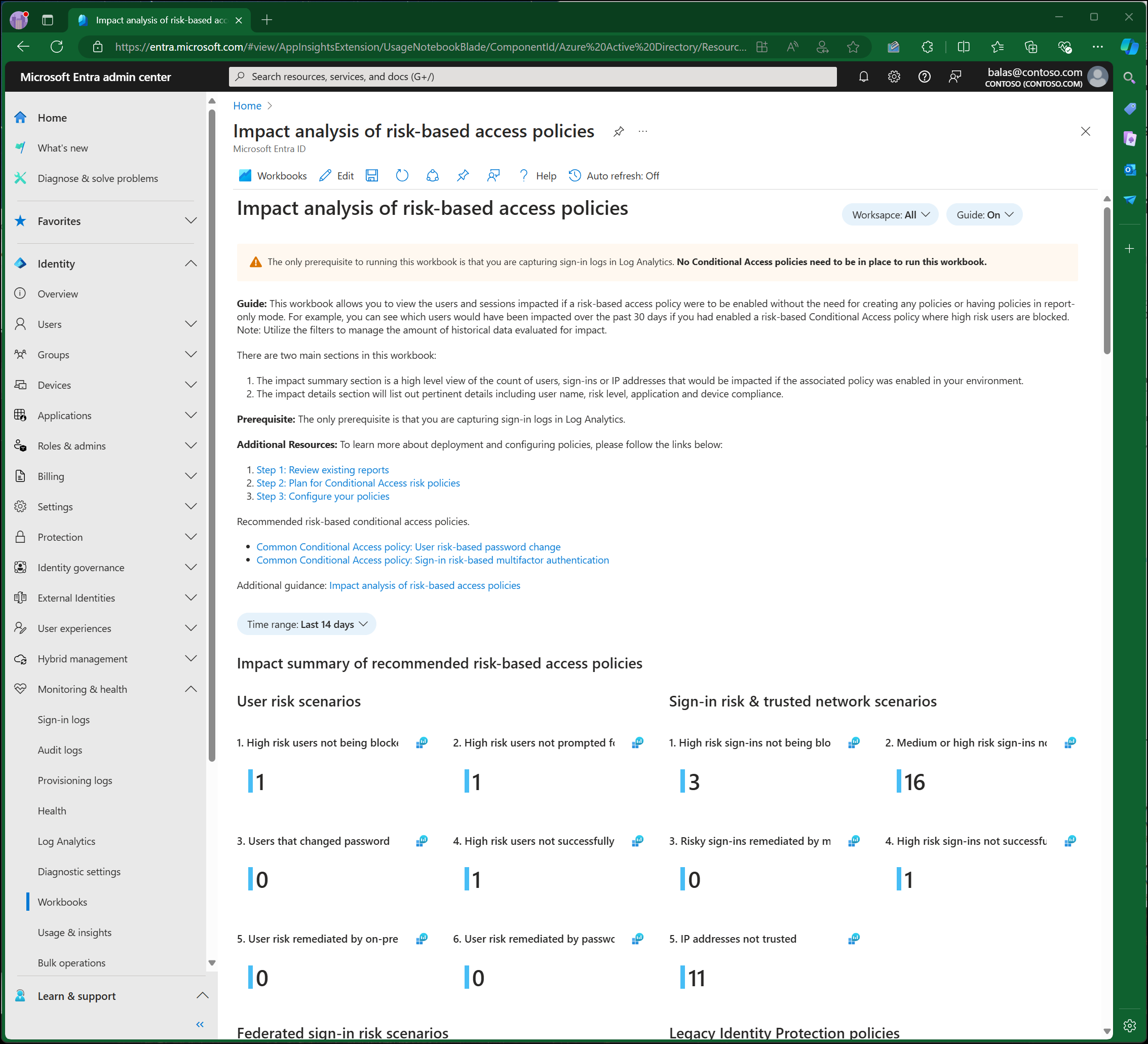

Esplorare la cartella di lavoro

Una volta che ci si trova nella cartella di lavoro, nell'angolo in alto a destra sono presenti due parametri. È possibile impostare da quale area di lavoro viene popolata la cartella di lavoro e attivare o disattivare la guida.

Proprio come ogni cartella di lavoro, è possibile visualizzare o modificare le query di Linguaggio di query Kusto (KQL) che alimentano gli oggetti visivi. Se si apportano modifiche, è sempre possibile ripristinare il modello originale.

Riepilogo

La prima sezione è un riepilogo e mostra il numero aggregato di utenti o sessioni interessate durante l'intervallo di tempo selezionato. Se si scorre più verso il basso, sono disponibili i dettagli associati.

Gli scenari più importanti trattati nel riepilogo sono scenari uno e due per gli scenari di rischio di accesso e utente. Questi mostrano utenti o accessi elevati che non sono stati bloccati, richiesti per la modifica della password o corretti da MFA; vale a dire che gli utenti ad alto rischio potrebbero ancora trovarsi nell'ambiente in uso.

È quindi possibile scorrere verso il basso e visualizzare i dettagli esattamente degli utenti. Ogni componente di riepilogo include i dettagli corrispondenti che seguono.

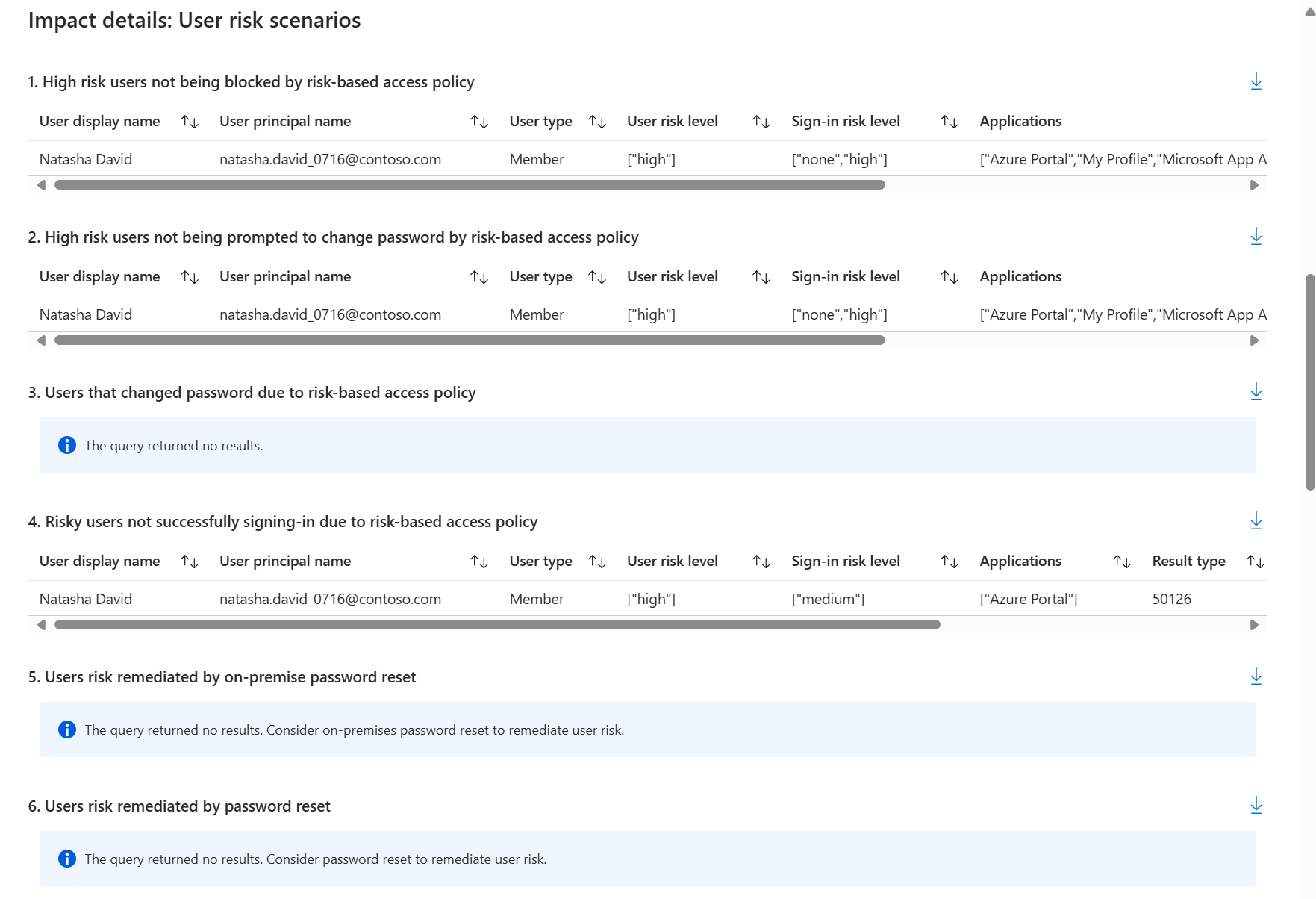

Scenari di rischio utente

Gli scenari di rischio utente tre e quattro ti aiuteranno se hai già alcuni criteri di accesso basati sul rischio abilitati; mostrano agli utenti che hanno modificato la password o gli utenti ad alto rischio che sono stati bloccati per l'accesso a causa dei criteri di accesso basati sul rischio. Se si hanno ancora utenti ad alto rischio visualizzati in scenari di rischio utente uno e due (non bloccati o non richiesti per la modifica della password) quando si ritiene che tutti rientrano in questi bucket, potrebbero esserci lacune nei criteri.

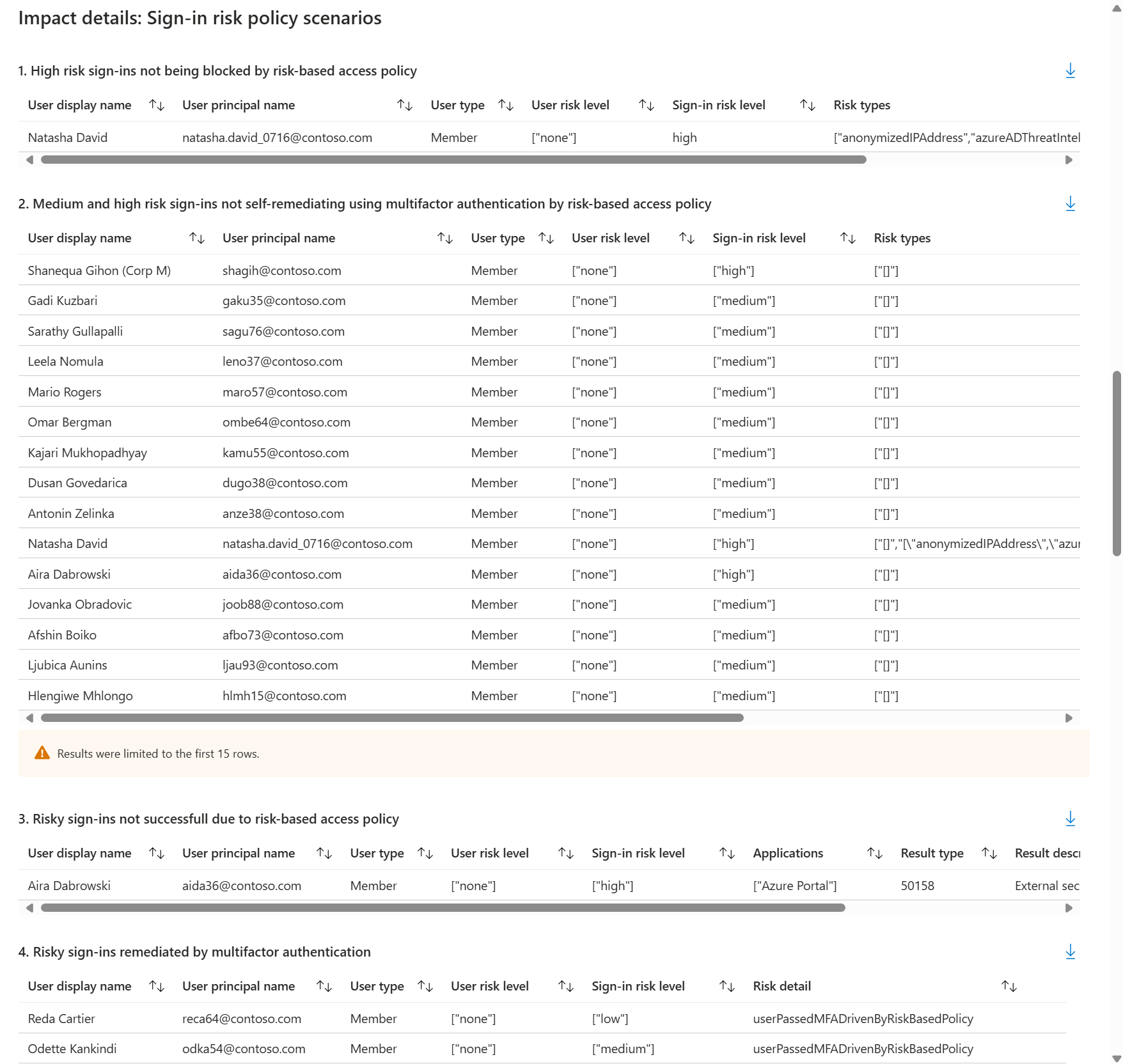

Scenari di rischio di accesso

Verranno ora esaminati gli scenari di rischio di accesso tre e quattro. Se si usa L'autenticazione a più fattori, è probabile che si verifichi un'attività anche se non sono abilitati criteri di accesso basati sui rischi. I rischi di accesso vengono corretti automaticamente quando l'autenticazione a più fattori viene eseguita correttamente. Lo scenario quattro esamina gli accessi ad alto rischio che non sono riusciti a causa di criteri di accesso basati sul rischio. Se sono stati abilitati i criteri, ma vengono comunque visualizzati gli accessi che si prevede vengano bloccati o risolti con MFA, potrebbero verificarsi lacune nei criteri. In questo caso, è consigliabile esaminare i criteri e usare la sezione dei dettagli di questa cartella di lavoro per analizzare eventuali lacune.

Gli scenari 5 e 6 per gli scenari di rischio utente mostrano che si sta verificando la correzione. Questa sezione fornisce informazioni dettagliate sul numero di utenti che modificano la password dall'ambiente locale o tramite la reimpostazione della password self-service. Se questi numeri non hanno senso per l'ambiente, ad esempio non si ritiene che la reimpostazione della password self-service sia stata abilitata, usare i dettagli per analizzare.

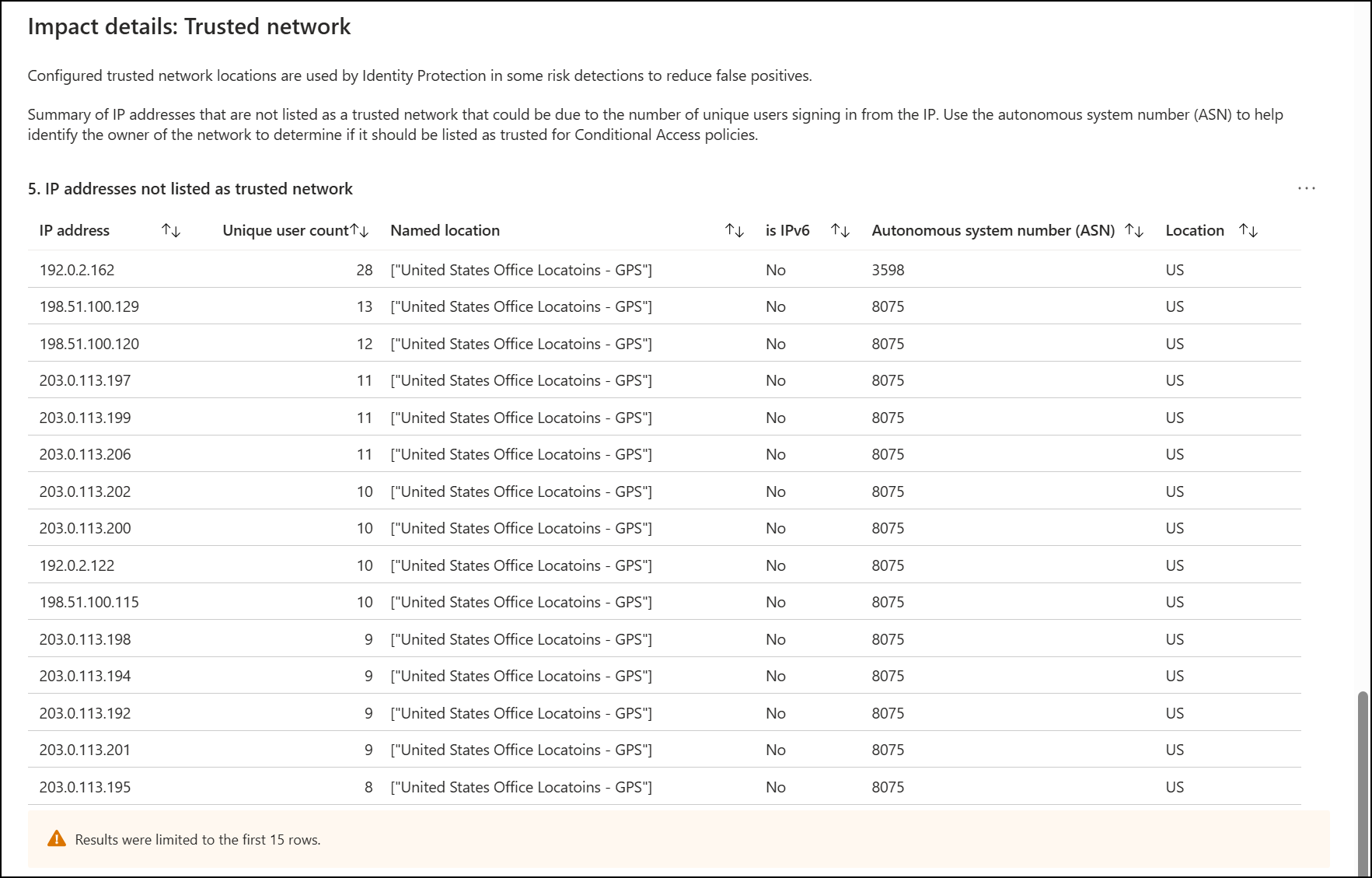

Scenario di accesso 5, indirizzi IP non attendibili, visualizza gli indirizzi IP di tutti gli accessi nell'intervallo di tempo selezionato e visualizza gli indirizzi IP non considerati attendibili.

Scenari di criteri di rischio di accesso federati

Per i clienti che usano più provider di identità, la sezione successiva sarà utile per verificare se sono presenti sessioni rischiose reindirizzate a tali provider esterni per MFA o per altre forme di correzione. Questa sezione consente di ottenere informazioni dettagliate sul luogo in cui viene eseguita la correzione e se si verifica come previsto. Affinché questi dati vengano popolati, è necessario impostare "federatedIdpMfaBehavior" nell'ambiente federato per applicare l'autenticazione a più fattori proveniente da un provider di identità federato.

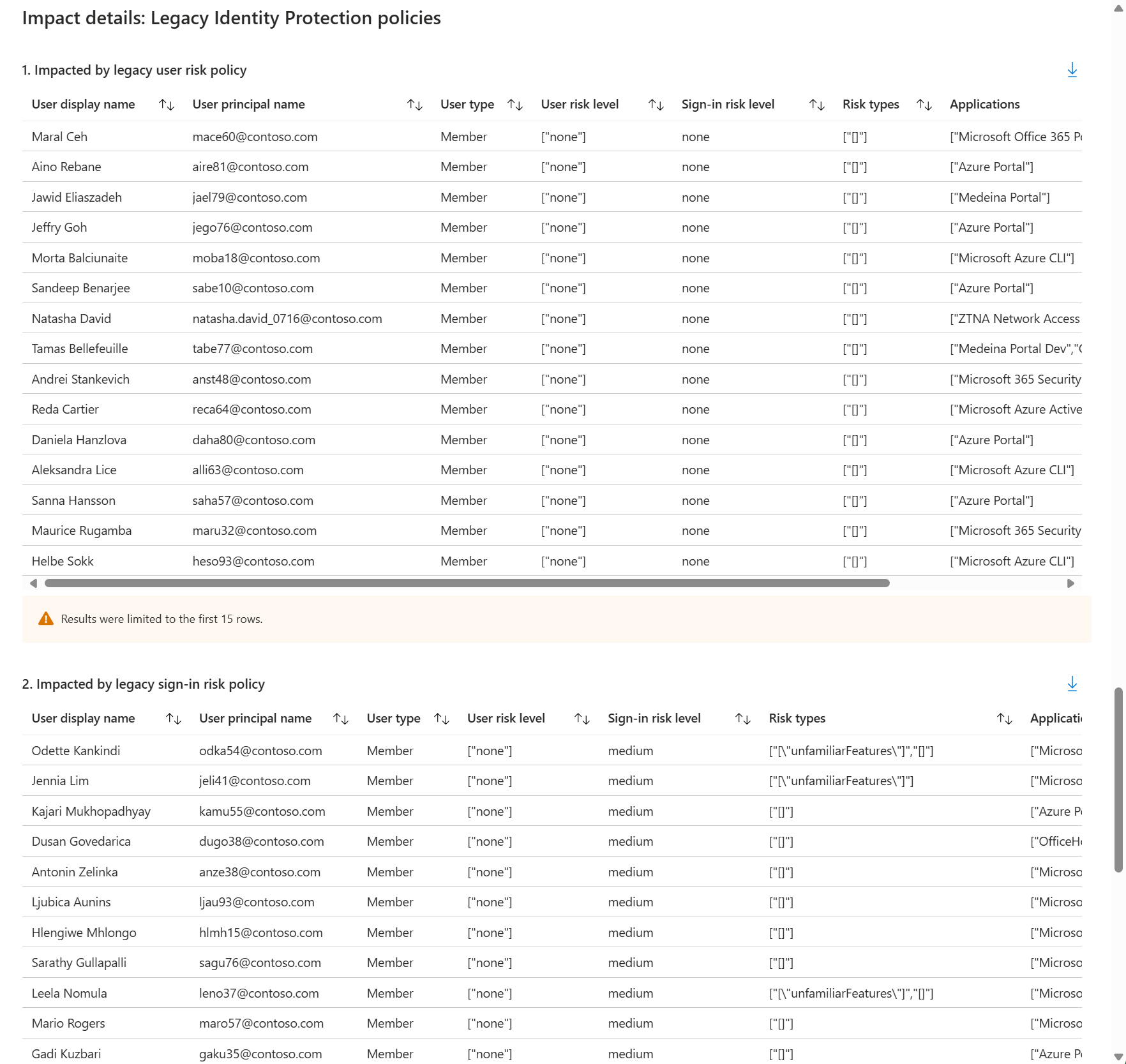

Criteri legacy di Identity Protection

La sezione successiva tiene traccia del numero di criteri di accesso e utente legacy ancora presenti nell'ambiente e di cui eseguire la migrazione entro ottobre 2026. È importante tenere presente questa sequenza temporale e avviare la migrazione dei criteri al portale di accesso condizionale il prima possibile. Si vuole avere tempo sufficiente per testare i nuovi criteri, pulire eventuali criteri non necessario o duplicati e verificare che non vi siano lacune nella copertura. Per altre informazioni sulla migrazione dei criteri legacy, vedere il collegamento Eseguire la migrazione dei criteri di rischio.

Dettagli di rete attendibili

In questa sezione viene fornito un elenco dettagliato degli indirizzi IP non considerati attendibili. Da dove provengono questi indirizzi IP, da chi li possiede? Devono essere considerati "attendibili"? Questo esercizio potrebbe essere un lavoro tra team con gli amministratori di rete; Tuttavia, è utile fare perché la presenza di un elenco di indirizzi IP attendibili accurati consente di ridurre i rilevamenti di rischi falsi positivi. Se è presente un indirizzo IP che sembra discutibile per l'ambiente, è il momento di indagare.

Domande frequenti:

Cosa accade se non si usa Microsoft Entra per l'autenticazione a più fattori?

Se non si usa l'autenticazione a più fattori Microsoft Entra, è comunque possibile che il rischio di accesso venga risolto nell'ambiente se si usa un provider non Microsoft MFA. I metodi di autenticazione esterni consentono di correggere i rischi quando si usa un provider MFA non Microsoft.

Cosa succede se si è in un ambiente ibrido?

Il rischio utente può essere corretto automaticamente usando una modifica della password sicura se la reimpostazione della password self-service è abilitata con il writeback delle password. Se è abilitata solo la sincronizzazione dell'hash delle password, valutare la possibilità di abilitare la reimpostazione della password locale per correggere i rischi utente.

Ho appena ricevuto un avviso ad alto rischio, ma non vengono visualizzati in questo report?

Se all'utente viene assegnato un rischio elevato, ma non è ancora stato eseguito l'accesso, non vengono visualizzati in questo report. Il report usa solo i log di accesso per popolare questi dati. Se si hanno utenti ad alto rischio che non hanno eseguito l'accesso, non vengono conteggiati in questo report.