App desktop che chiama le API Web: Registrazione app

Questo articolo illustra le specifiche di registrazione dell'app per un'applicazione desktop.

Tipi di account supportati

I tipi di account supportati in un'applicazione desktop dipendono dall'esperienza che si vuole accendere. A causa di questa relazione, i tipi di account supportati dipendono dai flussi da usare.

Destinatari per l’acquisizione token interattiva

Se l'applicazione desktop usa l'autenticazione interattiva, è possibile accedere agli utenti da qualsiasi tipo di account.

Destinatari per i flussi invisibile all'utente dell'app desktop

- Per usare un autenticazione di Windows integrato o un nome utente e una password, l'applicazione deve accedere agli utenti nel proprio tenant, ad esempio, se si è uno sviluppatore line-of-business (LOB). In alternativa, nelle organizzazioni Microsoft Entra l'applicazione deve accedere agli utenti nel proprio tenant se si tratta di uno scenario ISV. Questi flussi di autenticazione non sono supportati per gli account personali Microsoft.

- Se si accede agli utenti con identità di social networking che passano un'autorità e un criterio business-to-commerce (B2C), è possibile usare solo l'autenticazione interattiva e username-password.

URI di reindirizzamento

Gli URI di reindirizzamento da usare in un'applicazione desktop dipendono dal flusso che si vuole usare.

Specificare l'URI di reindirizzamento per l'app configurando le impostazioni della piattaforma per l'app in Registrazioni app nell'interfaccia di amministrazione di Microsoft Entra.

Per le app che usano Web Authentication Manager (WAM), gli URI di reindirizzamento non devono essere configurati in MSAL, ma devono essere configurati nella registrazione dell'app.

Per le app che usano l'autenticazione interattiva:

- App che usano browser incorporati: (Nota:

https://login.microsoftonline.com/common/oauth2/nativeclientse l'app apre una finestra che in genere non contiene alcuna barra degli indirizzi, usa il "browser incorporato". - App che usano browser di sistema: (Nota:

http://localhostse l'app porterà il browser predefinito del sistema (ad esempio Edge, Chrome, Firefox e così via) per visitare il portale di accesso Microsoft, usa il "browser di sistema".

Importante

Come procedura consigliata per la sicurezza, è consigliabile impostare

https://login.microsoftonline.com/common/oauth2/nativeclientin modo esplicito ohttp://localhostcome URI di reindirizzamento. Alcune librerie di autenticazione come MSAL.NET usano un valore predefinito quandourn:ietf:wg:oauth:2.0:oobnon viene specificato alcun altro URI di reindirizzamento, non consigliato. Questo valore predefinito verrà aggiornato come modifica di rilievo nella prossima versione principale.- App che usano browser incorporati: (Nota:

Se si compila un'app Objective-C o Swift nativa per macOS, registrare l'URI di reindirizzamento in base all'identificatore del bundle dell'applicazione nel formato seguente:

msauth.<your.app.bundle.id>://auth. Sostituire<your.app.bundle.id>con l'identificatore del bundle dell'applicazione.Se si compila un'app Node.js Electron, usare un protocollo stringa personalizzato anziché un normale URI di reindirizzamento Web (https://) per gestire il passaggio di reindirizzamento del flusso di autorizzazione, ad esempio

msal{Your_Application/Client_Id}://authmsal00001111-aaaa-2222-bbbb-3333cc4444://auth. Il nome del protocollo stringa personalizzato non deve essere ovvio da indovinare e deve seguire i suggerimenti nella specifica OAuth2.0 per Le app native.Se l'app usa solo autenticazione di Windows integrato o un nome utente e una password, non è necessario registrare un URI di reindirizzamento per l'applicazione. Questi flussi eseguono un round trip all'endpoint di Microsoft Identity Platform v2.0. L'applicazione non verrà richiamata in alcun URI specifico.

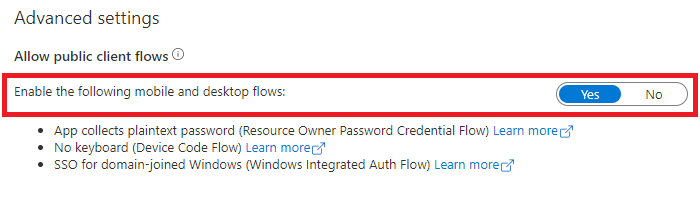

Per distinguere il flusso del codice del dispositivo, i autenticazione di Windows integrati e un nome utente e una password da un'applicazione client riservata usando un flusso di credenziali client usato nelle applicazioni daemon, nessuno dei quali richiede un URI di reindirizzamento, configurarlo come applicazione client pubblica. Per ottenere questa configurazione:

Autorizzazioni API

Le applicazioni desktop chiamano le API per l'utente connesso. Devono richiedere autorizzazioni delegate. Non possono richiedere le autorizzazioni dell'applicazione, gestite solo nelle applicazioni daemon.

Passaggi successivi

Passare all'articolo successivo in questo scenario, Configurazione del codice app.