Procedure consigliate per la sicurezza per le proprietà dell'applicazione in Microsoft Entra ID

La sicurezza è un concetto importante quando si registra un'applicazione in Microsoft Entra ID ed è una parte fondamentale dell'uso aziendale nell'organizzazione. Qualsiasi configurazione errata di un'applicazione può comportare tempi di inattività o compromissione. A seconda delle autorizzazioni aggiunte a un'applicazione, possono verificarsi effetti a livello di organizzazione.

Poiché le applicazioni sicure sono essenziali per l'organizzazione, qualsiasi tempo di inattività a causa di problemi di sicurezza può influire sull'azienda o su un servizio critico da cui dipende l'azienda. È quindi importante allocare tempo e risorse per garantire che le applicazioni rimangano sempre in uno stato integro e sicuro. Eseguire una valutazione periodica della sicurezza e dell'integrità delle applicazioni, analogamente a una valutazione del modello di minaccia per la sicurezza per il codice. Per una prospettiva più ampia sulla sicurezza per le organizzazioni, vedere il ciclo di vita dello sviluppo della sicurezza (SDL).

Questo articolo descrive le procedure consigliate per la sicurezza per le proprietà dell'applicazione seguenti:

- URI di reindirizzamento

- Token di accesso (usati per i flussi di concessione)

- Certificati e segreti

- URI ID applicazione

- Titolarità dell'applicazione

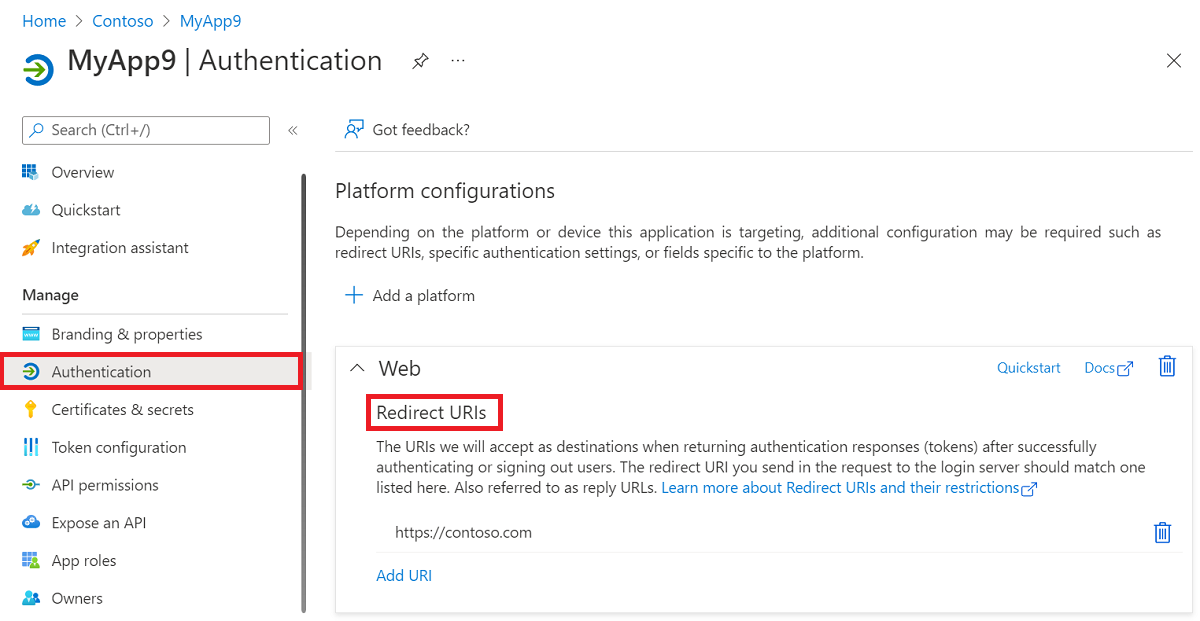

URI di reindirizzamento

È importante mantenere aggiornati gli URI di reindirizzamento dell'applicazione. In Autenticazione per l'applicazione nella portale di Azure è necessario selezionare una piattaforma per l'applicazione e quindi definire la proprietà URI di reindirizzamento.

Considerare le indicazioni seguenti per gli URI di reindirizzamento:

- Mantenere la proprietà di tutti gli URI. Una scadenza nella proprietà di uno degli URI di reindirizzamento può causare la compromissione dell'applicazione.

- Assicurarsi che tutti i record DNS vengano aggiornati e monitorati periodicamente per le modifiche.

- Non usare URL di risposta con caratteri jolly o schemi URI non sicuri, ad esempio http o URN.

- Mantenere l'elenco piccolo. Tagliare gli URI non necessari. Se possibile, aggiornare gli URL da Http a Https.

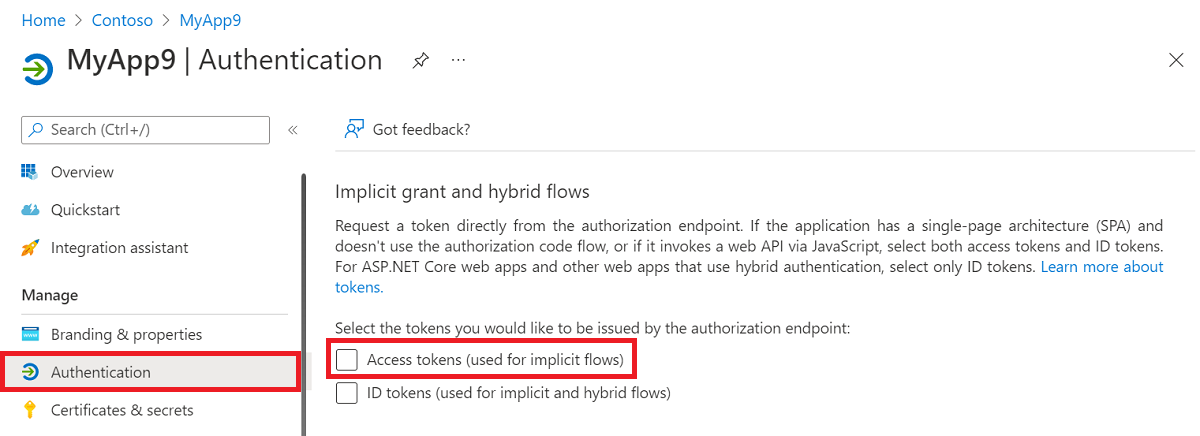

Token di accesso (usati per i flussi di concessione)

Gli scenari che richiedono un flusso implicito possono ora usare il flusso del codice di autenticazione per ridurre il rischio di compromissione associati all'uso improprio implicito del flusso. In Autenticazione per l'applicazione nella portale di Azure è necessario selezionare una piattaforma per l'applicazione e quindi impostare la proprietà Token di accesso (usati per i flussi impliciti).

Considerare le indicazioni seguenti relative al flusso implicito:

- Comprendere se è necessario un flusso implicito. Non usare il flusso implicito a meno che non sia richiesto in modo esplicito.

- Se l'applicazione è stata configurata per ricevere i token di accesso usando il flusso implicito, ma non li usa attivamente, disattivare l'impostazione per proteggersi dall'uso improprio.

- Usare applicazioni separate per scenari di flusso impliciti validi.

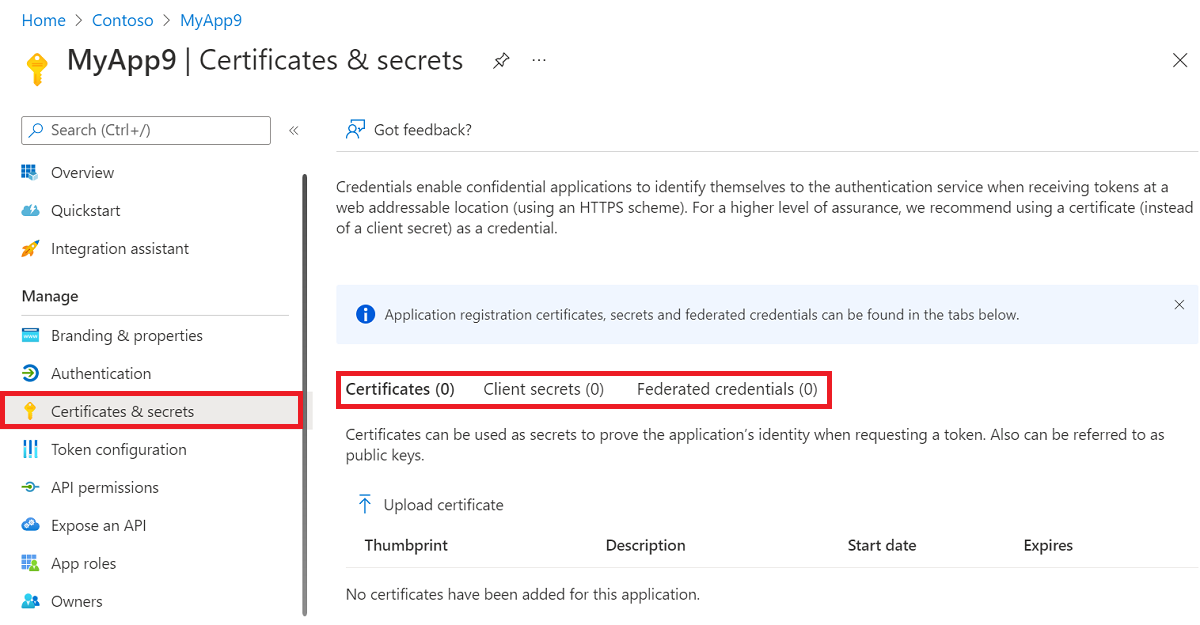

Certificati e segreti

I certificati e i segreti, noti anche come credenziali, sono una parte essenziale di un'applicazione quando viene usata come client riservato. In Certificati e segreti per l'applicazione nel portale di Azure è possibile aggiungere o rimuovere certificati e segreti.

Considerare le indicazioni seguenti relative a certificati e segreti:

- Usare sempre le credenziali del certificato quando possibile e non usare le credenziali della password, note anche come segreti. Sebbene sia utile usare i segreti delle password come credenziali, quando possibile usare certificati x509 come unico tipo di credenziale per ottenere token per un'applicazione.

- Configurare i criteri del metodo di autenticazione dell'applicazione per gestire l'uso dei segreti limitandone la durata o bloccandone completamente l'uso.

- Usare Key Vault con identità gestite per gestire le credenziali per un'applicazione.

- Se un'applicazione viene usata solo come app client pubblica (consente agli utenti di accedere usando un endpoint pubblico), assicurarsi che nell'oggetto applicazione non siano specificate credenziali.

- Esaminare le credenziali usate nelle applicazioni per l'aggiornamento dell'uso e la relativa scadenza. Una credenziale inutilizzata in un'applicazione può causare una violazione della sicurezza. Le credenziali di rollover spesso e non condividono le credenziali tra le applicazioni. Non avere molte credenziali in un'unica applicazione.

- Monitorare le pipeline di produzione per impedire il commit delle credenziali di qualsiasi tipo nei repository di codice.

- Credential Scanner è uno strumento di analisi statica che può essere usato per rilevare le credenziali (e altri contenuti sensibili) nel codice sorgente e nell'output di compilazione.

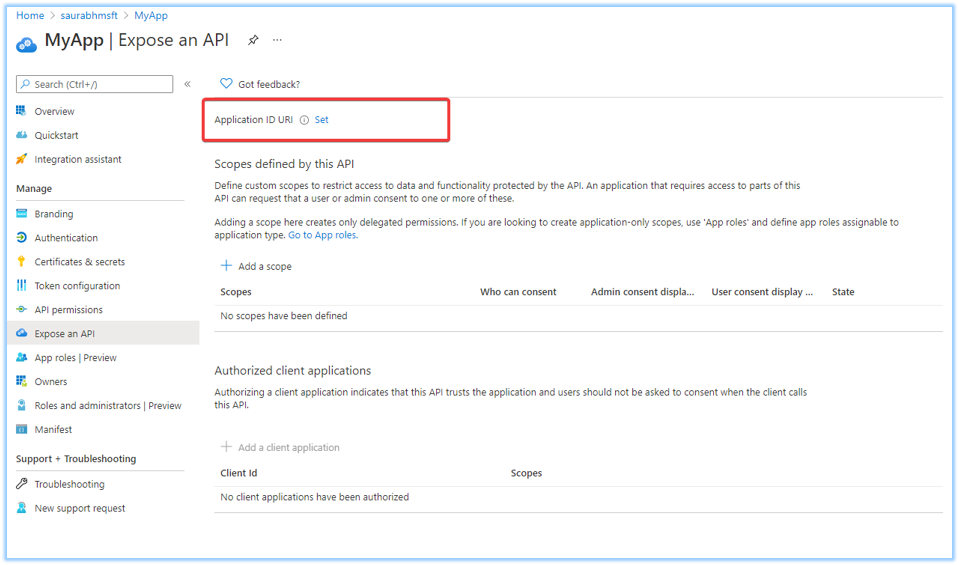

URI ID applicazione

La proprietà URI ID applicazione dell'applicazione specifica l'URI univoco globale usato per identificare l'API Web. Si tratta del prefisso per gli ambiti e nei token di accesso, è anche il valore dell'attestazione del gruppo di destinatari e deve usare un dominio di proprietà del cliente verificato. Per le applicazioni multi-tenant, il valore deve anche essere univoco a livello globale. Viene anche definito URI dell'identificatore. In Esporre un'API per l'applicazione nella portale di Azure è possibile definire la proprietà URI ID applicazione.

Considerare le indicazioni seguenti relative alla definizione dell'URI ID applicazione:

- Sono consigliati gli schemi API o URI HTTPS. Impostare la proprietà nei formati supportati per evitare conflitti di URI nell'organizzazione. Non usare caratteri jolly.

- Usare un dominio verificato nelle applicazioni Line of Business (LoB).

- Mantenere un inventario degli URI nell'organizzazione per mantenere la sicurezza.

- Usare l'URI ID applicazione per esporre l'api Web nell'organizzazione. Non usare l'URI ID applicazione per identificare l'applicazione e usare invece la proprietà ID applicazione (client).

Sono supportati i seguenti formati URI ID delle API e delle applicazioni basati sullo schema HTTP. Sostituire i valori segnaposto come descritto nell'elenco che segue la tabella.

| ID applicazione supportato Formati di URI |

URI ID app di esempio |

|---|---|

| api://<appId> | api://00001111-aaaa-2222-bbbb-3333cccc4444 |

| api://<tenantId>/<appId> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/00001111-aaaa-2222-bbbb-3333cccc4444 |

| api://<tenantId>/<string> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/api |

| api://<string>/<appId> | api://productapi/00001111-aaaa-2222-bbbb-3333cccc4444 |

| https://<tenantInitialDomain>.onmicrosoft.com/<string> | https://contoso.onmicrosoft.com/productsapi |

| https://<verifiedCustomDomain>/<string> | https://contoso.com/productsapi |

| https://<string>.<verifiedCustomDomain> | https://product.contoso.com |

| https://<string>.<verifiedCustomDomain>/<string> | https://product.contoso.com/productsapi |

- <appId> - proprietà dell'identificatore dell'applicazione (appId) dell'oggetto applicazione.

- <string> - valore stringa per l'host o il segmento di percorso API.

- <tenantId> - GUID generato da Azure per rappresentare il tenant in Azure.

- <tenantInitialDomain> - <tenantInitialDomain>.onmicrosoft.com, dove <tenantInitialDomain> è il nome di dominio iniziale specificato dall'autore del tenant durante la creazione del tenant.

- <verifiedCustomDomain> - un dominio personalizzato verificato configurato per il tenant di Microsoft Entra.

Nota

Se si usa lo schema di api://, aggiungere un valore stringa direttamente dopo "api://". Ad esempio api://<string>. Tale valore stringa può essere un GUID o una stringa arbitraria. Se si aggiunge un valore GUID, questo deve corrispondere all'ID app o all'ID tenant. Il valore URI ID applicazione deve essere univoco per il tenant. Se si aggiunge api://<tenantId> come URI ID applicazione, nessun altro potrà usare tale URI in nessun'altra app. È consigliabile usare api://<appId>, invece, o lo schema HTTP.

Importante

Il valore URI ID applicazione non deve terminare con una barra "/".

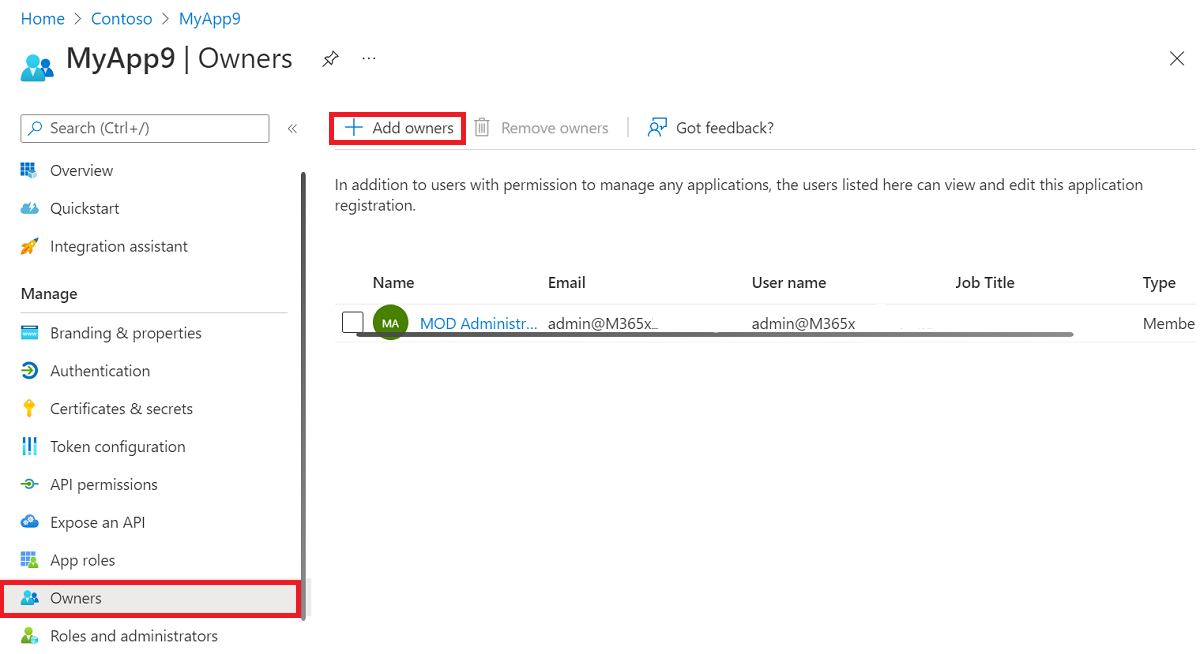

Configurazione della proprietà dell'app

I proprietari possono gestire tutti gli aspetti di un'applicazione registrata. È importante esaminare regolarmente la proprietà di tutte le applicazioni nell'organizzazione. Per altre informazioni, vedere Verifiche di accesso di Microsoft Entra. In Proprietari per l'applicazione nella portale di Azure, i proprietari dell'applicazione possono essere gestiti.

Considerare le indicazioni seguenti relative alla specifica dei proprietari dell'applicazione:

- La proprietà dell'applicazione deve essere mantenuta in un set minimo di persone all'interno dell'organizzazione.

- Un amministratore deve esaminare l'elenco dei proprietari ogni pochi mesi per assicurarsi che i proprietari siano ancora parte dell'organizzazione e che siano ancora proprietari di un'applicazione.

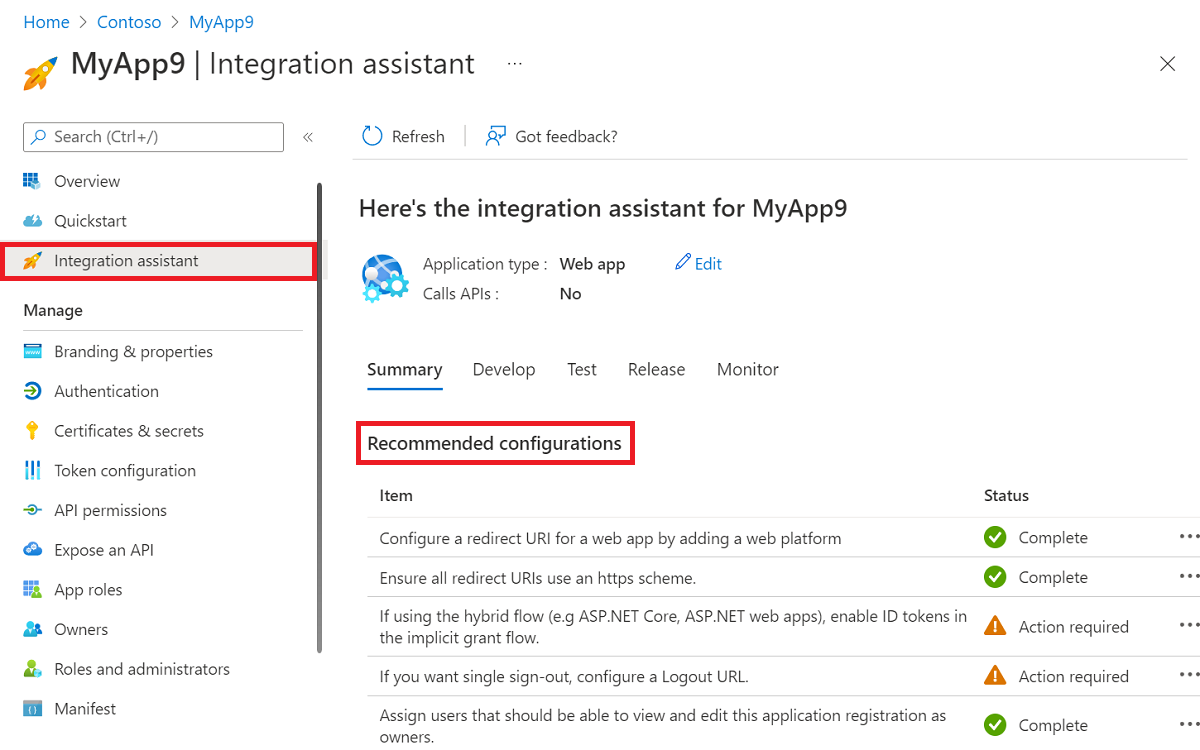

Assistente all'integrazione

L'Assistente integrazione in portale di Azure può essere usato per assicurarsi che un'applicazione soddisfi una barra di alta qualità e per garantire un'integrazione sicura. L'assistente per l'integrazione evidenzia le procedure consigliate e le raccomandazioni che consentono di evitare supervisione comuni durante l'integrazione con Microsoft Identity Platform.

Passaggi successivi

- Per altre informazioni sul flusso del codice di autenticazione, vedere il flusso del codice di autorizzazione OAuth 2.0.