Esercitazione: Personalizzare i mapping degli attributi del provisioning utenti per le applicazioni SaaS in Microsoft Entra ID

Microsoft Entra ID offre il supporto per il provisioning degli utenti in applicazioni SaaS non Microsoft, ad esempio Salesforce, G Suite e altre. Se si abilita il provisioning utenti per un'applicazione SaaS non Microsoft, l'Interfaccia di amministrazione di Microsoft Entra controlla i valori degli attributi tramite i mapping degli attributi.

Prima di iniziare, assicurarsi di avere familiarità con la gestione delle app e i concetti relativi all’accesso Single Sign-On (SSO). Fai riferimento ai seguenti collegamenti:

- Serie di guide introduttive sulla gestione delle app in Microsoft Entra ID

- Informazioni sull'accesso Single Sign-On (SSO)

È disponibile un set preconfigurato di attributi e mapping degli attributi tra gli oggetti utente di Microsoft Entra e gli oggetti utente di ogni app SaaS. Alcune app gestiscono altri tipi di oggetti insieme a utenti e gruppi.

È possibile personalizzare i mapping degli attributi predefiniti in base alle esigenze aziendali. Quindi è possibile modificare o eliminare i mapping degli attributi esistenti oppure crearne di nuovi.

Nota

Oltre a configurare i mapping degli attributi tramite l'interfaccia di Microsoft Entra, è possibile esaminare, scaricare e modificare la rappresentazione JSON dello schema.

Modifica dei mapping degli attributi utente

Suggerimento

La procedura descritta in questo articolo può variare leggermente in base al portale di partenza.

Attenersi alla procedura seguente per accedere alla funzionalità Mapping del provisioning utenti:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore applicazione.

Passare a Identità>Applicazioni>Applicazioni aziendali.

Verrà visualizzato un elenco di tutte le app configurate, incluse le app aggiunte dalla raccolta.

Selezionare un'app per caricare il relativo riquadro di gestione, in cui è possibile visualizzare i report e gestire le impostazioni dell'app.

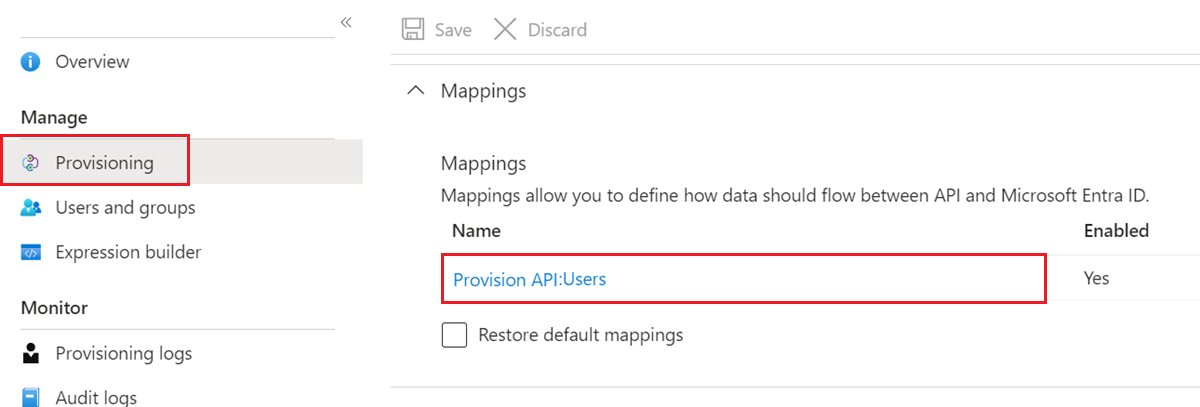

Selezionare Provisioning per gestire le impostazioni di provisioning degli account utente per l'app selezionata.

Espandere Mapping per visualizzare e modificare gli attributi utente che scorrono tra Microsoft Entra ID e l'applicazione di destinazione. Se l'applicazione di destinazione supporta tale possibilità, questa sezione consente anche di configurare il provisioning dei gruppi e degli account utente.

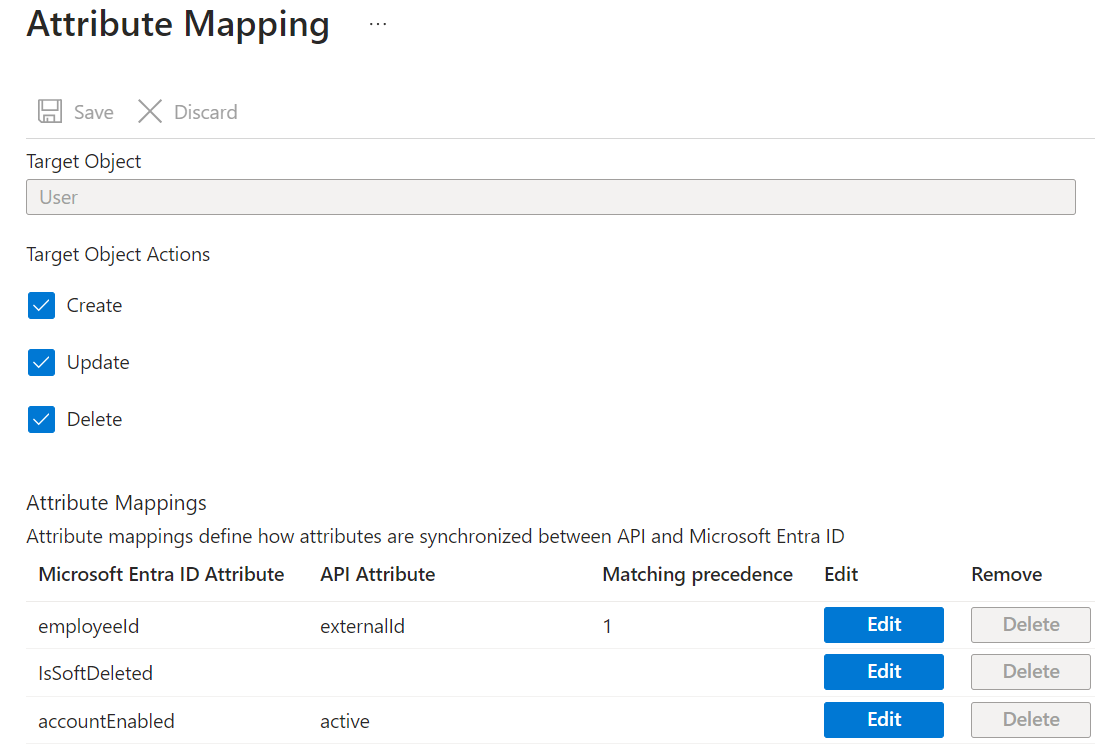

Selezionare una configurazione Mapping per aprire la schermata Mapping attributi corrispondente. Le applicazioni SaaS richiedono determinati mapping di attributi per funzionare correttamente. Per gli attributi obbligatori la funzionalità Elimina non è disponibile.

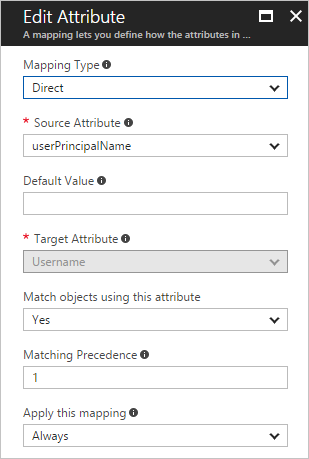

In questo screenshot si può notare che l'attributo Username di un oggetto gestito in Salesforce è popolato con il valore userPrincipalName dell'oggetto di Microsoft Entra collegato.

Nota

La disabilitazione di Crea non influisce sugli utenti esistenti. Se l’opzione Crea non è selezionata, non è possibile creare nuovi utenti.

Selezionare un mapping degli attributi esistente per aprire la schermata Modifica attributo, Qui è possibile modificare gli attributi utente che scorrono tra Microsoft Entra ID e l'applicazione di destinazione.

Informazioni sui tipi di mapping degli attributi

I mapping degli attributi permettono di controllare il modo in cui gli attribuiti vengono popolati in un'applicazione SaaS non Microsoft. Sono supportati quattro diversi tipi di mapping:

- Diretto: l'attributo di destinazione viene popolato con il valore di un attributo dell'oggetto collegato in Microsoft Entra ID.

- Costante: l'attributo di destinazione viene popolato con una stringa specificata.

- Espressione: l'attributo di destinazione viene popolato in base al risultato di un'espressione simile a uno script. Per altre informazioni sulle espressioni, vedere Scrivere espressioni per i mapping degli attributi in Microsoft Entra ID.

- Nessuno: l'attributo di destinazione viene lasciato invariato. Se l'attributo di destinazione viene lasciato vuoto, viene popolato con il valore predefinito specificato.

Oltre a questi quattro tipi base, i mapping degli attributi personalizzati supportano il concetto di assegnazione di un valore predefinito facoltativo. L'assegnazione di un valore predefinito garantisce che un attributo di destinazione venga popolato con un valore nel caso in cui non sia presente un valore in Microsoft Entra ID o nell'oggetto di destinazione. Nella maggior parte delle configurazioni questo campo viene lasciato vuoto. Per altre informazioni sugli attributi di mapping, vedere Funzionamento del provisioning delle applicazioni in Microsoft Entra ID.

Informazioni sulle proprietà di mapping degli attributi

Nella sezione precedente è stata presentata la proprietà del tipo di mapping basato su attributi. Oltre a questa proprietà i mapping degli attributi supportano i seguenti attributi:

- Attributo di origine: attributo utente fornito dal sistema di origine, ad esempio Microsoft Entra ID.

- Attributo di destinazione: attributo utente nel sistema di destinazione, ad esempio ServiceNow.

- Valore predefinito se Null (facoltativo): valore che verrà passato al sistema di destinazione se l'attributo di origine è Null. Il provisioning di questo valore viene effettuato solo al momento della creazione di un utente. Il provisioning del "valore predefinito se Null" non viene effettuato in caso di aggiornamento di un utente esistente. Ad esempio, aggiungere un valore predefinito per il titolo del processo, quando si crea un utente, con l'espressione:

Switch(IsPresent([jobTitle]), "DefaultValue", "True", [jobTitle]). Per altre informazioni sulle espressioni, vedere Informazioni di riferimento per la scrittura di espressioni per i mapping degli attributi in Microsoft Entra ID. - Abbina gli oggetti in base a questo attributo: specifica se questo mapping va usato per l'identificazione univoca degli utenti tra il sistema di origine e il sistema di destinazione. Usato in

userPrincipalNameo attributo di posta elettronica in Microsoft Entra ID, mappato a un campo nome utente in un'applicazione di destinazione. - Precedenza abbinamento: è possibile impostare più attributi corrispondenti. Se sono presenti più attributi, vengono valutati nell'ordine definito da questo campo. Quando viene rilevata una corrispondenza la valutazione degli attributi corrispondenti termina. Sebbene sia possibile impostare qualsiasi numero di attributi corrispondenti, valutare se gli attributi che si stanno usando come attributi corrispondenti sono realmente univoci e devono essere attributi corrispondenti. In genere la configurazione dei clienti include uno o due attributi corrispondenti.

- Applicare il mapping.

- Sempre: applica il mapping sia all'azione di creazione che all'azione di aggiornamento dell'utente.

- Solo durante la creazione: applica il mapping solo alle azioni di creazione dell'utente.

Corrispondenza degli utenti nei sistemi di origine e di destinazione

Il servizio di provisioning di Microsoft Entra può essere distribuito sia in scenari "Greenfield" (dove gli utenti non esistono nel sistema di destinazione) che in scenari "Brownfield" (dove gli utenti esistono già nel sistema di destinazione). Per supportare entrambi gli scenari, il servizio di provisioning usa il concetto di attributi corrispondenti. Gli attributi corrispondenti consentono di determinare come identificare in modo univoco un utente nell'origine e associare l'utente nella destinazione. Nell'ambito della pianificazione della distribuzione, identificare l'attributo che può essere usato per identificare in modo univoco un utente nei sistemi di origine e di destinazione. Informazioni da considerare:

- Gli attributi corrispondenti devono essere univoci: i clienti usano spesso attributi come userPrincipalName, mail o Object ID come attributo corrispondente.

- Possibilità di usare più attributi come attributi corrispondenti: è possibile definire più attributi da valutare quando corrispondono agli utenti e all'ordine in cui vengono valutati (definiti come precedenza di corrispondenza nell'interfaccia utente). Se, ad esempio, si definiscono tre attributi come attributi corrispondenti e un utente viene abbinato in modo univoco dopo la valutazione dei primi due attributi, il servizio non valuterà il terzo attributo. Il servizio valuterà gli attributi corrispondenti nell'ordine specificato e arresterà la valutazione quando trova una corrispondenza.

- Il valore nell'origine e la destinazione non devono corrispondere esattamente: il valore nella destinazione può essere una funzione del valore nell'origine. Quindi, si può avere un attributo emailAddress nell'origine e userPrincipalName nella destinazione e una corrispondenza in base a una funzione dell'attributo emailAddress che sostituisce alcuni caratteri con un valore costante.

- La corrispondenza basata su una combinazione di attributi non è supportata: la maggior parte delle applicazioni non supporta l'esecuzione di query in base a due proprietà. Di conseguenza, non è possibile trovare una corrispondenza in base a una combinazione di attributi. È possibile valutare le singole proprietà una dopo l'altra.

- Tutti gli utenti devono avere un valore per almeno un attributo corrispondente: se si definisce un attributo corrispondente, tutti gli utenti devono avere un valore per tale attributo nel sistema di origine. Se, ad esempio, si definisce userPrincipalName come attributo corrispondente, tutti gli utenti devono avere un attributo userPrincipalName. Se si definiscono più attributi corrispondenti, ad esempio extensionAttribute1 e mail, non tutti gli utenti devono avere lo stesso attributo corrispondente. Un utente può avere extensionAttribute1 ma non mail e un altro utente può avere mail ma non extensionAttribute1.

- L'applicazione di destinazione deve supportare il filtro per l'attributo corrispondente: gli sviluppatori di applicazioni consentono di filtrare in base a un subset di attributi nell'API utente o gruppo. Per le applicazioni nella raccolta, si garantisce che il mapping predefinito degli attributi sia per un attributo di cui l'API dell'applicazione di destinazione supporta il filtraggio. Quando si modifica l'attributo corrispondente predefinito per l'applicazione di destinazione, consultare la documentazione dell'API non Microsoft per verificare che all'attributo si possa applicare un filtro.

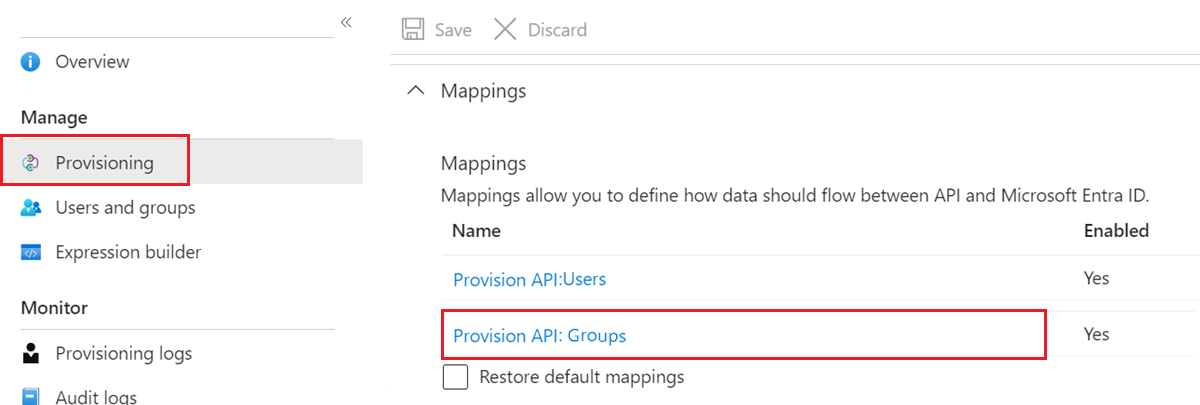

Modifica dei mapping degli attributi gruppo

Un numero selezionato di applicazioni, tra cui ServiceNow, Box e G Suite, supporta la possibilità di effettuare il provisioning di oggetti gruppo e oggetti utente. Oltre ai membri del gruppo, gli oggetti gruppo possono contenere proprietà di gruppo come i nomi visualizzati e gli alias di posta elettronica.

Il provisioning dei gruppi può essere facoltativamente abilitato o disabilitato selezionando il mapping dei gruppi in Mapping e impostando Abilitato su un'opzione nella schermata Mapping attributi.

Gli attributi di cui viene effettuato il provisioning come parte di oggetti gruppo possono essere personalizzati allo stesso modo degli oggetti utente, descritto in precedenza.

Suggerimento

Il provisioning di oggetti gruppo (proprietà e membri) è un concetto distinto dall'assegnazione di gruppi a un'applicazione. Benché sia possibile assegnare un gruppo a un'applicazione, è possibile effettuare il provisioning solo degli oggetti utente contenuti nel gruppo. Il provisioning di oggetti gruppo completi non è necessario per usare i gruppi nelle assegnazioni.

Modifica dell'elenco degli attributi supportati

Gli attributi utente supportati per un'applicazione specifica sono preconfigurati. La maggior parte delle API di gestione utente dell'applicazione non supporta l'individuazione dello schema. Quindi, il servizio di provisioning di Microsoft Entra non è in grado di generare dinamicamente l'elenco degli attributi supportati effettuando chiamate all'applicazione.

Tuttavia, alcune applicazioni supportano attributi personalizzati e il servizio di provisioning di Microsoft Entra è in grado di leggere e scrivere negli attributi personalizzati. Per immettere le relative definizioni nell’Interfaccia di amministrazione di Microsoft Entra, selezionare la casella di controllo Mostra opzioni avanzate nella parte inferiore della schermata Mapping attributi e quindi selezionare Modifica elenco attributi per l'app.

Alcuni sistemi e applicazioni che supportano la personalizzazione dell'elenco di attributi:

- Salesforce

- ServiceNow

- Da Workday ad Active Directory/Da Workday a Microsoft Entra ID

- Da SuccessFactors ad Active Directory/Da SuccessFactors a Microsoft Entra ID

- Microsoft Entra ID (sono supportati gli attributi predefiniti dell'API Graph di Microsoft Entra ID e le estensioni di directory personalizzate). Per altre informazioni sulla creazione di estensioni, vedere Sincronizzare gli attributi di estensione per il servizio di provisioning delle applicazioni di Microsoft Entra e Problemi di provisioning noti in Microsoft Entra ID

- App che supportano System for Cross-domain Identity Management (SCIM) 2.0

- Microsoft Entra ID supporta il writeback in Workday o SuccessFactors per i metadati XPATH e JSONPath. Microsoft Entra ID non supporta i nuovi attributi Workday o SuccessFactors non inclusi nello schema predefinito

Nota

È consigliabile che l'elenco degli attributi supportati venga modificato solo dagli amministratori che hanno personalizzato lo schema delle applicazioni e dei sistemi e che hanno familiarità con le modalità di definizione degli attributi personalizzati o nel caso in cui un attributo di origine non venga visualizzato automaticamente nell'Interfaccia di amministrazione di Microsoft Entra. Questa operazione richiede a volte familiarità con le API e gli strumenti per sviluppatori forniti da un'applicazione o un sistema. Per impostazione predefinita, la possibilità di modificare l'elenco degli attributi supportati è bloccata, ma i clienti possono abilitare la funzionalità passando all'URL seguente: https://portal.azure.com/?Microsoft_AAD_Connect_Provisioning_forceSchemaEditorEnabled=true. Sarà quindi possibile passare all'applicazione per visualizzare l'elenco di attributi.

Nota

Quando un attributo di estensione della directory in Microsoft Entra ID non viene visualizzato automaticamente nell'elenco a discesa del mapping degli attributi, è possibile aggiungerlo manualmente “all'elenco degli attributi di Microsoft Entra". Quando si aggiungono manualmente attributi di estensione della directory Microsoft Entra all'app di provisioning, è utile ricordare che i nomi degli attributi dell'estensione della directory distinguono tra lettere maiuscole e minuscole. Ad esempio: se si ha un attributo di estensione della directory denominato extension_53c9e2c0exxxxxxxxxxxxxxxx_acmeCostCenter, assicurarsi di immetterlo nello stesso formato definito nella directory. Il provisioning di attributi di estensione della directory multivalore non è supportato.

Quando si modifica l'elenco degli attributi supportati, vengono fornite le proprietà seguenti:

- Nome: nome di sistema dell'attributo, definito nello schema dell'oggetto di destinazione.

- Tipo: tipo di dati archiviati dall'attributo, definito nello schema dell'oggetto di destinazione, che può essere uno dei seguenti.

- Binario: l'attributo contiene dati binari.

- Booleano: l'attributo contiene un valore True o False.

- DateTime: l'attributo contiene una stringa di data.

- Integer: l'attributo contiene un numero intero.

- Riferimento: l'attributo contiene un ID che fa riferimento a un valore archiviato in un'altra tabella nell'applicazione di destinazione.

- String: l'attributo contiene una stringa di testo.

- Chiave primaria?: specifica se l'attributo è definito come campo di chiave primaria nello schema dell'oggetto di destinazione.

- Obbligatorio? specifica se l'attributo deve essere immesso nell'applicazione o nel sistema di destinazione.

- Multivalore?: specifica se l'attributo supporta più valori.

- Maiuscole/minuscole esatte?: specifica se i valori degli attributi vengono valutati facendo distinzione tra maiuscole e minuscole.

- Espressione API: non usare questa opzione a meno che non sia specificato nella documentazione per un determinato connettore di provisioning, ad esempio Workday.

- Attributo oggetto di riferimento: se l'attributo è di tipo Riferimento, in questo menu è possibile selezionare la tabella e l'attributo nell'applicazione di destinazione che contiene il valore associato all'attributo. Ad esempio, se è presente un attributo denominato "Reparto" il cui valore archiviato fa riferimento a un oggetto in una tabella "Reparti" separata, sarà necessario selezionare

Departments.Name. Le tabelle di riferimento e i campi ID primari supportati per una determinata applicazione sono preconfigurati e non possono essere modificati tramite l'Interfaccia di amministrazione di Microsoft Entra. Tuttavia, è possibile apportare modifiche usando l'API di Microsoft Graph.

Provisioning di un attributo di estensione personalizzato in un'applicazione conforme a SCIM

SCIM RFC (Request for Comments) definisce uno schema di utenti e gruppi centrale e consente anche di estendere lo schema per soddisfare le esigenze dell'applicazione. Per aggiungere un attributo personalizzato a un'applicazione SCIM:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore applicazione.

- Passare a Identità>Applicazioni>Applicazioni aziendali.

- Selezionare l'applicazione e quindi scegliere Provisioning.

- In Mapping selezionare l'oggetto (utente o gruppo) per il quale si vuole aggiungere un attributo personalizzato.

- Nella parte inferiore della pagina selezionare Mostra opzioni avanzate.

- Selezionare Modifica elenco attributi per AppName.

- Nella parte inferiore dell'elenco di attributi immettere le informazioni sull'attributo personalizzato nei campi disponibili. Quindi selezionare Aggiungi attributo.

Per le applicazioni SCIM, il nome dell'attributo deve seguire il modello illustrato nell'esempio riportato di seguito. È possibile personalizzare "CustomExtensionName" e "CustomAttribute" in base ai requisiti dell'applicazione, ad esempio urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User:CustomAttribute

Queste istruzioni sono valide solo per le applicazioni abilitate per SCIM. Applicazioni come ServiceNow e Salesforce non vengono integrate con Microsoft Entra ID usando SCIM e quindi non richiedono questo spazio dei nomi specifico per l’aggiunta di un attributo personalizzato.

Gli attributi personalizzati non possono essere referenziali, multivalore o di tipi complessi. Gli attributi personalizzati di estensioni multivalore e di tipi complessi sono attualmente supportati solo per le applicazioni della raccolta. L'intestazione dello schema dell'estensione personalizzata è stata omessa nell'esempio perché non viene inviata nelle richieste dal client SCIM di Microsoft Entra.

Rappresentazione di esempio di un utente con un attributo di estensione:

{

"schemas":[

"urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User"

],

"userName":"bjensen",

"id": "48af03ac28ad4fb88478",

"externalId":"bjensen",

"name":{

"formatted":"Ms. Barbara J Jensen III",

"familyName":"Jensen",

"givenName":"Barbara"

},

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "26118915-6090-4610-87e4-49d8ca9f808d",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User": {

"CustomAttribute": "701984",

},

"meta": {

"resourceType": "User",

"created": "2010-01-23T04:56:22Z",

"lastModified": "2011-05-13T04:42:34Z",

"version": "W\/\"3694e05e9dff591\"",

"location": "https://example.com/v2/Users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

}

Provisioning di un ruolo in un'app SCIM

Usare la procedura descritta nell'esempio per effettuare il provisioning dei ruoli dell'applicazione per un utente dell'applicazione. La descrizione è specifica per le applicazioni SCIM personalizzate. Per le applicazioni raccolta, ad esempio Salesforce e ServiceNow, usare i mapping dei ruoli predefiniti. I punti elenco seguenti descrivono come trasformare l'attributo AppRoleAssignments nel formato previsto dall'applicazione.

- Per eseguire il mapping dell’attributo appRoleAssignment in Microsoft Entra ID a un ruolo nell'applicazione, è necessario trasformare l'attributo usando un'espressione. L'attributo appRoleAssignment non deve essere mappato direttamente a un attributo Role senza usare un'espressione per analizzare i dettagli del ruolo.

Nota

Durante il provisioning dei ruoli dalle applicazioni aziendali, lo standard SCIM definisce gli attributi del ruolo utente aziendale in modo diverso. Per altre informazioni, vedere Sviluppare e pianificare il provisioning per un endpoint SCIM in Microsoft Entra ID.

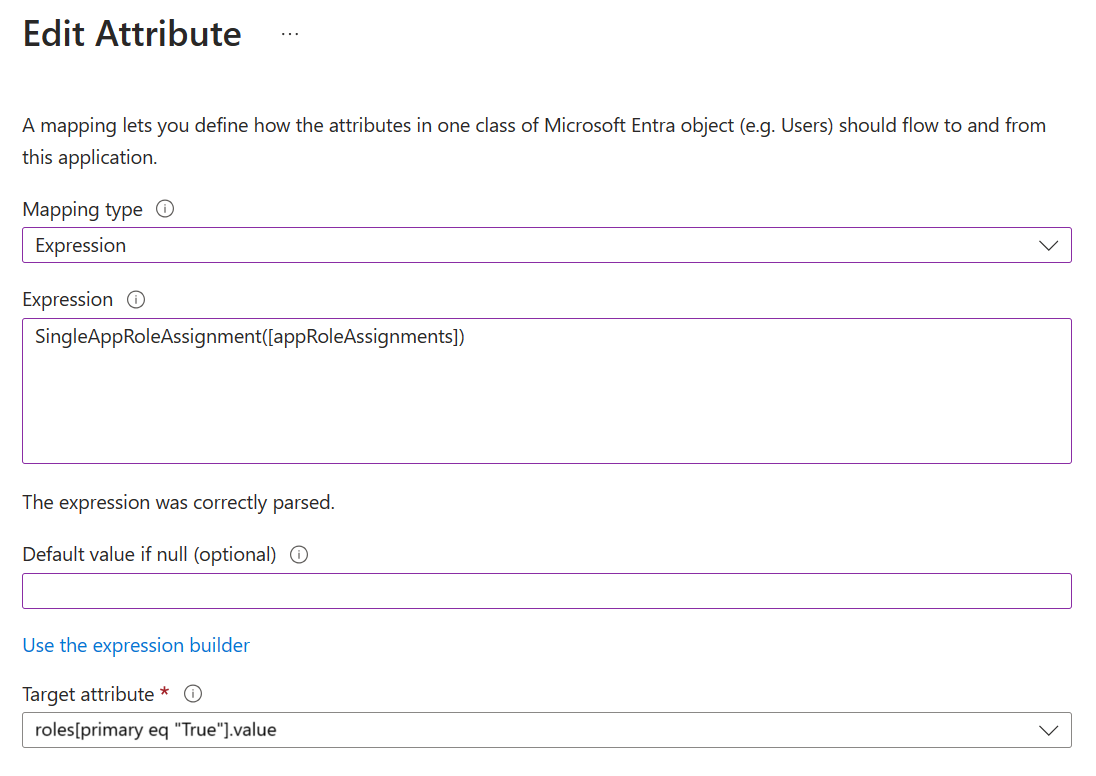

SingleAppRoleAssignment

Quando usarla: usare l'espressione SingleAppRoleAssignment per effettuare il provisioning di un singolo ruolo per un utente e per specificare il ruolo primario.

Come configurarla: usare la procedura descritta in precedenza per passare alla pagina dei mapping degli attributi e usare l'espressione SingleAppRoleAssignment per eseguire il mapping all'attributo Role. Sono disponibili tre attributi tra cui scegliere per il ruolo (roles[primary eq "True"].display, roles[primary eq "True"].type e roles[primary eq "True"].value). È possibile scegliere di includere uno o tutti gli attributi Role nei mapping. Se si vuole includere più di un attributo, è sufficiente aggiungere un nuovo mapping e includerlo come attributo di destinazione.

Alcune cose da considerare

- Assicurarsi che a un utente non siano assegnati più ruoli. Non esiste alcuna garanzia in merito al ruolo di cui viene effettuato il provisioning.

- Controllare l'attributo

SingleAppRoleAssignments. L'attributo non è compatibile con l'impostazione dell'ambito suSync All users and groups.

Richiesta di esempio (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [{

"primary": true,

"type": "WindowsAzureActiveDirectoryRole",

"value": "Admin"

}

]}

Output di esempio (PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [{

"value": "{\"id\":\"06b07648-ecfe-589f-9d2f-6325724a46ee\",\"value\":\"25\",\"displayName\":\"Role1234\"}"

}

]

}]

Il formato della richiesta è diverso in PATCH e in POST. Per assicurarsi che le richieste POST e PATCH vengano inviate nello stesso formato, è possibile usare il flag di funzionalità descritto qui.

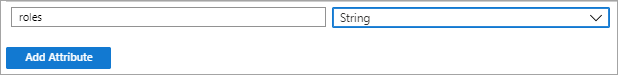

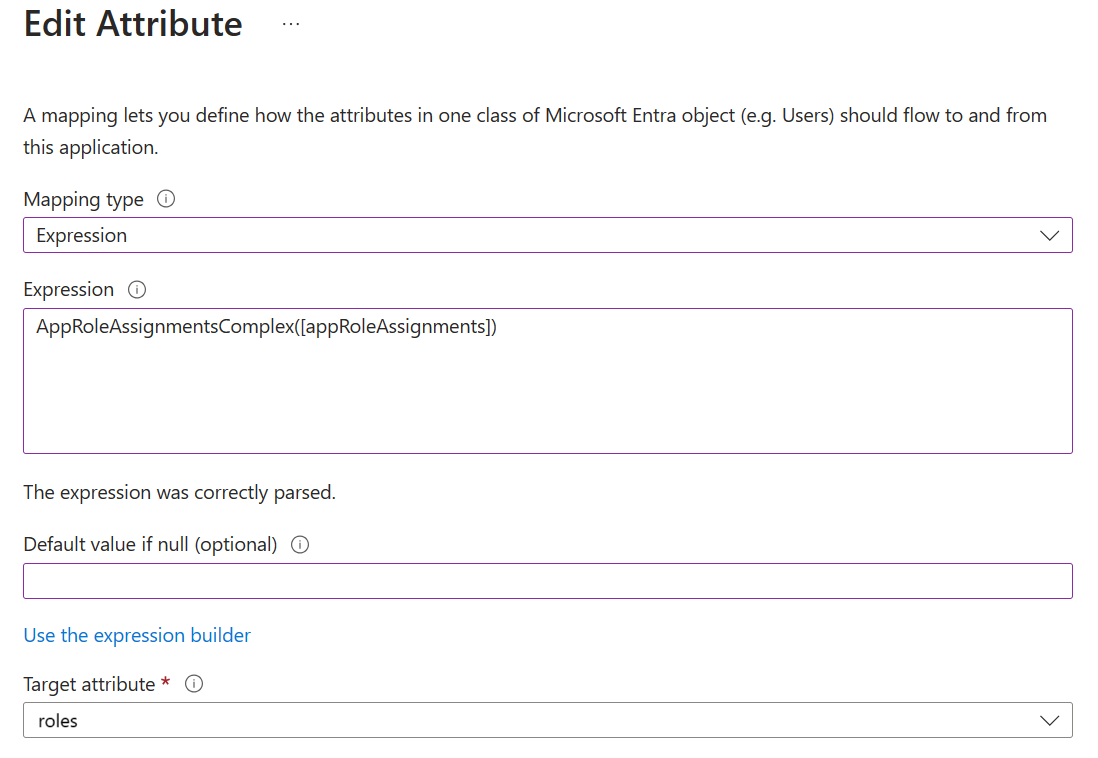

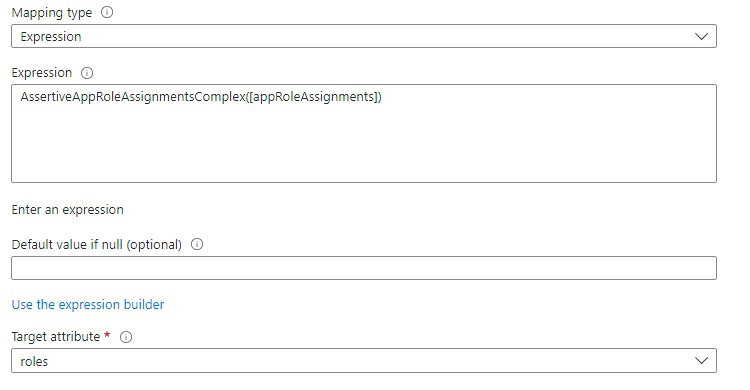

AppRoleAssignmentsComplex

Quando usarla: usare l'espressione AppRoleAssignmentsComplex per eseguire il provisioning di più ruoli per un utente. Come configurare: modificare l'elenco degli attributi supportati come descritto in precedenza per includere un nuovo attributo per i ruoli:

Usare quindi l'espressione AppRoleAssignmentsComplex per eseguire il mapping all'attributo Role personalizzato, come illustrato nell'immagine seguente:

Alcune cose da considerare

- Il provisioning di tutti i ruoli verranno viene effettuato come primario = false.

- L'attributo

idnon è obbligatorio nei ruoli SCIM. Usare piuttosto l'attributovalue. Ad esempio, se l'attributovaluecontiene il nome o l'identificatore del ruolo, usarlo per effettuare il provisioning del ruolo. È possibile usare il flag di funzionalità riportato qui per risolvere il problema dell'attributo ID. Tuttavia, basarsi esclusivamente sull'attributo Value non è sempre sufficiente; ad esempio, nel caso in cui siano presenti più ruoli con lo stesso nome o identificatore. In alcuni casi, è necessario usare l'attributo ID per effettuare correttamente il provisioning del ruolo

Limitazioni

- AppRoleAssignmentsComplex non è compatibile con l'impostazione dell'ambito su "Sincronizza tutti gli utenti e i gruppi".

Richiesta di esempio (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "Admin",

"value": "Admin"

},

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "User",

"value": "User"

}

]

}

Output di esempio (PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [

{

"value": "{"id":"06b07648-ecfe-589f-9d2f-6325724a46ee","value":"Admin","displayName":"Admin"}

},

{

"value": "{"id":"06b07648-ecfe-599f-9d2f-6325724a46ee","value":"User","displayName":"User"}

}

]

}

]

AssertiveAppRoleAssignmentsComplex (consigliato per ruoli complessi)

Quando usarlo: usare AssertiveAppRoleAssignmentsComplex per abilitare la funzionalità di sostituzione PATCH. Per le applicazioni SCIM che supportano più ruoli, ciò garantisce che i ruoli rimossi in Microsoft Entra ID vengano rimossi anche nell'applicazione di destinazione. La funzionalità di sostituzione rimuoverà anche eventuali ruoli aggiuntivi che l'utente ha e che non sono rispecchiati in Entra ID

La differenza tra AppRoleAssignmentsComplex e AssertiveAppRoleAssignmentsComplex è la modalità della chiamata patch e l'effetto sul sistema di destinazione. La prima espressione esegue solo l’aggiunta di PATCH e non rimuove pertanto alcun ruolo esistente nel sistema di destinazione. La seconda sostituisce PATCH che rimuove i ruoli dal sistema di destinazione se non sono stati assegnati all'utente in Entra ID.

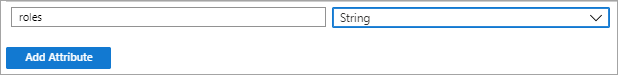

Come configurare: modificare l'elenco degli attributi supportati come descritto in precedenza per includere un nuovo attributo per i ruoli:

Usare quindi l'espressione AssertiiveAppRoleAssignmentsComplex per eseguire il mapping all'attributo Role personalizzato, come illustrato nell'immagine seguente:

Alcune cose da considerare

- Il provisioning di tutti i ruoli verranno viene effettuato come primario = false.

- L'attributo

idnon è obbligatorio nei ruoli SCIM. Usare piuttosto l'attributovalue. Ad esempio, se l'attributovaluecontiene il nome o l'identificatore del ruolo, usarlo per effettuare il provisioning del ruolo. È possibile usare il flag di funzionalità riportato qui per risolvere il problema dell'attributo ID. Tuttavia, basarsi esclusivamente sull'attributo Value non è sempre sufficiente; ad esempio, nel caso in cui siano presenti più ruoli con lo stesso nome o identificatore. In alcuni casi, è necessario usare l'attributo ID per effettuare correttamente il provisioning del ruolo

Limitazioni

- AssertiveAppRoleAssignmentsComplex non è compatibile con l'impostazione dell'ambito su "Sincronizza tutti gli utenti e i gruppi".

Richiesta di esempio (POST)

{"schemas":["urn:ietf:params:scim:schemas:core:2.0:User"],

"externalId":"contoso",

"userName":"contoso@alias.onmicrosoft.com",

"active":true,

"roles":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}],

}

Output di esempio (PATCH)

{"schemas":["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations":[{

"op":"replace",

"path":"roles",

"value":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}

]

}

]

}

Provisioning di un attributo multivalore

Alcuni attributi, ad esempio phoneNumbers ed emails, sono attributi multivalore in cui può essere necessario specificare tipi diversi di numeri di telefono o indirizzi di posta elettronica. Per gli attributi multivalore, usare l'espressione seguente. Consente di specificare il tipo di attributo e di eseguirne il mapping all'attributo utente di Microsoft Entra corrispondente per il valore.

phoneNumbers[type eq "work"].valuephoneNumbers[type eq "mobile"].valuephoneNumbers[type eq "fax"].value"phoneNumbers": [ { "value": "555-555-5555", "type": "work" }, { "value": "555-555-5555", "type": "mobile" }, { "value": "555-555-5555", "type": "fax" } ]

Ripristino degli attributi e dei mapping degli attributi predefiniti

Se è necessario ricominciare da capo e reimpostare i mapping esistenti sul rispettivo stato predefinito, è possibile selezionare la casella di controllo Ripristina mapping predefiniti e salvare la configurazione. Con questa operazione, tutti i mapping e i filtri per la definizione dell'ambito vengono impostati come se l'applicazione fosse stata appena aggiunta al tenant di Microsoft Entra dalla raccolta di applicazioni.

La selezione di questa opzione forza una nuova sincronizzazione di tutti gli utenti durante l'esecuzione del servizio di provisioning.

Importante

È assolutamente consigliabile impostare Stato provisioning su No prima di richiamare questa opzione.

Informazioni utili

- Microsoft Entra ID offre un'implementazione efficiente di un processo di sincronizzazione. In un ambiente inizializzato, durante un ciclo di sincronizzazione vengono elaborati solo gli oggetti che richiedono aggiornamenti.

- L'aggiornamento dei mapping degli attributi influisce negativamente sulle prestazioni di un ciclo di sincronizzazione. Un aggiornamento della configurazione del mapping degli attributi richiede la rivalutazione di tutti gli oggetti gestiti.

- È consigliabile ridurre al minimo il numero di modifiche consecutive ai mapping degli attributi.

- L'aggiunta di un attributo Photo per il provisioning in un'app non è attualmente supportata perché non è possibile specificare il formato per sincronizzare la foto. La funzionalità può essere richiesta su UserVoice.

- L'attributo

IsSoftDeletedfa spesso parte dei mapping predefiniti per un'applicazione.IsSoftdeletedpuò essere true in uno di quattro scenari: 1) L'utente non rientra nell'ambito perché l’assegnazione non è stata effettuata dall’applicazione. 2) L'utente non rientra nell'ambito perché non soddisfa un filtro dell’ambito. 3) L'utente è stato temporaneamente eliminato in Microsoft Entra ID. 4) La proprietàAccountEnabledè impostata su false per l'utente. Provare a mantenere l'attributoIsSoftDeletednei mapping degli attributi. - Il servizio di provisioning di Microsoft Entra non supporta il provisioning di valori Null.

- La chiave primaria, in genere

ID, non deve essere inclusa come attributo di destinazione nei mapping degli attributi. - In genere l'attributo Role deve essere mappato usando un'espressione anziché un mapping diretto. Per altre informazioni sul mapping dei ruoli, vedere Provisioning di un ruolo in un'app SCIM.

- Sebbene sia possibile disabilitare i gruppi dai mapping, la disabilitazione di utenti non è supportata.

Passaggi successivi

- Automatizzare il provisioning e il deprovisioning utenti in app SaaS

- Scrittura di espressioni per i mapping degli attributi

- Ambito dei filtri per il Provisioning utente

- Usare SCIM per abilitare il provisioning automatico di utenti e gruppi da Microsoft Entra ID alle applicazioni

- Elenco di esercitazioni pratiche sulla procedura di integrazione delle applicazioni SaaS