Abilitare le passkey (FIDO2) per la propria organizzazione

Per le aziende che attualmente usano le password, le passkey (FIDO2) offrono un modo semplice per consentire ai lavoratori di eseguire l'autenticazione senza immettere un nome utente o una password. Le passkey (FIDO2) offrono ai lavoratori una maggiore produttività e una maggiore sicurezza.

Questo articolo elenca i requisiti e i passaggi per abilitare le passkey nella propria organizzazione. Dopo aver completato questi passaggi, gli utenti dell'organizzazione potranno quindi registrarsi e accedere al proprio account Microsoft Entra usando una passkey archiviata in una chiave di sicurezza FIDO2 o su Microsoft Authenticator.

Per altre informazioni sull'abilitazione delle passkey su Microsoft Authenticator, vedere Come abilitare le passkey su Microsoft Authenticator.

Per altre informazioni sull'autenticazione delle passkey, vedere Supporto per l'autenticazione FIDO2 con Microsoft Entra ID.

Nota

Microsoft Entra ID supporta attualmente le passkey associate a dispositivi archiviate nelle chiavi di sicurezza FIDO2 e su Microsoft Authenticator. Microsoft si impegna a proteggere clienti e utenti con le passkey. Stiamo investendo nelle passkey sincronizzate e associate a dispositivi per gli account aziendali.

Requisiti

- Autenticazione a più fattori (MFA) di Microsoft Entra.

- Chiavi di sicurezza FIDO2 idonee per l'attestazione con Microsoft Entra ID o Microsoft Authenticator.

- Dispositivi che supportano l'autenticazione con le passkey (FIDO2). Per i dispositivi Windows aggiunti a Microsoft Entra ID, l'esperienza migliore è con Windows 10 versione 1903 o successiva. I dispositivi ibridi aggiunti devono eseguire Windows 10 versione 2004 o successiva.

Le passkey (FIDO2) non sono supportate in scenari principali su Windows, macOS, Android e iOS. Per altre informazioni sugli scenari supportati, vedere Supporto per l'autenticazione FIDO2 su Microsoft Entra ID.

Nota

Il supporto per la registrazione dello stesso dispositivo in Edge in Android sarà disponibile prossimamente.

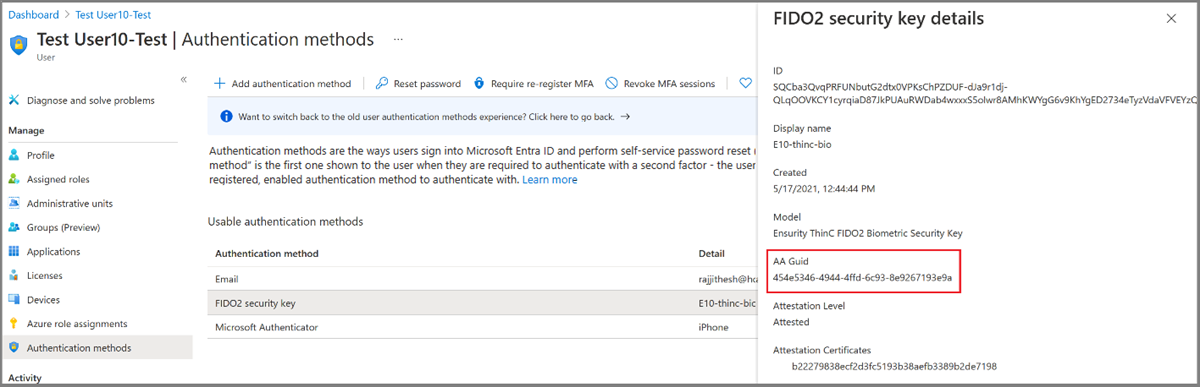

GUID di attestazione di Authenticator (AAGUID) delle passkey (FIDO2)

La specifica FIDO2 richiede a ogni fornitore di chiavi di sicurezza di fornire un GUID di attestazione di Authenticator (AAGUID) durante la registrazione. Un AAGUID è un identificatore a 128 bit che indica il tipo di chiave, ad esempio la marca e il modello. Anche i provider di passkey (FIDO2) su dispositivi desktop e mobili devono fornire un AAGUID durante la registrazione.

Nota

Il fornitore deve assicurarsi che l’AAGUID sia lo stesso per tutte le chiavi di sicurezza o provider di passkey (FIDO2) da esso create, e diverso (con alta probabilità) dagli AAGUID di tutti gli altri tipi di chiavi di sicurezza o provider di passkey (FIDO2). Per garantire questo, l'AAGUID di un determinato modello di chiave di sicurezza o provider di passkey (FIDO2) deve essere generato in modo casuale. Per altre informazioni, vedere Autenticazione Web: una API per l'accesso alle credenziali della chiave pubblica - Livello 2 (w3.org).

È possibile collaborare con il fornitore delle chiavi di sicurezza per determinare l'AAGUID della passkey (FIDO2) o vedere Chiavi di sicurezza FIDO2 idonee per l'attestazione con Microsoft Entra ID. Se la passkey (FIDO2) è già registrata, è possibile trovare l’AAGUID visualizzando i dettagli del metodo di autenticazione della passkey (FIDO2) dell'utente.

Abilitare il metodo di autenticazione con le passkey (FIDO2)

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei criteri di autenticazione.

Passare a Protezione>Metodi di autenticazione>Criteri del metodo di autenticazione.

Nel metodo Passkey (FIDO2), impostare la levetta su Abilita. Selezionare Tutti gli utenti o Aggiungi gruppi per selezionare gruppi specifici. Sono supportati solo i gruppi di sicurezza.

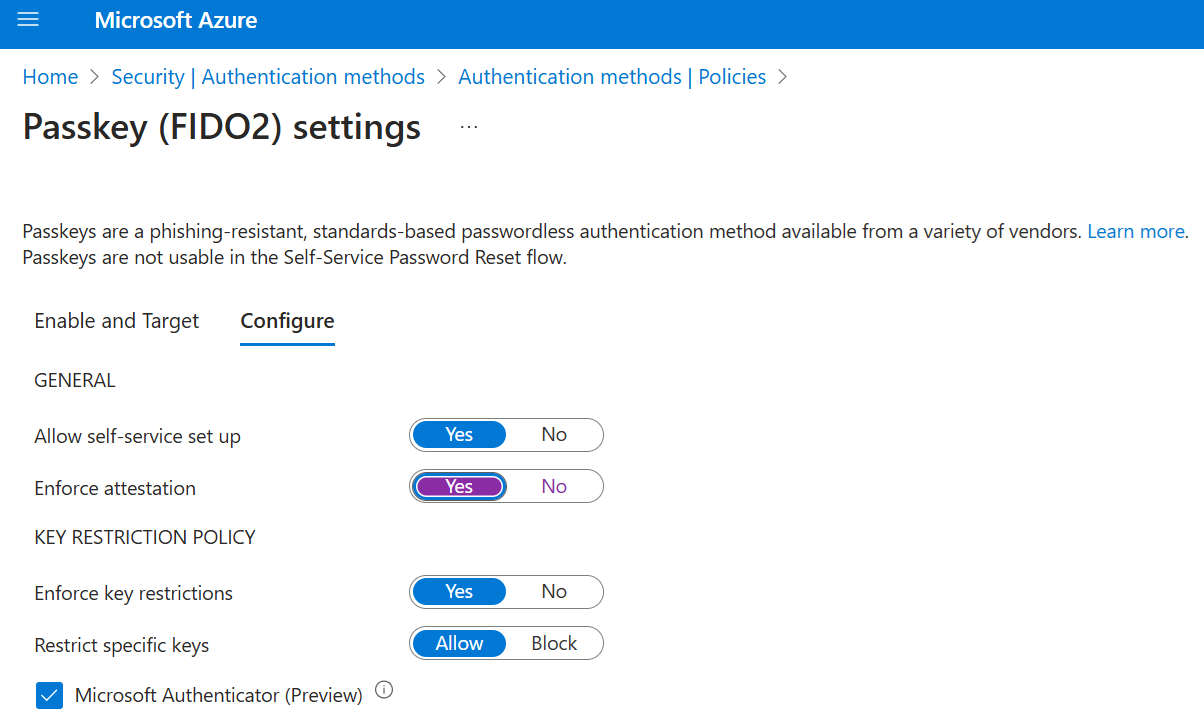

Nella scheda Configura:

Impostare Consenti la configurazione self-service su Sì. Se è impostata su No, gli utenti non possono registrare una passkey usando le Informazioni di sicurezza, anche se le passkey (FIDO2) sono abilitate dal criterio Metodi di autenticazione.

Impostare Imponi attestazione su Sì se l'organizzazione vuole assicurarsi che un modello di chiave di sicurezza FIDO2 o un provider di passkey sia originale e provenga dal fornitore legittimo.

- Per le chiavi di sicurezza FIDO2, è necessario pubblicare e verificare i metadati delle chiavi di sicurezza con il servizio metadati FIDO Alliance e anche passare un altro set di test di convalida di Microsoft. Per altre informazioni, vedere Diventare un fornitore di chiavi di sicurezza FIDO2 compatibile con Microsoft.

- Per le passkey in Microsoft Authenticator, il supporto dell'attestazione è pianificato per la disponibilità generale.

Avviso

L’imposizione dell'attestazione determina se una passkey (FIDO2) è consentita solo durante la registrazione. Gli utenti che registrano una passkey (FIDO2) senza attestazione non verranno bloccati dall'accesso se l'opzione Imponi attestazione viene impostata su Sì in un secondo momento.

Criteri di restrizione delle chiavi

- Imponi restrizioni delle chiavi deve essere impostato su Sì solo se l'organizzazione vuole consentire o respingere alcuni modelli di chiavi di sicurezza o provider di passkey, identificati mediante il proprio AAGUID. È possibile collaborare con il fornitore delle chiavi di sicurezza per determinare l'AAGUID della passkey. Se la passkey è già registrata, è possibile trovare l’AAGUID visualizzando i dettagli del metodo di autenticazione della passkey dell'utente.

Quando l'opzione Applica restrizioni chiave è impostata su Sì, è possibile selezionare Microsoft Authenticator per aggiungere automaticamente gli AAGUID dell'app Authenticator nell'elenco delle restrizioni delle chiavi. Per altre informazioni, vedere Abilitare le passkey in Microsoft Authenticator.

Avviso

Le restrizioni delle chiavi impostano l'usabilità di modelli specifici o provider sia per la registrazione sia per l'autenticazione. Se si modificano le restrizioni delle chiavi e si rimuove un AAGUID consentito in precedenza, gli utenti che in precedenza avevano registrato un metodo consentito non potranno più usarlo per accedere.

Se l'organizzazione non impone attualmente restrizioni delle chiavi e usa già attivamente le passkey, è consigliabile raccogliere gli AAGUID delle chiavi attualmente in uso. Aggiungerli all'elenco allowlist, insieme ad Authenticator AAGUIDs, per abilitare passkey (FIDO2). È possibile eseguire questa attività con uno script automatizzato che analizza i log, ad esempio i log di accesso e dei dettagli di registrazione.

Nota

Se si disattivano le ritricazioni chiave, assicurarsi di deselezionare la casella di controllo Microsoft Authenticator in modo che agli utenti non venga richiesto di configurare una passkey nell'app Authenticator in Informazioni di sicurezza.

Al termine della configurazione, selezionare Salva.

Nota

Se viene visualizzato un errore quando si tenta di salvare, sostituire più gruppi con un singolo gruppo in un'unica operazione e quindi fare di nuovo clic su Salva.

Effettuare il provisioning delle chiavi di sicurezza FIDO2 usando l'API Microsoft Graph (anteprima)

Attualmente in anteprima, gli amministratori possono usare Microsoft Graph e client personalizzati per effettuare il provisioning delle chiavi di sicurezza FIDO2 per conto degli utenti. Il provisioning richiede il ruolo Amministratore autenticazione o un'applicazione client con l'autorizzazione UserAuthenticationMethod.ReadWrite.All. I miglioramenti del provisioning includono:

- Possibilità di richiedereopzioni di creazione WebAuthn da Microsoft Entra ID

- Possibilità di registrare la chiave di sicurezza con provisioning direttamente con Microsoft Entra ID

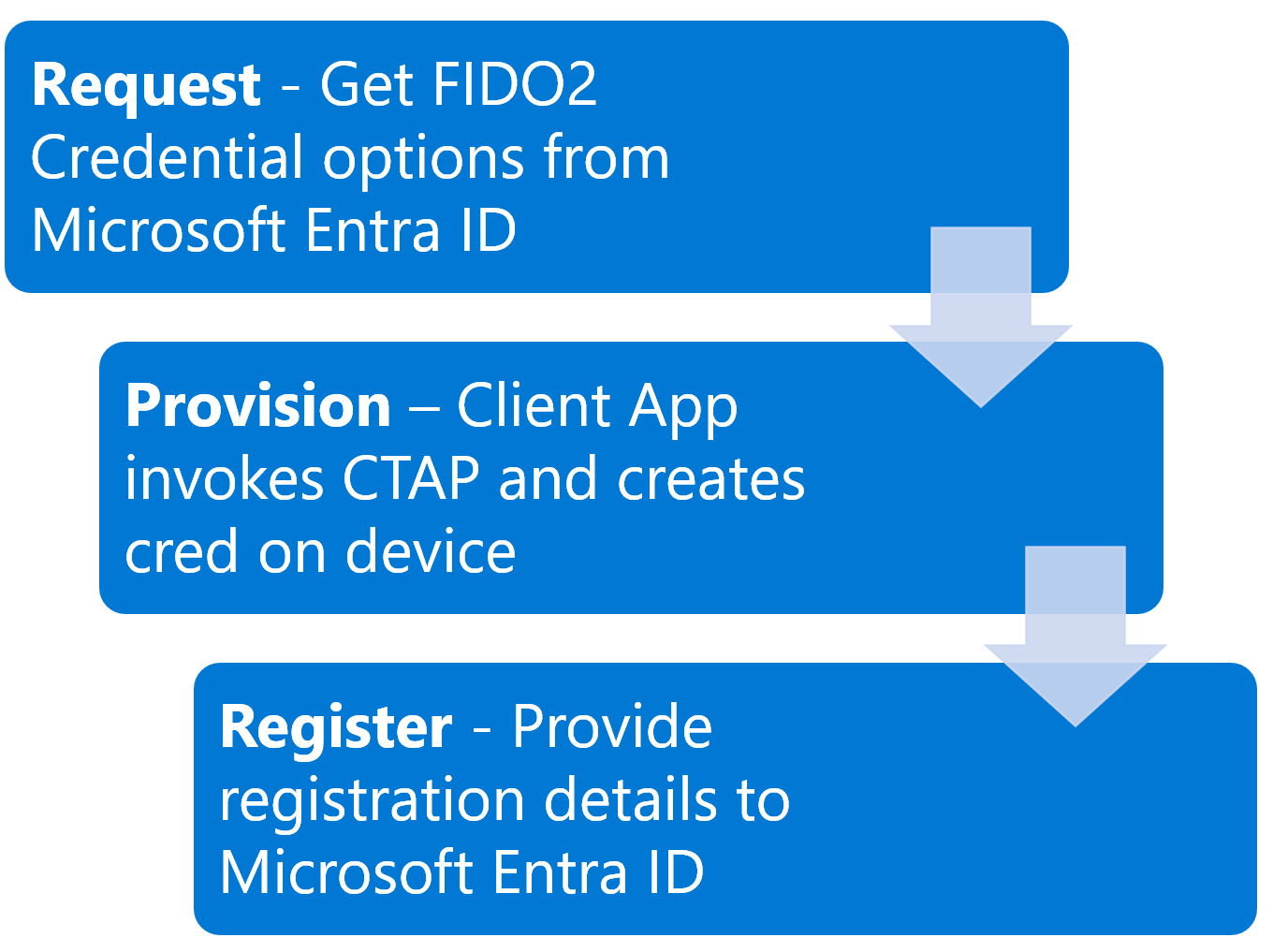

Con queste nuove API, le organizzazioni possono creare i propri client per effettuare il provisioning delle credenziali passkey (FIDO2) sulle chiavi di sicurezza per conto di un utente. Per semplificare questo processo, sono necessari tre passaggi principali.

- Richiedere creationOptions per un utente: Microsoft Entra ID restituisce i dati necessari per il client per effettuare il provisioning di una credenziale passkey (FIDO2). Sono incluse informazioni quali informazioni sull'utente, ID relying party, requisiti dei criteri delle credenziali, algoritmi, richiesta di registrazione e altro ancora.

-

Effettuare il provisioning delle credenziali passkey (FIDO2) con le opzioni di creazione: usare

creationOptionse un client che supporti il protocollo CTAP (Client to Authenticator Protocol) per effettuare il provisioning delle credenziali. Durante questo passaggio, sarà necessario inserire la chiave di sicurezza e impostare un PIN. - Registrare le credenziali di cui è stato effettuato il provisioning con l'ID Microsoft Entra: usare l'output formattato del processo di provisioning per fornire all'utente di destinazione i dati necessari per registrare le credenziali passkey (FIDO2).

Abilitare le passkey (FIDO2) con l'API Microsoft Graph

Oltre a usare l'interfaccia di amministrazione di Microsoft Entra, è anche possibile abilitare le passkey (FIDO2) usando la API Microsoft Graph. Per abilitare le passkey (FIDO2), è necessario aggiornare i criteri dei metodi di autenticazione almeno come Amministratore dei criteri di autenticazione.

Per configurare il criterio con Graph Explorer:

Accedere a Graph explorer e fornire il consenso per le autorizzazioni Policy.Read.All e Policy.ReadWrite.AuthenticationMethod.

Recuperare il criterio dei metodi di autenticazione:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Per disabilitare l'imposizione dell'attestazione e imporre restrizioni alle chiavi per consentire solo l’AAGUID per RSA DS100, per esempio, eseguire un'operazione PATCH usando il corpo della richiesta seguente:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Assicurarsi che il criterio della passkey (FIDO2) venga aggiornato correttamente.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Eliminare una passkey (FIDO2)

Per rimuovere una passkey (FIDO2) associata a un account utente, eliminarla dai metodi di autenticazione dell'utente.

- Accedere a Interfaccia di amministrazione di Microsoft Entra e cercare l'utente la cui passkey (FIDO2) deve essere rimossa.

- Selezionare Metodi di autenticazione> fare clic con il pulsante destro del mouse su Passkey (associata al dispositivo) e selezionare Elimina.

Applicare l'accesso alla passkey (FIDO2)

Per consentire agli utenti di accedere con una passkey (FIDO2) quando accedono a una risorsa sensibile, è possibile:

Usare un livello di autenticazione predefinito resistente al phishing

O

Creare un livello di autenticazione personalizzato

I passaggi seguenti illustrano come creare un criterio di accesso condizionale basato sul livello di autenticazione personalizzato che consente l'accesso per mezzo della passkey (FIDO2) solo per uno specifico modello di chiave di sicurezza o un provider di passkey (FIDO2). Per un elenco dei provider FIDO2, vedere Chiavi di sicurezza FIDO2 idonee per l'attestazione con Microsoft Entra ID.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Protezione>Metodi di autenticazione>Livelli di autenticazione.

- Selezionare Nuovo livello di autenticazione.

- Specificare un Nome per il nuovo livello di autenticazione.

- Facoltativamente, immettere una Descrizione.

- Selezionare Passkey (FIDO2).

- Facoltativamente, se si vuole limitare in base a specifici AAGUID, selezionare Opzioni avanzate e quindi Aggiungi AAGUID. Immettere gli AAGUID che si vuole consentire. Seleziona Salva.

- Scegliere Avanti ed esaminare la configurazione del criterio.

Problemi noti

Provisioning delle chiavi di sicurezza

Il provisioning amministratore delle chiavi di sicurezza è in anteprima. Vedere Microsoft Graph e client personalizzati per effettuare il provisioning delle chiavi di sicurezza FIDO2 per conto degli utenti.

Utenti di Collaborazione B2B

La registrazione di passkey (FIDO2) non è supportata per gli utenti di collaborazione B2B nel tenant delle risorse.

Modifiche dei nomi UPN

Se il nome di accesso UPN di un utente cambia, non sarà più possibile modificare le passkey (FIDO2) in base a tale modifica. Se l'utente ha una passkey (FIDO2), deve accedere a Informazioni di sicurezza, eliminare la passkey (FIDO2) precedente e aggiungerne una nuova.

Passaggi successivi

Supporto per app native e browser dell'autenticazione senza password con passkey (FIDO2)

Chiave di sicurezza FIDO2 per l’accesso a Windows 10

Abilitare l'autenticazione FIDO2 per le risorse locali

Registrare le chiavi di sicurezza per conto degli utenti

Altre informazioni sulla registrazione dei dispositivi

Altre informazioni sull'autenticazione a più fattori di Microsoft Entra