Integrare l'infrastruttura Gateway Desktop remoto usando l'estensione NPS (Network Policy Server, Server dei criteri di rete) e Microsoft Entra ID

Questo articolo contiene i dettagli relativi all'integrazione dell'infrastruttura Gateway Desktop remoto con l’autenticazione a più fattori di Microsoft Entra usando l'estensione NPS (Network Policy Server, Server dei criteri di rete) per Microsoft Azure.

L'estensione NPS per Azure consente agli utenti di proteggere l'autenticazione client Remote Authentication Dial-In User Service (RADIUS) tramite autenticazione a più fattori di Azure basato sul cloud. Questa soluzione fornisce la verifica in due passaggi per l'aggiunta di un secondo livello di sicurezza agli accessi e alle transazioni degli utenti.

Questo articolo contiene istruzione dettagliate per l'integrazione dell'infrastruttura Gateway Desktop remoto con l’autenticazione a più fattori di Microsoft Entra tramite l'estensione NPS per Azure. Questo consente la verifica sicura per gli utenti che tentano di accedere a Gateway Desktop remoto.

Nota

Questo articolo non deve essere usato con le distribuzioni del server MFA e deve essere usato solo con le distribuzioni di Autenticazione a più fattori Microsoft Entra (basata sul cloud).

Servizi di accesso e criteri di rete consente alle organizzazioni di eseguire le operazioni seguenti:

- Definire posizioni centrali per la gestione e il controllo delle richieste di rete, indicando quali utenti possono connettersi, le ore del giorno in cui sono consentite le connessioni, la durata delle connessioni, il livello di sicurezza che i client devono usare per la connessione e così via. Invece che specificare questi criteri in ogni VPN o server Gateway Desktop remoto, è possibile specificarli una sola volta in una posizione centrale. Il protocollo RADIUS fornisce servizi centralizzati di autenticazione, autorizzazione e accounting.

- Stabilire e applicare criteri di integrità client di Protezione accesso alla rete che determinano se ai dispositivi viene concesso l'accesso alle risorse di rete con o senza restrizioni.

- Fornire un mezzo per imporre l'autenticazione e l'autorizzazione per l'accesso a commutatori Ethernet e punti di accesso wireless che supportano 802.1x.

In genere, le organizzazioni usano NPS (RADIUS) per semplificare e centralizzare la gestione delle policy VPN. Tuttavia, molte organizzazioni usano anche Server dei criteri di rete per semplificare e centralizzare la gestione di criteri di autorizzazione connessioni Desktop remoto.

Le organizzazioni possono anche integrare Server dei criteri di rete con l’autenticazione a più fattori di Microsoft Entra per migliorare la sicurezza e offrire un livello elevato di conformità. In questo modo si garantisce che gli utenti eseguano la verifica in due passaggi per accedere a Gateway Desktop remoto. Affinché venga concesso loro l'accesso, gli utenti devono specificare la combinazione di nome utente/password con informazioni sotto il controllo dell'utente. Queste informazioni devono essere attendibili e non facilmente duplicabili, ad esempio un numero di telefono cellulare, un numero di rete fissa, un'applicazione in un dispositivo mobile e così via. Al momento RDG supporta la chiamata telefonica e le notifiche push Approva/Nega dai metodi dell'app di autenticazione Microsoft per la 2FA. Per altre informazioni sui metodi di autenticazione supportati, vedere la sezione Determinare i metodi di autenticazione che gli utenti possono usare.

Se l'organizzazione usa Gateway Desktop remoto e l'utente è registrato per un codice TOTP insieme alle notifiche push di Authenticator, l'utente non può soddisfare la richiesta di autenticazione a più fattori e l'accesso al gateway Desktop remoto ha esito negativo. In tal caso, è possibile impostare OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE per il fallback alle notifiche push su Approva/Nega con Authenticator.

Affinché un'estensione nps continui a funzionare per gli utenti di Gateway Desktop remoto, è necessario creare questa chiave del Registro di sistema nel server dei criteri di rete. Aprire l'editor del Registro di sistema nel server NPS. Passare a:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Creare la coppia Stringa/Valore seguente:

Nome: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Valore = FALSE

Prima che fosse disponibile l'estensione NPS per Azure, i clienti che volevano implementare la verifica in due passaggi per ambienti Server dei criteri di rete e l’autenticazione a più fattori di Microsoft Entra integrati dovevano configurare e gestire un server MFA distinto nell'ambiente locale, come documentato nello scenario relativo a Gateway Desktop remoto e server Multi-factor Authentication di Azure usando RADIUS.

La disponibilità dell'estensione NPS per Azure offre ora alle organizzazioni la possibilità di scegliere se distribuire una soluzione MFA locale o una soluzione MFA basata sul cloud per l'autenticazione sicura dei client RADIUS.

Flusso di autenticazione

Perché venga concesso loro l'accesso a risorse di rete tramite Gateway Desktop remoto, gli utenti devono soddisfare le condizioni specificate nei criteri di autorizzazione connessioni Desktop remoto e nei criteri di autorizzazione delle risorse di Desktop remoto. I criteri di autorizzazione connessioni Desktop remoto specificano gli utenti autorizzati a connettersi a Gateway Desktop remoto. I criteri di autorizzazione delle risorse di Desktop remoto specificano le risorse di rete, come desktop remoti o app remote, ai quali l'utente è autorizzato a connettersi tramite Gateway Desktop remoto.

Un'istanza di Gateway Desktop remoto può essere configurata per l'uso di un archivio centrale di criteri per i criteri di autorizzazione delle risorse di Desktop remoto. I criteri di autorizzazione delle risorse desktop remoto (RD RAP) non possono usare una politica centrale, poiché vengono elaborati sul Gateway RD. Un esempio di Gateway Desktop remoto configurato per l'uso di un archivio centrale di criteri per criteri di autorizzazione connessioni Desktop remoto è un client RADIUS connesso a un altro server NPS che funge da archivio centrale di criteri.

Quando l'estensione NPS per Azure è integrata con Server dei criteri di rete e Gateway Desktop remoto, il corretto flusso di autenticazione è quello illustrato di seguito:

- Il server Gateway Desktop remoto riceve da un utente Desktop remoto una richiesta di autenticazione per la connessione a una risorsa, ad esempio una sessione Desktop remoto. Fungendo da client RADIUS, il server Gateway Desktop remoto converte la richiesta in un messaggio di richiesta di accesso RADIUS e invia il messaggio al server RADIUS (Server dei criteri di rete) in cui è installata l'estensione NPS.

- La combinazione di nome utente e password viene verificata in Active Directory e l'utente viene autenticato.

- Se vengono soddisfatte tutte le condizioni specificate nella richiesta di connessione NPS e nei criteri di rete (ad esempio per quanto riguarda le restrizioni relative all'ora del giorno o all'appartenenza a gruppi), l'estensione NPS attiva una richiesta di autenticazione secondaria con l’autenticazione a più fattori di Microsoft Entra.

- L’autenticazione a più fattori di Microsoft Entra comunica con Microsoft Entra ID per recuperare i dettagli dell'utente ed esegue un'autenticazione secondaria usando un metodo di verifica configurato dall'utente.

- Quando la richiesta di verifica di Multi-Factor Authentication ha esito positivo, l’autenticazione a più fattori di Microsoft Entra comunica il risultato all'estensione NPS.

- Il Server dei criteri di rete in cui è installata l'estensione invia un messaggio di autorizzazione di accesso RADIUS per i criteri di autorizzazione connessioni Desktop remoto al server Gateway Desktop remoto.

- All'utente viene concesso l'accesso alla risorsa di rete richiesta tramite Gateway Desktop remoto.

Prerequisiti

Questa sezione illustra in modo dettagliato i prerequisiti necessari per l'integrazione dell’autenticazione a più fattori di Microsoft Entra con il Gateway Desktop remoto. Prima di iniziare, è necessario che siano soddisfatti i prerequisiti seguenti.

- Infrastruttura Servizi Desktop remoto

- Licenza autenticazione a più fattori Microsoft Entra corretta

- Software Windows Server

- Ruolo Servizi di accesso e criteri di rete (NPS)

- Microsoft Entra sincronizzato con Active Directory locale

- Microsoft Entra ID GUID

Infrastruttura Servizi Desktop remoto

Deve essere presente un'infrastruttura Servizi Desktop remoto funzionante. In caso contrario, è possibile creare rapidamente questa infrastruttura in Azure usando il modello di avvio rapido seguente: Creare la distribuzione della raccolta di sessioni desktop remoto.

Se si vuole creare manualmente un'infrastruttura Servizi Desktop remoto locale per scopi di test, completare i passaggi di distribuzione. Altre informazioni: Deploy RDS with Azure quick start (Avvio rapido per la distribuzione di Servizi Desktop remoto con Azure) e Basic RDS infrastructure deployment (Distribuzione di un'infrastruttura Servizi Desktop remoto di base).

Software Windows Server

L'estensione NPS richiede Windows Server 2008 R2 SP1 o versione successiva con il servizio ruolo NPS installato. Tutti i passaggi in questa sezione sono stati eseguiti usando Windows Server 2016.

Ruolo Servizi di accesso e criteri di rete (NPS)

Il servizio ruolo NPS fornisce la funzionalità di server e client RADIUS e il servizio di integrità delle politiche di accesso alla rete. Questo ruolo deve essere installato in almeno due computer dell'infrastruttura: il computer Gateway Desktop remoto e un altro server membro o controller di dominio. Per impostazione predefinita, il ruolo è già presente nel computer configurato come Gateway Desktop remoto. È necessario installare il ruolo NPS almeno anche in un altro computer, ad esempio un controller di dominio o un server membro.

Per informazioni sull'installazione del servizio ruolo NPS di Windows Server 2012 o versioni successive, vedere Install a NAP Health Policy Server (Installare un server criteri di integrità Protezione accesso alla rete). Per una descrizione delle procedure consigliate per Server dei criteri di rete, inclusi i consigli sull'installazione di Server dei criteri di rete in un controller di dominio, vedere Best Practices for NPS (Procedure consigliate per Server dei criteri di rete).

Microsoft Entra sincronizzato con Active Directory locale

Per usare l'estensione NPS, gli utenti locali devono essere sincronizzati con Microsoft Entra ID e abilitati per MFA. Questa sezione presuppone che gli utenti locali siano sincronizzati con Microsoft Entra ID usando AD Connect. Per informazioni su Microsoft Entra Connect, vedere Integrare le directory locali con Microsoft Entra ID.

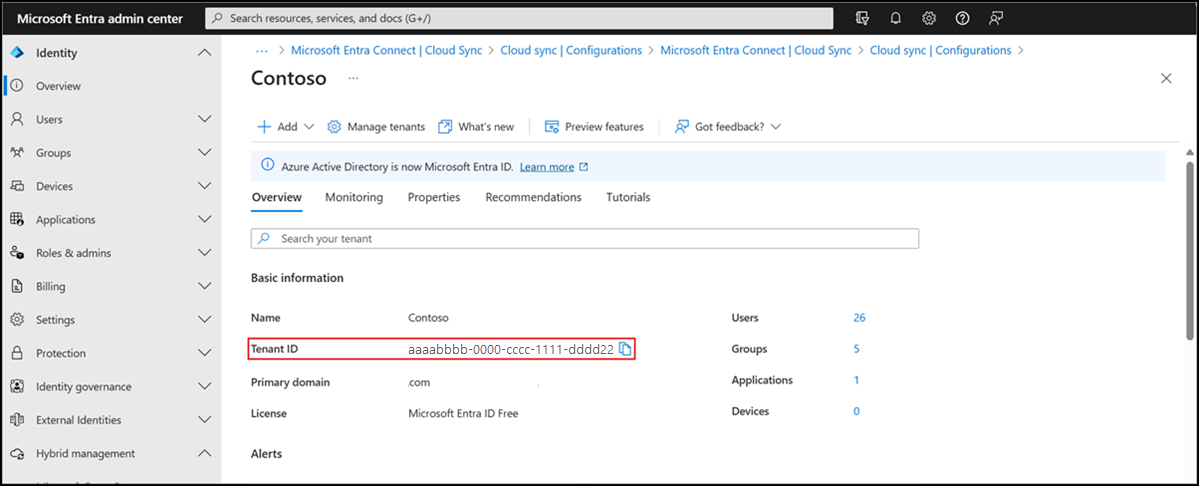

Microsoft Entra ID GUID

Per installare l'estensione Server dei criteri di rete, è necessario conoscere il GUID di Microsoft Entra ID. Di seguito sono riportate le istruzioni per trovare il GUID dell'ID Microsoft Entra.

Configurare l'autenticazione a più fattori

Questa sezione fornisce istruzioni per l'integrazione dell'autenticazione a più fattori di Microsoft Entra con il Gateway Desktop remoto. Un amministratore deve configurare il servizio autenticazione a più fattori di Microsoft Entra prima che gli utenti possano effettuare la registrazione automatica dei propri dispositivi o applicazioni a più fattori.

Per informazioni su come abilitare MFA per gli utenti di Microsoft Entra, seguire i passaggi descritti in Introduzione all’autenticazione a più fattori di Microsoft Entra nel cloud.

Configurare gli account per la verifica in due passaggi

Dopo aver abilitato un account per l'autenticazione a più fattori, non è possibile accedere alle risorse regolate dai criteri MFA fino a quando non è stato configurato correttamente un dispositivo attendibile da usare per il secondo fattore di autenticazione e aver eseguito l'autenticazione usando la verifica in due passaggi.

Per comprendere al meglio e configurare correttamente i dispositivi per MFA con il proprio account utente, seguire i passaggi descritti in Quali sono i vantaggi dell’autenticazione a più fattori di Microsoft Entra?.

Importante

Nota: il comportamento di accesso per Il gateway Desktop remoto non fornisce l'opzione per immettere un codice di verifica con l'autenticazione a più fattori di Microsoft Entra. Pertanto, l'account utente deve essere configurato per la verifica telefonica o l'app Microsoft Authenticator con notifiche push Approva/Nega.

Se per un utente non è configurata né la verifica tramite telefono né l'app Microsoft Authenticator con notifiche push Approva/Nega, l'utente non sarà in grado di completare la richiesta di autenticazione a più fattori Di Microsoft Entra e accedere a Gateway Desktop remoto.

Il metodo di testo SMS non funziona con Gateway Desktop remoto perché non fornisce l'opzione per immettere un codice di verifica.

Installare e configurare l'estensione NPS

Questa sezione fornisce istruzioni per configurare l'infrastruttura Servizi Desktop remoto per l'uso dell’autenticazione a più fattori di Microsoft Entra per l'autenticazione client con Gateway Desktop remoto.

Ottenere l'ID tenant della directory

Suggerimento

La procedura descritta in questo articolo può variare leggermente in base al portale di partenza.

Come parte della configurazione dell'estensione NPS, è necessario inserire le credenziali amministrative e l'ID per il tenant di Microsoft Entra. Per ottenere l'ID tenant, completare i seguenti passaggi:

Accedi all'Interfaccia di amministrazione di Microsoft Entra.

Passare a Identità>Panoramica.

Installare l'estensione di Server dei criteri di rete

Installare l'estensione NPS in un server con il ruolo Servizi di accesso e criteri di rete installato. Questo funge da server RADIUS per la progettazione.

Importante

Non installare l'estensione NPS nel server RDG (Gateway Desktop remoto). Il server RDG non usa il protocollo RADIUS con il client, quindi l'estensione non può interpretare ed eseguire l'autenticazione a più fattori.

Quando il server RDG e il server NPS con estensione SERVER dei criteri di rete sono diversi, RDG usa NPS internamente per comunicare con altri server NPS e RADIUS come protocollo per comunicare correttamente.

- Scaricare l'estensione NPS.

- Copiare il file eseguibile di configurazione, NpsExtnForAzureMfaInstaller.exe nel Server dei criteri di rete.

- Nel server NPS, fare doppio clic su NpsExtnForAzureMfaInstaller.exe. Se richiesto, selezionare Esegui.

- Nella finestra di dialogo Installazione dell'estensione NPS per l'autenticazione multifattore di Microsoft Entra, verificare i termini di licenza software, selezionare Accetto le condizioni di licenzae selezionare Installa.

- Nella finestra di dialogo di configurazione dell'autenticazione multifattore di Microsoft Entra, seleziona Chiudi.

Configurare i certificati per l'uso con l'estensione NPS tramite uno script di PowerShell

Per garantire comunicazioni protette e sicure, è necessario configurare i certificati che l'estensione NPS può usare. I componenti di Server dei criteri di rete includono uno script di Windows PowerShell che configura un certificato autofirmato per l'uso con NPS.

Lo script esegue le azioni seguenti:

- Crea un certificato autofirmato

- Associa la chiave pubblica del certificato all'entità servizio in Microsoft Entra ID

- Archivia il certificato nell'archivio del computer locale

- Concede l'accesso alla chiave privata del certificato all'utente di rete

- Riavvia il servizio Server dei criteri di rete

Per usare certificati personali è necessario associare la chiave pubblica del certificato all'entità servizio in Microsoft Entra ID e così via.

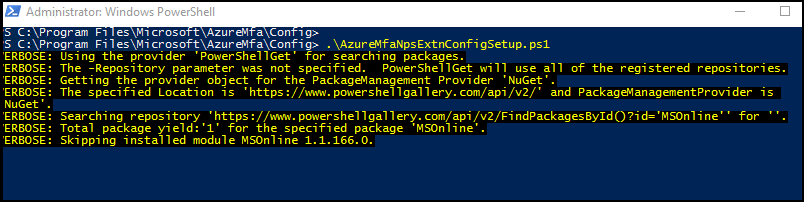

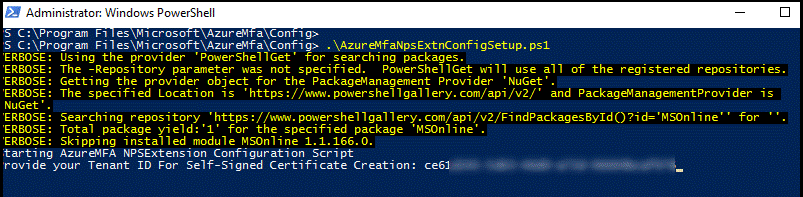

Per usare lo script, specificare l'estensione con le credenziali amministrative di Microsoft Entra e l'ID tenant di Microsoft Entra copiato in precedenza. Eseguire lo script in ogni server NPS in cui è stata installata l'estensione NPS. Eseguire quindi le operazioni seguenti:

Aprire un prompt di Windows PowerShell come amministratore.

Al prompt di PowerShell digitare

cd 'c:\Program Files\Microsoft\AzureMfa\Config'e premere INVIO.Digitare

.\AzureMfaNpsExtnConfigSetup.ps1e premere INVIO. Lo script verifica che il modulo di PowerShell sia installato. Se non è installato, lo installa.

Dopo che lo script ha verificato l'installazione del modulo di PowerShell, viene visualizzata la finestra di dialogo relativa al modulo di PowerShell. Nella finestra di dialogo immettere le credenziali e la password dell'amministratore di Microsoft Entra e selezionare Accedi.

Quando viene chiesto, incollare l'ID tenant copiato negli Appunti in precedenza e premere INVIO.

Lo script crea un certificato autofirmato e apporta altre modifiche alla configurazione.

Configurare i componenti di Server dei criteri di rete in Gateway Desktop remoto

In questa sezione si configureranno i criteri di autorizzazione connessioni Gateway Desktop remoto e altre impostazioni RADIUS.

Il flusso di autenticazione richiede che vengano scambiati messaggi RADIUS tra Gateway Desktop remoto e il server NPS in cui è installata l'estensione NPS. Questo significa che è necessario configurare le impostazioni del client RADIUS sia su Gateway Desktop remoto sia sul server NPS in cui è installata l'estensione NPS.

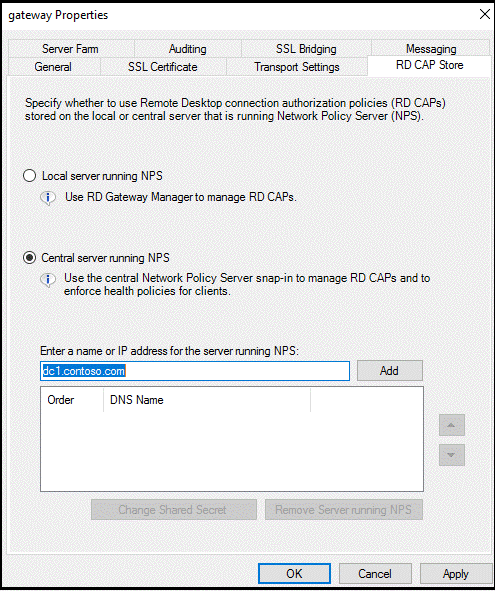

Configurare criteri di autorizzazione connessioni per Gateway Desktop remoto per l'uso di un archivio centrale

I criteri di autorizzazione connessioni Desktop remoto specificano i requisiti per la connessione a un server Gateway Desktop remoto. I criteri di autorizzazione connessioni Desktop remoto possono essere archiviati in locale (impostazione predefinita) oppure in un archivio di criteri di autorizzazione connessioni Desktop remoto centrale che esegue Server dei criteri di rete. Per configurare l'integrazione dell'autenticazione a più fattori di Microsoft Entra con Servizi Desktop remoto, è necessario specificare l'uso di un archivio centrale.

Nel server Gateway Desktop remoto aprire Server Manager.

Nel menu, seleziona Strumenti, scegli Servizi Desktop Remoto, e quindi seleziona Gestione Gateway Desktop Remoto.

In Gestione Gateway RD, fare clic con il pulsante destro del mouse su [Nome server] (locale)e selezionare Proprietà.

Nella finestra di dialogo Proprietà selezionare la scheda Archivio criteri di autorizzazione connessioni Desktop remoto.

Nella scheda Archivio criteri di autorizzazione connessioni Desktop remoto selezionare Server dei criteri di rete centrale.

Nel campo Immettere il nome o l'indirizzo IP del Server dei criteri di rete digitare l'indirizzo IP o il nome del server in cui è stata installata l'estensione NPS.

Selezionare Aggiungi.

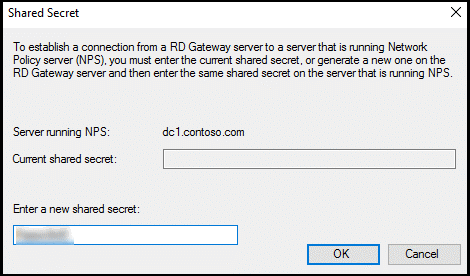

Nella finestra di dialogo segreto condiviso , immettere il segreto condiviso e quindi selezionare OK. Assicurarsi di registrare il segreto condiviso e di archiviare il record in modo sicuro.

Nota

Il segreto condiviso viene usato per stabilire un trust tra i server e i client RADIUS. Creare un segreto lungo e complesso.

Selezionare OK per chiudere la finestra di dialogo.

Configurare il valore di timeout RADIUS in Server dei criteri di rete per Gateway Desktop remoto

Per assicurarsi che ci sia tempo per convalidare le credenziali degli utenti, effettuare la verifica a due fattori, ricevere risposte e rispondere ai messaggi RADIUS, è necessario modificare il valore di timeout del RADIUS.

Nel server Gateway Desktop remoto aprire Server Manager. Nel menu selezionare Strumentie quindi selezionare Server dei criteri di rete.

Nella console Server dei criteri di rete (locale) espandere Client e server RADIUS e quindi selezionare Gruppi di server RADIUS remoti.

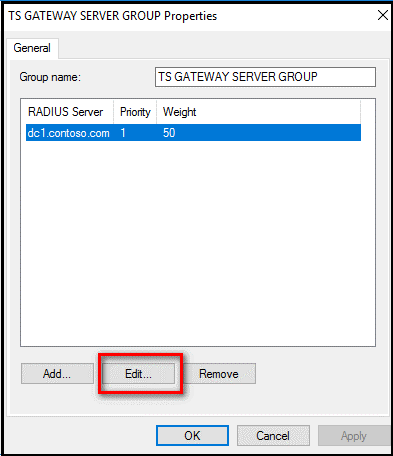

Nel riquadro dei dettagli selezionare due volte TS GATEWAY SERVER GROUP.

Nota

Questo gruppo di server RADIUS è stato creato durante la configurazione del server centrale per i criteri NPS. Gateway Desktop remoto inoltra i messaggi RADIUS a questo server o gruppo di server, se il gruppo ne contiene più di uno.

Nella finestra di dialogo PROPRIETÀ GRUPPO SERVER GATEWAY TS, seleziona l'indirizzo IP o il nome del server NPS che hai configurato per archiviare i CAP di Desktop remoto, e quindi seleziona Modifica.

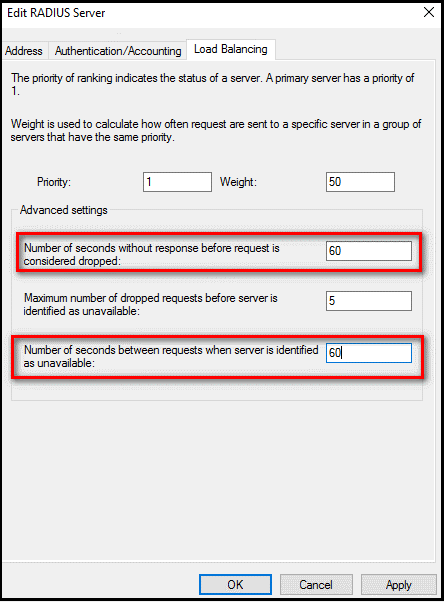

Nella finestra di dialogo Modifica server RADIUS selezionare la scheda Bilanciamento del carico.

Nella campo Numero di secondi senza risposta prima che la richiesta venga annullata della scheda Bilanciamento del carico modificare il valore predefinito da 3 a un valore compreso tra 30 e 60 secondi.

Nel campo Numero di secondi tra le richieste quando il server viene identificato come non disponibile modificare il valore di 30 secondi in un valore uguale o maggiore del valore specificato nel passaggio precedente.

Selezionare OK due volte per chiudere le finestre di dialogo.

Verificare i criteri di richiesta di connessione

Per impostazione predefinita, quando si configura Gateway Desktop remoto per l'uso di un archivio centrale di criteri per i criteri di autorizzazione connessioni, Gateway Desktop remoto viene configurato per inoltrare richieste di criteri di autorizzazione connessioni al server NPS. Il server NPS con l'estensione di autenticazione a più fattori Microsoft Entra installata elabora la richiesta di accesso RADIUS. I passaggi seguenti mostrano come verificare i criteri di richiesta di connessione predefiniti.

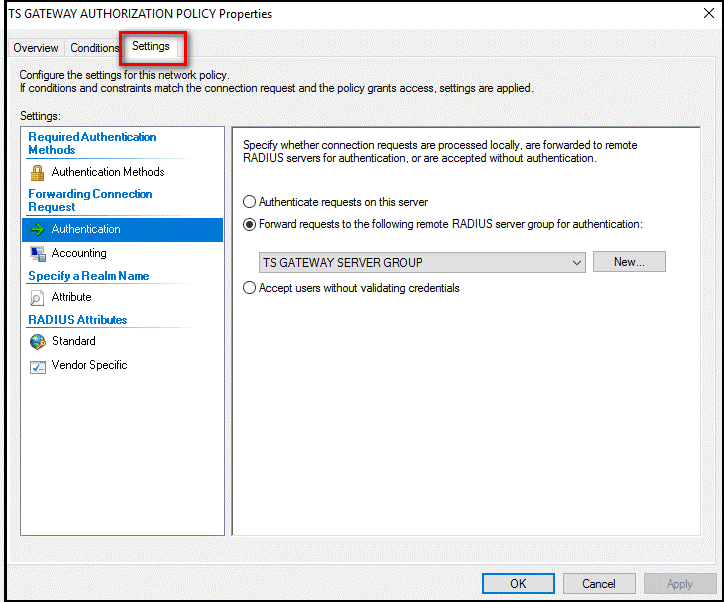

Nella console Server dei criteri di rete (locale) in Gateway Desktop remoto espandere Criteri e selezionare Criteri di richiesta di connessione.

Fare doppio clic su CRITERI DI AUTORIZZAZIONE GATEWAY TS.

Nella finestra di dialogo proprietà criteri di autorizzazione gateway TS selezionare la scheda impostazioni.

Nella scheda Impostazioni, in Inoltro richiesta di connessione selezionare Autenticazione. Il client RADIUS è configurato per inoltrare le richieste di autenticazione.

Selezionare Annulla.

Nota

Per ulteriori informazioni sulla creazione di un criterio di richiesta di connessione, vedere l'articolo Configurare i criteri di richiesta di connessione nella documentazione corrispondente.

Configurare Server dei criteri di rete nel server in cui è installata l'estensione NPS

Il server NPS in cui è installata l'estensione NPS deve essere in grado di scambiare messaggi RADIUS con il server NPS in Gateway Desktop remoto. Per consentire questo scambio di messaggi, è necessario configurare i componenti di Server dei criteri di rete nel server in cui è installata l'estensione NPS.

Registrare il server in Active Directory

Per il corretto funzionamento in questo scenario, è necessario registrare il server NPS in Active Directory.

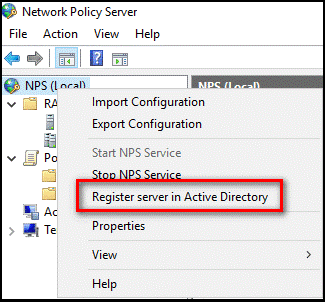

Nel Server dei criteri di rete aprire Gestione server.

In Server Manager, selezionare Strumentie quindi selezionare Server dei criteri di rete.

Nella console di Server dei criteri di rete, selezionare NPS (locale), e quindi selezionare Registra server in Active Directory.

Selezionare OK due volte.

Lasciare aperta la console per la procedura successiva.

Creare e configurare il client RADIUS

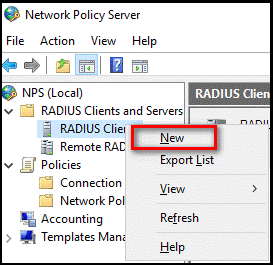

Gateway Desktop remoto deve essere configurato come client RADIUS per il server NPS.

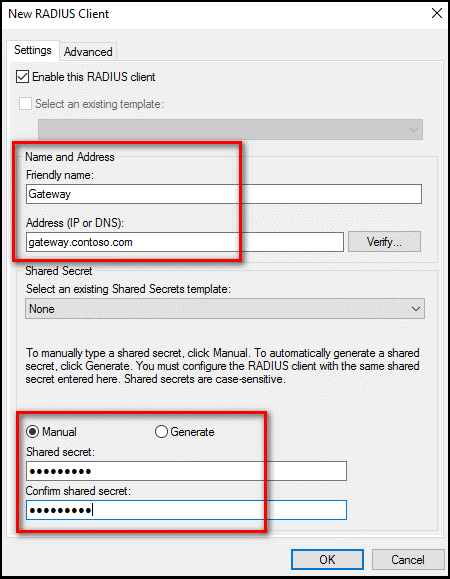

Nel server NPS in cui è installata l'estensione NPS, nella console NPS (Locale), selezionare con il tasto destro client RADIUS e scegliere Nuovo.

Nella finestra di dialogo Nuovo client RADIUS immettere un nome descrittivo, ad esempio Gateway, e l'indirizzo IP o il nome DNS del server Gateway Desktop remoto.

Nei campi Segreto condiviso e Conferma segreto condiviso immettere lo stesso segreto usato in precedenza.

Selezionare OK per chiudere la finestra di dialogo Nuovo client RADIUS.

Configurare i criteri di rete

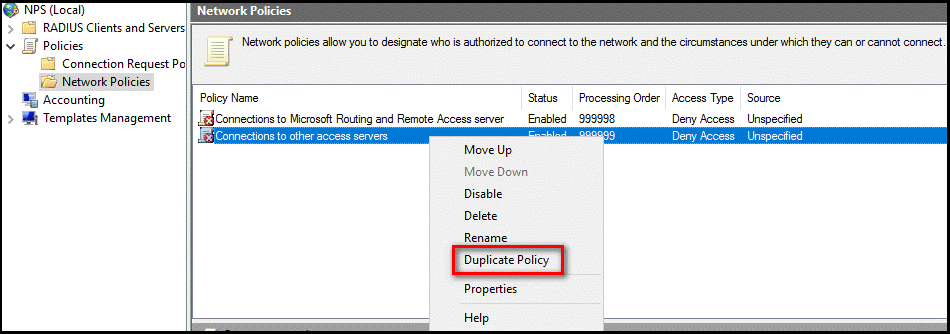

Tenere presente che il Server dei criteri di rete con l'estensione per l’autenticazione a più fattori di Microsoft Entra è l'archivio centrale di criteri designato per i criteri di autorizzazione delle connessioni. Di conseguenza, è necessario implementare criteri di autorizzazione connessioni nel server NPS per autorizzare richieste di connessione valide.

Sul server NPS, aprire la console NPS (Locale), espandere Criterie selezionare Criteri di rete.

Selezionare Connessioni ad altri server di accessoe selezionare Duplica policy.

Selezionare Copia delle connessioni agli altri server di accessoe selezionare Proprietà.

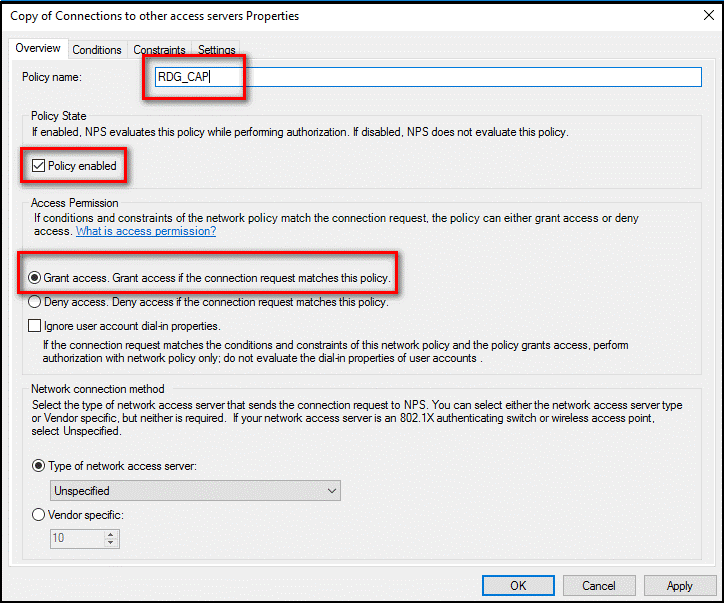

Nella finestra di dialogo Copia di Connessioni ad altri server di accesso immettere un nome appropriato, ad esempio RDG_CAP in Nome criterio. Selezionare Criterio attivato e fare clic su Concedi accesso. Facoltativamente, in Tipo di server di accesso alla rete selezionare Gateway Desktop remoto oppure lasciare l'impostazione Non specificato.

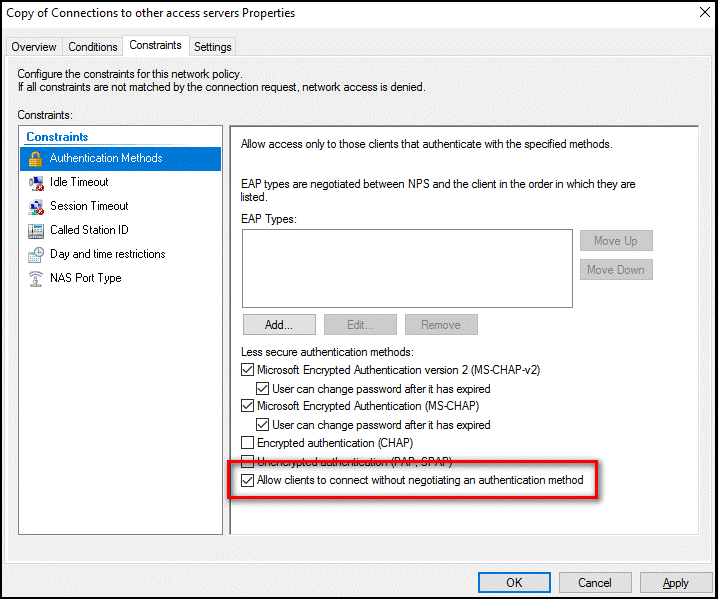

Selezionare la scheda Vincoli

e selezionare Consenti ai client di connettersi senza negoziare un metodo di autenticazione .

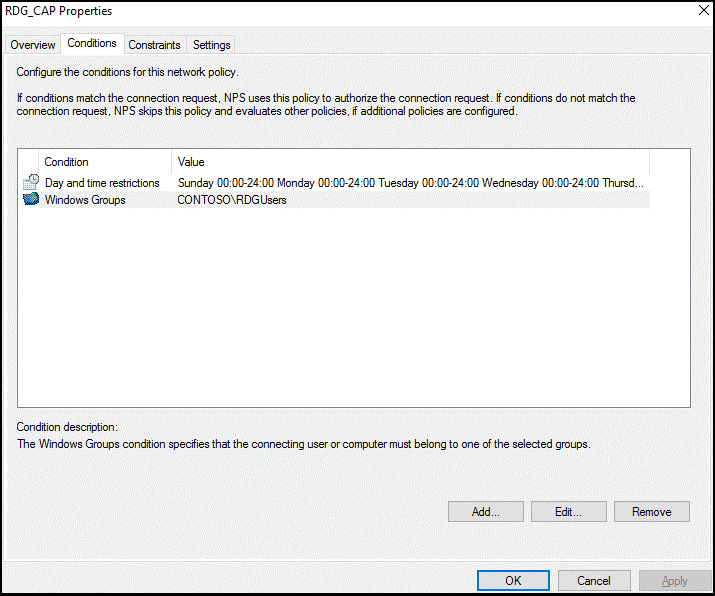

Facoltativamente, selezionare la scheda Condizioni e aggiungere condizioni che devono essere soddisfatte affinché la connessione sia autorizzata, ad esempio l'appartenenza a un gruppo di Windows specifico.

Selezionare OK. Quando viene richiesto di visualizzare l'argomento della Guida corrispondente, selezionare No.

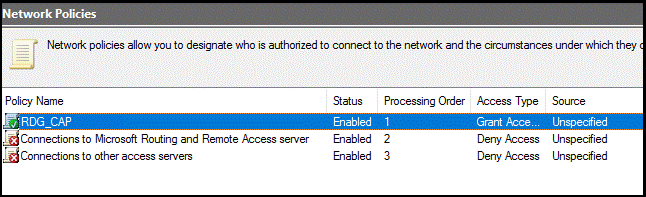

Assicurarsi che i nuovi criteri siano visualizzati all'inizio dell'elenco, che siano abilitati e che concedano l'accesso.

Verificare la configurazione

Per verificare la configurazione è necessario accedere a Gateway Desktop remoto con un client RDP appropriato. Assicurarsi di usare un account consentito dai criteri di autorizzazione connessioni e abilitato per l’autenticazione a più fattori di Microsoft Entra.

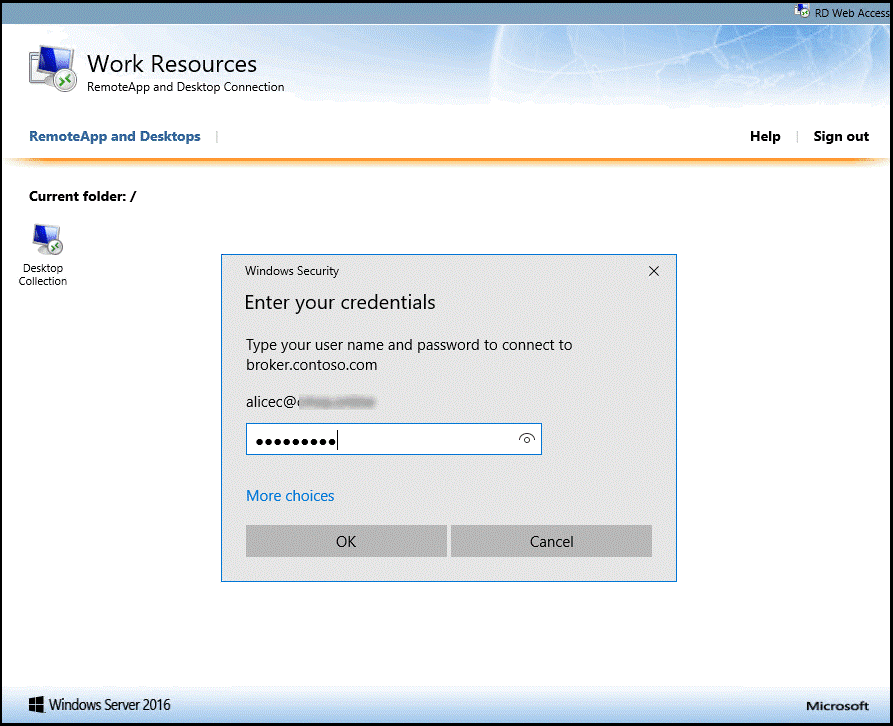

Come illustrato nell'immagine seguente, è possibile usare la pagina Accesso Web Desktop Remoto.

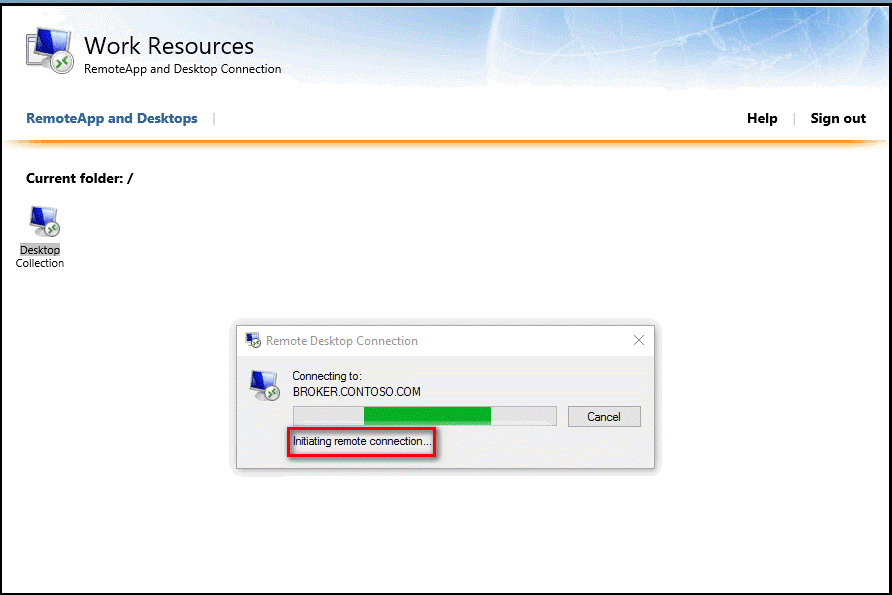

Quando si immette correttamente le credenziali per l'autenticazione primaria, nella finestra di dialogo Connessione Desktop remoto viene visualizzato lo stato Avvio della connessione remota, come illustrato nella sezione seguente.

Se l'autenticazione viene eseguita correttamente con il metodo di autenticazione secondario configurato in precedenza nell'autenticazione a più fattori Di Microsoft Entra, si è connessi alla risorsa. Tuttavia, se l'autenticazione secondaria non riesce, viene negato l'accesso alla risorsa.

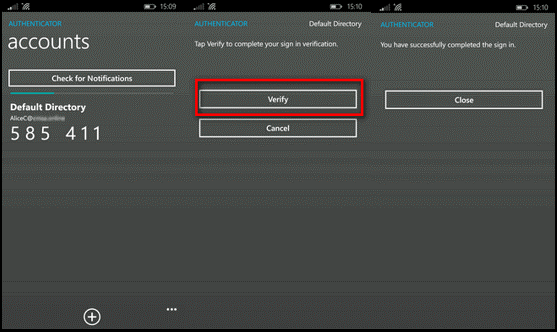

Nell'esempio seguente l'app Authenticator in un telefono Windows viene usata per fornire l'autenticazione secondaria.

Dopo aver eseguito l'autenticazione con il metodo di autenticazione secondario, si è connessi al gateway Desktop remoto come di consueto. Tuttavia, poiché è necessario usare un metodo di autenticazione secondario usando un'app per dispositivi mobili in un dispositivo attendibile, il processo di accesso è più sicuro del contrario.

Visualizzare i log del Visualizzatore eventi per individuare gli eventi di accesso riusciti

Per visualizzare gli eventi di accesso riusciti nei log del Visualizzatore eventi di Windows, è possibile usare il comando seguente di Windows PowerShell per eseguire una query sui log di Servizi terminal Windows e di sicurezza di Windows.

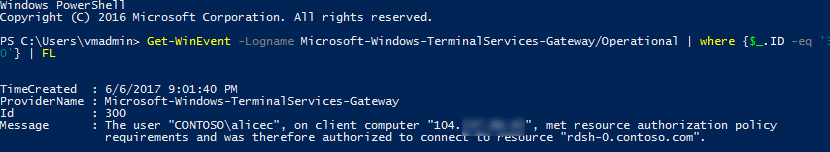

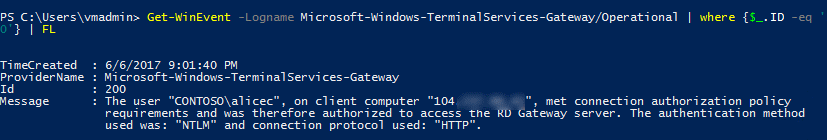

Per eseguire correttamente una query per individuare gli eventi di accesso riusciti nei log operativi del gateway (Visualizzatore eventi\Registri applicazioni e servizi\Microsoft\Windows\TerminalServices-Gateway\Operational), usare i comandi di PowerShell seguenti:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Questo comando visualizza gli eventi di Windows che mostrano che l'utente ha soddisfatto i requisiti dei criteri di autorizzazione risorse e gli è stato concesso l'accesso.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Questo comando visualizza gli eventi che mostrano che l'utente ha soddisfatto i requisiti dei criteri di autorizzazione connessioni.

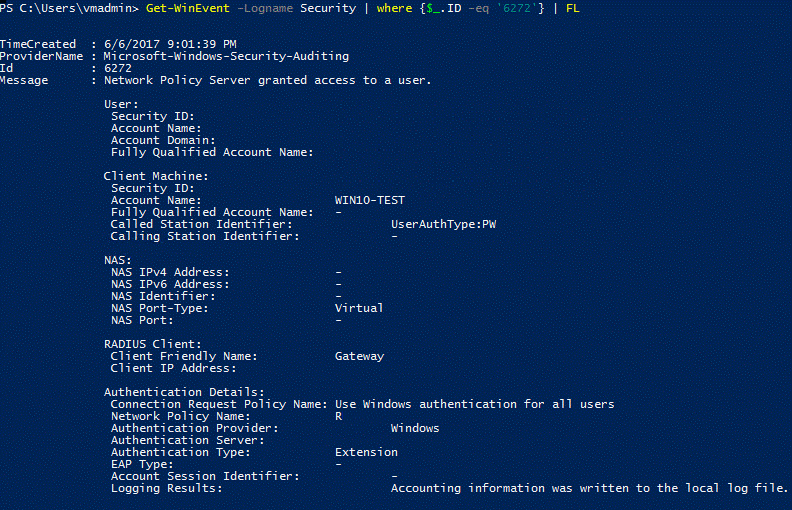

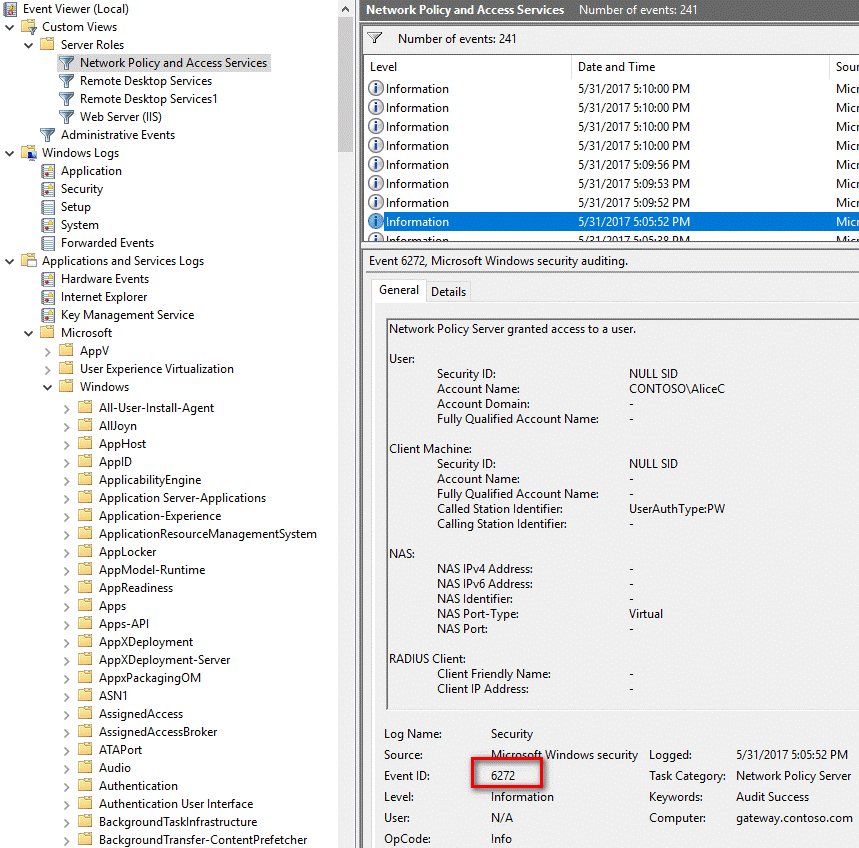

È anche possibile visualizzare questo log e filtrarlo in base agli ID evento 300 e 200. Per eseguire una query per individuare gli eventi di accesso riusciti nei log del visualizzatore eventi di sicurezza, usare il comando seguente:

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Questo comando può essere eseguito nel server NPS centrale o nel server Gateway Desktop remoto.

È anche possibile visualizzare il log di sicurezza o la visualizzazione personalizzata Servizi di accesso e criteri di rete:

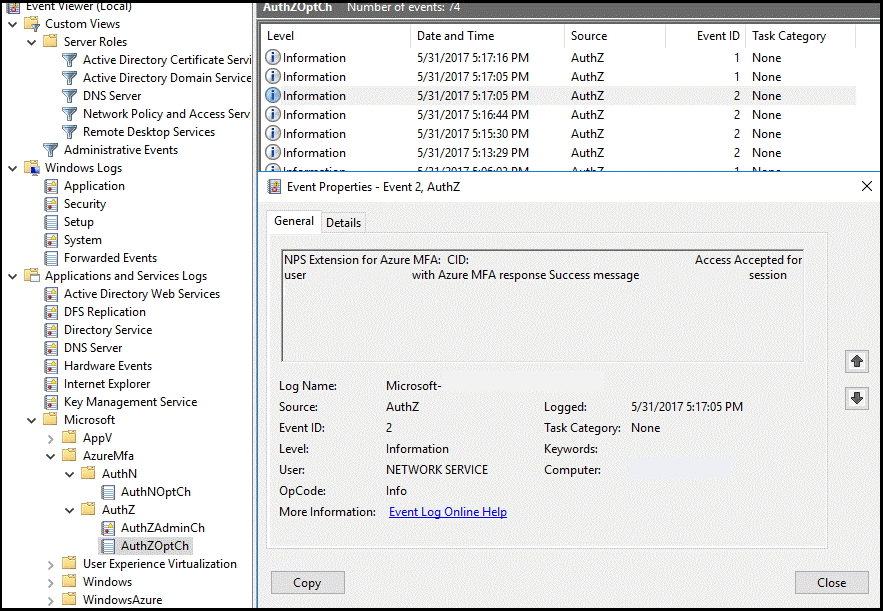

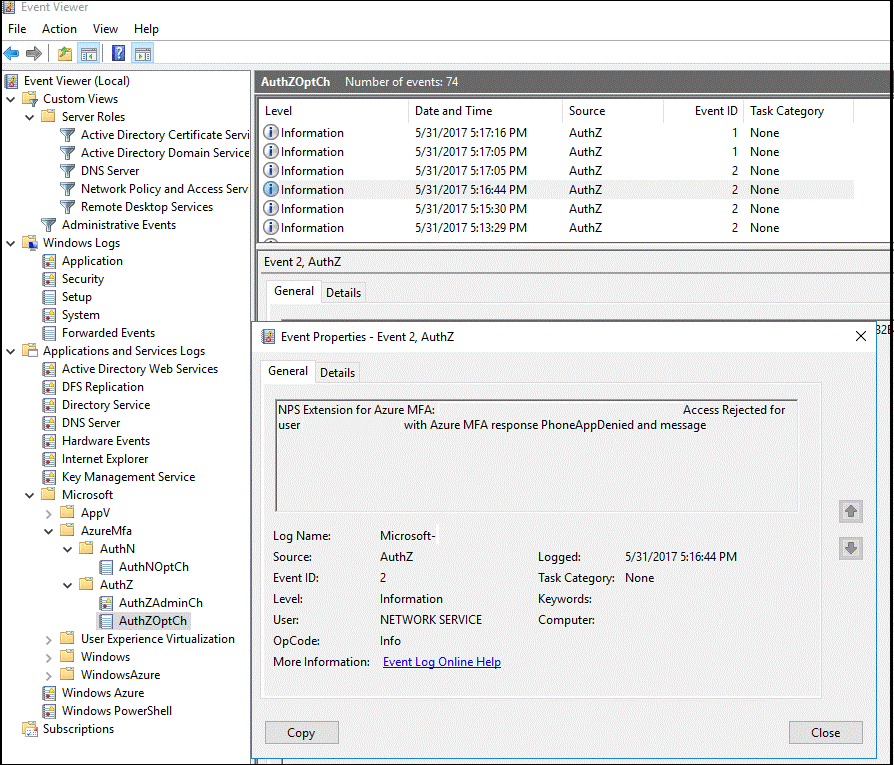

Nel server in cui è installata l'estensione Server dei criteri di rete per l’autenticazione a più fattori di Microsoft Entra è possibile trovare i log applicazioni del Visualizzatore eventi specifici per l'estensione in Registri applicazioni e servizi\Microsoft\AzureMfa.

Guida per la risoluzione dei problemi

Se la configurazione non funziona come previsto, il primo punto per iniziare a risolvere i problemi consiste nel verificare che l'utente sia configurato per l'uso dell'autenticazione a più fattori Di Microsoft Entra. Richiedere all’utente di accedere all'Interfaccia di amministrazione di Microsoft Entra. Se all'utente viene richiesta l'autenticazione secondaria e può eseguire l'autenticazione, la configurazione dell’autenticazione a più fattori di Microsoft Entra è corretta.

Se l'autenticazione a più fattori di Microsoft Entra funziona per gli utenti, è necessario esaminare i registri eventi pertinenti. I log includo i log operativi del gateway e quelli relativi a eventi di sicurezza, nonché i log dell’autenticazione a più fattori di Microsoft Entra illustrati nella sezione precedente.

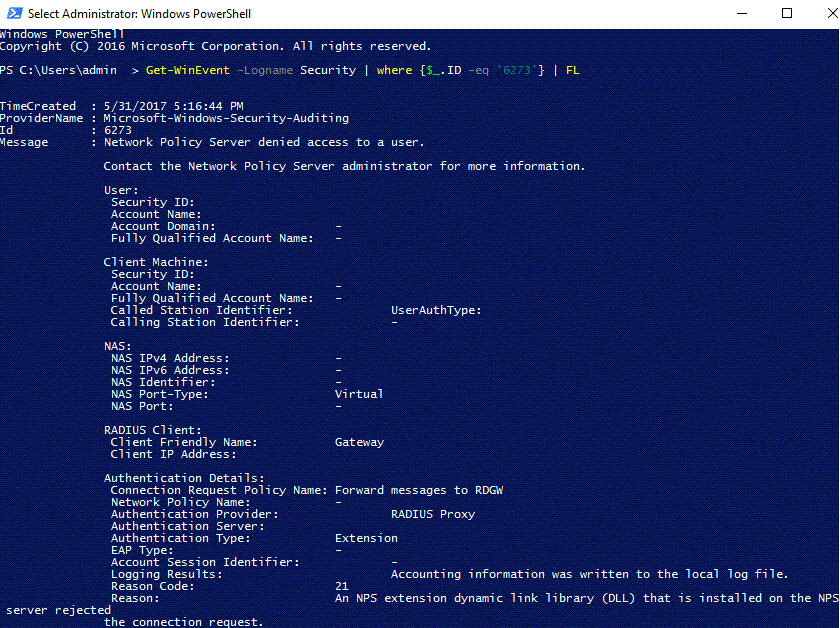

Vedere l'output di esempio seguente del log di sicurezza che mostra un evento di accesso non riuscito (ID evento 6273).

Di seguito è riportato un evento correlato dai log di AzureMFA:

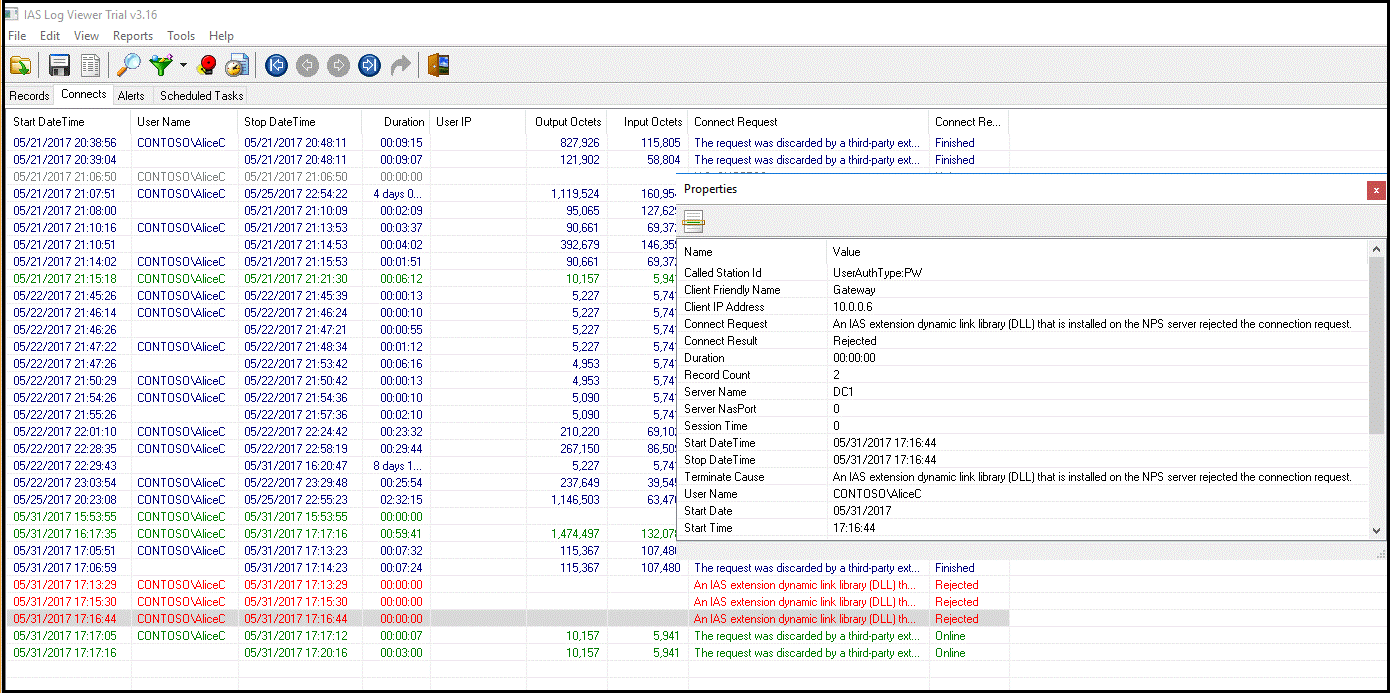

Per opzioni avanzate di risoluzione dei problemi, consultare i file di log in formato database di Server dei criteri di rete nella posizione in cui è installato il servizio Server dei criteri di rete. Questi file di log vengono creati nella cartella %SystemRoot%\System32\Logs come file di testo con valori delimitati da virgole.

Per una descrizione di questi file di log, vedere Interpret NPS Database Format Log Files (Interpretare i file di log in formato database di Server dei criteri di rete). Le voci di questi file di log sono difficili da interpretare senza importarle in un foglio di calcolo o in un database. Online sono disponibili diversi parser IAS che possono aiutare a interpretare i file di log.

L'immagine seguente mostra l'output di un'applicazione shareware scaricabile .

Passaggi successivi

Come ottenere l'autenticazione a più fattori di Microsoft Entra

Gateway Desktop remoto e server Multi-Factor Authentication di Azure utilizzando RADIUS