Risoluzione dei problemi relativi alla registrazione combinata delle informazioni di sicurezza

Le informazioni contenute in questo articolo consentono agli amministratori di risolvere i problemi segnalati dagli utenti sull'esperienza di registrazione combinata.

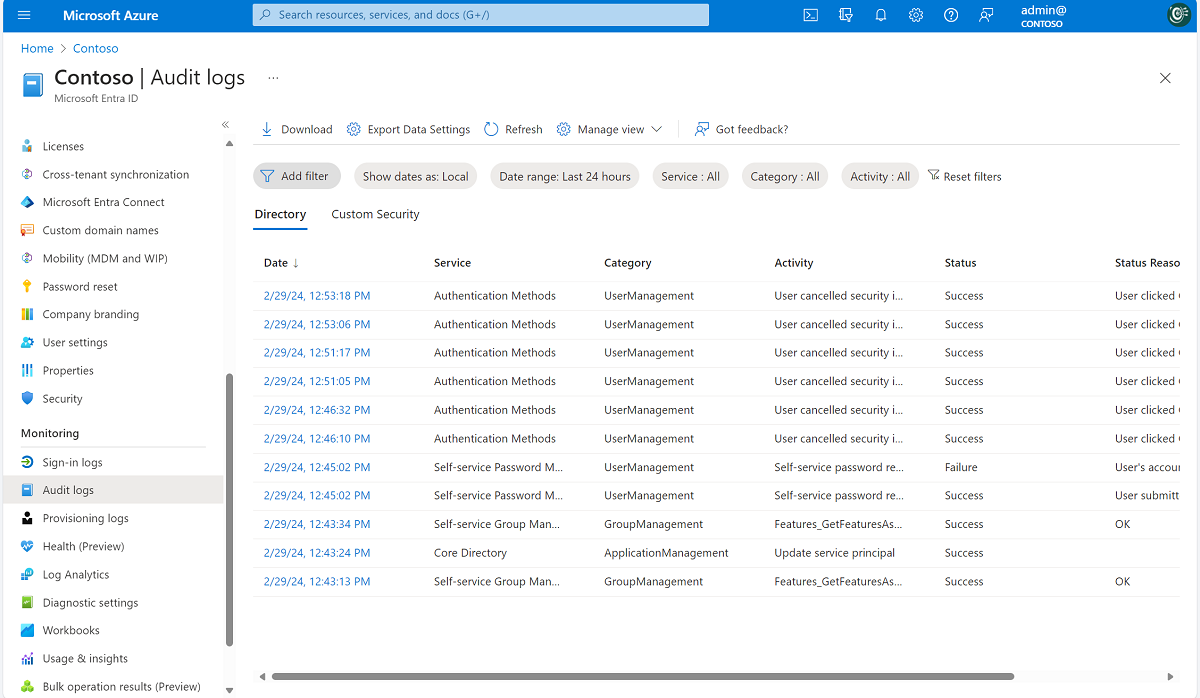

Log di audit

Gli eventi registrati per la registrazione combinata si trovano nel servizio Metodi di autenticazione nei log di controllo di Microsoft Entra.

La tabella seguente elenca tutti gli eventi di controllo generati dalla registrazione combinata:

| Attività | Stato | Motivo | Descrizione |

|---|---|---|---|

| L'utente ha registrato tutte le informazioni di sicurezza necessarie | Success | L'utente ha registrato tutte le informazioni di sicurezza necessarie. | Questo evento si verifica quando un utente ha completato correttamente la registrazione. |

| L'utente ha registrato tutte le informazioni di sicurezza necessarie | Errore | L'utente ha cancellato la registrazione delle informazioni di sicurezza. | Questo evento si verifica quando un utente cancella la registrazione dalla modalità interrupt (interruzione). |

| L'utente ha registrato le informazioni di sicurezza | Success | L’utente ha registrato metodo. | Questo evento si verifica quando un utente registra un singolo metodo. Metodo può essere app Authenticator, Telefono, Posta elettronica, Domande di sicurezza, Password dell'app, Telefono alternativo e così via. |

| L’utente ha esaminato le informazioni di sicurezza | Success | L'utente ha esaminato correttamente le informazioni di sicurezza. | Questo evento si verifica quando un utente seleziona Esito positivo nella pagina di revisione delle informazioni di sicurezza. |

| L’utente ha esaminato le informazioni di sicurezza | Errore | L'utente non è riuscito a esaminare le informazioni di sicurezza. | Questo evento si verifica quando un utente seleziona Esito positivo nella pagina di revisione delle informazioni di sicurezza, ma si verifica un errore nel back-end. |

| L’utente ha eliminato le informazioni di sicurezza | Success | L’utente ha eliminato metodo. | Questo evento si verifica quando un utente elimina un singolo metodo. Metodo può essere app Authenticator, Telefono, Posta elettronica, Domande di sicurezza, Password dell'app, Telefono alternativo e così via. |

| L’utente ha eliminato le informazioni di sicurezza | Errore | L'utente non è riuscito a eliminare metodo. | Questo evento si verifica quando un utente tenta di eliminare un metodo, ma il tentativo non riesce per qualche motivo. Metodo può essere app Authenticator, Telefono, Posta elettronica, Domande di sicurezza, Password dell'app, Telefono alternativo e così via. |

| L’utente ha modificato le informazioni di sicurezza predefinite | Success | L'utente ha modificato le informazioni di sicurezza predefinite per metodo. | Questo evento si verifica quando un utente modifica il metodo predefinito. Metodo può essere notifica dell'app Authenticator, codice dell’app Authenticator o token, chiamata +X XXXXXXXXXX, SMS di un codice a +X XXXXXXXXX e così via. |

| L’utente ha modificato le informazioni di sicurezza predefinite | Errore | L'utente non è riuscito a modificare le informazioni di sicurezza predefinite per metodo. | Questo evento si verifica quando un utente tenta di eliminare il metodo predefinito, ma il tentativo non riesce per qualche motivo. Metodo può essere notifica dell'app Authenticator, codice dell’app Authenticator o token, chiamata +X XXXXXXXXXX, SMS di un codice a +X XXXXXXXXX e così via. |

Risoluzione dei problemi relativi alla modalità interrupt

| Sintomo | Passaggi per la risoluzione dei problemi |

|---|---|

| Non vedo i metodi che mi aspettavo di vedere. | 1. Controlla se l'utente ha un ruolo di amministratore di Microsoft Entra. In caso affermativo, visualizza le differenze dei criteri di amministrazione della reimpostazione della password self-service (SSPR). 2. Determina se l'utente viene interrotto a causa dell'imposizione della registrazione dell'autenticazione a più fattori o dell'imposizione della registrazione della reimpostazione della password self-service. Vedi il flowchart (diagramma di flusso) in "Modalità registrazione combinata" per determinare quali metodi dovrebbero essere visualizzati. 3. Determina l'ultima modifica dei criteri di autenticazione a più fattori o della reimpostazione della password self-service. Se la modifica è stata recente, la propagazione del criterio aggiornato potrebbe richiedere del tempo. |

Risoluzione dei problemi relativi alla modalità di gestione

| Sintomo | Passaggi per la risoluzione dei problemi |

|---|---|

| Non ho la possibilità di aggiungere un metodo specifico. | 1. Determina se il metodo è abilitato per l'autenticazione a più fattori o per la reimpostazione della password self-service. 2. Se il metodo è abilitato, salva di nuovo i criteri e attendi 1-2 ore prima di riprovare. 3. Se il metodo è abilitato, assicurati che l'utente non abbia già configurato il numero massimo di tale metodo che è autorizzato a configurare. |

Come eseguire il rollback per gli utenti

Se, come amministratore, vuoi reimpostare le impostazioni di autenticazione a più fattori di un utente, puoi usare lo script di PowerShell fornito nella sezione successiva. Lo script cancellerà la proprietà StrongAuthenticationMethods per l'app per dispositivi mobili e/o il numero di telefono di un utente. Se esegui questo script per i tuoi utenti, questi dovranno ripetere la registrazione per l'autenticazione a più fattori, se ne avessero bisogno. È consigliabile testare l'operazione di rollback con uno o due utenti prima di applicarla a tutti gli utenti interessati.

I passaggi seguenti ti consentono di eseguire il rollback per un utente o per un gruppo di utenti.

Prerequisiti

Nota

I moduli Azure AD e MSOnline PowerShell sono deprecati a partire dal 30 marzo 2024. Per maggiori informazioni, leggere l'aggiornamento sulla deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza alla migrazione a Microsoft Graph PowerShell SDK e alle correzioni di sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande comuni sulla migrazione, consultare le Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero subire interruzioni dopo il 30 giugno 2024.

Installa i moduli di Azure AD PowerShell appropriati. In una finestra di PowerShell eseguire questi comandi per installare i moduli:

Install-Module -Name MSOnline Import-Module MSOnlineSalva l'elenco di ID degli oggetti utente interessati nel tuo computer come file di testo con un ID per ogni riga. Prendere nota del percorso del file.

Salva lo script seguente nel tuo computer e prendi nota del percorso dello script:

<# //******************************************************** //* * //* Copyright (C) Microsoft. All rights reserved. * //* * //******************************************************** #> param($path) # Define Remediation Fn function RemediateUser { param ( $ObjectId ) $user = Get-MsolUser -ObjectId $ObjectId Write-Host "Checking if user is eligible for rollback: UPN: " $user.UserPrincipalName " ObjectId: " $user.ObjectId -ForegroundColor Yellow $hasMfaRelyingParty = $false foreach($p in $user.StrongAuthenticationRequirements) { if ($p.RelyingParty -eq "*") { $hasMfaRelyingParty = $true Write-Host "User was enabled for per-user MFA." -ForegroundColor Yellow } } if ($user.StrongAuthenticationMethods.Count -gt 0 -and -not $hasMfaRelyingParty) { Write-Host $user.UserPrincipalName " is eligible for rollback" -ForegroundColor Yellow Write-Host "Rolling back user ..." -ForegroundColor Yellow Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName $user.UserPrincipalName Write-Host "Successfully rolled back user " $user.UserPrincipalName -ForegroundColor Green } else { Write-Host $user.UserPrincipalName " is not eligible for rollback. No action required." } Write-Host "" Start-Sleep -Milliseconds 750 } # Connect Import-Module MSOnline Connect-MsolService foreach($line in Get-Content $path) { RemediateUser -ObjectId $line }

Rollback

In una finestra di PowerShell, esegui il comando seguente specificando i percorsi di script e file utente. Specificare almeno le credenziali di amministratore dell'autenticazione con privilegi quando richiesto. Lo script genererà il risultato dell'operazione di aggiornamento di ogni utente.

<script location> -path <user file location>