Esercitazione: Usare i rilevamenti dei rischi negli accessi utente per attivare l'autenticazione a più fattori di Microsoft Entra o le modifiche della password

Per proteggere gli utenti, è possibile configurare criteri di accesso condizionale Microsoft Entra basati sul rischio che rispondono automaticamente ai comportamenti a rischio. Questi criteri possono bloccare automaticamente un tentativo di accesso o richiedere un'azione aggiuntiva, ad esempio una modifica sicura della password o l'autenticazione a più fattori di Microsoft Entra. Questi criteri cooperano con i criteri di accesso condizionale di Microsoft Entra esistenti come livello aggiuntivo di protezione per l'organizzazione. Gli utenti potrebbero non attivare mai un comportamento a rischio di uno di questi criteri, ma l'organizzazione è protetta nel caso in cui venga effettuato un tentativo di compromettere la sicurezza.

Importante

Questa esercitazione contiene indicazioni su come un amministratore può abilitare l'autenticazione a più fattori (MFA) basata sul rischio.

Se il team IT non ha abilitato l'opzione per usare l'autenticazione a più fattori di Microsoft Entra o se si verificano problemi durante l'accesso, rivolgersi al supporto tecnico per ulteriore assistenza.

In questa esercitazione apprenderai a:

- Informazioni sui criteri disponibili

- Abilitare la registrazione dell'autenticazione a più fattori di Microsoft Entra

- Abilitare le modifiche delle password in base ai rischi

- Abilitare l'autenticazione a più fattori basata sul rischio

- Testare i criteri basati sul rischio per i tentativi di accesso utente

Prerequisiti

Per completare l'esercitazione, sono necessari i privilegi e le risorse seguenti:

- Un tenant di Microsoft Entra funzionante con almeno una licenza P2 o di prova di Microsoft Entra ID abilitata.

- Se necessario, crearne uno gratuitamente.

- Un account con privilegi di amministratore della sicurezza.

- Microsoft Entra ID configurato per la reimpostazione della password self-service e l'autenticazione a più fattori di Microsoft Entra

Panoramica di Microsoft Entra ID Protection

Ogni giorno, Microsoft raccoglie e analizza trilioni di segnali anonimizzati nell'ambito dei tentativi di accesso utente. Questi segnali consentono di creare modelli del comportamento di accesso utente corretto e identificare i potenziali tentativi di accesso a rischio. Microsoft Entra ID Protection può esaminare i tentativi di accesso degli utenti ed eseguire altre azioni in caso di comportamento sospetto:

Alcune delle azioni seguenti potrebbero attivare il rilevamento dei rischi di Microsoft Entra ID Protection:

- Utenti con credenziali perse

- Accessi da indirizzi IP anonimi

- Spostamento fisico impossibile a posizioni atipiche

- Accessi da dispositivi infetti

- Accessi da indirizzi IP con attività sospetta

- Accessi da posizioni insolite

Questo articolo illustra come abilitare tre criteri per proteggere gli utenti e automatizzare la risposta alle attività sospette.

- Criteri di registrazione per l'autenticazione a più fattori

- Verificano che gli utenti siano registrati per l'autenticazione a più fattori di Microsoft Entra. Se un criterio di rischio di accesso richiede l'autenticazione a più fattori, l'utente deve essere già registrato all'autenticazione a più fattori di Microsoft Entra.

- Criteri di rischio utente

- Identificano e automatizzano la risposta agli account utente che potrebbero avere credenziali compromesse. ad esempio richiedendo all'utente di creare una nuova password.

- Criteri di rischio di accesso

- Identificano e automatizzano la risposta ai tentativi di accesso sospetti. Possono richiedere all'utente di fornire moduli aggiuntivi di verifica tramite l'autenticazione a più fattori di Microsoft Entra.

Quando si abilita un criterio basato sul rischio, è anche possibile scegliere la soglia per il livello di rischio: basso, medio o alto. Questa flessibilità consente di decidere con quale rigore si vogliono applicare i controlli per gli eventi di accesso sospetti. Microsoft consiglia la configurazione dei criteri seguenti.

Per altre informazioni su Microsoft Entra ID Protection, vedere Che cos'è Microsoft Entra ID Protection?

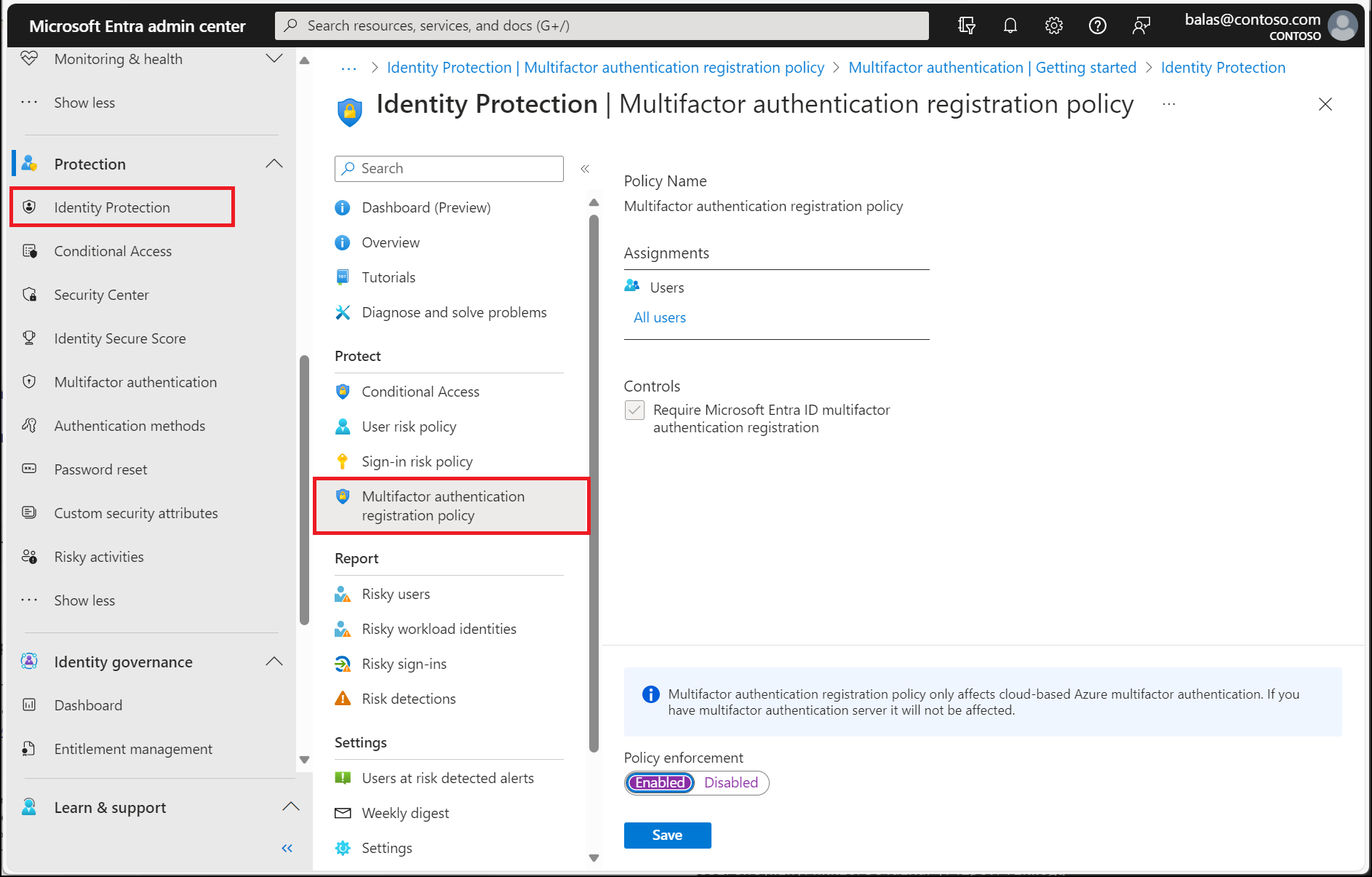

Abilitare i criteri di registrazione per l'autenticazione a più fattori

Microsoft Entra ID Protection include un criterio predefinito che consente di registrare gli utenti per l'autenticazione a più fattori di Microsoft Entra. Se si usano altri criteri per proteggere gli eventi di accesso, gli utenti dovranno avere già effettuato la registrazione per MFA. Quando si abilitano questi criteri, non è necessario che gli utenti eseguano MFA a ogni evento di accesso. I criteri controllano solo lo stato di registrazione di un utente e chiedono di effettuare la registrazione preliminare se necessario.

È consigliabile abilitare questo criterio di registrazione per gli utenti che usano l'autenticazione a più fattori. Per abilitare questi criteri, seguire questa procedura:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore della sicurezza.

- Passare a Protezione>Protezione dell'identità>Criteri di registrazione per l'autenticazione a più fattori.

- Per impostazione predefinita, i criteri si applicano a Tutti gli utenti. Se si vuole, selezionare Assegnazioni e quindi scegliere gli utenti o i gruppi a cui applicare i criteri.

- In Controlli selezionare Accesso. Assicurarsi che l'opzione Richiedi registrazione autenticazione a più fattori di Microsoft Entra sia selezionata e quindi scegliere Seleziona.

- Impostare Imponi criteri su Sì e quindi selezionare Salva.

Abilitare i criteri di rischio utente per la modifica della password

Microsoft collabora con ricercatori, forze dell'ordine, diversi team di sicurezza di Microsoft e altre fonti attendibili per trovare coppie di nome utente e password. Quando una di queste coppie corrisponde a un account nell'ambiente in uso, può essere richiesta una modifica della password basata sul rischio. Con questi criteri e questa azione, l'utente per poter accedere dovrà prima di tutto aggiornare la propria password affinché le credenziali precedentemente esposte non funzionino più.

Per abilitare questi criteri, seguire questa procedura:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passa a Protezione>Accesso condizionale.

- Selezionare Nuovi criteri.

- Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti.

- In Escludi selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o gli account critici dell'organizzazione.

- Selezionare Fatto.

- In App cloud o azioni>Includi selezionare Tutte le risorse (in precedenza "Tutte le app cloud").

- In Condizioni>Rischio utente impostare Configurare su Sì.

- In Configurare i livelli di rischio utente necessari per l'applicazione dei criteri selezionare Alto. Questo materiale sussidiario si basa sui consigli Microsoft e potrebbe essere diverso per ogni organizzazione

- Selezionare Fatto.

- In Controlli di accesso>Concedi selezionare Concedi accesso.

- Selezionare Richiedi livello di autenticazione e quindi selezionare il livello di autenticazione a più fattori predefinito nell'elenco.

- Selezionare Richiedi modifica password.

- Seleziona Seleziona.

- In Sessione.

- Selezionare Frequenza di accesso.

- Assicurarsi che sia selezionato Ogni volta.

- Selezionare Seleziona.

- Confermare le impostazioni e impostare Abilitare criterio su Solo report.

- Selezionare Crea per creare e abilitare il criterio.

Dopo che gli amministratori confermano le impostazioni usando la modalità solo report, possono spostare l'opzione Attiva criterio da Solo report ad Attiva.

Scenari senza password

Per le organizzazioni che adottano metodi di autenticazione senza password apportano le modifiche seguenti:

Aggiornare i criteri di rischio utente senza password

- In Utenti:

- Includere, selezionare Utenti e gruppi e specificare come destinazione gli utenti senza password.

- In Controlli>di accesso Blocca l'accesso per gli utenti senza password.

Suggerimento

Potrebbe essere necessario disporre di due criteri per un periodo di tempo durante la distribuzione di metodi senza password.

- Uno che consente la correzione automatica per coloro che non usano metodi senza password.

- Un altro che blocca gli utenti senza password ad alto rischio.

Correggere e sbloccare il rischio utente senza password

- Richiedere indagini e correzioni da parte dell'amministratore di qualsiasi rischio.

- Sbloccare l'utente.

Abilitare i criteri di rischio di accesso per MFA

La maggior parte degli utenti ha un comportamento normale di cui è possibile tenere traccia. Quando gli utenti esulano da questa norma, potrebbe essere rischioso consentire il completamento dell'accesso. Al contrario, potrebbe essere opportuno bloccare l'utente o chiedere di eseguire un'autenticazione a più fattori. Se l'utente completa correttamente la richiesta di autenticazione MFA, è possibile considerare valido il tentativo di accesso e concedere l'accesso all'applicazione o al servizio.

Per abilitare questi criteri, seguire questa procedura:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passa a Protezione>Accesso condizionale.

- Selezionare Nuovi criteri.

- Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti.

- In Escludi selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o gli account critici dell'organizzazione.

- Selezionare Fatto.

- In App cloud o azioni>Includi selezionare Tutte le risorse (in precedenza "Tutte le app cloud").

- In Condizioni>Rischio di accesso impostare Configurare su Sì.

- In Selezionare il livello di rischio di accesso a cui verranno applicati questi criteri selezionare Alto e Medio. Questo materiale sussidiario si basa sui consigli Microsoft e potrebbe essere diverso per ogni organizzazione

- Selezionare Fatto.

- In Controlli di accesso>Concedi selezionare Concedi accesso.

- Selezionare Richiedi livello di autenticazione e quindi selezionare il livello di autenticazione a più fattori predefinito nell'elenco.

- Seleziona Seleziona.

- In Sessione.

- Selezionare Frequenza di accesso.

- Assicurarsi che sia selezionato Ogni volta.

- Selezionare Seleziona.

- Confermare le impostazioni e impostare Abilitare criterio su Solo report.

- Selezionare Crea per creare e abilitare il criterio.

Dopo che gli amministratori confermano le impostazioni usando la modalità solo report, possono spostare l'opzione Attiva criterio da Solo report ad Attiva.

Scenari senza password

Per le organizzazioni che adottano metodi di autenticazione senza password apportano le modifiche seguenti:

Aggiornare i criteri di rischio di accesso senza password

- In Utenti:

- Includere, selezionare Utenti e gruppi e specificare come destinazione gli utenti senza password.

- In Selezionare il livello di rischio di accesso a cui verrà applicato questo criterio selezionare Alto.

- In Controlli>di accesso Blocca l'accesso per gli utenti senza password.

Suggerimento

Potrebbe essere necessario disporre di due criteri per un periodo di tempo durante la distribuzione di metodi senza password.

- Uno che consente la correzione automatica per coloro che non usano metodi senza password.

- Un altro che blocca gli utenti senza password ad alto rischio.

Correggere e sbloccare il rischio di accesso senza password

- Richiedere indagini e correzioni da parte dell'amministratore di qualsiasi rischio.

- Sbloccare l'utente.

Testare gli eventi di accesso a rischio

La maggior parte degli eventi di accesso utente non attiverà i criteri basati sul rischio configurati nei passaggi precedenti. Un utente potrebbe non visualizzare mai una richiesta di autenticazione a più fattori o di reimpostazione della password. Se le credenziali rimangono sicure e il comportamento dell'utente è coerente, gli eventi di accesso avranno esito positivo.

Per testare i criteri di Microsoft Entra ID Protection creati nei passaggi precedenti, è necessario simulare un comportamento a rischio o potenziali attacchi. La procedura per eseguire questi test varia in base ai criteri di Microsoft Entra ID Protection da convalidare. Per altre informazioni sugli scenari e la procedura, vedere Simulare i rilevamenti dei rischi in Microsoft Entra ID Protection.

Pulire le risorse

Se i test sono completi e non si vuole più mantenere abilitati i criteri basati sul rischio, tornare a ogni criterio da disabilitare e impostare Abilita criterio su No o eliminarlo.

Passaggi successivi

In questa esercitazione si sono abilitati i criteri utente basati sul rischio per Microsoft Entra ID Protection. Contenuto del modulo:

- Informazioni sui criteri disponibili per Microsoft Entra ID Protection

- Abilitare la registrazione dell'autenticazione a più fattori di Microsoft Entra

- Abilitare le modifiche delle password in base ai rischi

- Abilitare l'autenticazione a più fattori basata sul rischio

- Testare i criteri basati sul rischio per i tentativi di accesso utente