Applicare rigorosamente i criteri di posizione usando la valutazione dell'accesso continuo (anteprima)

Applicare rigorosamente i criteri di posizione è un nuovo approccio di modalità di imposizione per la valutazione continua dell'accesso (CAE), usato nei criteri dell'accesso condizionale. Questa nuova modalità fornisce protezione per le risorse, arrestando immediatamente l'accesso se l'indirizzo IP rilevato dal provider di risorse non è consentito dai criteri di accesso condizionale. Questa opzione è la modalità di sicurezza più elevata dell'applicazione della posizione CAE e richiede che gli amministratori comprendano il routing delle richieste di autenticazione e accesso nel proprio ambiente di rete. Vedere l'Introduzione alla Valutazione continua dell'accesso per una revisione del modo in cui i client e i provider di risorse che supportano CAE, in modo simile a come i client e-mail di Outlook e Exchange Online valutano le modifiche alla posizione.

| Modalità di imposizione della posizione | Topologia di rete consigliata | Se l'indirizzo IP rilevato dalla risorsa non è incluso nell'elenco consentito | Vantaggi | Impostazione |

|---|---|---|---|---|

| Standard (predefinito) | Adatto a tutte le topologie | Un token di breve durata viene emesso solo se Microsoft Entra ID rileva un indirizzo IP consentito. In caso contrario, l'accesso viene bloccato | Esegue il fallback alla modalità di rilevamento della posizione pre-CAE nelle distribuzioni di rete split tunnel in cui l'imposizione dell'autorità di certificazione influisce sulla produttività. CAE applica comunque altri eventi e criteri. | Nessuno (impostazione predefinita) |

| Applicare in modo rigoroso i criteri di posizione | Gli indirizzi IP in uscita sono dedicati ed enumerabili sia per Microsoft Entra ID che per tutto il traffico del provider di risorse | Accesso bloccato | Più sicuro, ma richiede percorsi di rete ben compresi | 1. Testare i presupposti degli indirizzi IP con un piccolo gruppo di utenti 2. Abilitare "Imponi rigorosamente" nei controlli sessione |

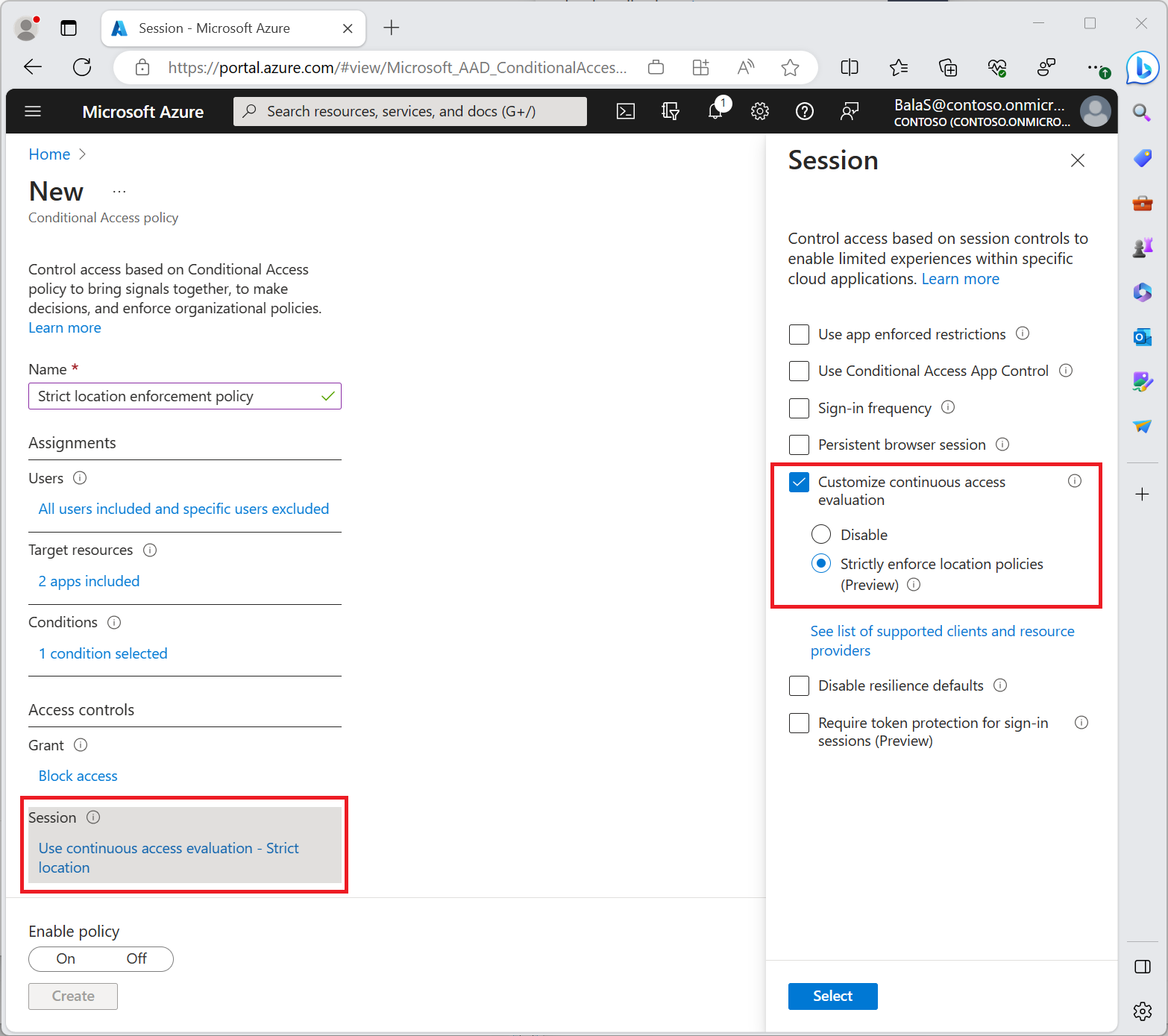

Configurare criteri di posizione con applicazione rigorosa

Passaggio 1: Configurare un criterio basato sulla posizione dell'accesso condizionale per gli utenti di destinazione

Prima che gli amministratori creino criteri di accesso condizionale che richiedono un'imposizione rigorosa della posizione, devono essere a proprio agio usando criteri come quello descritto in Criteri basati sulla località dell'accesso condizionale. I criteri come questo devono essere testati con un subset di utenti prima di procedere al passaggio successivo. Gli amministratori possono evitare discrepanze tra gli indirizzi IP consentiti e quelli effettivi visualizzati da Microsoft Entra ID durante l'autenticazione, eseguendo dei test prima di abilitare l'imposizione rigorosa.

Passaggio 2: Testare i criteri in un piccolo subset di utenti

Dopo aver abilitato i criteri che richiedono un'imposizione rigorosa della posizione in un subset di utenti di test, convalidare l'esperienza di test usando il filtro indirizzo IP (visto dalla risorsa) nei log di accesso di Microsoft Entra. Questa convalida consente agli amministratori di trovare scenari in cui un'imposizione rigorosa della posizione potrebbe bloccare gli utenti con un indirizzo IP non consentito visualizzato dal provider di risorse abilitato per CAE.

Prima di attivare i criteri di accesso condizionale che richiedono un'imposizione rigorosa della posizione, gli amministratori devono:

- Assicurarsi che tutto il traffico di autenticazione verso Microsoft Entra ID e il traffico di accesso ai provider di risorse provengano da indirizzi IP in uscita dedicati noti.

- Come Exchange Online, Teams, SharePoint Online e Microsoft Graph

- Assicurarsi che tutti gli indirizzi IP da cui gli utenti possano accedere all'ID e ai provider di risorse Microsoft Entra siano inclusi nelle località denominate basate su IP.

- Assicurarsi che non inviino traffico alle applicazioni non Microsoft 365 tramite Accesso globale sicuro.

- Il Ripristino IP di origine non è supportato per queste applicazioni non Microsoft 365. L'abilitazione di un'imposizione rigorosa della posizione con Accesso globale sicuro blocca l'accesso anche se l'utente si trova in una posizione IP attendibile.

- Esaminare i criteri di accesso condizionale per assicurarsi che non ce ne siano alcuni che non supportano CAE. Per altre informazioni, vedere Criteri CA supportati da CAE.

Se gli amministratori non eseguono questa convalida, potrebbe esserci un impatto negativo sugli utenti. Se il traffico verso Microsoft Entra ID o una risorsa supportata da CAE è tramite un indirizzo IP in uscita condiviso o indefinibile, non abilitare l'applicazione rigorosa della posizione nei criteri di accesso condizionale.

Passaggio 3: Usare la cartella di lavoro CAE per identificare gli indirizzi IP da aggiungere alle località denominate

Se non è già stato fatto, creare una nuova cartella di lavoro di Azure usando il modello pubblico "Insights di Valutazione continua dell'accesso" per identificare la mancata corrispondenza IP tra l'indirizzo IP visualizzato da Microsoft Entra ID e l'Indirizzo IP (visto dalla risorsa). In questo caso, potrebbe essere disponibile una configurazione di rete split tunnel. Per assicurarsi che gli utenti non vengano accidentalmente bloccati quando è abilitata l'imposizione rigorosa della posizione, gli amministratori devono:

Esaminare e identificare gli indirizzi IP identificati nella cartella di lavoro CAE.

Aggiungere indirizzi IP pubblici associati a punti in uscita dell'organizzazione noti ai punti definiti località denominate.

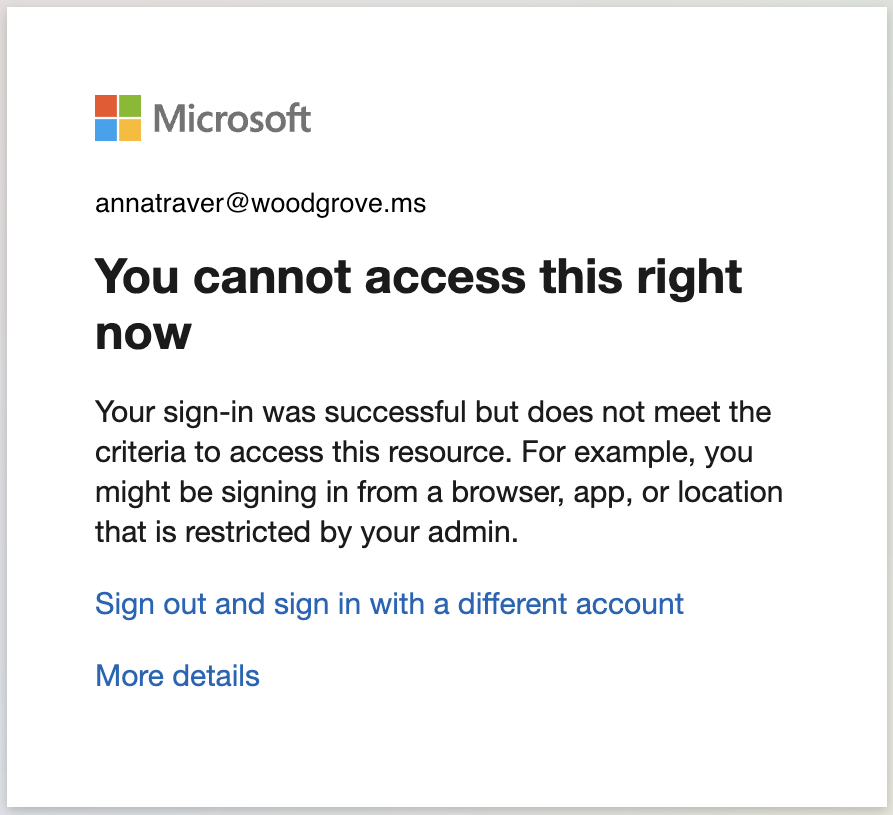

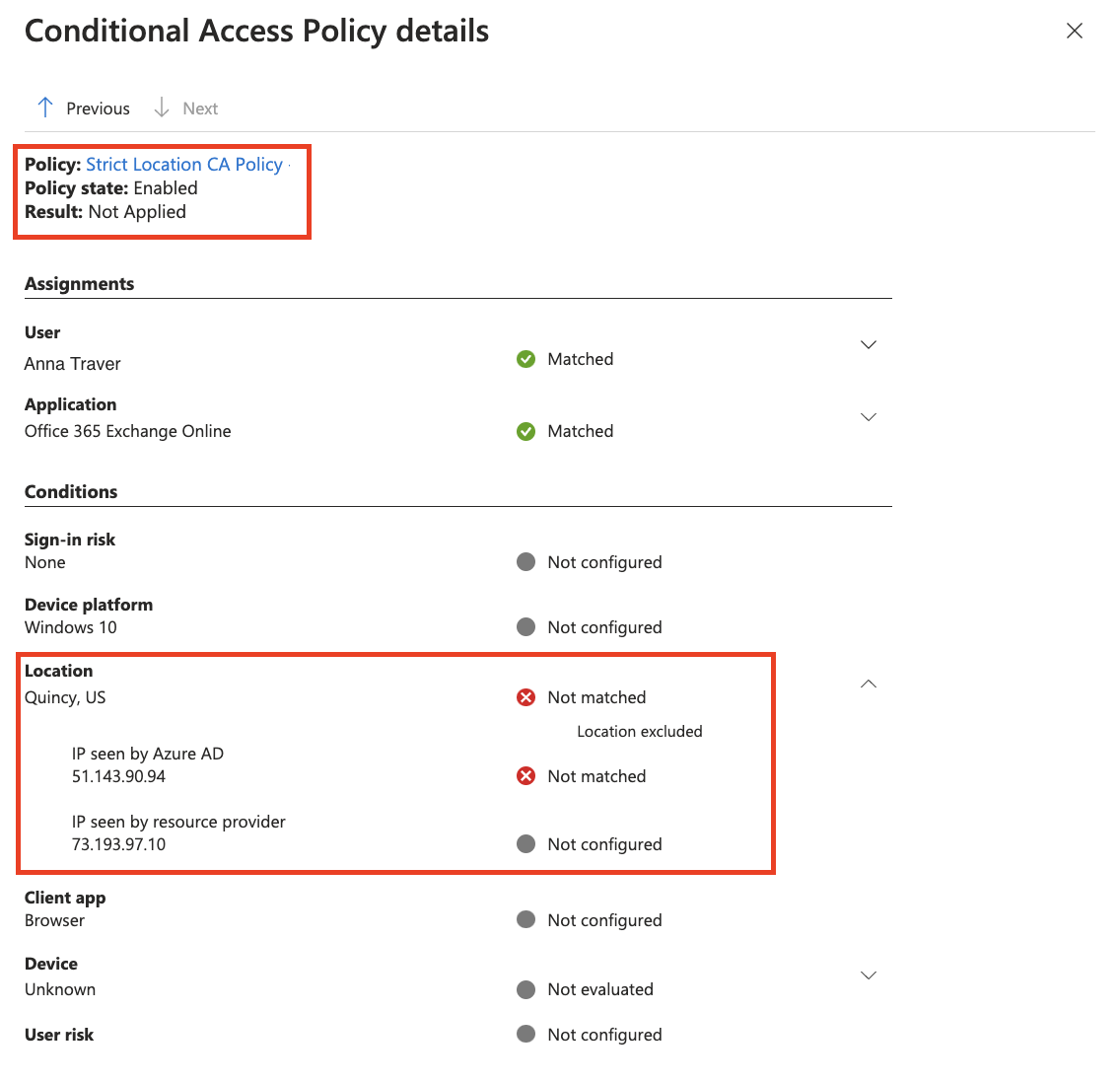

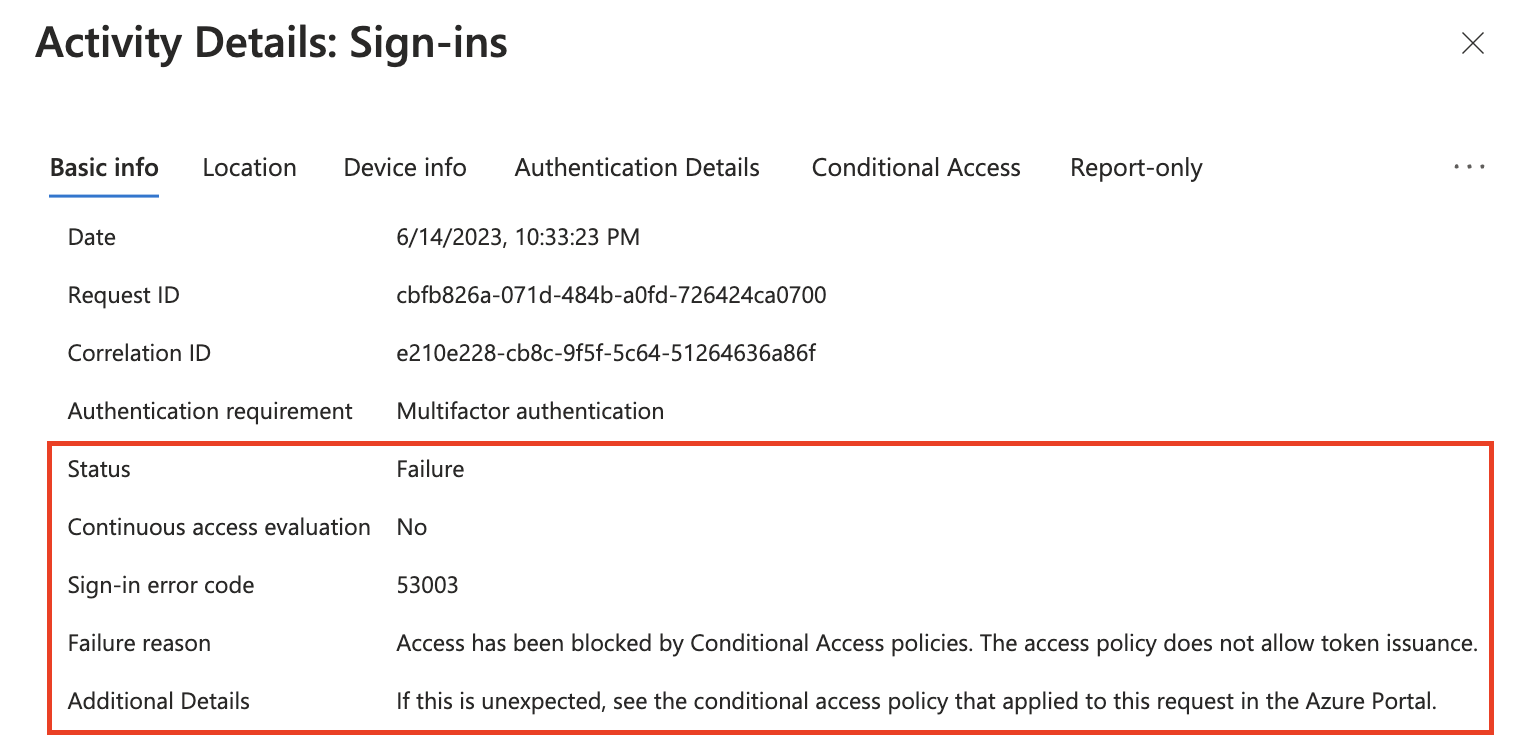

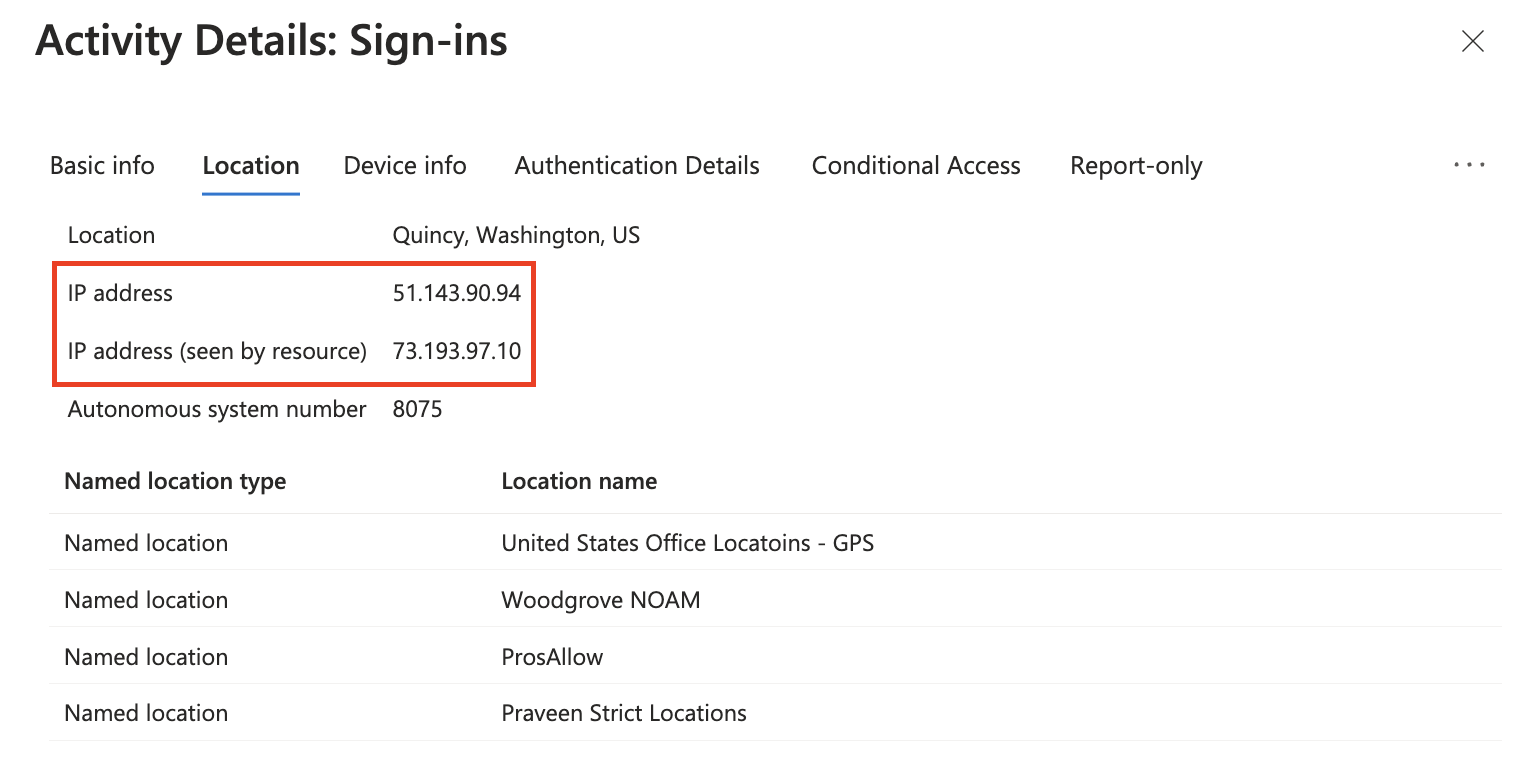

Lo screenshot seguente mostra un esempio di accesso di un client a una risorsa bloccata. Questo blocco è dovuto a criteri che richiedono un'imposizione rigorosa della posizione da attivare revocando la sessione del client.

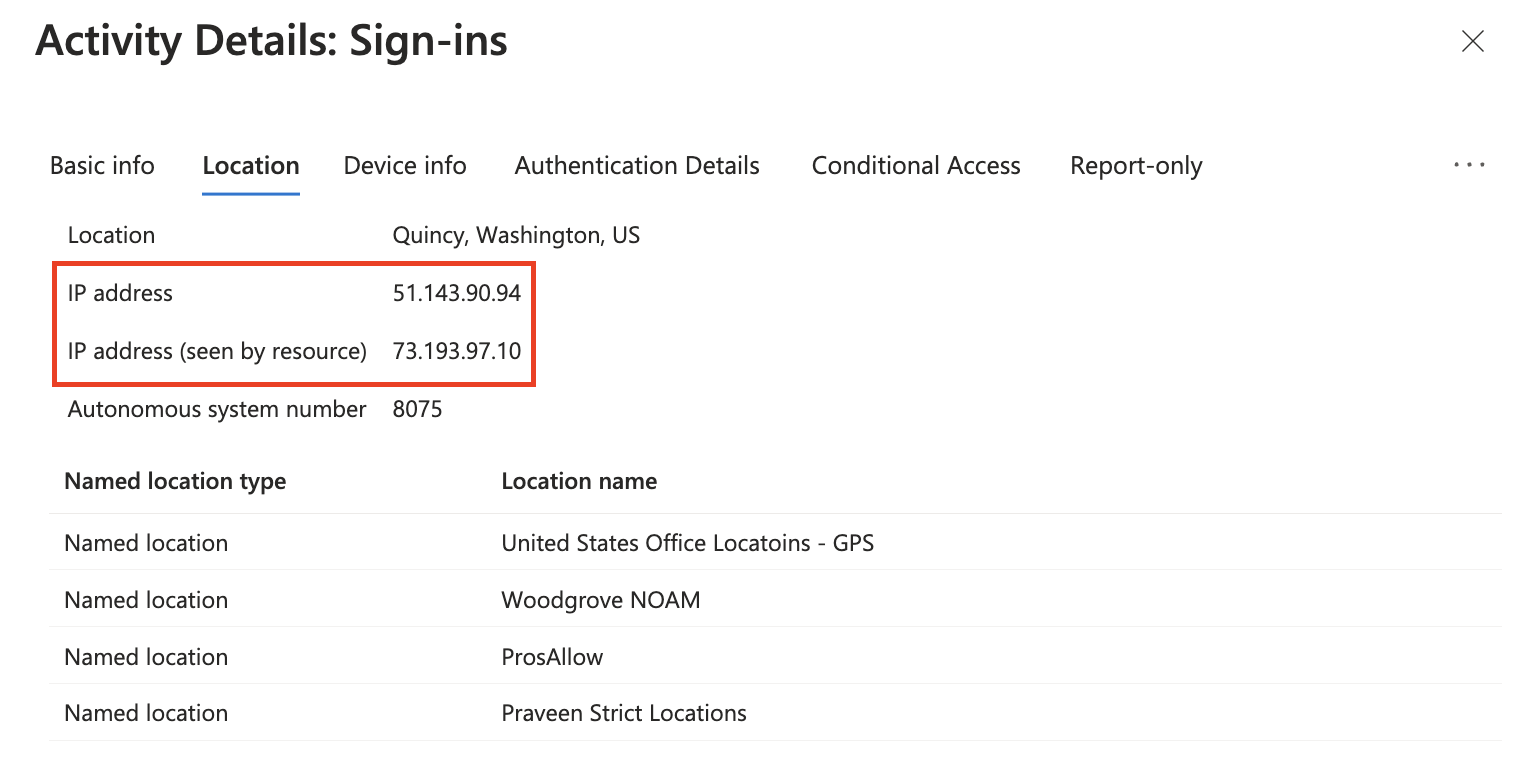

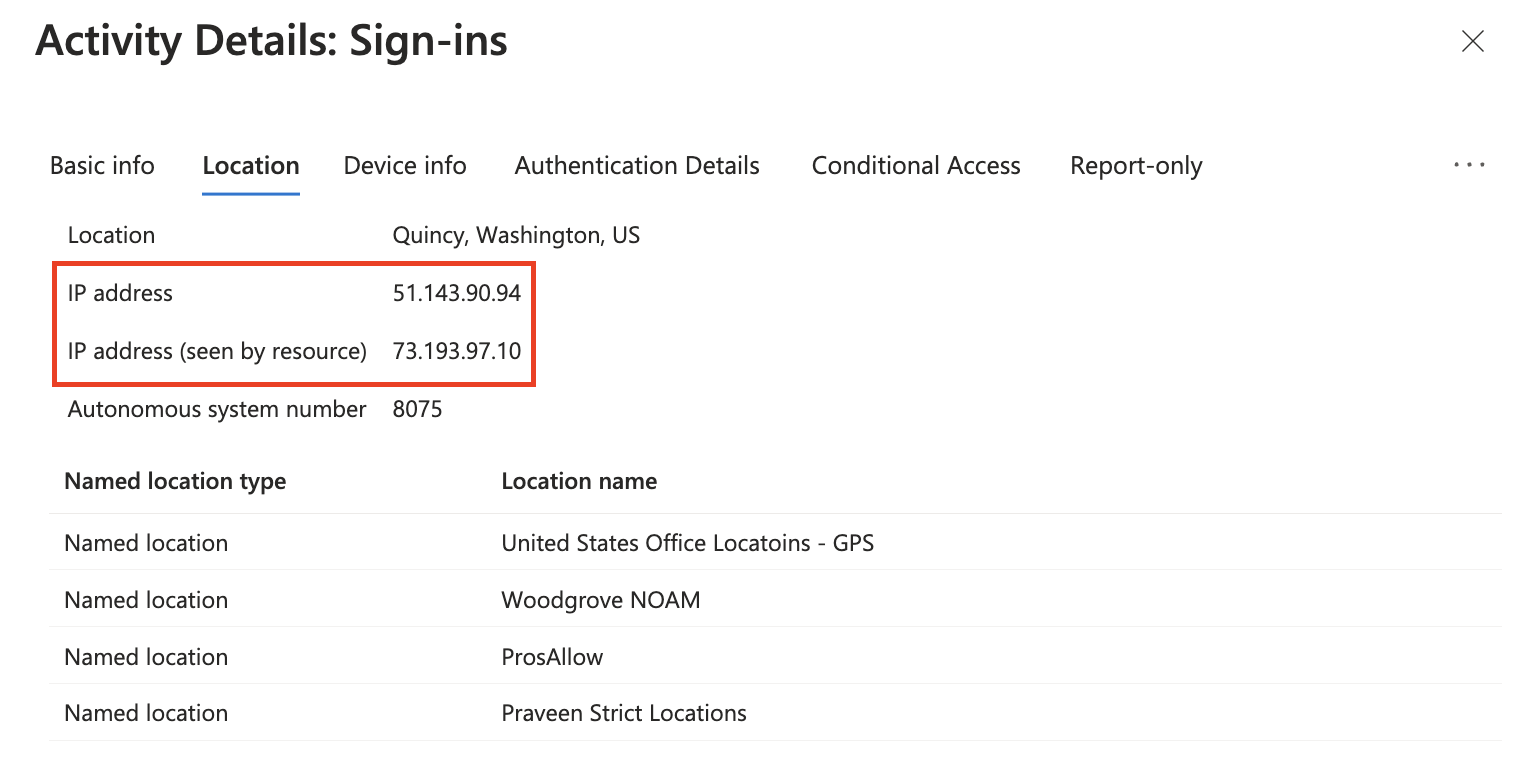

Questo comportamento può essere verificato nei log di accesso. Cercare Indirizzo IP (visto dalla risorsa) e analizzare l'aggiunta di questo indirizzo IP a località denominate se si verificano blocchi imprevisti dall'accesso condizionale agli utenti.

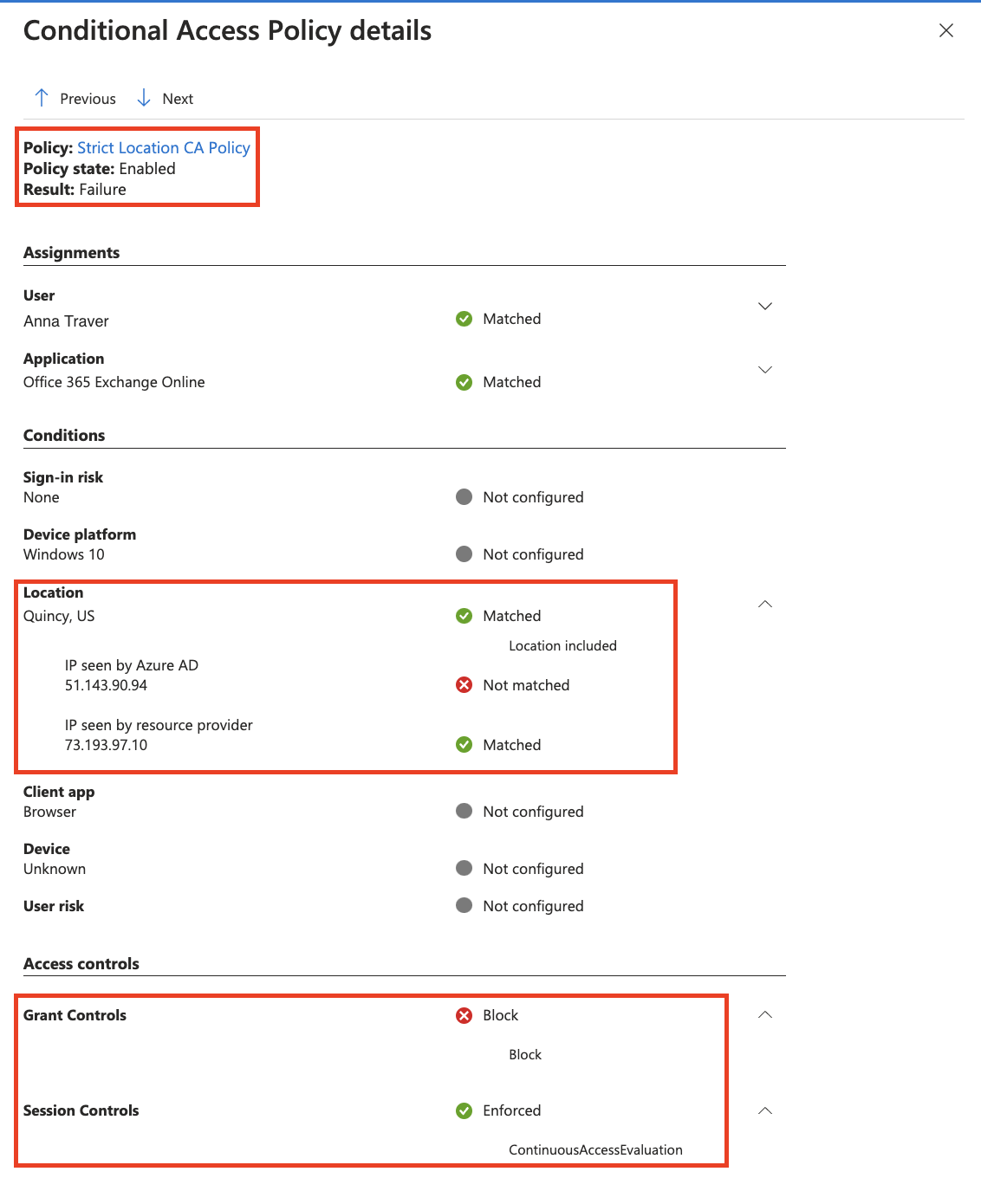

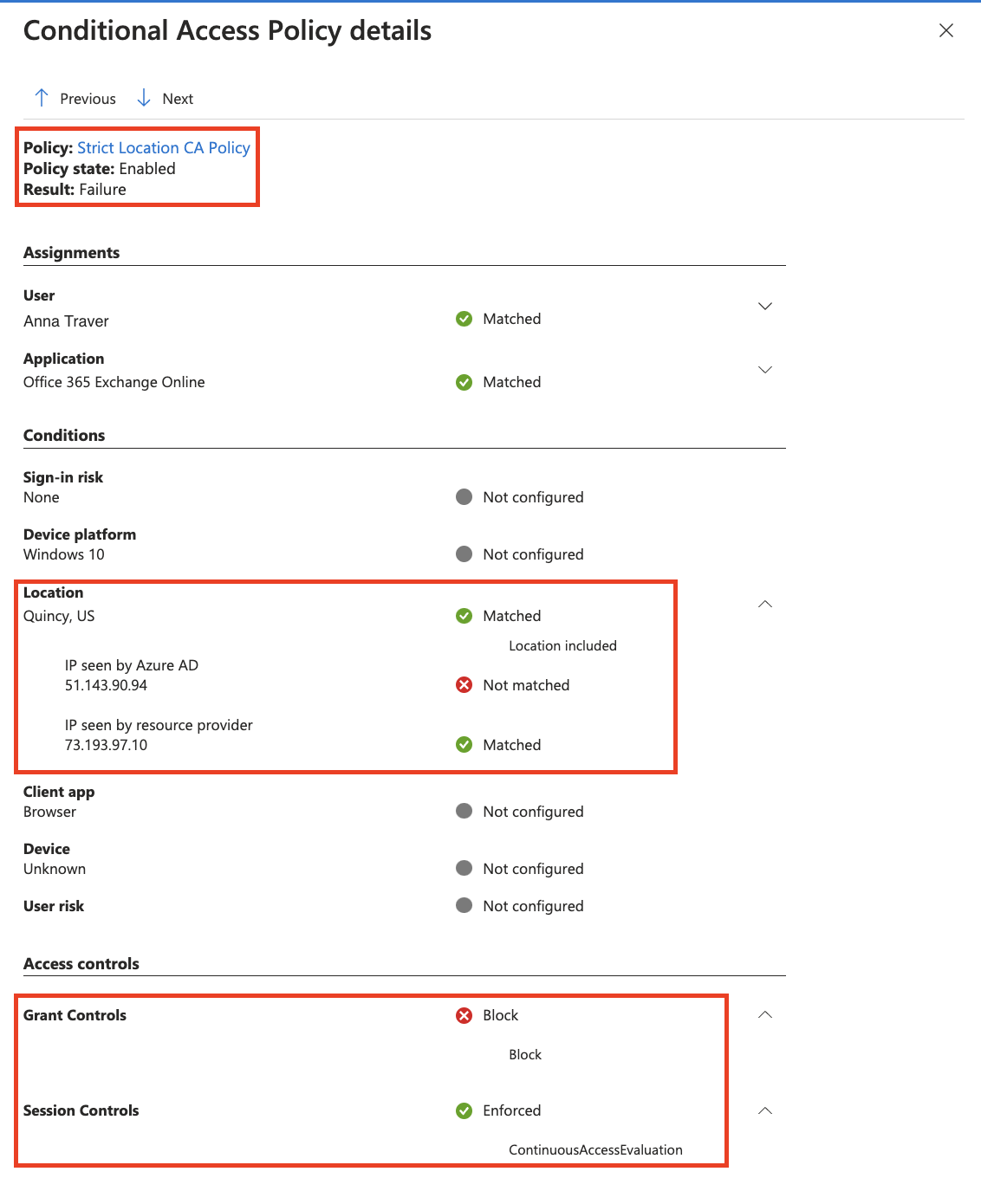

Esaminando la scheda Dettagli sui criteri di accesso condizionale si ottengono altri dettagli sugli eventi di accesso bloccati.

Passaggio 4: Continuare la distribuzione

Ripetere i passaggi 2 e 3 con gruppi espansi di utenti fino a quando non vengono applicati criteri di posizione in modo rigoroso nella base utente di destinazione. Implementare con attenzione per evitare di influire sull'esperienza utente.

Risoluzione dei problemi dei log di accesso

Gli amministratori possono esaminare i log di accesso per trovare i casi con Indirizzo IP (visto dalla risorsa).

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Lettore report.

- Passare a Identità>Monitoraggio e integrità>Log di accesso.

- Trovare gli eventi da esaminare aggiungendo filtri e colonne per filtrare le informazioni non necessarie.

Aggiungere la colonna Indirizzo IP (visualizzato dalla risorsa) e filtrare eventuali elementi vuoti per restringere l'ambito. L'Indirizzo IP (visto dalla risorsa) è vuoto quando l'IP visualizzato da Microsoft Entra ID corrisponde all'indirizzo IP visto dalla risorsa.

L'Indirizzo IP (visto dalla risorsa) contiene il filtro "Non è vuoto" negli esempi seguenti:

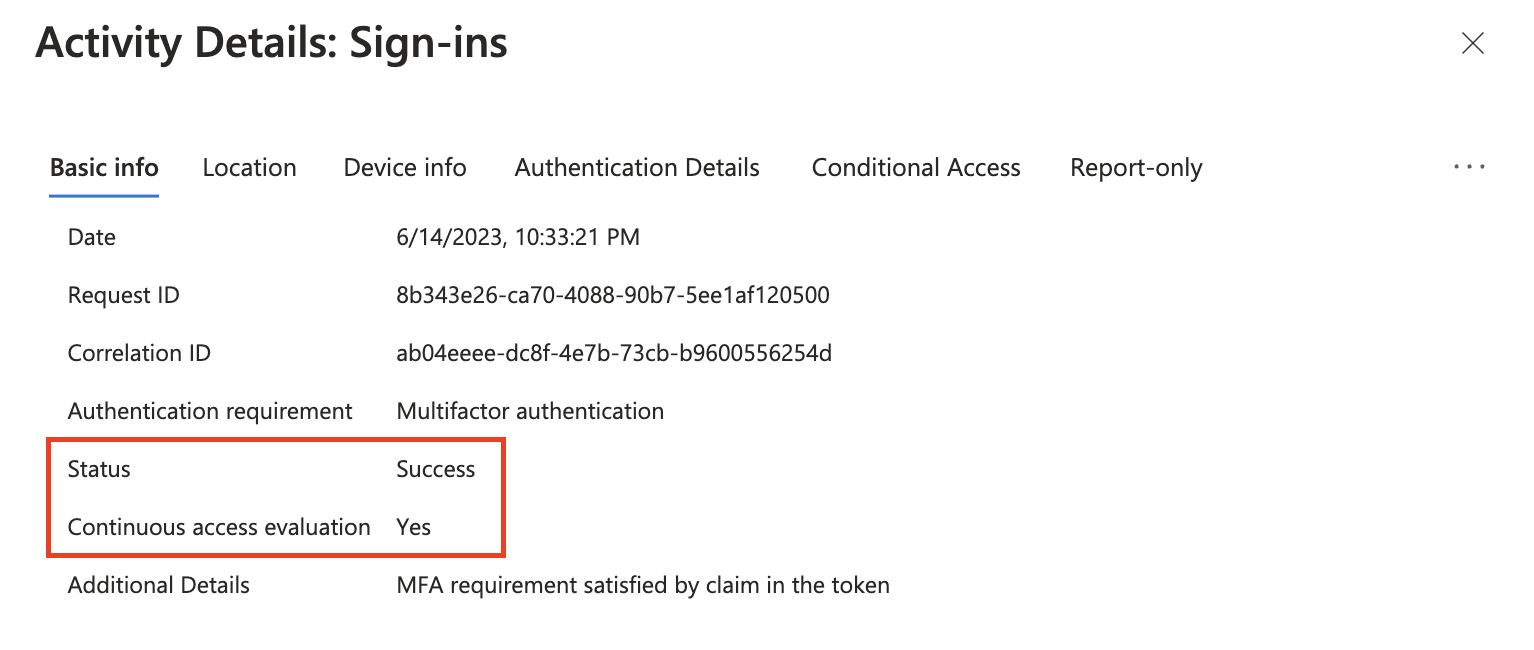

Autenticazione iniziale

L'autenticazione ha esito positivo usando un token CAE.

L'Indirizzo IP (visto dalla risorsa) è diverso dall'IP visualizzato da Microsoft Entra ID. Anche se l'indirizzo IP visualizzato dalla risorsa è noto, non esiste alcuna imposizione fino a quando la risorsa reindirizza l'utente per la rivalutazione dell'indirizzo IP visualizzato dalla risorsa.

L'autenticazione di Microsoft Entra ha esito positivo perché l'applicazione rigorosa della posizione non viene applicata a livello di risorsa.

Reindirizzamento delle risorse per la rivalutazione

L'autenticazione ha esito negativo e non viene emesso un token CAE.

L'Indirizzo IP (visto dalla risorsa) è diverso dall'IP visualizzato da Microsoft Entra ID.

L'autenticazione non riesce perché l'Indirizzo IP (visto dalla risorsa) non è una località denominata nell'accesso condizionale.

Contenuto correlato

- Valutazione continua dell'accesso in Microsoft Entra ID

- Problematiche delle attestazioni, richieste di attestazioni e funzionalità client

- Come usare le API abilitate per la valutazione continua dell'accesso nelle applicazioni

- Monitorare gli accessi con valutazione continua dell'accesso e risolvere i problemi