Che cos'è un token di aggiornamento primario?

Un token di aggiornamento primario (PRT) è un artefatto essenziale dell'autenticazione di Microsoft Entra nei dispositivi con Windows 10, o versioni successive, Windows Server 2016 e versioni successive, iOS e Android. Si tratta di un token JSON Web (JWT) rilasciato appositamente per i broker di token proprietari Microsoft per consentire l'accesso Single Sign-On (SSO) alle applicazioni utilizzate in questi dispositivi. Questo articolo contiene informazioni dettagliate sul rilascio di un PRT, su come viene usato e protetto il token nei dispositivi con Windows 10, o versioni successive. È consigliabile usare le versioni più recenti di Windows 10, Windows 11 e Windows Server 2019+ per ottenere l'esperienza SSO ottimale.

Il presente articolo presuppone che si abbia già familiarità con i diversi stati dei dispositivi disponibili in Microsoft Entra ID e con il funzionamento dell'accesso Single Sign-On in Windows 10, o versioni successive. Per altre informazioni sui dispositivi in Microsoft Entra ID, vedere l'articolo Informazioni sulla gestione dei dispositivi in Microsoft Entra ID.

Terminologia e componenti chiave

I componenti di Windows seguenti svolgono un ruolo chiave nella richiesta e nell'uso di un token di aggiornamento primario:

- Cloud Authentication Provider (CloudAP):CloudAP è il provider di autenticazione moderno per l'accesso a Windows che verifica l'accesso degli utenti a un dispositivo Windows 10, o versioni successive. CloudAP offre un framework di plug-in che i provider di identità possono usare per consentire l'autenticazione in Windows tramite le credenziali dello stesso provider di identità.

- Web Account Manager (WAM): WAM è il broker di token predefinito nei dispositivi Windows 10, o versioni successive. WAM fornisce anche un framework di plug-in che i provider di identità possono usare per abilitare l'accesso SSO alle loro applicazioni tramite il provider di identità stesso.

- Plug-in Microsoft Entra CloudAP: un plug-in specifico di Microsoft Entra, basato sul framework CloudAP, che verifica le credenziali utente con Microsoft Entra ID durante l'accesso a Windows.

- Plug-in Microsoft WAM: plug-in specifico di Microsoft Entra, basato sul framework WAM, che consente l'accesso SSO alle applicazioni che usano Microsoft Entra ID per l'autenticazione.

- Dsreg: componente specifico di Microsoft Entra in Windows 10, o versioni successive, che gestisce il processo di registrazione dei dispositivi per tutti i loro stati.

- Trusted Platform Module (TPM): un TPM è un componente hardware, integrato in un dispositivo, che fornisce funzioni di sicurezza basate su hardware per i segreti di utenti e dispositivi. Per maggiori informazioni, vedere l'articolo Panoramica della tecnologia Trusted Platform Module.

Che cosa contiene un token di aggiornamento primario?

Un PRT contiene attestazioni disponibili nella maggior parte dei token di aggiornamento di Microsoft Entra ID. Il token di aggiornamento primario contiene anche alcune attestazioni specifiche del dispositivo. Questi sono:

- ID dispositivo: un PRT viene rilasciato a un utente su un dispositivo specifico. L'attestazione dell'ID dispositivo

deviceIDdetermina il dispositivo in cui è stato rilasciato il token di aggiornamento primario per l'utente. Questa attestazione viene successivamente rilasciata ai token ottenuti tramite il token di aggiornamento primario. L'attestazione dell'ID dispositivo viene usata per determinare l'autorizzazione per l'accesso condizionale in base allo stato o alla conformità del dispositivo. - Chiave della sessione: la chiave della sessione è una chiave simmetrica crittografata, generata dal servizio di autenticazione di Microsoft Entra e rilasciata come parte del token di aggiornamento primario (PRT). La chiave della sessione funge da dimostrazione del possesso quando viene usato un token di aggiornamento primario per ottenere token per altre applicazioni. La chiave della sessione viene implementata nei dispositivi aggiunti a Windows 10, o versioni successive, o nei dispositivi ibridi aggiunti a Microsoft Entra, se è precedente a 30 giorni.

È possibile vedere il contenuto di un token di aggiornamento primario?

Un token di aggiornamento primario è un BLOB opaco inviato da Microsoft Entra e il cui contenuto non è noto ad alcun componente client. Non è possibile vedere il contenuto di un token di aggiornamento primario.

Come viene rilasciato un token di aggiornamento primario?

La registrazione del dispositivo è un prerequisito per l'autenticazione basata su dispositivo in Microsoft Entra ID. Un token di aggiornamento primario viene rilasciato agli utenti solo nei dispositivi registrati. Per informazioni più dettagliate sulla registrazione dei dispositivi, vedere l'articolo Windows Hello for Business e registrazione dei dispositivi. Durante la registrazione del dispositivo, il componente dsreg genera due set di coppie di chiavi crittografiche:

- Chiave del dispositivo (dkpub/dkpriv)

- Chiave di trasporto (tkpub/tkpriv)

Le chiavi private sono associate al TPM del dispositivo se esso dispone di un TPM valido e funzionante, mentre le chiavi pubbliche vengono inviate a Microsoft Entra ID durante il processo di registrazione del dispositivo. Queste chiavi vengono usate per convalidare lo stato del dispositivo durante le richieste del token di aggiornamento primario.

Il token di aggiornamento primario viene rilasciato durante l'autenticazione utente in un dispositivo Windows 10, o versioni successive, in due scenari:

- Aggiunto a Microsoft Entra o Aggiunto a Microsoft Entra ibrido: un token di aggiornamento primario viene rilasciato durante l'accesso a Windows quando l'utente accede con le credenziali dell'organizzazione. Un token di aggiornamento primario viene rilasciato con tutte le credenziali supportate da Windows 10, o versioni successive, ad esempio password e Windows Hello for Business. In questo scenario il plug-in CloudAP di Microsoft Entra è l'autorità primaria per il PRT.

- Dispositivo registrato Microsoft Entra: un token di aggiornamento primario viene rilasciato quando un utente aggiunge un account aziendale secondario al dispositivo Windows 10, o versioni successive. Gli utenti possono aggiungere un account a Windows 10 in due modi diversi:

- Aggiungendo un account tramite il prompt Consenti alla mia organizzazione dei gestire il mio dispositivo, dopo l'accesso a un'app (ad esempio, Outlook)

- Da Impostazioni>Account>Accedi all'azienda o all'istituto di istruzione>Connetti

Negli scenari con dispositivi registrati di Microsoft Entra, il plug-in Microsoft Entra WAM è l'autorità primaria per il PRT poiché l'accesso a Windows non avviene con questo account Microsoft Entra.

Nota

I provider di identità di terze parti devono supportare il protocollo WS-Trust per consentire il rilascio dei token di aggiornamento primario nei dispositivi Windows 10, o versioni successive. Senza WS-Trust, il token di aggiornamento primario non può essere rilasciato agli utenti su dispositivi aggiunti a Microsoft Entra ibridi o aggiunti a Microsoft Entra. In AD FS sono richiesti solo endpoint di tipo usernamemixed. In AD FS se smartcard/certificate viene utilizzato durante l'accesso a Windows, sono richiesti endpoint certificatemixed. Sia adfs/services/trust/2005/windowstransport, sia adfs/services/trust/13/windowstransport devono essere abilitati solo come endpoint per Intranet e NON devono essere esposti come endpoint per Extranet tramite il Proxy applicazione Web.

Nota

I criteri di accesso condizionale di Microsoft Entra non vengono valutati quando vengono rilasciati i PRT.

Nota

I provider di credenziali di terze parti per il rilascio e il rinnovo di PRT dii Microsoft Entra non sono supportati.

Qual è la durata di un token di aggiornamento primario?

Una volta rilasciato, un token di aggiornamento primario è valido per 14 giorni e viene rinnovato continuamente fino a quando l'utente usa attivamente il dispositivo.

Come viene usato un token di aggiornamento primario?

Un token di aggiornamento primario viene usato da due componenti chiave in Windows:

- Plug-in Microsoft Entra CloudAP: durante l'accesso a Windows, il plug-in Microsoft Entra CloudAP richiede un token di aggiornamento primario da Microsoft Entra ID usando le credenziali fornite dall'utente. Il token di aggiornamento primario viene anche memorizzato nella cache per consentire l'accesso dalla cache quando l'utente non dispone di una connessione Internet.

- Plug-in Microsoft Entra WAM: quando gli utenti tentano di accedere alle applicazioni, il plug-in Microsoft Entra WAM usa il token di aggiornamento primario per abilitare l'accesso SSO in Windows 10, o versioni successive. Il plug-in WAM di Microsoft Entra usa il token di aggiornamento primario per richiedere i token di aggiornamento e di accesso per le applicazioni basate su WAM per le richieste di token. Viene inoltre abilitato l'accesso SSO nei browser inserendo il token di aggiornamento primario nelle richieste del browser. Il browser SSO in Windows 10, o versioni successive, è supportato in Microsoft Edge (in modo nativo), Chrome (tramite gli account Windows 10 o Mozilla Firefox v91+ (impostazione SSO Windows Firefox)

Nota

Nei casi in cui l'utente dispone di due account dello stesso tenant Microsoft Entra connesso a un'applicazione browser, l'autenticazione del dispositivo fornita dal PRT dell'account primario viene applicata automaticamente anche al secondo account. Di conseguenza, anche il secondo account soddisfa i criteri di accesso condizionale basato su dispositivo nel tenant.

Come viene rinnovato un token di aggiornamento primario?

Un token di aggiornamento primario viene rinnovato in due modi diversi:

- Plug-in Microsoft Entra CloudAP ogni 4 ore: il plug-in CloudAP rinnova il token di aggiornamento primario ogni 4 ore durante l'accesso a Windows. Se l'utente non ha una connessione Internet durante tale periodo, il plug-in CloudAP rinnova il token di aggiornamento primario dopo che il dispositivo è connesso a Internet e viene eseguito un nuovo accesso a Windows.

- Plug-in Microsoft Entra WAM durante le richieste di token dell'app: il plug-in WAM abilita l'accesso SSO nei dispositivi Windows 10, o versioni successive, abilitando le richieste di token invisibile all'utente per le applicazioni. Il plug-in WAM può rinnovare il token di aggiornamento primario durante queste richieste di token in due modi diversi:

- Un'app richiede a WAM un token di accesso in modo invisibile all'utente, tuttavia non è disponibile alcun token di aggiornamento per tale app. In questo caso, WAM usa il token di aggiornamento primario per richiedere un token per l'app e restituisce un nuovo token di aggiornamento primario nella risposta.

- Un'app richiede a WAM un token di accesso, ma il token di aggiornamento primario non è valido o Microsoft Entra ID richiede un'autorizzazione aggiuntiva( ad esempio, l'autenticazione a più fattori Microsoft Entra). In questo scenario, WAM avvia un accesso interattivo che richiede all'utente di eseguire nuovamente l'autenticazione o di fornire una verifica aggiuntiva, al completamento dell'autenticazione viene rilasciato un nuovo token di aggiornamento primario.

In un ambiente AD FS, la comunicazione diretta con il controller di dominio non è richiesta per rinnovare il PRT. Il rinnovo del PRT richiede soltanto che gli endpoint /adfs/services/trust/2005/usernamemixed e /adfs/services/trust/13/usernamemixed siano abilitati nel proxy tramite il protocollo WS-Trust.

Gli endpoint di trasporto di Windows sono necessari per l'autenticazione della password solo quando si modifica una password, non per il rinnovo del token di aggiornamento primario.

Nota

I criteri di accesso condizionale di Microsoft Entra non vengono valutati quando si rinnovano i token di aggiornamento primario.

Considerazioni essenziali

- Nei dispositivi aggiunti a Microsoft Entra e aggiunti a Microsoft Entra ibrido, il plug-in CloudAP è l'autorità primaria per un token di aggiornamento primario. Se un token di aggiornamento primario viene rinnovato durante una richiesta di token basata su WAM, il PRT viene restituito al plug-in CloudAP, che ne verifica la validità con Microsoft Entra ID prima di accettarlo.

Piattaforma Android:

- Un token di aggiornamento primario è valido per 90 giorni e viene rinnovato continuamente finché il dispositivo è in uso. Tuttavia, se il dispositivo non viene utilizzato è valido solo per 14 giorni.

- Un token di aggiornamento primario viene rilasciato e rinnovato solo durante l'autenticazione dell'app nativa. Un token di aggiornamento primario non viene rinnovato o rilasciato durante una sessione del browser.

- È possibile ottenere un PRT senza dover registrare il dispositivo (Workplace Join) e abilitare l'accesso SSO.

- I PRT ottenuti senza registrazione del dispositivo non possono soddisfare i criteri di autorizzazione per l'accesso condizionale che si basa sullo stato o sulla conformità del dispositivo.

Come viene protetto il token di aggiornamento primario?

Un token di aggiornamento primario viene protetto mediante l'associazione al dispositivo in cui l'utente ha effettuato l'accesso. Microsoft Entra ID e Windows 10, o versioni successive, abilitano la protezione del token di aggiornamento primario tramite i metodi riportati di seguito:

- Durante il primo accesso: nel corso del primo accesso viene rilasciato un PRT firmando le richieste tramite la chiave del dispositivo generata crittograficamente durante la registrazione del dispositivo. In un dispositivo con un TPM valido e funzionante, la chiave del dispositivo è protetta dal TPM che impedisce l'accesso da parte di utenti malintenzionati. Il PRT non viene rilasciato se non è possibile convalidare la firma della chiave del dispositivo corrispondente.

- Durante le richieste di token e il rinnovo: quando viene rilasciato un PRT, anche Microsoft Entra ID rilascia una chiave di sessione crittografata per il dispositivo. La crittografia viene eseguita con la chiave di trasporto pubblica (tkpub) generata e inviata a Microsoft Entra ID come parte della registrazione del dispositivo. Questa chiave della sessione può essere decrittografata solo tramite la chiave di trasporto privata (tkpriv) protetta dal TPM. La chiave della sessione è la chiave di verifica del possesso (POP, Proof-of-Possession) per tutte le richieste inviate a Microsoft Entra ID. Anche la chiave della sessione è protetta dal TPM e nessun altro componente del sistema operativo può accedervi. Le richieste di token o di token di aggiornamento primario sono firmate in modo sicuro da questa chiave della sessione tramite TPM, pertanto non possono essere manomesse. Microsoft Entra invalida le richieste dal dispositivo che non sono firmate dalla chiave della sessione corrispondente.

Proteggendo queste chiavi con il TPM, si migliora la sicurezza del token di aggiornamento primario contro eventuali malintenzionati che tentino di rubare le chiavi o di riprodurre il PRT. Pertanto, grazie al TPM si migliora notevolmente la sicurezza contro il furto di credenziali per i dispositivi aggiunti a Microsoft Entra, aggiunti a Microsoft Entra ibrido e registrati in Microsoft Entra. Al fine di garantire prestazioni e affidabilità, si consiglia la versione TPM 2.0 per tutti gli scenari di registrazione di dispositivi Microsoft Entra in Windows 10, o versioni successive. A partire dall'aggiornamento 1903 di Windows 10, Microsoft Entra ID non usa il TPM 1.2 per nessuna delle chiavi indicate in precedenza per problemi di attendibilità.

Come vengono protetti i token delle app e i cookie del browser?

Token dell'app: quando un'app richiede un token tramite WAM, Microsoft Entra ID rilascia un token di aggiornamento e un token di accesso. Tuttavia, WAM restituisce all'app solo il token di accesso e protegge il token di aggiornamento nella cache crittografandolo con la chiave DPAPI (Data Protection API) dell'utente. WAM usa in modo sicuro il token di aggiornamento firmando le richieste con la chiave della sessione per rilasciare ulteriori token di accesso. La chiave DPAPI è protetta da una chiave simmetrica basata su Microsoft Entra ID che si trova in Microsoft Entra. Quando il dispositivo deve decrittografare il profilo utente con la chiave DPAPI, Microsoft Entra ID fornisce la chiave DPAPI crittografata dalla chiave della sessione che il plug-in CloudAP richiede al TPM di decrittografare. Questa funzionalità garantisce la coerenza nella protezione dei token di aggiornamento ed evita che le applicazioni implementino meccanismi di protezione individuali.

Cookie del browser: in Windows 10, o versioni successive, Microsoft Entra ID supporta l'accesso SSO del browser in Internet Explorer e Microsoft Edge in modo nativo, in Google Chrome tramite l'estensione degli account di Windows 10 e in Mozilla Firefox v91+ tramite un'impostazione del browser. La sicurezza è integrata non solo per proteggere i cookie, ma anche gli endpoint a cui i cookie vengono inviati. I cookie del browser sono protetti nello stesso modo del token di aggiornamento primario, usando la chiave della sessione per firmare e proteggere i cookie.

Quando un utente avvia un'interazione nel browser, il browser (o l'estensione) richiama un host client nativo COM. L'host client nativo verifica che la pagina provenga da uno dei domini consentiti. Il browser può inviare altri parametri all'host client nativo, incluso un oggetto nonce, tuttavia l'host client nativo garantisce la convalida del nome host. L'host client nativo richiede un cookie del token di aggiornamento primario al plug-in CloudAP, che lo crea e lo firma con la chiave della sessione protetta dal TPM. Poiché il cookie del PRT è firmato dalla chiave della sessione è difficile manometterlo. Il cookie del PRT è incluso nell'intestazione della richiesta per consentire a Microsoft Entra ID di convalidare il dispositivo da cui proviene. Se si usa il browser Chrome, solo l'estensione definita in modo esplicito nel manifesto dell'host client nativo può eseguire la chiamata, impedendo così alle estensioni arbitrarie di effettuare tali richieste. Quando Microsoft Entra ID convalida il cookie del token di aggiornamento primario rilascia un cookie di sessione per il browser. Questo cookie di sessione contiene anche la stessa chiave della sessione rilasciata con un token di aggiornamento primario. Durante le richieste successive, la chiave della sessione viene convalidata in modo efficace associando il cookie al dispositivo e impedendo le riproduzione da altre posizioni.

Quando un token di aggiornamento primario riceve un'attestazione MFA?

Un token di aggiornamento primario può ottenere un'attestazione di autenticazione a più fattori (MFA) in scenari specifici. Quando si usa un token di aggiornamento primario basato su MFA per richiedere token per le applicazioni, l'attestazione MFA viene trasferita a tali token delle app. Questa funzionalità offre un'esperienza uniforme agli utenti, evitando le richieste di autenticazione MFA per ogni app che la richiede. Un token di aggiornamento primario può ottenere un'attestazione MFA nei modi seguenti:

- Accesso con Windows Hello for Business: Windows Hello for Business sostituisce le password e si avvale di chiavi crittografiche per fornire un'autenticazione a due fattori avanzata. Windows Hello for Business è una funzionalità specifica di un utente su un dispositivo e a sua volta richiede MFA per il provisioning. Se un utente accede con Windows Hello for Business, il relativo token di aggiornamento primario ottiene un'attestazione MFA. Questo scenario si applica anche agli utenti che accedono con smart card se l'autenticazione tramite smart card genera un'attestazione MFA da AD FS.

- Poiché Windows Hello for Business è considerato un tipo di autenticazione a più fattori, l'attestazione MFA viene aggiornata quando viene aggiornato il PRT stesso, pertanto la durata dell'autenticazione a più fattori viene estesa continuamente quando gli utenti eseguono l'accesso con Windows Hello for Business.

- MFA durante una richiesta di accesso interattivo tramite WAM: nel corso di una richiesta di token tramite WAM, se un utente deve eseguire l'autenticazione a più fattori per accedere all'app, il PRT rinnovato durante questa interazione viene contrassegnato con un'attestazione MFA.

- In questo caso, l'attestazione MFA non viene aggiornata continuamente, quindi la durata dell'autenticazione a più fattori è basata sulla durata impostata nella directory.

- Se si utilizzano un token di aggiornamento primario e un token di aggiornamento esistenti per accedere a un'app, i due token vengono considerati come prima verifica di autenticazione. Verrà richiesto un nuovo token di accesso con una seconda verifica e con attestazione MFA contrassegnata. Inoltre, mediante tale processo vengono anche rilasciati un nuovo token di aggiornamento primario e un token di aggiornamento.

Windows 10, o versioni successive, gestisce un elenco partizionato di token di aggiornamento primari per ogni credenziale. Pertanto, è presente un token di aggiornamento primario per ogni credenziale di tipo Windows Hello for Business, password o smart card. Questo partizionamento garantisce che le attestazioni MFA siano isolate in base alle credenziali usate e non siano confuse durante le richieste di token.

Nota

Se si usa la password per accedere a Windows 10, o versioni successive, un dispositivo aggiunto a Microsoft Entra o aggiunto a Microsoft Entra ibrido, potrebbe essere richiesta l'autenticazione a più fattori durante l'accesso interattivo WAM dopo la distribuzione della chiave della sessione associata al PRT.

Come viene invalidato un token di aggiornamento primario?

Un token di aggiornamento primario viene invalidato negli scenari seguenti:

- Utente non valido: se un utente viene eliminato o disabilitato in Microsoft Entra ID, il PRT viene invalidato e non può essere usato per ottenere i token per le applicazioni. Se un utente eliminato o disabilitato ha già eseguito l'accesso a un dispositivo in precedenza, l'accesso dalla cache consente all'utente la connessione, fino a quando CloudAP non rileva lo stato non valido. Quando CloudAP determina che l'utente non è valido, blocca gli accessi successivi. A un utente non valido viene automaticamente impedito l'accesso ai nuovi dispositivi che non dispongono di credenziali memorizzate nella cache.

- Dispositivo non valido: se un dispositivo viene eliminato o disabilitato in Microsoft Entra ID, il token di aggiornamento primario ottenuto nel dispositivo viene invalidato e non può essere usato per ottenere token per altre applicazioni. Se un utente ha già eseguito l'accesso a un dispositivo non valido, può continuare a farlo. Tuttavia, tutti i token nel dispositivo vengono invalidati e l'utente non potrà eseguire l'accesso SSO a nessuna risorsa da questo dispositivo.

- Modifica della password: se un utente ha ottenuto il token di aggiornamento primario tramite password, tale PRT viene invalidato da Microsoft Entra ID quando l'utente modifica la password. In seguito alla modifica della password, l'utente ottiene un nuovo token di aggiornamento primario. Questo invalidamento può avvenire in due modi diversi:

- Se l'utente accede a Windows con la nuova password, CloudAP rimuove il PRT precedente e richiede a Microsoft Entra ID di rilasciare un nuovo PRT con la nuova password. Se l'utente non dispone di una connessione Internet, la nuova password non può essere convalidata e Windows può richiedere all'utente di immettere la vecchia password.

- Se un utente ha eseguito l'accesso con la password precedente o ha modificato la password dopo l'accesso a Windows, il PRT precedente viene usato per tutte le richieste di token basate su WAM. In questo scenario, all'utente viene richiesto di ripetere l'autenticazione durante la richiesta di token WAM e viene rilasciato un nuovo token di aggiornamento primario.

- Problemi relativi al TPM: talvolta si può verificare un errore o un problema del TPM di un dispositivo che impedisce l'accesso alle chiavi protette dal TPM. In questo caso, il dispositivo non è in grado di ottenere un PRT o di richiedere token tramite un PRT esistente poiché non può dimostrare il possesso delle chiavi crittografiche. Di conseguenza, qualsiasi PRT esistente viene invalidato da Microsoft Entra ID. Se Windows 10 rileva un errore, avvia un flusso di ripristino per registrare il dispositivo con nuove chiavi crittografiche. Con l'aggiunta a Microsoft Entra ibrido, proprio come accade per la registrazione iniziale, il ripristino viene eseguito automaticamente senza l'input dell'utente. Per i dispositivi aggiunti a Microsoft Entra o registrati in Microsoft Entra, il ripristino deve essere eseguito da un utente con privilegi di amministratore per il dispositivo. In questo scenario, il flusso di ripristino viene avviato da un prompt di Windows che guida l'utente nel ripristino del dispositivo.

Flussi dettagliati

I diagrammi seguenti illustrano i dettagli sottostanti relativi a rilascio, rinnovo e uso di un token di aggiornamento primario per richiedere un token di accesso per un'applicazione. Questi passaggi descrivono inoltre come vengono applicati i meccanismi di sicurezza illustrati in precedenza durante queste interazioni.

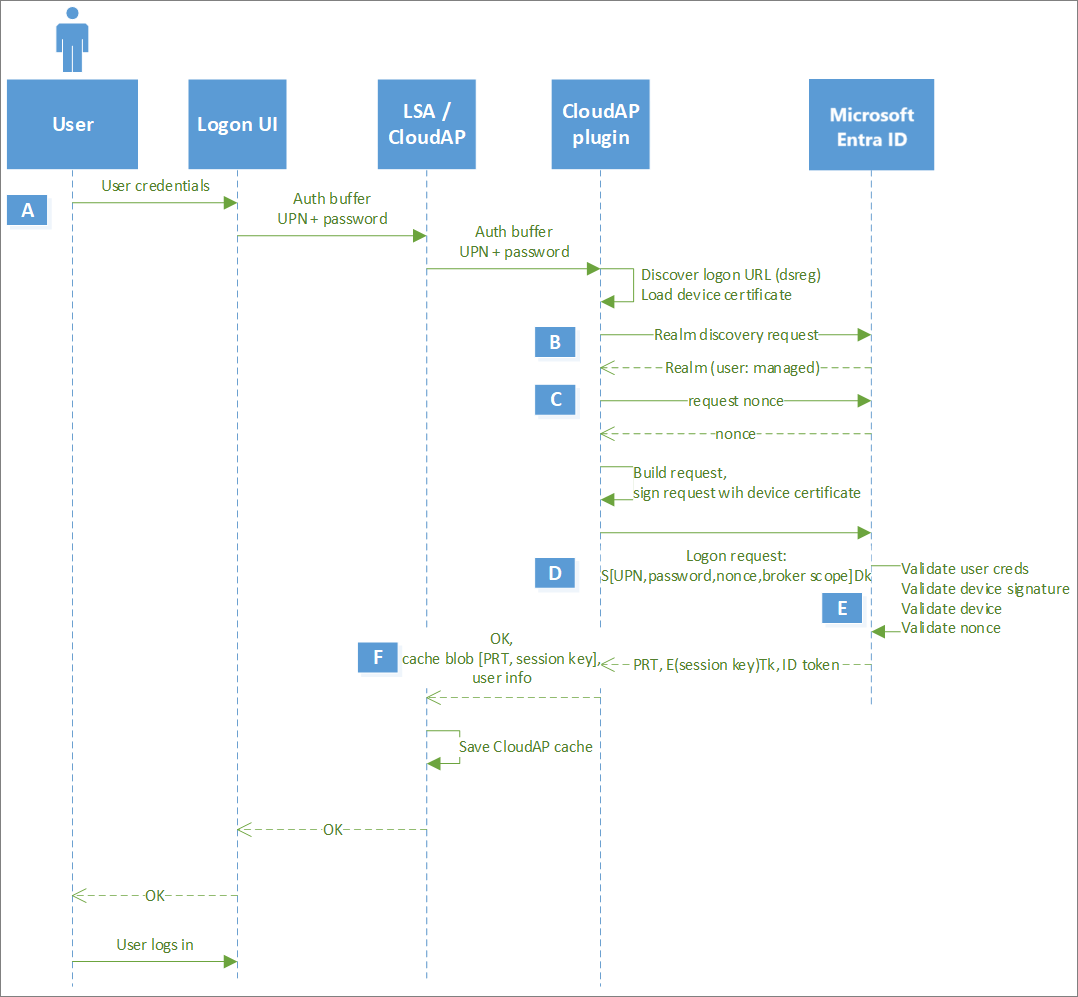

Rilascio del token di aggiornamento primario durante il primo accesso

Nota

Nei dispositivi aggiunti a Microsoft Entra, il rilascio di PRT Microsoft Entra (passaggi A-F) viene eseguito in modo sincrono prima che l'utente possa accedere a Windows. Nei dispositivi aggiunti a Microsoft Entra ibrido, l'istanza locale di Active Directory è l'autorità primaria. Pertanto, l'utente è in grado di accedere a Windows con l'aggiunta a Microsoft Entra ibrido dopo aver acquisito un TGT per accedere, mentre il rilascio del PRT avviene in modo asincrono. Questo scenario non si applica ai dispositivi registrati in Microsoft Entra perché per l'accesso non si utilizzano le credenziali di Microsoft Entra.

Nota

In un ambiente Windows con l'aggiunta a Microsoft Entra ibrido, il rilascio del PRT avviene in modo asincrono. Il rilascio del PRT potrebbe non riuscire a causa di problemi con il provider federativo. Tale errore può causare problemi di accesso quando gli utenti tentano di accedere alle risorse cloud. È importante risolvere i problemi di questo scenario con il provider federativo.

| Procedi | Descrizione |

|---|---|

| A | L'utente immette la sua password nell'interfaccia utente di accesso. L'interfaccia utente di accesso passa le credenziali in un buffer di autenticazione a LSA, che a sua volta le passa internamente a CloudAP. CloudAP inoltra la richiesta al plug-in CloudAP. |

| G | Il plug-in CloudAP avvia una richiesta di individuazione dell'area di autenticazione per identificare il provider di identità per l'utente. Se il tenant dell'utente dispone di una configurazione del provider di servizi di federazione, Microsoft Entra ID restituisce l'endpoint MEX (MetadataExchange) del provider di servizi di federazione. In caso contrario, Microsoft Entra ID indica che l'utente è gestito specificando che l'utente può eseguire l'autenticazione con Microsoft Entra ID. |

| A | Se l'utente è gestito, CloudAP ottiene il nonce da Microsoft Entra ID. Se l'utente è federato, il plug-in CloudAP richiede un token Security Assertion Markup Language (SAML) al provider di servizi di federazione con le credenziali dell'utente. Il nonce viene richiesto prima dell'invio del token SAML a Microsoft Entra ID. |

| D | Il plug-in CloudAP crea la richiesta di autenticazione con le credenziali dell'utente, il nonce e un ambito del broker, firma la richiesta con la chiave del dispositivo (dkpriv) e la invia a Microsoft Entra ID. In un ambiente federato, il plug-in CloudAP usa il token SAML restituito dal provider di servizi di federazione anziché le credenziali dell'utente. |

| E | Microsoft Entra ID convalida le credenziali dell'utente, il nonce e la firma del dispositivo, verifica che il dispositivo sia valido nel tenant e rilascia il token di aggiornamento primario crittografato. Insieme al PRT, Microsoft Entra ID rilascia anche una chiave simmetrica, denominata chiave della sessione, crittografata da Microsoft Entra ID tramite la chiave di trasporto (tkpub). La chiave della sessione è anche incorporata nel token di aggiornamento primario. La chiave della sessione funge da chiave di dimostrazione del possesso (PoP, Proof-of-Possession) per le successive richieste con il token di aggiornamento primario. |

| F | Il plug-in CloudAP passa il token di aggiornamento primario e la chiave della sessione crittografati a CloudAP. CloudAP richiede al TPM di decrittografare la chiave della sessione tramite la chiave di trasporto (tkpriv) e di crittografarla nuovamente usando la chiave del TPM stesso. CloudAP archivia la chiave della sessione crittografata nella cache insieme al token di aggiornamento primario. |

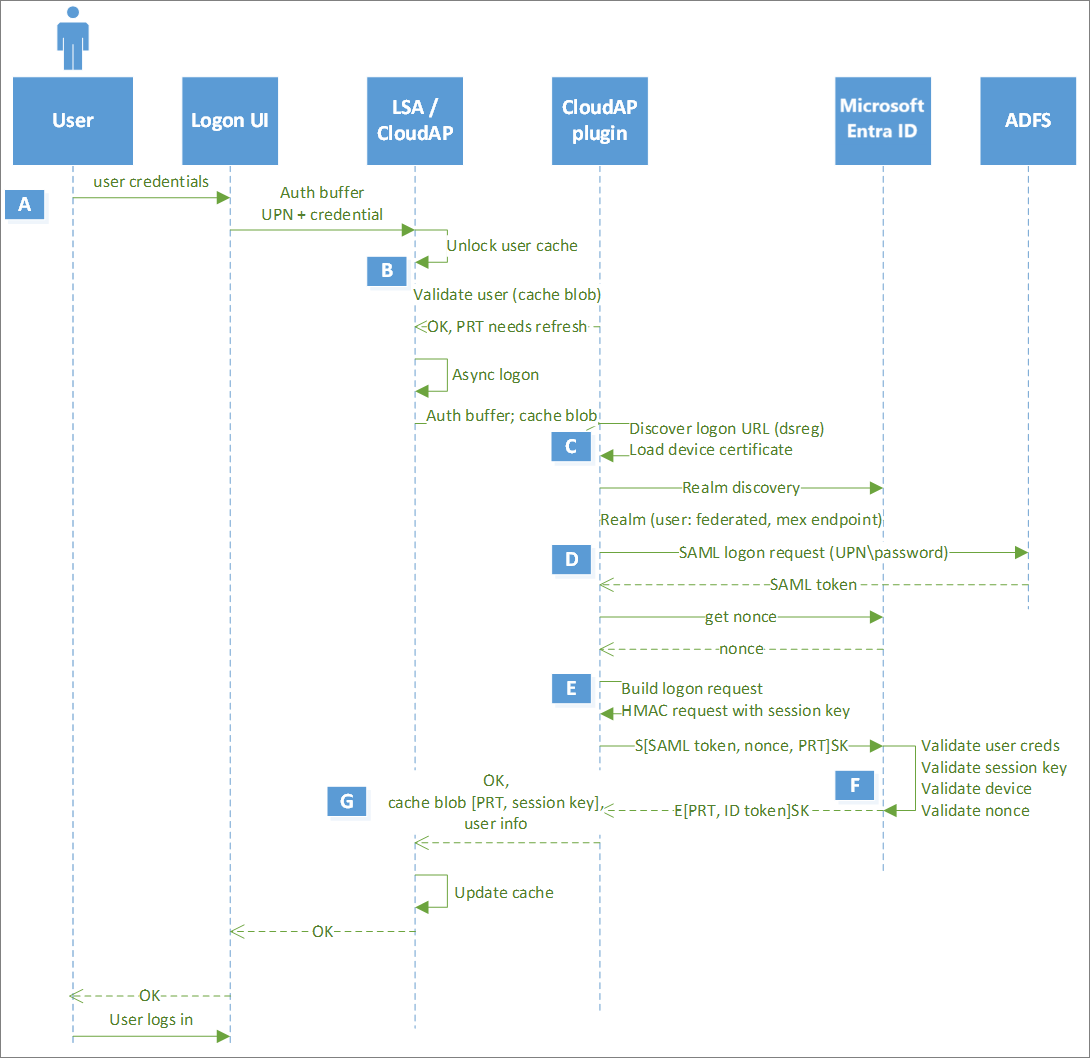

Rinnovo del token di aggiornamento primario agli accessi successivi

| Procedi | Descrizione |

|---|---|

| A | L'utente immette la sua password nell'interfaccia utente di accesso. L'interfaccia utente di accesso passa le credenziali in un buffer di autenticazione a LSA, che a sua volta le passa internamente a CloudAP. CloudAP inoltra la richiesta al plug-in CloudAP. |

| B | Se l'utente ha già eseguito l'accesso alla sessione in precedenza, Windows avvia l'accesso dalla cache e convalida le credenziali per consentire l'accesso all'utente. Ogni 4 ore il plug-in CloudAP avvia il rinnovo del token di aggiornamento primario in modo asincrono. |

| A | Il plug-in CloudAP avvia una richiesta di individuazione dell'area di autenticazione per identificare il provider di identità per l'utente. Se il tenant dell'utente dispone di una configurazione del provider di servizi di federazione, Microsoft Entra ID restituisce l'endpoint MEX (MetadataExchange) del provider di servizi di federazione. In caso contrario, Microsoft Entra ID indica che l'utente è gestito specificando che l'utente può eseguire l'autenticazione con Microsoft Entra ID. |

| D | Se l'utente è federato, il plug-in CloudAP richiede un token SAML al provider di servizi di federazione con le credenziali dell'utente. Il nonce viene richiesto prima dell'invio del token SAML a Microsoft Entra ID. Se l'utente è gestito, CloudAP ottiene direttamente il nonce da Microsoft Entra ID. |

| E | Il plug-in CloudAP crea la richiesta di autenticazione con le credenziali dell'utente, il nonce e il token di aggiornamento primario esistente, firma la richiesta con la chiave della sessione e la invia a Microsoft Entra ID. In un ambiente federato, il plug-in CloudAP usa il token SAML restituito dal provider di servizi di federazione anziché le credenziali dell'utente. |

| F | Microsoft Entra ID convalida la firma della chiave della sessione confrontandola con la chiave della sessione integrata nel token di aggiornamento primario, convalida il nonce, verifica che il dispositivo sia valido nel tenant e rilascia un nuovo PRT. Come illustrato in precedenza, il token di aggiornamento primario viene di nuovo associato alla chiave della sessione crittografata dalla chiave di trasporto (tkpub). |

| G | Il plug-in CloudAP passa il token di aggiornamento primario e la chiave della sessione crittografati a CloudAP. CloudAP richiede al TPM di decrittografare la chiave della sessione tramite la chiave di trasporto (tkpriv) e di crittografarla nuovamente usando la chiave del TPM stesso. CloudAP archivia la chiave della sessione crittografata nella cache insieme al token di aggiornamento primario. |

Nota

Un PRT può essere rinnovato esternamente senza una connessione VPN se gli endpoint di tipo usernamemixed sono abilitati esternamente.

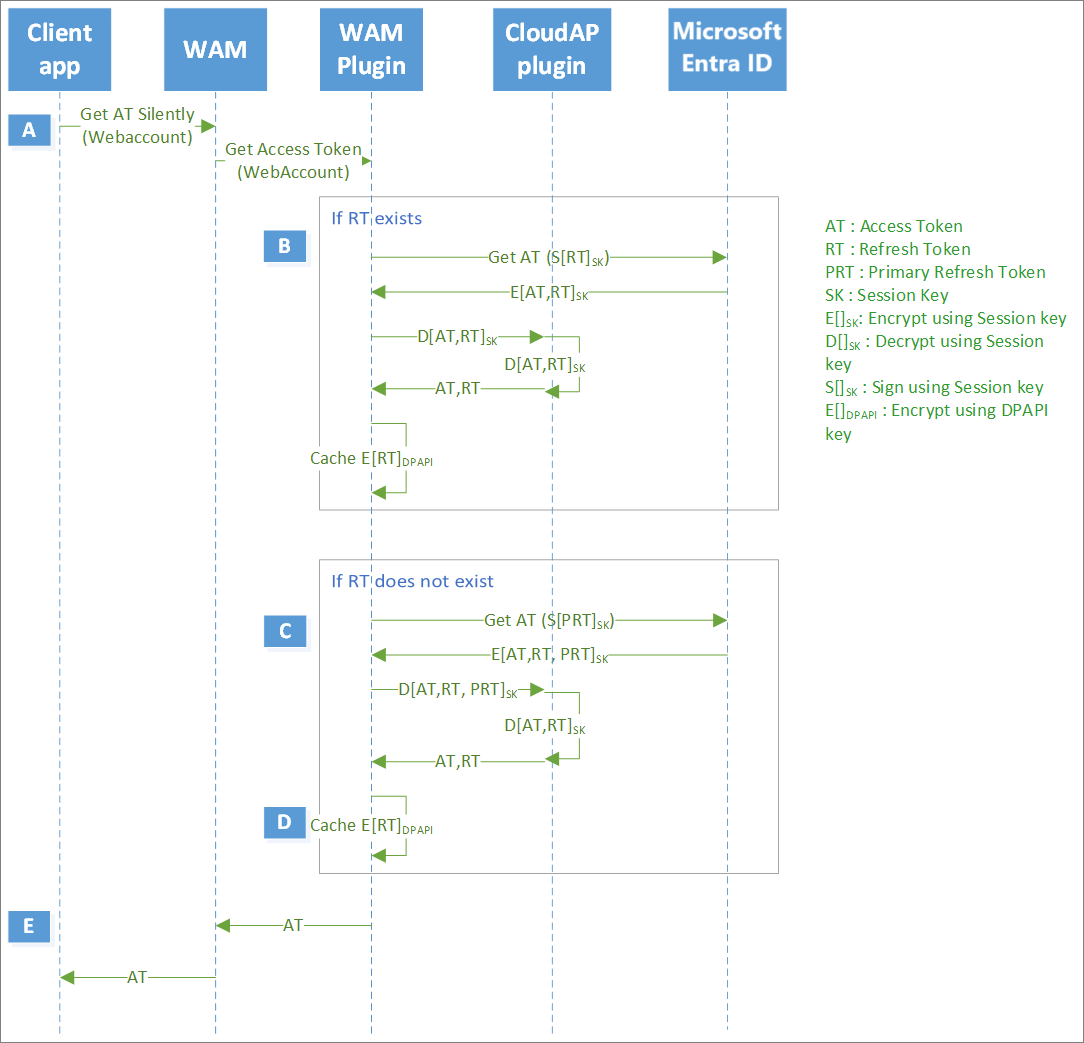

Uso del token di aggiornamento primario durante le richieste di token dell'app

| Procedi | Descrizione |

|---|---|

| A | Un'applicazione, (ad esempio Outlook, OneNote, e così via), avvia una richiesta di token per WAM. WAM, a sua volta, chiede al plug-in WAM di Microsoft Entra di gestire la richiesta di token. |

| G | Se è già disponibile un token di aggiornamento per l'applicazione, il plug-in WAM di Microsoft Entra lo usa per richiedere un token di accesso. Per fornire la prova dell'associazione del dispositivo, il plug-in WAM firma la richiesta con la chiave della sessione. Microsoft Entra ID convalida la chiave della sessione e rilascia un token di accesso e un nuovo token di aggiornamento per l'app, crittografati dalla chiave della sessione. Il plug-in WAM richiede al plug-in CloudAP di decrittografare i token che, a sua volta, richiede al TPM di eseguire la decrittografia usando la chiave della sessione. Di conseguenza, il plug-in WAM ottiene entrambi i token. Successivamente, il plug-in WAM fornisce all'applicazione solo il token di accesso, mentre crittografa nuovamente il token di aggiornamento con DPAPI e lo archivia nella propria cache |

| A | Se non fosse disponibile un token di aggiornamento per l'applicazione, il plug-in WAM di Microsoft Entra usa il token di aggiornamento primario per richiedere un token di accesso. Per fornire la dimostrazione del possesso, il plug-in WAM firma la richiesta contenente il token di aggiornamento primario con la chiave della sessione. Microsoft Entra ID convalida la firma della chiave della sessione confrontandola con la chiave della sessione integrata nel PRT, verifica che il dispositivo sia valido e rilascia un token di accesso e un token di aggiornamento per l'applicazione. Inoltre, Microsoft Entra ID può rilasciare un nuovo token di aggiornamento primario (in base al ciclo di aggiornamento), con la crittografia della chiave della sessione. |

| D | Il plug-in WAM richiede al plug-in CloudAP di decrittografare i token che, a sua volta, richiede al TPM di eseguire la decrittografia usando la chiave della sessione. Di conseguenza, il plug-in WAM ottiene entrambi i token. Successivamente, il plug-in WAM fornisce solo il token di accesso all'applicazione, mentre crittografa nuovamente il token di aggiornamento con DPAPI e lo archivia nella propria cache. Da questo momento, il plug-in WAM userà il token di aggiornamento per l'applicazione. Inoltre, il plug-in WAM restituisce il nuovo PRT al plug-in CloudAP, che convalida il token di aggiornamento primario con Microsoft Entra ID prima di aggiornarlo nella propria cache. Da questo momento, il plug-in CloudAP userà il nuovo token di aggiornamento primario. |

| E | WAM fornisce il nuovo token di accesso rilasciato a WAM, che a sua volta lo restituisce all'applicazione chiamante. |

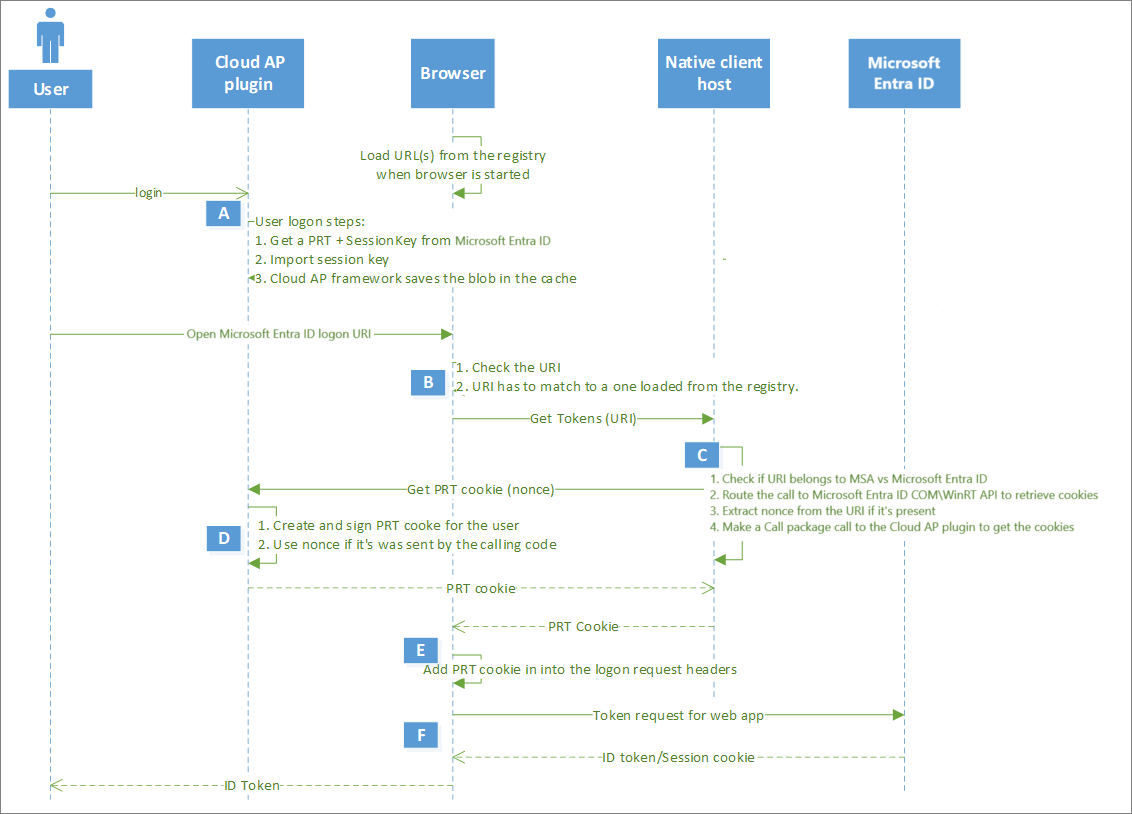

Accesso SSO del browser con il token di aggiornamento primario

| Procedi | Descrizione |

|---|---|

| A | L'utente accede a Windows con le proprie credenziali per ottenere un token di aggiornamento primario. Quando l'utente apre il browser, il browser o l'estensione carica gli URL dal registro. |

| G | Quando un utente apre un URL di accesso di Microsoft Entra, il browser o l'estensione convalida l'URL confrontandolo con quelli ottenuti dal registro. Se corrispondono, il browser richiama l'host client nativo per ottenere un token. |

| A | L'host client nativo verifica che gli URL appartengano ai provider di identità Microsoft (account Microsoft o Microsoft Entra ID), estrae un nonce inviato dall'URL ed effettua una chiamata al plug-in CloudAP per ottenere un cookie del token di aggiornamento primario. |

| D | Il plug-in CloudAP crea il cookie del token di aggiornamento primario, effettua l'accesso con la chiave della sessione associata al TPM e rinvia il cookie all'host client nativo. |

| E | L'host client nativo restituisce il cookie del token di aggiornamento primario al browser, che lo include come parte dell'intestazione della richiesta denominata x-ms-RefreshTokenCredential e richiede i token a Microsoft Entra ID. |

| F | Microsoft Entra ID convalida la firma della chiave della sessione nel cookie del PRT, convalida il nonce, verifica che il dispositivo sia valido nel tenant e rilascia un token ID per la pagina Web e un cookie di sessione crittografato per il browser. |

Nota

Il flusso SSO del browser descritto nei passaggi precedenti non si applica alle sessioni in modalità private, ad esempio InPrivate in Microsoft Edge, Incognito in Google Chrome (quando si usa l'estensione di Account Microsoft) o in modalità privata in Mozilla Firefox v91+

Passaggi successivi

Per altre informazioni sulla risoluzione dei problemi correlati al token di aggiornamento primario, vedere l'articolo Risoluzione dei problemi relativi a dispositivi Windows 10 e Windows Server 2016 aggiunti a Microsoft Entra ibrido.