Distribuire il proxy dell'applicazione Microsoft Entra per l'accesso sicuro alle applicazioni interne in un dominio gestito di Microsoft Entra Domain Services

Con Microsoft Entra Domain Services, è possibile trasferire in Azure le applicazioni legacy in esecuzione in locale. Microsoft Entra application proxy consente quindi di supportare i lavoratori remoti pubblicando in modo sicuro tali applicazioni interne che fanno parte di un dominio gestito di Servizi di dominio in modo che possano essere accessibili tramite Internet.

Se non si ha familiarità con il proxy dell'applicazione Microsoft Entra e si vuole saperne di più, vedere Come fornire l'accesso remoto sicuro alle applicazioni interne.

Questo articolo illustra come creare e configurare un connettore di rete privata Microsoft Entra per fornire l'accesso sicuro alle applicazioni in un dominio gestito.

Operazioni preliminari

Per completare le procedure descritte in questo articolo, sono necessari i privilegi e le risorse seguenti:

- Una sottoscrizione di Azure attiva.

- Se non si ha una sottoscrizione di Azure, creare un account.

- Un tenant di Microsoft Entra associato alla sottoscrizione, sincronizzato con una directory locale o con una directory solo cloud.

- Se necessario, creare un tenant di Microsoft Entra o associare una sottoscrizione di Azure al proprio account.

- Il proxy dell'applicazione Microsoft Entra richiede una licenza Microsoft Entra ID P1 o P2.

- Un dominio gestito di Microsoft Entra Domain Services abilitato e configurato nel tenant di Microsoft Entra.

Creare una macchina virtuale Windows aggiunta a un dominio

Per instradare il traffico alle applicazioni in esecuzione nell'ambiente in uso, installare il componente connettore di rete privata Microsoft Entra. Questo connettore di rete privata Microsoft Entra deve essere installato in una macchina virtuale Windows Server aggiunta al dominio gestito. Per alcune applicazioni, è possibile distribuire più server in cui è installato il connettore. Questa opzione di distribuzione offre maggiore disponibilità e permette di gestire carichi di lavoro di autenticazione più gravosi.

La macchina virtuale che esegue il connettore di rete privata Microsoft Entra deve trovarsi nella stessa rete virtuale con peering del dominio gestito. Anche le macchine virtuali che ospitano le applicazioni pubblicate usando il proxy di applicazione devono essere distribuite nella stessa rete virtuale di Azure.

Per creare una macchina virtuale per il connettore di rete privata Microsoft Entra, seguire questa procedura:

- Creare un'unità organizzativa personalizzata. È possibile delegare le autorizzazioni per gestire questa unità organizzativa agli utenti appartenenti al dominio gestito. Le macchine virtuali per il proxy dell'applicazione Microsoft Entra e che eseguono le applicazioni devono far parte dell'unità organizzativa personalizzata, non l'unità organizzativa predefinita Microsoft Entra DC Computers.

- Aggiungere le macchine virtuali, sia quella che esegue il connettore di rete privata Microsoft Entra, sia quelle che eseguono le applicazioni, al dominio gestito. Creare questi account computer nell'unità organizzativa personalizzata del passaggio precedente.

Download del connettore di rete privata di Microsoft Entra

Per scaricare il connettore di rete privata Microsoft Entra, seguire questa procedura. Il file di installazione scaricato viene copiato nella macchina virtuale del proxy dell'applicazione nella sezione successiva.

-

Accedi all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

Cercare e selezionare Applicazioni aziendali.

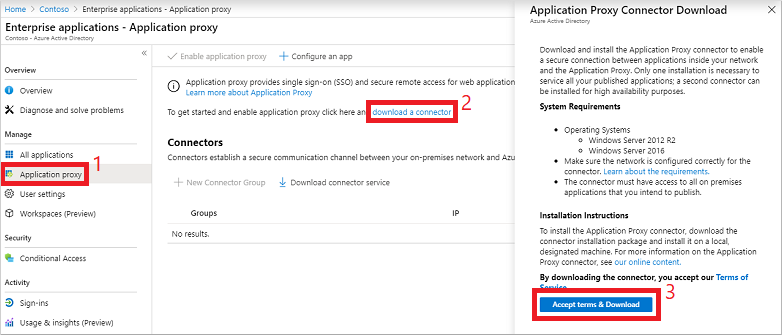

Selezionare Proxy applicazione dal menu sul lato sinistro. Per creare il primo connettore e abilitare il proxy dell'applicazione, selezionare il collegamento per scaricare un connettore.

Nella pagina di download accettare le condizioni di licenza e l'informativa sulla privacy e selezionare Accetta i termini e scarica.

Installare e registrare il connettore di rete privata di Microsoft Entra

Con una macchina virtuale pronta per essere usata come connettore di rete privata Microsoft Entra, copiare ed eseguire il file di installazione scaricato dall'interfaccia di amministrazione di Microsoft Entra.

Copiare il file di installazione del connettore di rete privata Microsoft Entra nella propria macchina virtuale.

Eseguire il file di installazione, ad esempio MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Accettare le condizioni di licenza software.

Durante l'installazione, viene richiesto di registrare il connettore con il proxy dell'applicazione nella directory Microsoft Entra.

-

Per gestire questa funzionalità è necessario un amministratore globale.

Nota

L'account usato per registrare il connettore deve trovarsi nella stessa directory in cui è abilitato il servizio proxy dell'applicazione.

Ad esempio, se il dominio Microsoft Entra è contoso.com, l'account deve essere

admin@contoso.como un altro alias valido in tale dominio. Se la Sicurezza avanzata di Internet Explorer è abilitata per la macchina virtuale in cui si vuole installare il connettore, la schermata di registrazione potrebbe essere bloccata. Per consentire l'accesso, seguire le istruzioni nel messaggio di errore o disattivare la Sicurezza avanzata di Internet Explorer durante il processo di installazione.

Se la registrazione del connettore non riesce, vedere Risolvere i problemi del proxy applicazione.

-

Alla fine della configurazione viene visualizzata una nota per gli ambienti con un proxy per traffico in uscita. Per configurare il connettore di rete privata Microsoft Entra per il funzionamento tramite il proxy per traffico in uscita, eseguire lo script fornito, ad esempio

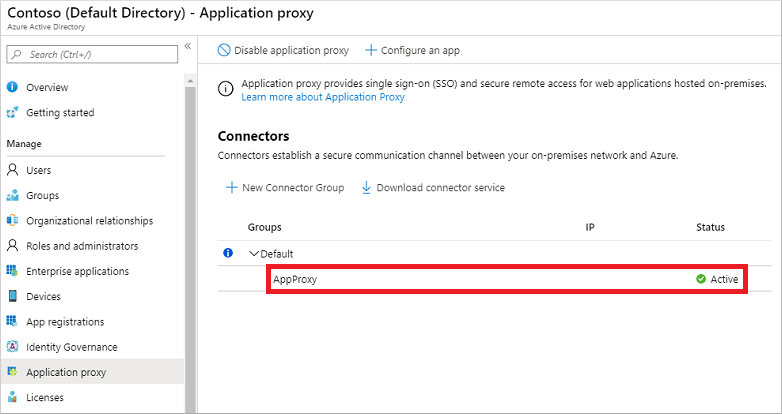

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.Nella pagina Proxy applicazione nell'interfaccia di amministrazione di Microsoft Entra, il nuovo connettore è elencato con lo stato Attivo, come illustrato nell'esempio seguente:

Nota

Per garantire la disponibilità elevata per le applicazioni che eseguono l'autenticazione tramite il proxy dell'applicazione Microsoft Entra, è possibile installare connettori in più macchine virtuali. Ripetere gli stessi passaggi elencati nella sezione precedente per installare il connettore in altri server aggiunti al dominio gestito.

Abilitare la delega vincolata Kerberos basata sulle risorse

Se si vuole usare l'accesso Single Sign-On alle applicazioni che usano l'autenticazione integrata di Windows, concedere ai connettori del proxy di applicazione l'autorizzazione a rappresentare gli utenti e a inviare e ricevere token per loro conto. Per concedere tali autorizzazioni, configurare la delega vincolata Kerberos (KCD) per il connettore per accedere alle risorse nel dominio gestito. Poiché non si hanno privilegi di amministratore di dominio in un dominio gestito, la delega vincolata Kerberos tradizionale a livello di account non può essere configurata in un dominio gestito. Usare invece KCD basato sulle risorse.

Per altre informazioni, vedere Configurare Analysis Services per la delega vincolata Kerberos.

Nota

Per eseguire i cmdlet di PowerShell seguenti, è necessario accedere a un account utente membro del gruppo Microsoft Entra DC administrators nel tenant di Microsoft Entra.

Gli account del computer per la VM del connettore di rete privata e le VM dell'applicazione devono trovarsi in un’unità organizzativa personalizzata in cui si dispone delle autorizzazioni per configurare una delega vincolata Kerberos basata sulle risorse. Non è possibile configurare la delega vincolata Kerberos basata su risorse per un account del computer nel contenitore Computers Microsoft Entra DC predefinito.

Utilizzare Get-ADComputer per recuperare le impostazioni per il computer in cui è installato il connettore di rete privata Microsoft Entra. Dalla macchina virtuale di gestione aggiunta a un dominio e connesso come account utente membro del gruppo amministratori di Microsoft Entra DC, eseguire i cmdlet seguenti.

Nell'esempio seguente vengono recuperate informazioni sull'account computer denominato appproxy.aaddscontoso.com. Specificare il proprio nome computer per la macchina virtuale proxy dell'applicazione Microsoft Entra configurata nei passaggi precedenti.

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Per ogni server applicazioni che esegue le app dietro il proxy dell'applicazione Microsoft Entra usare il cmdlet PowerShell Set-ADComputer per configurare la delega vincolata kerberos basata su risorse. Nell'esempio seguente viene concesso il connettore di rete privata Microsoft Entra per l'uso del computer appserver.aaddscontoso.com:

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

Se si distribuiscono più connettori di rete privata Microsoft Entra, è necessario configurare la delega vincolata kerberos basata su risorse per ogni istanza del connettore.

Passaggi successivi

Con il proxy dell'applicazione Microsoft Entra integrato con Servizi di dominio, pubblicare applicazioni per consentire agli utenti di accedere. Per altre informazioni, consultare la sezione Pubblicare applicazioni con il proxy delle applicazioni di Microsoft Entra.