Configurare la crittografia dei token SAML di Microsoft Entra

Nota

La crittografia dei token è una funzionalità P1 o P2 di Microsoft Entra ID. Per altre informazioni sulle edizioni, le funzionalità e i prezzi di Microsoft Entra, vedere prezzi di Microsoft Entra.

La crittografia dei token SAML consente di usare asserzioni SAML crittografate con un'applicazione che la supporta. Se configurato per un'applicazione, Microsoft Entra ID crittografa le asserzioni SAML che emette per tale applicazione. Crittografa le asserzioni SAML usando la chiave pubblica ottenuta da un certificato archiviato in Microsoft Entra ID. L'applicazione deve usare la chiave privata corrispondente per decrittografare il token in modo da poterlo usare come evidenza di autenticazione per l'utente connesso.

La crittografia delle asserzioni SAML tra Microsoft Entra ID e l'applicazione garantisce maggiore certezza che il contenuto del token non può essere intercettato e i dati personali o aziendali compromessi.

Anche senza crittografia dei token, i token SAML di Microsoft Entra non vengono mai passati in rete in chiaro. Microsoft Entra ID richiede che gli scambi di richiesta-risposta dei token avvengano su canali HTTPS/TLS crittografati in modo che le comunicazioni tra l'IDP, il browser e l'applicazione abbiano luogo attraverso collegamenti crittografati. Considerare il valore della crittografia dei token per la propria situazione specifica rispetto al sovraccarico di gestione di certificati aggiuntivi.

Per configurare la crittografia dei token, è necessario caricare un file di certificato X.509 contenente la chiave pubblica nell'oggetto applicazione di Microsoft Entra che rappresenta l'applicazione.

Per ottenere il certificato X.509, è possibile scaricarlo dall'applicazione stessa. È anche possibile ottenerlo dal fornitore dell'applicazione nei casi in cui il fornitore dell'applicazione fornisce chiavi di crittografia. Se l'applicazione prevede di fornire una chiave privata, è possibile crearla usando gli strumenti di crittografia. La parte della chiave privata viene caricata nell'archivio chiavi dell'applicazione e nel certificato di chiave pubblica corrispondente caricato in Microsoft Entra ID.

Microsoft Entra ID usa AES-256 per crittografare i dati delle asserzioni SAML.

Prerequisiti

Per configurare la crittografia del token SAML, è necessario:

- Un account utente di Microsoft Entra. Chi non ha ancora un account può crearlo gratuitamente.

- Uno dei ruoli seguenti: Amministratore applicazione cloud, Amministratore di applicazioni oppure proprietario dell'entità servizio.

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Configurare la crittografia del token SAML dell'applicazione aziendale

Questa sezione descrive come configurare la crittografia del token SAML di un'applicazione aziendale. Queste applicazioni vengono configurate dal riquadro Applicazioni aziendali nell'interfaccia di amministrazione di Microsoft Entra, dalla raccolta di applicazioni o da un'app non raccolta. Per le applicazioni registrate tramite l'esperienza Registrazioni di app, seguire le indicazioni in Configurare la crittografia del token SAML dell'applicazione registrata.

Per configurare la crittografia del token SAML dell'applicazione aziendale, seguire questa procedura:

Ottenere un certificato di chiave pubblica corrispondente a una chiave privata configurata nell'applicazione.

Creare una coppia di chiavi asimmetriche da usare per la crittografia. Oppure, se l'applicazione fornisce una chiave pubblica da usare per la crittografia, seguire le istruzioni dell'applicazione per scaricare il certificato X.509.

La chiave pubblica deve essere archiviata in un file di certificato X.509 nel formato con estensione cer. È possibile copiare il contenuto del file di certificato in un editor di testo e salvarlo come file .cer. Il file di certificato deve contenere solo la chiave pubblica e non la chiave privata.

Se l'applicazione usa una chiave creata per l'istanza di , seguire le istruzioni fornite dall'applicazione per installare la chiave privata che l'applicazione deve usare per decrittografare i token dal tenant di Microsoft Entra.

Aggiungere il certificato alla configurazione dell'applicazione in Microsoft Entra ID.

Configurare la crittografia del token nell'interfaccia di amministrazione di Microsoft Entra

.È possibile aggiungere il certificato pubblico alla configurazione dell'applicazione dall'Interfaccia di amministrazione di Microsoft Entra.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni aziendali>Tutte le applicazioni.

Immettere il nome dell'applicazione esistente nella casella di ricerca e quindi selezionare l'applicazione nei risultati della ricerca.

Nella pagina dell'applicazione selezionare Crittografia di token.

Nota

L'opzione Crittografia token è disponibile solo per le applicazioni SAML configurate dal riquadro Applicazioni aziendali nell'interfaccia di amministrazione di Microsoft Entra, dalla raccolta di applicazioni o da un'app non raccolta. Per altre applicazioni, questa opzione è disabilitata.

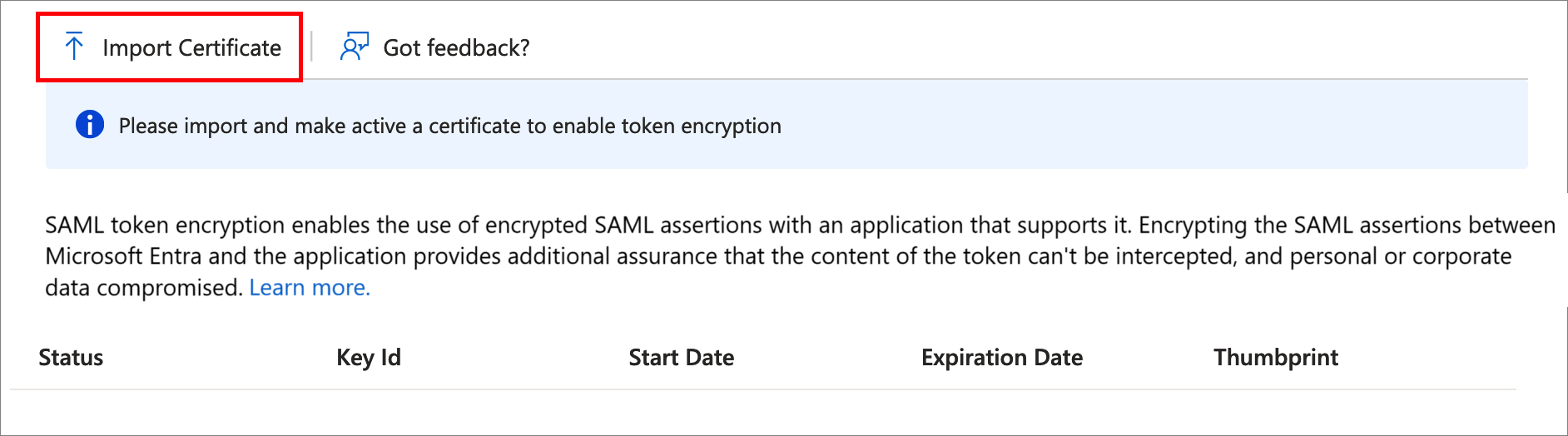

Nella pagina Crittografia di token selezionare Importa certificato per importare il file con estensione cer che contiene il certificato X.509 pubblico.

Dopo aver importato il certificato e aver configurato la chiave privata per l'uso sul lato applicazione, attivare la crittografia selezionando ... accanto allo stato dell'identificazione personale, quindi selezionare Attiva certificato per la crittografia di token dal menu a discesa.

Selezionare Sì per confermare l'attivazione del certificato per la crittografia di token.

Verificare che le asserzioni SAML emesse per l'applicazione siano crittografate.

Per disattivare la crittografia del token nell'interfaccia di amministrazione di Microsoft Entra

Nell'interfaccia di amministrazione di Microsoft Entra passare ad Applicazioni di identità>Applicazioni>aziendali>Tutte le applicazioni e quindi selezionare l'applicazione in cui è abilitata la crittografia del token SAML.

Nella pagina dell'applicazione selezionare Crittografia di token, trovare il certificato e quindi selezionare l'opzione ... per visualizzare il menu a discesa.

Selezionare Disattiva certificato per la crittografia di token.

Configurare la crittografia del token SAML dell'applicazione registrata

Questa sezione descrive come configurare la crittografia del token SAML di un'applicazione registrata. Queste applicazioni vengono configurate dal riquadro Registrazioni app nell'interfaccia di amministrazione di Microsoft Entra. Per le applicazioni aziendali, seguire le indicazioni in Configurare la crittografia del token SAML dell'applicazione aziendale.

I certificati di crittografia vengono archiviati nell'oggetto applicazione in Microsoft Entra ID con un tag di utilizzo encrypt. È possibile configurare più certificati di crittografia. Quello attivo per la crittografia dei token è identificato dall'attributo tokenEncryptionKeyID.

È necessario l'ID oggetto dell'applicazione per configurare la crittografia dei token usando l'API Microsoft Graph o PowerShell. È possibile trovare questo valore a livello di codice oppure nella pagina Proprietà dell'interfaccia di amministrazione di Microsoft Entra, nel campo ID oggetto.

Quando si configura un oggetto keyCredential tramite Graph, PowerShell o il manifesto dell'applicazione, occorre generare un GUID da usare per il keyId.

Per configurare la crittografia del token per la registrazione di un'applicazione, seguire questa procedura:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Registrazioni app>Tutte le applicazioni.

Immettere il nome dell'applicazione esistente nella casella di ricerca e quindi selezionare l'applicazione nei risultati della ricerca.

Nella pagina dell'applicazione selezionare Manifesto per modificare il manifesto dell'applicazione.

L'esempio seguente mostra un manifesto dell'applicazione configurato con due certificati di crittografia e con il secondo selezionato come quello attivo che usa il tokenEncryptionKeyId.

{ "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "accessTokenAcceptedVersion": null, "allowPublicClient": false, "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "appRoles": [], "oauth2AllowUrlPathMatching": false, "createdDateTime": "2017-12-15T02:10:56Z", "groupMembershipClaims": "SecurityGroup", "informationalUrls": { "termsOfService": null, "support": null, "privacy": null, "marketing": null }, "identifierUris": [ "https://testapp" ], "keyCredentials": [ { "customKeyIdentifier": "Tog/O1Hv1LtdsbPU5nPphbMduD=", "endDate": "2039-12-31T23:59:59Z", "keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest" }, { "customKeyIdentifier": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u=", "endDate": "2039-12-31T23:59:59Z", "keyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest2" } ], "knownClientApplications": [], "logoUrl": null, "logoutUrl": null, "name": "Test SAML Application", "oauth2AllowIdTokenImplicitFlow": true, "oauth2AllowImplicitFlow": false, "oauth2Permissions": [], "oauth2RequirePostResponse": false, "orgRestrictions": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [], "preAuthorizedApplications": [], "publisherDomain": null, "replyUrlsWithType": [], "requiredResourceAccess": [], "samlMetadataUrl": null, "signInUrl": "https://127.0.0.1:444/applications/default.aspx?metadata=customappsso|ISV9.1|primary|z" "signInAudience": "AzureADMyOrg", "tags": [], "tokenEncryptionKeyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444" }

Passaggi successivi

- Scopri Come Microsoft Entra ID usa il protocollo SAML

- Informazioni sul formato, le caratteristiche di sicurezza e il contenuto dei token SAML in Microsoft Entra ID