Informazioni sullo schema di Microsoft Entra

Un oggetto in Microsoft Entra ID, come qualsiasi directory, è un costrutto di dati di alto livello programmatico che rappresenta elementi come utenti, gruppi e contatti. Quando si crea un nuovo utente o contatto in Microsoft Entra ID, si crea una nuova istanza di tale oggetto. Queste istanze possono essere differenziate in base alle relative proprietà.

Le proprietà in Microsoft Entra ID sono gli elementi responsabili dell'archiviazione di informazioni su un'istanza di un oggetto in Microsoft Entra ID.

Lo schema Di Microsoft Entra definisce le regole per le quali possono essere usate proprietà in una voce, i tipi di valori che tali proprietà potrebbero avere e il modo in cui gli utenti potrebbero interagire con tali valori.

Microsoft Entra ID ha due tipi di proprietà:

- Proprietà predefinite: proprietà predefinite che sono predefinite dallo schema di Microsoft Entra. Queste proprietà forniscono usi diversi e potrebbero o non essere accessibili.

- Estensioni della directory: proprietà fornite in modo da poter personalizzare l'ID Microsoft Entra per un uso personalizzato. Ad esempio, se il Active Directory locale è stato esteso con un determinato attributo e si vuole fluire tale attributo, è possibile usare una delle proprietà personalizzate fornite.

Ogni configurazione di sincronizzazione cloud include uno schema di sincronizzazione. Questo schema di sincronizzazione definisce quali oggetti verranno sincronizzati e come vengono sincronizzati.

Attributi ed espressioni

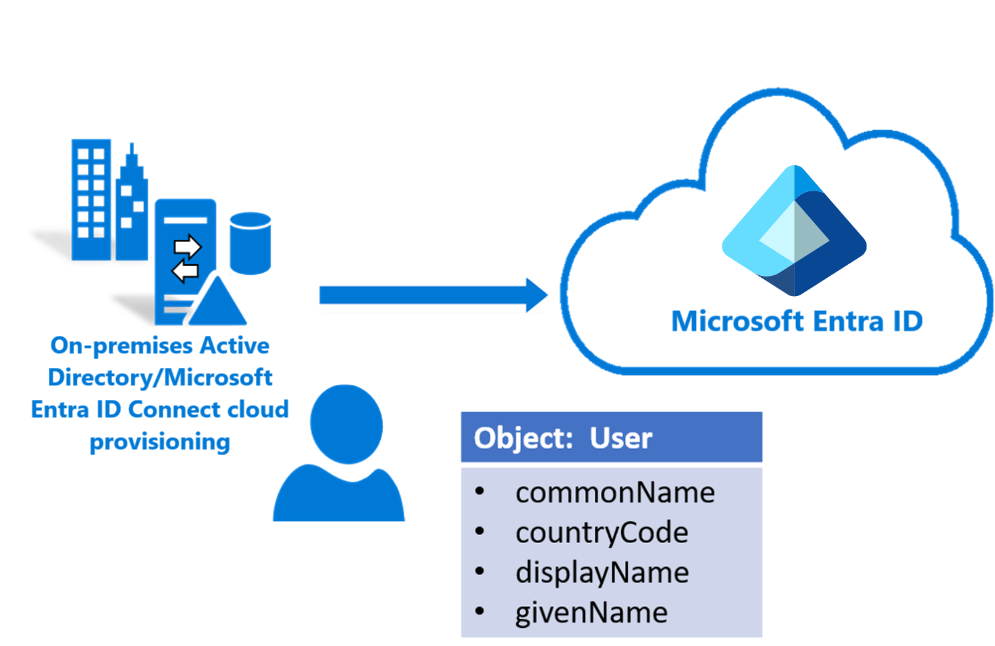

Quando viene effettuato il provisioning di un oggetto, ad esempio un utente, in Microsoft Entra ID, viene creata una nuova istanza dell'oggetto utente. Questa creazione include le proprietà di tale oggetto, note anche come attributi. Inizialmente, gli attributi dell'oggetto appena creato sono impostati sui valori determinati dalle regole di sincronizzazione. Questi attributi vengono quindi mantenuti aggiornati tramite l'agente di provisioning cloud.

Ad esempio, un utente potrebbe far parte di un reparto Marketing. L'attributo del reparto Microsoft Entra viene inizialmente creato al momento del provisioning e il valore è impostato su Marketing. Sei mesi dopo se cambiano in Sales, l'attributo Active Directory locale reparto viene modificato in Sales. Questa modifica viene sincronizzata con Microsoft Entra ID e viene riflessa nell'oggetto utente Microsoft Entra.

La sincronizzazione degli attributi potrebbe essere diretta, in cui il valore in Microsoft Entra ID è impostato direttamente sul valore dell'attributo locale. In alternativa, un'espressione programmatica potrebbe gestire la sincronizzazione. È necessaria un'espressione programmatica nei casi in cui è necessario eseguire una logica o una determinazione per popolare il valore.

Ad esempio, se si dispone dell'attributo di posta elettronica "john.smith@contoso.com" ed è necessario rimuovere la parte "@contoso.com" e scorrere solo il valore "john.smith", si userà un valore simile al seguente:

Replace([mail], "@contoso.com", , ,"", ,)

Input/output di esempio:

- INPUT (mail): "john.smith@contoso.com"

- OUTPUT: "john.smith"

Per altre informazioni su come scrivere espressioni personalizzate e la sintassi, vedere Scrittura di espressioni per mapping di attributi in Microsoft Entra ID.

La tabella seguente elenca gli attributi comuni e il modo in cui vengono sincronizzati con Microsoft Entra ID.

| Active Directory locale | Tipo di mapping | Microsoft Entra ID |

|---|---|---|

| cn | Diretta | commonName |

| countryCode | Diretta | countryCode |

| displayName | Connessione diretta | displayName |

| givenName | Espressione | givenName |

| objectGUID | Diretta | sourceAnchorBinary |

| userPrincipalName | Connessione diretta | userPrincipalName |

| proxyAddress | Diretta | ProxyAddress |

Visualizzare lo schema di sincronizzazione

Avviso

La configurazione di sincronizzazione cloud crea un'entità servizio. L'entità servizio è visibile nell'interfaccia di amministrazione di Microsoft Entra. Non è consigliabile modificare i mapping degli attributi usando l'esperienza dell'entità servizio nell'interfaccia di amministrazione di Microsoft Entra. Questo non è supportato.

Per visualizzare lo schema di sincronizzazione della configurazione della sincronizzazione cloud e verificarlo, seguire questa procedura.

Passare a Graph Explorer.

Accedere con l'account amministratore globale.

A sinistra selezionare Modifica autorizzazioni e assicurarsi che Directory.ReadWrite.All sia acconsentito.

Eseguire la query

https://graph.microsoft.com/beta/serviceprincipals/?$filter=startswith(DisplayName, ‘{sync config name}’). Questa query restituisce un elenco filtrato di entità servizio. Questa operazione può essere acquisita anche tramite il nodo Registrazione app in Microsoft Entra ID.Individuare

"appDisplayName": "Active Directory to Azure Active Directory Provisioning"e prendere nota del valore per"id"."value": [ { "id": "00d41b14-7958-45ad-9d75-d52fa29e02a1", "deletedDateTime": null, "accountEnabled": true, "appDisplayName": "Active Directory to Azure Active Directory Provisioning", "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "applicationTemplateId": null, "appOwnerOrganizationId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "appRoleAssignmentRequired": false, "displayName": "Active Directory to Azure Active Directory Provisioning", "errorUrl": null, "homepage": "https://account.activedirectory.windowsazure.com:444/applications/default.aspx?metadata=AD2AADProvisioning|ISV9.1|primary|z", "loginUrl": null, "logoutUrl": null, "notificationEmailAddresses": [], "preferredSingleSignOnMode": null, "preferredTokenSigningKeyEndDateTime": null, "preferredTokenSigningKeyThumbprint": null, "publisherName": "Active Directory Application Registry", "replyUrls": [], "samlMetadataUrl": null, "samlSingleSignOnSettings": null, "servicePrincipalNames": [ "http://adapplicationregistry.onmicrosoft.com/adprovisioningtoaad/primary", "1a4721b3-e57f-4451-ae87-ef078703ec94" ], "signInAudience": "AzureADMultipleOrgs", "tags": [ "WindowsAzureActiveDirectoryIntegratedApp" ], "addIns": [], "api": { "resourceSpecificApplicationPermissions": [] }, "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "a0326856-1f51-4311-8ae7-a034d168eedf", "isEnabled": true, "origin": "Application", "value": null } ], "info": { "termsOfServiceUrl": null, "supportUrl": null, "privacyStatementUrl": null, "marketingUrl": null, "logoUrl": null }, "keyCredentials": [], "publishedPermissionScopes": [ { "adminConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on behalf of the signed-in user.", "adminConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "id": "d40ed463-646c-4efe-bb3e-3fa7d0006688", "isEnabled": true, "type": "User", "userConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on your behalf.", "userConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "value": "user_impersonation" } ], "passwordCredentials": [] },Sostituire

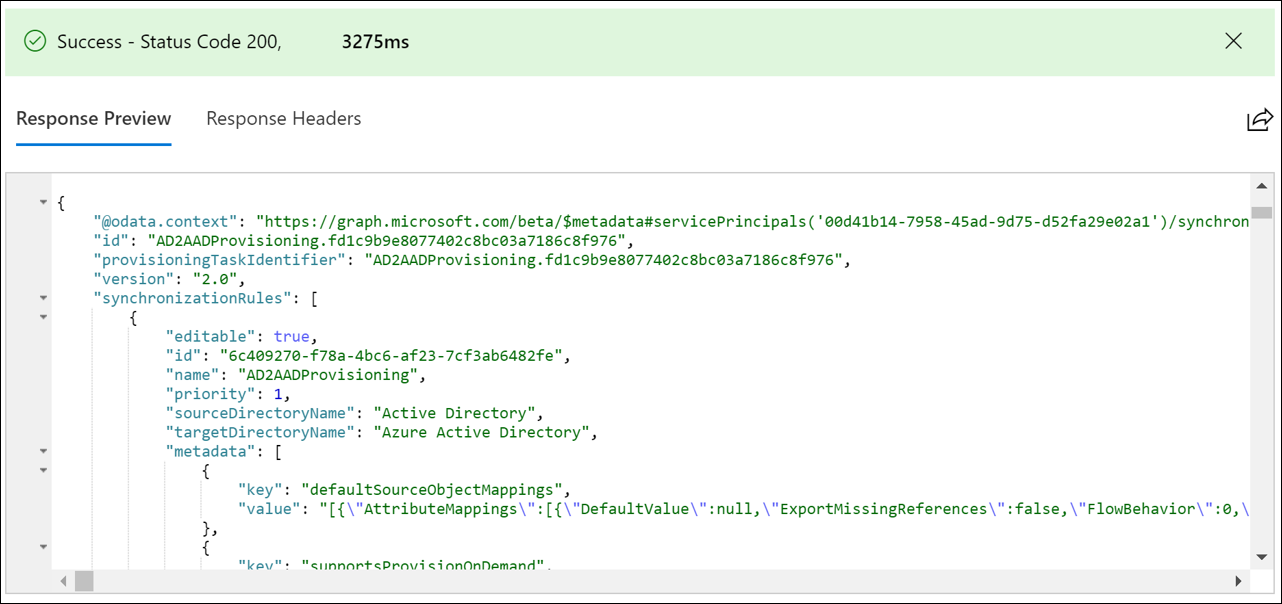

{Service Principal id}con il valore ed eseguire la queryhttps://graph.microsoft.com/beta/serviceprincipals/{Service Principal id}/synchronization/jobs/.Individuare

"id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976"e prendere nota del valore per"id".{ "id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976", "templateId": "AD2AADProvisioning", "schedule": { "expiration": null, "interval": "PT2M", "state": "Active" }, "status": { "countSuccessiveCompleteFailures": 0, "escrowsPruned": false, "code": "Active", "lastSuccessfulExecutionWithExports": null, "quarantine": null, "steadyStateFirstAchievedTime": "2019-11-08T15:48:05.7360238Z", "steadyStateLastAchievedTime": "2019-11-20T16:17:24.7957721Z", "troubleshootingUrl": "", "lastExecution": { "activityIdentifier": "2dea06a7-2960-420d-931e-f6c807ebda24", "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 15, "countEscrowedRaw": 15, "countExported": 0, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "2019-11-20T16:15:21.116098Z", "timeEnded": "2019-11-20T16:17:24.7488681Z" }, "lastSuccessfulExecution": { "activityIdentifier": null, "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 0, "countEscrowedRaw": 0, "countExported": 5, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "0001-01-01T00:00:00Z", "timeEnded": "2019-11-20T14:09:46.8855027Z" }, "progress": [], "synchronizedEntryCountByType": [ { "key": "group to Group", "value": 33 }, { "key": "user to User", "value": 3 } ] }, "synchronizationJobSettings": [ { "name": "Domain", "value": "{\"DomainFQDN\":\"contoso.com\",\"DomainNetBios\":\"CONTOSO\",\"ForestFQDN\":\"contoso.com\",\"ForestNetBios\":\"CONTOSO\"}" }, { "name": "DomainFQDN", "value": "contoso.com" }, { "name": "DomainNetBios", "value": "CONTOSO" }, { "name": "ForestFQDN", "value": "contoso.com" }, { "name": "ForestNetBios", "value": "CONTOSO" }, { "name": "QuarantineTooManyDeletesThreshold", "value": "500" } ] }Eseguire ora la query

https://graph.microsoft.com/beta/serviceprincipals/{Service Principal Id}/synchronization/jobs/{AD2AAD Provisioning id}/schema.Sostituire

{Service Principal Id}e{AD2ADD Provisioning Id}con i propri valori.Questa query restituisce lo schema di sincronizzazione.