Esercitazione: Integrazione dell'accesso Single Sign-On di Microsoft Entra con Oracle Cloud Infrastructure Console

Questa esercitazione descrive come integrare Oracle Cloud Infrastructure Console con Microsoft Entra ID. Integrando Oracle Cloud Infrastructure Console con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Oracle Cloud Infrastructure Console.

- Abilitare gli utenti per l'accesso automatico a Oracle Cloud Infrastructure Console con gli account Microsoft Entra personali.

- Gestire gli account in un'unica posizione centrale.

Prerequisiti

Per iniziare, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione di Oracle Cloud Infrastructure Console abilitata per l'accesso Single Sign-On (SSO).

Nota

Questa integrazione è disponibile anche per l'uso dall'ambiente Microsoft Entra US Government Cloud. È possibile trovare questa applicazione nella raccolta di applicazioni cloud Microsoft Entra US Government e configurarla nello stesso modo in cui si esegue dal cloud pubblico.

Descrizione dello scenario

In questa esercitazione viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

- Oracle Cloud Infrastructure Console supporta l'accesso SSO avviato da SP.

- Oracle Cloud Infrastructure Console supporta il provisioning e il deprovisioning utenti automatizzati (scelta consigliata).

Aggiungere Oracle Cloud Infrastructure Console dalla raccolta

Per configurare l'integrazione di Oracle Cloud Infrastructure Console in Microsoft Entra ID, è necessario aggiungere Oracle Cloud Infrastructure Console dalla raccolta all'elenco di app SaaS gestite.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare Oracle Cloud Infrastructure Console nella casella di ricerca.

- Selezionare Oracle Cloud Infrastructure Console nel riquadro dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

In alternativa, è anche possibile usare l'Enterprise Configurazione app Wizard. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Altre informazioni sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra

Configurare e testare l'accesso SSO di Microsoft Entra con Oracle Cloud Infrastructure Console usando un utente di test di nome B. Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in Oracle Cloud Infrastructure Console.

Per configurare e testare l'accesso SSO di Microsoft Entra con Oracle Cloud Infrastructure Console, seguire questa procedura:

- Configurare l'accesso Single Sign-On di Microsoft Entra per consentire agli utenti di usare questa funzionalità.

- Creare un utente di test di Microsoft Entra per testare l'accesso Single Sign-On di Microsoft Entra con B. Simon.

- Assegnare l'utente di test di Microsoft Entra per abilitare B. Simon all'uso dell'accesso Single Sign-On di Microsoft Entra.

- Configurare l'accesso Single Sign-On di Oracle Cloud Infrastructure Console per configurare le impostazioni SSO sul lato applicazione.

- Creare l'utente di test di Oracle Cloud Infrastructure Console per avere una controparte di B. Simon in Oracle Cloud Infrastructure Console collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso Single Sign-On: per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

Passare alla pagina di integrazione dell'applicazione Oracle Cloud Infrastructure Console di Applicazioni>aziendali,>>individuare la sezione Gestione e selezionare Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

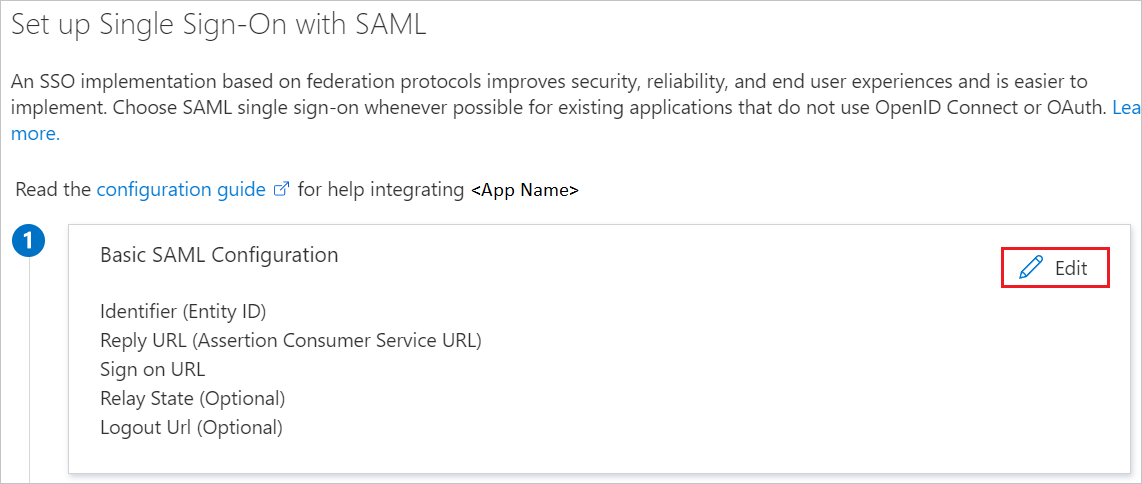

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della matita per modificare le impostazioni di Configurazione SAML di base.

Nella sezione Configurazione SAML di base seguire questa procedura:

Nota

Si otterrà il file di metadati del provider di servizi dalla sezione dell'esercitazione Configurare l'accesso Single Sign-On per Oracle Cloud Infrastructure Console.

Fare clic su Carica il file di metadati.

Fare clic su logo cartella per selezionare il file di metadati e fare quindi clic su Upload.

Dopo il caricamento del file di metadati, i valori di Identificatore e URL di risposta vengono inseriti automaticamente nella casella di testo della sezione Configurazione SAML di base.

Nota

Se i valori di Identificatore e URL di risposta non vengono popolati automaticamente, inserirli manualmente in base alle proprie esigenze.

Nella casella di testo URL accesso digitare un URL nel formato seguente:

https://cloud.oracle.com/?region=<REGIONNAME>Nota

Poiché non è reale, è necessario aggiornare questo valore con l'URL di accesso effettivo. Per ottenere tale valore, contattare il team di supporto clienti di Oracle Cloud Infrastructure Console. È anche possibile fare riferimento ai modelli illustrati nella sezione Configurazione SAML di base.

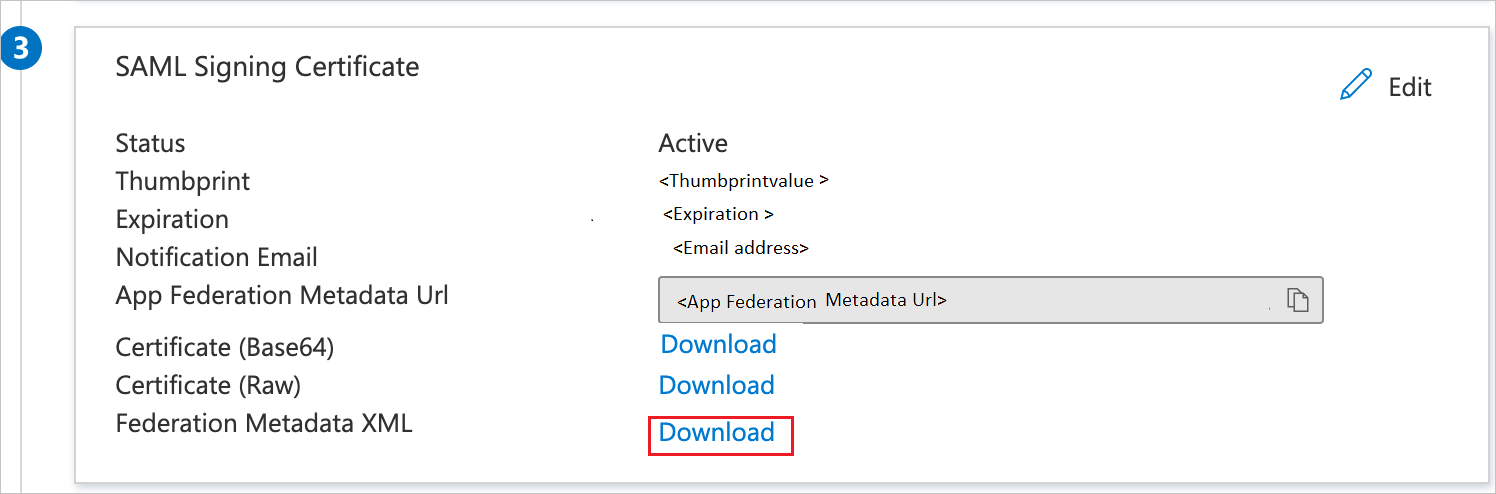

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML individuare il file XML dei metadati della federazione e selezionare Scarica per scaricare il certificato e salvarlo nel computer.

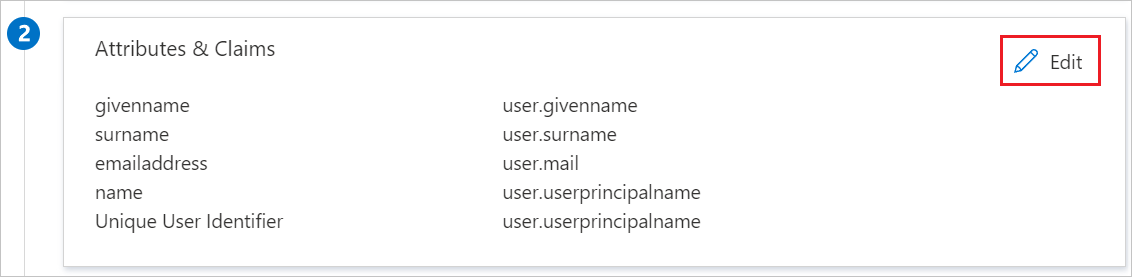

L'applicazione Oracle Cloud Infrastructure Console prevede un formato specifico per le asserzioni SAML. È quindi necessario aggiungere mapping di attributi personalizzati alla configurazione degli attributi del token SAML. Lo screenshot seguente mostra l'elenco degli attributi predefiniti. Fare clic su Modifica per aprire la finestra di dialogo Attributi utente.

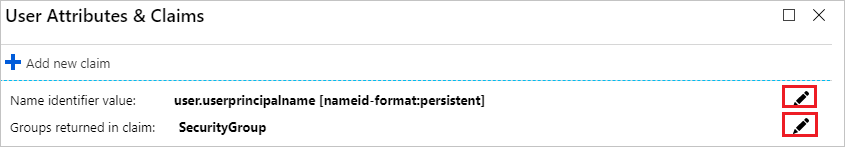

Oltre a quelli elencati in precedenza, l'applicazione Oracle Cloud Infrastructure Console prevede il passaggio di qualche altro attributo nella risposta SAML. Nella sezione Attributi e attestazioni utente della finestra di dialogo Attestazioni gruppo (Anteprima) seguire questa procedura:

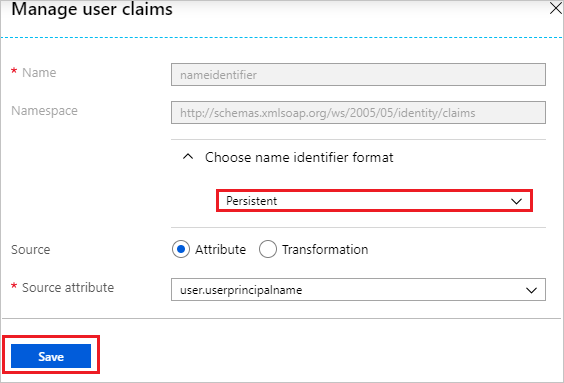

Fare clic sulla penna accanto a Valore identificatore nome.

Selezionare Persistente per Scegliere il formato per l'identificatore del nome.

Fare clic su Salva.

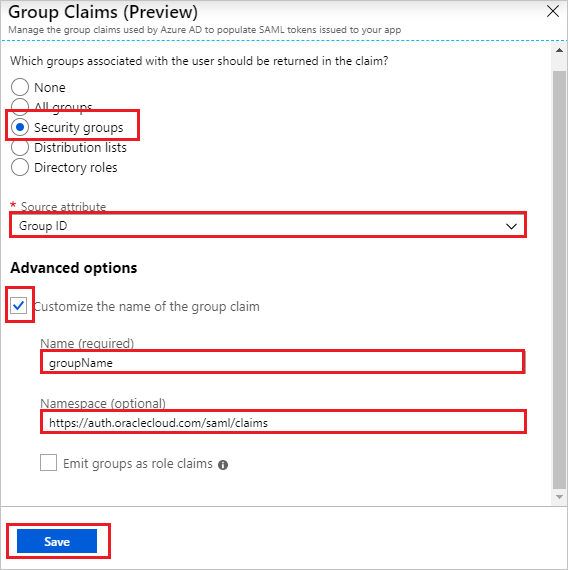

Fare clic sulla penna accanto a Gruppi restituiti nell'attestazione.

Selezionare Gruppi di sicurezza dall'elenco dei pulsanti di opzione.

Per Attributo di origine selezionare ID gruppo.

Selezionare Personalizza il nome dell'attestazione basata su gruppo.

Nella casella di testo Nome digitare groupName.

Nella casella di testo Spazio dei nomi (facoltativo) digitare

https://auth.oraclecloud.com/saml/claims.Fare clic su Salva.

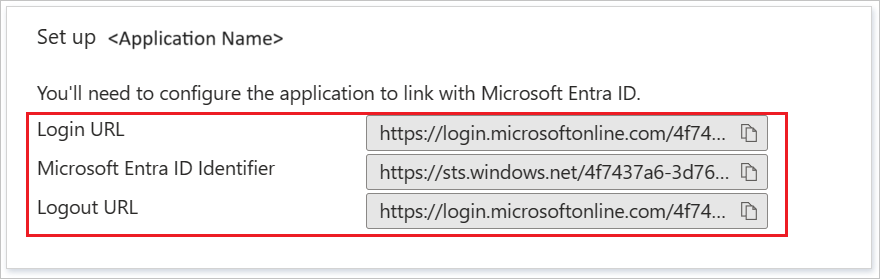

Nella sezione Configura Oracle Cloud Infrastructure Console copiare gli URL appropriati in base alle esigenze.

Creare un utente di test di Microsoft Entra

In questa sezione verrà creato un utente di test di nome B. Simon.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un utente Amministrazione istrator.

- Passare a Utenti>identità>Tutti gli utenti.

- Selezionare Nuovo utente Crea nuovo utente> nella parte superiore della schermata.

- Nelle proprietà Utente seguire questa procedura:

- Nel campo Nome visualizzato immettere

B.Simon. - Nel campo Nome entità utente immettere .username@companydomain.extension Ad esempio:

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi prendere nota del valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato immettere

- Seleziona Crea.

Assegnare l'utente di test di Microsoft Entra

In questa sezione si abiliterà B. Simon all'uso dell'accesso Single Sign-On di Azure concedendole l'accesso a Oracle Cloud Infrastructure Console.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>Oracle Cloud Infrastructure Console.

- Nella pagina di panoramica dell'app trovare la sezione Gestione e selezionare Utenti e gruppi.

- Selezionare Aggiungi utente e quindi Utenti e gruppi nella finestra di dialogo Aggiungi assegnazione.

- Nella finestra di dialogo Utenti e gruppi selezionare B. Simon nell'elenco Utenti e quindi fare clic sul pulsante Seleziona in basso nella schermata.

- Se si prevede che agli utenti venga assegnato un ruolo, è possibile selezionarlo nell'elenco a discesa Selezionare un ruolo. Se per questa app non è stato configurato alcun ruolo, il ruolo selezionato è "Accesso predefinito".

- Nella finestra di dialogo Aggiungi assegnazione fare clic sul pulsante Assegna.

Configurare l'accesso Single Sign-On di Oracle Cloud Infrastructure Console

In un'altra finestra del Web browser accedere a Oracle Cloud Infrastructure Console come amministratore.

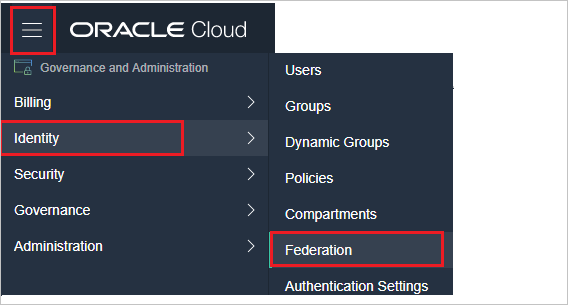

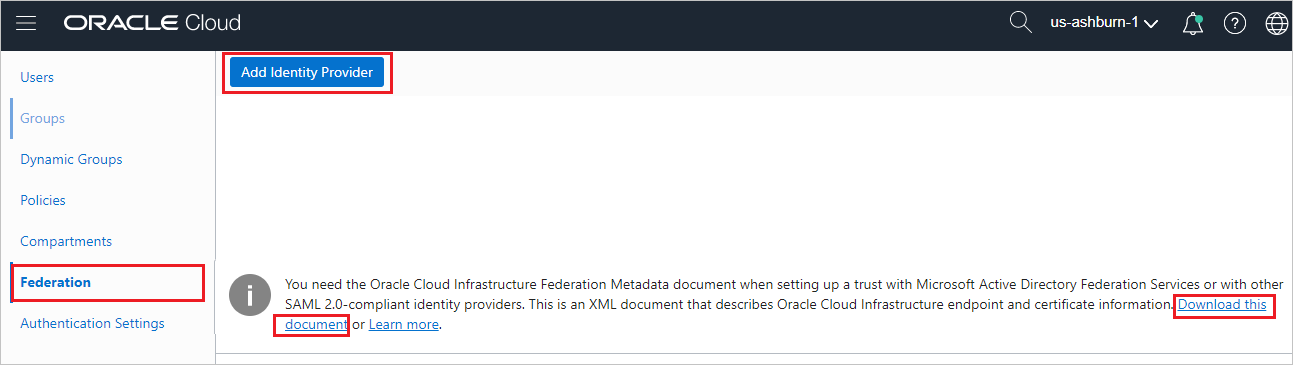

Fare clic sulla parte sinistra del menu e fare clic su Identity (Identità), quindi passare a Federation (Federazione).

Salvare il file di metadati del provider di servizi facendo clic sul collegamento Download this document (Scarica questo documento) e caricarlo nella sezione Configurazione SAML di base del portale di Azure e quindi fare clic su Add Identity Provider (Aggiungi provider di identità).

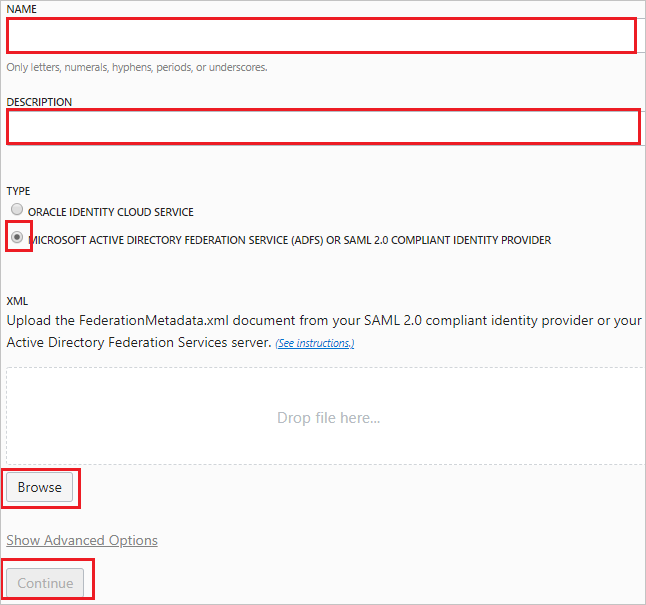

Nella finestra popup Add Identity Provider (Aggiungi provider di identità) seguire questa procedura:

Nella casella di testo NAME (NOME) immettere il nome.

Nella casella di testo DESCRIPTION (DESCRIZIONE) immettere la descrizione.

Selezionare MICROSOFT ACTIVE DIRECTORY FEDERATION SERVICE (ADFS) OR SAML 2.0 COMPLIANT IDENTITY PROVIDER (MICROSOFT ACTIVE DIRECTORY FEDERATION SERVICE (ADFS) O PROVIDER DI IDENTITÀ CONFORME A SAML 2.0) per TYPE (TIPO).

Fare clic su Sfoglia per caricare il file XML dei metadati della federazione scaricato in precedenza.

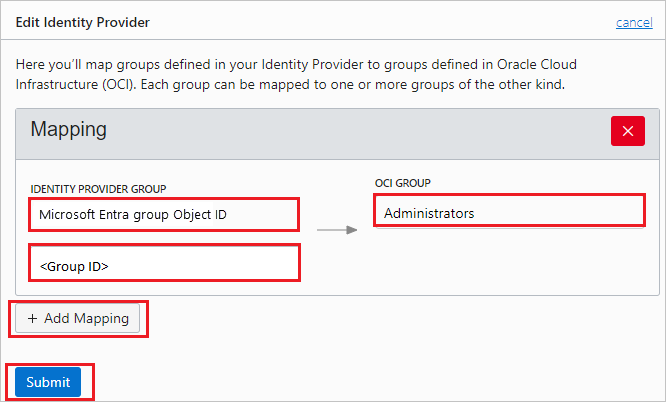

Fare clic su Continue (Continua) e nella sezione Edit Identity Provider (Modifica provider di identità) seguire questa procedura:

L'OPZIONE IDENTITY PROVIDER GROUP deve essere selezionata come ID oggetto gruppo Microsoft Entra. L'ID GRUPPO deve essere il GUID del gruppo da Microsoft Entra ID. Il gruppo deve essere mappato al gruppo corrispondente nel campo OCI GROUP (GRUPPO OCI).

È possibile eseguire il mapping di più gruppi in base alla configurazione nel portale di Azure e alle esigenze dell'organizzazione. Fare clic su + Add mapping (Aggiungi mapping) per aggiungere tutti i gruppi richiesti.

Fare clic su Invia.

Creare l'utente di test di Oracle Cloud Infrastructure Console

Oracle Cloud Infrastructure Console supporta il provisioning JIT, che è abilitato per impostazione predefinita. Non è necessario alcun intervento dell'utente in questa sezione. Durante un tentativo di accesso non viene creato un nuovo utente e non è necessario crearne uno.

Testare l'accesso SSO

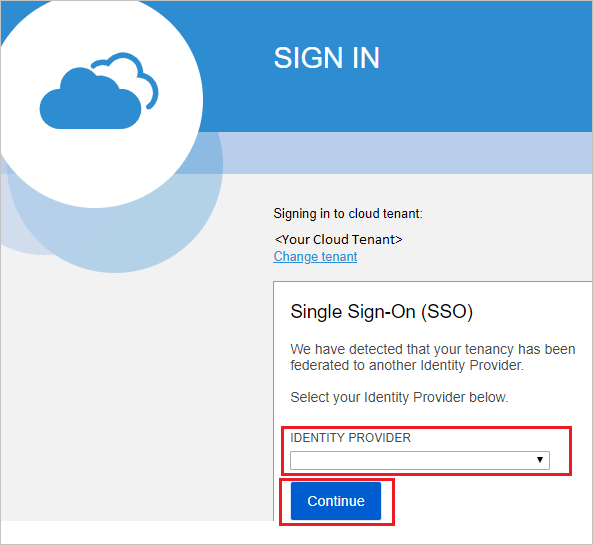

Quando si seleziona il riquadro Oracle Cloud Infrastructure Console nella App personali, si verrà reindirizzati alla pagina di accesso di Oracle Cloud Infrastructure Console. Selezionare il PROVIDER DI IDENTITÀ dal menu a discesa e fare clic su Continue (Continua) come illustrato di seguito per accedere. Per altre informazioni su App personali, vedere l'introduzione ad App personali.

Passaggi successivi

Dopo aver configurato Oracle Cloud Infrastructure Console, è possibile applicare i controlli sessione che consentono di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. I controlli sessione costituiscono un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con app Microsoft Defender per il cloud.