Esercitazione: Configurare Zscaler Private Access (ZPA) per il provisioning utenti automatico

Questa esercitazione descrive i passaggi da eseguire in Zscaler Private Access (ZPA) e Microsoft Entra ID per configurare Microsoft Entra ID per effettuare automaticamente il provisioning e il deprovisioning di utenti e/o gruppi in Zscaler Private Access (ZPA).

Nota

L'esercitazione descrive un connettore basato sul servizio di provisioning utenti di Microsoft Entra. Per informazioni dettagliate sulle caratteristiche e sul funzionamento di questo servizio e per le domande frequenti, vedere Automatizzare il provisioning e il deprovisioning utenti in applicazioni SaaS con Microsoft Entra ID.

Prerequisiti

Per lo scenario descritto in questa esercitazione si presuppone che l'utente disponga dei prerequisiti seguenti:

- Un tenant di Microsoft Entra

- Un tenant di Zscaler Private Access (ZPA)

- Un account utente in Zscaler Private Access (ZPA) con autorizzazioni di amministratore.

Assegnazione di utenti a Zscaler Private Access (ZPA)

Per determinare quali utenti avranno l'accesso alle app selezionate, Microsoft Entra ID usa il concetto delle cosiddette assegnazioni. Nel contesto del provisioning automatico degli utenti vengono sincronizzati solo gli utenti e/o i gruppi che sono stati assegnati a un'applicazione in Microsoft Entra ID.

Prima di configurare e abilitare il provisioning utenti automatico, è necessario decidere quali utenti e/o gruppi in Microsoft Entra ID devono accedere a Zscaler Private Access (ZPA). Dopo aver definito questo aspetto, è possibile assegnare gli utenti e/o i gruppi a Zscaler Private Access (ZPA) seguendo le istruzioni fornite qui:

Suggerimenti importanti per l'assegnazione di utenti a Zscaler Private Access (ZPA)

È consigliabile assegnare un singolo utente di Microsoft Entra a Zscaler Private Access (ZPA) per testare la configurazione del provisioning utenti automatico. È possibile assegnare utenti e/o gruppi aggiuntivi in un secondo momento.

Quando si assegna un utente a Zscaler Private Access (ZPA), è necessario selezionare qualsiasi ruolo specifico dell'applicazione valido, se disponibile, nella finestra di dialogo di assegnazione. Gli utenti con il ruolo Accesso predefinito vengono esclusi dal provisioning.

Configurare Zscaler Private Access (ZPA) per il provisioning

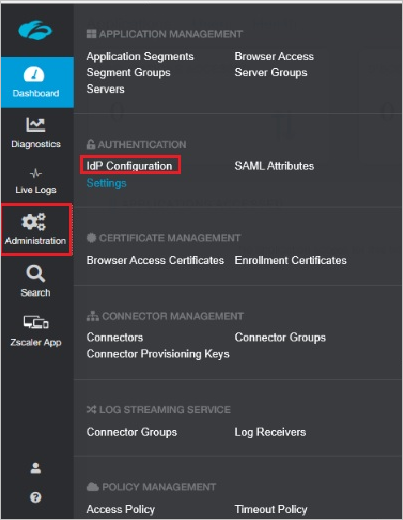

Accedere alla console di amministrazione di Zscaler Private Access (ZPA). Passare a Configurazione IDP amministrazione>.

Verificare che sia configurato un provider di identità per Single Sign-On. Se non è configurato alcun IdP, aggiungerlo facendo clic sull'icona con il segno più nell'angolo superiore destro della schermata.

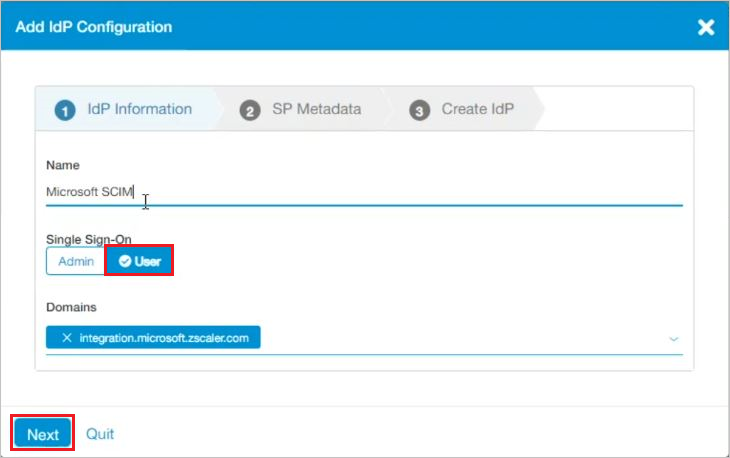

Per aggiungere un provider di identità, seguire la procedura guidata Add IdP Configuration (Aggiunta della configurazione IdP). Lasciare il campo Single Sign-On impostato su User (Utente). Specificare un nome e selezionare i domini dall'elenco a discesa. Fare clic su Avanti per passare alla finestra successiva.

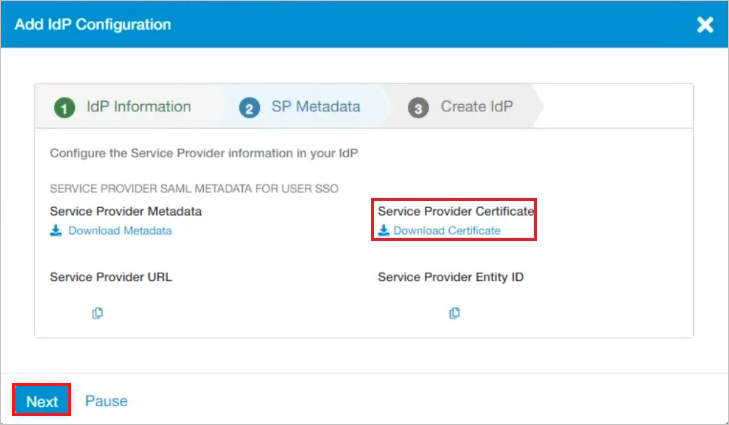

Scaricare il certificato del provider di servizi. Fare clic su Avanti per passare alla finestra successiva.

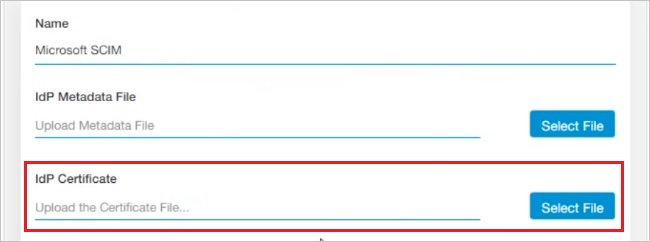

Nella finestra successiva caricare il certificato del provider di servizi scaricato in precedenza.

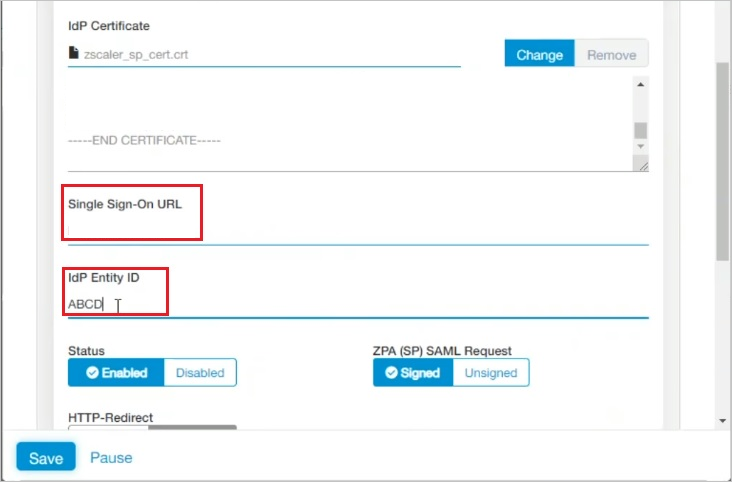

Scorrere verso il basso per specificare i valori per Single sign-On URL (URL Single Sign-On) e IdP Entity ID (ID entità IdP).

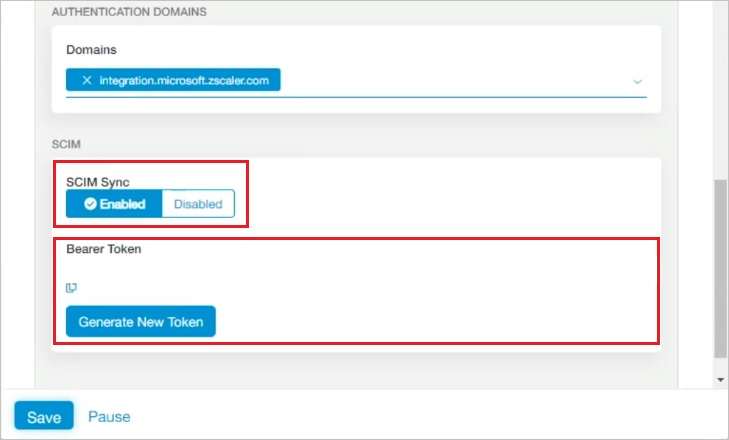

Scorrere verso il basso fino a Abilitare la sincronizzazione SCIM. Fare clic sul pulsante Genera nuovo token . Copiare il token di connessione. Questo valore verrà immesso nel campo Token segreto nella scheda Provisioning dell'applicazione Zscaler Private Access (ZPA).

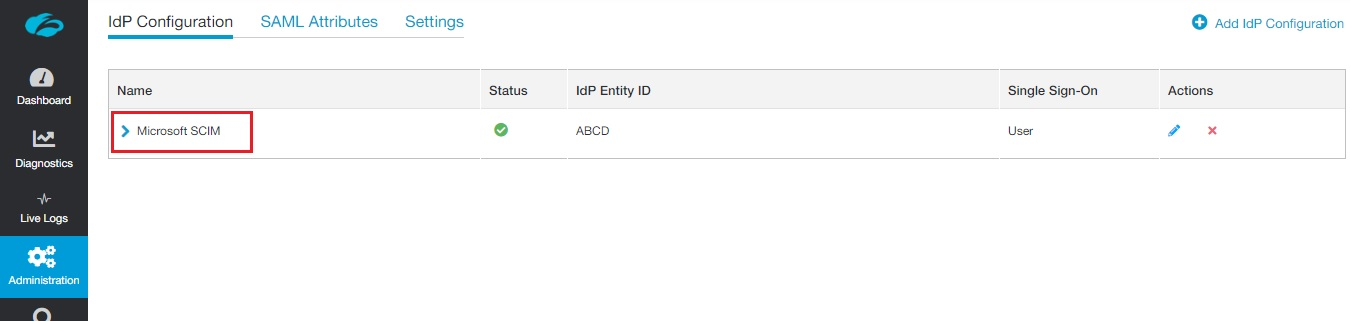

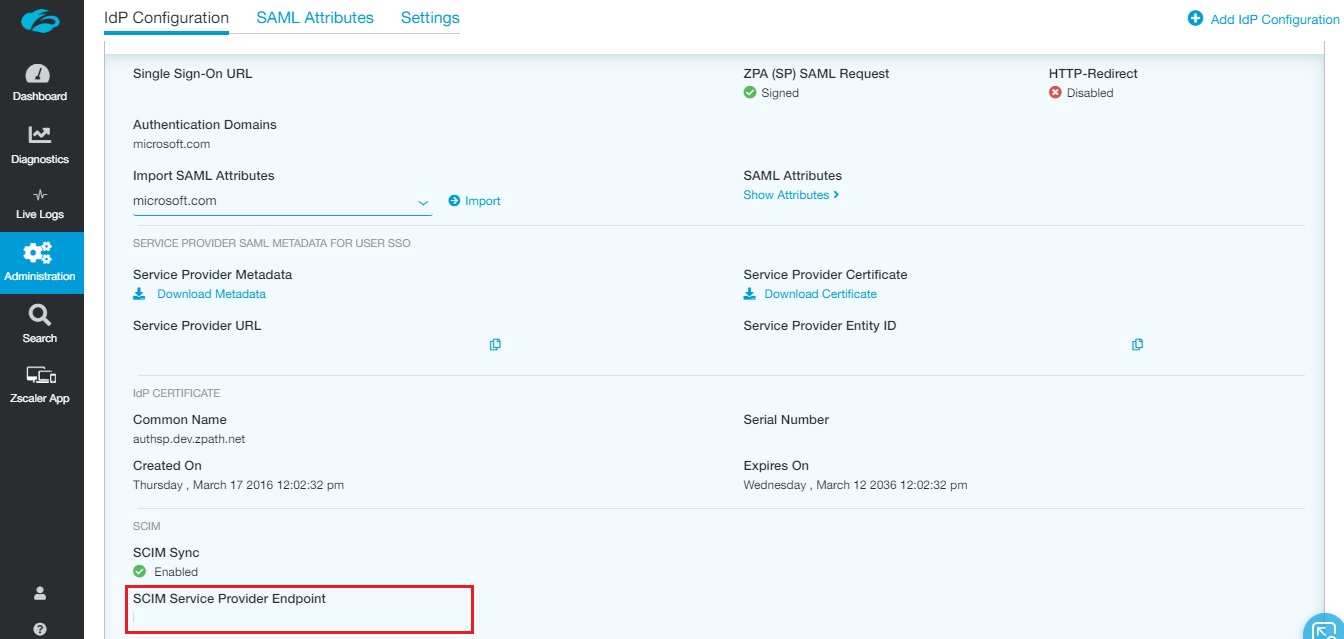

Per individuare l'URL del tenant, passare a Configurazione IDP di amministrazione>. Fare clic sul nome della configurazione IdP appena aggiunta visualizzata nella pagina.

Scorrere verso il basso per visualizzare SCIM Service Provider Endpoint (Endpoint del provider di servizi SCIM) in fondo alla pagina. Copiare il valore di SCIP Service Provider Endpoint. Questo valore verrà immesso nel campo URL tenant nella scheda Provisioning dell'applicazione Zscaler Private Access (ZPA).

Aggiungere Zscaler Private Access (ZPA) dalla raccolta

Prima di configurare Zscaler Private Access (ZPA) per il provisioning utenti automatico con Microsoft Entra ID, è necessario aggiungere Zscaler Private Access (ZPA) dalla raccolta di applicazioni Microsoft Entra all'elenco di applicazioni SaaS gestite.

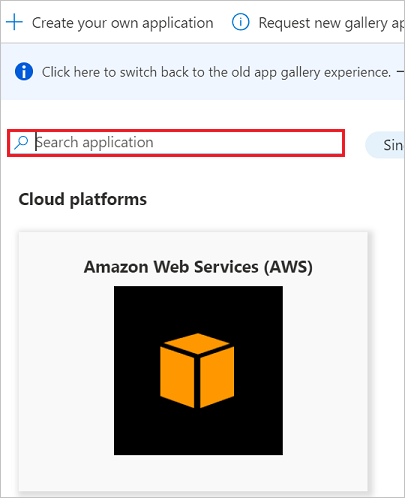

Per aggiungere Zscaler Private Access (ZPA) dalla raccolta di applicazioni Microsoft Entra, seguire questa procedura:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare Zscaler Private Access (ZPA), selezionare Zscaler Private Access (ZPA) nella casella di ricerca.

- Selezionare Zscaler Private Access (ZPA) nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

Configurare il provisioning utenti automatico in Zscaler Private Access (ZPA)

Questa sezione illustra la procedura per configurare il servizio di provisioning di Microsoft Entra per creare, aggiornare e disabilitare utenti e/o gruppi in Zscaler Private Access (ZPA) in base alle assegnazioni di utenti e/o gruppi in Microsoft Entra ID.

Suggerimento

È anche possibile scegliere di abilitare l'accesso Single Sign-On basato su SAML per Zscaler Private Access (ZPA), seguendo le istruzioni fornite nell'esercitazione sull'accesso Single Sign-On per Zscaler Private Access (ZPA). L'accesso Single Sign-On può essere configurato indipendentemente dal provisioning utenti automatico, anche se queste due funzionalità sono complementari.

Nota

Quando si esegue il provisioning o il deprovisioning di utenti e gruppi, è consigliabile riavviare periodicamente il provisioning per assicurarsi che le appartenenze ai gruppi vengano aggiornate correttamente. Il riavvio forza il servizio a valutare di nuovo tutti i gruppi e ad aggiornare le appartenenze.

Nota

Per altre informazioni sull'endpoint SCIM di Zscaler Private Access, vedere questo articolo.

Per configurare il provisioning utenti automatico per Zscaler Private Access (ZPA) in Microsoft Entra ID:

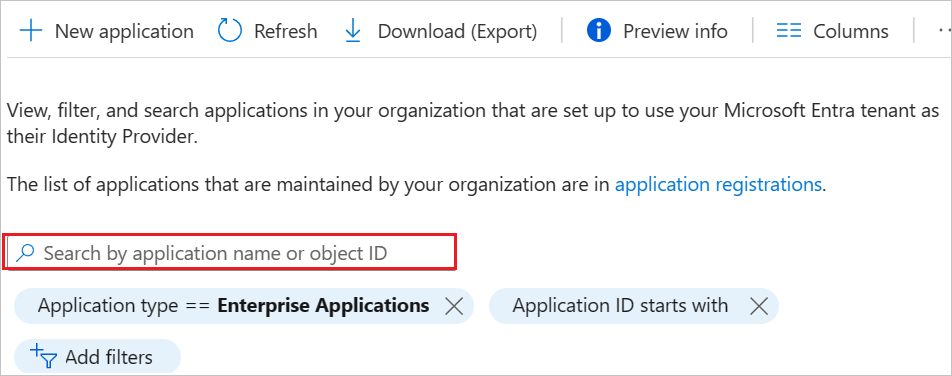

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare ad Applicazioni di identità>Applicazioni>aziendali>Zscaler Private Access (ZPA).

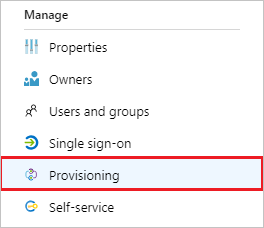

Selezionare la scheda Provisioning.

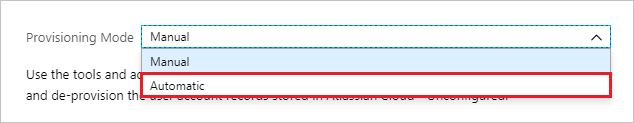

Impostare Modalità di provisioning su Automatico.

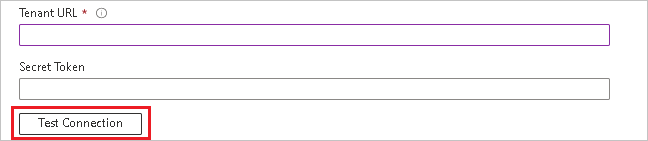

Nella sezione Credenziali amministratore immettere il valore di SCIM Service Provider Endpoint recuperato in precedenza in URL tenant. Immettere il valore di Bearer Token recuperato in precedenza in Token segreto. Fare clic su Test connessione per verificare che Microsoft Entra ID possa connettersi a Zscaler Private Access (ZPA). Se la connessione non riesce, verificare che l'account Zscaler Private Access (ZPA) abbia autorizzazioni di amministratore e riprovare.

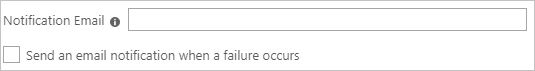

Nel campo Messaggio di posta elettronica di notifica immettere l'indirizzo di posta elettronica di una persona o un gruppo che riceverà le notifiche di errore relative al provisioning e selezionare la casella di controllo Invia una notifica di posta elettronica in caso di errore.

Fare clic su Salva.

Nella sezione Mapping selezionare Synchronize Microsoft Entra users to Zscaler Private Access (ZPA) (Sincronizza utenti di Microsoft Entra con Zscaler Private Access (ZPA).

Esaminare gli attributi utente sincronizzati da Microsoft Entra ID a Zscaler Private Access (ZPA) nella sezione Mapping attributi . Gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con gli account utente in Zscaler Private Access (ZPA) per le operazioni di aggiornamento. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Type Supportato per il filtro Richiesto dall'accesso privato Zscaler userName String ✓ ✓ externalId String active Booleano emails[type eq "work"].value String name.givenName String name.familyName String displayName String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String Nella sezione Mapping selezionare Synchronize Microsoft Entra groups to Zscaler Private Access (ZPA) (Sincronizza gruppi di Microsoft Entra con Zscaler Private Access (ZPA).

Esaminare gli attributi del gruppo sincronizzati da Microsoft Entra ID a Zscaler Private Access (ZPA) nella sezione Mapping attributi . Gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con i gruppi in Zscaler Private Access (ZPA) per le operazioni di aggiornamento. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Type Supportato per il filtro Richiesto dall'accesso privato Zscaler displayName String ✓ ✓ membri Riferimento externalId String Per configurare i filtri di ambito, fare riferimento alle istruzioni fornite nell'esercitazione sui filtri per la definizione dell'ambito.

Per abilitare il servizio di provisioning di Microsoft Entra per Zscaler Private Access (ZPA), impostare Stato del provisioning su Sì nella sezione Impostazioni .

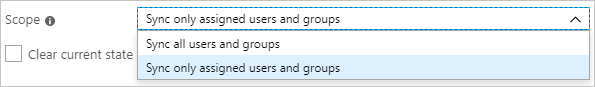

Definire gli utenti e/o i gruppi di cui effettuare il provisioning in Zscaler Private Access (ZPA) scegliendo i valori appropriati in Ambito nella sezione Impostazioni.

Quando si è pronti per eseguire il provisioning, fare clic su Salva.

L'operazione avvia la sincronizzazione iniziale di tutti gli utenti e/o i gruppi definiti in Ambito nella sezione Impostazioni. La sincronizzazione iniziale richiede più tempo delle sincronizzazioni successive, che saranno eseguite circa ogni 40 minuti quando il servizio di provisioning di Microsoft Entra è in esecuzione. È possibile usare la sezione Dettagli sincronizzazione per monitorare lo stato di avanzamento e seguire i collegamenti al report delle attività di provisioning, che descrive tutte le azioni eseguite dal servizio di provisioning Di Microsoft Entra in Zscaler Private Access (ZPA).

.Per altre informazioni sulla lettura dei log di provisioning di Microsoft Entra, vedere Creazione di report sul provisioning automatico degli account utente.

Risorse aggiuntive

- Gestione del provisioning degli account utente per app aziendali

- Che cos'è l'accesso alle applicazioni e Single Sign-On con Microsoft Entra ID?