Limitare le autorizzazioni di accesso guest in Microsoft Entra ID

Microsoft Entra ID, parte di Microsoft Entra, consente di limitare ciò che gli utenti guest esterni possono visualizzare nella propria organizzazione in Microsoft Entra ID. Gli utenti guest sono impostati su un livello di autorizzazione limitato per impostazione predefinita in Microsoft Entra ID, mentre l'impostazione predefinita per gli utenti membri è il set completo di autorizzazioni utente. Esiste un altro livello di autorizzazione utente guest nelle impostazioni di collaborazione esterna dell'organizzazione di Microsoft Entra per un accesso ancora più limitato, in modo che i livelli di accesso guest siano:

| Livello di autorizzazione | Livello di accesso | Valore |

|---|---|---|

| Uguale a quelli degli utenti membri | Gli utenti guest hanno lo stesso accesso alle risorse di Microsoft Entra degli utenti membri | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Accesso limitato (impostazione predefinita) | Gli utenti guest possono visualizzare l'appartenenza a tutti i gruppi non nascosti | 10dae51f-b6af-4016-8d66-8c2a99b9b929b3 |

| Accesso limitato (nuovo) | Gli utenti guest non possono visualizzare l'appartenenza di alcun gruppo | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Quando l'accesso guest è limitato, gli utenti guest possono visualizzare solo il proprio profilo utente. L'autorizzazione per visualizzare altri utenti non è consentita anche se il guest esegue la ricerca in base al nome dell'entità utente o al valore objectId. L'accesso con restrizioni impedisce inoltre agli utenti guest di visualizzare l'appartenenza ai gruppi in cui si trovano. Per altre informazioni sulle autorizzazioni utente predefinite complessive, incluse le autorizzazioni utente guest, vedere Quali sono le autorizzazioni utente predefinite in Microsoft Entra ID?.

Aggiornamento nell'interfaccia di amministrazione di Microsoft Entra

Suggerimento

La procedura descritta in questo articolo può variare leggermente in base al portale di partenza.

Sono state apportate modifiche ai controlli portale di Azure esistenti per le autorizzazioni utente guest.

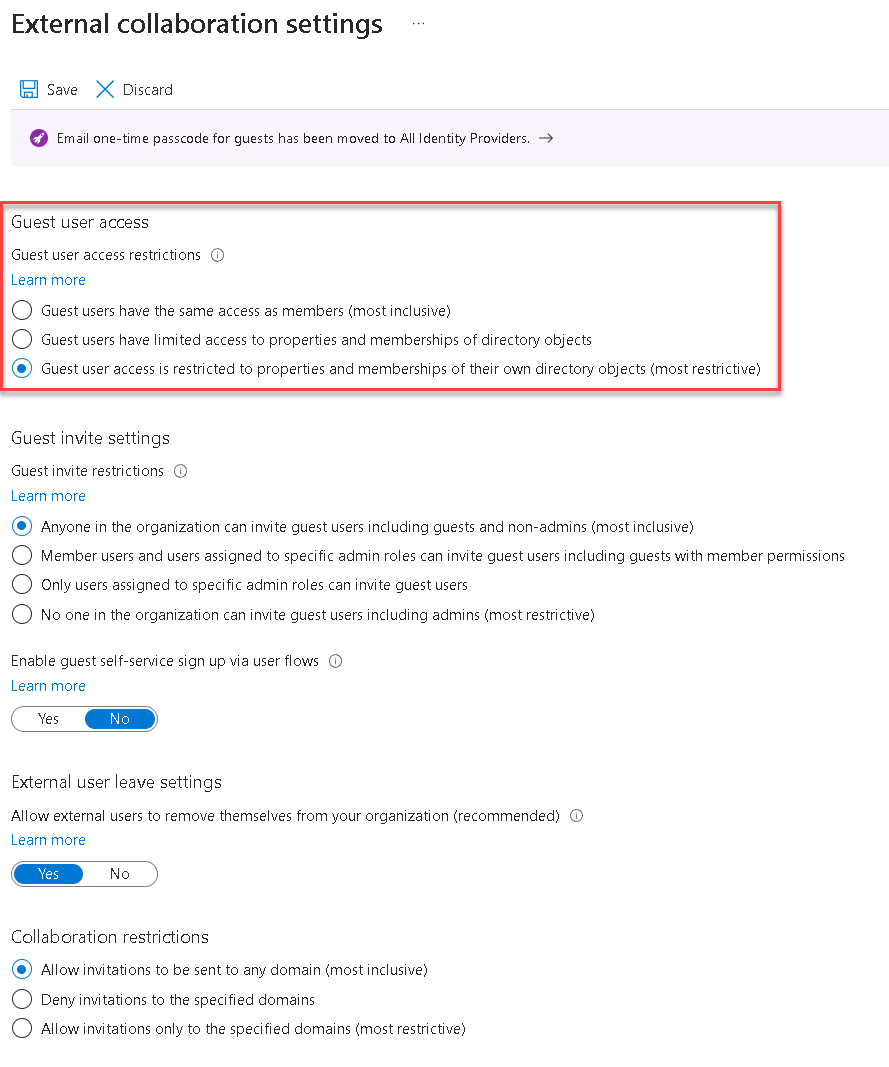

Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore utente .

Selezionare Identità>esterne identità.

Selezionare Impostazioni di collaborazione esterna.

Nella pagina Impostazioni collaborazione esterna selezionare Accesso utente guest limitato alle proprietà e alle appartenenze dei propri oggetti directory.

Seleziona Salva. L'applicazione delle modifiche può richiedere fino a 15 minuti per gli utenti guest.

Eseguire l'aggiornamento con l'API Microsoft Graph

È stata aggiunta una nuova API Microsoft Graph per configurare le autorizzazioni guest nell'organizzazione Microsoft Entra. È possibile effettuare le chiamate API seguenti per assegnare qualsiasi livello di autorizzazione. Il valore per guestUserRoleId usato qui è quello di illustrare l'impostazione dell'utente guest con restrizioni. Per altre informazioni sull'uso di Microsoft Graph per impostare le autorizzazioni guest, vedere authorizationPolicy Tipo di risorsa.

Configurazione per la prima volta

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

La risposta deve essere Riuscita 204.

Nota

I moduli Azure AD e MSOnline PowerShell sono deprecati a partire dal 30 marzo 2024. Per maggiori informazioni, leggere l'aggiornamento sulla deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza alla migrazione a Microsoft Graph PowerShell SDK e alle correzioni di sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande comuni sulla migrazione, consultare le Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero subire interruzioni dopo il 30 giugno 2024.

Aggiornamento del valore esistente

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

La risposta deve essere Riuscita 204.

Visualizzare il valore corrente

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Esempio di risposta:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Eseguire l'aggiornamento con i cmdlet di PowerShell

Con questa funzionalità è stata aggiunta la possibilità di configurare le autorizzazioni limitate tramite i cmdlet di PowerShell v2. I cmdlet Get e Update di PowerShell sono stati pubblicati nella versione 2.0.2.85.

Comando Get: Get-MgPolicyAuthorizationPolicyPolicy

Esempio:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Comando di aggiornamento: Update-MgPolicyAuthorizationPolicyPolicy

Esempio:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Servizi di Microsoft 365 supportati

Servizi supportati

Con il supporto si intende che l'esperienza è come previsto; in particolare, che corrisponde all'esperienza guest corrente.

- Teams

- Outlook (OWA)

- SharePoint

- Planner in Teams

- App Planner per dispositivi mobili

- App Web Planner

- Project for the Web

- Operazioni relative ai progetti

Servizi attualmente non supportati

Il servizio senza supporto corrente potrebbe avere problemi di compatibilità con la nuova impostazione di restrizione guest.

- Form

- Project Online

- Yammer

- Planner in SharePoint

Domande frequenti

| Domanda | Risposta |

|---|---|

| Dove si applicano queste autorizzazioni? | Queste autorizzazioni a livello di directory vengono applicate nei servizi Microsoft Entra, tra cui Microsoft Graph, PowerShell v2, portale di Azure e App personali portale. Anche i servizi Di Microsoft 365 che sfruttano i gruppi di Microsoft 365 per gli scenari di collaborazione sono interessati, in particolare Outlook, Microsoft Teams e SharePoint. |

| In che modo le autorizzazioni con restrizioni influiscono sui gruppi che gli utenti guest possono visualizzare? | Indipendentemente dalle autorizzazioni guest predefinite o limitate, gli utenti guest non possono enumerare l'elenco di gruppi o utenti. Gli utenti guest possono visualizzare i gruppi di cui sono membri sia nel portale di Azure che nel portale di App personali a seconda delle autorizzazioni:

Per un confronto più dettagliato delle autorizzazioni di directory provenienti dall'API Graph, vedere Autorizzazioni utente predefinite. |

| Quali parti del portale di App personali avranno effetto su questa funzionalità? | Le funzionalità dei gruppi nel portale di App personali rispettano queste nuove autorizzazioni. Questa funzionalità include tutti i percorsi per visualizzare l'elenco dei gruppi e le appartenenze ai gruppi in App personali. Non sono state apportate modifiche alla disponibilità dei riquadri del gruppo. La disponibilità dei riquadri del gruppo è ancora controllata dall'impostazione del gruppo esistente nella portale di Azure. |

| Queste autorizzazioni sostituiscono le impostazioni guest di SharePoint o Microsoft Teams? | No. Queste impostazioni esistenti controllano ancora l'esperienza e l'accesso in tali applicazioni. Ad esempio, se si verificano problemi in SharePoint, controllare le impostazioni di condivisione esterna. Gli utenti guest aggiunti dai proprietari del team a livello di team hanno accesso alla chat della riunione del canale solo per i canali standard, esclusi i canali privati e condivisi. |

| Quali sono i problemi di compatibilità noti in Yammer? | Con le autorizzazioni impostate su "con restrizioni", gli utenti guest connessi a Yammer non potranno uscire dal gruppo. |

| Le autorizzazioni guest esistenti verranno modificate nel tenant? | Non sono state apportate modifiche alle impostazioni correnti. Microsoft mantiene la compatibilità con le versioni precedenti con le impostazioni esistenti. Si decide quando si desidera apportare modifiche. |

| Queste autorizzazioni verranno impostate per impostazione predefinita? | No. Le autorizzazioni predefinite esistenti rimangono invariate. Facoltativamente, è possibile impostare le autorizzazioni per essere più restrittive. |

| Esistono requisiti di licenza per questa funzionalità? | No, non esistono nuovi requisiti di licenza con questa funzionalità. |

Passaggi successivi

- Per altre informazioni sulle autorizzazioni guest esistenti in Microsoft Entra ID, vedere Quali sono le autorizzazioni utente predefinite in Microsoft Entra ID?

- Per visualizzare i metodi dell'API Microsoft Graph per limitare l'accesso guest, vedere

authorizationPolicyTipo di risorsa - Per revocare tutti gli accessi per un utente, vedere Revocare l'accesso utente in Microsoft Entra ID