Controllo degli accessi in base al ruolo

Il controllo degli accessi in base al ruolo di OneLake usa le assegnazioni di ruolo per applicare le autorizzazioni ai relativi membri. È possibile assegnare i ruoli a singoli utenti o gruppi di sicurezza, gruppi di Microsoft 365 e liste di distribuzione. Ogni membro del gruppo utenti ottiene il ruolo assegnato.

Se qualcuno si trova in due o più gruppi di sicurezza o Gruppi di Microsoft 365, ottiene il livello di autorizzazione più alto fornito dai ruoli. Se si annidano gruppi di utenti e si assegna un ruolo a un gruppo, tutti gli utenti indipendenti ottengono le autorizzazioni.

Il controllo degli accessi in base al ruolo di OneLake consente agli utenti di definire i ruoli di accesso ai dati solo per gli elementi di lakehouse.

Il controllo degli accessi in base al ruolo di OneLake limita l'accesso ai dati per gli utenti con Visualizzatore area di lavoro o accesso in lettura a un lakehouse. Non si applica all'area di lavoro, agli amministratori, ai membri o ai collaboratori. Di conseguenza, il controllo degli accessi in base al ruolo di OneLake supporta solo il livello di lettura delle autorizzazioni.

Come eseguire il controllo degli accessi in base al ruolo

È possibile definire e gestire il controllo degli accessi in base al ruolo di OneLake tramite le impostazioni di accesso ai dati del lakehouse.

Per altre informazioni, vedere Attività iniziali dei ruoli di accesso ai dati.

Ruolo Controllo degli accessi in base al ruolo predefinito in un lakehouse

Quando l'utente crea un nuovo lakehouse, OneLake genera un ruolo Controllo degli accessi in base al ruolo predefinito denominato Default Readers. Il ruolo consente a tutti gli utenti con l'autorizzazione ReadAll di leggere tutte le cartelle nell'articolo.

Ecco la definizione del ruolo predefinita:

| Elemento di Fabric | Nome ruolo | Autorizzazione | Cartelle incluse | Membri assegnati |

|---|---|---|---|---|

| Lakehouse | DefaultReader |

ReadAll | Tutte le cartelle in Tables/ e Files/ |

Tutti gli utenti con autorizzazione ReadAll |

Nota

Per limitare l'accesso a utenti specifici o cartelle specifiche, è necessario modificare il ruolo predefinito o rimuoverlo e creare un nuovo ruolo personalizzato.

Ereditarietà nel controllo degli accessi in base al ruolo di OneLake

Per una determinata cartella, le autorizzazioni di Controllo degli accessi in base al ruolo di OneLake vengono ereditate sempre nell'intera gerarchia dei file e delle sottocartelle della cartella.

Ad esempio, data la gerarchia seguente di un lakehouse in OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file1111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

Per la gerarchia specificata, le autorizzazioni di Controllo degli accessi in base al ruolo di OneLake per Role1 e Role2 vengono ereditate nel modo seguente:

| Ruolo | Autorizzazione | Cartella definita in Autorizzazione | Cartelle e file che ereditano l'autorizzazione |

| Role1 | Lettura | folder1 |

|

| Role2 | Lettura | folder2 |

|

Attraversamento ed elenco nel controllo degli accessi in base al ruolo di OneLake

Il controllo degli accessi in base al ruolo di OneLake fornisce l'attraversamento automatico degli elementi padre per garantire che i dati siano facili da individuare. La concessione di un utente in sola lettura alla subfolder11 concede all'utente la possibilità di elencare e attraversare la cartella della directory padre folder1. Questa funzionalità è simile alle autorizzazioni delle cartelle di Windows in cui concedere l'accesso a una sottocartella fornisce l'individuazione e l'attraversamento per le directory padre. L'elenco e l'attraversamento concessi all'elemento padre non si estendono ad altri elementi all'esterno dei genitori diretti, assicurando che altre cartelle vengano mantenute al sicuro.

Ad esempio, data la gerarchia seguente di un lakehouse in OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

Per la gerarchia specificata, le autorizzazioni di Controllo degli accessi in base al ruolo di OneLake per 'Role1' forniscono il seguente accesso. Si noti che l'accesso a file11.txt non è visibile perché non è un elemento padre di subfolder11. Analogamente per Role2, file111.txt non è visibile.

| Ruolo | Autorizzazione | Cartella definita in Autorizzazione | Cartelle e file che ereditano l'autorizzazione |

| Role1 | Lettura | subfolder11 |

|

| Role2 | Lettura | subfolder111 |

|

Per i tasti di collegamento, il comportamento dell'elenco è leggermente diverso. I collegamenti alle origini dati esterne si comportano come le cartelle, ma i collegamenti ad altre posizioni di OneLake hanno un comportamento specializzato. L'accesso a un collegamento OneLake viene determinato dalle autorizzazioni di destinazione del collegamento. Quando si elencano i collegamenti, non viene effettuata alcuna chiamata per controllare l'accesso di destinazione. Pertanto, quando si elenca una directory verranno restituiti tutti i collegamenti interni indipendentemente dall'accesso di un utente alla destinazione. Quando un utente tenta di aprire il collegamento, verrà effettuato un controllo sull'accesso e un utente visualizzerà solo i dati che dispongono delle autorizzazioni necessarie per la visualizzazione. Per altre informazioni sui collegamenti, vedere la sezione sicurezza dei collegamenti.

Gli esempi seguenti usano la gerarchia di cartelle seguente.

Files/

────folder1

│

└───shortcut2

|

└───shortcut3

| Ruolo | Autorizzazione | Cartella definita in Autorizzazione | Risultato dell'elenco dei file |

| Role1 | Lettura | folder1 |

|

| Role2 | N/D | N/D |

|

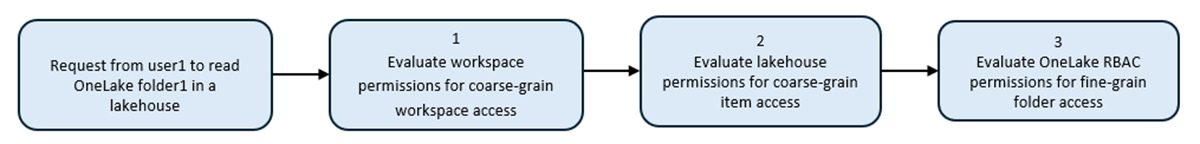

Procedura per la valutazione delle autorizzazioni di Controllo degli accessi in base al ruolo di OneLake con le autorizzazioni di Fabric

Le autorizzazioni dell'area di lavoro e dell'elemento consentono l'accesso "con granularità grossolana" ai dati in OneLake per l'elemento specificato. Le autorizzazioni di Controllo degli accessi in base al ruolo di OneLake consentono di limitare l'accesso ai dati solo a cartelle specifiche.

Autorizzazioni di Controllo degli accessi in base al ruolo e dell'area di lavoro di OneLake

Le autorizzazioni dell'area di lavoro sono il primo limite di sicurezza per i dati all'interno di OneLake. Ogni area di lavoro rappresenta un singolo dominio o area di progetto in cui i team possono collaborare ai dati. La sicurezza nell'area di lavoro viene gestita tramite i ruoli dell'area di lavoro di Fabric. Altre informazioni sul controllo degli accessi in base al ruolo di Fabric: ruoli dell'area di lavoro

I ruoli dell'area di lavoro in Fabric concedono le autorizzazioni seguenti in OneLake.

| Autorizzazione | Amministratore | Member | Collaboratore | Visualizzatore |

|---|---|---|---|---|

| Visualizzare i file in OneLake | Sì, sempre* | Sì, sempre* | Sì, sempre* | No, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per concedere l'accesso. |

| Scrivere file in OneLake | Sì, sempre* | Sì, sempre* | Sì, sempre* | No |

Nota

*Tutti i permessi di lettura del controllo degli accessi in base al ruolo di OneLake vengono sostituiti, poiché i ruoli di amministratore, membro e collaboratore dell'area di lavoro concedono automaticamente i permessi di scrittura a OneLake.

| Ruolo dell'area di lavoro | OneLake applica i permessi di lettura del controllo degli accessi in base al ruolo? |

|---|---|

| Amministratore, collaboratore, membro | No, la sicurezza di OneLake ignorerà tutte i permessi di lettura di RBC di OneLake |

| Visualizzatore | Sì, se definito, verranno applicati i permessi di lettura del controllo degli accessi in base al ruolo di OneLake |

Autorizzazioni del Controllo degli accessi in base al ruolo di OneLake e del lakehouse

All'interno di un'area di lavoro, gli elementi di Fabric possono avere autorizzazioni configurate separatamente dai ruoli dell'area di lavoro. È possibile configurare le autorizzazioni tramite la condivisione di un elemento o la gestione delle autorizzazioni di un elemento. Le autorizzazioni seguenti determinano la capacità di un utente di eseguire azioni sui dati in OneLake.

Autorizzazioni del lakehouse

| Autorizzazione del lakehouse | È possibile visualizzare i file in OneLake? | È possibile scrivere file in OneLake? | È possibile leggere i dati tramite l'endpoint di analisi SQL? |

|---|---|---|---|

| Lettura | No, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per concedere l'accesso. | No | No |

| ReadAll | Sì, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per limitare l'accesso. | No | No |

| Scrittura | Sì | Sì | Sì |

| Eseguire, Ricondividire, Visualizzare output, Visualizzare log | N/D: non può essere concesso autonomamente | N/D: non può essere concesso autonomamente | N/D: non può essere concesso autonomamente |

Autorizzazioni degli endpoint di Analisi SQL di OneLake e del controllo degli accessi in base al ruolo del lakehouse

L'endpoint di analisi SQL è un magazzino generato automaticamente da un lakehouse in Microsoft Fabric. Una società può passare dalla vista "lake" del lakehouse (che supporta l'ingegneria dei dati e Apache Spark) alla vista "SQL" dello stesso lakehouse. Altre informazioni sull'endpoint di analisi SQL nella documentazione di Data Warehouse: endpoint di analisi SQL.

| Autorizzazione dell'endpoint di Analisi SQL | Gli utenti possono visualizzare i file tramite l'endpoint OneLake? | Gli utenti possono scrivere file tramite l'endpoint OneLake? | Gli utenti possono leggere i dati tramite l'endpoint di analisi SQL? |

|---|---|---|---|

| Lettura | No, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per concedere l'accesso. | No | No, per impostazione predefinita, ma può essere configurato con autorizzazioni granulari SQL |

| ReadData | No, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per concedere l'accesso. | No | Sì |

| Scrittura | Sì | Sì | Sì |

Autorizzazioni del controllo degli accessi in base al ruolo di OneLake e del modello semantico del lakehouse per impostazione predefinita

Quando l'utente crea un lakehouse in Microsoft Fabric, il sistema effettua anche il provisioning di un modello semantico associato per impostazione predefinita. Il modello semantico predefinito dispone di metriche sovrapposte ai dati del lakehouse. Il modello semantico consente a Power BI di caricare i dati per la creazione di report.

| Autorizzazioni del modello semantico predefinito | È possibile visualizzare i file in OneLake? | È possibile scrivere file in OneLake? | È possibile visualizzare lo schema nel modello semantico? | È possibile leggere i dati nel modello semantico? |

|---|---|---|---|---|

| Lettura | No, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per concedere l'accesso. | No | No | Sì, per impostazione predefinita. Può essere limitato con la protezione a livello di oggetto di Power BI e la sicurezza a livello di riga di Power BI |

| Build | Sì, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per limitare l'accesso. | Sì | Sì | Sì |

| Scrittura | Sì | Sì | Sì | Sì |

| Ricondivisione | N/D: non può essere concesso autonomamente | N/D: non può essere concesso autonomamente | N/D: non può essere concesso autonomamente | N/D: non può essere concesso autonomamente |

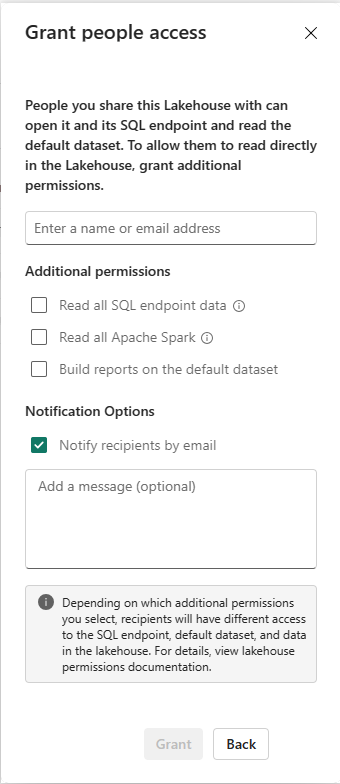

Autorizzazioni di Condivisione lakehouse e Controllo degli accessi in base al ruolo di OneLake

Quando l'utente condivide un lakehouse, concede l'accesso ad altri utenti o a un gruppo utenti a una lakehouse senza concedere l'accesso all'area di lavoro e al resto degli elementi. Il lakehouse condiviso è disponibile tramite l'hub dati o la sezione Condivisi con l'utente corrente in Microsoft Fabric.

Quando un utente condivide un lakehouse, può anche concedere l'accesso all'endpoint di analisi SQL e al modello semantico predefinito associato.

| Opzioni di condivisione | È possibile visualizzare i file in OneLake? | È possibile scrivere file in OneLake? | È possibile leggere i dati tramite l'endpoint di analisi SQL? | È possibile visualizzare e compilare modelli semantici? |

|---|---|---|---|---|

| Nessuna autorizzazione aggiuntiva selezionata | No, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per concedere l'accesso. | No | No | No |

| Leggere tutto Apache Spark | Sì, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per limitare l'accesso. | No | No | No |

| Leggere tutti i dati dell'endpoint SQL | No, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per concedere l'accesso. | No | Sì | No |

| Compilare report nel set di dati predefinito | Sì, per impostazione predefinita. Usare il controllo degli accessi in base al ruolo di OneLake per limitare l'accesso. | No | No | Sì |

Altre informazioni sul modello di autorizzazioni di condivisione dei dati:

Collegamenti

Controllo degli accessi in base al ruolo di OneLake nei collegamenti interni

Per qualsiasi cartella in un lakehouse, le autorizzazioni di Controllo degli accessi in base al ruolo vengono ereditate sempre da tutti i collegamenti interni in cui questa cartella è definita come destinazione.

Quando si accede ai dati tramite un collegamento a un'altra sede OneLake, l'identità dell'utente chiamante verrà utilizzata per autorizzare l'accesso ai dati nel percorso di destinazione del collegamento*. L'utente deve pertanto disporre delle autorizzazioni di Controllo degli accessi in base al ruolo nella posizione di destinazione per leggere i dati.

Importante

Quando si accede ai collegamenti tramite modelli semantici di Power BI o T-SQL, l'identità utente chiamante non viene passata alla destinazione di collegamento rapido. L'identità del proprietario dell'elemento chiamante viene invece passata, delegando l'accesso all'utente chiamante.

La definizione delle autorizzazioni di controllo degli accessi in base al ruolo per il collegamento interno non è consentita e deve essere definita nella cartella di destinazione che si trova nell'elemento di destinazione. Poiché la definizione delle autorizzazioni di controllo degli accessi in base al ruolo è limitata solo agli elementi del lakehouse, OneLake abilita le autorizzazioni di controllo degli accessi in base al ruolo solo per i collegamenti destinati alle cartelle negli elementi del lakehouse.

La tabella successiva specifica se lo scenario di collegamento corrispondente è supportato per la definizione delle autorizzazioni di Controllo degli accessi in base al ruolo di OneLake.

| Scenario di collegamento interno | Autorizzazioni di Controllo degli accessi in base al ruolo di OneLake supportate? | Commenti |

|---|---|---|

| Collegamento in un lakehouse1 che punta a folder2 posizionato nello stesso lakehouse. | Supportata. | Per limitare l'accesso ai dati nel collegamento, definire il controllo degli accessi in base al ruolo di OneLake per folder2. |

| Collegamento in un lakehouse1 che punta a folder2 posizionato in un altro lakehouse2 | Supportata. | Per limitare l'accesso ai dati in collegamento, definire il controllo degli accessi in base al ruolo di OneLake per folder2 in lakehouse2. |

| Collegamento in un lakehouse che punta a una tabella posizionata in un data warehouse | Non supportato. | OneLake non supporta la definizione delle autorizzazioni di controllo degli accessi in base al ruolo nei data warehouse. L'accesso viene invece determinato in base all'autorizzazione ReadAll. |

| Collegamento in un lakehouse che punta a una tabella posizionata in un database KQL | Non supportato. | OneLake non supporta la definizione delle autorizzazioni di controllo degli accessi in base al ruolo nei database KQL. L'accesso viene invece determinato in base all'autorizzazione ReadAll. |

Controllo degli accessi in base al ruolo di OneLake in collegamenti esterni (ADLS, S3, Dataverse)

OneLake supporta la definizione delle autorizzazioni di controllo degli accessi in base al ruolo per i collegamenti, ad esempio ADLS, S3 e Dataverse. In questo caso, il modello di controllo degli accessi in base al ruolo viene applicato sopra il modello di autorizzazione delegato abilitato per questo tipo di collegamento.

Si supponga che user1 crei un collegamento S3 in un lakehouse che punta a una cartella in un bucket AWS S3. Quindi user2 sta tentando di accedere ai dati in questo collegamento.

| Il collegamento S3 autorizza l'accesso per l'user1 delegato? | Il controllo degli accessi in base al ruolo di OneLake autorizza l'accesso per l'user2 richiedente? | Risultato: user2 può accedere ai dati nel collegamento S3? |

|---|---|---|

| Sì | Sì | Sì |

| No | No | No |

| No | Sì | No |

| Sì | No | No |

Le autorizzazioni controllo degli accessi in base al ruolo devono essere definite per l'intero ambito del collegamento (intera cartella di destinazione), ma ereditano in modo ricorsivo in tutte le relative sottocartelle e i file.

Altre informazioni sui collegamenti S3, ADLS e Dataverse in OneLake in Collegamenti OneLake.

Limiti per il controllo degli accessi in base al ruolo di OneLake

La tabella seguente fornisce le limitazioni dei ruoli di accesso ai dati di OneLake.

| Scenario | Limite |

|---|---|

| Numero massimo di ruoli del controllo degli accessi in base al ruolo di OneLake per ogni elemento di Fabric | Al massimo 250 ruoli per ogni elemento del lakehouse. |

| Numero massimo di membri per ogni ruolo Controllo degli accessi in base al ruolo di OneLake | Al massimo 500 utenti e gruppi utenti per ruolo. |

| Numero massimo di autorizzazioni per ogni ruolo Controllo degli accessi in base al ruolo di OneLake | Al massimo 500 autorizzazioni per ogni ruolo |

Latenze nel controllo degli accessi in base al ruolo di OneLake

- Se si modifica una definizione del ruolo Controllo degli accessi in base al ruolo di OneLake, sono necessari circa 5 minuti affinché OneLake applichi le definizioni aggiornate.

- Se si modifica un gruppo utenti nel ruolo Controllo degli accessi in base al ruolo di OneLake, è necessario circa un'ora affinché OneLake applichi le autorizzazioni del ruolo per il gruppo utenti aggiornato.