Installazione e configurazione di Microsoft Information Protection (MIP) SDK

Gli articoli Avvio rapido ed Esercitazione sono incentrati sulla creazione di applicazioni che usano le librerie e le API di MIP SDK. Questo articolo illustra come configurare e configurare la sottoscrizione e la workstation client di Microsoft 365, in preparazione all'uso dell'SDK.

Prerequisiti

Prima di iniziare, vedere gli argomenti seguenti:

- Portale di conformità di Microsoft Purview

- Che cos'è Azure Information Protection?

- Come funziona la protezione in Azure Information Protection?

Importante

Per rispettare la privacy degli utenti, è necessario chiedere all'utente di fornire il consenso prima di abilitare la registrazione automatica. L'esempio seguente è un messaggio standard usato da Microsoft per la notifica di registrazione:

Attivando la registrazione degli errori e delle prestazioni, si accetta di inviare i dati sulle prestazioni e sugli errori a Microsoft. Microsoft raccoglierà i dati sulle prestazioni e sugli errori su Internet ("Dati"). Microsoft usa questi dati per fornire e migliorare la qualità, la sicurezza e l'integrità dei prodotti e dei servizi Microsoft. Ad esempio, analizziamo le prestazioni e l'affidabilità, ad esempio le funzionalità usate, la velocità con cui le funzionalità rispondono, le prestazioni del dispositivo, le interazioni con l'interfaccia utente e eventuali problemi riscontrati con il prodotto. I dati includono anche informazioni sulla configurazione del software, ad esempio il software in esecuzione e l'indirizzo IP.

Iscriversi per ottenere un abbonamento a Office 365

Molti esempi dell'SDK richiedono l'accesso a un abbonamento a Office 365. Se non è già stato fatto, assicurarsi di iscriversi per uno dei tipi di sottoscrizione seguenti:

| Nome | Iscriversi |

|---|---|

| Office 365 Enterprise E3 - Versione di valutazione (versione di valutazione gratuita di 30 giorni) | https://go.microsoft.com/fwlink/p/?LinkID=403802 |

| Office 365 Enterprise E3 o E5 | https://www.microsoft.com/microsoft-365/enterprise/office-365-e3 |

| Enterprise Mobility and Security E3 o E5 | https://www.microsoft.com/security |

| Azure Information Protection Premium P1 o P2 | Linee guida sulle licenze di Microsoft 365 per la sicurezza e la conformità |

| Microsoft 365 E3, E5 o F1 | https://www.microsoft.com/microsoft-365/enterprise/microsoft365-plans-and-pricing |

Configurare le etichette di riservatezza

Se attualmente si usa Azure Information Protection, è necessario eseguire la migrazione delle etichette al Centro sicurezza e conformità di Office 365. Per altre informazioni sul processo, vedere Come eseguire la migrazione delle etichette di Azure Information Protection al Centro sicurezza e conformità di Office 365.

Configurare la workstation client

Completare quindi i passaggi seguenti per assicurarsi che il computer client sia configurato e configurato correttamente.

Se si usa una workstation Windows 10:

Usando Windows Update, aggiornare il computer a Windows 10 Fall Creators Update (versione 1709) o versione successiva. Per verificare la versione corrente:

- Fare clic sull'icona di Windows in basso a sinistra.

- Digitare "Informazioni sul PC" e premere il tasto "INVIO".

- Scorrere verso il basso fino alle specifiche di Windows e cercare in Versione.

Se usi una workstation Windows 11 o Windows 10:

Verificare che la "modalità sviluppatore" sia abilitata nella workstation:

- Fare clic sull'icona di Windows in basso a sinistra.

- Digitare "Usa funzionalità per sviluppatori" e premere il tasto "INVIO", quando viene visualizzato l'elemento Use Developer Features (Usa funzionalità sviluppatore).

- Nella finestra di dialogo Impostazioni selezionare l'opzione Modalità sviluppatore nella scheda "Usa funzionalità per sviluppatori".

- Chiudi la finestra di dialogo Impostazioni.

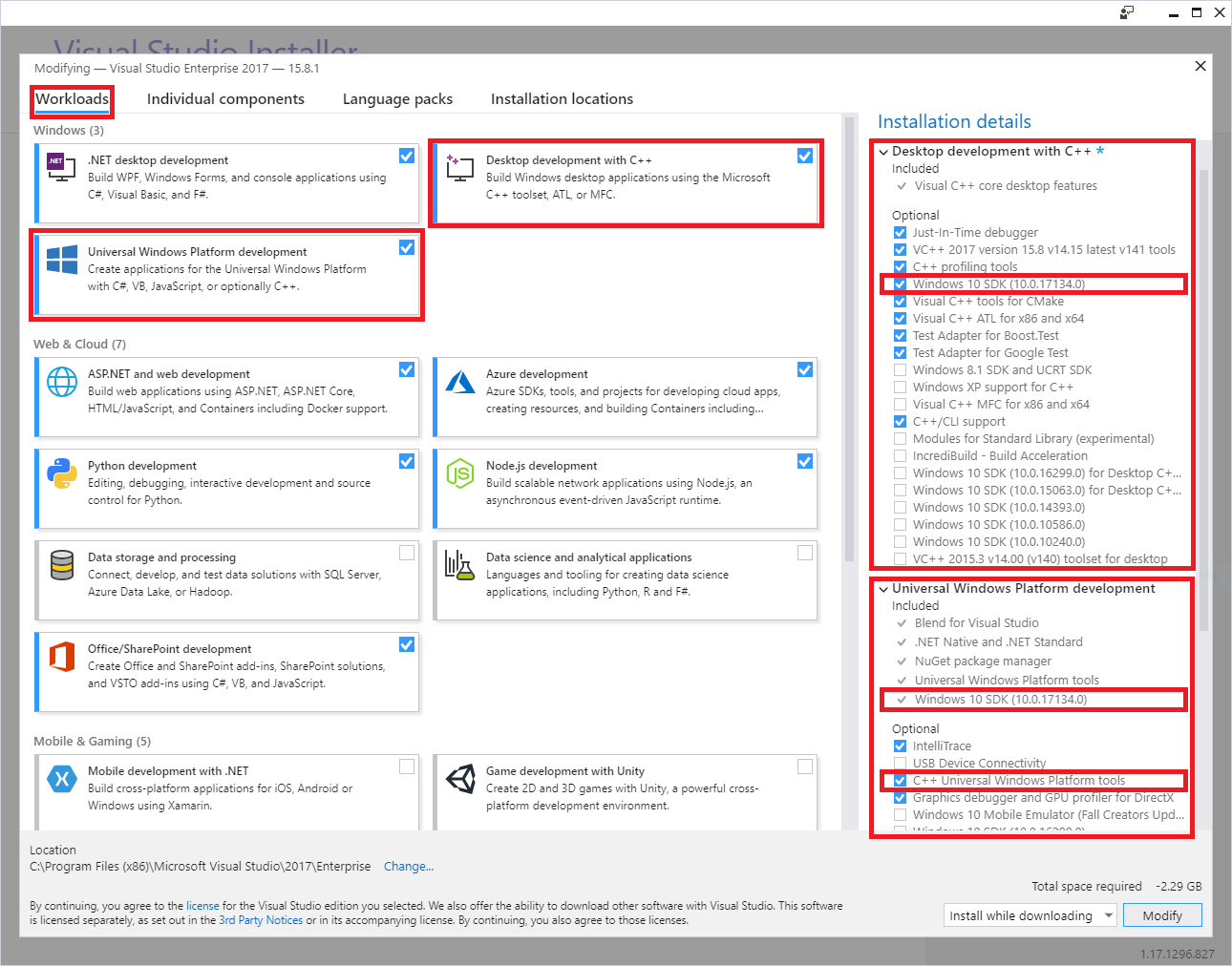

Installare Visual Studio 2019 con i carichi di lavoro e i componenti facoltativi seguenti:

piattaforma UWP (Universal Windows Platform) sviluppo Carico di lavoro di Windows, oltre ai componenti facoltativi seguenti:

- Strumenti di piattaforma UWP (Universal Windows Platform) C++

- Windows 10 SDK 10.0.16299.0 SDK o versione successiva, se non incluso per impostazione predefinita

Sviluppo di applicazioni desktop con carico di lavoro Windows C++ , oltre ai componenti facoltativi seguenti:

- Windows 10 SDK 10.0.16299.0 SDK o versione successiva, se non incluso per impostazione predefinita

Installare il modulo di PowerShell ADAL.PS:

Poiché i diritti di amministratore sono necessari per installare i moduli, è prima necessario:

- accedere al computer con un account con diritti di amministratore.

- eseguire la sessione di Windows PowerShell con diritti elevati (Esegui come amministratore).

Eseguire quindi il

install-module -name adal.pscmdlet :PS C:\WINDOWS\system32> install-module -name adal.ps Untrusted repository You are installing the modules from an untrusted repository. If you trust this repository, change its InstallationPolicy value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from 'PSGallery'? [Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): A PS C:\WINDOWS\system32>

Scaricare i file:

MIP SDK è supportato nelle piattaforme seguenti, con download separati per ogni piattaforma/lingua supportata:

Sistema operativo Versioni Download Note Ubuntu 20.04 Tar.gz C++

Tar.gz Java (anteprima)

.NET CoreUbuntu 22.04 Tar.gz C++

Tar.gz Java (anteprima)

.NET CoreUbuntu 24.04 Tar.gz C++

Tar.gz Java (anteprima)

.NET CoreRedHat Enterprise Linux 8 e 9 Tar.gz C++ Debian 10 e 11 Tar.gz C++ macOS Tutte le versioni supportate .zip C++ Lo sviluppo Xcode richiede 13 o versione successiva. Finestre Tutte le versioni supportate, 32/64 bit C++

C++/.NET NuGet

.zip Java (anteprima)Android 9.0 e versioni successive .zip C++ Solo SDK di protezione e criteri. iOS Tutte le versioni supportate .zip C++ Solo SDK di protezione e criteri. Tar.gz/. Download zip

Tar.gz e . I download ZIP contengono file compressi, uno per ogni API. I file compressi sono denominati come segue, dove <API> =

file,protectionoupee <OS> = la piattaforma:mip_sdk_<API>_<OS>_1.0.0.0.zip (or .tar.gz). Ad esempio, il file per i file binari e le intestazioni di Protection SDK in Debian sarà:mip_sdk_protection_debian9_1.0.0.0.tar.gz. Ogni .tar.gz/.zip contenuta viene suddivisa in tre directory:- Bin: file binari compilati per ogni architettura della piattaforma, se applicabile.

- Includi: file di intestazione (C++).

- Esempi: codice sorgente per applicazioni di esempio.

Pacchetti NuGet

Se si esegue lo sviluppo di Visual Studio, l'SDK può essere installato anche tramite la console nuGet Gestione pacchetti:

Install-Package Microsoft.InformationProtection.File Install-Package Microsoft.InformationProtection.Policy Install-Package Microsoft.InformationProtection.ProtectionSe non si usa il pacchetto NuGet, aggiungere i percorsi dei file binari dell'SDK alla variabile di ambiente PATH. La variabile PATH consente di trovare i file binari dipendenti (DLL) in fase di esecuzione, da applicazioni client (FACOLTATIVO):

Se usi una workstation Windows 11 o Windows 10:

Fare clic sull'icona di Windows in basso a sinistra.

Digitare "Path" e premere il tasto "INVIO", quando viene visualizzato l'elemento Modifica variabili di ambiente di sistema visualizzato.

Nella finestra di dialogo Proprietà sistema fare clic su Variabili di ambiente.

Nella finestra di dialogo Variabili di ambiente fare clic sulla riga Variabile percorso in Variabili utente per <l'utente>, quindi fare clic su Modifica.

Nella finestra di dialogo Modifica variabile di ambiente fare clic su Nuovo per creare una nuova riga modificabile. Usando il percorso completo di ognuna delle

file\bins\debug\amd64sottodirectory ,protection\bins\debug\amd64eupe\bins\debug\amd64, aggiungere una nuova riga per ognuna. Le directory SDK vengono archiviate in un<API>\bins\<target>\<platform>formato, in cui:-

<API> =

file,protection,upe -

<target> =

debug,release -

<platform> =

amd64(x64),x86e così via.

-

<API> =

Al termine dell'aggiornamento della variabile Path , fare clic su OK. Fare quindi clic su OK quando viene restituito alla finestra di dialogo Variabili di ambiente.

Scaricare gli esempi dell'SDK da GitHub (FACOLTATIVO):

- Se non è già disponibile, creare prima di tutto un profilo GitHub.

- Installare quindi la versione più recente degli strumenti client Git di Software Freedom Conservancy (Git Bash)

- Usando Git Bash, scaricare gli esempi di interesse:

- Usare la query seguente per visualizzare i repository: https://github.com/Azure-Samples?utf8=%E2%9C%93& q=MipSdk.

- Usando Git Bash, usare

git clone https://github.com/azure-samples/<repo-name>per scaricare ogni repository di esempio.

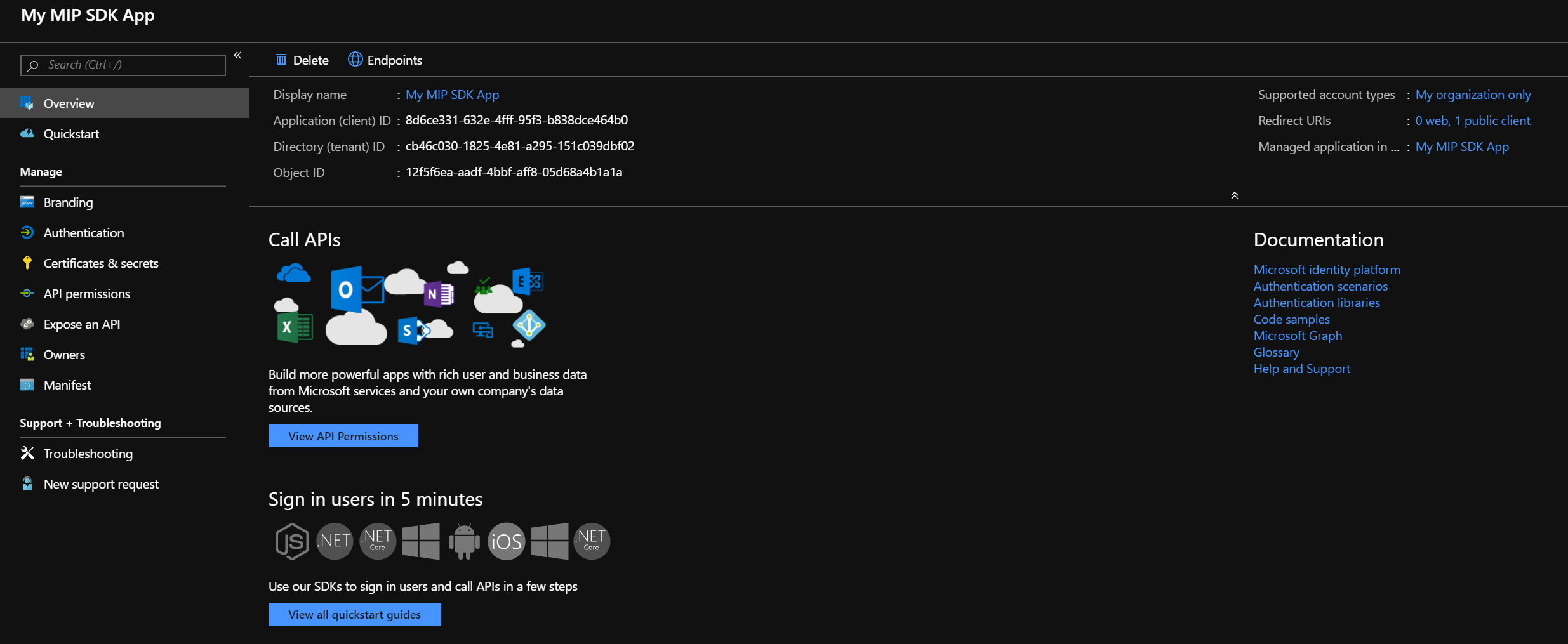

Registrare un'applicazione client con Microsoft Entra ID

Come parte del processo di provisioning delle sottoscrizioni di Microsoft 365, viene creato un tenant Microsoft Entra associato. Il tenant di Microsoft Entra fornisce la gestione delle identità e degli accessi per gli account utente e le applicazioni di Microsoft 365. Le applicazioni che richiedono l'accesso alle API protette ,ad esempio le API MIP, richiedono un account dell'applicazione.

Per l'autenticazione e l'autorizzazione in fase di esecuzione, gli account sono rappresentati da un'entità di sicurezza, derivata dalle informazioni sull'identità dell'account. Le entità di sicurezza che rappresentano un account dell'applicazione vengono definite entità servizio.

Per registrare un account dell'applicazione in Microsoft Entra ID per l'uso con gli esempi di avvio rapido e MIP SDK:

Importante

Per accedere alla gestione dei tenant di Microsoft Entra per la creazione di account, è necessario accedere al portale di Azure con un account utente membro del ruolo "Proprietario" nella sottoscrizione. A seconda della configurazione del tenant, potrebbe anche essere necessario essere un membro del ruolo della directory "Amministratore globale" per registrare un'applicazione. È consigliabile eseguire test con un account con restrizioni. Assicurarsi che l'account disponga solo dei diritti per accedere agli endpoint SCC necessari. Le password non crittografate passate tramite la riga di comando possono essere raccolte dai sistemi di registrazione.

Seguire la procedura descritta nella sezione Registrare un'app con Microsoft Entra ID, Registrare una nuova applicazione . A scopo di test, usare i valori seguenti per le proprietà indicate durante i passaggi della guida:

- Tipi di account supportati: selezionare "Account solo in questa directory organizzativa".

-

URI di reindirizzamento: impostare il tipo di URI di reindirizzamento su "Client pubblico (mobile & desktop)." Se l'applicazione usa Microsoft Authentication Library (MSAL), usare

http://localhost. In caso contrario, usare un elemento nel formato<app-name>://authorize.

Al termine, si tornerà alla pagina App registrata per la registrazione della nuova applicazione. Copiare e salvare il GUID nel campo ID applicazione (client), perché sarà necessario per le guide introduttive.

Fare quindi clic su Autorizzazioni API per aggiungere le API e le autorizzazioni a cui il client dovrà accedere. Fare clic su Aggiungi un'autorizzazione per aprire il pannello "Richiedi autorizzazioni API".

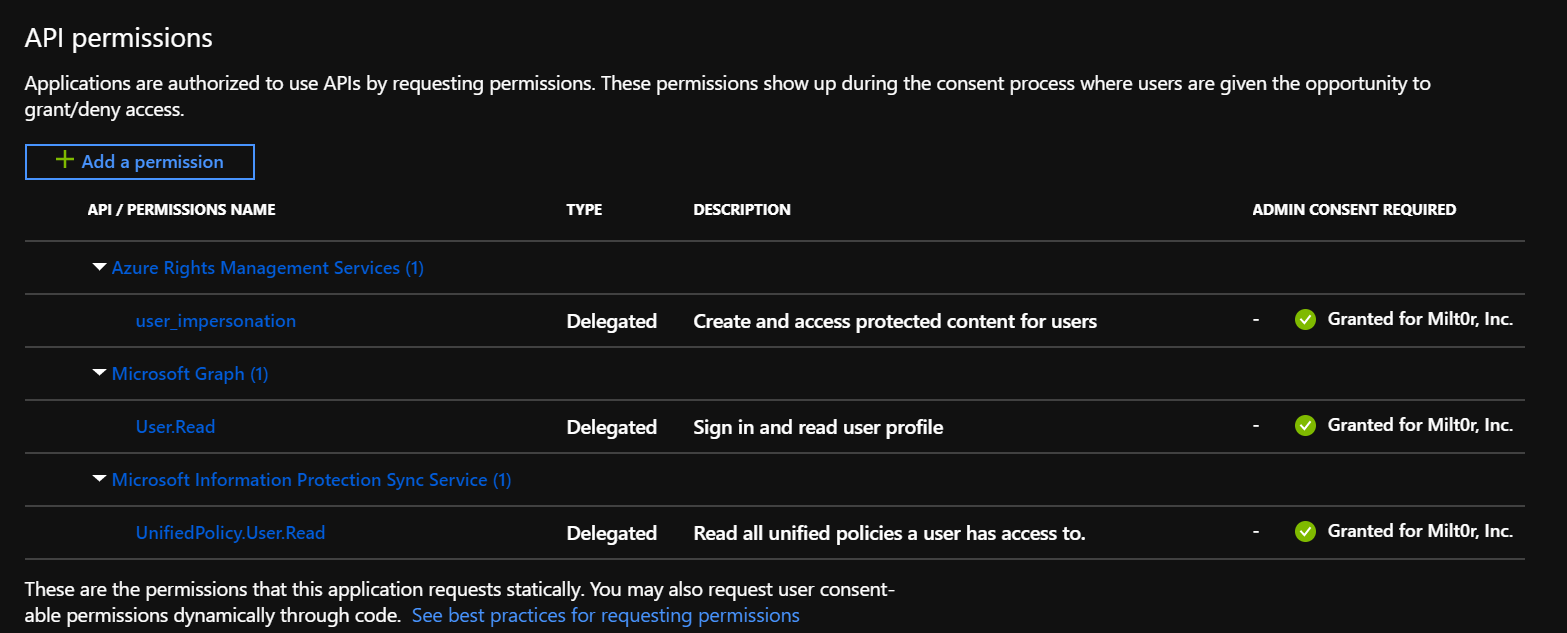

A questo punto si aggiungeranno le API MIP e le autorizzazioni necessarie per l'applicazione in fase di esecuzione:

- Nella pagina Selezionare un'API fare clic su Azure Rights Management Services.

- Nella pagina API di Azure Rights Management Services fare clic su Autorizzazioni delegate.

- Nella sezione Selezionare le autorizzazioni controllare l'autorizzazione user_impersonation . Questo diritto consente all'applicazione di creare e accedere a contenuto protetto per conto di un utente.

- Fare clic su Aggiungi autorizzazioni per salvare.

Ripetere il passaggio 4, ma questa volta, quando si arriva alla pagina Selezionare un'API , è necessario cercare l'API.

- Nella pagina Seleziona un'API fare clic su API usate dall'organizzazione, quindi nella casella di ricerca digitare "Servizio di sincronizzazione Microsoft Information Protection" e selezionarlo.

- Nella pagina API del servizio di sincronizzazione Microsoft Information Protection fare clic su Autorizzazioni delegate.

- Espandere il nodo UnifiedPolicy e selezionare UnifiedPolicy.User.Read

- Fare clic su Aggiungi autorizzazioni per salvare.

Quando si torna alla pagina Autorizzazioni API, fare clic su Concedi consenso amministratore per (Nome tenant) e quindi su Sì. Questo passaggio fornisce il pre-consenso all'applicazione usando questa registrazione per accedere alle API con le autorizzazioni specificate. Se è stato eseguito l'accesso come amministratore globale, il consenso viene registrato per tutti gli utenti nel tenant che eseguono l'applicazione; in caso contrario, si applica solo all'account utente.

Al termine, la registrazione dell'applicazione e le autorizzazioni API dovrebbero essere simili agli esempi seguenti:

Per altre informazioni sull'aggiunta di API e autorizzazioni a una registrazione, vedere Configurare un'applicazione client per accedere alle API Web. Qui sono disponibili informazioni sull'aggiunta delle API e delle autorizzazioni necessarie per un'applicazione client.

Richiedere un contratto per l'integrazione di Information Protection (IPIA, Information Protection Integration Agreement)

Prima di poter rilasciare un'applicazione sviluppata con MIP al pubblico, è necessario richiedere e completare un contratto formale con Microsoft.

Nota

Questo contratto non è obbligatorio per le applicazioni destinate solo all'uso interno.

Per ottenere il contratto, inviare un messaggio di posta elettronica all'indirizzo IPIA@microsoft.com con le informazioni seguenti:

Oggetto: Requesting IPIA for nome azienda

Nel corpo del messaggio di posta elettronica includere:

- Nome dell'applicazione e del prodotto

- Nome e cognome del richiedente

- Indirizzo di posta elettronica del richiedente

Dopo aver ricevuto la richiesta di IPIA, ti invieremo un modulo (come documento di Word). Leggere i termini e le condizioni del contratto di integrazione di Information Protection e restituire il modulo all'indirizzo IPIA@microsoft.com con le informazioni seguenti:

- Ragione sociale dell'azienda

- Stato/provincia (Stati Uniti o Canada) o paese di costituzione

- URL dell'azienda

- Indirizzo di posta elettronica del contatto

- Altri indirizzi dell'azienda (facoltativo)

- Nome dell'applicazione dell'azienda

- Breve descrizione dell'applicazione

- ID tenant di Azure

- ID app per l'applicazione

- Contatti, indirizzo di posta elettronica e numero di telefono dell'azienda per la corrispondenza relativa a situazioni critiche

Al ricevimento del modulo, Microsoft invierà il collegamento al contratto di integrazione di Information Protection finale per la firma digitale. Dopo la firma da parte dell'azienda il contratto verrà sottoscritto anche dal rappresentante Microsoft appropriato e sarà così concluso.

È già stato sottoscritto un contratto di integrazione di Information Protection?

Se è già stato sottoscritto un contratto di integrazione di Information Protection e si vuole aggiungere un nuovo ID app per un'applicazione da rilasciare, inviare un messaggio di posta elettronica all'indirizzo IPIA@microsoft.com e fornire le informazioni seguenti:

- Nome dell'applicazione dell'azienda

- Breve descrizione dell'applicazione

- ID tenant di Azure (anche se uguale a quello precedente)

- ID app per l'applicazione

- Contatti, indirizzo di posta elettronica e numero di telefono dell'azienda per la corrispondenza relativa a situazioni critiche

Dopo l'invio del messaggio di posta elettronica, consentire fino a 72 ore per un riconoscimento della ricevuta.

Verificare che l'app disponga del runtime necessario

Nota

Questo passaggio è necessario solo se la distribuzione dell'applicazione in un computer senza Visual Studio o se l'installazione di Visual Studio non dispone dei componenti di runtime di Visual C++.

Le applicazioni compilate con MIP SDK richiedono l'installazione del runtime di Visual C++ 2015 o Visual C++ 2017, se non già presente.

- Microsoft Visual C++ 2015 Redistributable Update 3

- Microsoft Visual C++ Redistributable per Visual Studio 2017

Queste funzionino solo se l'applicazione è stata compilata come Release. Se l'applicazione viene compilata come Debug, le DLL di debug del runtime di Visual C++ devono essere incluse nell'applicazione o installate nel computer.

Passaggi successivi

- Gli sviluppatori C++

- Assicurarsi di leggere i concetti relativi agli osservatori prima di iniziare la sezione Avvio rapido per informazioni sulla natura asincrona delle API C++.

- Quando si è pronti per un'esperienza con l'SDK, iniziare con Avvio rapido: Inizializzazione dell'applicazione client (C++).

- Se si è uno sviluppatore C#, quando si è pronti per acquisire un'esperienza con l'SDK, iniziare con Avvio rapido: Inizializzazione dell'applicazione client (C#).