Esercitazione: abilitare la co-gestione per i client di Configuration Manager esistenti

Con la co-gestione è possibile mantenere i processi consolidati per l'uso di Configuration Manager per la gestione dei PC nell'organizzazione. Allo stesso tempo, è possibile investire nel cloud usando Intune per sicurezza e provisioning moderno.

In questa esercitazione viene configurata la co-gestione dei dispositivi Windows 10 o successivi già registrati in Configuration Manager. Questa esercitazione inizia con la premessa che si usa già Configuration Manager per gestire i dispositivi Windows 10 o successivi.

Usare questa esercitazione quando:

Si dispone di un Active Directory locale a cui è possibile connettersi a Microsoft Entra ID in una configurazione ibrida Microsoft Entra.

Se non è possibile distribuire un Microsoft Entra ID ibrido che si unisce ad AD locale con Microsoft Entra ID, è consigliabile seguire l'esercitazione complementare Abilitare la co-gestione per nuovi dispositivi Windows 10 o versioni successive basati su Internet.

Sono presenti client Configuration Manager che si desidera collegare al cloud.

In questa esercitazione si vedrà come:

- Esaminare i prerequisiti per Azure e l'ambiente locale

- Configurare Microsoft Entra ID ibrido

- Configurare Configuration Manager agenti client per la registrazione con Microsoft Entra ID

- Configurare Intune per la registrazione automatica dei dispositivi

- Abilitare la co-gestione in Configuration Manager

Prerequisiti

Servizi e ambiente di Azure

Sottoscrizione di Azure (versione di valutazione gratuita)

Microsoft Entra ID P1 o P2

Sottoscrizione di Microsoft Intune

Consiglio

Una sottoscrizione Enterprise Mobility + Security (EMS) include sia Microsoft Entra ID P1 che P2 e Microsoft Intune. Sottoscrizione di EMS (versione di valutazione gratuita).

Se non è già presente nell'ambiente, durante questa esercitazione si configurerà Microsoft Entra Connettersi tra il Active Directory locale e il tenant Microsoft Entra.

Nota

I dispositivi registrati solo con Microsoft Entra ID non sono supportati con la co-gestione. Questa configurazione viene talvolta definita aggiunta all'area di lavoro. Devono essere uniti a Microsoft Entra ID o Microsoft Entra join ibrido. Per altre informazioni, vedere Gestione dei dispositivi con Microsoft Entra stato registrato.

Infrastruttura locale

- Una versione supportata di Configuration Manager current branch

- L'autorità di gestione dei dispositivi mobili (MDM) deve essere impostata su Intune.

Autorizzazioni

In questa esercitazione usare le autorizzazioni seguenti per completare le attività:

- Un account amministratore di dominio nell'infrastruttura locale

- Un account amministratore completo per tutti gli ambiti in Configuration Manager

- Un account amministratore globale in Microsoft Entra ID

- Assicurarsi di aver assegnato una licenza di Intune all'account usato per accedere al tenant. In caso contrario, l'accesso non riesce con il messaggio di errore Si è verificato un errore imprevisto.

Configurare Microsoft Entra ID ibrido

Quando si configura un Microsoft Entra ID ibrido, si configura effettivamente l'integrazione di un'istanza di Active Directory locale con Microsoft Entra ID usando Microsoft Entra Connect e Active Directory Federated Services (ADFS). Con una configurazione corretta, i ruoli di lavoro possono accedere facilmente a sistemi esterni usando le credenziali di ACTIVE Directory locali.

Importante

Questa esercitazione descrive in dettaglio un processo bare-bones per configurare Microsoft Entra ID ibride per un dominio gestito. È consigliabile avere familiarità con il processo e non basarsi su questa esercitazione come guida per comprendere e distribuire Microsoft Entra ID ibridi.

Per altre informazioni sui Microsoft Entra ID ibridi, iniziare con gli articoli seguenti nella documentazione di Microsoft Entra:

Configurare Microsoft Entra Connect

La Microsoft Entra ID ibrida richiede la configurazione di Microsoft Entra Connect per mantenere sincronizzati gli account computer nella Active Directory locale (AD) e l'oggetto dispositivo in Microsoft Entra ID.

A partire dalla versione 1.1.819.0, Microsoft Entra Connect offre una procedura guidata per configurare Microsoft Entra join ibrido. L'uso di tale procedura guidata semplifica il processo di configurazione.

Per configurare Microsoft Entra Connect, sono necessarie le credenziali di un amministratore globale per Microsoft Entra ID. La procedura seguente non deve essere considerata autorevole per la configurazione di Microsoft Entra Connect, ma viene fornita qui per semplificare la configurazione della co-gestione tra Intune e Configuration Manager. Per il contenuto autorevole di questa e delle procedure correlate per la configurazione di Microsoft Entra ID, vedere Configurare Microsoft Entra join ibrido per i domini gestiti nella documentazione di Microsoft Entra.

Configurare un join ibrido Microsoft Entra usando Microsoft Entra Connect

Ottenere e installare la versione più recente di Microsoft Entra Connect (1.1.819.0 o versione successiva).

Avviare Microsoft Entra Connect e quindi selezionare Configura.

Nella pagina Attività aggiuntive selezionare Configura opzioni dispositivo e quindi selezionare Avanti.

Nella pagina Panoramica selezionare Avanti.

Nella pagina Connetti a Microsoft Entra ID immettere le credenziali di un amministratore globale per Microsoft Entra ID.

Nella pagina Opzioni dispositivo selezionare Configura Microsoft Entra join ibrido e quindi selezionare Avanti.

Nella pagina Sistemi operativi del dispositivo selezionare i sistemi operativi usati dai dispositivi nell'ambiente Active Directory e quindi selezionare Avanti.

È possibile selezionare l'opzione per supportare i dispositivi aggiunti a un dominio di livello inferiore di Windows, ma tenere presente che la co-gestione dei dispositivi è supportata solo per Windows 10 o versioni successive.

Nella pagina SCP eseguire la procedura seguente per ogni foresta locale Microsoft Entra Connettersi per configurare il punto di connessione del servizio e quindi selezionare Avanti:

- Selezionare la foresta.

- Selezionare il servizio di autenticazione. Se si dispone di un dominio federato, selezionare Server AD FS a meno che l'organizzazione non disponga esclusivamente di client Windows 10 o versioni successive e che sia stata configurata la sincronizzazione computer/dispositivo o che l'organizzazione usi SeamlessSSO.

- Fare clic su Aggiungi per immettere le credenziali di amministratore dell'organizzazione.

Se si dispone di un dominio gestito, ignorare questo passaggio.

Nella pagina Configurazione federazione immettere le credenziali dell'amministratore di AD FS e quindi selezionare Avanti.

Nella pagina Pronto per la configurazione selezionare Configura.

Nella pagina Configurazione completata selezionare Esci.

Se si verificano problemi con il completamento Microsoft Entra join ibrido per i dispositivi Windows aggiunti a un dominio, vedere Risoluzione dei problemi Microsoft Entra join ibrido per i dispositivi windows correnti.

Configurare le impostazioni client per indirizzare i client alla registrazione con Microsoft Entra ID

Usare Impostazioni client per configurare Configuration Manager client per la registrazione automatica con Microsoft Entra ID.

Aprire la console> di Configuration ManagerPanoramica dell'amministrazione>Impostazioni>client e quindi modificare le impostazioni client predefinite.

Selezionare Servizi cloud.

Nella pagina Impostazioni predefinite impostare Registra automaticamente i nuovi dispositivi Windows 10 aggiunti a un dominio con Microsoft Entra ID su = Sì.

Selezionare OK per salvare questa configurazione.

Configurare la registrazione automatica dei dispositivi in Intune

Verrà quindi configurata la registrazione automatica dei dispositivi con Intune. Con la registrazione automatica, i dispositivi gestiti con Configuration Manager vengono registrati automaticamente con Intune.

La registrazione automatica consente inoltre agli utenti di registrare i dispositivi Windows 10 o successivi in Intune. I dispositivi vengono registrati quando un utente aggiunge il proprio account aziendale al dispositivo di proprietà personale o quando un dispositivo di proprietà dell'azienda viene aggiunto a Microsoft Entra ID.

Accedere al portale di Azure e selezionare Microsoft Entra ID>Mobility (MDM e MAM)>Microsoft Intune.

Configurare l'ambito utente MDM. Specificare uno dei seguenti elementi per configurare i dispositivi degli utenti gestiti da Microsoft Intune e accettare le impostazioni predefinite per i valori URL.

Alcuni: selezionare il Gruppi che può registrare automaticamente i dispositivi Windows 10 o versioni successive

Tutti: tutti gli utenti possono registrare automaticamente i propri dispositivi Windows 10 o versioni successive

Nessuno: disabilitare la registrazione automatica MDM

Importante

Se sia l'ambito utente MAM che la registrazione automatica MDM (ambito utente MDM) sono abilitati per un gruppo, viene abilitato solo MAM. Solo Gestione applicazioni mobili (MAM) viene aggiunto per gli utenti di quel gruppo quando l'area di lavoro si unisce al dispositivo personale. I dispositivi non vengono registrati automaticamente in MDM.

Quando Configuration Manager è impostato per registrare i dispositivi su Intune, è comunque necessario modificare l'ambito utente MDM per la registrazione del token del dispositivo. Configuration Manager usa gli URL MDM archiviati nel database del sito per verificare che il client appartenga al tenant Intune previsto.

Selezionare Salva per completare la configurazione della registrazione automatica.

Tornare a Mobility (MDM e MAM) e quindi selezionare Microsoft Intune Registrazione.

Nota

Alcuni tenant potrebbero non avere queste opzioni da configurare.

Microsoft Intune è la modalità di configurazione dell'app MDM per Microsoft Entra ID. Microsoft Intune Registrazione è un'app Microsoft Entra specifica creata quando si applicano criteri di autenticazione a più fattori per la registrazione iOS e Android. Per altre informazioni, vedere Richiedere l'autenticazione a più fattori per le registrazioni dei dispositivi Intune.

Per Ambito utente MDM selezionare Tutto e quindi Salva.

Abilitare la co-gestione in Configuration Manager

Con la configurazione ibrida Microsoft Entra e le configurazioni client Configuration Manager, è possibile capovolgere il commutatore e abilitare la co-gestione dei dispositivi Windows 10 o successivi. La frase Gruppo pilota viene usata in tutte le finestre di dialogo di configurazione e funzionalità di co-gestione. Un gruppo pilota è una raccolta contenente un subset dei dispositivi Configuration Manager. Usare un gruppo pilota per i test iniziali, aggiungendo i dispositivi in base alle esigenze, fino a quando non si è pronti per spostare i carichi di lavoro per tutti i dispositivi Configuration Manager. Non esiste un limite di tempo per quanto tempo un gruppo pilota può essere usato per i carichi di lavoro. Un gruppo pilota può essere usato a tempo indeterminato se non si vuole spostare il carico di lavoro in tutti i dispositivi Configuration Manager.

Quando si abilita la co-gestione, si assegnerà una raccolta come gruppo pilota. Si tratta di un gruppo che contiene un numero ridotto di client per testare le configurazioni di co-gestione. È consigliabile creare una raccolta appropriata prima di avviare la procedura. È quindi possibile selezionare la raccolta senza uscire dalla procedura a tale scopo. Potrebbero essere necessarie più raccolte perché è possibile assegnare un gruppo pilota diverso per ogni carico di lavoro.

Nota

Poiché i dispositivi vengono registrati nel servizio Microsoft Intune in base al token del dispositivo Microsoft Entra e non a un token utente, alla registrazione verrà applicata solo la restrizione predefinita Intune registrazione.

Abilitare la co-gestione per le versioni 2111 e successive

A partire da Configuration Manager versione 2111, l'esperienza di onboarding di co-gestione è cambiata. La Configurazione guidata collegamento cloud semplifica l'abilitazione della co-gestione e di altre funzionalità cloud. È possibile scegliere un set semplificato di impostazioni predefinite consigliate o personalizzare le funzionalità di collegamento cloud. È anche disponibile una nuova raccolta di dispositivi incorporata per i dispositivi idonei per la co-gestione che consentono di identificare i client. Per altre informazioni sull'abilitazione della co-gestione, vedere Abilitare il collegamento cloud.

Nota

Con la nuova procedura guidata non si spostano i carichi di lavoro contemporaneamente all'abilitazione della co-gestione. Per spostare i carichi di lavoro, si modificheranno le proprietà di co-gestione dopo aver abilitato il collegamento cloud.

Abilitare la co-gestione per le versioni 2107 e precedenti

Quando si abilita la co-gestione, è possibile usare il cloud pubblico di Azure, il cloud Azure per enti pubblici o il cloud Azure China 21Vianet (aggiunto nella versione 2006). Per abilitare la co-gestione, seguire queste istruzioni:

Nella console Configuration Manager passare all'area di lavoro Amministrazione, espandere Servizi cloud e selezionare il nodo Collegamento cloud. Selezionare Configura collegamento cloud sulla barra multifunzione per aprire la Configurazione guidata collegamento cloud.

Per la versione 2103 e versioni precedenti, espandere Servizi cloud e selezionare il nodo Co-management. Selezionare Configura co-gestione sulla barra multifunzione per aprire la Configurazione guidata co-gestione.

Nella pagina di onboarding della procedura guidata scegliere uno degli ambienti seguenti per l'ambiente Azure:

Cloud pubblico di Azure

cloud Azure per enti pubblici

Cloud di Azure Cina (aggiunto nella versione 2006)

Nota

Aggiornare il client Configuration Manager alla versione più recente nei dispositivi prima di eseguire l'onboarding nel cloud di Azure Cina.

Quando si seleziona il cloud di Azure Cina o Azure per enti pubblici cloud, l'opzione Carica nell'interfaccia di amministrazione di Microsoft Endpoint Manager per il collegamento tenant è disabilitata.

Scegliere Accedi. Accedere come amministratore globale Microsoft Entra e quindi selezionare Avanti. L'accesso viene eseguita una sola volta ai fini di questa procedura guidata. Le credenziali non vengono archiviate o riutilizzate altrove.

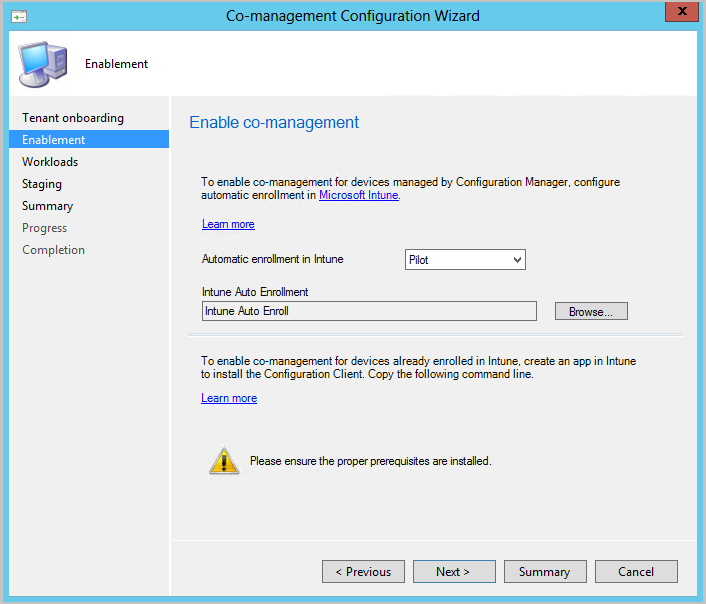

Nella pagina Abilitazione scegliere le impostazioni seguenti:

Registrazione automatica in Intune: abilita la registrazione client automatica in Intune per i client Configuration Manager esistenti. Questa opzione consente di abilitare la co-gestione in un subset di client per testare inizialmente la co-gestione e quindi implementare la co-gestione usando un approccio in più fasi. Se l'utente annulla la registrazione di un dispositivo, il dispositivo verrà registrato nuovamente alla successiva valutazione dei criteri.

- Pilota: solo i client Configuration Manager membri della raccolta di registrazione automatica Intune vengono registrati automaticamente in Intune.

- Tutto: abilitare la registrazione automatica per tutti i client che eseguono Windows 10 versione 1709 o successiva.

- Nessuno: disabilitare la registrazione automatica per tutti i client.

Intune registrazione automatica: questa raccolta deve contenere tutti i client di cui si vuole eseguire l'onboarding nella co-gestione. Si tratta essenzialmente di un superset di tutte le altre raccolte di staging.

La registrazione automatica non è immediata per tutti i client. Questo comportamento consente una migliore scalabilità della registrazione per ambienti di grandi dimensioni. Configuration Manager la registrazione viene casuale in base al numero di client. Ad esempio, se l'ambiente include 100.000 client, quando si abilita questa impostazione, la registrazione avviene per diversi giorni.

Un nuovo dispositivo co-gestito viene ora registrato automaticamente nel servizio Microsoft Intune in base al token del dispositivo Microsoft Entra. Non è necessario attendere l'accesso di un utente al dispositivo per l'avvio della registrazione automatica. Questa modifica consente di ridurre il numero di dispositivi con lo stato di registrazione Accesso utente in sospeso. Per supportare questo comportamento, il dispositivo deve essere in esecuzione Windows 10 versione 1803 o successiva. Per altre informazioni, vedere Stato della registrazione di co-gestione.

Se i dispositivi sono già registrati nella co-gestione, i nuovi dispositivi vengono registrati immediatamente dopo aver soddisfatto i prerequisiti.

Per i dispositivi basati su Internet già registrati in Intune, copiare e salvare il comando nella pagina Abilitazione. Questo comando verrà usato per installare il client Configuration Manager come app in Intune per i dispositivi basati su Internet. Se non si salva questo comando ora, è possibile esaminare la configurazione di co-gestione in qualsiasi momento per ottenere questo comando.

Consiglio

Il comando viene visualizzato solo se sono stati soddisfatti tutti i prerequisiti, ad esempio la configurazione di un gateway di gestione cloud.

Nella pagina Carichi di lavoro, per ogni carico di lavoro, scegliere il gruppo di dispositivi da spostare per la gestione con Intune. Per altre informazioni, vedere Carichi di lavoro.

Se si vuole abilitare solo la co-gestione, non è necessario cambiare i carichi di lavoro ora. È possibile cambiare i carichi di lavoro in un secondo momento. Per altre informazioni, vedere Come cambiare i carichi di lavoro.

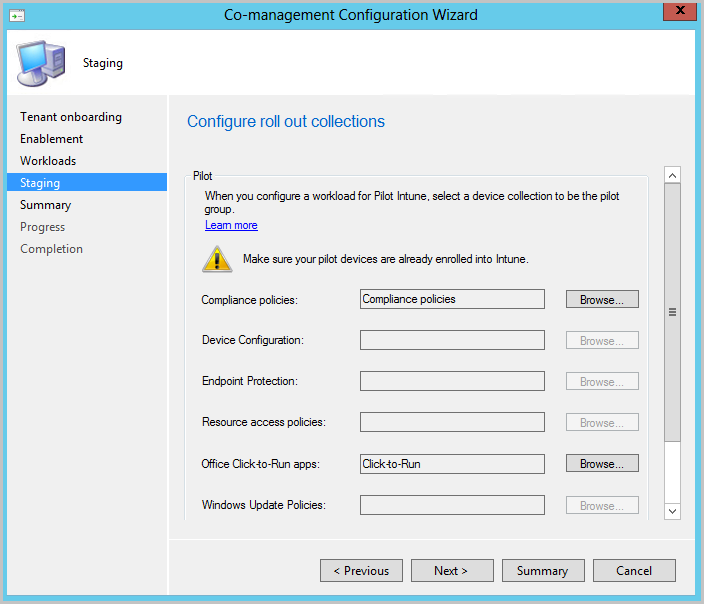

- Intune pilota: consente di impostare il carico di lavoro associato solo per i dispositivi nelle raccolte pilota che verranno specificate nella pagina Gestione temporanea. Ogni carico di lavoro può avere una raccolta pilota diversa.

- Intune: cambia il carico di lavoro associato per tutti i dispositivi Windows 10 co-gestiti o versioni successive.

Importante

Prima di cambiare i carichi di lavoro, assicurarsi di configurare e distribuire correttamente il carico di lavoro corrispondente in Intune. Assicurarsi che i carichi di lavoro siano sempre gestiti da uno degli strumenti di gestione per i dispositivi.

Nella pagina Staging specificare la raccolta pilota per ognuno dei carichi di lavoro impostati su Pilot Intune.

Per abilitare la co-gestione, completare la procedura guidata.

Passaggi successivi

- Esaminare lo stato dei dispositivi co-gestiti con il dashboard di co-gestione

- Iniziare a ottenere valore immediato dalla co-gestione

- Usare l'accesso condizionale e le regole di conformità Intune per gestire l'accesso degli utenti alle risorse aziendali