Integrare Microsoft Defender per endpoint con Intune e dispositivi di onboarding

Usare le informazioni e le procedure in questo articolo per connettersi Microsoft Defender per endpoint con Intune e quindi eseguire l'onboarding e configurare i dispositivi per Defender per endpoint. Le informazioni in questo articolo includono i passaggi generali seguenti:

- Stabilire una connessione da servizio a servizio tra Intune e Microsoft Defender per endpoint. Questa connessione consente a Intune di interagire con Microsoft Defender nei dispositivi, tra cui l'installazione (onboarding) e la configurazione del client Defender per endpoint e l'integrazione dei punteggi di rischio del computer dai dispositivi supportati gestiti con Intune. Vedere i prerequisiti per usare Microsoft Defender per endpoint con Intune.

- Eseguire l'onboarding dei dispositivi in Defender per endpoint. È possibile eseguire l'onboarding dei dispositivi per configurarli per comunicare con Microsoft Defender per endpoint e fornire dati che consentono di valutarne il livello di rischio. Ogni piattaforma ha requisiti separati per l'onboarding in Defender.

- Usare Intune criteri di conformità dei dispositivi per impostare il livello di rischio che si vuole consentire. Microsoft Defender per endpoint report sul livello di rischio dei dispositivi. I dispositivi che superano il livello di rischio consentito vengono identificati come non conformi.

- Usare i criteri di accesso condizionale per impedire agli utenti di accedere alle risorse aziendali mentre usano un dispositivo identificato come non conforme.

- Usare icriteri di protezione delle app per Android e iOS/iPadOS per impostare i livelli di rischio del dispositivo. Protezione di app i criteri funzionano sia con i dispositivi registrati che con i dispositivi non registrati.

Oltre a gestire le impostazioni per Microsoft Defender per endpoint nei dispositivi registrati con Intune, è possibile gestire le configurazioni di sicurezza di Defender per endpoint nei dispositivi non registrati con Intune. Questo scenario è denominato Gestione sicurezza per Microsoft Defender per endpoint e richiede la configurazione dell'interruttore Consenti Microsoft Defender per endpoint per applicare le configurazioni di sicurezza degli endpoint su Attivato. Per altre informazioni, vedere Microsoft Defender per endpoint Security Configuration Management.For more information, see Microsoft Defender per endpoint Security Configuration Management.

Importante

Microsoft Intune termina il supporto per la gestione dell'amministratore di dispositivi Android nei dispositivi con accesso a Google Mobile Services (GMS) il 31 dicembre 2024. Dopo tale data, la registrazione del dispositivo, il supporto tecnico, le correzioni di bug e le correzioni di sicurezza non saranno disponibili. Se attualmente si usa la gestione dell'amministratore dei dispositivi, è consigliabile passare a un'altra opzione di gestione Android in Intune prima della fine del supporto. Per altre informazioni, vedere Termina il supporto per l'amministratore di dispositivi Android nei dispositivi GMS.

Connettere Microsoft Defender per endpoint a Intune

Prima che Intune e Defender per endpoint possano interagire, è necessario configurare la connessione da servizio a servizio tra Intune e Microsoft Defender per endpoint. Si tratta di un'azione una tantum per ogni tenant. L'installazione richiede l'accesso amministrativo sia all'interfaccia di amministrazione Microsoft Defender Security Center che all'interfaccia di amministrazione Microsoft Intune.

Abilitare l'integrazione di Intune e Microsoft Defender per endpoint

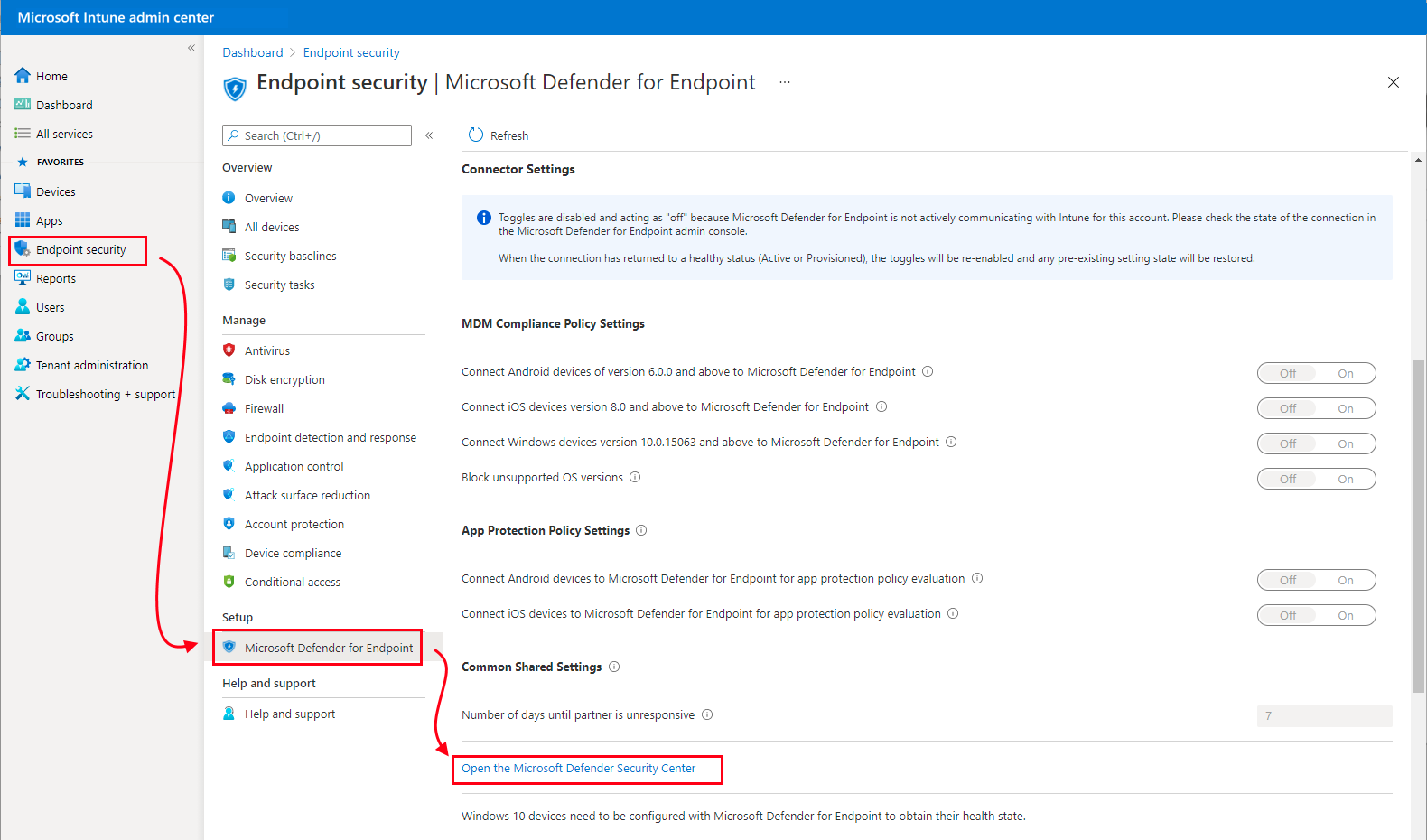

Aprire il portale di Microsoft Defender per endpoint all'indirizzo security.microsoft.com. L'interfaccia di amministrazione Intune include anche un collegamento al portale di Defender per endpoint.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Sicurezza endpoint>Microsoft Defender per endpoint ed esaminare lo stato della connessione nella parte superiore della pagina. Se è abilitato, Defender e Intune sono già connessi ed è possibile passare al passaggio 2.

Se lo stato è Non disponibile, continuare qui.

Scorrere verso il basso fino alla fine della pagina Microsoft Defender per endpoint e selezionare il collegamento Apri il Microsoft Defender Security Center per aprire il Microsoft Defender per il portale e continuare con il passaggio numerato successivo.

Consiglio

Se la connessione è già attiva, il collegamento per aprire il portale di Defender legge: Aprire la console di amministrazione Microsoft Defender per endpoint.

Nel portale di Microsoft Defender:

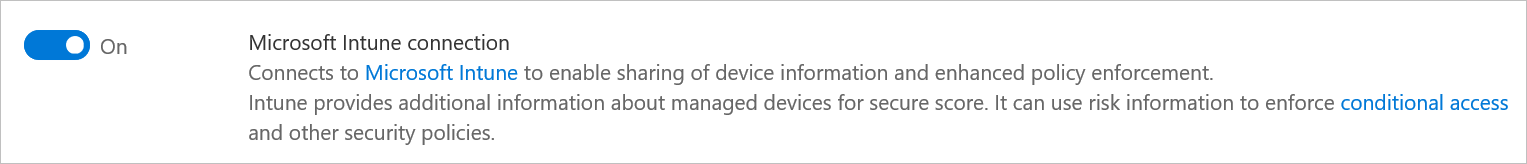

Usare il riquadro a sinistra per scorrere verso il basso e selezionare Impostazioni>Endpoint>Funzionalità avanzate.

Nel riquadro Funzionalità avanzate scorrere verso il basso per individuare la voce per Microsoft Intune connessione e impostare l'interruttore su Attivato.

Selezionare Salva preferenze per completare la connessione tra Intune e Defender per endpoint.

Nota

Una volta stabilita la connessione, si prevede che i servizi vengano sincronizzati tra loro almeno una volta ogni 24 ore. Il numero di giorni senza sincronizzazione fino a quando la connessione non viene considerata non risponde è configurabile nell'interfaccia di amministrazione Microsoft Intune. Selezionare Sicurezza> endpoint Microsoft Defender per endpoint>Numero di giorni fino a quando il partner non risponde

Tornare alla pagina Microsoft Defender per endpoint nell'interfaccia di amministrazione Microsoft Intune in cui si configurano gli aspetti dell'integrazione di Defender per endpoint. Lo stato della connessione dovrebbe ora essere abilitato.

In questa pagina esaminare ogni categoria e le configurazioni disponibili per il supporto della piattaforma e le opzioni specifiche delle piattaforme che si prevede di usare e impostare tali interruttori su Sì. È possibile tornare in un secondo momento per abilitare o disabilitare una di queste opzioni.

Per configurare le integrazioni seguenti di Microsoft Defender per endpoint, all'account deve essere assegnato un ruolo Intune controllo degli accessi in base al ruolo che include Lettura e modifica per l'autorizzazione Mobile Threat Defense in Intune. Il ruolo di amministratore predefinito di Endpoint Security Manager per Intune include queste autorizzazioni.

Valutazione dei criteri di conformità: per usare Defender per endpoint con i criteri di conformità, configurare quanto segue in Valutazione dei criteri di conformità per le piattaforme supportate:

- Impostare Connetti dispositivi Android su Microsoft Defender per endpoint su Attivato

- Impostare Connect iOS/iPadOS devices to Microsoft Defender per endpoint to On (Connetti dispositivi iOS/iPadOS su Attivato)

- Impostare Connetti dispositivi Windows su Microsoft Defender per endpoint su Attivato

Quando queste configurazioni sono attivate, i dispositivi applicabili gestiti con Intune e i dispositivi registrati in futuro sono connessi a Microsoft Defender per endpoint per la conformità.

Per i dispositivi iOS, Defender per endpoint supporta anche le impostazioni seguenti che consentono di fornire la valutazione della vulnerabilità delle app in Microsoft Defender per endpoint per iOS. Per altre informazioni sull'uso delle due impostazioni seguenti, vedere Configurare la valutazione della vulnerabilità delle app.

Abilita sincronizzazione app per dispositivi iOS: impostata su Sì per consentire a Defender per endpoint di richiedere i metadati delle applicazioni iOS da Intune da usare a scopo di analisi delle minacce. Il dispositivo iOS deve essere registrato in MDM e fornire dati dell'app aggiornati durante l'archiviazione del dispositivo.

Inviare dati completi sull'inventario delle applicazioni nei dispositivi iOS/iPadOS di proprietà personale: questa impostazione controlla i dati di inventario dell'applicazione che Intune condivisi con Defender per endpoint quando Defender per endpoint sincronizza i dati dell'app e richiede l'elenco di inventario delle app.

Se impostato su Attivato, Defender per endpoint può richiedere un elenco di applicazioni da Intune per dispositivi iOS/iPadOS di proprietà personale. Questo elenco include app e app non gestite distribuite tramite Intune.

Se impostato su Disattivato, i dati sulle app non gestite non vengono forniti. Intune condivide i dati per le app distribuite tramite Intune.

Per altre informazioni, vedere Opzioni di attivazione/disattivazione di Mobile Threat Defense.

Protezione di app valutazione dei criteri: configurare gli interruttori seguenti per l'uso di Defender per endpoint con Intune criteri di protezione delle app per Android e iOS/iPadOS, configurare quanto segue in Valutazione dei criteri di Protezione di app per le piattaforme usate:

- Impostare Connetti dispositivi Android su Microsoft Defender per Endpoint su Attivato.

- Impostare Connect iOS/iPadOS devices to Microsoft Defender per endpoint on (Connetti dispositivi iOS/iPadOS) su On (Attivato).

Per altre informazioni, vedere Opzioni di attivazione/disattivazione di Mobile Threat Defense.

Seleziona Salva.

Consiglio

A partire dalla versione del servizio Intune di agosto 2023 (2308), i criteri di accesso condizionale classico non vengono più creati per il connettore Microsoft Defender per endpoint. Se il tenant ha un criterio CA classico creato in precedenza per l'integrazione con Microsoft Defender per endpoint, può essere eliminato. Per visualizzare i criteri di accesso condizionale classici, in Azure passare a Microsoft Entra ID>Criteri classici di Accesso> condizionale.

Eseguire l'onboarding dei dispositivi

Dopo aver stabilito la connessione da servizio a servizio tra Intune e Microsoft Defender per endpoint, usare Intune per eseguire l'onboarding dei dispositivi gestiti in Microsoft Defender per endpoint. L'onboarding prevede la registrazione dei dispositivi nel servizio Defender per endpoint per assicurarsi che siano protetti e monitorati per le minacce alla sicurezza e consenta la raccolta di dati sui livelli di rischio del dispositivo.

Quando si esegue l'onboarding dei dispositivi, assicurarsi di usare la versione più recente di Microsoft Defender per endpoint per ogni piattaforma.

Il processo di onboarding dei dispositivi in Defender per endpoint varia in base alla piattaforma.

Aggiungere dispositivi Windows

Con una connessione tra Intune e Defender stabilita, Intune riceve automaticamente un pacchetto di configurazione di onboarding da Defender che può essere usato da Intune per eseguire l'onboarding dei dispositivi Windows. Questo pacchetto viene usato da Intune criteri EDR per configurare i dispositivi per comunicare con i servizi Microsoft Defender per endpoint e per analizzare i file e rilevare le minacce. I dispositivi caricati segnalano anche il livello di rischio a Microsoft Defender per endpoint in base ai criteri di conformità.

L'onboarding di un dispositivo tramite il pacchetto di configurazione è un'azione occasionale.

Per distribuire il pacchetto di onboarding per i dispositivi Windows, è possibile scegliere di usare un'opzione di criteri EDR preconfigurata, che viene distribuita nel gruppo Tutti i dispositivi per eseguire l'onboarding di tutti i dispositivi Windows applicabili oppure è possibile creare manualmente i criteri EDR per distribuzioni più granulari, che richiede di completare alcuni passaggi aggiuntivi.

Usare i criteri preconfigurati

Con questo percorso si specifica un nome per i criteri di onboarding e si seleziona sia la piattaforma che il profilo. Altre impostazioni sono preselezionate e includono l'uso del pacchetto di onboarding senza impostazioni aggiuntive, l'uso del tag di ambito Predefinito e l'assegnazione al gruppo Tutti i dispositivi . Non è possibile modificare queste opzioni durante la creazione dei criteri, ma è possibile tornare in un secondo momento per modificare i dettagli dei criteri.

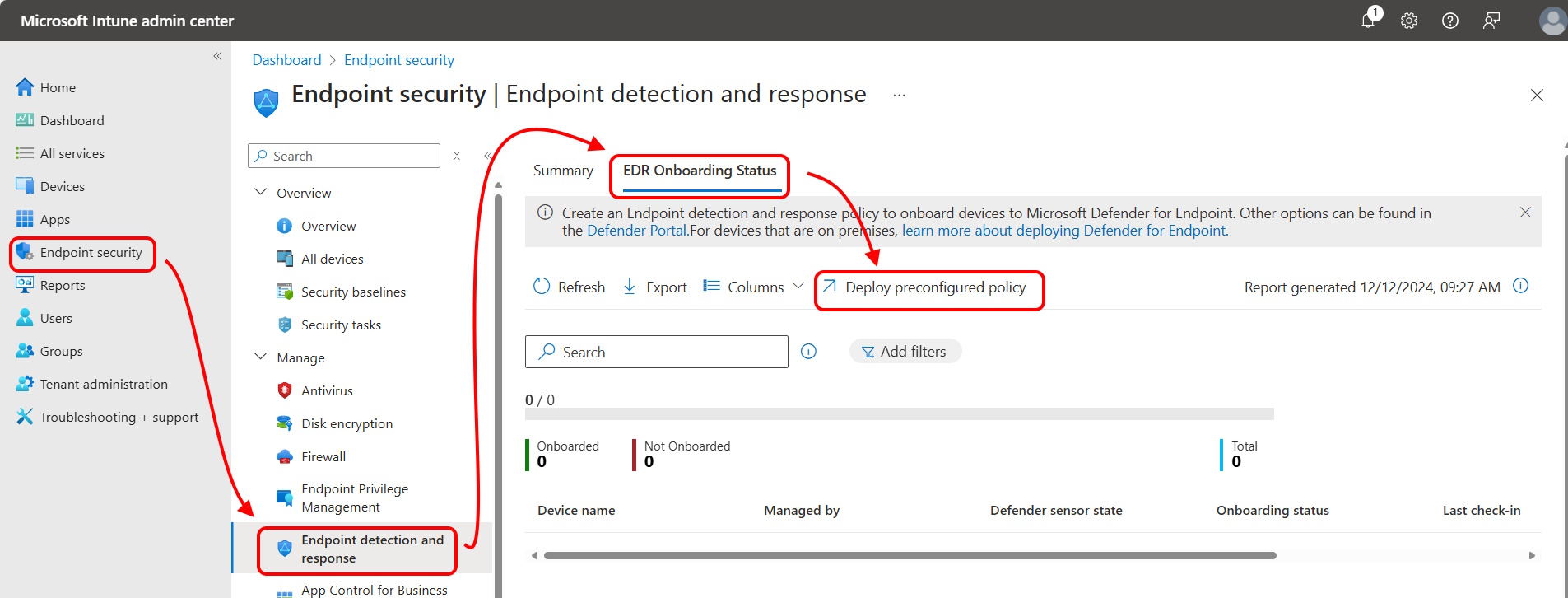

Aprire l'interfaccia di amministrazione Microsoft Intune e passare aRilevamento e risposta> degli endpoint di sicurezza> degli endpoint e selezionare la scheda Stato onboarding EDR.

In questa scheda selezionare Distribuisci criteri preconfigurati.

In Piattaforma selezionare Windows per i dispositivi gestiti direttamente da Intune o Windows (ConfigMgr) per i dispositivi gestiti tramite lo scenario collegamento tenant. Per Profilo selezionare Rilevamento endpoint e risposta.

Specificare un nome per i criteri.

Nella pagina Rivedi e crea è possibile esaminare la configurazione di questi criteri. Quando si è pronti, selezionare Salva per salvare questo criterio, che inizia immediatamente a essere distribuito nel gruppo Tutti i dispositivi .

Creare criteri EDR personalizzati:

Con questo percorso, è possibile definire tutti gli aspetti dei criteri di onboarding iniziale prima che inizi la distribuzione nei dispositivi.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Endpoint security>Endpoint detection and response (Rilevamento endpoint e risposta> ) e nella scheda Riepilogo selezionare Crea criteri.

Per Piattaforma selezionare Windows, in Profilo selezionare Rilevamento endpoint e risposta e quindi selezionare Crea.

Nella pagina Informazioni di base immettere un nome e una descrizione (facoltativo) per il profilo e quindi scegliere Avanti.

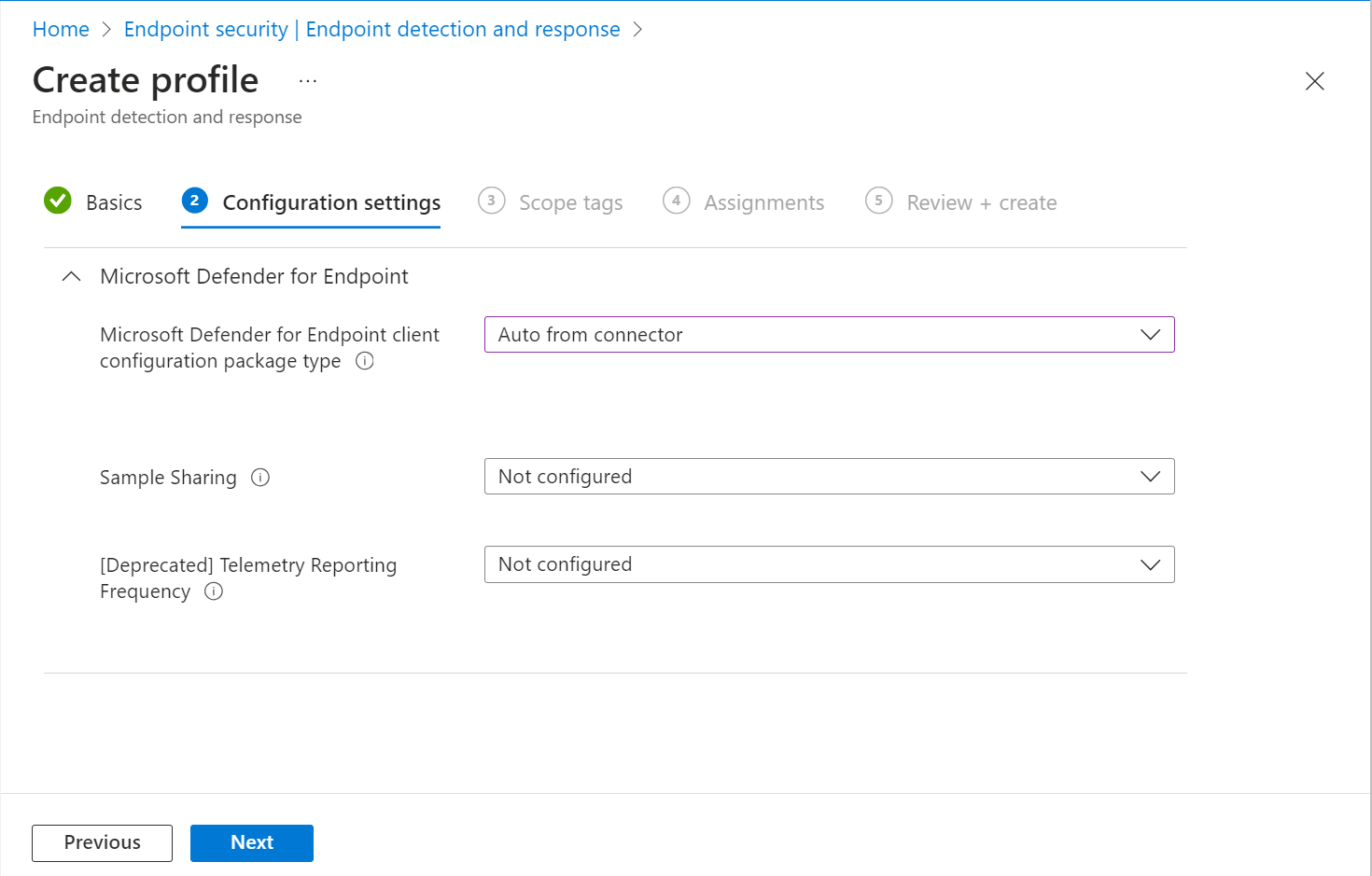

Nella pagina Impostazioni di configurazione configurare le opzioni seguenti in base alle esigenze:

Microsoft Defender per endpoint tipo di pacchetto di configurazione client: selezionare Auto from connector (Auto dal connettore). Con questa opzione, i criteri di onboarding usano automaticamente il BLOB di onboarding che Intune ricevuto da Microsoft Defender. Se si esegue l'onboarding in una distribuzione di Defender per endpoint diversa o disconnessa, selezionare Onboarding e incollare il testo dal file BLOB WindowsDefenderATP.onboarding nel campo Onboarding (Dispositivo).

Condivisione di esempio: restituisce o imposta il parametro di configurazione Microsoft Defender per endpoint Sample Sharing.

[Deprecato] Frequenza dei report di telemetria: questa impostazione è deprecata e non si applica più ai nuovi dispositivi. L'impostazione rimane visibile nell'interfaccia utente dei criteri per la visibilità per i criteri meno recenti configurati.

Nota

Lo screenshot precedente mostra le opzioni di configurazione dopo aver configurato una connessione tra Intune e Microsoft Defender per endpoint. Quando si è connessi, i dettagli per i BLOB di onboarding e offboarding vengono generati automaticamente e trasferiti in Intune.

Se questa connessione non è stata configurata correttamente, l'impostazione Microsoft Defender per endpoint tipo di pacchetto di configurazione client include solo le opzioni per specificare i BLOB di onboarding e offboard.

Selezionare Successivo per aprire la pagina Tag di ambito. I tag di ambito sono facoltativi. Selezionare Avanti per continuare.

Nella pagina Assegnazioni selezionare i gruppi che riceveranno questo profilo. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Quando si esegue la distribuzione nei gruppi di utenti, un utente deve accedere a un dispositivo prima che i criteri vengano applicati e il dispositivo possa eseguire l'onboarding in Defender per endpoint.

Selezionare Avanti per continuare.

Al termine, nella pagina Rivedi e crea scegliere Crea. Il nuovo profilo viene visualizzato nell'elenco quando si seleziona il tipo di criterio per il profilo creato.

Consiglio

Quando si usano più criteri o tipi di criteri, ad esempio i criteri di configurazione del dispositivo e i criteri di rilevamento e risposta degli endpoint per gestire le stesse impostazioni del dispositivo, è possibile creare conflitti di criteri per i dispositivi. Per altre informazioni sui conflitti, vedere Gestire i conflitti nell'articolo Gestire i criteri di sicurezza .

Eseguire l'onboarding dei dispositivi macOs

Dopo aver stabilito la connessione da servizio a servizio tra Intune e Microsoft Defender per endpoint, è possibile eseguire l'onboarding dei dispositivi macOS in Microsoft Defender per endpoint. L'onboarding configura i dispositivi affinché comunichino con Microsoft Defender Endpoint, che raccoglie quindi i dati sul livello di rischio dei dispositivi.

Intune non supporta un pacchetto di onboarding automatico per macOS come per i dispositivi Windows. Per indicazioni sulla configurazione di Intune, vedere Microsoft Defender per endpoint per macOS.

Per altre informazioni su Microsoft Defender per endpoint per Mac, incluse le novità della versione più recente, vedere Microsoft Defender per endpoint per Mac nella documentazione sulla sicurezza di Microsoft 365.

Eseguire l'onboarding dei dispositivi Android

Dopo aver stabilito la connessione da servizio a servizio tra Intune e Microsoft Defender per endpoint, è possibile eseguire l'onboarding dei dispositivi Android in Microsoft Defender per endpoint.

Intune non supporta un pacchetto di onboarding automatico per Android come per i dispositivi Windows. Per indicazioni sulla configurazione per Intune, vedere Panoramica di Microsoft Defender per endpoint per Android nella documentazione Microsoft Defender per endpoint per i prerequisiti e le istruzioni di onboarding per Android.

Per i dispositivi che eseguono Android, è possibile anche usare i criteri di Intune per modificare Microsoft Defender per endpoint in Android. Per altre informazioni, vedere Protezione Web di Microsoft Defender per endpoint.

Eseguire l'onboarding di dispositivi iOS/iPadOS

Dopo aver stabilito la connessione da servizio a servizio tra Intune e Microsoft Defender per endpoint, è possibile eseguire l'onboarding dei dispositivi iOS/iPadOS in Microsoft Defender per endpoint.

Intune non supporta un pacchetto di onboarding automatico per iOS/iPadOS come per i dispositivi Windows. Per indicazioni sulla configurazione per Intune, vedere Panoramica delle Microsoft Defender per endpoint per iOS nella documentazione Microsoft Defender per endpoint per i prerequisiti e istruzioni di onboarding per iOS/iPadOS.

Per i dispositivi che eseguono iOS/iPadOS (in modalità con supervisione), è possibile usare funzionalità specializzate in base alle maggiori funzionalità di gestione offerte dalla piattaforma in questi tipi di dispositivi. Per sfruttare queste funzionalità, l'app Defender deve sapere se un dispositivo è in modalità di supervisione. Per altre informazioni, vedere Completare la distribuzione per i dispositivi con supervisione.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare App>Criteri di configurazione> delle app+ Aggiungi e quindi selezionareDispositivi gestiti dall'elenco a discesa.

Nella pagina Informazioni di base immettere un nome e una descrizione (facoltativo) per il profilo, selezionare Piattaforma come iOS/iPadOS e quindi scegliere Avanti.

Selezionare App di destinazione come Microsoft Defender per iOS.

Nella pagina Impostazioni impostare la chiave di configurazione come issupervised, quindi Tipo valore come stringa con {{issupervised}} come valore di configurazione.

Selezionare Successivo per aprire la pagina Tag di ambito. I tag di ambito sono facoltativi. Selezionare Avanti per continuare.

Nella pagina Assegnazioni selezionare i gruppi che riceveranno questo profilo. Per questo scenario, è consigliabile scegliere come destinazione Tutti i dispositivi. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Quando si distribuiscono i criteri ai gruppi di utenti, un utente deve accedere a un dispositivo prima dell'applicazione dei criteri.

Seleziona Avanti.

Al termine, nella pagina Rivedi e crea scegliere Crea. Il nuovo profilo appena creato viene visualizzato nell'elenco dei profili.

Visualizzare il numero di dispositivi di cui viene eseguita l'onboarding in Microsoft Defender per endpoint

È possibile visualizzare un report sullo stato di onboarding del dispositivo dall'interfaccia di amministrazione Intune passando aRilevamento e risposta> degli endpoint di sicurezza> degli endpoint e selezionando la scheda Stato onboarding EDR.

Per visualizzare queste informazioni, all'account deve essere assegnato un ruolo di Intune che include Lettura per l'autorizzazione Microsoft Defender Advanced Threat Protection.

Creare e assegnare criteri di conformità per impostare il livello di rischio del dispositivo

Per i dispositivi Android, iOS/iPadOS e Windows, i criteri di conformità determinano il livello di rischio che si considera accettabile per un dispositivo.

Se non si ha familiarità con la creazione di criteri di conformità, fare riferimento alla procedura Crea un criterio nell'articolo Creare criteri di conformità in Microsoft Intune. Le informazioni seguenti sono specifiche per la configurazione di Microsoft Defender per endpoint come parte di un criterio di conformità.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Conformità dispositivi>. Nella scheda Criteri selezionare + Crea criterio.

Per Piattaforma usare la casella a discesa per selezionare una delle opzioni seguenti:

- Amministratore del dispositivo Android

- Android Enterprise

- iOS/iPadOS

- Windows 10 e versioni successive

Selezionare quindi Crea.

Nella scheda Informazioni di base specificare un nome che consenta di identificare questo criterio in un secondo momento. È anche possibile scegliere di specificare una descrizione.

Nella scheda Impostazioni di conformità espandere la categoria Microsoft Defender per endpoint e impostare l'opzione Richiedi al dispositivo di trovarsi al livello preferito o sotto il punteggio di rischio del computer.

Le classificazioni del livello di minaccia sono determinate da Microsoft Defender per endpoint.

- Chiaro: questo livello è il più sicuro. Il dispositivo non può avere minacce esistenti e accedere comunque alle risorse aziendali. Se viene rilevata qualsiasi minaccia, il dispositivo viene valutato come non conforme. Microsoft Defender per endpoint usa il valore Sicuro.

- Basso: il dispositivo è conforme se esistono solo minacce di basso livello. I dispositivi con livelli di minaccia medio o alto non sono conformi.

- Medio: il dispositivo è conforme se le minacce rilevate nel dispositivo sono basse o medie. Se viene rilevata la presenza di minacce di livello alto, il dispositivo viene considerato non conforme.

- Alto: questo livello è il meno sicuro e consente tutti i livelli di minaccia. I dispositivi con livelli di minaccia alti, medi o bassi sono considerati conformi.

Completare la configurazione dei criteri, inclusa l'assegnazione dei criteri ai gruppi applicabili.

Creare e assegnare criteri di protezione delle app per impostare il livello di rischio del dispositivo

Usare la procedura per creare criteri di protezione delle applicazioni per iOS/iPadOS o Android e usare le informazioni seguenti nelle pagine App, Avvio condizionale e Assegnazioni :

App: selezionare le app di destinazione dei criteri di protezione delle app. Per questo set di funzionalità, le app vengono bloccate o cancellate selettivamente in base alla valutazione dei rischi del dispositivo del fornitore di Mobile Threat Defense scelto.

Avvio condizionale: sotto Condizioni del dispositivo, usare la casella a discesa per selezionare Massimo livello di minaccia consentito per il dispositivo.

Opzioni per il Valore del livello di minaccia:

- Protetto: questo livello è il più sicuro. Nel dispositivo non possono essere presenti minacce per poter accedere alle risorse aziendali. Se viene rilevata qualsiasi minaccia, il dispositivo viene valutato come non conforme.

- Basso: il dispositivo è conforme se sono presenti solo minacce di livello basso. In presenza di minacce di livello alto, il dispositivo verrà messo in stato di non conformità.

- Medio: il dispositivo è conforme se le minacce presenti nel dispositivo sono di livello basso o medio. Se viene rilevata la presenza di minacce di livello alto, il dispositivo viene considerato non conforme.

- Alto: questo livello è il meno sicuro e permette tutti i livelli di minaccia, usando Mobile Threat Defense solo a scopo di report. È necessario che nei dispositivi l'app MTD sia attivata con questa impostazione.

Opzioni per Azione:

- Blocca accesso

- Cancella i dati

Assegnazioni: assegnare i criteri a gruppi di utenti. I dispositivi usati dai membri del gruppo vengono valutati per l'accesso ai dati aziendali nelle app di destinazione tramite la protezione delle app di Intune.

Importante

Se si crea un criterio di protezione per un'app protetta, viene valutato il livello di minaccia del dispositivo. I dispositivi che, a causa del modo in cui sono stati configurati, non soddisfano un livello accettabile, vengono bloccati o cancellati in modo selettivo tramite l'avvio condizionale. Ai dispositivi bloccati, inoltre, viene impedito di accedere alle risorse aziendali fino a quando la minaccia sul dispositivo non viene risolta e segnalata a Intune da parte del fornitore di soluzioni MTD scelto.

Creare un criterio di accesso condizionale

I criteri di accesso condizionale possono usare i dati di Microsoft Defender per endpoint per bloccare l'accesso alle risorse per i dispositivi che superano il livello di minaccia impostato. È possibile bloccare l'accesso dal dispositivo alle risorse aziendali, ad esempio SharePoint o Exchange Online.

Consiglio

L'accesso condizionale è una tecnologia Microsoft Entra. Il nodo Accesso condizionale trovato nell'interfaccia di amministrazione Microsoft Intune è il nodo di Microsoft Entra.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Endpoint security>Conditional Access>Create new policy (Crea nuovi criteri). Poiché Intune presenta l'interfaccia utente di creazione dei criteri per l'accesso condizionale dal portale di Azure, l'interfaccia è diversa dal flusso di lavoro di creazione dei criteri che si potrebbe avere familiarità.

Immettere un nome di criterio.

Per Gli utenti, usare le schede Includi ed Escludi per configurare i gruppi che riceveranno questo criterio.

Per Risorse di destinazione, impostare Selezionare l'applicazione di questo criterio alleapp cloud e quindi scegliere le app da proteggere. Ad esempio, scegliere Seleziona app e quindi selezionare Seleziona, cercare e selezionare Office 365 SharePoint Online e Office 365 Exchange Online.

In Condizioni selezionare App client e quindi impostare Configura su Sì. Selezionare quindi le caselle di controllo per app browser e per dispositivi mobili e client desktop. Selezionare quindi Fine per salvare la configurazione dell'app client.

Per Concedi, configurare questo criterio per l'applicazione in base alle regole di conformità del dispositivo. Ad esempio:

- Selezionare Concedi accesso.

- Selezionare la casella di controllo Richiedi che il dispositivo sia contrassegnato come conforme.

- Selezionare Richiedi tutti i controlli selezionati. Scegliere Seleziona per salvare la configurazione concedi.

In Abilita criterio selezionare Sì e quindi Crea per salvare le modifiche.

Contenuto correlato

- Configurare le impostazioni di Microsoft Defender per endpoint in Android

- Monitorare la conformità per i livelli di rischio

Per altre informazioni, vedere la documentazione Intune:

- Usare le attività di sicurezza con Gestione vulnerabilità di Defender per endpoint per correggere i problemi nei dispositivi

- Introduzione ai criteri di conformità dei dispositivi

- Panoramica dei criteri di protezione delle app

Per altre informazioni, vedere la documentazione Microsoft Defender per endpoint: