Gestire la sicurezza degli endpoint in Microsoft Intune

Come Amministrazione di sicurezza, usare il nodo Sicurezza degli endpoint in Intune per configurare la sicurezza dei dispositivi e per gestire le attività di sicurezza per i dispositivi quando tali dispositivi sono a rischio. I criteri di sicurezza degli endpoint sono progettati per consentire di concentrarsi sulla sicurezza dei dispositivi e attenuare i rischi. Le attività disponibili consentono di identificare i dispositivi a rischio, di correggere tali dispositivi e di ripristinarli in uno stato conforme o più sicuro.

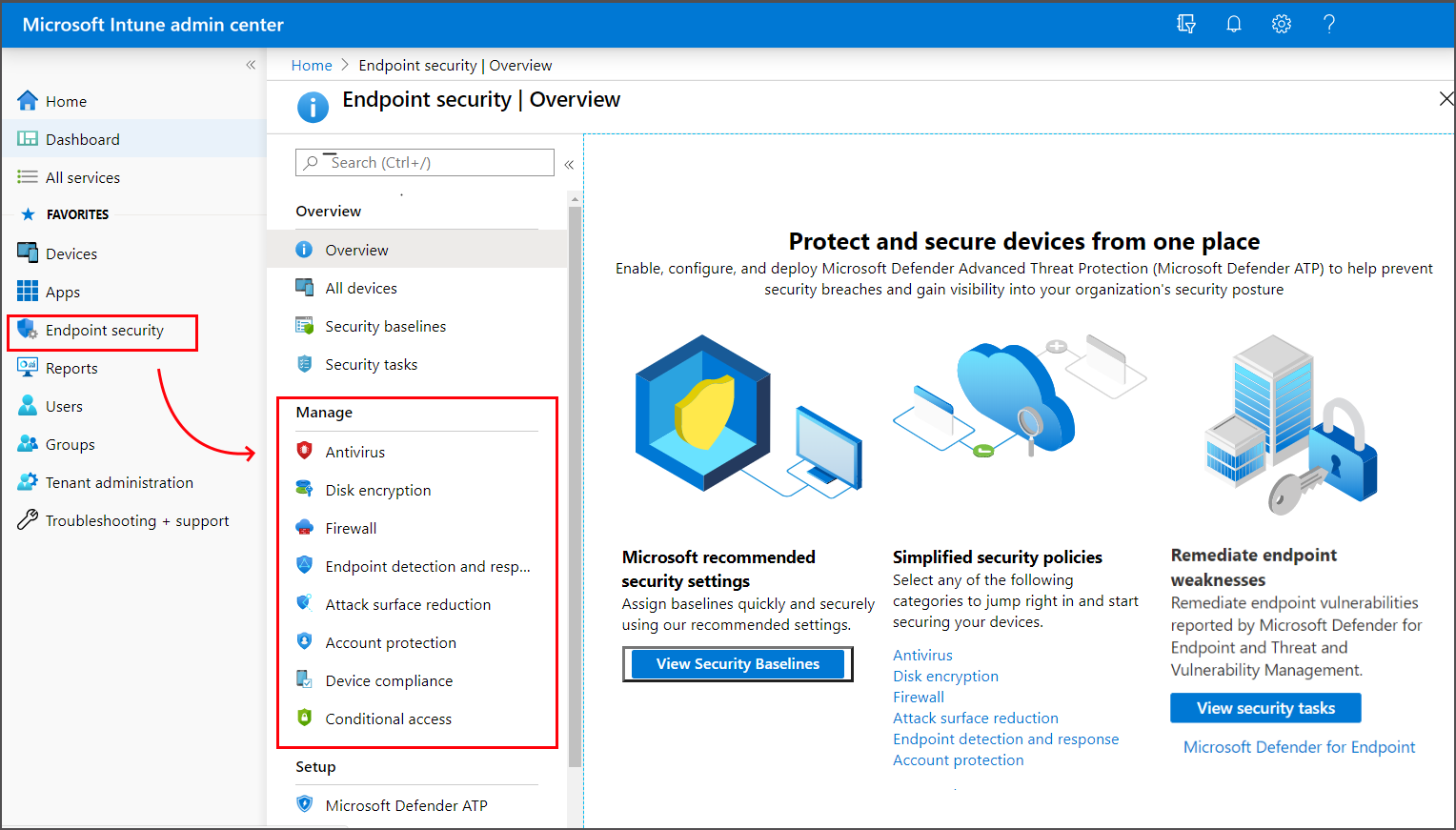

Il nodo Sicurezza degli endpoint raggruppa gli strumenti disponibili tramite Intune che è possibile usare per proteggere i dispositivi:

Esaminare lo stato di tutti i dispositivi gestiti. Usare la visualizzazione Tutti i dispositivi in cui è possibile visualizzare la conformità dei dispositivi da un livello elevato. Eseguire quindi il drill-in a dispositivi specifici per comprendere quali criteri di conformità non vengono soddisfatti, in modo da poterli risolvere.

Distribuire baseline di sicurezza che stabiliscono configurazioni di sicurezza consigliate per i dispositivi. Intune include baseline di sicurezza per i dispositivi Windows e un elenco crescente di applicazioni, ad esempio Microsoft Defender per endpoint e Microsoft Edge. Le baseline di sicurezza sono gruppi preconfigurati di impostazioni di Windows che consentono di applicare una configurazione consigliata dai team di sicurezza pertinenti.

Gestire le configurazioni di sicurezza nei dispositivi tramite criteri strettamente incentrati. Ogni criterio di sicurezza degli endpoint è incentrato su aspetti della sicurezza dei dispositivi, ad esempio antivirus, crittografia del disco, firewall e diverse aree rese disponibili tramite l'integrazione con Microsoft Defender per endpoint.

Stabilire i requisiti dei dispositivi e degli utenti tramite i criteri di conformità. Con i criteri di conformità, si impostano le regole che i dispositivi e gli utenti devono soddisfare per essere considerati conformi. Le regole possono includere versioni del sistema operativo, requisiti delle password, livelli di minaccia del dispositivo e altro ancora.

Quando si esegue l'integrazione con Microsoft Entra criteri di accesso condizionale per applicare i criteri di conformità, è possibile controllare l'accesso alle risorse aziendali sia per i dispositivi gestiti che per i dispositivi non ancora gestiti.

Integrare Intune con il team di Microsoft Defender per endpoint. Integrando con Microsoft Defender per endpoint si ottiene l'accesso alle attività di sicurezza. Le attività di sicurezza legano strettamente Microsoft Defender per endpoint e Intune per aiutare il team di sicurezza a identificare i dispositivi a rischio e a distribuire passaggi di correzione dettagliati per Intune amministratori che possono quindi intervenire.

Le sezioni seguenti di questo articolo illustrano le diverse attività che è possibile eseguire dal nodo di sicurezza degli endpoint dell'interfaccia di amministrazione e le autorizzazioni di controllo degli accessi in base al ruolo necessarie per usarle.

Panoramica della sicurezza degli endpoint

Quando si apre il nodo Sicurezza endpoint nell'interfaccia di amministrazione Microsoft Intune, per impostazione predefinita viene visualizzata la pagina Panoramica.

La pagina Panoramica della sicurezza degli endpoint presenta un dashboard consolidato con visualizzazioni e informazioni che vengono estratte dai nodi più incentrati della sicurezza degli endpoint, tra cui Antivirus, Rilevamento endpoint e risposta e Microsoft Defender per endpoint:

Stato di Defender per Endpoint Connector : questa visualizzazione visualizza lo stato corrente per Defender per Endpoint Connector a livello di tenant. L'etichetta per questa visualizzazione funge anche da collegamento per aprire il portale di Microsoft Defender per endpoint.

Questa stessa visualizzazione è disponibile nella scheda Riepilogo del nodo Criteri di rilevamento e risposta degli endpoint .

Dispositivi Windows caricati in Defender per endpoint : questa tabella visualizza lo stato a livello di tenant per l'onboarding di rilevamento e risposta degli endpoint (EDR), con il conteggio dei dispositivi che sono e non sono stati caricati. L'etichetta per questa visualizzazione è un collegamento che apre la scheda Riepilogo del nodo Criteri di rilevamento e risposta degli endpoint.

Sono inclusi due collegamenti aggiuntivi:

Distribuire criteri preconfigurati : questo collegamento apre il nodo dei criteri per il rilevamento e la risposta degli endpoint in cui è possibile distribuire un criterio per l'onboarding dei dispositivi in Defender.

Eseguire l'onboarding dei dispositivi in Defender per endpoint: collegamento per aprire il portale di Defender, in cui è possibile eseguire altre operazioni per eseguire l'onboarding dei dispositivi all'esterno del flusso di lavoro semplificato di Intune.

Stato dell'agente antivirus: questa visualizzazione visualizza i dettagli di riepilogo del report sullo stato dell'agente antivirus di Intune, altrimenti disponibile nell'interfaccia di amministrazione Intune passando a Report>Microsoft Defender Antivirus in cui si trova il report nella scheda Riepilogo.

Altri report di monitoraggio: questa sezione include riquadri che aprono report aggiuntivi Microsoft Defender Antivirus, incluso stato del firewall malware rilevato. Un altro riquadro apre il portale di Defender in cui è possibile visualizzare i dati sull'integrità del sensore e dell'antivirus.

Gestire i dispositivi

Il nodo Sicurezza endpoint include la visualizzazione Tutti i dispositivi, in cui è possibile visualizzare un elenco di tutti i dispositivi della Microsoft Entra ID disponibili in Microsoft Intune.

Da questa vista, è possibile selezionare i dispositivi per eseguire il drill-in per altre informazioni, ad esempio i criteri con cui un dispositivo non è conforme. È anche possibile usare l'accesso da questa visualizzazione per correggere i problemi relativi a un dispositivo, tra cui il riavvio di un dispositivo, l'avvio di un'analisi del malware o la rotazione delle chiavi BitLocker in un dispositivo Window 10.

Per altre informazioni, vedere Gestire i dispositivi con sicurezza degli endpoint in Microsoft Intune.

Gestire le baseline di sicurezza

Le baseline di sicurezza in Intune sono gruppi preconfigurati di impostazioni che sono consigli sulle procedure consigliate dai team di sicurezza Microsoft pertinenti per il prodotto. Intune supporta le baseline di sicurezza per le impostazioni del dispositivo Windows 10/11, Microsoft Edge, Microsoft Defender per endpoint Protection e altro ancora.

È possibile usare le baseline di sicurezza per distribuire rapidamente una configurazione consigliata delle impostazioni del dispositivo e dell'applicazione per proteggere utenti e dispositivi. Le baseline di sicurezza sono supportate per i dispositivi che eseguono Windows 10 versione 1809 e successive e Windows 11.

Per altre informazioni, vedere Usare le baseline di sicurezza per configurare i dispositivi Windows in Intune.

Le baseline di sicurezza sono uno dei diversi metodi in Intune per configurare le impostazioni nei dispositivi. Quando si gestiscono le impostazioni, è importante comprendere quali altri metodi sono in uso nell'ambiente che possono configurare i dispositivi in modo da evitare conflitti. Vedere Evitare conflitti di criteri più avanti in questo articolo.

Esaminare le attività di sicurezza da Microsoft Defender per endpoint

Integrando Intune con Microsoft Defender per endpoint, è possibile esaminare le attività di sicurezza in Intune che identificano i dispositivi a rischio e fornire i passaggi per mitigare tale rischio. È quindi possibile usare le attività per segnalare a Microsoft Defender per endpoint quando tali rischi vengono mitigati correttamente.

Il team Microsoft Defender per endpoint determina quali dispositivi sono a rischio e passa tali informazioni al team Intune come attività di sicurezza. Con pochi clic, creano un'attività di sicurezza per Intune che identifica i dispositivi a rischio, la vulnerabilità e fornisce indicazioni su come mitigare tale rischio.

Gli amministratori Intune esaminano le attività di sicurezza e quindi agiscono all'interno Intune per correggere tali attività. Una volta mitigato, impostano l'attività su completare, che comunica lo stato al team Microsoft Defender per endpoint.

Tramite le attività di sicurezza entrambi i team rimangono sincronizzati su quali dispositivi sono a rischio e su come e quando questi rischi vengono corretti.

Per altre informazioni sull'uso delle attività di sicurezza, vedere Usare Intune per correggere le vulnerabilità identificate da Microsoft Defender per endpoint.

Usare i criteri per gestire la sicurezza dei dispositivi

Come amministratore della sicurezza, usare i criteri di sicurezza disponibili in Gestisci nel nodo Sicurezza endpoint. Con questi criteri, è possibile configurare la sicurezza dei dispositivi senza dover esplorare il corpo più ampio e l'intervallo di impostazioni nei profili di configurazione dei dispositivi o nelle baseline di sicurezza.

Per altre informazioni sull'uso di questi criteri di sicurezza, vedere Gestire la sicurezza dei dispositivi con i criteri di sicurezza degli endpoint.

I criteri di sicurezza degli endpoint sono uno dei diversi metodi in Intune per configurare le impostazioni nei dispositivi. Quando si gestiscono le impostazioni, è importante comprendere quali altri metodi sono in uso nell'ambiente in grado di configurare i dispositivi ed evitare conflitti. Vedere Evitare conflitti di criteri più avanti in questo articolo.

In Gestisci sono disponibili anche i criteri di conformità dei dispositivi e accesso condizionale . Questi tipi di criteri non sono criteri di sicurezza incentrati per la configurazione degli endpoint, ma sono strumenti importanti per la gestione dei dispositivi e l'accesso alle risorse aziendali.

Usare i criteri di conformità dei dispositivi

Usare i criteri di conformità dei dispositivi per stabilire le condizioni in base alle quali i dispositivi e gli utenti possono accedere alle risorse di rete e aziendali.

Le impostazioni di conformità disponibili dipendono dalla piattaforma in uso, ma le regole dei criteri comuni includono:

- Richiedere ai dispositivi di eseguire una versione minima o specifica del sistema operativo

- Impostazione dei requisiti delle password

- Specifica di un livello massimo consentito di minaccia del dispositivo, come determinato da Microsoft Defender per endpoint o da un altro partner mobile threat defense

Oltre alle regole dei criteri, i criteri di conformità supportano azioni per la non conformità. Queste azioni sono una sequenza di azioni ordinate in base al tempo da applicare ai dispositivi non conformi. Le azioni includono l'invio di messaggi di posta elettronica o notifiche per avvisare gli utenti del dispositivo sulla non conformità, il blocco remoto dei dispositivi o addirittura il ritiro di dispositivi non conformi e la rimozione di eventuali dati aziendali che potrebbero essere presenti.

Quando si integrano Intune Microsoft Entra criteri di accesso condizionale per applicare i criteri di conformità, l'accesso condizionale può usare i dati di conformità per controllare l'accesso alle risorse aziendali sia per i dispositivi gestiti che per i dispositivi non gestiti.

Per altre informazioni, vedere Impostare regole nei dispositivi per consentire l'accesso alle risorse nell'organizzazione usando Intune.

I criteri di conformità dei dispositivi sono uno dei diversi metodi in Intune per configurare le impostazioni nei dispositivi. Quando si gestiscono le impostazioni, è importante comprendere quali altri metodi sono in uso nell'ambiente che possono configurare i dispositivi ed evitare conflitti. Vedere Evitare conflitti di criteri più avanti in questo articolo.

Configurare l'accesso condizionale

Per proteggere i dispositivi e le risorse aziendali, è possibile usare Microsoft Entra criteri di accesso condizionale con Intune.

Intune passa i risultati dei criteri di conformità dei dispositivi a Microsoft Entra, che quindi usa i criteri di accesso condizionale per applicare i dispositivi e le app che possono accedere alle risorse aziendali. I criteri di accesso condizionale consentono anche di controllare l'accesso per i dispositivi che non si gestiscono con Intune e possono usare i dettagli di conformità dei partner di Mobile Threat Defense integrati con Intune.

Di seguito sono riportati due metodi comuni per l'uso dell'accesso condizionale con Intune:

- Accesso condizionale basato su dispositivo, per garantire che solo i dispositivi gestiti e conformi possano accedere alle risorse di rete.

- Accesso condizionale basato su app, che usa criteri di protezione delle app per gestire l'accesso alle risorse di rete da parte degli utenti nei dispositivi che non si gestiscono con Intune.

Per altre informazioni sull'uso dell'accesso condizionale con Intune, vedere Informazioni sull'accesso condizionale e Intune.

Configurare l'integrazione con Microsoft Defender per endpoint

Integrando Microsoft Defender per endpoint con Intune, si migliora la capacità di identificare e rispondere ai rischi.

Anche se Intune può integrarsi con diversi partner di Mobile Threat Defense, quando si usa Microsoft Defender per endpoint si ottiene una stretta integrazione tra Microsoft Defender per endpoint e Intune con accesso alle opzioni di protezione avanzata dei dispositivi, tra cui:

- Attività di sicurezza: comunicazione semplice tra Defender per endpoint e gli amministratori Intune sui dispositivi a rischio, su come risolverli e sulla conferma quando tali rischi vengono mitigati.

- Onboarding semplificato per Microsoft Defender per endpoint nei client.

- Uso dei segnali di rischio del dispositivo Defender per endpoint nei criteri di conformità Intune e nei criteri di protezione delle app.

- Accesso alle funzionalità di protezione delle manomissioni .

Per altre informazioni sull'uso di Microsoft Defender per endpoint con Intune, vedere Applicare la conformità per Microsoft Defender per endpoint con l'accesso condizionale in Intune.

Requisiti di controllo degli accessi in base al ruolo

Per gestire le attività nel nodo Sicurezza endpoint dell'interfaccia di amministrazione Microsoft Intune, un account deve:

- Assegnare una licenza per Intune.

- Avere autorizzazioni di controllo degli accessi in base al ruolo uguali alle autorizzazioni fornite dal ruolo predefinito Intune di Endpoint Security Manager. Il ruolo Endpoint Security Manager concede l'accesso all'interfaccia di amministrazione Microsoft Intune. Questo ruolo può essere usato da utenti che gestiscono le funzionalità di sicurezza e conformità, tra cui baseline di sicurezza, conformità dei dispositivi, accesso condizionale e Microsoft Defender per endpoint.

Per altre informazioni, vedere Controllo degli accessi in base al ruolo con Microsoft Intune.

Autorizzazioni concesse dal ruolo Endpoint Security Manager

È possibile visualizzare l'elenco di autorizzazioni seguente nell'interfaccia di amministrazione Microsoft Intune passando aRuoli> di amministrazione> tenantTutti i ruoli, selezionareProprietàdi Endpoint Security Manager>.

Autorizzazioni:

-

Android FOTA

- Lettura

-

Android for work

- Lettura

-

Controllare i dati

- Lettura

-

Connettore di certificati

- Lettura

-

Identificatori dei dispositivi aziendali

- Lettura

-

Credenziali derivate

- Lettura

-

Criteri di conformità dei dispositivi

- Assegna

- Creare

- Elimina

- Lettura

- Update

- Visualizzazione di report

-

Configurazioni dei dispositivi

- Lettura

- Visualizzazione di report

-

Responsabili della registrazione dei dispositivi

- Lettura

-

Report di Endpoint Protection

- Lettura

-

Programmi di registrazione

- Leggere il dispositivo

- Leggere il profilo

- Leggere il token

-

Filtri

- Lettura

-

Intune data warehouse

- Lettura

-

App gestite

- Lettura

-

Dispositivi gestiti

- Elimina

- Lettura

- Impostare l'utente primario

- Update

- Visualizzazione di report

-

Microsoft Defender ATP

- Lettura

-

Microsoft Store per le aziende

- Lettura

-

Mobile Threat Defense

- Modifica

- Lettura

-

App per dispositivi mobili

- Lettura

-

Organizzazione

- Lettura

-

Gestione dispositivi partner

- Lettura

-

Set di criteri

- Lettura

-

Connettori di assistenza remota

- Lettura

- Visualizzazione di report

-

Attività remote

- Ottenere la chiave FileVault

- Avviare l'azione Di gestione configurazione

- Riavvia ora

- Impostare il blocco remoto

- Ruota bitLockerKeys (anteprima)

- Ruotare la chiave FileVault

- Arresto

- Sincronizzare i dispositivi

- Windows Defender

-

Ruoli

- Lettura

-

Baseline di sicurezza

- Assegna

- Creare

- Elimina

- Lettura

- Update

-

Attività di sicurezza

- Lettura

- Update

-

Termini e condizioni

- Lettura

-

Certificato Windows Enterprise

- Lettura

Evitare conflitti di criteri

Molte delle impostazioni che è possibile configurare per i dispositivi possono essere gestite da funzionalità diverse in Intune. Queste funzionalità includono, ma non sono limitate a:

- Criteri di sicurezza degli endpoint

- Baseline di sicurezza

- Criteri di configurazione del dispositivo

- Criteri di registrazione di Windows

Ad esempio, le impostazioni disponibili nei criteri di sicurezza degli endpoint sono un subset delle impostazioni disponibili nei profili di protezione degli endpoint e delle restrizioni dei dispositivi nei criteri di configurazione del dispositivo e che vengono gestite anche tramite diverse baseline di sicurezza.

Un modo per evitare conflitti consiste nel non usare baseline diverse, istanze della stessa baseline o tipi di criteri e istanze diversi per gestire le stesse impostazioni in un dispositivo. Ciò richiede la pianificazione dei metodi da usare per distribuire le configurazioni in dispositivi diversi. Quando si usano più metodi o istanze dello stesso metodo per configurare la stessa impostazione, assicurarsi che i diversi metodi accettino o non vengano distribuiti negli stessi dispositivi.

Se si verificano conflitti, è possibile usare gli strumenti predefiniti di Intune per identificare e risolvere l'origine di tali conflitti. Per altre informazioni, vedere:

Passaggi successivi

Configurare: