Gestire le app approvate per i dispositivi Windows con i criteri di Controllo app per le aziende e i programmi di installazione gestiti per Microsoft Intune

Questa funzionalità è disponibile nella versione di anteprima pubblica.

Ogni giorno vengono visualizzati in modo selvaggio nuovi file e app dannosi. Quando vengono eseguiti nei dispositivi dell'organizzazione, presentano un rischio che può essere difficile da gestire o impedire. Per impedire l'esecuzione di app indesiderate nei dispositivi Windows gestiti, è possibile usare Microsoft Intune i criteri di Controllo app per le aziende.

I criteri di Controllo app per le aziende di Intune fanno parte della sicurezza degli endpoint e usano il CSP Windows ApplicationControl per gestire le app consentite nei dispositivi Windows.

Disponibile anche tramite i criteri di Controllo app per le aziende, è possibile usare un criterio del programma di installazione gestito per aggiungere l'estensione di gestione Intune al tenant come programma di installazione gestito. Con questa estensione come programma di installazione gestito, le app distribuite tramite Intune vengono contrassegnate automaticamente dal programma di installazione. Le app con tag possono essere identificate dai criteri di Controllo app per le aziende come app sicure che possono essere eseguite nei dispositivi.

L'estensione di gestione Intune è un servizio Intune che integra Windows 10 funzionalità MDM per dispositivi Windows 10 e Windows 11. Facilita l'installazione di app Win32 e script di PowerShell nei dispositivi gestiti.

Un programma di installazione gestito usa una regola di AppLocker per contrassegnare le applicazioni installate come attendibili dall'organizzazione. Per altre informazioni, vedere Consentire le app installate da un programma di installazione gestito nella documentazione di Sicurezza di Windows.

L'uso di un programma di installazione gestito non è necessario per usare i criteri di Controllo app per le aziende.

Le informazioni contenute in questo articolo consentono di:

- Configurare l'estensione di gestione Intune come programma di installazione gestito.

- Configurare i criteri di controllo delle app per le aziende per la sicurezza degli endpoint.

Per informazioni correlate, vedere Windows Defender Application Control nella documentazione di Sicurezza di Windows.

Nota

Controllo app per le aziende e profili di controllo delle applicazioni: Intune i criteri di Controllo app per le aziende usano il CSP ApplicationControl. I criteri di riduzione della superficie di attacco di Intune usano il CSP AppLocker per i profili di controllo dell'applicazione. Windows ha introdotto il CSP ApplicationControl per sostituire il CSP AppLocker. Windows continua a supportare il CSP AppLocker, ma non aggiunge più nuove funzionalità. Lo sviluppo continua invece tramite il CSP ApplicationControl.

Si applica a:

- Windows 10

- Windows 11

Prerequisiti

Dispositivi

I dispositivi seguenti sono supportati per i criteri di Controllo app per le aziende quando vengono registrati con Intune:

Windows Enterprise o Education:

- Windows 10, versione 1903 o successive

- Windows 11 versione 1903 o successiva

Windows Professional:

Windows 11 SE:

- Windows 11 SE è supportato solo per i tenant didattici. Per altre informazioni, vedere Controllo delle app per i criteri aziendali per i tenant education più avanti in questo articolo.

Desktop virtuale Azure (AVD):

- I dispositivi AVD sono supportati per l'uso dei criteri di Controllo app per le aziende

- Per impostare come destinazione i dispositivi a più sessioni AVD, usare il nodo Controllo app per le aziende in Endpoint Security. Il controllo app per le aziende, tuttavia, è solo l'ambito del dispositivo.

Dispositivi co-gestiti:

- Per supportare il controllo delle applicazioni per i criteri aziendali nei dispositivi co-gestiti, impostare il dispositivo di scorrimento per il dispositivo di scorrimento di Endpoint Protection su Intune.

Controllo delle app di Windows Defender per le aziende

Vedere Requisiti di licenza e edizione di Windows in Informazioni sul controllo delle applicazioni per Windows nella documentazione di Sicurezza di Windows.

Controlli di accesso in base al ruolo

Per gestire i criteri di Controllo delle app per le aziende, a un account deve essere assegnato un ruolo Intune controllo degli accessi in base al ruolo che include autorizzazioni e diritti sufficienti per completare un'attività desiderata.

Di seguito sono riportate le attività disponibili con le autorizzazioni e i diritti necessari.

Abilitare l'uso di un programma di installazione gestito: agli account deve essere assegnato il ruolo di amministratore Intune. L'abilitazione del programma di installazione è un evento occasionale.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. L'amministratore Intune e account simili sono ruoli con privilegi elevati che devono essere limitati a scenari che non possono usare un ruolo diverso.

Gestire i criteri di Controllo app per le aziende: gli account devono disporre dell'autorizzazione Controllo app per le aziende, che include i diritti per l'eliminazione, la lettura, l'assegnazione, la creazione, l'aggiornamento e la visualizzazione di report.

Visualizzare i report per i criteri di Controllo app per le aziende : gli account devono avere una delle autorizzazioni e dei diritti seguenti:

- Autorizzazione Controllo app per le aziende con Visualizza report.

- Autorizzazione Organizzazione con lettura.

Per indicazioni sull'assegnazione del livello appropriato di autorizzazioni e diritti per gestire Intune i criteri di controllo delle app per le aziende, vedere Assign-role-based-access-controls-for-endpoint-security-policy.For guidance on assign-role-based-access-controls-for-endpoint-security-policy.

Supporto del cloud per enti pubblici

Intune sicurezza degli endpoint I criteri di controllo delle applicazioni e la configurazione di un programma di installazione gestito sono supportati con gli ambienti cloud sovrani seguenti:

- Cloud del governo degli Stati Uniti

- 21Vianet

Introduzione ai programmi di installazione gestiti

Con il controllo app per la sicurezza degli endpoint di Intune per le aziende, è possibile usare i criteri per aggiungere l'estensione di gestione Intune come programma di installazione gestito nei dispositivi Windows gestiti.

Dopo aver abilitato un programma di installazione gestito, tutte le applicazioni successive distribuite nei dispositivi Windows tramite Intune vengono contrassegnate con il tag del programma di installazione gestito. Il tag identifica che l'app è stata installata da un'origine nota e può essere considerata attendibile. L'assegnazione di tag alle app da parte del programma di installazione gestito viene quindi usata dai criteri di Controllo app per le aziende per identificare automaticamente le app approvate per l'esecuzione nei dispositivi dell'ambiente.

I criteri di Controllo app per le aziende sono un'implementazione di Windows Defender Application Control (WDAC). Per altre informazioni su WDAC e l'assegnazione di tag alle app, vedi Informazioni sul controllo delle applicazioni per Windows e la guida all'assegnazione di tag all'ID applicazione WDAC (AppId) nella documentazione di Windows Defender Application Control.

Considerazioni sull'uso di un programma di installazione gestito:

L'impostazione di un programma di installazione gestito è una configurazione a livello di tenant che si applica a tutti i dispositivi Windows gestiti.

Dopo aver abilitato l'estensione gestione Intune come programma di installazione gestito, tutte le app distribuite nei dispositivi Windows tramite Intune vengono contrassegnate con il segno del programma di installazione gestito.

Di per sé, questo tag non ha alcun effetto sulle app che possono essere eseguite nei dispositivi. Il tag viene usato solo quando si assegnano anche criteri WDAC che determinano quali app possono essere eseguite nei dispositivi gestiti.

Poiché non è disponibile alcun tag retroattivo, tutte le app nei dispositivi distribuite prima di abilitare il programma di installazione gestito non vengono contrassegnate. Se si applicano criteri WDAC, è necessario includere configurazioni esplicite per consentire l'esecuzione di queste app senza tag.

È possibile disattivare questo criterio modificando i criteri del programma di installazione gestita. La disattivazione dei criteri impedisce alle app successive di essere contrassegnate con il programma di installazione gestito. Le app installate e contrassegnate in precedenza rimangono contrassegnate. Per informazioni sulla pulizia manuale di un programma di installazione gestito dopo aver disattivato i criteri, vedere Rimuovere l'estensione di gestione Intune come programma di installazione gestito più avanti in questo articolo.

Altre informazioni su come Intune impostare il programma di installazione gestito nella documentazione di Sicurezza di Windows.

Importante

Potenziale impatto sugli eventi raccolti da eventuali integrazioni di Log Analytics

Log Analytics è uno strumento nel portale di Azure che i clienti possono usare per raccogliere dati dagli eventi dei criteri di AppLocker. Con questa anteprima pubblica, se si completa l'azione di consenso esplicito, i criteri di AppLocker inizieranno a essere distribuiti nei dispositivi applicabili nel tenant. A seconda della configurazione di Log Analytics, soprattutto se si raccolgono alcuni dei log più dettagliati, si verificherà un aumento degli eventi generati dai criteri di AppLocker. Se l'organizzazione usa Log Analytics, è consigliabile esaminare la configurazione di Log Analytics in modo da:

- Comprendere la configurazione di Log Analytics e assicurarsi che sia presente un limite di raccolta dati appropriato per evitare costi di fatturazione imprevisti.

- Disattivare completamente la raccolta di eventi di AppLocker in Log Analytics (Errore, Avviso, Informazioni) ad eccezione dei log msi e script.

Aggiungere un programma di installazione gestito al tenant

La procedura seguente illustra come aggiungere l'estensione di gestione Intune come programma di installazione gestito per il tenant. Intune supporta un singolo criterio del programma di installazione gestito.

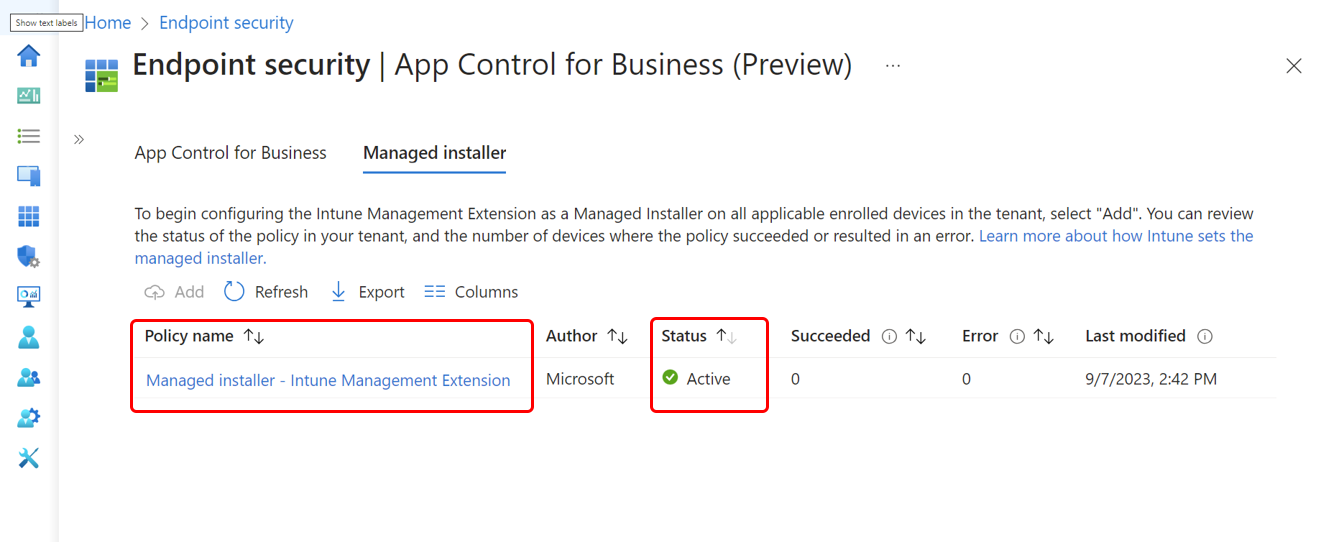

Nell'interfaccia di amministrazione Microsoft Intune passare a Sicurezza endpoint (anteprima), selezionare la scheda Programma di installazione gestito e quindi selezionare *Aggiungi. Verrà visualizzato il riquadro Aggiungi programma di installazione gestito .

Selezionare Aggiungi e quindi Sì per confermare l'aggiunta dell'estensione di gestione Intune come programma di installazione gestito.

Dopo aver aggiunto il programma di installazione gestito, in alcuni rari casi potrebbe essere necessario attendere fino a 10 minuti prima che il nuovo criterio venga aggiunto al tenant. Selezionare Aggiorna per aggiornare periodicamente l'interfaccia di amministrazione finché non è disponibile.

Il criterio è pronto nel servizio quando Intune visualizza un criterio del programma di installazione gestito con il nome Programma di installazione gestito : Intune estensioni di gestione con lo stato Attivo. Dal lato client, potrebbe essere necessario attendere fino a un'ora prima che i criteri inizino a essere recapitati.

È ora possibile selezionare il criterio per modificarne la configurazione. Solo le due aree dei criteri seguenti supportano le modifiche:

Impostazioni: la modifica delle impostazioni dei criteri apre il riquadro Opt-out per il programma di installazione gestito , in cui è possibile modificare il valore per Imposta programma di installazione gestito tra Attivato e Disattivato. Quando si aggiunge il programma di installazione, l'impostazione Imposta programma di installazione gestito è impostata per impostazione predefinita su Attivato. Prima di modificare la configurazione, assicurarsi di esaminare il comportamento dettagliato nel riquadro per Attivato e Disattivato.

Tag di ambito: è possibile aggiungere e modificare i tag di ambito assegnati a questo criterio. In questo modo è possibile specificare quali amministratori possono visualizzare i dettagli dei criteri.

Prima che il criterio abbia effetto, è necessario creare e distribuire un criterio Controllo app per le aziende per specificare le regole per le quali le app possono essere eseguite nei dispositivi Windows.

Per altre informazioni, vedere Consentire l'installazione di app da parte di un programma di installazione gestito nella documentazione di Sicurezza di Windows.

Importante

Rischio di un potenziale no-boot dall'unione dei criteri di AppLocker

Quando si abilita il programma di installazione gestito tramite Intune, un criterio di AppLocker con una regola fittizia viene distribuito e unito ai criteri appLocker esistenti nel dispositivo di destinazione. Se il criterio AppLocker esistente include un Insieme di regole definito come NotConfigured con un set di regole vuoto, verrà unito come NotConfigured con la regola fittizia. Una raccolta di regole NotConfigured verrà applicata per impostazione predefinita se sono presenti regole definite nella raccolta. Quando la regola fittizia è l'unica regola configurata, ciò implica che qualsiasi altra regola verrà bloccata dal caricamento o dall'esecuzione. Ciò può causare problemi imprevisti, ad esempio l'avvio delle applicazioni e l'avvio o l'accesso a Windows. Per evitare questo problema, è consigliabile rimuovere qualsiasi Oggetto RuleCollection definito come NotConfigured con un set di regole vuoto dai criteri di AppLocker esistenti, se è attualmente in vigore.

- Il programma di installazione gestito può abilitare i criteri di App-Locker arrestati o disabilitati (nei PC di destinazione) applicati dall'oggetto Criteri di gruppo.

Rimuovere l'estensione di gestione Intune come programma di installazione gestito

Se necessario, è possibile interrompere la configurazione dell'estensione di gestione Intune come programma di installazione gestito per il tenant. A tale scopo, è necessario disattivare i criteri del programma di installazione gestito. Dopo aver disattivato il criterio, è possibile scegliere di usare altre azioni di pulizia.

Disattivare i criteri dell'estensione di gestione Intune (obbligatorio)

La configurazione seguente è necessaria per interrompere l'aggiunta dell'estensione di gestione Intune come programma di installazione gestito ai dispositivi.

Nell'interfaccia di amministrazione passare a Sicurezza endpoint (anteprima), selezionare la scheda Programma di installazione gestito e quindi selezionare il criterio Programma di installazione gestito - Intune Estensione di gestione.

Modificare il criterio e impostare Imposta programma di installazione gestito su Disattivato e salvare il criterio.

I nuovi dispositivi non verranno configurati con l'estensione di gestione Intune come programma di installazione gestito. In questo modo l'estensione di gestione Intune non viene rimossa come programma di installazione gestito dai dispositivi già configurati per usarla.

Rimuovere l'estensione di gestione Intune come programma di installazione gestito nei dispositivi (facoltativo)

Come passaggio di pulizia facoltativo, è possibile eseguire uno script per rimuovere l'estensione di gestione Intune come programma di installazione gestito nei dispositivi che l'hanno già installata. Questo passaggio è facoltativo perché questa configurazione non ha alcun effetto sui dispositivi a meno che non si usi anche i criteri di Controllo app per le aziende che fanno riferimento al programma di installazione gestito.

Scaricare lo script di PowerShellCatCleanIMEOnly.ps1. Questo script è disponibile all'indirizzo https://aka.ms/intune_WDAC/CatCleanIMEOnlyda download.microsoft.com.

Eseguire questo script nei dispositivi con estensione di gestione Intune impostata come programma di installazione gestito. Questo script rimuove solo l'estensione di gestione Intune come programma di installazione gestito.

Riavviare il servizio Intune Management Extension per rendere effettive le modifiche precedenti.

Per eseguire questo script, è possibile usare Intune per eseguire script di PowerShell o altri metodi di propria scelta.

Rimuovere tutti i criteri di AppLocker da un dispositivo (facoltativo)

Per rimuovere tutti i criteri di Windows AppLocker da un dispositivo, è possibile usare lo script di PowerShell CatCleanAll.ps1 . Questo script rimuove non solo l'estensione di gestione Intune come programma di installazione gestito, ma tutti i criteri basati su Windows AppLocker da un dispositivo. Prima di usare questo script, assicurarsi di comprendere l'uso dei criteri di AppLocker da parte delle organizzazioni.

Scaricare lo script di PowerShellCatCleanAll.ps1. Questo script è disponibile all'indirizzo https://aka.ms/intune_WDAC/CatCleanAllda download.microsoft.com.

Eseguire questo script nei dispositivi con estensione di gestione Intune impostata come programma di installazione gestito. Questo script rimuove l'estensione di gestione Intune come programma di installazione gestito e i criteri di AppLocker dal dispositivo.

Riavviare il servizio Intune Management Extension per rendere effettive le modifiche precedenti.

Per eseguire questo script, è possibile usare Intune per eseguire script di PowerShell o altri metodi di propria scelta.

Introduzione ai criteri di Controllo app per le aziende

Con i criteri di controllo delle app per le aziende di sicurezza degli endpoint di Intune, è possibile gestire quali app nei dispositivi Windows gestiti possono essere eseguite. A tutte le app che non sono esplicitamente consentite per l'esecuzione da un criterio viene impedito l'esecuzione a meno che non sia stato configurato il criterio per l'uso di una modalità di controllo. Con la modalità di controllo, il criterio consente a tutte le app di eseguire e registra i dettagli su di esse in locale nel client.

Per gestire le app consentite o bloccate, Intune usa il CSP Windows ApplicationControl nei dispositivi Windows.

Quando si creano criteri di Controllo app per le aziende, è necessario scegliere un formato di impostazioni di configurazione da usare:

Immettere i dati XML : quando si sceglie di immettere dati XML, è necessario fornire ai criteri un set di proprietà XML personalizzate che definiscono i criteri di Controllo app per le aziende.

Controlli predefiniti : questa opzione è il percorso più semplice da configurare, ma rimane una scelta efficace. Con i controlli predefiniti, è possibile approvare facilmente tutte le app installate da un programma di installazione gestito e consentire l'attendibilità dei componenti di Windows e delle app dello Store.

Altri dettagli su queste opzioni sono disponibili dall'interfaccia utente durante la creazione di un criterio e descritti in dettaglio nella procedura seguente che illustra come creare un criterio.

Dopo aver creato un criterio controllo app per le aziende, è possibile espandere l'ambito di tale criterio creando criteri supplementari che aggiungono altre regole in formato XML a tale criterio originale. Quando si usano criteri supplementari, il criterio originale viene definito criterio di base.

Nota

Se il tenant è un tenant didattico, vedere Controllo delle app per i tenant dell'istruzione per informazioni sul supporto aggiuntivo dei dispositivi e sui criteri di controllo delle app per le aziende per tali dispositivi.

Creare un criterio controllo app per le aziende

Usare la procedura seguente per creare un criterio di controllo delle app per le aziende. Questo criterio viene considerato un criterio di base se si continua a creare criteri supplementari per espandere l'ambito di attendibilità definito con questo criterio.

Accedere all'interfaccia di amministrazione Microsoft Intune e passare a Controllo app di sicurezza> degli endpointper le aziende (anteprima)> selezionare la scheda >Controllo app per le aziende e quindi selezionare Crea criterio. I criteri di Controllo app per le aziende vengono assegnati automaticamente a un tipo di piattaforma di Windows 10 e versioni successive.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il profilo. Profili dei nomi in modo da poterli identificare facilmente in un secondo momento.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

In Impostazioni di configurazione scegliere un formato impostazioni di configurazione:

Immettere i dati XML : con questa opzione è necessario specificare proprietà XML personalizzate per definire i criteri di Controllo app per le aziende. Se si seleziona questa opzione ma non si aggiungono proprietà XLM al criterio, il comportamento è Non configurato. Un criterio controllo app per le aziende che non è configurato comporta comportamenti predefiniti in un dispositivo, senza opzioni aggiunte dal CSP ApplicationControl.

Controlli predefiniti : con questa opzione i criteri non usano xml personalizzato. Configurare invece le impostazioni seguenti:

Abilitare l'attendibilità dei componenti di Windows e delle app dello store : quando questa impostazione è abilitata (impostazione predefinita), i dispositivi gestiti possono eseguire componenti di Windows e app dello store, nonché altre app che potresti configurare come attendibili. Alle app non definite come attendibili da questo criterio viene impedito l'esecuzione.

Questa impostazione supporta anche una modalità Solo controllo . Con la modalità di controllo, tutti gli eventi vengono registrati nei log client locali, ma l'esecuzione delle app non è bloccata.

Selezionare opzioni aggiuntive per l'attendibilità delle app : per questa impostazione è possibile selezionare una o entrambe le opzioni seguenti:

Considera attendibili le app con una buona reputazione : questa opzione consente ai dispositivi di eseguire app affidabili come definito da Microsoft Intelligent Security Graph. Per informazioni sull'uso di Intelligent Security Graph (ISG), vedere Consentire app affidabili con Intelligent Security Graph (ISG) nella documentazione di Sicurezza di Windows.

Considera attendibili le app dei programmi di installazione gestiti : questa opzione consente ai dispositivi di eseguire le app distribuite da un'origine autorizzata, ovvero un programma di installazione gestito. Questo vale per le app distribuite tramite Intune dopo aver configurato l'estensione di gestione Intune come programma di installazione gestito.

Il comportamento per tutte le altre app e file non specificati dalle regole in questo criterio dipende dalla configurazione di Abilita attendibilità dei componenti di Windows e delle app dello Store:

- Se abilitata, l'esecuzione di file e app nei dispositivi è bloccata.

- Se impostato su Solo controllo, i file e le app vengono controllati solo nei log client locali.

Nella pagina Tag ambito selezionare tutti i tag di ambito desiderati da applicare e quindi selezionare Avanti.

Per Assegnazioni selezionare i gruppi che ricevono i criteri, ma tenere presente che i criteri WDAC si applicano solo all'ambito del dispositivo. Per continuare, selezionare Avanti.

Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Per Rivedi e crea, esaminare le impostazioni e quindi selezionare Crea. Quando si seleziona Crea, le modifiche vengono salvate e il profilo viene assegnato. I criteri vengono visualizzati anche nell'elenco dei criteri.

Usare i criteri supplementari

Uno o più criteri supplementari consentono di espandere i criteri di base di Controllo app per le aziende per aumentare il cerchio di attendibilità di tale criterio. Un criterio supplementare può espandere solo un criterio di base, ma più supplementi possono espandere lo stesso criterio di base. Quando si aggiungono criteri supplementari, le applicazioni consentite dai criteri di base e dai relativi criteri supplementari possono essere eseguite nei dispositivi.

I criteri supplementari devono essere in formato XML e devono fare riferimento all'ID dei criteri di base.

L'ID criterio di un criterio di base di Controllo app per le aziende è determinato dalla configurazione dei criteri di base:

I criteri di base creati con XML personalizzato hanno un PolicyID univoco basato su tale configurazione XML.

I criteri di base creati usando i controlli predefiniti per Controllo app per le aziende hanno uno dei quattro possibili PolicyID determinati dalle possibili combinazioni delle impostazioni predefinite. La tabella seguente identifica le combinazioni e il policyID correlato:

PolicyID di un criterio di base Opzioni nei criteri WDAC (Controlla o Applica) {A8012CFC-D8AE-493C-B2EA-510F035F1250} Abilitare i criteri di controllo delle app per considerare attendibili i componenti di Windows e le app dello Store {D6D6C2D6-E8B6-4D8F-8223-14BE1DE562FF} Abilitare i criteri di controllo delle app per considerare attendibili i componenti di Windows e le app dello Store e

le app

attendibili con una buona reputazione{63D1178A-816A-4AB6-8ECD-127F2DF0CE47} Abilitare i criteri di controllo delle app per considerare attendibili i componenti di Windows e le app dello Store e

Le app

attendibili dei programmi di installazione gestiti{2DA0F72D-1688-4097-847D-C42C39E631BC} Abilitare i criteri di controllo delle app per considerare attendibili i componenti di Windows e le app dello Store e

le app

attendibili con buona reputazione

e

attendibilità delle app dei programmi di installazione gestiti

Anche se due criteri di Controllo app per le aziende che usano la stessa configurazione dei controlli predefiniti hanno lo stesso PolicyID, è possibile applicare criteri supplementari diversi in base alle assegnazioni per i criteri.

Si consideri lo scenario seguente:

Si creano due criteri di base che usano la stessa configurazione e quindi hanno lo stesso PolicyID. Uno di essi viene distribuito al team esecutivo e il secondo criterio viene distribuito al team help desk.

Successivamente, si crea un criterio supplementare che consente l'esecuzione di altre app richieste dal team esecutivo. Si assegna questo criterio supplementare allo stesso gruppo, il team esecutivo.

Si crea quindi un secondo criterio supplementare che consente l'esecuzione di vari strumenti richiesti dal team help desk. Questo criterio viene assegnato al gruppo help desk.

Come risultato di queste distribuzioni, entrambi i criteri supplementari potrebbero modificare entrambe le istanze dei criteri di base. Tuttavia, a causa delle assegnazioni distinte e separate, il primo criterio supplementare modifica solo le app consentite assegnate al team esecutivo e il secondo criterio modifica solo le app consentite usate dal team help desk.

Creare un criterio supplementare

Usare la Creazione guidata controllo applicazioni di Windows Defender o i cmdlet di PowerShell per generare criteri di Controllo app per le aziende in formato XML.

Per informazioni sulla procedura guidata, vedere aka.ms/wdacWizard o Creazione guidata Microsoft WDAC.

Quando si crea un criterio in formato XML, deve fare riferimento all'ID criterio del criterio di base.

Dopo aver creato i criteri supplementari di Controllo app per le aziende in formato XML, accedere all'interfaccia di amministrazione Microsoft Intune e passare aControllo app per le aziende disicurezza> degli endpoint (anteprima) > selezionare la scheda Controllo app per le aziende e quindi selezionare Crea criterio.

In Informazioni di base immettere le proprietà seguenti:

Nome: immettere un nome descrittivo per il profilo. Profili dei nomi in modo da poterli identificare facilmente in un secondo momento.

Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

In Impostazioni di configurazione, per Formato impostazioni di configurazione selezionare Immettere i dati XML e caricare il file XML.

In Assegnazioni selezionare gli stessi gruppi assegnati ai criteri di base a cui si vuole applicare il criterio supplementare e quindi selezionare Avanti.

Per Rivedi e crea, esaminare le impostazioni e quindi selezionare Crea. Quando si seleziona Crea, le modifiche vengono salvate e il profilo viene assegnato. I criteri vengono visualizzati anche nell'elenco dei criteri.

Controllo app per i criteri aziendali per i tenant education

I criteri di Controllo app per le aziende nei tenant per le organizzazioni educative supportano anche Windows 11 SE oltre alle piattaforme supportate nei prerequisiti.

Windows 11 SE è un sistema operativo cloud-first ottimizzato per l'uso nelle classi. Proprio come Intune per l'istruzione, Windows SE 11 assegna priorità alla produttività, alla privacy degli studenti e all'apprendimento e supporta solo funzionalità e app essenziali per l'istruzione.

Per facilitare questa ottimizzazione, i criteri WDAC e l'estensione di gestione Intune vengono configurati automaticamente per i dispositivi Windows 11 SE:

Intune supporto per i dispositivi Windows 11 SE ha come ambito la distribuzione di criteri WDAC predefiniti con un elenco set di app nei tenant EDU. Questi criteri vengono distribuiti automaticamente e non possono essere modificati.

Per Intune tenant EDU, l'estensione di gestione Intune viene impostata automaticamente come programma di installazione gestito. Questa configurazione è automatica e non può essere modificata.

Eliminare i criteri di Controllo app per le aziende

Come descritto in Dettaglio in Distribuire criteri WDAC usando Mobile Gestione dispositivi (MDM) (Windows 10) - Sicurezza di Windows nella documentazione di Sicurezza di Windows, i criteri eliminati dall'interfaccia utente Intune vengono rimossi dal sistema e dai dispositivi, ma rimangono attivi fino al successivo riavvio del computer.

Per disabilitare o eliminare l'imposizione di WDAC:

Sostituire i criteri esistenti con una nuova versione dei criteri che ,

Allow /*come le regole nei criteri di esempio disponibili nei dispositivi Windows, all'indirizzo%windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xmlQuesta configurazione rimuove tutti i blocchi che potrebbero altrimenti essere lasciati in posizione in un dispositivo dopo la rimozione dei criteri.

Dopo aver distribuito i criteri aggiornati, è possibile eliminare i nuovi criteri dal portale di Intune.

Questa sequenza impedisce il blocco di qualsiasi elemento e rimuove completamente i criteri WDAC al riavvio successivo.

Monitorare i criteri di Controllo app per le aziende e il programma di installazione gestito

Dopo aver assegnato ai dispositivi i criteri Di controllo app per le aziende e Programma di installazione gestito, è possibile visualizzare i dettagli dei criteri all'interno dell'interfaccia di amministrazione.

- Per visualizzare i report, l'account deve disporre dell'autorizzazione lettura per la categoria di controllo degli accessi in base al ruolo Intune dell'organizzazione.

Per visualizzare i report, accedere all'interfaccia di amministrazione Intune e passare al nodo Controllo account. (Sicurezza> degli endpointControllo account (anteprima)). Qui è possibile selezionare la scheda per i dettagli dei criteri che si desidera visualizzare:

Programma di installazione gestito

Nella scheda Programma di installazione gestito è possibile visualizzare lo stato, il numero di operazioni riuscite e i dettagli degli errori per il criterio Programma di installazione gestito Intune Estensione di gestione:

Selezionare il nome del criterio per aprire la relativa pagina Panoramica, in cui è possibile visualizzare le informazioni seguenti:

Stato del dispositivo, conteggio statico degli errori e degli errori.

Tendenza dello stato del dispositivo, un grafico cronologico che visualizza una sequenza temporale e il numero di dispositivi in ogni categoria di dettagli.

I dettagli del report includono:

Operazione completata: dispositivi che hanno applicato correttamente i criteri.

Errore : dispositivi con errori.

Nuovi dispositivi: i nuovi dispositivi identificano i dispositivi che hanno applicato di recente i criteri.

L'aggiornamento delle sezioni Stato dispositivo e Tendenza stato dispositivo può richiedere fino a 24 ore nella panoramica.

Durante la visualizzazione dei dettagli dei criteri, è possibile selezionare Stato dispositivo (sotto Monitoraggio) per aprire una visualizzazione basata su dispositivo dei dettagli dei criteri. La visualizzazione Stato dispositivo visualizza i dettagli seguenti che è possibile usare per identificare i problemi in caso di errore di un dispositivo per applicare correttamente i criteri:

- Nome dispositivo

- Nome utente

- Versione sistema operativo

- Stato del programma di installazione gestito (operazione completata o errore)

L'aggiornamento dei dettagli dei criteri in base al dispositivo può richiedere alcuni minuti dopo che il dispositivo ha effettivamente ricevuto i criteri.

Controllo app per le aziende

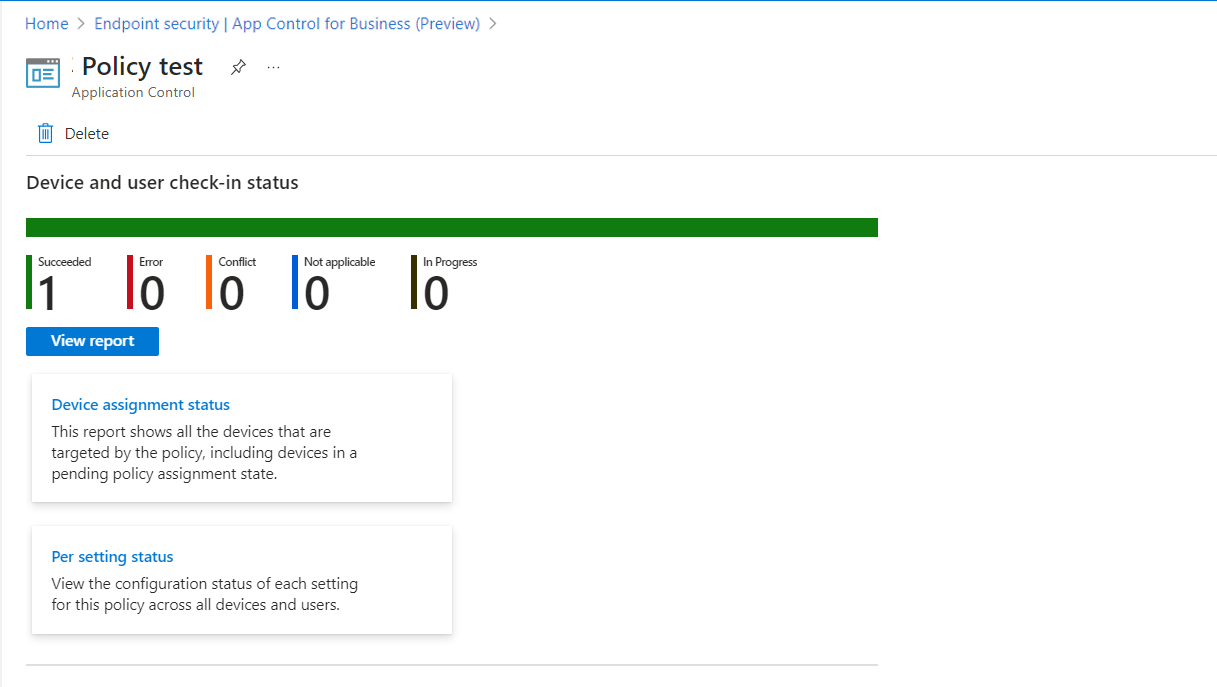

Nella scheda Controllo app per le aziende è possibile visualizzare l'elenco dei criteri di Controllo app per le aziende e i dettagli di base, tra cui se è stato assegnato e quando è stato modificato per l'ultima volta.

Selezionare un criterio per aprire una visualizzazione con altre opzioni del report:

Le opzioni del report per i criteri includono:

Stato di archiviazione dei dispositivi e degli utenti: grafico semplice che visualizza il numero di dispositivi che segnalano ogni stato disponibile per questo criterio.

Visualizza report : apre una visualizzazione con un elenco dei dispositivi che hanno ricevuto questo criterio. Qui è possibile selezionare i dispositivi per eseguire il drill-in e visualizzare il formato delle impostazioni dei criteri di Controllo app per le aziende.

La visualizzazione dei criteri include anche i riquadri del report seguenti:

Stato dell'assegnazione del dispositivo : questo report mostra tutti i dispositivi di destinazione dei criteri, inclusi i dispositivi in uno stato di assegnazione dei criteri in sospeso.

Con questo report è possibile selezionare i valori di stato dell'assegnazione che si desidera visualizzare e quindi selezionare Genera report per aggiornare la visualizzazione del report per i singoli dispositivi che hanno ricevuto i criteri, l'ultimo utente attivo e lo stato dell'assegnazione.

È anche possibile selezionare i dispositivi per eseguire il drill-in e visualizzare il formato delle impostazioni dei criteri di Controllo app per le aziende.

Per stato di impostazione : questo report visualizza un conteggio dei dispositivi che segnalano lo stato Success, Error o Conflict per le impostazioni di questo criterio.

Domande frequenti

Quando è necessario impostare l'estensione di gestione Intune come programma di installazione gestito?

È consigliabile configurare l'estensione di gestione Intune come programma di installazione gestito alla prossima opportunità disponibile.

Dopo l'impostazione, le app successive distribuite nei dispositivi vengono contrassegnate in modo appropriato per supportare i criteri WDAC che considerano attendibili le app dai programmi di installazione gestiti.

Negli ambienti in cui le app sono state distribuite prima della configurazione di un programma di installazione gestito, è consigliabile distribuire nuovi criteri WDAC in modalità di controllo in modo da identificare le app distribuite ma non contrassegnate come attendibili. È quindi possibile esaminare i risultati del controllo e determinare quali app devono essere considerate attendibili. Per le app che verranno considerate attendibili e consentite per l'esecuzione, è quindi possibile creare criteri WDAC personalizzati per consentire tali app.

Può essere utile esplorare La ricerca avanzata, che è una funzionalità in Microsoft Defender per endpoint che semplifica l'esecuzione di query sugli eventi di controllo tra i numerosi computer gestiti dagli amministratori IT e consente di creare criteri.

Operazioni da eseguire con i criteri di controllo delle applicazioni precedenti dei criteri di riduzione della superficie di attacco

È possibile notare istanze dei criteri di controllo dell'applicazione nell'interfaccia utente Intune in Endpoint Security>Attach Surface Reduction o in Dispositivi>Gestire la configurazione dei dispositivi>. Questi elementi verranno deprecati in una versione futura.

Cosa succede se sono presenti più criteri di base o supplementari nello stesso dispositivo?

Prima di Windows 10 1903, Controllo app per le aziende supportava solo un singolo criterio attivo in un sistema in un determinato momento. Questo comportamento limita in modo significativo i clienti in situazioni in cui sarebbero utili più criteri con finalità diverse. Attualmente, nello stesso dispositivo sono supportati più criteri di base e supplementari. Altre informazioni sulla distribuzione di più criteri di Controllo app per le aziende.

In una nota correlata, non esiste più una limitazione di 32 criteri attivi nello stesso dispositivo per Controllo app per le aziende. Questo problema viene risolto per i dispositivi eseguiti Windows 10 1903 o versioni successive con un aggiornamento della sicurezza di Windows rilasciato il 12 marzo 2024 o dopo tale data. Le versioni precedenti di Windows dovrebbero ricevere questa correzione nei futuri aggiornamenti della sicurezza di Windows.

La funzionalità di consenso esplicito del programma di installazione gestita per le app del set di tenant è installata da Configuration Manager con il tag appropriato?

No. Questa versione è incentrata sull'impostazione delle app installate da Intune, usando l'estensione di gestione Intune, come programma di installazione gestito. Non può impostare Configuration Manager come programma di installazione gestito.

Se si desidera impostare Configuration Manager come programma di installazione gestito, è possibile consentire tale comportamento dall'interno di Configuration Manager. Se Configuration Manager è già impostato come programma di installazione gestito, il comportamento previsto è che il nuovo criterio AppLocker dell'estensione di gestione Intune si unirà ai criteri di Configuration Manager esistenti.

Quali considerazioni è necessario tenere per i dispositivi Entra Hybrid Join (HAADJ) all'interno dell'organizzazione che vogliono usare il programma di installazione gestito?

I dispositivi entra hybrid join richiedono la connettività a un controller di dominio locale per applicare criteri di gruppo, inclusi i criteri del programma di installazione gestita (tramite AppLocker). Senza connettività controller di dominio, soprattutto durante il provisioning di Autopilot, i criteri del programma di installazione gestita non verranno applicati correttamente. Prendere in considerazione:

In alternativa, usare Autopilot con entra in join. Per altre informazioni, vedere la nostra raccomandazione per l'opzione Entra join per scegliere.

Per Entra hybrid join scegliere una o entrambe le opzioni seguenti:

- Usare metodi di provisioning dei dispositivi che forniscono connettività controller di dominio al momento dell'installazione dell'app perché Autopilot potrebbe non funzionare qui.

- Distribuire le app al termine del provisioning di Autopilot, in modo che la connettività del controller di dominio venga stabilita al momento dell'installazione dell'app e possano essere applicati i criteri del programma di installazione gestita.