Integrare Jamf Pro con Microsoft Intune per segnalare la conformità del dispositivo a Microsoft Entra ID

Il processo per stabilire l'integrazione tra Jamf Pro e Microsoft Intune è in continua evoluzione. La segnalazione dello stato di conformità dei dispositivi gestiti jamf è ora in grado di consentire all'ambiente Jamf Pro di determinare lo stato di conformità ai criteri gestiti di Jamf e di segnalare lo stato di conformità del dispositivo a Microsoft Entra ID tramite un connettore in Intune. Dopo che lo stato di conformità per i dispositivi gestiti da Jamf viene segnalato all'ID Microsoft Entra, tali dispositivi sono in grado di soddisfare i principi di Zero-Trust stabiliti dai criteri di accesso condizionale di Microsoft Entra.

Importante

Il supporto dei dispositivi MacOS jamf per l'accesso condizionale è deprecato.

A partire dal 31 gennaio 2025, la piattaforma su cui è basata la funzionalità di accesso condizionale di Jamf Pro non sarà più supportata.

Se si usa l'integrazione dell'accesso condizionale di Jamf Pro per i dispositivi macOS, seguire le linee guida documentate di Jamf per eseguire la migrazione dei dispositivi all'integrazione di Conformità del dispositivo in Migrazione dall'accesso condizionale macOS alla conformità dei dispositivi macOS - Documentazione di Jamf Pro.

Per assistenza, contattare Jamf Customer Success. Per altre informazioni, vedere il post di blog all'indirizzo https://aka.ms/Intune/Jamf-Device-Compliance.

Questo articolo consente di eseguire le attività seguenti:

- Configurare i componenti e le configurazioni necessari in Jamf Pro.

- Configurare Jamf Pro per distribuire l'app Portale aziendale di Intune nei dispositivi gestiti con Jamf.

- Configurare un criterio per la distribuzione agli utenti tramite l'app portale self-service Jamf per registrare i dispositivi con l'ID Microsoft Entra.

- Configurare il connettore di Intune.

- Preparare i componenti necessari per l'ID Microsoft Entra.

Autorizzazioni dell'account

Per completare le procedure descritte in questo articolo, è necessario disporre di:

Un account utente Jamf Pro con privilegi di conformità del dispositivo o un account amministratore di Jamf Pro.

Un account Microsoft Entra, a cui è stato assegnato un ruolo con autorizzazioni sufficienti. I ruoli predefiniti disponibili includono:

Amministratore di Intune: questo ruolo può eseguire tutti i passaggi descritti in questo articolo.

Consiglio

L'amministratore di Intune è un ruolo con privilegi elevati con accesso completo in Microsoft Intune. Quando si delegano i ruoli ad altri account, è consigliabile assegnare un ruolo predefinito con meno privilegi.

Amministratore gruppi: questo ruolo può creare i gruppi di dispositivi necessari.

Amministratore accesso condizionale: questo ruolo può creare e aggiornare i criteri di accesso condizionale di Microsoft Entra che consentono la registrazione utente-dispositivo.

Amministratore dell'applicazione: questo ruolo può creare app che comunicano con JAMF sullo stato di conformità del dispositivo.

Per altre informazioni su questi ruoli, vedere Ruoli predefiniti di Microsoft Entra.

Domande comuni sull'integrazione di Jamf Pro con Microsoft Entra ID

Perché l'integrazione con Microsoft Entra ID dovrebbe trarre vantaggio dai dispositivi gestiti da Jamf Pro?

I criteri di accesso condizionale di Microsoft Entra sono in grado di richiedere ai dispositivi non solo di soddisfare gli standard di conformità, ma anche di registrarsi con l'ID Microsoft Entra. Le organizzazioni cercano di migliorare continuamente il proprio comportamento di sicurezza usando i criteri di accesso condizionale di Microsoft Entra per garantire gli scenari di esempio seguenti:

- I dispositivi sono registrati con l'ID Microsoft Entra.

- I dispositivi usano un percorso attendibile noto o un intervallo di indirizzi IP.

- I dispositivi soddisfano gli standard di conformità per accedere alle risorse aziendali usando le applicazioni desktop di Microsoft 365 e il browser.

Cosa c'è di diverso nell'integrazione di Microsoft Entra rispetto al metodo di accesso condizionale jamf offerto in precedenza?

Per le organizzazioni che usano Jamf Pro ma non hanno ancora stabilito una connessione a Intune, il metodo precedente che usava la configurazione nel percorso Di accesso condizionale globale > delle impostazioni > del portale di Jamf Pro non è più in grado di accettare nuove configurazioni.

Le nuove integrazioni richiedono configurazioni in Conformità globale > dei dispositivi delle impostazioni > e forniscono un processo basato su procedura guidata per eseguire la connessione a Intune. La procedura guidata fornisce un metodo per creare le applicazioni registrate di Microsoft Entra necessarie. Queste applicazioni registrate non possono essere precreate in questa progettazione corrente come in precedenza.

Configurazioni amministrative di Jamf Pro

Le configurazioni di Jamf Pro richiedono la creazione dei seguenti gruppi intelligenti computer e criteri computer nella console di Jamf Pro prima di stabilire la connessione a Intune.

Gruppi intelligenti di computer

Creare due gruppi intelligenti di computer usando gli esempi seguenti:

Applicabile: creare un gruppo intelligente di computer contenente criteri, che determina i dispositivi che devono accedere alle risorse aziendali nel tenant Microsoft.

Esempio: Passare a Jamf Pro>Computers>Smart Computer Groups create a new group (Creare un nuovo gruppo):

- Nome visualizzato:

- In questo articolo è stato denominato il gruppo Jamf-Intune Applicable Group.

- Criteri:

- Titolo applicazione, Operatore = is, Valore = CompanyPortal.app

Conformità: creare un secondo gruppo intelligente di computer contenente criteri, che determina se i dispositivi vengono considerati conformi all'interno di Jamf e soddisfano gli standard di sicurezza dell'organizzazione.

Esempio: Passare a Jamf Pro>Computers>Smart Computer Groups ,creare un altro gruppo:

- Nome visualizzato:

- In questo articolo è stato denominato gruppo Jamf-Intune Compliance Group.

- Opzione per abilitareInvia notifica tramite posta elettronica in caso di modifica dell'appartenenza.

- Criteri:

- Ultimo aggiornamento inventario, Operatore = Meno di x giorni fa, Valore = 2

- e - Criteri: Titolo applicazione, Operatore = è, Valore = CompanyPortal.app

- e - File Vault 2, Operator = is, Value = All Partitions Encrypted

Criteri computer

Creare un criterio computer che includa le configurazioni seguenti:

Esempio: Passare aCriteri di Jamf Pro>Computers>, creare un nuovo criterio:

Scheda Opzioni :

- Generale:

- Nome visualizzato: assegnare un nome al criterio. Ad esempio, Registrarsi con Microsoft Entra ID(Microsoft Entra).

- Abilitato: selezionare questa casella per abilitare i criteri.

- Conformità del dispositivo Microsoft:

- Abilitare Registra computer con l'ID Microsoft Entra.

Scheda Ambito : configurare destinazioni di distribuzione selezionate per aggiungere il gruppo intelligente del computer applicabile creato come parte delle configurazioni amministrative di Jamf Pro.

Scheda Self-Service :

- Abilitare Rendi i criteri disponibili in Self-Service.

- Impostare un nome visualizzato.

- Impostare il nome di un pulsante.

- Specificare una descrizione.

- Abilita Assicurarsi che gli utenti visualisentano la descrizione.

- Abilitare le categorie facoltative come desiderato.

Selezionare Salva.

Mac App

Creare un'app in Mac Apps Jamf App Catalog per il portale aziendale di Microsoft Intune che viene distribuita in tutti i dispositivi. L'uso della versione del catalogo delle app Jamf semplifica la gestione dell'applicazione.

- Passare a Computer>App Mac e selezionare +Nuovo.

- Selezionare Jamf App Catalog e quindi Avanti.

- Cercare Portale aziendale di Microsoft Intune e selezionare Aggiungi accanto all'applicazione.

- Impostare Gruppo di destinazione su Tutti i client gestiti.

- Impostare Metodo di distribuzione su Installa automaticamente.

- Abilitare Installa i profili di configurazione di supporto.

- Abilitare l'opzione Distribuisci in alto a destra e quindi selezionare Salva.

Configurazioni amministrative di Microsoft Entra

La possibilità di registrare i dispositivi può essere bloccata a causa delle configurazioni dei criteri di accesso condizionale dell'organizzazione per proteggere le risorse aziendali.

Usare quanto segue per creare un gruppo, contenente gli utenti dei dispositivi gestiti jamf, che verrà usato per definire l'ambito del connettore di Intune nei passaggi successivi.

Accedere a https://entra.microsoft.com con un account con autorizzazioni per creare gruppi e per creare e modificare i criteri di accesso condizionale.

Espandere Gruppi>Tutti i gruppi> e selezionare Nuovo gruppo.

Creare un gruppo dinamico con le regole appropriate per includere gli utenti applicabili che registreranno i dispositivi gestiti da Jamf con l'ID Microsoft Entra.

Consiglio

È consigliabile usare un gruppo dinamico, ma è anche possibile usare un gruppo statico.

Connettere Jamf Pro a Intune

Jamf Pro usa i connettori nell'interfaccia di amministrazione di Microsoft Intune, disponibile in >Connettori e token di amministrazione> tenant. Il processo di connessione di Jamf Pro a Intune viene avviato nel portale di amministrazione di Jamf Pro e usa una procedura guidata che richiede i passaggi successivi.

Accedere al portale di amministrazione di Jamf, ad esempio. https://tenantname.jamfcloud.com

Passare a Impostazioni > Conformità globale > del dispositivo.

Selezionare Modifica e quindi abilitare la piattaforma macOS selezionando la casella .

Nell'elenco a discesa Gruppo di conformità selezionare il gruppo intelligente di computer creato per Conformità nella sezione precedente Computer-smart-groups di questo articolo.

Nell'elenco a discesa Gruppo applicabile selezionare il gruppo intelligente computer creato per Applicabile nella sezione precedente Computer-smart-groups di questo articolo.

Abilitare il dispositivo di scorrimento in alto a destra e selezionare Salva.

Vengono quindi presentate due richieste di autenticazione Microsoft. Ognuno richiede un amministratore globale di Microsoft 365 per autenticare la richiesta:

- Il primo prompt di autenticazione crea l'applicazione Cloud Connector for Device Compliance in Microsoft Entra ID.The first authentication prompt creates the Cloud Connector for Device Compliance application in Microsoft Entra ID.

- Il secondo prompt di autenticazione crea l'app di registrazione utente per Conformità del dispositivo.

Verrà visualizzata una nuova scheda del browser in una pagina del portale jamf con una finestra di dialogo Configura partner di conformità e quindi selezionare il pulsante Apri Microsoft Endpoint Manager.

Una nuova scheda del browser apre l'interfaccia di amministrazione di Microsoft Intune.

Passare alla gestione della conformità dei connettori e dei > token di amministrazione > del tenant.

Nella parte superiore della pagina Gestione conformità partner selezionare Aggiungi partner di conformità.

Nella procedura guidata Crea partner di conformità :

- Usare l'elenco a discesa Partner di conformità per selezionare Conformità dispositivo Jamf.

- Usare l'elenco a discesa Piattaforma per selezionare macOS e quindi selezionare Avanti.

- In Assegnazioni selezionare Aggiungi gruppi e quindi selezionare il gruppo di utenti Microsoft Entra creato in precedenza. Non selezionare Aggiungi tutti gli utenti perché inibisce la connessione.

- Selezionare Avanti e quindi Crea.

Nel browser aprire la scheda contenente il portale Jamf con la finestra di dialogo Configura partner di conformità .

Selezionare il pulsante Conferma .

Passare alla scheda del browser che mostra il dashboard di gestione della conformità dei partner di Intune e selezionare l'icona Aggiorna nella parte superiore accanto all'opzione Aggiungi partner di conformità .

Verificare che il connettore di conformità del dispositivo macOS Jamf mostri lo stato del partner Attivo.

Completare la configurazione amministrativa

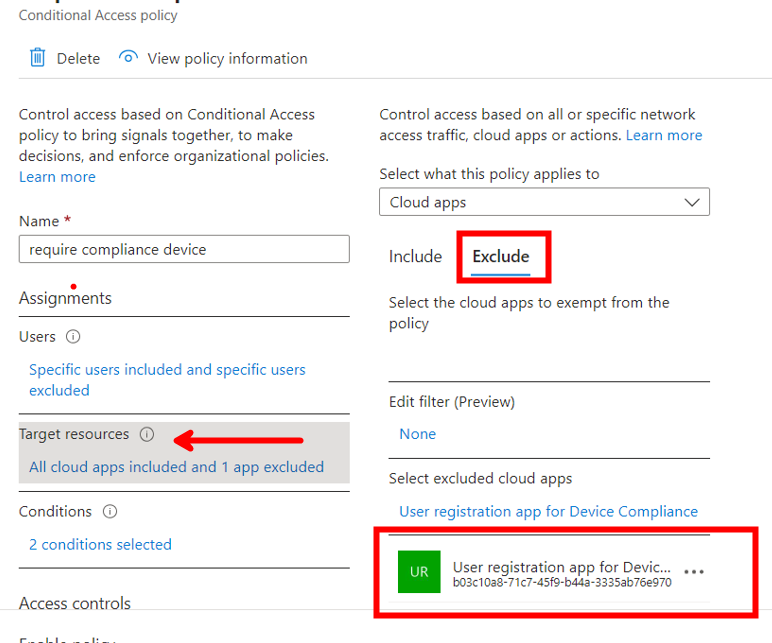

Per assicurarsi che gli utenti siano in grado di registrare i dispositivi, è necessario essere a conoscenza dei criteri di accesso condizionale di Microsoft Entra che potrebbero bloccarli. L'app Registrazione utente per Conformità dispositivo creata quando è stato connesso Jamf Pro a Intune deve essere aggiunta come esclusione in qualsiasi criterio che potrebbe impedire agli utenti di registrare i propri dispositivi.

Si consideri, ad esempio, un criterio di accesso condizionale di Microsoft Entra che richiede dispositivi conformi:

- Assegnazioni : assegnare questo criterio a tutti gli utenti o includere gruppi di utenti con dispositivi gestiti da Jamf.

- Risorse di destinazione : impostare le configurazioni seguenti:

- Si applica a tutte le app cloud.

- Escludere l'app Registrazione utente per l'app Conformità del dispositivo . Questa app è stata creata quando è stato connesso Jamf Pro a Intune.

- Le condizioni includono le opzioni seguenti:

- Richiede la conformità

- Richiede un dispositivo registrato

Notifiche dell'utente finale

È consigliabile fornire un'ampia notifica dell'esperienza utente finale per garantire che gli utenti dei dispositivi gestiti da Jamf siano a conoscenza del processo, del funzionamento e di una sequenza temporale in cui devono essere conformi ai criteri. Un importante promemoria che deve essere incluso in queste notifiche è che l'app Jamf Self-Service contiene i criteri che usano per registrare il dispositivo. Gli utenti non devono usare l'app Portale aziendale Microsoft distribuita per tentare la registrazione. L'uso dell'app Portale aziendale genera un errore che indica AccountNotOnboarded.

I dispositivi gestiti con la piattaforma Jamf non vengono visualizzati nell'elenco dei dispositivi di Intune nel processo seguente. Dopo che gli utenti hanno registrato i dispositivi in Microsoft Entra ID, lo stato iniziale del dispositivo viene visualizzato come Non conforme. Dopo aver aggiornato il gruppo intelligente di computer Jamf Pro configurato per la conformità , lo stato viene inviato tramite connettore Intune a Microsoft Entra ID per aggiornare lo stato di conformità dei dispositivi. La frequenza degli aggiornamenti alle informazioni sul dispositivo Microsoft Entra si basa sul gruppo intelligente Computer di conformità nella frequenza di modifica di Jamf.

Risoluzione dei problemi

Problema

Dopo l'avvio dei criteri dall'app Jamf Self-Service nel dispositivo macOS, il prompt di autenticazione Microsoft sembrava funzionare normalmente. Tuttavia, lo stato del dispositivo visualizzato in Microsoft Entra ID non è stato aggiornato da N/D allo stato Conforme come previsto, anche dopo un'ora o più.

In questo caso, il record del dispositivo in Microsoft Entra ID era incompleto.

Risoluzione

Prima di tutto, verificare quanto segue:

- Il dispositivo viene visualizzato come membro del gruppo intelligente di computer Jamf per la conformità. Questa appartenenza indica che il dispositivo è conforme.

- L'utente che esegue l'autenticazione è un membro del gruppo Microsoft Entra con ambito per il connettore Jamf Intune.

In secondo luogo, nel dispositivo interessato:

Aprire l'applicazione Terminale ed eseguire il comando seguente:

/usr/local/jamf/bin/jamfaad gatherAADInfo- Se il comando non genera un prompt e restituisce invece l'ID Microsoft Entra acquisito per l'utente macOS $USER, la registrazione è stata valida.

- Se il comando crea un prompt di accesso e l'utente è in grado di completare l'accesso senza errori, potrebbe essersi verificato un errore dell'utente durante il tentativo di registrazione iniziale.

- Se il comando crea un prompt di accesso ma si verifica un errore durante l'accesso dell'utente, è necessaria un'ulteriore risoluzione dei problemi tramite un caso di supporto.