Autenticazione a più fattori per Microsoft 365

Le password sono il metodo più comune per autenticare l'accesso a un computer o a un servizio online, ma sono anche il più vulnerabile. Gli utenti possono scegliere password semplici e usare le stesse password per più accessi a computer e servizi diversi.

Per fornire un livello di sicurezza aggiuntivo per gli accessi, è necessario usare l'autenticazione a più fattori, che usa sia una password, che deve essere complessa, sia un metodo di verifica aggiuntivo basato su:

- Qualcosa che hai con te che non è facilmente duplicabile, ad esempio uno smartphone.

- Qualcosa di unico e biologico, come le impronte digitali, il volto o altri attributi biometrici.

Il metodo di verifica aggiuntivo viene usato solo dopo la verifica della password dell'utente. Con l'autenticazione a più fattori, anche se una password utente complessa viene compromessa, l'utente malintenzionato non ha lo smartphone o l'impronta digitale per completare l'accesso.

Supporto all’autenticazione a più fattori in Microsoft 365

Per impostazione predefinita, sia Microsoft 365 che Office 365 supportano l'autenticazione a più fattori per gli account utente tramite:

- Un messaggio di testo inviato a un telefono che richiede all'utente di immettere un codice di verifica.

- Una telefonata.

- L'app Microsoft Authenticator per smartphone.

In entrambi i casi, l'accesso MFA usa il metodo "qualcosa che non è facilmente duplicato" per la verifica aggiuntiva. Esistono diversi modi per abilitare MFA per Microsoft 365 e Office 365:

- Con le impostazioni predefinite per la sicurezza

- Tramite i criteri di accesso condizionale

- Per ogni singolo account utente (scelta non consigliata)

Questi modi sono basati sul piano di Microsoft 365.

| Piano | Consiglio | Tipo di cliente |

|---|---|---|

| Tutti i piani Microsoft 365 | Usare le impostazioni predefinite di sicurezza, che richiedono l’autenticazione a più fattori per tutti gli account utente. È anche possibile configurare l'autenticazione a più fattori per utente nei singoli account utente, ma questa operazione non è consigliata. |

Azienda di piccole dimensioni |

| Microsoft 365 Business Premium Microsoft 365 E3 licenze Microsoft Entra ID P1 |

Usare le impostazioni predefinite di sicurezza o i criteri di accesso condizionale per richiedere l'autenticazione a più fattori per gli account utente in base all'appartenenza al gruppo, alle app o ad altri criteri. | Small Business per le aziende |

| Microsoft 365 E5 licenze Microsoft Entra ID P2 |

Usare Microsoft Entra ID Protection per richiedere l'autenticazione a più fattori in base ai criteri di rischio di accesso. | Enterprise |

Impostazioni predefinite per la sicurezza

Le impostazioni predefinite di sicurezza sono una nuova funzionalità per gli abbonamenti a pagamento o di valutazione di Microsoft 365 e Office 365 creati dopo il 21 ottobre 2019. In queste sottoscrizioni sono attivate le impostazioni predefinite di sicurezza, che:

- Richiede a tutti gli utenti di usare MFA con l'app Microsoft Authenticator.

- Blocca l’autenticazione legacy.

Gli utenti hanno 14 giorni per registrarsi per la MFA con l'app Microsoft Authenticator dai propri smartphone, periodo che inizia dalla prima volta che accedono dopo aver abilitato le impostazioni predefinite di sicurezza. Trascorsi 14 giorni, l'utente non sarà in grado di accedere fino al completamento della registrazione della MFA.

Le impostazioni di sicurezza predefinite garantiscono che tutte le organizzazioni dispongano di un livello base di sicurezza per l'accesso degli utenti abilitato per impostazione predefinita. È possibile disabilitare le impostazioni predefinite di sicurezza a favore dell'autenticazione a più fattori con i criteri di accesso condizionale.

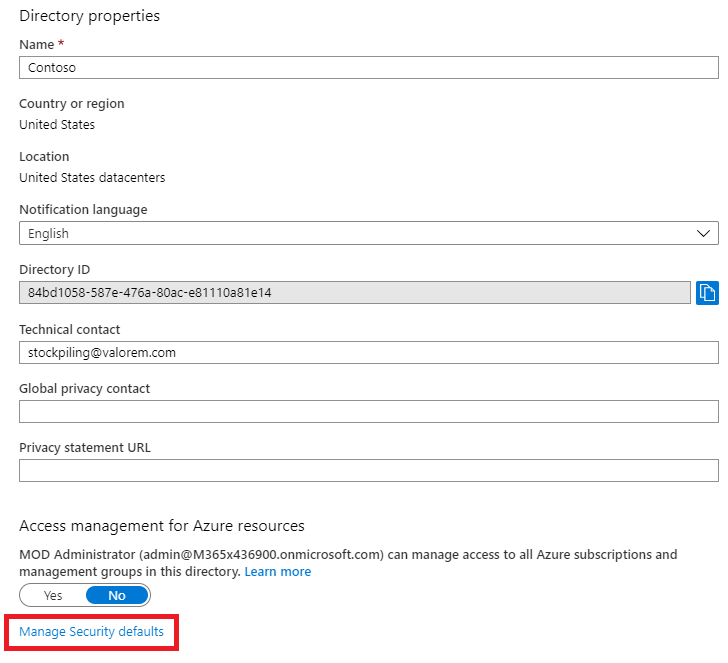

È possibile abilitare o disabilitare le impostazioni predefinite di sicurezza nel riquadro Proprietà per Microsoft Entra ID nel portale di Azure.

È possibile usare le impostazioni predefinite di sicurezza con qualsiasi piano di Microsoft 365.

Per altre informazioni, vedere questa panoramica delle impostazioni predefinite di sicurezza.

Criteri di accesso condizionale

I criteri di accesso condizionale sono un insieme di regole che specificano le condizioni in base alle quali gli accessi vengono valutati e consentiti. Ad esempio, è possibile creare un criterio di accesso condizionale che indichi:

- Se il nome dell'account utente corrisponde a un membro di un gruppo per utenti a cui sono assegnati i ruoli di amministratore di Exchange, utenti, password, sicurezza, SharePoint o globale, richiedere la MFA prima di consentire l'accesso.

Questo criterio consente di richiedere l'MFA in base all'appartenenza al gruppo, anziché cercare di configurare i singoli account utente per l'MFA quando sono assegnati o non assegnati a questi ruoli di amministratore.

È anche possibile usare i criteri di accesso condizionale per funzionalità più avanzate, ad esempio la richiesta di autenticazione a più fattori per app specifiche o l'accesso da un dispositivo conforme, ad esempio il portatile in esecuzione Windows 10.

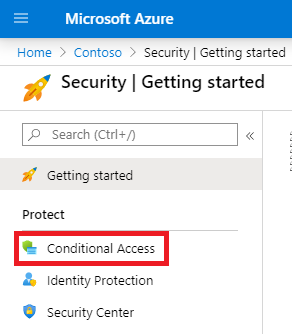

I criteri di accesso condizionale vengono configurati dal riquadro Sicurezza per Microsoft Entra ID nel portale di Azure.

È possibile utilizzare i criteri di accesso condizionato con:

- Microsoft 365 Business Premium

- Microsoft 365 E3 e E5

- licenze Microsoft Entra ID P1 e MICROSOFT ENTRA ID P2

Per le piccole imprese con Microsoft 365 Business Premium, è possibile usare facilmente i criteri di accesso condizionale con la procedura seguente:

- Creare un gruppo in cui includere gli account utente che richiedono l'autenticazione a più fattori.

- Abilitare il criterioRichiedere l'autenticazione a più fattori per gli amministratori globali.

- Creare un criterio di Accesso condizionato basato sul gruppo con queste impostazioni:

- > Assegnazioni Utenti e gruppi: nome del gruppo del passaggio 1 precedente.

- > Assegnazioni App cloud o azioni: tutte le app cloud.

- > Controlli di accesso Grant > Grant access > Require multi-factor authentication (Richiedi autenticazione a più fattori).

- Abilita il criterio.

- Aggiungere un account utente al gruppo creato al Passaggio 1 sopra e verificare.

- Per richiedere l'autenticazione a più fattori per altri account utente, aggiungerli al gruppo creato nel passaggio 1.

Questo criterio di accesso condizionale consente di implementare il requisito di autenticazione a più fattori agli utenti in base alle proprie esigenze.

Le imprese dovrebbero usare Criteri comuni di accesso condizionale per configurare i seguenti criteri:

- Richiedere la MFA per amministratori

- Richiedere la MFA per tutti gli utenti

- Bloccare l'autenticazione legacy

Per altre informazioni, vedere questa panoramica dell'accesso condizionale.

Microsoft Entra ID Protection

Con Microsoft Entra ID Protection, è possibile creare un criterio di accesso condizionale aggiuntivo per richiedere l'autenticazione a più fattori quando il rischio di accesso è medio o elevato.

È possibile usare Microsoft Entra ID Protection e criteri di accesso condizionale basati sui rischi con:

- Microsoft 365 E5

- licenze Microsoft Entra ID P2

Per altre informazioni, vedere questa panoramica di Microsoft Entra ID Protection.

MFA legacy per utente (scelta non consigliata)

È consigliabile usare le impostazioni predefinite di sicurezza o i criteri di accesso condizionale per richiedere l'autenticazione a più fattori per gli accessi all'account utente. Tuttavia, se uno di questi non può essere usato, Microsoft consiglia vivamente l'autenticazione a più fattori per gli account utente con ruoli di amministratore, in particolare il ruolo di amministratore globale, per una sottoscrizione di qualsiasi dimensione.

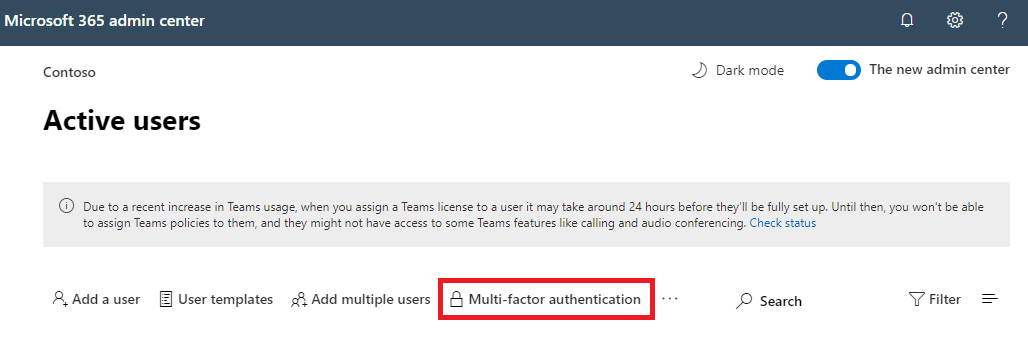

L'autenticazione a più fattori per i singoli account utente viene abilitata dal riquadro Utenti attivi del interfaccia di amministrazione di Microsoft 365.

Dopo essere stato abilitato, la volta successiva che l'utente accede, verrà richiesto di registrarsi per MFA e di scegliere e testare il metodo di verifica aggiuntivo.

Usare questi metodi insieme

Questa tabella mostra i risultati dell'abilitazione della MFA con impostazioni predefinite di sicurezza, criteri di accesso condizionale e impostazioni dell'account per utente.

| Elemento | Abilitato | Disattivato | Metodo di autenticazione secondario |

|---|---|---|---|

| Impostazioni predefinite per la sicurezza | Non è possibile usare i criteri di accesso condizionale | È possibile utilizzare i criteri di accesso condizionale | App Microsoft Authenticator |

| Criteri di accesso condizionale | Se sono abilitati, non è possibile abilitare le impostazioni predefinite di sicurezza | Se sono tutti disabilitati, è possibile abilitare le impostazioni predefinite per la sicurezza | Specificato dall'utente durante la registrazione della MFA |

| MFA legacy per utente (scelta non consigliata) | Sostituisce le impostazioni predefinite di sicurezza e i criteri di accesso condizionale che richiedono l'autenticazione a più fattori a ogni accesso | Sottoposto a override in base alle impostazioni predefinite di sicurezza e ai criteri di accesso condizionale | Specificato dall'utente durante la registrazione della MFA |

Se le impostazioni predefinite di sicurezza sono attivate, a tutti i nuovi utenti viene richiesta la registrazione MFA e l'utilizzo dell'applicazione Microsoft Authenticator al successivo accesso.

Modi per gestire le impostazioni MFA

Esistono due modi per gestire le impostazioni MFA.

Nel portale di Azure è possibile:

- Abilitare e disabilitare le impostazioni predefinite di sicurezza

- Configurare i criteri di accesso condizionale

Nel interfaccia di amministrazione di Microsoft 365 è possibile configurare le impostazioni MFA per utente e servizio.

Passaggi successivi

Configurare MFA per Microsoft 365

Contenuto correlato

Attivare l'autenticazione a più fattori (video)

Attivare l'autenticazione a più fattori per il telefono (video)