Senza password per studenti

Con l'aumento delle minacce alla sicurezza, è fondamentale che le scuole inizino a pensare a come usare le funzionalità di sicurezza in genere evitate per gli studenti.

Questo articolo descrive un modo per usare le credenziali senza password nelle scuole.

Requisiti:

- Una licenza o un bundle che include Entra P1.

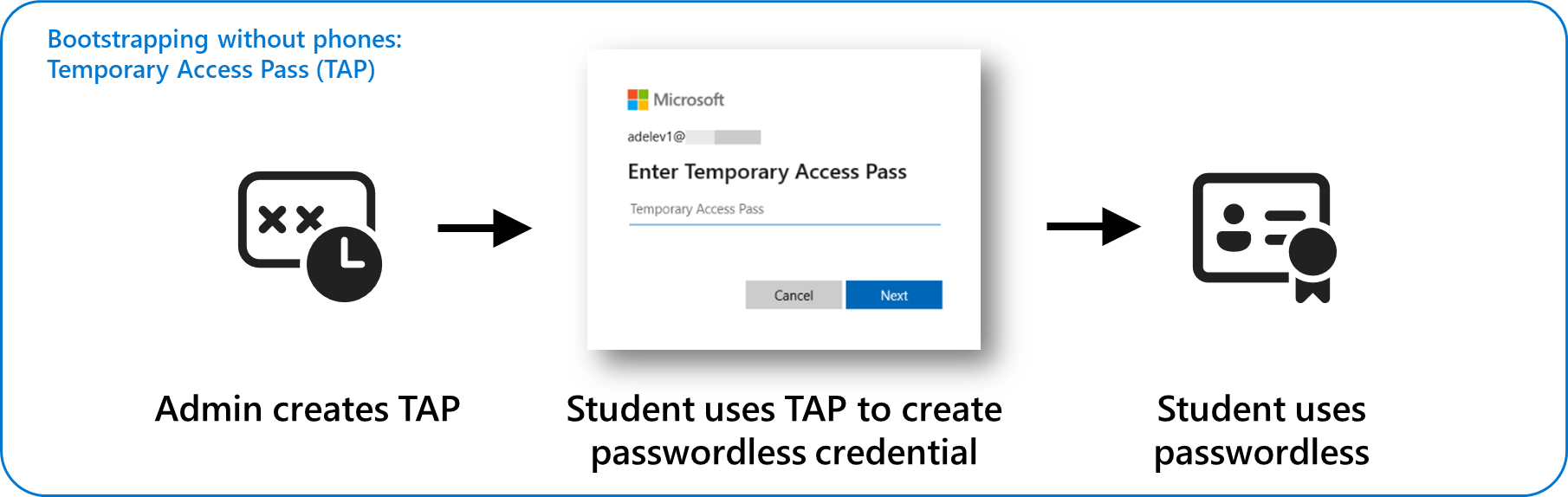

La distribuzione di credenziali resistenti al phishing senza password agli studenti è stata complessa a causa del requisito di autenticazione a più fattori (MFA) per la configurazione (a volte noto come bootstrap). Il pass di accesso temporaneo (TAP) offre agli utenti un'opzione senza telefono per configurare le credenziali, incluse le credenziali senza password associate al dispositivo.

Un pass di accesso temporaneo è un passcode limitato nel tempo che può essere configurato per un uso singolo o multiplo. Gli utenti possono accedere con un TAP per eseguire l'onboarding di altri metodi di autenticazione senza password, ad esempio Microsoft Authenticator, FIDO2, Windows Hello for Business, Platform Single Sign-On (SSO) con Secure Enclave e Passkeys.

Gli amministratori possono creare un TAP e distribuirlo agli studenti. Gli studenti possono usare il TAP per creare le credenziali senza password. Gli studenti possono quindi usare le credenziali passworldess per accedere al dispositivo.

Ogni sistema operativo ha un'implementazione diversa per le credenziali senza password associate al dispositivo:

| Sistema operativo | Tecnologia delle chiavi associate all'hardware | Adatto per | Requisito hardware | Informazioni biometriche |

|---|---|---|---|---|

| Windows | Windows Hello for Business | 1:1 dispositivi | Trusted Platform Module (TPM) | Windows Hello |

| macOS | Accesso Single Sign-On della piattaforma con enclave sicuro (anteprima) | 1:1 dispositivi | Enclave sicuro | TouchID |

| iOS | Passkey con Microsoft Authenticator (anteprima) | 1:1 dispositivi | iOS 16+ | FaceID |

| Android | Passkey con Microsoft Authenticator (anteprima) | 1:1 dispositivi | Android 14+ | Specifico dell'OEM |

| Windows, macOS | Chiavi di sicurezza FIDO2 | 1:1 o dispositivi condivisi | Chiave di sicurezza FIDO2 | Diverso |

| Passkey (sincronizzabili) - disponibile più avanti nel 2024 | n/d | Non associato all'hardware: la protezione varia in base al fornitore del provider passkey | n/d | Diverso |

Queste tecnologie offrono un livello di autenticazione resistente al phishing perché usano una combinazione di una chiave privata associata all'hardware, ovvero il possesso fisico del dispositivo da parte dell'utente. PIN o password del dispositivo locale usato per sbloccare o "rilasciare" la chiave privata specifica del dispositivo. La chiave privata non lascia mai il dispositivo o viene trasmessa in rete. L'ID Microsoft Entra possiede solo una chiave pubblica corrispondente usata per convalidare i dati firmati dalla chiave privata associata all'hardware. Il PIN o la password locale è specifico del dispositivo e non può essere usato per accedere ai servizi o ad altri dispositivi (a meno che l'utente non usi lo stesso PIN).

Consiglio

Per un'esperienza senza password ottimale nei dispositivi 1:1 per studenti e dispositivi K-12, Microsoft consiglia TAP + Windows Hello (o altre tecnologie specifiche della piattaforma per chiavi associate all'hardware). Per i dispositivi condivisi, Microsoft consiglia le chiavi di sicurezza FIDO2.

Per altre informazioni su Passwordless e Microsoft Entra ID, vedere Accesso senza password di Microsoft Entra.

Esperienza utente senza password

Questi passaggi illustrano l'esperienza utente durante Autopilot nelle condizioni seguenti:

- L'utente ha un passaggio di accesso temporaneo.

- Windows Hello for Business è abilitato per questo dispositivo.

Se è già stato effettuato il provisioning del dispositivo, l'esperienza è la stessa del passaggio 2 quando l'utente accede a un dispositivo con Windows Hello for Business abilitato.

- Accedere con un account aziendale o dell'istituto di istruzione e usare il pass di accesso temporaneo per avviare Autopilot.

- Al termine del provisioning, all'utente viene richiesto di configurare Windows Hello for Business.

- All'utente viene richiesto di immettere il pass di accesso temporaneo.

- L'utente crea un PIN e configura le credenziali biometriche se supportate dal dispositivo.

- L'utente può ora accedere con il PIN o la biometria.

Esperienza utente quando un utente non ha un TAP o il TAP è scaduto

Se l'utente non dispone di un passaggio di accesso temporaneo durante l'esecuzione di Autopilot, viene richiesto di eseguire la registrazione per l'autenticazione a più fattori:

Se si assegna un passaggio di accesso temporaneo a un utente e si chiede di riprovare o riavviare il computer, agli utenti viene richiesto di usare il pass di accesso temporaneo.

Pianificazione di Senza password

La sfida principale del provisioning delle credenziali senza password per gli studenti è la distribuzione del TAP.

Le opzioni disponibili sono:

- Generazione di TAP quando le password vengono fornite agli studenti per la prima volta o fornendo solo un TAP e nessuna password per applicare senza password.

- Generazione e distribuzione di un TAP quando gli studenti ricevono nuovi dispositivi.

- Abilitazione delle opzioni di autenticazione senza password e richiesta agli studenti di configurarle e chiamare il supporto IT per richiedere un TAP durante la configurazione.

- Delega dell'accesso per creare tap a personale IT locale o insegnanti.

È possibile usare i metodi di autenticazione in Entra per controllare quali utenti possono usare tipi specifici di metodi di autenticazione. Ad esempio, è possibile consentire agli insegnanti e al personale di usare Microsoft Authenticator, ma solo consentire agli studenti di usare il pass di accesso temporaneo.

| Attributi utente di destinazione | Utenti tipici | Authentication Methods |

|---|---|---|

| Può usare dispositivi iOS o Android oltre al dispositivo principale | Personale, studenti universitari, studenti nelle scuole in cui sono consentiti dispositivi mobili | ✔️ Passkey della chiave ✔️ di sicurezza FIDO2 pass per l'accesso✔️ temporaneo di Microsoft Authenticator ✔️ |

| Nessun accesso ai dispositivi mobili | Studenti K-12 | ✔️ Passkey della chiave✔️ di sicurezza FIDO2 pass-pass ✔️ per l'accesso temporaneo |

Per altre informazioni sui metodi di autenticazione disponibili in Entra, vedere Metodi di autenticazione.

Configurare i metodi di autenticazione

Configurare Entra per l'uso dei criteri dei metodi di autenticazione

I metodi di autenticazione possono essere configurati dopo la migrazione delle impostazioni dei criteri di autenticazione a più fattori e reimpostazione della password self-service alla funzionalità Metodi di autenticazione. Per altre informazioni, vedere Come eseguire la migrazione delle impostazioni dei criteri MFA e Reimpostazione password self-service ai criteri Metodi di autenticazione per l'ID Microsoft Entra.

Configurare i metodi di autenticazione in base ai requisiti

Usare i metodi di autenticazione per impostare come destinazione la configurazione richiesta in gruppi di utenti. Per altre informazioni, vedere Metodi di autenticazione. Ad esempio:

- Modificare i gruppi di destinazione per i metodi Telefono, SMS, Microsoft Authenticator per includere il personale ed escludere gli studenti.

- Modificare il gruppo di destinazione del pass di accesso temporaneo per includere gli studenti.

Problema relativo al passaggio di accesso temporaneo

Gli amministratori possono emettere pass di accesso temporaneo e distribuirli agli utenti. Per altre informazioni, vedere Creare un passaggio di accesso temporaneo.

Configurare i dispositivi

Configurare il metodo di accesso senza password per ogni sistema operativo per soddisfare i requisiti.

Per i dispositivi gestiti da Intune, sono disponibili due metodi per configurare Windows Hello for Business:

- A livello di tenant. I criteri di Windows Hello for Business a livello di tenant in Dispositivi>>Registrazione > Windows Windows Windows Hello for Business. È tipico per gli istituti di istruzione disabilitare Windows Hello for Business per evitare che agli studenti venga chiesto di configurare l'autenticazione a più fattori durante l'accesso.

- Destinazione dell'uso di criteri. I criteri di destinazione hanno la precedenza sui criteri a livello di tenant, consentendo alle impostazioni di essere destinate ai gruppi o di organizzare l'implementazione.

Per altre informazioni, vedere Configurare Windows Hello for Business.

Sono necessari passaggi aggiuntivi per configurare l'accesso Single Sign-On alle risorse locali con le credenziali di Windows Hello for Business. Per altre informazioni, vedere Configurare l'accesso Single Sign-On per i dispositivi aggiunti a Microsoft Entra.

Personalizzare l'esperienza di Windows Hello for Business

Queste impostazioni sono facoltative, ma possono essere usate per personalizzare l'esperienza Windows Hello for Business.

DisablePostLogonProvisioning : per impostazione predefinita Windows Hello for Business richiede il provisioning durante l'accesso. Con questa impostazione abilitata, la richiesta di accesso è disabilitata. Gli utenti possono configurare Windows Hello for Business nell'app delle impostazioni.

Configurazione Valore URI OMA: ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioningTipo di dati: Booleano Valore: Vero EnablePasswordlessExperience : quando i criteri sono abilitati in Windows 11, alcuni scenari di autenticazione di Windows non offrono agli utenti la possibilità di usare una password, consentendo alle organizzazioni e alla preparazione degli utenti di abbandonare gradualmente le password. Per altre informazioni, vedere Esperienza senza password di Windows.

Configurazione Valore URI OMA: ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperienceTipo di dati: Numero intero Valore: 1

Per i passaggi relativi alla creazione di criteri personalizzati, vedere Aggiungere impostazioni personalizzate per i dispositivi Windows 10/11 in Microsoft Intune.

Monitorare l'autenticazione passworldess

Entra include report per il monitoraggio dei metodi di autenticazione. Per altre informazioni, vedere Attività metodi di autenticazione.

Usare i report per visualizzare lo stato di avanzamento dell'implementazione e identificare quando gli utenti usano credenziali paswordless.

Applicare il livello di autenticazione con l'accesso condizionale

L'accesso ai servizi che usano l'ID Microsoft Entra per l'autenticazione può essere limitato in base alla forza del metodo di autenticazione, tra le altre condizioni, tramite l'accesso condizionale.

Ad esempio, per richiedere agli studenti di accedere ai servizi usando l'ID Microsoft Entra per l'autenticazione, usare un dispositivo gestito con credenziali senza password, configurare un criterio di accesso condizionale con queste impostazioni:

| Configurazione | Valore |

|---|---|

| Nome | Studenti: |

| Destinazione | Tutti gli studenti |

| Concessione | Dispositivo di reclamo: sì Forza di autenticazione: resistente al phishing |

Per altre informazioni sul livello di autenticazione nei criteri di accesso condizionale, vedere Panoramica del livello di autenticazione di Microsoft Entra.

Per istruzioni sulla configurazione dei criteri di accesso condizionale, vedere Che cos'è l'accesso condizionale in Microsoft Entra ID?.

Consiglio

Negli scenari in cui i dispositivi vengono condivisi tra più utenti, un'opzione di autenticazione senza password alternativa è le chiavi di sicurezza FIDO 2. I dispositivi condivisi potrebbero essere esclusi dai criteri di accesso condizionale in base alla posizione, ma non è consigliabile.

Gestire le credenziali senza password

Le credenziali senza password non sono interessate da modifiche della password, reimpostazioni o criteri. Se un dispositivo viene compromesso o rubato, è necessario seguire le procedure richieste dal team di sicurezza. Alcuni esempi di azioni possono includere:

- Non intraprendere alcuna azione fino a quando non viene analizzata una compromissione.

- Attivazione di una cancellazione remota del dispositivo compromesso.

- Disabilitazione delle credenziali o dell'account utente.

Se un dispositivo è compromesso, è possibile scegliere di eliminare le credenziali senza password associate da Microsoft Entra ID per impedire l'uso non autorizzato.

Per rimuovere un metodo di autenticazione associato a un account utente, eliminare la chiave dal metodo di autenticazione dell'utente. È possibile identificare il dispositivo associato nella colonna Dettagli .

- Accedere all'interfaccia di amministrazione di Microsoft Entra e cercare l'utente la cui passkey deve essere rimossa.

- Selezionare Metodi> di autenticazione accanto al metodo di autenticazione pertinente e selezionare "..." e quindi selezionare Elimina.

Operazioni successive

Per altre informazioni sulla registrazione dei dispositivi in Intune, vedere: