Scenario d configurazione di un dominio per gli account del servizio gestito del gruppo

Importante

Questo articolo si applica solo a MIM 2016 SP2.

Microsoft Identity Manager (MIM) funziona con il dominio di Active Directory (AD). Dopo aver installato AD, verificare di disporre di un controller di dominio nel proprio ambiente per un dominio che è possibile amministrare. Questo articolo descrive come configurare gli account del servizio gestito del gruppo in tale dominio per l'uso da parte di MIM.

Panoramica

Gli account del servizio gestito del gruppo eliminano la necessità di modificare periodicamente le password degli account del servizio. Con il rilascio di MIM 2016 SP2 è possibile configurare account del servizio gestito del gruppo per i componenti MIM seguenti per l'uso durante il processo di installazione:

- Servizio di sincronizzazione MIM (FIMSynchronizationService)

- Servizio MIM (FIMService)

- Pool di applicazioni del sito Web di registrazione della password MIM

- Pool di applicazioni del sito Web di reimpostazione della password MIM

- Pool di applicazioni del sito Web dell'API REST PAM

- Servizio di monitoraggio PAM (PamMonitoringService)

- Servizio componenti PAM (PrivilegeManagementComponentService)

I componenti MIM seguenti non supportano l'esecuzione come account gMSA:

- Portale MIM. Questo perché il portale MIM fa parte dell'ambiente SharePoint. In alternativa, è possibile distribuire SharePoint in modalità farm e configurare la modifica automatica della password in SharePoint Server.

- Tutti gli agenti di gestione

- Gestione certificati Microsoft

- BHOLD

Altre informazioni sugli account del servizio gestito del gruppo sono disponibili in questi articoli:

Creare account utente e gruppi di utenti

Tutti i componenti della distribuzione di MIM devono avere le proprie identità nel dominio. Ciò include i componenti MIM come il servizio e la sincronizzazione, SharePoint e SQL.

Nota

Questa procedura dettagliata usa nomi e valori di esempio della società Contoso. Sostituirli con i propri nomi e valori. Ad esempio:

- Nome del controller di dominio - dc

- Nome del dominio: contoso

- Nome del server del servizio MIM - mimservice

- Nome del server di sincronizzazione MIM - mimsync

- Nome di SQL Server - sql

- Password: Pass@word1

Accedere al controller di dominio come amministratore di dominio (ad es. Contoso\Administrator).

Creare gli account utente seguenti per i servizi MIM. Avviare PowerShell e digitare lo script seguente di PowerShell per creare nuovi utenti di dominio di Active Directory (non tutti gli account sono obbligatori, anche se lo script viene fornito solo a scopo informativo, è consigliabile usare un account dedicato MIMAdmin per il processo di installazione di MIM e SharePoint).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Creare i gruppi di sicurezza per tutti i gruppi.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminAggiungere i nomi SPN per abilitare l'autenticazione Kerberos per gli account di servizio

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolAssicurarsi di registrare i seguenti record DNS 'A' per una corretta risoluzione dei nomi (presupponendo che i siti Web del servizio MIM, del portale MIM, di reimpostazione della password e di registrazione della password saranno ospitati nello stesso computer)

- mim.contoso.com - puntare all'indirizzo IP fisico del server del portale e del servizio MIM

- passwordreset.contoso.com - puntare all'indirizzo IP fisico del server del portale e del servizio MIM

- passwordregistration.contoso.com - puntare all'indirizzo IP fisico del server del portale e del servizio MIM

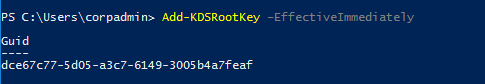

Creare la chiave radice del servizio distribuzione chiavi

Assicurarsi di aver eseguito l'accesso al controller di dominio come amministratore per preparare il servizio distribuzione chiavi del gruppo.

Se è già presente una chiave radice per il dominio (usare Get-KdsRootKey per controllare), continuare con la sezione successiva.

Creare la chiave radice del servizio distribuzione chiavi (solo una volta per dominio) se necessaria. La chiave radice viene usata dal servizio distribuzione chiavi nei controller di dominio, insieme ad altre informazioni per generare le password. Digitare il comando di PowerShell seguente come amministratore di dominio:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately può richiedere un ritardo massimo di circa 10 ore perché dovrà essere replicato in tutti i controller di dominio. Il ritardo è di circa 1 ora per due controller di dominio.

Nota

Nell'ambiente lab o di test è possibile evitare il ritardo di replica di 10 ore eseguendo invece il comando seguente:

Add-KDSRootKey -EffectiveTime ((Get-Date).AddHours(-10))

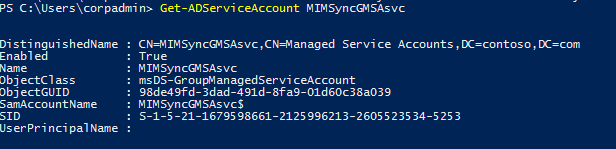

Creare un account del servizio di sincronizzazione MIM, un gruppo e un'entità servizio

Verificare che tutti gli account computer per i computer in cui deve essere installato il software MIM siano già stati aggiunti al dominio. Eseguire quindi questi passaggi in PowerShell come amministratore di dominio.

Creare un gruppo MIMSync_Servers e aggiungere tutti i server di sincronizzazione MIM a questo gruppo. Digitare il comando seguente per creare un nuovo gruppo di Active Directory per i server di sincronizzazione MIM. In questo gruppo, aggiungere quindi gli account computer di Active Directory del server di sincronizzazione MIM, ad esempio contoso\MIMSync$.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Creare l'account del servizio gestito del gruppo del servizio di sincronizzazione MIM. Digitare il comando di PowerShell seguente.

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Controllare i dettagli dell'account del servizio gestito del gruppo eseguendo il comando di PowerShell Get-ADServiceAccount:

Se si prevede di eseguire il servizio di notifica di modifica della password, è necessario registrare il nome dell'entità servizio eseguendo questo comando di PowerShell:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Riavviare il server di sincronizzazione MIM per aggiornare un token Kerberos associato al server perché è stata modificata l'appartenenza al gruppo "MIMSync_Server".

Creare l'account del servizio dell'agente di gestione del servizio MIM

- In genere, quando si installa il servizio MIM, viene creato un nuovo account per l'agente di gestione del servizio MIM (account MA MIM). Con l'account del servizio gestito del gruppo sono disponibili due opzioni:

Usare l'account del servizio gestito del gruppo per il servizio di sincronizzazione MIM e non creare un account separato

È possibile evitare la creazione dell'account del servizio dell'agente di gestione del servizio MIM. In questo caso, usare il nome dell'account del servizio gestito del gruppo del servizio di sincronizzazione MIM, ad esempio contoso\MIMSyncGMSAsvc $, anziché l'account dell'agente di gestione MIM quando si installa il servizio MIM. In seguito, nella configurazione dell'agente di gestione del servizio MIM abilitare l'opzione 'Use MIMSync Account' (Usa account MIMSync).

Non abilitare l'opzione 'Deny Logon from Network' (Nega accesso dalla rete) per l'account del servizio gestito del gruppo del servizio di sincronizzazione MIM perché per l'account dell'agente di gestione MIM è necessaria l'autorizzazione 'Allow Network Logon' (Consenti accesso alla rete).

Usare un account di servizio normale per l'account di servizio dell'agente di gestione del servizio MIM

Avviare PowerShell come amministratore di dominio e digitare il comando seguente per creare un nuovo utente di dominio di Active Directory:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Non abilitare l'opzione 'Deny Logon from Network' (Nega accesso dalla rete) per l'account dell'agente di gestione MIM perché richiede l'autorizzazione 'Allow Network Logon' (Consenti accesso alla rete).

Creare account del servizio MIM, gruppi ed entità servizio

Continuare a usare PowerShell come amministratore di dominio.

Creare un gruppo MIMService_Servers e aggiungere tutti i server del servizio MIM a questo gruppo. Digitare il comando di PowerShell seguente per creare un nuovo gruppo di Active Directory per i server del servizio MIM e aggiungere a questo gruppo l'account computer Active Directory del server del servizio MIM, ad esempio contoso\MIMPortal $.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Creare l'account del servizio gestito del gruppo del servizio MIM.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Registrare il nome dell'entità servizio e abilitare la delega Kerberos eseguendo questo comando di PowerShell:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}Per gli scenari di reimpostazione della password self-service è necessario che l'account del servizio MIM sia in grado di comunicare con il servizio di sincronizzazione MIM, pertanto l'account del servizio MIM deve essere un membro dei gruppi MIMSyncAdministrators, MIMSyncPasswordSet o MIMSyncBrowse:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Riavviare il server del servizio MIM per aggiornare un token Kerberos associato al server perché è stata modificata l'appartenenza al gruppo "MIMService_Servers".

Se necessario, creare altri account e gruppi MIM

Se si sta configurando la reimpostazione della password self-service MIM, seguendo le stesse linee guida descritte in precedenza per il servizio di sincronizzazione MIM e il servizio MIM, è possibile creare un altro account del servizio gestito del gruppo per:

- Pool di applicazioni del sito Web di reimpostazione della password MIM

- Pool di applicazioni del sito Web di registrazione della password MIM

Se si sta configurando PAM MIM, seguendo le stesse linee guida descritte in precedenza per il servizio di sincronizzazione MIM e il servizio MIM, è possibile creare un altro account del servizio gestito del gruppo per:

- Pool di applicazioni del sito Web dell'API REST PAM MIM

- Servizio del componente PAM MIM

- Servizio di monitoraggio PAM MIM

Specifica di un account del servizio gestito del gruppo durante l'installazione di MIM

Come regola generale, nella maggior parte dei casi quando si usa un programma di installazione MIM, per specificare che si vuole usare un account del servizio gestito del gruppo anziché un account normale, aggiungere un carattere di segno dollaro al nome gMSA, ad esempio contoso\MIMSyncGMSAsvc$, e lasciare vuoto il campo della password. Un'eccezione è rappresentata dallo strumento miisactivate.exe che accetta il nome dell'account del servizio gestito del gruppo senza il simbolo del dollaro.