Sicurezza dei componenti aggiuntivi per le riunioni di Teams quando si usa il client Outlook

Il componente aggiuntivo per le riunioni di Teams (o TMA) viene usato per pianificare riunioni in Teams dal client desktop Di Outlook su Windows.

Le coordinate TMA tra i servizi Outlook e Teams, quindi è importante mantenere il TMA sicuro. L'adottare misure di sicurezza contribuisce a ridurre il rischio di attacchi alla sicurezza informatica.

Ecco i modi per proteggere il componente aggiuntivo per le riunioni di Teams descritto in questo articolo:

- (scelta consigliata) Usare il Centro protezione di Microsoft Outlook per impedire a Outlook di caricare TMA quando le DLL TMA non sono firmate con un certificato di un autore attendibile.

- Usare criteri di gruppo per il dominio e aggiornare il certificato radice e l'autore attendibile, soprattutto perché impedisce agli utenti di essere chiesta l'attendibilità dell'autore.

- AppLocker può anche essere usato per impedire il caricamento di DLL da editori non attendibili.

Criteri di gruppo centro protezione di Microsoft Outlook

È possibile usare i criteri di gruppo centro protezione per la gestione dei componenti aggiuntivi:

- Per assicurarsi che vengano caricati solo i componenti aggiuntivi attendibili dall'organizzazione

- Per interrompere il caricamento dei componenti aggiuntivi da posizioni non specificate

Questa pratica contribuisce a evitare che malware comprometta la registrazione COM per il caricamento da un'altra posizione con DLL piantate.

Ecco i passaggi:

- Proteggere Outlook da componenti aggiuntivi non sicuri

- Passare al Centro protezione di Outlook, https://www.microsoft.com/en-us/trust-center.

- Al suo arrivo, selezionare Opzioni > file > Centro protezione.

- Selezionare Centro protezione di Microsoft Outlook.

- In Centro protezione di Microsoft Outlook nel menu a sinistra selezionare Impostazioni Centro protezione.

- In Impostazioni macro selezionare Notifiche per le macro con firma digitale, tutte le altre macro sono disabilitate.

- Gli amministratori devono selezionare Applica le impostazioni di sicurezza delle macro ai componenti aggiuntivi installati in questo caso.

- Selezionare il pulsante OK per apportare queste modifiche e uscire dal Centro protezione, quindi selezionare di nuovo OK per chiudere le opzioni.

Le scelte restano da lì.

Al di fuori del Centro protezione di Outlook:

Riavviare Outlook nel client.

Alla riapertura di Outlook, l'applicazione chiede l'autorizzazione per caricare ogni componente aggiuntivo, disabilitando automaticamente tutti i componenti aggiuntivi non firmati.

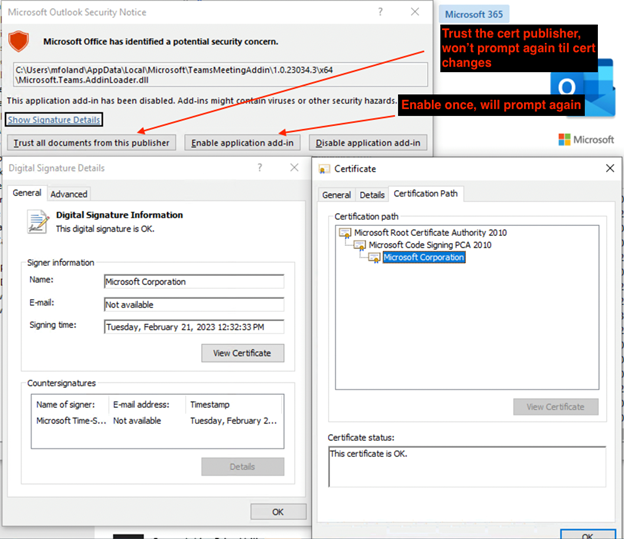

- L'immagine seguente illustra l'aspetto dell'esperienza utente di TMA:

- Gli utenti finali visualizzano un avviso di sicurezza di Microsoft Outlook che potrebbe leggere Che Microsoft Office ha identificato un potenziale problema di sicurezza Microsoft.Teams.AddinLoader.dll. Le opzioni sono:

- Considera attendibili tutti i documenti di questo Autore.

- Se si seleziona questa opzione, l'autore del certificato verrà considerato attendibile e l'utente non verrà più richiesto finché il certificato non viene modificato.

- 2. Abilitare il componente aggiuntivo dell'applicazione.

- Questa opzione viene abilitata solo caso per caso, quindi il componente aggiuntivo viene abilitato per questa volta e all'utente verrà richiesto di nuovo.

- 3. Disabilitare il componente aggiuntivo dell'applicazione.

- Disabilita il componente aggiuntivo.

- Considera attendibili tutti i documenti di questo Autore.

- Seguire la procedura per configurare Criteri di gruppo per considerare automaticamente attendibile una specifica autorità di certificazione radice.

- Aprire Criteri di gruppo Management Console nel controller di dominio.

- Creare un nuovo oggetto Criteri di gruppo o modificare un oggetto Criteri di gruppo esistente da usare per configurare le impostazioni.

- Passare quindi a Criteri > di configurazione > computer Impostazioni di Windows Impostazioni >> di sicurezza Criteri chiave pubblica.

- Fai clic con il pulsante destro del mouse su Autorità di certificazione radice attendibili e seleziona Importa.

- Passare al file microsoft root certificate authority 2010 dell'autore del certificato che si vuole considerare attendibile e importarlo.

- Collegare l'oggetto Criteri di gruppo all'unità organizzativa appropriata per applicare le impostazioni ai computer in cui si vuole usare il criterio. Per altre informazioni su questo processo, vedere: Distribuire i criteri di Applocker nella produzione

- Seguire quindi la procedura per configurare Criteri di gruppo in modo che consideri automaticamente attendibile l'autore.

- Aprire Criteri di gruppo Management Console nel controller di dominio.

- Crea un nuovo oggetto Criteri di gruppo o modifica un oggetto Criteri di gruppo esistente che vuoi usare per configurare le impostazioni.

- Passare a Criteri > di configurazione > computer Impostazioni di Windows Impostazioni >> di sicurezza Criteri chiave pubblica.

- Fare clic con il pulsante destro del mouse su Autori attendibili e scegliere Importa.

- Passare al file del certificato foglia Microsoft Corporation per l'autore del certificato che si vuole considerare attendibile e importarlo.

- Collegare l'oggetto Criteri di gruppo all'unità organizzativa appropriata per applicare le impostazioni ai computer scelti.

- L'immagine seguente illustra l'aspetto dell'esperienza utente di TMA:

Gestione dei componenti aggiuntivi tramite Criteri di gruppo

- Scaricare i file ADMX/ADML (Administrative Template) per Microsoft 365 Apps for enterprise/Office LTSC 2021/Office 2019/Office 2016 e lo Strumento di personalizzazione di Office per Office 2016.

- Aggiungere i file del modello ADMX/ADML al Criteri di gruppo Management:

- In Modelli > amministrativi configurazione > utente Centro protezione > di Microsoft Outlook (numero di versione). >

- Applicare le impostazioni di sicurezza delle macro a macro, componenti aggiuntivi e altre azioni: questa impostazione dei criteri controlla se Outlook applica anche le impostazioni di sicurezza delle macro ai componenti aggiuntivi COM installati e altre azioni.

- Imposta su: Abilitato

- Impostazione di sicurezza per le macro: questa impostazione dei criteri controlla il livello di sicurezza per le macro in Outlook.

- Imposta su: Avviso relativo alla firma, disabilita unsigned.

- Questa opzione corrisponde all'opzione Notifiche per le macro con firma digitale, tutte le altre macro disabilitate nel Centro protezione. Se un componente aggiuntivo è firmato digitalmente da un autore attendibile, può essere eseguito firmato da un autore attendibile.

- Imposta su: Avviso relativo alla firma, disabilita unsigned.

- Applicare le impostazioni di sicurezza delle macro a macro, componenti aggiuntivi e altre azioni: questa impostazione dei criteri controlla se Outlook applica anche le impostazioni di sicurezza delle macro ai componenti aggiuntivi COM installati e altre azioni.

- Criteri di gruppo aggiuntivi per i componenti aggiuntivi.

- In Modelli > amministrativi di configurazione > utente Microsoft Outlook 2016 > Sicurezza

- Configurare il livello di attendibilità dei componenti aggiuntivi: tutti i componenti aggiuntivi COM attendibili installati possono essere considerati attendibili. Le impostazioni di Exchange per i componenti aggiuntivi vengono comunque ignorate se presenti e questa opzione è selezionata.

- In Modelli > amministrativi di configurazione > utente Microsoft Outlook 2016 > Vari

- Blocca tutti i componenti aggiuntivi non gestiti: questa impostazione dei criteri Blocca tutti i componenti aggiuntivi che non sono gestiti dall'impostazione dei criteri "Elenco di componenti aggiuntivi gestiti".

- Elenco dei componenti aggiuntivi gestiti: questa impostazione dei criteri consente di specificare quali componenti aggiuntivi sono sempre abilitati, sempre disabilitati (bloccati) o configurabili dall'utente. Per bloccare i componenti aggiuntivi che non sono gestiti da questa impostazione dei criteri, è necessario configurare anche l'impostazione dei criteri "Blocca tutti i componenti aggiuntivi non gestiti".

- In Modelli > amministrativi configurazione > utente Impostazioni del modulo > di sicurezza > di Microsoft Outlook 2016 > Sicurezza Componenti aggiuntivi attendibili per la sicurezza > programmatici

- Configurare componenti aggiuntivi attendibili: questa impostazione dei criteri viene usata per specificare un elenco di componenti aggiuntivi attendibili che possono essere eseguiti senza restrizioni dalle misure di sicurezza in Outlook.

- In Modelli > amministrativi di configurazione > utente Microsoft Outlook 2016 > Sicurezza

- In Modelli > amministrativi configurazione > utente Centro protezione > di Microsoft Outlook (numero di versione). >

Applocker

I criteri di controllo dell'applicazione AppLocker consentono di controllare quali app e file possono essere eseguiti dagli utenti. Questi tipi di file includono file eseguibili, script, file di Windows Installer, DLL (Dynamic-Link Libraries), app in pacchetto e programmi di installazione di app in pacchetto.

Concentriamoci sull'uso di AppLocker per interrompere il caricamento delle DLL non firmate da un autore attendibile.

Usare AppLocker per interrompere il caricamento delle DLL non firmate.

Per usare Applocker per interrompere il caricamento delle DLL non firmate, è necessario creare una nuova regola DLL nel file locale o Criteri di gruppo.

Nota

I prerequisiti per questa sezione sono Windows 10 Enterprise e Education o Windows Server 2012 o versione successiva.

Per configurare AppLocker su Windows 10 o Windows 11 per una DLL specifica, attenersi alla seguente procedura:

- Aprire Editor criteri.

- Computer locale

- Aprire l'editor criteri di sicurezza locali. Digitare secpol.msc nella finestra di dialogo Esegui o nella barra di ricerca del menu Start, quindi premere INVIO.

- Criteri di gruppo

- Modificare un criterio di AppLocker tramite Criteri di gruppo | Microsoft Learn

- Computer locale

- Nell'editor criteri di sicurezza locali passare a Regole DLL di AppLocker > criteri di controllo > applicazioni.

- Se usi un'edizione supportata di Windows e ancora non vedi le regole DLL, è possibile che AppLocker non sia abilitato o configurato nel sistema. In questo caso, puoi seguire questi passaggi per abilitare AppLocker:

- Aprire l'editor criteri di sicurezza locali. Digitare secpol.msc nella finestra di dialogo Esegui o nella barra di ricerca del menu Start, quindi premere INVIO.

- Nell'editor Criteri di sicurezza locali passa a AppLocker Criteri > di controllo applicazioni.

- Fai clic con il pulsante destro del mouse su AppLocker e seleziona Proprietà.

- In Proprietà AppLocker, nella scheda Applicazione:

- Selezionare Configurata accanto a Configura applicazione regole.

- Configurare criteri aggiuntivi, ad esempio le raccolte regole come modalità di sola verifica.

- Una volta verificato, può essere aggiornato per applicare

- Selezionare OK per salvare le modifiche.

- Verificare che il servizio Identità applicazione sia in esecuzione.

- Se usi un'edizione supportata di Windows e ancora non vedi le regole DLL, è possibile che AppLocker non sia abilitato o configurato nel sistema. In questo caso, puoi seguire questi passaggi per abilitare AppLocker:

- Creare una nuova regola DLL

- Dall'editor criteri di sicurezza locali

- Fare clic con il pulsante destro del mouse su Regole DLL e scegliere Crea nuova regola.

- Nella procedura guidata Crea regola DLL selezionare Utilizza un file esistente e individuare il file DLL per cui si vuole creare una regola.

- Selezionare il tipo di regola da creare, ad esempio per consentire o negare, e configurare eventuali altre condizioni necessarie.

- Completare la procedura guidata e salvare la nuova regola.

- Oppure da PowerShell:

- È possibile eseguire il piping dei cmdlet di PowerShell necessari per creare una nuova regola DLL.

- Dall'editor criteri di sicurezza locali

- Gestione dei componenti aggiuntivi tramite Criteri di gruppo di AppLocker

- Get-ChildItem : ottiene l'oggetto per il file

- Get-AppLockerFileInformation : ottiene le informazioni sui file necessarie per creare regole di AppLocker da un elenco di file o da un registro eventi

- New-AppLockerPolicy : crea un nuovo criterio di AppLocker da un elenco di informazioni sui file e altre opzioni di creazione di regole.

- RuleType deve essere pubblicato e in questo modo viene applicata la firma del codice.

- L'utente può essere un singolo utente o gruppo, tutti gli esempi usano Tutti.

- AllowWindows indica che il criterio AppLocker consente tutti i componenti windows locali.

- Per creare la regola DLL per file

- Il percorso del file TMA dipende dal tipo di installazione

- Installazione per utente

- Percorso di installazione: %localappdata%\Microsoft\TeamsMeetingAddin

- Installazione per macchina

- Percorso di installazione: C:\Programmi(x86)\TeamsMeetingAddin

- Installazione per utente

Get-ChildItem <TMAFileLocation>\Microsoft.Teams.AddinLoader.dll | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml- Impostare il criterio:

- Macchine locali i.

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge - Criteri di gruppo i.

Set-AppLockerPolicy -XMLPolicy .\TMA.xm -LDAP "<LDAP Info for Group Policy>"

- Macchine locali i.

- I passaggi 1 e 2 devono essere completati per ogni DLL nelle directory x64 e x86 per TMA.

- Il percorso del file TMA dipende dal tipo di installazione

- Creare tutte le regole DLL contemporaneamente:

- Get-AppLockerFileInformation -Directory .\Microsoft\TeamsMeetingAddin\1.0.23089.2 -Recurse | New-AppLockerPolicy -Verbose -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File \TMA.xml'

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge3. Le informazioni LDAP sono necessarie per eseguire Criteri di gruppo aggiornamenti.

Informazioni importanti da sapere:

- Si presuppone che se AppLocker è attivato in un ambiente, il reparto IT ha familiarità con AppLocker. Sono consapevoli che è progettato per l'uso di un modello Allow e tutto ciò che non è consentito verrà bloccato.

- Le regole hash vengono fornite per il fallback quando la regola di Publisher non riesce. Le regole hash devono essere aggiornate ogni volta che il TMA viene aggiornato.

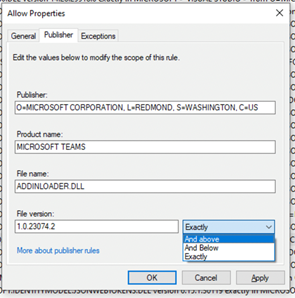

- Il comando di PowerShell per l'aggiunta di criteri di AppLocker sarà configurato in modo da corrispondere solo alla versione esatta della DLL aggiunta > , passare a Consenti proprietà per la regola di Publisher e modificare le opzioni di Versioni file per l'ambito in And Sopra la versione elencata.

- Per fare in modo che AppLocker accetti una gamma più ampia di versioni DLL per le regole di Publisher, passare all'elenco a discesa Consenti proprietà per la regola di pubblicazione e modificare l'elenco a discesa per La versione file in And ( da Exactly).

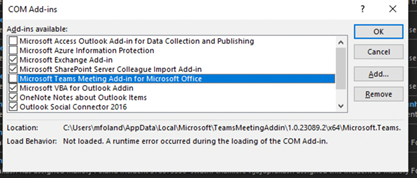

- Una volta abilitato, se il criterio AppLocker blocca il componente aggiuntivo, non verrà visualizzato e l'analisi dei componenti aggiuntivi COM mostrerà:

Per altre informazioni

Abilitare o disabilitare le macro nei file di Microsoft 365 - supporto tecnico Microsoft AppLocker (Windows) | Microsoft Learn