Usare le variabili di ambiente per i segreti di Azure Key Vault

Le variabili di ambiente consentono di fare riferimento ai segreti archiviati in Azure Key Vault. Questi segreti vengono quindi resi disponibili per l'uso nei flussi di Power Automate, ad esempio i connettori personalizzati. I segreti non sono disponibili per l'uso in altre personalizzazioni o in generale tramite l'API.

I segreti effettivi vengono archiviati in Azure Key Vault e la variabile di ambiente fa riferimento alla posizione del segreto nel Key Vault. L'uso dei segreti di Azure Key Vault con le variabili di ambiente richiede la configurazione di Azure Key Vault in modo che Power Platform possa leggere i segreti specifici a cui si desidera fare riferimento.

Le variabili ambiente che fanno riferimento ai segreti non sono attualmente disponibili nel selettore di contenuto dinamico per l'uso nei flussi. Power Automate

Configurare Azure Key Vault

Per utilizzare i segreti Azure Key Vault con Power Platform, l'abbonamento Azure che contiene il vault deve avere il provider di risorse PowerPlatform registrato e l'utente che crea la variabile ambiente deve disporre delle autorizzazioni appropriate per la risorsa Azure Key Vault.

Importante

- Sono state apportate modifiche recenti all'ruolo di sicurezza utilizzato per stabilire i permessi di accesso all'interno di Azure Key Vault. Le istruzioni precedenti includevano l'assegnazione del ruolo Lettore Key Vault. Se in precedenza hai configurato il tuo key vault con il ruolo Key Vault Lettore, assicurati di aggiungere il ruolo Utente segreti Key Vault per garantire che i tuoi utenti abbiano autorizzazioni sufficienti per recuperare i segreti. Microsoft Dataverse

- Riconosciamo che il nostro servizio usa le API di controllo degli accessi in base al ruolo di Azure per valutare l'assegnazione ruolo di sicurezza anche se l'insieme di credenziali delle chiavi è ancora configurato per l'uso del modello di autorizzazione dei criteri di accesso dell'insieme di credenziali. Per semplificare la configurazione, è consigliabile passare il modello di autorizzazione dell'insieme di credenziali al controllo degli accessi in base al ruolo di Azure. Puoi farlo nella scheda Configurazione accesso .

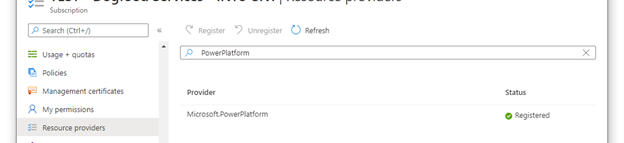

Registra il fornitore di risorse nel tuo abbonamento Azure.

Microsoft.PowerPlatformSeguire questi passaggi per verificare e configurare: Fornitori di risorse e tipi di risorse

Crea un insieme di credenziali di Azure Key Vault. Prendi in considerazione l'utilizzo di un insieme di credenziali separato per ogni ambiente Power Platform per ridurre al minimo la minaccia in caso di violazione. Si consiglia di configurare il proprio archivio chiavi per utilizzare il controllo di accesso basato sui ruoli Azure per il modello di autorizzazione. Ulteriori informazioni: Best practice per l'utilizzo di Azure Key Vault, Avvio rapido: creazione di un Azure Key Vault con il portale Azure

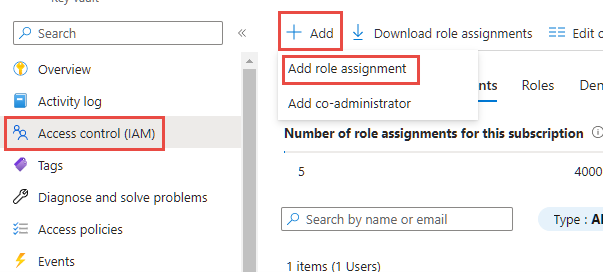

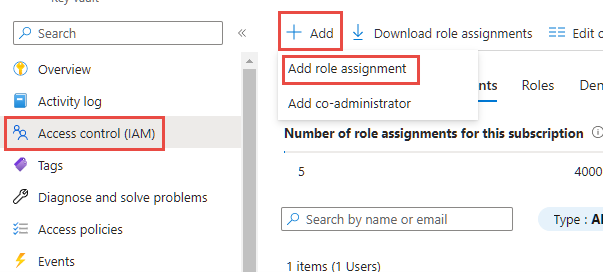

Gli utenti che creano o utilizzano variabili di ambiente di tipo segreto devono disporre dell'autorizzazione per recuperare i contenuti del segreto. Per concedere a un nuovo utente la possibilità di utilizzare il segreto, Seleziona l'area Controllo accessi (IAM) , Seleziona Aggiungi, quindi Seleziona Aggiungi assegnazione ruolo dal menu a discesa. Ulteriori informazioni: Fornire l'accesso alle chiavi, ai certificati e ai segreti di Key Vault con un controllo di accesso basato sui ruoli Azure

Nella procedura guidata Aggiungi assegnazione ruolo , lascia il tipo di assegnazione predefinito come Ruoli funzione lavoro e vai alla scheda Ruolo . Individua il ruolo Utente Key Vault Secrets e Seleziona. Passare alla scheda Membri e Seleziona i Seleziona membri collegare e individuare l'utente nel pannello laterale. Dopo aver selezionato e mostrato l'utente nella sezione dei membri, passa alla scheda di revisione e assegnazione e completa la procedura guidata.

Azure Key Vault deve avere il ruolo di Utente Key Vault Secrets concesso al Dataverse principale servizio. Se non esiste per questo vault, aggiungi un nuovo criterio di accesso utilizzando lo stesso metodo utilizzato in precedenza per l'autorizzazione dell'utente finale, utilizzando solo l'identità dell'applicazione Dataverse anziché l'utente. Se nel tenant sono presenti più entità servizio Dataverse, è consigliabile selezionarle tutte e salvare l'assegnazione di ruolo. Una volta assegnato il ruolo, rivedi ogni elemento Dataverse elencato nell'elenco delle assegnazioni di ruolo e seleziona il nome Dataverse per visualizzare i dettagli. Se l'ID applicazione non è 00000007-0000-0000-c000-000000000000**, usare Seleziona per specificare l'identità, quindi usare Seleziona Rimuovi per rimuoverla dall'elenco.

Se hai abilitato Azure Key Vault Firewall, devi consentire agli Power Platform indirizzi IP di accedere al tuo key vault. Power Platform non è incluso nell'opzione "Solo servizi attendibili". Vai a Power Platform URL e intervalli di indirizzi IP per gli indirizzi IP attualmente utilizzati nel servizio.

Se non l'hai già fatto, aggiungi un segreto al tuo nuovo insieme di credenziali. Ulteriori informazioni: Azure Avvio rapido: imposta e recupera un segreto da Key Vault utilizzando il portale Azure

Creare una nuova variabile di ambiente per il segreto di Key Vault

Dopo aver configurato Azure Key Vault e aver registrato un segreto nell'insieme di credenziali, potrai farvi riferimento all'interno di Power Apps tramite una variabile di ambiente.

Nota

- La convalida dell'accesso utente per il segreto viene eseguita in background. Se l'utente non dispone almeno dell'autorizzazione di lettura, viene visualizzato questo errore di convalida: "Questa variabile non è stata salvata correttamente. L'utente non è autorizzato a leggere i segreti dal "percorso Azure Key Vault"."

- Attualmente, Azure Key Vault è l'unico archivio di segreti supportato con le variabili di ambiente.

- Azure Key Vault deve trovarsi nello stesso tenant del tuo abbonamento a Power Platform.

Accedi a Power Apps e nell'area Soluzioni apri la soluzione non gestita che stai utilizzando per lo sviluppo.

Seleziona Nuovo>Altro>ambiente variabile.

Inserisci un nome visualizzato e, facoltativamente, una Descrizione per la variabile ambiente.

Seleziona il tipo di dati come segreto e archivio segreto as Azure insieme di credenziali delle chiavi.

Scegli una delle seguenti opzioni:

- Seleziona New Azure Riferimento valore Key Vault. Dopo che le informazioni sono state aggiunte nel successivo passaggio e salvate, viene creato un record variabile valore ambiente.

- Espandi Mostra valore predefinito per visualizzare i campi per creare un segreto predefinito Azure Key Vault. Dopo che le informazioni sono state aggiunte nel successivo passaggio e salvate, la demarcazione del valore predefinito viene aggiunta al record di definizione della variabile ambiente.

Immettere le informazioni seguenti:

Azure ID sottoscrizione: ID sottoscrizione Azure associato al key vault.

Nome gruppo di risorse: gruppo di risorse Azure in cui si trova il key vault che contiene il segreto.

Azure Nome Key Vault: Nome del key vault che contiene il segreto.

Nome segreto: il nome del segreto che si trova in Azure Key Vault.

Suggerimento

L'ID sottoscrizione, il nome del gruppo di risorse e il nome dell'insieme di credenziali delle chiavi sono disponibili nella pagina Panoramica dell'insieme di credenziali delle chiavi del portale di Azure. Il nome del segreto può essere trovato nella pagina dell'insieme di credenziali delle chiavi nel portale di Azure selezionando Segreti in Impostazioni.

Seleziona Salva.

Creare un flusso Power Automate per testare il segreto della variabile di ambiente

Uno scenario semplice per dimostrare come usare un segreto ottenuto da Azure Key Vault consiste nel creare un flusso Power Automate per usare il segreto per l'autenticazione rispetto a un servizio Web.

Nota

L'URI per il servizio Web in questo esempio non è un servizio Web funzionante.

Accedi a Power Apps, Seleziona Soluzioni, quindi apri la soluzione non gestita desiderata. Se l'elemento non si trova nel riquadro del pannello laterale, seleziona …Altro, quindi l'elemento desiderato.

Seleziona Nuovo>Automazione>Flusso cloud>Istantaneo.

Immetti un nome per il flusso, Seleziona Manually grilletto un flusso, quindi Seleziona Crea.

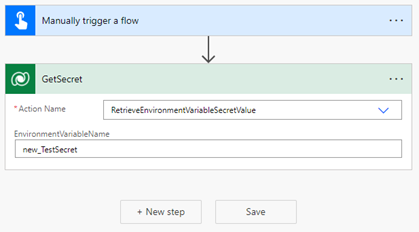

Seleziona New passaggio, Seleziona il Microsoft Dataverse connettore, quindi nella scheda Azioni Seleziona Esegui un'azione non associata.

Seleziona ha eseguito l'azione denominata RetrieveEnvironmentVariableSecretValue dall'elenco a discesa.

Fornire il nome univoco della variabile ambiente (non nome visualizzato) aggiunto nella sezione precedente, per questo esempio viene utilizzato new_TestSecret .

Seleziona ...>Rinomina per rinominare l'azione in modo che sia più facile farvi riferimento nell'azione successiva. In questa schermata, il nome è stato cambiato in GetSecret.

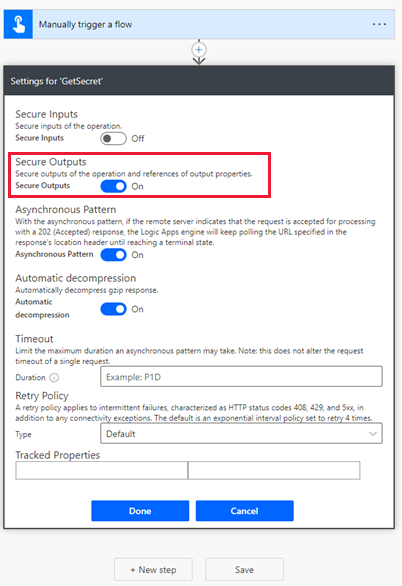

Seleziona ...>Impostazioni per visualizzare le impostazioni dell'azione GetSecret .

Abilitare l'opzione Output protetti nelle impostazioni, quindi Seleziona Fatto. In questo modi si evita che l'output dell'azione venga esposto nella cronologia di esecuzione del flusso.

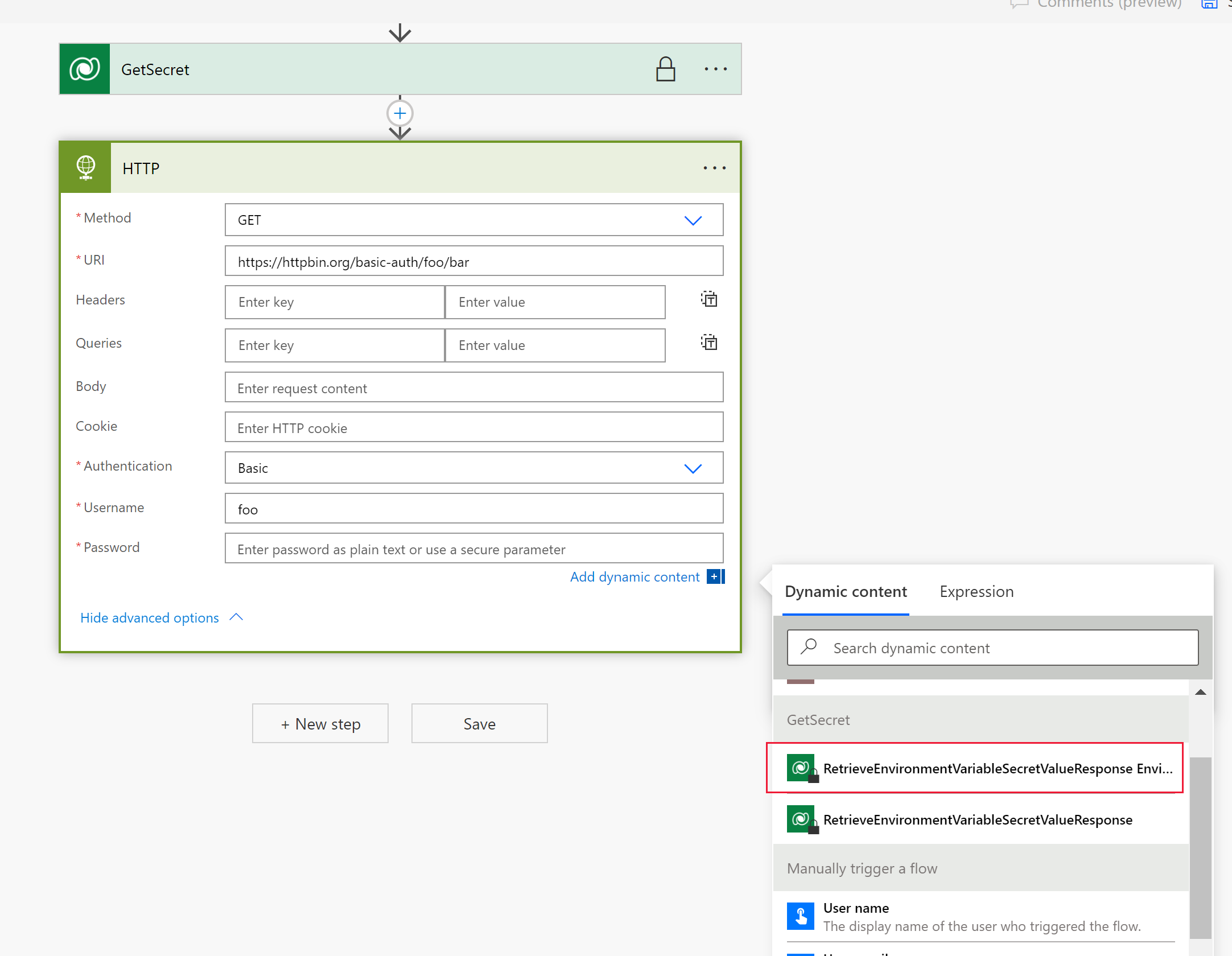

Seleziona New passaggio, cerca e Seleziona il connettore HTTP .

Seleziona il metodo come GET e inserisci l' URI per il servizio web. In questo esempio viene utilizzato il servizio web fittizio httpbin.org .

Seleziona Mostra opzioni avanzate, Seleziona l' Autenticazione come Di base, quindi inserisci il Nome utente.

Seleziona nel campo Password , quindi nella scheda Contenuto dinamico sotto il nome del flusso passaggio sopra (GetSecret in questo esempio) Seleziona RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, che viene quindi aggiunto come espressione

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']obody('GetSecretTest')['EnvironmentVariableSecretValue'].

Seleziona ...>Impostazioni per visualizzare le impostazioni dell'azione HTTP .

Abilita le opzioni Input protetti e Output protetti nelle impostazioni, quindi Seleziona Fatto. L'abilitazione di queste opzioni impedisce all'input e agli output dell'azione vengano esposti nella cronologia di esecuzione del flusso.

Seleziona Salva per creare il flusso.

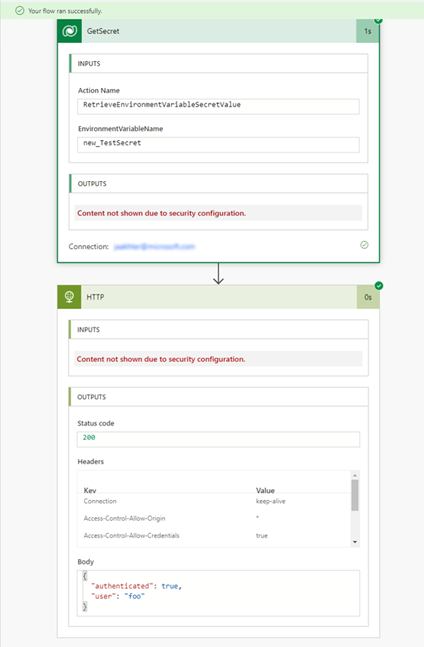

Esegui manualmente il flusso per testarlo.

Usando la cronologia di esecuzione del flusso, è possibile verificare gli output.

Utilizzare i segreti della variabile ambiente in Microsoft Copilot Studio

I segreti della variabile ambiente funzionano in modo leggermente diverso. Microsoft Copilot Studio È necessario eseguire i passaggi indicati nelle sezioni Configurazione di Azure Key Vault e Creazione di una nuova variabile ambiente per il segreto di Key Vault per utilizzare i segreti con le variabili ambiente.

Concedi Copilot Studio accesso a Azure Key Vault

Segui questi passaggi:

Indietro nel tuo Key Vault Azure.

Copilot Studio necessita di accesso al caveau delle chiavi. Per concedere Copilot Studio la possibilità di utilizzare il segreto, Seleziona Controllo degli accessi (IAM) nella barra di navigazione a sinistra, Seleziona Aggiungi, quindi Seleziona Aggiungi assegnazione ruolo.

Seleziona il ruolo di Utente Key Vault Secrets , quindi Seleziona Avanti.

Seleziona Seleziona Membri, cercate Power Virtual Agents Servizio, Seleziona e poi scegliete Seleziona.

Seleziona Rivedi + assegna nella parte inferiore dello schermo. Rivedi le informazioni e Seleziona Rivedi + assegna di nuovo se tutto è corretto.

Aggiungi un tag per consentire a copilota di accedere al segreto in Azure Key Vault

Completando i passaggi precedenti in questa sezione, Copilot Studio ora hai accesso al Key Vault Azure, ma non puoi ancora utilizzarlo. Per completare attività, seguire questi passaggi:

Vai su Microsoft Copilot Studio e apri il file agente che vuoi usare per la variabile segreta ambiente oppure creane uno nuovo.

Apri un agente argomento o creane uno nuovo.

Seleziona l' + icona per aggiungere un nodo, quindi Seleziona Invia un messaggio.

Seleziona l'opzione Inserisci variabile {x} nel nodo Invia un messaggio .

Seleziona la ambiente tab. Seleziona la variabile ambiente segreta creata in Crea una nuova variabile ambiente per il segreto Key Vault passaggio.

Selezionare Salva per salvare l'argomento.

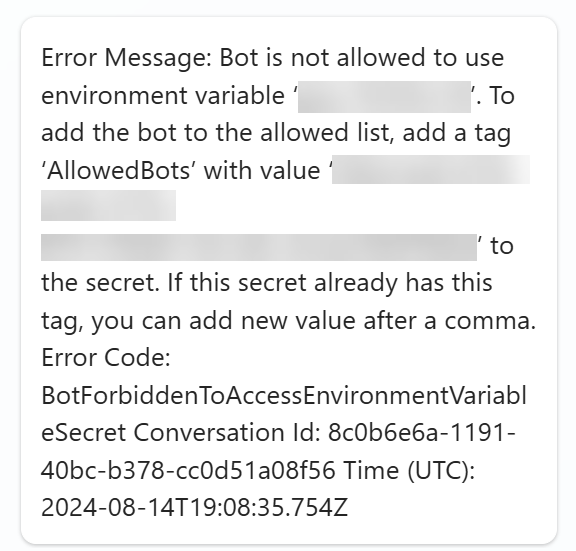

Nel riquadro di test, testa il tuo argomento utilizzando una delle frasi iniziali del argomento in cui hai appena aggiunto il nodo Invia un messaggio con la variabile segreta ambiente. Dovresti riscontrare un errore simile a questo:

Ciò significa che è necessario Indietro in Azure Key Vault e modificare il segreto. Lascia Copilot Studio aperto, perché tornerai qui più tardi.

Vai a Azure Key Vault. Nella barra di navigazione a sinistra, Seleziona Segreti sotto Oggetti. Seleziona il segreto che vuoi rendere disponibile in Copilot Studio selezionandone il nome.

Seleziona la versione del segreto.

Seleziona 0 tag accanto a Tag. Aggiungi un Nome tag e un Valore tag. Il messaggio di errore in Copilot Studio dovrebbe fornirti i valori esatti di quelle due proprietà. In Nome tag devi aggiungere AllowedBots e in Valore tag devi aggiungere il valore visualizzato nel messaggio di errore. Questo valore è formattato come

{envId}/{schemaName}. Se è necessario autorizzare più copiloti, separare i valori con una virgola. Al termine, seleziona OK.Seleziona Applica per applicare il tag al segreto.

Indietro per Copilot Studio. Seleziona Aggiorna nel riquadro Prova il tuo copilota .

Nel riquadro di prova, testa nuovamente il tuo argomento utilizzando una delle frasi iniziali di argomento.

Il valore del tuo segreto dovrebbe essere visualizzato nel pannello di prova.

Aggiungi un tag per consentire a tutti i copiloti in un ambiente di accedere al segreto in Azure Key Vault

In alternativa, puoi consentire a tutti i copiloti in un ambiente di accedere al segreto in Azure Key Vault. Per completare attività, seguire questi passaggi:

- Vai a Azure Key Vault. Nella barra di navigazione a sinistra, Seleziona Segreti sotto Oggetti. Seleziona il segreto che vuoi rendere disponibile in Copilot Studio selezionandone il nome.

- Seleziona la versione del segreto.

- Seleziona 0 tag accanto a Tag. Aggiungi un Nome tag e un Valore tag. In Nome tag aggiungi AllowedEnvironments e in Valore tag aggiungi l'ID ambiente del ambiente che vuoi consentire. Quando Fatto, Seleziona OK

- Seleziona Applica per applicare il tag al segreto.

Limitazione

Le variabili ambiente che fanno riferimento a Azure I segreti di Key Vault sono attualmente limitati all'uso con flussi, agenti e connettori personalizzati. Power Automate Copilot Studio

Vedi anche

Utilizzare le variabili di ambiente origine dati nelle app canvas

Utilizzare le variabili di ambiente nei flussi cloud della soluzione Power Automate

Panoramica delle variabili ambiente.