Autenticazione locale, registrazione e altre impostazioni

Nota

A partire dal 12 ottobre 2022, i portali Power Apps sono denominati Power Pages. Altre informazioni: Microsoft Power Pages è ora generalmente disponibile (blog)

A breve verrà eseguita la migrazione e l'unione della documentazione dei portali Power Apps con la documentazione di Power Pages.

Importante

- Si consiglia di utilizzare il provider di identità Azure Active Directory B2C (Azure AD B2C) per l'autenticazione e di deprecare il provider di identità locale per il portale. Ulteriori informazioni: Eseguire la migrazione dei provider di identità ad Azure AD B2C

- La configurazione dell'autenticazione locale richiede l'utilizzo dell'app di gestione del portale per configurare manualmente le impostazioni del sito richieste.

I portali includono la funzionalità di autenticazione creata nell'API di Identità ASP.NET. L'identità ASP.NET a sua volta è sviluppata sul framework OWIN che è anche un componente importante del sistema di autenticazione. I servizi forniti includono:

- Accesso utente locale (Nome utente e password)

- Accesso utente (provider social) esterno tramite i provider di identità di terze parti

- Autenticazione a due fattori con e-mail

- Conferma indirizzo e-mail

- Ripristino password

- Accesso codice di invito per la registrazione dei record contatto popolati automaticamente

Nota

Il campo Telefono cellulare confermato del modulo contatto portale della tabella Contatto attualmente non ha nessuno scopo. Questo campo deve essere utilizzato solo quando si esegue l'aggiornamento da Adxstudio Portals.

Requisiti

I portali richiedono:

- Portali di base

- Identità Microsoft

- Pacchetti di soluzioni Flussi di lavoro di identità Microsoft

Informazioni generali sull'autenticazione

I visitatori del portale che ritornano hanno la possibilità di eseguire l'autenticazione utilizzando le credenziali dell'utente locale o gli account del provider di identità esterni. Un nuovo visitatore può registrare un nuovo account utente fornendo un nome utente e una password o accedendo tramite un provider esterno. I visitatori che ricevono un codice di invito dall'amministratore del portale possono riscattare il codice durante la registrazione per un nuovo account utente.

Impostazioni sito correlate:

Authentication/Registration/EnabledAuthentication/Registration/LocalLoginEnabledAuthentication/Registration/ExternalLoginEnabledAuthentication/Registration/OpenRegistrationEnabledAuthentication/Registration/InvitationEnabledAuthentication/Registration/RememberMeEnabledAuthentication/Registration/ResetPasswordEnabled

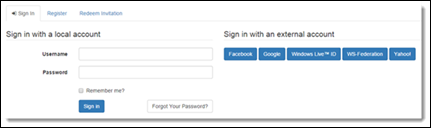

Accesso con un'identità locale o esterna

L'immagine seguente mostra un'opzione di accesso mediante un account locale o selezionando un provider di identità esterno.

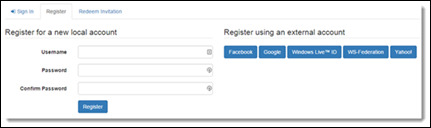

Registrazione con un'identità locale o esterna

L'immagine seguente mostra una schermata di registrazione mediante un account locale o selezionando un provider di identità esterno.

Riscatta un codice di invito manualmente

L'immagine seguente mostra l'opzione per riscattare un invito utilizzando il codice di invito.

Password dimenticata o reimpostazione password

I visitatori che ritornano a richiedere una reimpostazione della password (e che hanno specificato un indirizzo e-mail in precedenza nel loro profilo utente) possono richiedere un token di reimpostazione della password da inviare all'account di posta elettronica. Un token di reimpostazione consente al proprietario di scegliere una nuova password. Il token può anche essere abbandonato, lasciando invariata la password originale dell'utente.

Impostazioni sito correlate:

Authentication/Registration/ResetPasswordEnabledAuthentication/Registration/ResetPasswordRequiresConfirmedEmail

Processo correlato: invio della reimpostazione di una password al contatto

- Personalizza l'indirizzo e-mail nel flusso di lavoro in base alle necessità.

- Invia il messaggio e-mail per richiamare il processo.

- Al visitatore viene richiesto di controllare la posta elettronica.

- Il visitatore riceve il messaggio e-mail di reimpostazione della password con le istruzioni.

- Il visitatore ritorna al modulo di reimpostazione.

- La reimpostazione della password è completata.

Riscatto di un invito

Il riscatto di un codice di invito consente a un visitatore registrato di essere associato a un record del contatto esistente preparato anticipatamente in modo specifico per tale visitatore. In genere, i codici di invito vengono inviati tramite posta elettronica ma puoi usare un modulo di invio codice generale per inviare i codici tramite altri canali. Dopo aver inviato un codice di invito valido, il processo di registrazione dell'utente normale avviene per impostare il nuovo account utente.

Impostazione sito correlata:

Authentication/Registration/InvitationEnabled

Processo correlato: invio dell'invito

Il messaggio e-mail inviato da questo flusso di lavoro deve essere personalizzato con l'URL alla pagina di riscatto invito nel portale: https://portal.contoso.com/register/?returnurl=%2f&invitation={Invitation Code(Invitation)}

Crea un invito per un nuovo contatto.

Personalizza e salva il nuovo invito.

Personalizza il messaggio e-mail di invito.

Elabora il flusso di lavoro Invio dell'invito.

Il messaggio e-mail di invito consente di aprire la pagina di riscatto.

L'utente effettua la registrazione utilizzando il codice di invito inviato.

Registrazione disabilitata

Se la registrazione è disabilitata per un utente dopo che l'utente ha riscattato un invito, visualizzare un messaggio tramite il seguente frammento di contenuto:

Nome: Account/Register/RegistrationDisabledMessage

Valore: la registrazione è stata disabilitata.

Gestione di account utente tramite le pagine del profilo

Gli utenti autenticati gestiscono gli account utente mediante la barra di spostamento Sicurezza della pagina del profilo. Gli utenti non sono limitati al singolo account locale o a un singolo account esterno scelto al momento della registrazione dell'utente. Gli utenti con un account esterno possono scegliere di creare un account locale applicando un nome utente e una password. Gli utenti che hanno avviato un account locale possono scegliere di associare più identità esterne al relativo account. Nella pagina del profilo all'utente viene anche ricordato di confermare l'indirizzo di posta elettronica richiedendo l'invio di un messaggio e-mail di conferma all'account di posta elettronica.

Impostazioni sito correlate:

Authentication/Registration/LocalLoginEnabledAuthentication/Registration/ExternalLoginEnabledAuthentication/Registration/TwoFactorEnabled

Impostazione o modifica di una password

Un utente con un account locale esistente può applicare una nuova password immettendo la password originale. Un utente senza un account locale può scegliere un nome utente e una password per configurare un nuovo account locale. Il nome utente impostato non può essere modificato.

Impostazione sito correlata:

Authentication/Registration/LocalLoginEnabled

Processi correlati:

- Crea un nome utente e una password.

- Modifica una password esistente.

Nota

I flussi di attività di cui sopra funzionano solo se richiamati su un contatto utilizzando l'app Gestione del portale. Questi flussi di attività non sono influenzati dal imminente deprecazione dei flussi di attività.

Confermare un indirizzo e-mail

Modificando l'indirizzo e-mail o impostandolo per la prima volta, avrà uno stato non confermato. L'utente può richiedere l'invio di un messaggio e-mail di conferma al nuovo indirizzo contenente le istruzioni per il completamento del processo di conferma del messaggio e-mail.

Processo correlato: invio di un messaggio e-mail di conferma a un contatto

- Personalizza l'indirizzo e-mail nel flusso di lavoro in base alle necessità.

- L'utente invia un nuovo messaggio e-mail, in una condizione non confermato.

- L'utente controlla la posta elettronica per conferma.

- Personalizza il messaggio e-mail di conferma.

- Elabora il flusso di lavoro Invio della conferma e-mail al contatto.

- L'utente seleziona il collegamento di conferma per completare la procedura di conferma.

Nota

Assicurati che l'e-mail principale sia specificata per il contatto poiché l'e-mail di conferma viene inviata solo all'e-mail principale (emailaddress1) del contatto. L'e-mail di conferma non viene inviata all'e-mail secondaria (emailaddress2) o all'e-mail alternativa (emailaddress3) del record del contatto.

Abilita l'autenticazione a due fattori

La funzione di autenticazione a due fattori aumenta la sicurezza dell'account utente richiedendo una prova di proprietà di un indirizzo e-mail confermato oltre all'accesso account locale/esterno standard. A un utente che prova ad accedere a un account con autenticazione a due fattori abilitata verrà inviato un codice di sicurezza all'indirizzo e-mail confermato associato all'account. È necessario inviare il codice di sicurezza per completare il processo di accesso. Un utente può scegliere di ricordare il browser che supera correttamente la verifica in modo che il codice di sicurezza non sia necessario per gli accessi successivi con lo stesso browser. Ogni account utente abilita questa funzionalità singolarmente e richiede un indirizzo e-mail confermato.

Avviso

Se crei e consenti all'impostazione sito Authentication/Registration/MobilePhoneEnabled di abilitare la funzionalità legacy, si verifica un errore. Questa impostazione sito non è fornita e non è supportata dai portali.

Impostazioni sito correlate:

Authentication/Registration/TwoFactorEnabledAuthentication/Registration/RememberBrowserEnabled

Processo correlato: invio di un codice a due fattori tramite e-mail a un contatto

- Abilita l'autenticazione a due fattori.

- Scegli di ricevere il codice di sicurezza tramite e-mail.

- Attendi il messaggio e-mail contenente il codice di sicurezza.

- Elabora il flusso di lavoro Invio di un codice a due fattori tramite e-mail a un contatto .

- L'autenticazione a due fattori può essere disabilitata.

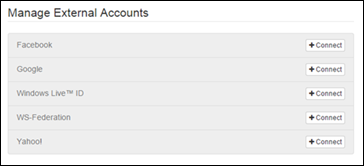

Gestisci account esterni

Un utente autenticato può connettere (registrare) più identità esterne al proprio account utente da ognuno dei provider di identità configurati. Dopo la connessione delle identità, l'utente può scegliere di accedere con qualunque identità connessa. Le identità esistenti possono inoltre essere disconnesse se rimane un'identità esterna o locale.

Impostazione sito correlata:

Authentication/Registration/ExternalLoginEnabled

Impostazioni sito del provider di identità esterno

Seleziona un provider da connettere al tuo account utente.

Accedi utilizzando il provider che desideri connettere.

Il provider è ora connesso. Il provider può anche essere disconnesso.

Abilitare l'autenticazione dell'identità ASP.NET

Nella tabella seguente sono descritte le impostazioni per abilitare e disabilitare le funzionalità e i comportamenti di autenticazione:

| Nome impostazione sito | Descrizione |

|---|---|

| Authentication/Registration/LocalLoginEnabled | Abilita o disabilita l'accesso dell'account locale in base a un nome utente (o e-mail) e alla password. Valore predefinito: true |

| Authentication/Registration/LocalLoginByEmail | Abilita o disabilita l'account di accesso locale utilizzando un campo dell'indirizzo di posta elettronica invece di un campo nome utente. Impostazione predefinita: false |

| Authentication/Registration/ExternalLoginEnabled | Abilita o disabilita l'accesso account esterno e la registrazione. Valore predefinito: true |

| Authentication/Registration/RememberMeEnabled | Seleziona o deseleziona la casella di controllo Memorizza account per consentire di mantenere le sessioni autenticate anche quando il web browser è chiuso. Valore predefinito: true |

| Authentication/Registration/TwoFactorEnabled | Abilita o disabilita l'opzione affinché gli utenti abilitino l'autenticazione a due fattori. Gli utenti con un indirizzo e-mail confermato possono scegliere una maggiore sicurezza dell'autenticazione a due fattori. Impostazione predefinita: false |

| Authentication/Registration/RememberBrowserEnabled | Seleziona o deseleziona la casella di controllo Memorizza account nella convalida a due fattori (codice posta elettronica) per mantenere tale convalida per il browser corrente. All'utente non verrà richiesto di passare la convalida a 2 fattori per gli accessi successivi quando viene utilizzato lo stesso browser. Valore predefinito: true |

| Authentication/Registration/ResetPasswordEnabled | Abilita o disabilita la funzionalità di reimpostazione della password. Valore predefinito: true |

| Authentication/Registration/ResetPasswordRequiresConfirmedEmail | Abilita o disabilita la reimpostazione della password solo per gli indirizzi e-mail confermati. Se sono abilitati, gli indirizzi e-mail non confermati non possono essere utilizzati per inviare le istruzioni di reimpostazione della password. Impostazione predefinita: false |

| Authentication/Registration/TriggerLockoutOnFailedPassword | Abilita o disabilita la registrazione dei tentativi password non riusciti. Se disattivati, gli account utenti non saranno bloccati. Impostazione predefinita: true |

| Authentication/Registration/IsDemoMode | Abilita o disabilita un flag in modalità demo da utilizzare solo in ambienti di prova o di sviluppo. Non attivare questa impostazione negli ambienti di produzione. La modalità demo richiede inoltre che il browser Web venga eseguito in locale nel server di applicazione Web. Quando è abilitata la modalità demo, il codice di reimpostazione della password e il codice a due fattori vengono visualizzati dall'utente per un accesso rapido. Impostazione predefinita: false |

| Authentication/Registration/LoginButtonAuthenticationType | Se un portale richiede solo un provider singolo di identità esterno (per tutte gestire tutta l'autenticazione), ciò consentirà al pulsante Accedi della barra di spostamento dell'intestazione di collegarsi direttamente alla pagina di accesso di tale provider di identità esterno (invece di collegarsi al modulo di accesso locale intermedio e alla pagina di selezione del provider di identità). Solo un singolo provider di identità può essere selezionato per questa azione. Specifica il valore AuthenticationType del provider. Per una configurazione Single Sign-On che utilizza OpenID Connect, ad esempio Azure AD B2C, l'utente deve fornire l'autorità. Per i provider basati su Oauth 2.0, i valori accettati sono: Facebook, Google, Yahoo, Microsoft, LinkedIn o Twitter Per i provider basati sul WS-Federation utilizza il valore specificato per le impostazioni del sito Authentication/WsFederation/ADFS/AuthenticationType e Authentication/WsFederation/Azure/[provider]/AuthenticationType. Esempi: https://adfs.contoso.com/adfs/services/trust, Facebook-0123456789, Google, Yahoo!, uri:WindowsLiveID. |

Abilitare o disabilitare la registrazione dell'utente

Di seguito sono descritte le impostazioni per abilitare e disabilitare le opzioni di registrazione dell'utente.

| Nome impostazione sito | Descrizione |

|---|---|

| Authentication/Registration/Enabled | Abilita o disabilita tutti i moduli della registrazione utente. La registrazione deve essere abilitata affinché le altre impostazioni in questa sezione diventino effettive. Valore predefinito: true |

| Authentication/Registration/OpenRegistrationEnabled | Abilita o disabilita il modulo di registrazione per la creazione di tutti i moduli degli utenti. Il modulo di registrazione consente ai visitatori anonimi del portale di creare un nuovo account utente. Valore predefinito: true |

| Authentication/Registration/InvitationEnabled | Abilita o disabilita il modulo di riscatto del codice invito per la registrazione degli utenti che hanno codici di invito. Valore predefinito: true |

| Authentication/Registration/CaptchaEnabled | Abilita o disabilita captcha nella pagina di registrazione degli utenti. Impostazione predefinita: false NOTA: - Questa impostazione sito potrebbe non essere disponibile per impostazione predefinita. Per abilitare la funzionalità captcha, è necessario creare un'impostazione sito e impostare il valore su vero. |

Nota

Assicurati che l'e-mail principale sia specificata per l'utente perché la registrazione viene eseguita tramite l'e-mail principale (emailaddress1) dell'utente. L'utente non può essere registrato utilizzando l'e-mail secondaria (emailaddress2) o l'e-mail alternativa (emailaddress3) del record del contatto.

Convalida credenziali utente

Di seguito sono descritte le impostazioni per modificare i parametri di convalida del nome utente e della password. La convalida si verifica quando gli utenti si registrano con un nuovo account locale o modificano una password.

| Nome impostazione sito | Descrizione |

|---|---|

| Authentication/UserManager/PasswordValidator/EnforcePasswordPolicy | Determina se la password contiene caratteri delle tre categorie seguenti:

|

| Authentication/UserManager/UserValidator/AllowOnlyAlphanumericUserNames | Determina se consentire solo caratteri alfanumerici per il nome utente. Impostazione predefinita: false |

| Authentication/UserManager/UserValidator/RequireUniqueEmail | Determina se un indirizzo e-mail univoco è necessario per la convalida dell'utente. Valore predefinito: true |

| Authentication/UserManager/PasswordValidator/RequiredLength | Lunghezza minima richiesta per la password. Impostazione predefinita: 8 |

| Authentication/UserManager/PasswordValidator/RequireNonLetterOrDigit | Determina se la password richiede un carattere numero o non alfabetico. Impostazione predefinita: false |

| Authentication/UserManager/PasswordValidator/RequireDigit | Determina se la password richiede un carattere numerico (da 0 a 9). Impostazione predefinita: false |

| Authentication/UserManager/PasswordValidator/RequireLowercase | Determina se la password richiede una lettera minuscola (a-z). Impostazione predefinita: false |

| Authentication/UserManager/PasswordValidator/RequireUppercase | Determina se la password richiede una lettera maiuscola (da A a Z). Impostazione predefinita: false |

Impostazioni blocco dell'account utente

Di seguito sono descritte le impostazioni che definiscono come e quando viene bloccata l'autenticazione dell'account. Quando viene rilevato un determinato numero di tentativi non riusciti di inserimento password in un breve periodo di tempo, l'account utente viene bloccato per un periodo di tempo. L'utente può riprovare alla scadenza del periodo di blocco.

| Nome impostazione sito | Descrizione |

|---|---|

| Authentication/UserManager/UserLockoutEnabledByDefault | Indica se il blocco utente è abilitato quando vengono creati gli utenti. Impostazione predefinita: true |

| Authentication/UserManager/DefaultAccountLockoutTimeSpan | È stato raggiunto l'intervallo di tempo predefinito in cui un utente è bloccato dopo Authentication/UserManager/MaxFailedAccessAttemptsBeforeLockout. Predefinito: 24:00:00 (1 giorno) |

| Authentication/UserManager/MaxFailedAccessAttemptsBeforeLockout | Il numero massimo di tentativi di accesso consentiti prima che un utente sia bloccato di (se il blocco è abilitato). Impostazione predefinita: 5 |

Impostazioni sito di autenticazione dei cookie

Di seguito vengono descritte le impostazioni per modificare il comportamento dei cookie di autenticazione predefiniti, definito dalla classe CookieAuthenticationOptions.

| Nome impostazione sito | Descrizione |

|---|---|

| Authentication/ApplicationCookie/AuthenticationType | Il tipo di cookie di autenticazione dell'applicazione. Impostazione predefinita: ApplicationCookie |

| Authentication/ApplicationCookie/CookieName | Determina il nome del cookie utilizzato per esprimere l'identità. Impostazione predefinita: .AspNet.Cookies |

| Authentication/ApplicationCookie/CookieDomain | Determina il dominio utilizzato per creare il cookie. |

| Authentication/ApplicationCookie/CookiePath | Determina il percorso utilizzato per creare il cookie. Impostazione predefinita: / |

| Authentication/ApplicationCookie/CookieHttpOnly | Determina se il browser deve consentire l'accesso al cookie tramite Javascript sul lato client. Valore predefinito: true |

| Authentication/ApplicationCookie/CookieSecure | Determina se il cookie deve essere trasmesso solo su richiesta di HTTPS. Impostazione predefinita: SameAsRequest |

| Authentication/ApplicationCookie/ExpireTimeSpan | Controlla la durata della validità per il cookie dell'applicazione dal momento in cui viene creato. Predefinito: 24:00:00 (1 giorno) |

| Authentication/ApplicationCookie/SlidingExpiration | Lo SlidingExpiration viene impostato su true per istruire il middleware a ripubblicare un nuovo cookie con un nuovo periodo di scadenza ogni volta che elabora una richiesta che supera la metà dell'intervallo di tempo. Valore predefinito: true |

| Authentication/ApplicationCookie/LoginPath | La proprietà LoginPath informa il middleware che deve modificare un codice di stato non autorizzato 401 in uscita in un nuovo reindirizzamento 302 nel percorso di accesso specificato. Impostazione predefinita: /signin |

| Authentication/ApplicationCookie/LogoutPath | Se il percorso di disconnessione viene specificato tramite il middleware, una richiesta a tale percorso verrà reindirizzata in base a ReturnUrlParameter. |

| Authentication/ApplicationCookie/ReturnUrlParameter | Il parametro ReturnUrlParameter determina il nome del parametro stringa di query aggiunto dal middleware quando un codice di stano non autorizzato 401 viene cambiato in un reindirizzamento 302 nel percorso di accesso. |

| Authentication/ApplicationCookie/SecurityStampValidator/ValidateInterval | Il periodo di tempo tra le convalide degli indicatori di sicurezza. Predefinito: 30 minuti |

| Authentication/TwoFactorCookie/AuthenticationType | Il tipo di cookie di autenticazione a due fattori. Impostazione predefinita: TwoFactorCookie |

| Authentication/TwoFactorCookie/ExpireTimeSpan | Controlla la durata della validità per il cookie a due fattori dal momento in cui è stato creato. Il valore non deve superare 6 minuti. Predefinito: 5 minuti |

Passaggi successivi

Migrare i provider di identità in Azure AD B2C

Vedi anche

Panoramica dell'autenticazione nei portali Power Apps

Configurare un provider OAuth 2.0 per i portali

Configurare un provider OpenID Connect per i portali

Configurare un provider SAML 2.0 per i portali

Configurare un provider WS-Federation per i portali

Impostazioni di autenticazione dei portali Power Apps

Nota

Puoi indicarci le tue preferenze di lingua per la documentazione? Partecipa a un breve sondaggio. (il sondaggio è in inglese)

Il sondaggio richiederà circa sette minuti. Non viene raccolto alcun dato personale (Informativa sulla privacy).