Microsoft Entra SSO

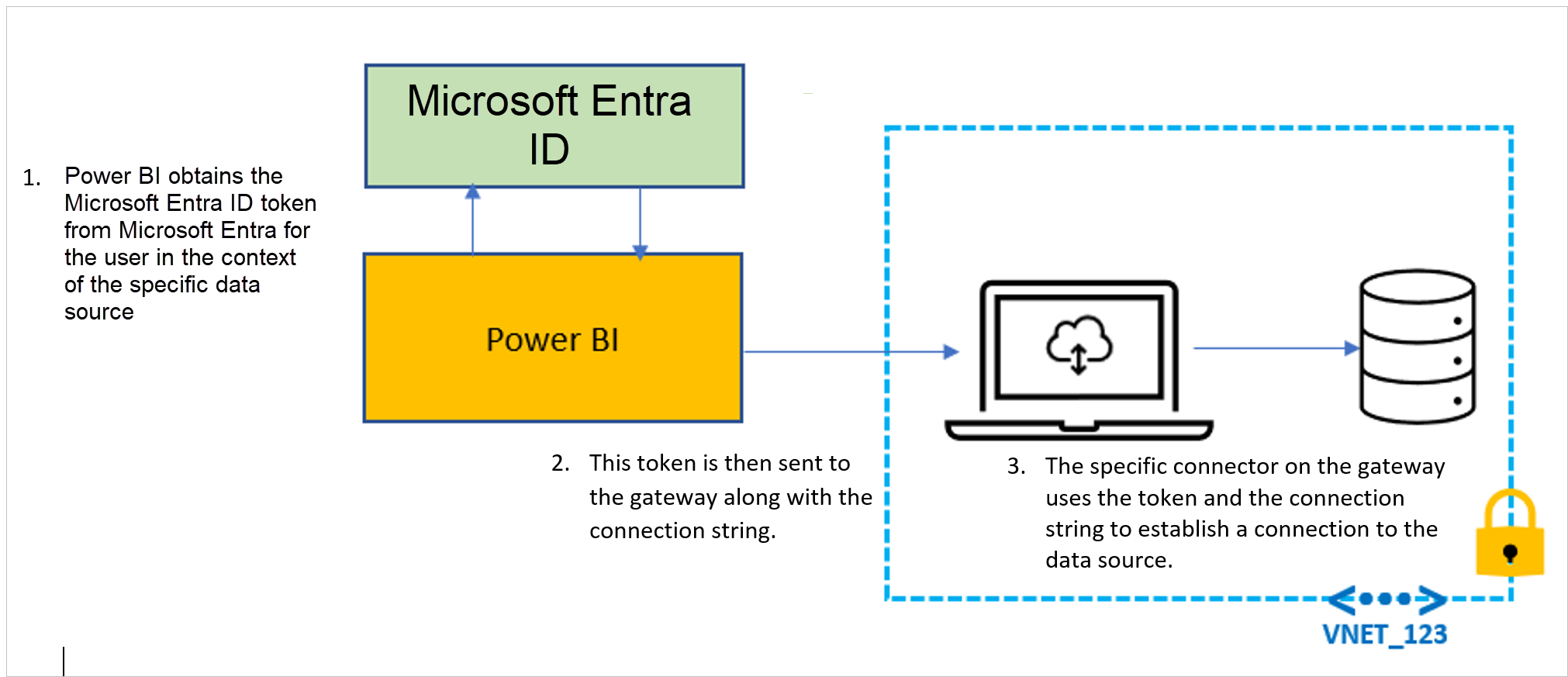

È possibile usare l'accesso Single Sign-On (SSO) di Microsoft Entra per eseguire l'autenticazione al gateway dati e accedere alle origini dati cloud che si basano sull'autenticazione basata su ID Di Microsoft Entra. Quando si configura Microsoft Entra SSO nel gateway dati locale per un'origine dati applicabile, le query vengono eseguite con l'identità Microsoft Entra dell'utente che interagisce con il report di Power BI.

Le Rete virtuale di Azure offrono isolamento e sicurezza di rete per le risorse nel cloud Microsoft. I gateway dati locali consentono di ottenere un modo sicuro per connettersi a queste origini dati. Microsoft Entra SSO consente agli utenti di visualizzare solo i dati a cui hanno accesso.

Nota

I gateway dati della rete virtuale, disponibili in anteprima pubblica per i modelli semantici Power BI Premium, eliminano la necessità di installare un gateway dati locale per la connessione alle origini dati della rete virtuale. Per altre informazioni sui gateway di rete virtuale e sulle relative limitazioni correnti, vedere Informazioni su un gateway dati di rete virtuale.To learn more about VNet gateways and their current limitations, see What is a virtual network (VNet) data gateway.

Le origini dati elencate di seguito non sono supportate con Microsoft Entra SSO usando un gateway dati locale dietro una rete virtuale di Azure:

- Analysis Services

- ADLS Gen1

- ADLS Gen2

- BLOB di Azure

- CDPA

- Exchange

- OData

- SharePoint

- SQL Server

- Web

- AzureDevOpsServer

- CDSTOData

- Cognite

- CommonDataService

- Databricks

- EQuIS

- Kusto (quando si usa la funzione "DataExplorer" più recente)

- VSTS

- Workplace Analytics

Per altre informazioni sull'accesso Single Sign-On e un elenco delle origini dati supportate per Microsoft Entra SSO, vedere Panoramica dell'accesso Single Sign-On per i gateway dati locali in Power BI.

Passaggi di query durante l'esecuzione dell'accesso Single Sign-On di Microsoft Entra

Abilitare Microsoft Entra SSO for Gateway

Poiché il token Microsoft Entra dell'utente viene passato tramite il gateway, è possibile che un amministratore del computer gateway ottenga l'accesso a questi token. Per assicurarsi che un utente con finalità dannosa non sia in grado di intercettare questi token, sono disponibili i meccanismi di protezione seguenti:

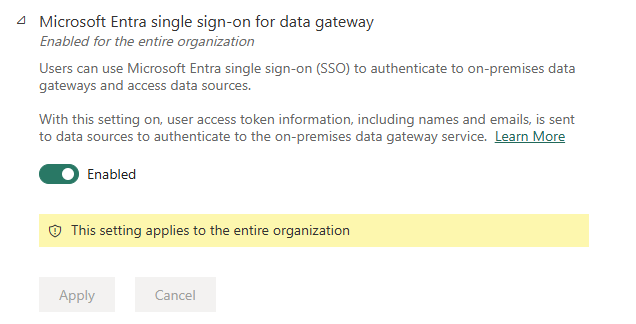

- Solo gli amministratori di Fabric possono abilitare l'accesso SSO di Microsoft Entra per un tenant abilitando l'impostazione nel portale di amministrazione di Microsoft Fabric. Per altre informazioni, vedere Single Sign-On di Microsoft Entra per i gateway.

- Gli amministratori di Fabric possono anche controllare chi può installare i gateway nel tenant. Per altre informazioni, vedere Gestire i programmi di installazione del gateway.

La funzionalità SSO di Microsoft Entra è disabilitata per impostazione predefinita per i gateway dati locali. L'amministratore di Fabric deve abilitare l'impostazione del tenant di Microsoft Entra Single Sign-On (SSO) per gateway nel portale di amministrazione prima che le origini dati possano usare Microsoft Entra SSO in un gateway dati locale.