Controlli di esfiltrazione di posta elettronica per connettori

Microsoft Exchange consente agli amministratori di disabilitare l'inoltro automatico delle e-mail e le risposte automatiche a domini remoti per destinatari esterni. Exchange esegue questa operazione utilizzando le intestazioni del tipo di messaggio, come Inoltro automatico ricevuto da Outlook e Outlook sui client Web.

Microsoft Power Platform ha la capacità di inserire intestazioni SMTP specifiche nei messaggi di posta elettronica inviati tramite Power Automate e Power Apps. Lo fa usando i connettori Microsoft 365 Exchange/Outlook. È possibile utilizzare queste intestazioni SMTP per impostare le regole di esfiltrazione appropriate. Queste regole riguardano il trasferimento non autorizzato di dati da un dispositivo a un altro in Exchange per i messaggi di posta elettronica in uscita.

Per maggiori dettagli sul Microsoft 365 connettore Outlook, vai a: Intestazioni SMTP.

Nota

Questo metodo di controllo dell'esfiltrazione non è disponibile negli ambienti GCC High e DoD. In questi cloud le intestazioni x-ms-mail-* non vengono utilizzate.

Bloccare l'esfiltrazione delle e-mail inoltrate

Gli amministratori possono impostare le regole del flusso di posta di Exchange per monitorare o bloccare le e-mail inviate da Power Automate e/o Power Apps usando il connettore Microsoft 365 Outlook. Il formato dell'intestazione SMTP utilizza una frase riservata 'Microsoft Power Automate' o 'Microsoft Power Apps.' Viene inserito con il tipo di intestazione: 'x-ms-mail-application.' Ad esempio:

**x-ms-mail-application: Microsoft Power Automate**; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

x-ms-mail-operation-type: Forward

Per identificare l'ID dell'operazione, viene inserita una parola riservata, come Inoltra, Rispondi o Invia, con il tipo di intestazione 'x-ms-mail-operation-type'. Ad esempio:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

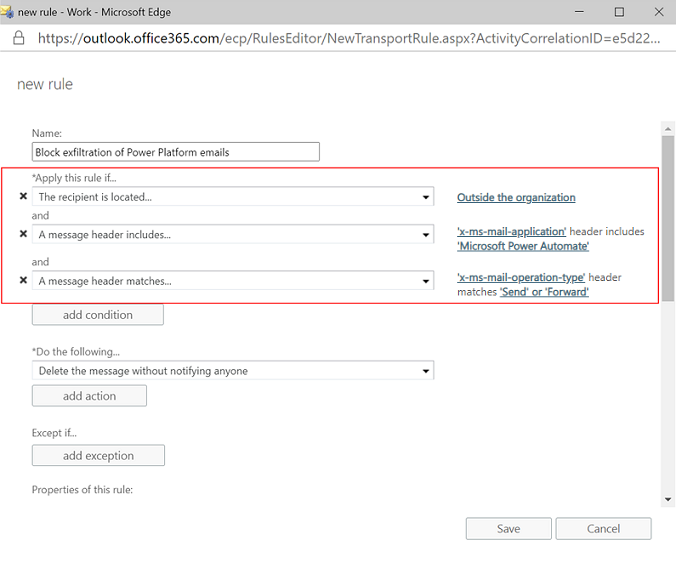

Gli amministratori di Exchange possono utilizzare queste intestazioni per impostare regole di blocco dell'esfiltrazione in Exchange interfaccia di amministrazione come mostrato nell'esempio qui. Qui la regola "mail flow" rifiuta i messaggi di posta elettronica in uscita con:

- L'intestazione "x-ms-mail-application" impostata come "Microsoft Power Automate" e

- intestazione "x-ms-mail-operation-type" impostata come "Invia" o "Inoltra"

Ciò equivale alla regola "flusso di posta" di Exchange impostata per il tipo di messaggio uguale a "inoltro automatico". Questa regola utilizza Outlook e Outlook per i client Web.

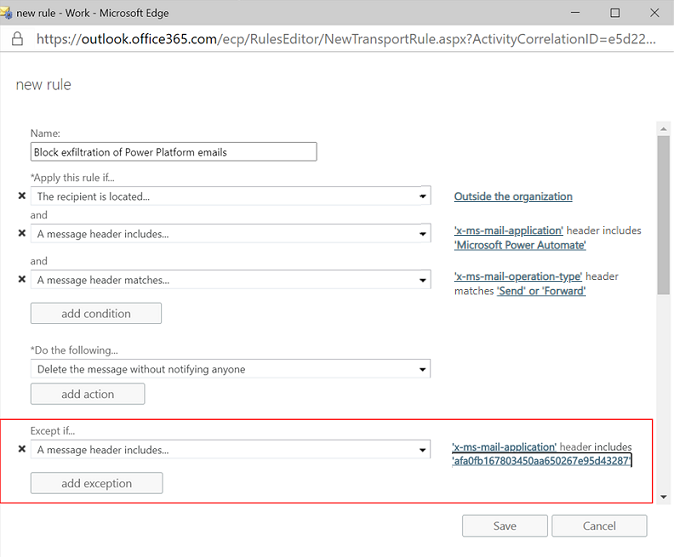

Esentare flussi specifici dal blocco dell'esfiltrazione

Oltre ai messaggi "x-ms-mail-application", Power Platform inserisce anche l'identificatore del flusso di lavoro come nuova intestazione "User-Agent". È uguale all'ID dell'app o del flusso. Ad esempio:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

In qualità di amministratore, se desideri esentare i flussi (o le app) dall'esfiltrazione a causa di uno scenario aziendale legittimo, utilizza l'ID del flusso di lavoro come parte dell'intestazione user-agent. Tutte le altre condizioni di eccezione offerte dalle regole di Exchange, come l'indirizzo del mittente, rimangono disponibili per esentare i casi di utilizzo aziendale legittimo dall'applicazione del blocco. Ad esempio:

Gli amministratori possono anche utilizzare altre funzionalità di eccezione nelle regole di posta di Exchange per esentare i flussi dalle regole di blocco dell'esfiltrazione. Ad esempio, un indirizzo mittente univoco consente ai casi d'uso aziendali legittimi di aggirare il controllo.